APT/インシデントレスポンス

2020.09.08

メールセキュリティ① -FireEyeの調査に見る最新の動向と傾向

-

│

サイバー犯罪の多くは、メールから始まるといわれています。

企業はメールセキュリティ製品を導入し、対策を施してはいるものの攻撃側もあらゆる手段を用いて侵入を試みているのが現状です。最適な対策を講じるためには、まずは敵を知る必要があります。本稿では、メールセキュリティ対策について今一度再考するために、今回はFireEyeの「Eメール脅威レポート 2019年第1四半期の統計から見えてきたもの」というレポートをもとに、2019年に増加したメール攻撃手法と各手法の傾向を紹介します。

Techniques(脅威がどのようにメールセキュリティ製品の検知を逃れているか?)

➀URLを用いた攻撃

- 本来セキュアと思われていたHTTPSを使用した不正URLが増加している

- メールフィルタをすり抜ける手段でURLを送る攻撃が増加している

例)URLだけでコンテンツのないメールやクリックできないURL

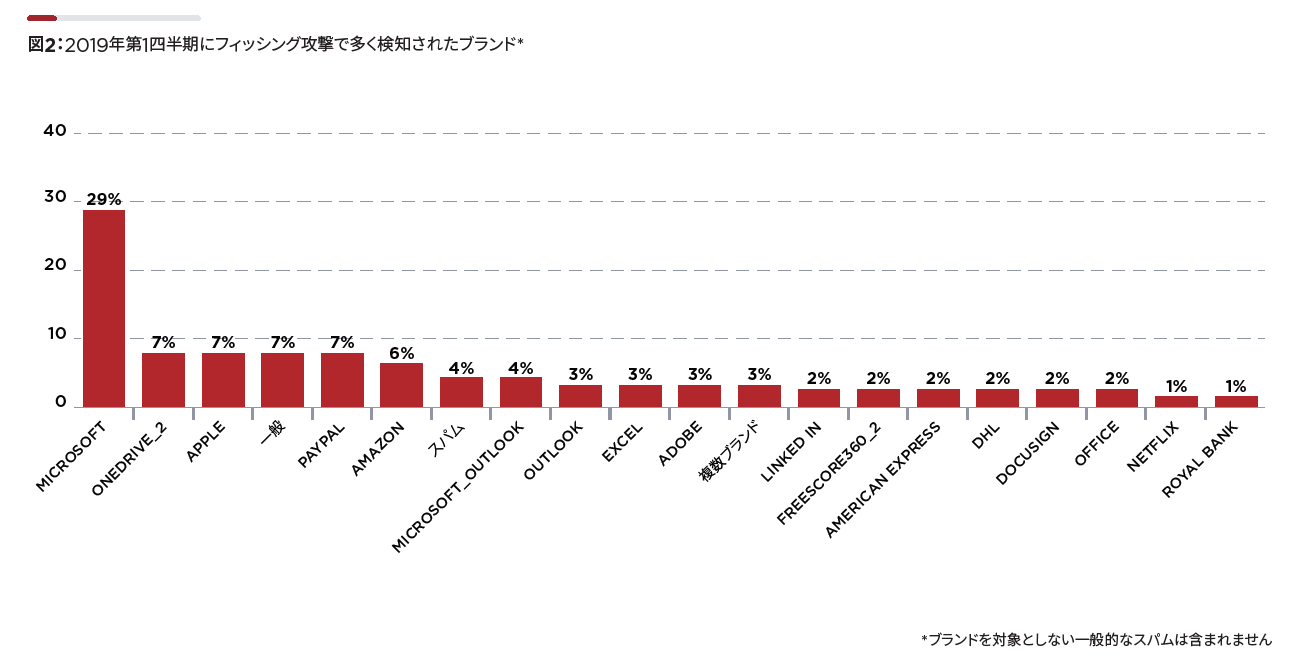

②フィッシング攻撃

- 2018年9月~12月と比較して2019年1月~3月はフィッシング攻撃が17%増加している

- Microsoft社を偽装したフィッシングメールが圧倒的に多く、全体の30%を占めている

これは、Microsoftのブランド力によって受信者に本物と信じ込ませる狙いがある - Netflix、Amazon、LinkedInなどの個人向けサービスのブランドを利用したフィッシングメールも増加している

これは、認証情報やクレジットカード情報を窃取することを目的としている

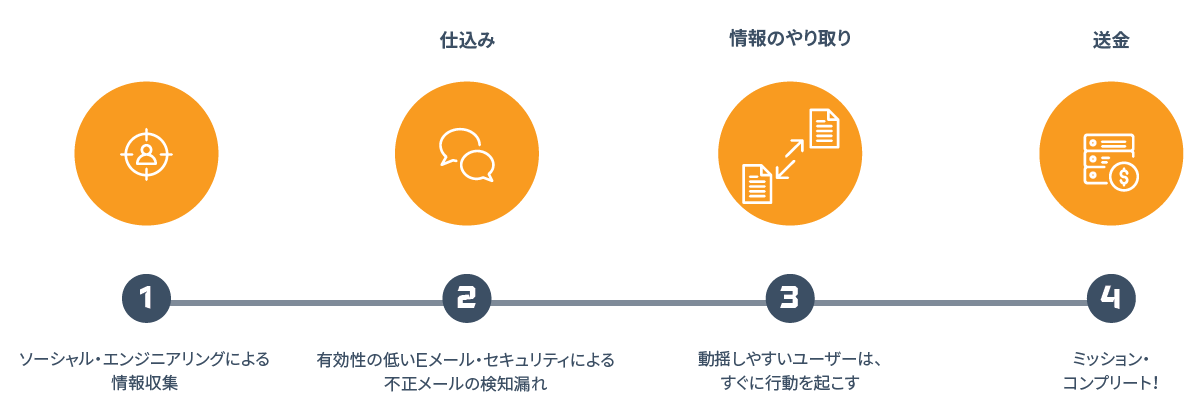

③なりすまし攻撃

- CEO詐欺やビジネス・メール詐欺(BEC)などのなりすまし攻撃が非常に増加している

※2019年4月~6月間で25%も増加 - 主に2つの攻撃手法が増加している

1.経営幹部になりすまし、給与振込口座の変更依頼を給与部門に送る手法

2.ターゲットの企業と日常的にやり取りをする取引先のシステムを侵害・なりすます方法

④その他の攻撃

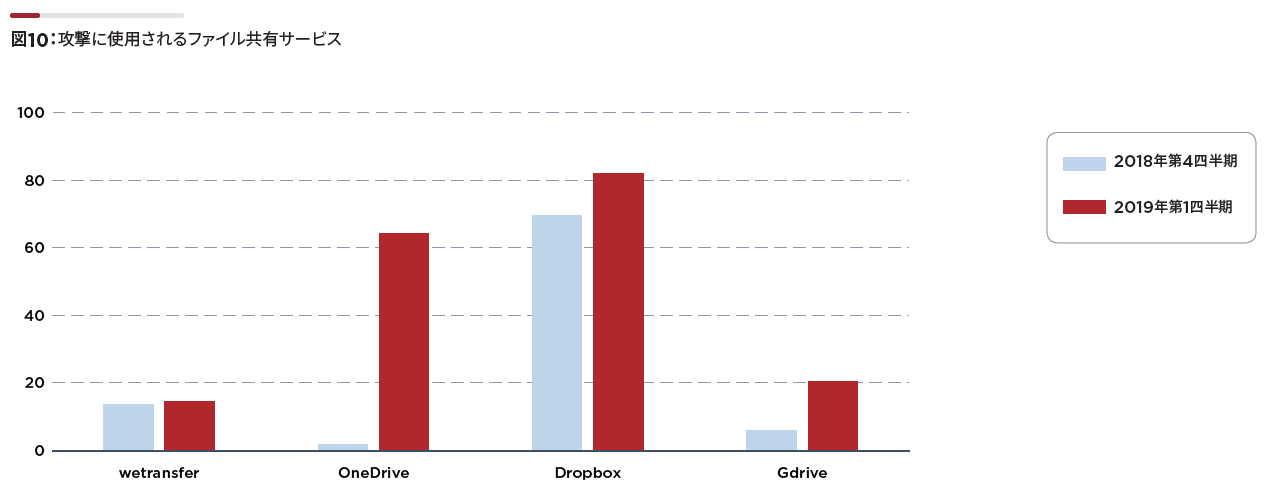

1.ファイル共有サービスを悪用した攻撃

- Dropbox、OneDrive、Google Driveなどの信用しているファイル共有サービスに不正なファイルなどをアップロードして、ファイルを開かせる手法

- 特にDropboxが悪用される傾向にあるが、最近はOnedriveの使用数が急激に増加している

2.入れ子式のメールを利用した攻撃

送信したメールに不正なURLなどが組み込まれた別のメールを添付する手法

検知を回避するために用いられる

結論

冒頭に述べたとおり、最善のメールセキュリティ対策を講じるためには、まずは敵を知る(攻撃者の動向や攻撃手法)必要があります。

今回はFireEye社が出している「Eメール脅威レポート 2019年第1四半期の統計から見えてきたもの」に掲載されている内容を抜粋し、最新のメールセキュリティの脅威について簡単にまとめてみました。

本レポートでは、各攻撃手法を実際に送られたメールを例に解説しておりますので、メールセキュリティについて情報収集されている方、メールセキュリティ製品の導入を検討されている方はぜひレポ―トをご覧ください!

また、FireEye社が毎年発行している最新の脅威動向とベストプラクティスが詰まった「M-Trends」レポートの2020年版も発行されましたので、メールセキュリティ以外の情報も収集されている方は必見です!