セキュリティ運用② -セキュリティチームを救う次世代SIEMとは

-

│

米国大手デパートへの攻撃を例にとると、この企業が攻撃を受けた際、セキュリティツールが生成した同攻撃に対するアラート数は3カ月半強で60,000件に達しました。

同社がどのアラートにも対応できなかったのかという点では信じがたいですが、この攻撃に関するアラート数は全体の1%未満だったということを考えれば当然のことかもしれません。

大量のアラート問題

アラートの数が増えれば増えるほど、本当に重要なアラートが見落とされる確率が高くなります。誤検知や緊急度の低いアラートが頻発している状況が続くとインシデントチームは感覚がマヒし、緊張感が薄れていきます。

セキュリティチームがすべてのアラートを調査することとなれば、全体の99%を占める誤検知や重要度の低いものについても調べなければならず、その結果1%の重要なアラートを見つけ出すことは極めて困難になります。

重要なアラートの判断

セキュリティチームは注意すべきアラートをどのように判断すればよいのでしょうか。問題の核心は、ほとんどのセキュリティソリューションが平凡なマルウェアと高度な標的型攻撃を区別できない点にあります。平凡なマルウェアは容易に封じ込めて解決出来ますが、高度な標的型攻撃には、より徹底的かつ優れた対応が必要です。

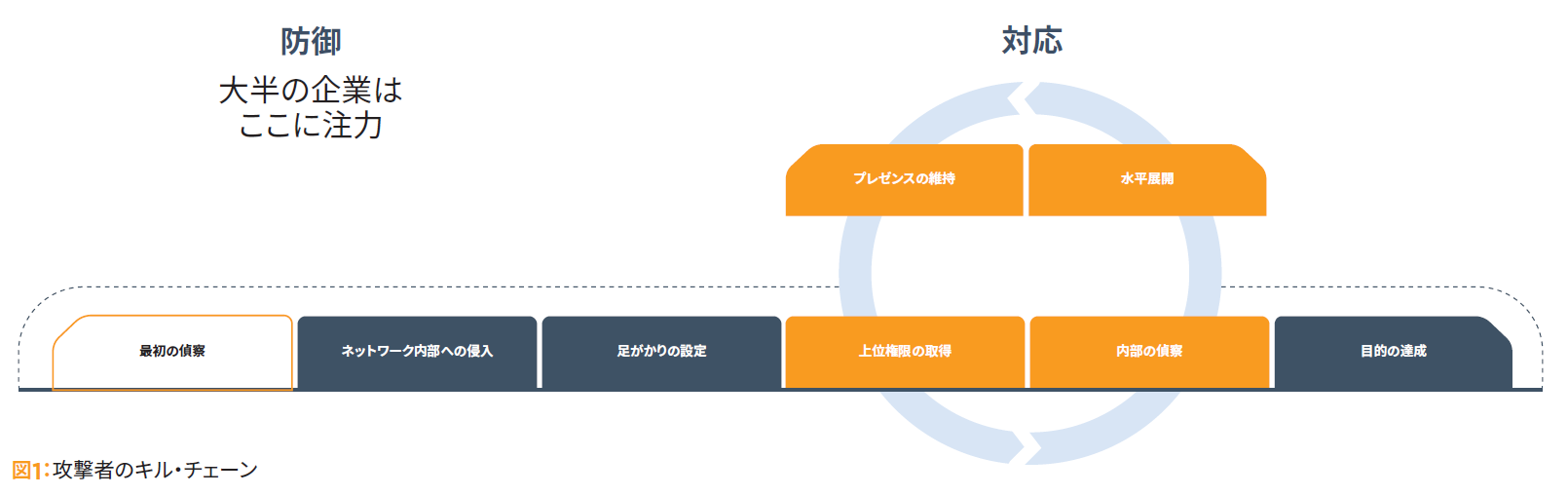

複数の段階やフローにより実行される今日の高度な攻撃は、マルウェア検知ソリューションが市場にあふれかえる中、認証情報や不適切に設定されたクラウドを悪用して、ネットワーク内を水平展開するケースが頻繁にみられるようになっています。

シグネチャやレピュテーションに依存するセキュリティ対策では、このような高度な攻撃の多くを検知できません。また、ファイルベースのサンドボックスは、相互に関連したイベントを相関分析しません。

セキュリティチームは、webとEメールを駆使したマルチベクタ攻撃のような、一見関連性のない複数のベクトルに関する活動を見つけ出す能力が求められます。

そのためには、全ての異常に対してアラートを上げるのではなく、精査、分析、優先順位付けすることで、どれが本当に重要なのかを知ることが可能なセキュリティ対策が必要です。

従来型SIEMの問題点

ほとんどの組織は、膨大な量のセキュリティデータを管理するためにSIEMを利用してきました。このツールは、正しく使用すれば複数から送られてくるイベントデータを集中化し、可視化することのできるツールです。ところが、絶えず変化する今日の脅威環境において、従来のSIEMは通用しなくなっています。従来のSIEM製品は、多すぎるアラート問題という根本的な問題を解決しておらず、サードパーティからのインテリジェンスに依存しているため、効率的なトリアージと調査に必要な追加コンテキストが得られていません。

したがって、セキュリティチームは依然として大量の情報を手動解析しなければなりません。

自動化されたセキュリティ・オペレーション・プラットフォームにその解決解があります。これはセキュリティに関するデータとインフラを集中化し、異なるセキュリティツールに対する可視化を提供することが可能です。このプラットフォームには、次世代SIEMとして、データを集中化し、ユーザの振る舞い解析や、タスクの自動化、リスク判断に用いるコンテキスト情報が統合され、ケースを管理してワークフローを調査するとともに、発生中の攻撃に対する自動的なトリアージも可能です。

まとめ

組織はこれまで、膨大な数の製品を導入してきましたが、大量のアラートにより、真の脅威を特定してセキュリティチームをサポートするものではなくなっています。

セキュリティチームに必要なのは、作業の足かせとなるアラートではなく、作業をはかどらせるアラートです。結局のところ、セキュリティソリューションの価値は、アラートの数で決まるものではありません。重要なのは、真の脅威を検知し、質の高いアラート及び、対策の実施に役立つ豊富なコンテキストや知見を提供できるかどうかです。今回紹介したセキュリティプラットフォームがその解決解となるでしょう。

今回は、ホワイトペーパー SIEM:「オオカミ少年」からの脱却 から一部抜粋し、本当に必要なSIEM/SOAR製品は何かについて紹介しました。今後のセキュリティ運用検討の一助となりましたら幸いです。