【新型ランサムウェアの実態と対策#1】真っ赤な画面でビットコイン身代金を要求したWannacryからランサムウェアの変遷をふりかえる

-

│

Wannacryを覚えていますか?

これから数回に渡り、ランサムウェアに関する記事を書いていきます。記事自体は技術的なものではなく、ランサムウェアの変遷と企業や組織に与えるインパクト、具体的には企業や組織のリスク、それも経営リスクの観点から見ていきますので、企業の情報セキュリティに関わる皆さんはもちろん、経営層の方にもご一考いただける内容です。

さて、ランサムウェアと聞くとすぐ思い出すのが2017年の5月、ちょうどゴールデンウィーク近辺で発生したWannacryですね。

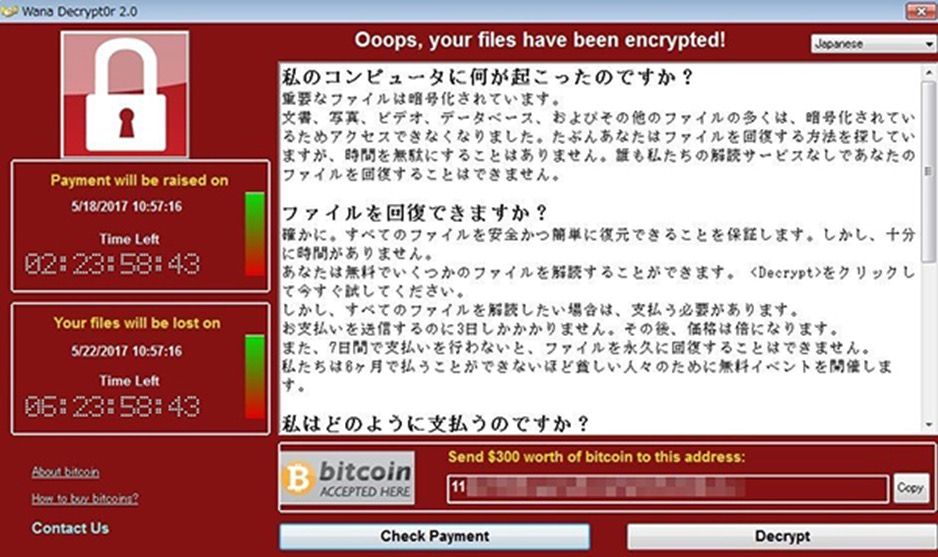

Windowsの脆弱性を利用してクライアントPCに感染し、ファイルを暗号化・その後暗号を解除するためのキーを入手するための身代金を要求するといったものでした。テレビのニュースでも繰り返し報道されましたので、読者の皆さんもPCの画面に真っ赤な身代金要求画面が出ているのは覚えていらっしゃると思いますし、実際に被害に合われた方もいらっしゃるかもしれません。

また、Wannacryは1台への感染のみにとどまらず、同じネットワーク内にある他のクライアントPCにも感染する特徴を持っていました。イギリスでは国民保険サービスが被害に合い、7万台の医療機器が影響を受けたため、患者の電子カルテにアクセスできなくなり、手術の中止や診療のキャンセル、入院患者の移送など大きな問題となりました。国内でも大手のメーカーや鉄道会社、小売業、外食チェーンなどが被害を受け、一部のサービスが停止したことも記憶に新しいところです。おそらく、公表されていないだけで国内外において相当数の被害があったと推測されます。

Wannacryの脅迫画面

身代金は1件当たり数百ドルといわれ、ビットコインで支払うように要求されました。どの程度の企業が支払ったのかは不明ですが、一説ではWannacryによって攻撃者(攻撃グループ)が集めた金額は10億ドル(約1100億円)という話もあります。しかしながら、1件当たりの費用と照らし合わせると多すぎるかもしれません。いずれにしても、復旧のためには身代金と作業費(調査や作業工数、機器入れ替えなど)が必要となりました。

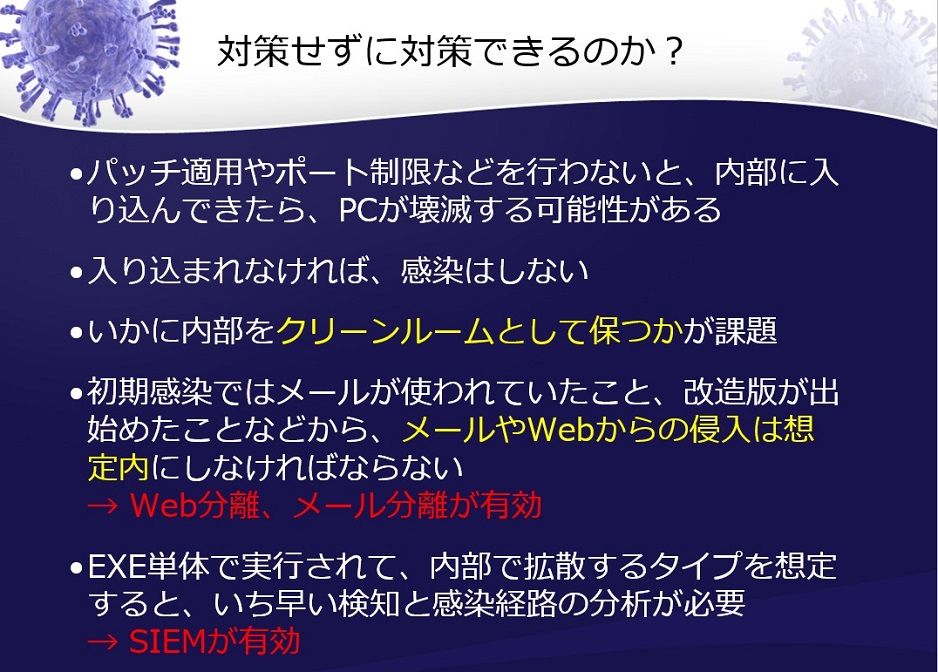

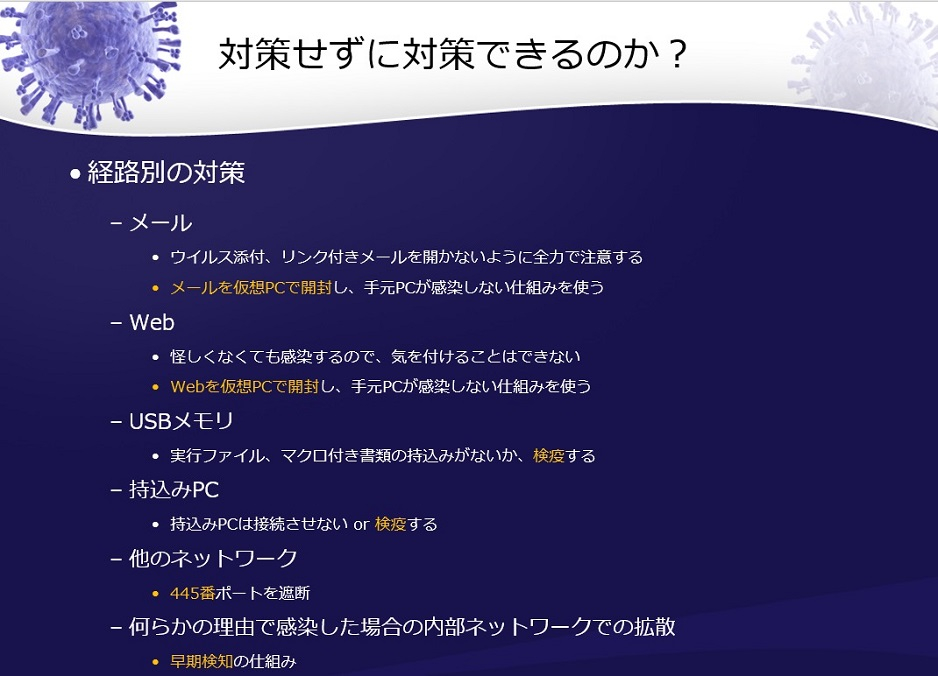

弊社マクニカネットワークスにおいては、Wannacryの対応をされている企業のセキュリティ担当や情報システム部の皆様の一助となればと考え、2017年の5月の半ばには以下のようなランサムウェアに関する緊急対応方法をお伝えしていました。

最終的にどのような対応策を取ったかは企業によって様々だと思いますが、多かったのは"データバックアップをしっかりやっておく"ということではないでしょうか。もちろん、セキュリティ教育などによって従業員ITリテラシーを上げ、感染リスクを下げるという試みをされた企業も多かったと思います。クライアントのPC(場合によってはマウントされているファイルサーバも)が感染したことを早急に確認できれば、該当のPCをすぐに隔離し、クリーンアップの上、バックアップデータで元に戻すのが一番早くて安いのですから。バックアップ用のストレージもオンプレミスに置くケースとクラウドのものがあり、クラウドストレージであれば、構築も短時間で容易にできコストも安いため、対策として多く取り入れられたのだと思います。一方で、アンチウィルスベンダーもパターンファイルを提供し、EDRのような高度な検知能力をもったクライアントセキュリティソフトで、振る舞い検知によって亜種までブロックできるようにもなってきました。

このように、Wannacryのようないわゆるレガシーなランサムウェアについては、企業側の対策とセキュリティ技術の進歩により従来の侵入の仕方や攻撃の仕方を防ぐ仕組みができてきたこと、万が一感染しても対応できる仕組みを企業側が持ったことによって沈静化していったと言えますが、今でも時折事案として弊社に相談があるのも事実です。対応をされた企業とそうでない企業があるのだと思われます。

その一方で、2019年頃からは事象としてはランサムウェアによるファイルサーバやクライアントPCの暗号化と見えるにもかかわらず、Wannacryとは異なる、いわゆる標的型攻撃の手法とランサムウェアを組み合わせたさらに高度な攻撃が観測されるようになりました。

新型ランサムウェアで何が変わったのか?

この"新型ランサムウェア"ともいえる攻撃は主に以下の2通りが観測されており、前述のレガシーなランサムウェアへの対策では防御できないものです。やっかいなところは、ランサムウェアが目立って見えるので、お客様がレガシーなランサムウェアであると誤認し、被害を軽視してしまうことにあります。

1)攻撃者がネットワーク機器の脆弱性などを利用し、企業内部に侵入し、Active Directoryを乗っ取った上でターゲット企業の情報を窃取し、最後にランサムウェアでファイルサーバ等を暗号化する。

2)同様に攻撃者が企業内部に侵入し、社内ネットワークだけではなく、外部向けサービスサイトやコールセンター、場合によっては工場などのシステムを把握し、ランサムウェア(と複数の攻撃を組み合わせていると考えられる)によってシステム全体を停止させることによって企業活動そのものを阻害する。

弊社では、単純にクライアントPCを暗号化するレガシーなランサムウェアと区別するために、1)を暴露型ランサムウェア(窃取した情報をダークネットで暴露するため)、2)を破壊型ランサムウェア(システム破壊型ランサムウェアといってもよいかと思います。いわゆるオフィスネットワークだけではなく、企業活動までを止めてしまう破壊的な活動をするため)と命名しています。

いずれもレガシーなランサムウェアと比較すると被害は甚大で、攻撃者のモチベーションとしては"いかに身代金の価格をつりあげ、被害企業が支払わざるを得ない状況を作り出すか"ということに集約されると考えられます。

次回は、これらの新型ランサムウェア"暴露型ランサムウェア"と"破壊型ランサムウェア(システム破壊型ランサムウェア)"についてお話をします。

転載:翔泳社 Seculity Online「#01 真っ赤な画面でビットコイン身代金を要求したWannacryからランサムウェアの変遷をふりかえる」

■Active Directory診断/監視サービス

機器の脆弱性やEMOTETなどによるメール経由での暴露型ランサムウェア/破壊型ランサムウェアとも呼ぶべき発展型標的型攻撃が頻繁に行われており、Active Directoryを乗っ取られる被害が数多く報告されています。Active Directoryを乗っ取られると、社内の重要・機密情報を窃取されダークウェブへ公開されたり、新型ランサムウェアによって企業そのものの活動が停止に追い込まれ、対応のために身代金を支払わざるを得ない状況に陥ります。本サービスをご利用いただくことで、Active Directoryを標的とした攻撃の脅威の早期発見・対応が可能となります。