IceID /IcedIDマルウェアへの対応について

-

│

11月初旬頃からIceID /IcedIDと呼ばれるマルウェアを配布する日本語の攻撃メールが観測されています。攻撃メールは、Emotet同様に返信を装って送付されており、メールを開封する可能性が高いと思われます。

本記事では弊社で観測されている攻撃の詳細と弊社取扱製品での検知状況をまとめております。

攻撃の流れ

上述の通り、IceID /IcedIDマルウェアは、メールによって配布されます。その後端末上で、多段的にプログラムをダウンロードし、最終的にIceID /IcedIDマルウェアに感染します。

以下は、弊社で観測できた攻撃フローとなります。他社やセキュリティリサーチャより公表されている公開情報では、別手法の攻撃手法も公表されているため、一例・参考情報としてご確認ください。

------------------

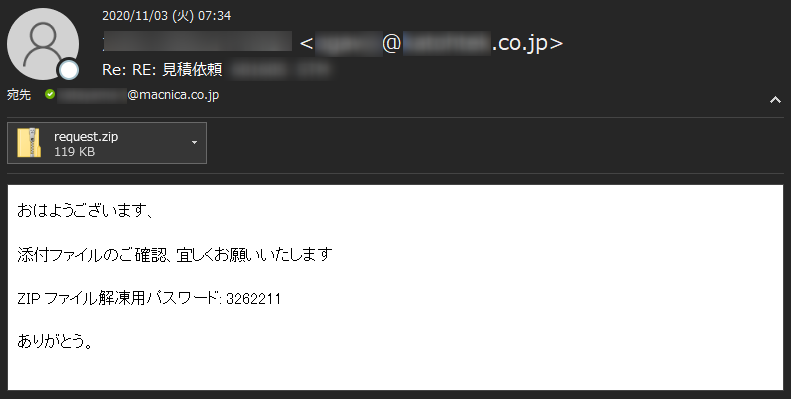

①パスワード付きZIP形式の添付ファイル付きメールが配送(パスワードは同一メールに記載) *1

②ユーザがZIPファイルを解凍し、Wordファイルを開封

③ユーザがマクロの有効を許可

④マクロがWindows のシステムからmshta.exe (*2)をコピー

⑤コピーされたmshta.exe を利用して、htaファイルのダウンロードと実行

⑥htaファイルによって、COM DLLファイルがダウンロードされ、regsvr32.exe(*2) でサービス登録。並行して、IceID /IcedIDマルウェアをダウンロード、実行。

⑦IceID /IcedIDマルウェアに感染

(なお、OS起動時に ⑥で登録されたサービスがIceID /IcedIDマルウェアをダウンロード、実行するため、マルウェアのみが削除されていても、再度感染する可能性があります。)

*1 詳細については、本記事下部のサンプルをご参照ください。

*2 mshta.exe、regsvr32.exe は、Windows OSの正規ツールです。

弊社取扱製品における検出状況

以下は、弊社で入手したIceID /IcedIDやお客様の環境で確認された事例をベースに、前述のIceID /IcedIDの攻撃の流れの各ステップ(①~⑦)に照らして記載しております。

新たな攻撃手法が発生した際には結果が変化する可能性がありますことご留意ください。

| メーカー | 製品名 | 対応状況 |

| Broadcom |

Symantec Endpoint Protection14 |

SEP14: |

| CrowdStrike | Falcon |

⑤悪性のWordファイル経由によるコピーされたmshta.exeの起動を検知し、ブロックが可能(最新センサーバージョンかつ推奨設定の場合) |

| FireEye | FireEye EX/ETP/HX |

EX/ETP: |

| McAfee | VirusScan Enterprise Endpoint Security TP Endpoint Security ATP MVISION Endpoint |

VSE/ENS TP |

| Menlo Security | メールアイソレーション |

①添付ファイル(ZIP)が安全なHTMLファイルに置き換えられ、無害化される |

| Proofpoint | Email Protection Targeted Attack Protection |

①メール本文に記載されているパスワードを抽出し、パスワード付きZIPを解凍(※)。Wordファイルをサンドボックスで分析し、その振る舞いにより検知し、メールをブロックすることが可能 ※ファイルが添付されているメール本文内に抽出が可能な形でパスワードが記載されている場合に限る |

| Team T5 | TeamT5 ThreatSonar(Mpression Cyber Security Service™ スレットハンティング&インシデントレスポンスサービスで利用) | ⑦正規プロセスへのIcedIDのインジェクションを検出 |

攻撃メールと注意点

弊社に着弾したメールサンプルの一部をご紹介したいと思います。

・正規の取引先を経由したメール

このサンプルは、弊社の正規の取引先を経由してメールが送付され、件名に「Re:」を追加する形で送付されました。Emotetの場合、Display Name/表示名を偽装しているケースがあるため、その観点で攻撃か否かを確認することができました。しかし、IceID /IcedIDの場合、正規の送信メールアドレスとなるため、同じ観点での判断は難しいと思われます。

なお、メールヘッダーを確認してみると、海外のサービスから、実際の取引先のメール基盤を経由して送付されていることが確認できています。このことから、JPCERT/CCのTwitterでの注意喚起*3にもありますが、本メールは送信元メールサーバのアカウントが不正ログインされ、送付されている可能性が高いと考えられます。今一度、メール基盤へのアクセスの見直し(多要素認証や強度の高いパスワードへの再設定など)を検討いただくことが拡散の抑止力となるかもしれません。

*3 https://twitter.com/jpcert_ac/status/1324561915738091522?s=20

また、現在のところは送付されてくるメールの日本語の文章は稚拙であり、比較的判断しやすいと思われます。万が一、添付ファイルを開いてしまった場合でも、マクロを有効にしない限り、感染には至りません。そのため、他の攻撃同様にマクロの有効化を行わないように警戒していただくことが望ましいです。