マクニカ版ゼロトラスト②:状態の健全性を保証するモデル

-

│

はじめに

弊社では、世間一般的に言われているデバイストラスト(デバイスの健全性の確認)をさらに拡張して考えており、デバイストラストがゼロトラストを実現する際になぜ重要視されるのか、具体的にどのように実現すればよいのかを理解いただくことができると思います。

目次

・なぜコンテキストベースのデバイストラストが重要なのか

・コンテキストベースのデバイストラスト考慮ポイント

・デバイストラストの実装例

・まとめ

なぜコンテキストベースのデバイストラストが重要なのか

デバイストラストの考え方として、デバイスの健全性が保たれている状態が求められています。

デバイスの健全性とはどういった状態でしょうか?会社支給のデバイスにEDRなどが入っており、健全に動作していることを保証するだけでいいのでしょうか?デバイスとしては健全な状態であっても、使用者が不正利用していることも考えられます。

ゼロトラストにおけるデバイストラストとは、デバイスの健全性だけではなく、利用するユーザの正当性も確認し続ける必要があります。

本記事では"コンテキスト"というキーワードが多く出てきますが、「事情」「背景」「状況」という意味でとらえていただき、コンテキストベースのデバイストラスト=利用ユーザの「事情」「背景」「状況」、端末の「事情」「背景」「状況」を確認することを考えていきます。そうすることで、単なるデバイストラストではなく、正当なデバイスで正当なユーザ使用を確認することができます。

様々な情報(位置情報、勤務時間等)からユーザ状態を特定し、そのセキュリティ環境や取り扱うデータの重要性毎にコンテキストベースで動的に制御することが必要となります。

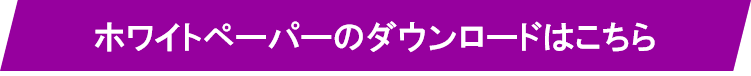

コンテキストベースのデバイストラスト考慮ポイント

ここでコンテキストベースのデバイストラストを行うにあたって、考慮すべきポイントを記載します。

- ユーザ特定(どのユーザが)

- 端末特定(どのデバイスで)

- 端末の状態特定(どのような状態のデバイスで)

- ロケーション特定(どの場所から)

- 時間特定(どんな時間帯に)

- アクセス先特定(どのコンテンツに)

どのユーザがどのデバイスでというのは一般的ですが、それだけではゼロトラストの観点でのデバイストラストを行うことは難しいです。

境界型ネットワークでは、社内で業務をすること、またはVPNを使用して社外から社内ネットワークを使用して業務を行うことを前提としてきました。

ゼロトラスト環境では、様々なロケーションからの業務が可能になり利便性が上がります。一方で、境界型ネットワークを通すことで守られてきたセキュリティ面での健全性が下がり、社外からの内部不正に対してのリスクも高まることが想像されます。

家庭から自宅のWI-FIを使用して業務を行うユーザも多くなり、セキュリティの境界がEdgeデバイスに下がってくることになります。

デバイストラストの実装例

MFA(多要素認証)

では、実際にどのようにデバイストラストを実現したらいいでしょうか。

全てのユーザにセキュリティを重視した、同じ認証ルールを行えばいいのでしょうか。

全てのユーザに対して同一の認証ルールを設定すると、利便性がさがることが想像されます。例えば、業務システムにアクセスする場合、毎回生体認証をかけ本人特定を行うことは、健全性確認のためには優れていますが、業務効率をさげてしまう危険性があります。

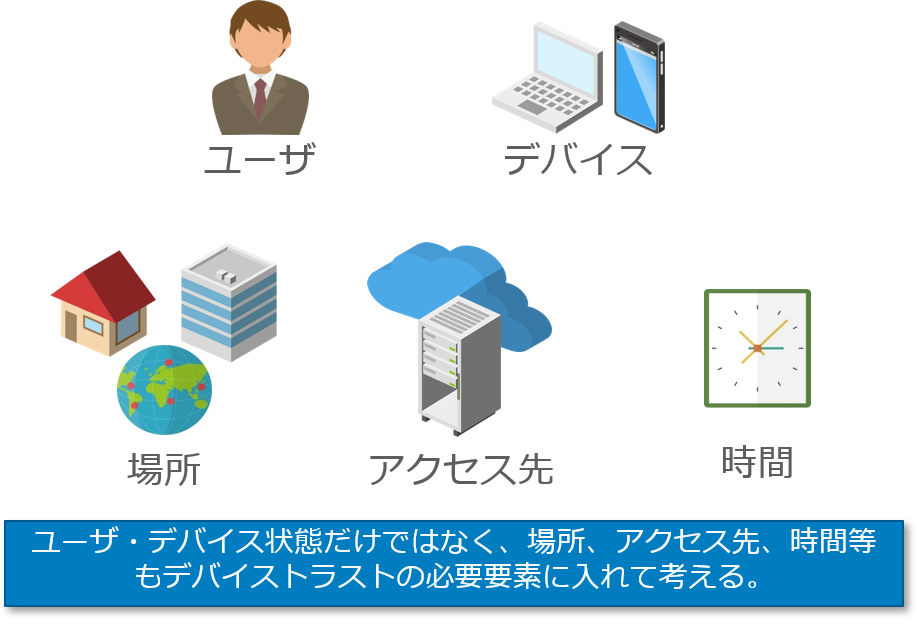

そのためコンテキストベースで認証のルールを変更することによって、利便性とセキュリティの両立を行うことが求められます。

例えば

- 会社で業務を行う場合は、会社での物理セキュリティがあることを前提に、業務システムにMFAなしで、ログインすることが可能とする認証ルール

- 自宅で業務を行う場合は本人特定のために携帯電話にプッシュ通知(MFA)を送り、携帯電話とPCデバイスを持ってることでの認証ルール

- 海外からのアクセスの場合は、さらに生体認証で本人を特定する認証ルール

- 社内からでも時間帯によっては携帯電話にプッシュ通知を送り再認証をさせる認証ルール

デバイスの状態によって、必要なルールを設定することが重要となります。

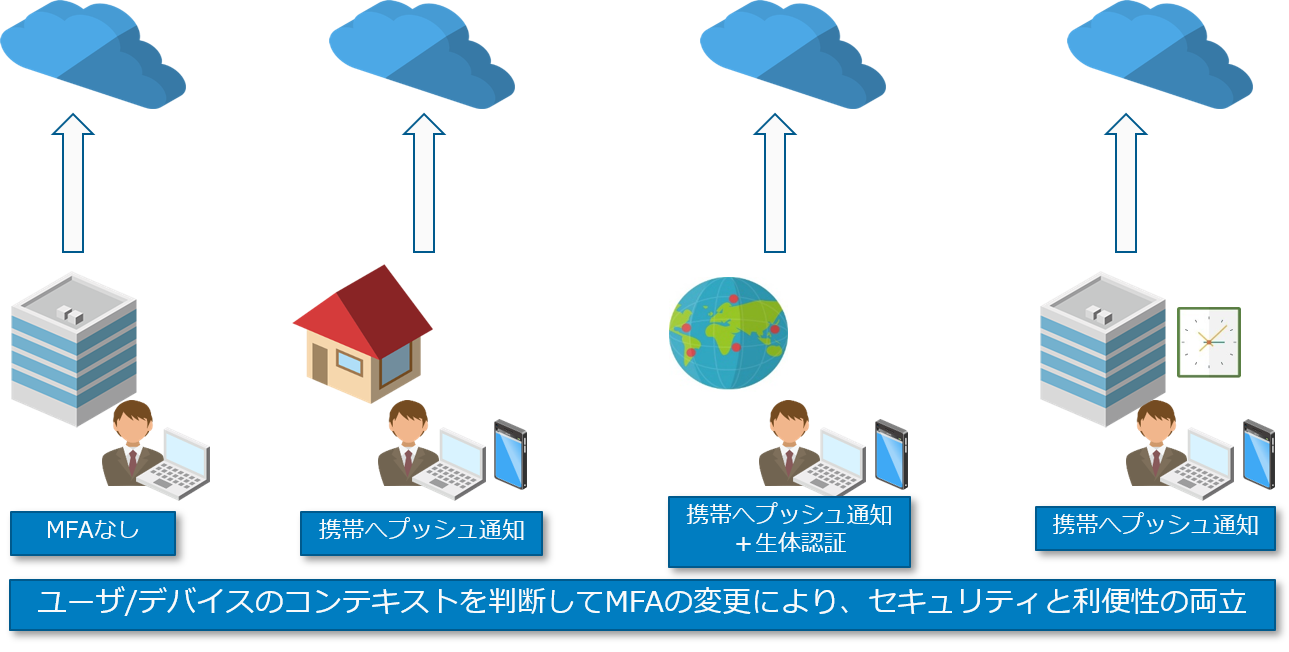

Mobile環境での実装例

実際にMobileIronとOktaを使用して、Mobileデバイスの健全性を確立していく実例について説明いたします。

- MobileIron UEMからデバイスのOSログイン方法を強制し、健全性を確認

- MobileIron UEMから証明書の動的生成と管理デバイスへの配布

- MobileIron Threat Defenseがデバイスの脅威を動的に確認

- MobileIron Accessで許可されていないデバイスをブロック

- OktaによるIDの統合管理及び複数SaaSのアクセスを一元化

この環境ではEMMで多要素認証の強制、デバイスの健全性を確認することで、厳格に本人確認を行うことが可能となります。デバイスを使用していることが、本人である証明と同様の意味を持たすことが可能です。

また、本人確認の処理をデバイスに任せることが可能となり、ユーザは業務環境へパスワードレスでのアクセスが可能となります。

さらに利用ユーザの所在地や勤務時間というコンテキストを用いて、想定外の国や時間帯におけるアクセスを制限することにより、ユーザが意図しない動作を制限することが可能です。

これにより、ユーザが必要な環境へ、許可されたアプリを使用し、ロケーションフリーでアクセスすることが可能となります。

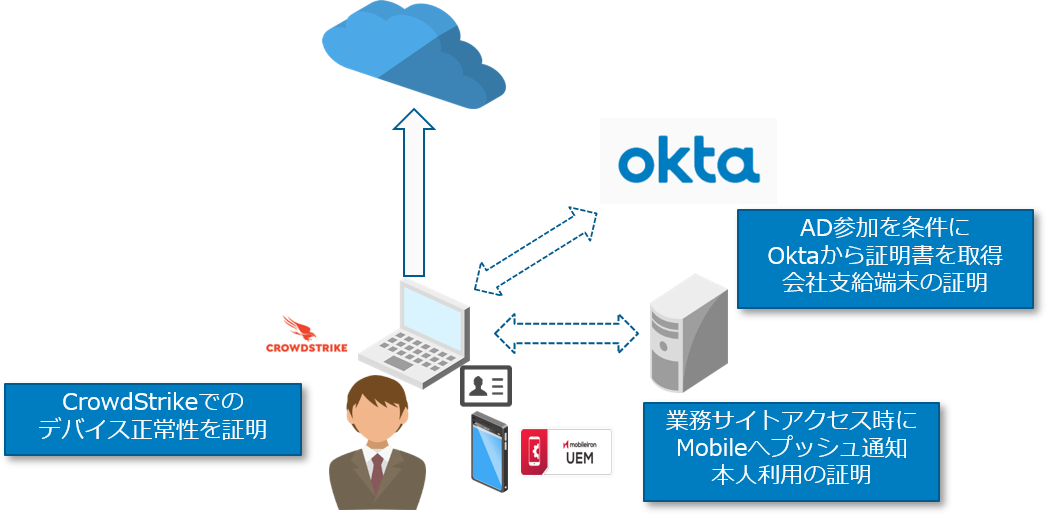

PC環境での実装例

実際にOktaとMobileIron、CrowdStrikeを使用してPCの健全性を確立していく実例を説明します。

- 各PCにOktaAgentを配布し、各PCはAD参加を行い、ADサーバからKerberosTicketを取得、そのチケットをOktaの証明書と交換

- Oktaから手動で証明書の抜き出しはできないため、ADサーバに参加していることで正規デバイスと判断

- MFAに関してはMobileIronからOkta Verifyを配布、業務システムにアクセスする際に、Okta Verifyにプッシュ通知を行い、Mobileデバイスでの認証を通ったものをアクセス許可する

- CrowdStrikeにてデバイスの健全性を確認

- 業務場所によってはMFAを変更

PCにおいてもデバイストラストを行うためには、デバイスの状態と正規ユーザの使用を確認する必要があります。正規デバイスの特定をOktaで行い、正規ユーザの特定をMobileironで行うことで、正規ユーザが正規デバイスでアクセスしていることを確認します。またPC内の状態はCrowdStrikeで動的に監視していくことが可能です。

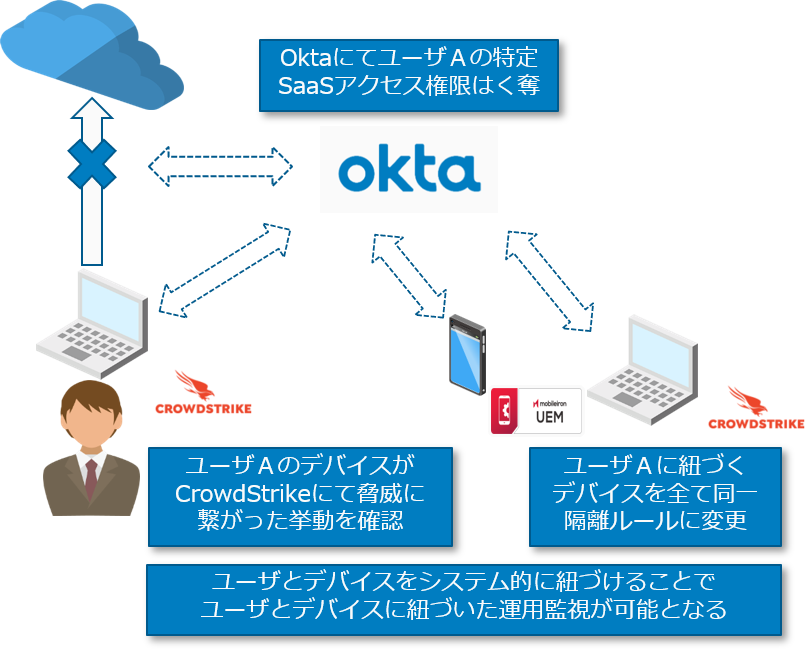

PC環境での課題と将来構想

現状、PC環境ではユーザとPCデバイスの紐づけを直接行えない課題があります。どのユーザがどのPC端末を使用しているか、管理台帳などを用い管理することはできますが、製品同士の直接連携での管理は難しい状態です。

今後の展望として、CrowdStrikeとOktaでの直接連携をとることを想定しております。2製品が直接連携(Oktaにてユーザ情報を管理、CrowdStrikeにてデバイス情報を管理)することで、どのPCデバイスがどのユーザで使用されているか、システム上での管理が出来るようになると予想されます。

誰が、どのデバイスで、どのような状態のデバイスかを明確にシステム上で判断することで、動的にデバイスの状態に応じで、ユーザ権限のはく奪、追加でMFAをかけるなどを行えるようになります。

現状ではCrowdStrikeからSplunk等を通し、デバイスとユーザの紐づけを行うことでポリシーの制御が可能ですが、直接連携を取ることができるようになれば、より柔軟な構成をとることが可能となるでしょう。

まとめ

ゼロトラストにおいて、コンテキスト認証は過度な権限の付与を避ける理由で重要であると考えています。

これを実現するためには、PCやモバイル、ユーザなどの組み合わせで継続的に判断できる仕組みづくりが必要となりますので、このことを念頭に入れながら、構築を検討するとよいと思います。

また、コンテキスト認証は、より成熟したモデルである動的制御の第一歩として考えられるため、高度な認証を検討する際は、この部分の構築から検討するのも有効だと考えています。

今回、いくつかの構築事例を弊社の提供している製品で記載しました。記載したコンポーネントにおいて、すでに利用している製品やリプレイス予定の製品などでも実現可能なのかなどを確認しながら参考としていただければ幸いです。

------------------------

【ホワイトペーパー:"絵に描いた餅"はもういらない 検証から見えてきた現実的なゼロトラストの最適解】

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、 ベンダが語る"都合のいい"ゼロトラストに踊らされないための、 その考え方について紐解いていきたい。

【マクニカネットワークスのゼロトラストソリューションをご紹介】

------------------------