【新型ランサムウェアの実態と対策#3】莫大な新型ランサムウェアの実害/攻撃グループMazeとは

-

│

新型ランサムウェアによる被害状況

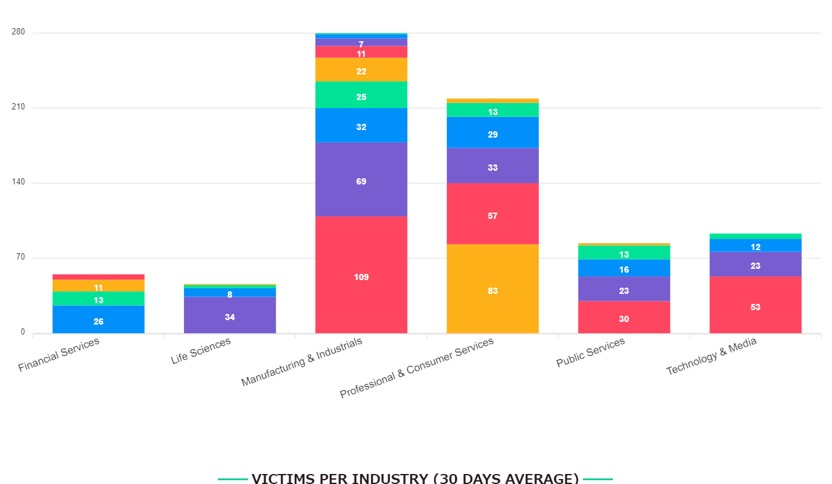

まず、以下の図をご覧ください。米国のShadow Intelligence社が業界ごとのランサムウェアによる被害状況をまとめたものになります。ご覧の通り、製造業や流通業の被害が多いことがわかります。さらに詳細を見ていくと、上から順に製造業は原材料、建設、消費財、流通業は小売り、運輸、設備となっています。

(図1)業界ごとのランサムウェアによる被害状況 出典:Shadow Intelligence社ブログ

(図1)業界ごとのランサムウェアによる被害状況 出典:Shadow Intelligence社ブログ

これら製造業や流通業の売上規模や従業員数の平均も似通ったものとなっています。もちろん平均なので各社大小はあるでしょうが、中堅サイズの会社が被害にあっていると推測されます。

(図2)ランサムウェア被害企業の規模 出典:Shadow Intelligence社ブログ

(図2)ランサムウェア被害企業の規模 出典:Shadow Intelligence社ブログ

さて、新型ランサムウェアによる実際の被害についてです。第2回で紹介をした弊社の対応事案のケースですが、事案対応として二次被害や再発を防ぐため、パッチ適用、アカウントリセットなど攻撃に対する適切な調査と対処を実施する必要がありました。不審なActive Directory管理者アカウントの調査と不要なアカウントの削除、必要な管理者の端末を固定するなど対応が終了するまでは全システムを停止する必要があり、3日間ネットワークを停止することになりました。また、このケースではVPN装置の脆弱性を突かれて侵入され、Active Directoryが乗っ取られたため、VPN装置のパッチ適用やアカウントリセット、調査・対応が終わるまでは停止する必要があり、コロナ禍でテレワークを実施されていたにも関わらず、社員は作業が終了するまで1週間出社を余儀なくされました。

この間、情報システム部はもちろん、急遽全社員が出社することになり、総務、人事はその対応に追われ、場合によっては情報漏洩の可能性を考慮し、法務や広報といった関連各部署がそれぞれ対応した工数を考えると非常に大きな犠牲を払ったと言えます。その対応の間企業活動に影響が出たことは否めません。不幸中の幸いでこのケースではネットワークの停止が3日程度で済みましたが(当該企業にとってはそれでも大きな事業インパクトですが)、適切なセキュリティ対策が取られていなかったり、調査に必要な情報(通信経路情報やログなど)が取られていなかったりと、適切な管理がされていないと、社内に入り込んだマルウェアの除去が完全にできるまでインターネット通信を止めなければならず(つまり、インターネット上にある攻撃者のサーバに接続をされたまま情報流出が続いている可能性があるため、通信を遮断する必要がある)別のケースではそれが数週間に及んだ事案もあります。

このケースでは最終的には情報漏洩は認められませんでしたが、暴露型ランサムウェアの攻撃によって実際に情報が窃取され、攻撃者から情報公開の取り下げと引き換えに身代金を要求されたケースを考察してみましょう。

情報公開の取り下げと引き換えに要求される身代金

被害企業としてはどのような情報が窃取されたのかを知りたい、つまり、それが機密情報でなければ無視するという選択肢もあります。しかし前述のとおり、攻撃は非常に巧妙でまたその一方、調査に十分なログが残っていないということもあり、窃取された情報の特定は一般的には困難です。そうこうするうちに、SNSなどで被害企業の情報が暴露型ランサムウェアを使った攻撃者のダークウェブに上がった、という情報が流れます。

これは、たとえば攻撃者が意図的にSNSに情報を流すということもあるのかもしれませんが、善意の団体ないし個人がダークウェブをパトロールし、公開されている情報を見つけると注意喚起としてSNSに情報をアップする、というものも含まれます。いずれにしても結果的には被害企業から窃取された情報がダークウェブに掲載されたという事実が公知のものになることに変わりはありません。その後一般的なメディア(Webの記事やインパクトの大きさによっては新聞やニュース)への掲載がされるケースもありますし、被害企業としてはランサムウェアによるサイバー攻撃を受けたという事実発表をする必要があり、その後対応と復旧状況も追加情報として公表する必要がでてきます。

当然、前述の事案のケースのとおり被害企業の社内では調査・対策の実施はもちろん、一方で事業継続のため、ITインフラが利用できない状態でも企業活動の継続を迫られます。要するに対外的な対応、事業継続、調査・対策・復旧を並行して進めなければならないということです。

窃取された情報の公開阻止と事業継続・復旧の観点から考えると、被害企業は身代金を支払うか否かという選択に迫られるとも言えます。これは難しい問題です。直近ではG7がランサムウェア攻撃に対抗するため、身代金として利用されるデジタル通貨の規制が必要であるとの声明を出しています。(*1)つまり、攻撃者の資金源を断って活動を封じ込めようという動きと考えられます。また、米国ニューヨーク州ではランサムウェア攻撃者に対する身代金支払いを違法とする法案が検討されています。(*2)このように、ランサムウェアの被害にあった場合でも身代金は支払うべきでない、というのが社会通念になっているように思えます。

一方で、FBIが2019年10月に出した声明は少しニュアンスが違っています。(*3)要約すると以下のような内容になります。

- FBIは身代金の支払いを推奨しない。場合によっては復号化キーが提供されなかったり、暗号アルゴリズムの欠陥によって復旧できなかったりする場合があるから。

- 身代金を支払うことで攻撃者は資金を得てまた別の企業や組織を標的とするために被害が拡大する。

- ランサムウェアの攻撃によって企業活動ができない状態になっている場合、株主や従業員、顧客を保護するために被害企業はすべてのオプションを検討する必要があることは理解している。

被害企業が攻撃者に身代金を支払うことにしたかどうかに関わらず、法的機関に報告をしてほしい。そうすることで攻撃者を追跡し、法に基づいて責任を負わせ、将来の攻撃を 防ぐために必要な情報となる。

G7やニューヨーク州とFBIでは立場が異なり、FBIはいわゆる"おとり捜査"のようなイメージで攻撃者を捕まえるために身代金の支払いもやむなし、ただし、情報はすべて提供するように、といっているように見えますので、これだけの内容で身代金支払いの是非を判断するのは早計かもしれません。

一方で、先の図1にあるように製造業や流通業のように自社のみではなくサプライチェーンで企業活動をしている場合、サプライチェーンを構成する1社が新型ランサムウェアの被害によって情報を暴露されたり活動が停止したりした際、被害を受けた1社のみにとどまらず、取引先との極秘情報漏えいやサプライチェーン全体の活動停止をもたらすことになります。そのため、被害企業には情報公開の阻止や企業活動の1日でも早い復旧をしなければならないというモチベーションが働きます。こうして身代金を支払うように仕向けることが攻撃者の狙いどころなのです。また、攻撃者は窃取した情報をダークウェブ上でオークションにかけるため、被害企業に競合や犯罪集団に情報が入手された場合の二次被害の可能性を考慮させ、より身代金を支払うモチベーションを上げさせると考えられます。

被害企業は米国から日本にも

被害企業については、米国の企業が多いのですが、これは保険の適用状況にあると思われます。(*4)米国ではランサムウェアの被害にあった場合、調査や復旧はもちろん、身代金や攻撃者との交渉人の手配やその費用も保険が適用されます。攻撃者は身代金を手に入れることが目的なので、支払いをするのが誰であろうと構わず、そのため米国の企業がターゲットになるケースが多いのではないかと考察します。

ただ最近では、国内企業の新型ランサムウェアの被害が公表されています。建設業の企業では、ファイルサーバの内95%が暗号化され、一部社員PCのアンチウィルスソフトをアンインストールされているとの内容が発表されました。発表の内容を要約すると以下のようになります。

1.ランサムウェアの被害にあった

2.被害を受けたサーバに記録されていたデータの一部が窃取され、特殊サイトに掲載されている

3.社員PCの10%がアンチウィルスソフトをアンインストールされている

アンチウィルスソフトが自動で消えるわけがないので、Active Directoryが乗っ取られ、グループポリシーを使って社員PCのアンチウィルスソフトが消されたと考えられることから、暴露型ランサムウェアの被害にあったと考えられます。また、直近では、ゲーム業界の企業が暴露型ランサムウェアの攻撃を受けたと大々的に報道され、本稿を書いている時点ではまだ調査は継続中です。

また、日本企業の米国本社や米国支店などもターゲットとなっている点を考慮しなければなりません。これらの企業の情報窃取や企業活動の停止は企業にインパクトを与えますし、そうでなくても、取引先が暴露型ランサムウェアの被害にあえばやり取りしていた機密情報が暴露されたり、サプライチェーンとしての活動が停止したりするのは、インターネットを通じてグローバルに活動がされている現代においては国内外問わず同じことだと考えるべきです。

いずれにしても、企業が暴露型なり破壊型のランサムウェアの攻撃を受けた場合、事業復旧対応をするのと同時に公知の事実となってしまいます。そのため対外的な対応、つまり、調査状況の公表やマスコミ対応、もし顧客情報等が窃取されているのであれば顧客への説明や対応、自社が攻撃を受けたことによりサプライチェーンが止まっているのであれば取引先への説明や復旧の見通しなど、同時並行で進めなければならないことはおわかりいただけたかと思います。

これらの事実ももう少し掘り下げ第4回は新型ランサムウェアによる経営リスクについて考えてみたいと思います。

新型ランサムウェアを使う攻撃者グループ「Maze」の動き

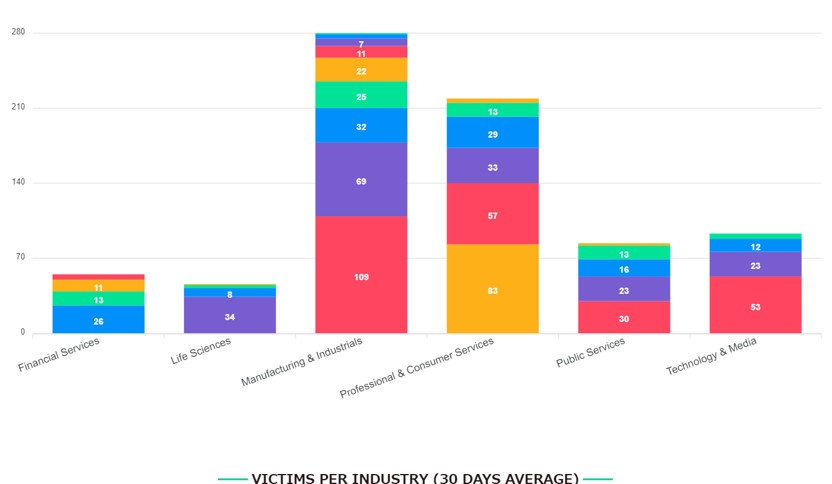

Mazeは比較的早い段階から暴露型ランサムウェアによる二重脅迫を行ってきました。

(図3)攻撃グループMazeの脅迫サイト

(図3)攻撃グループMazeの脅迫サイト

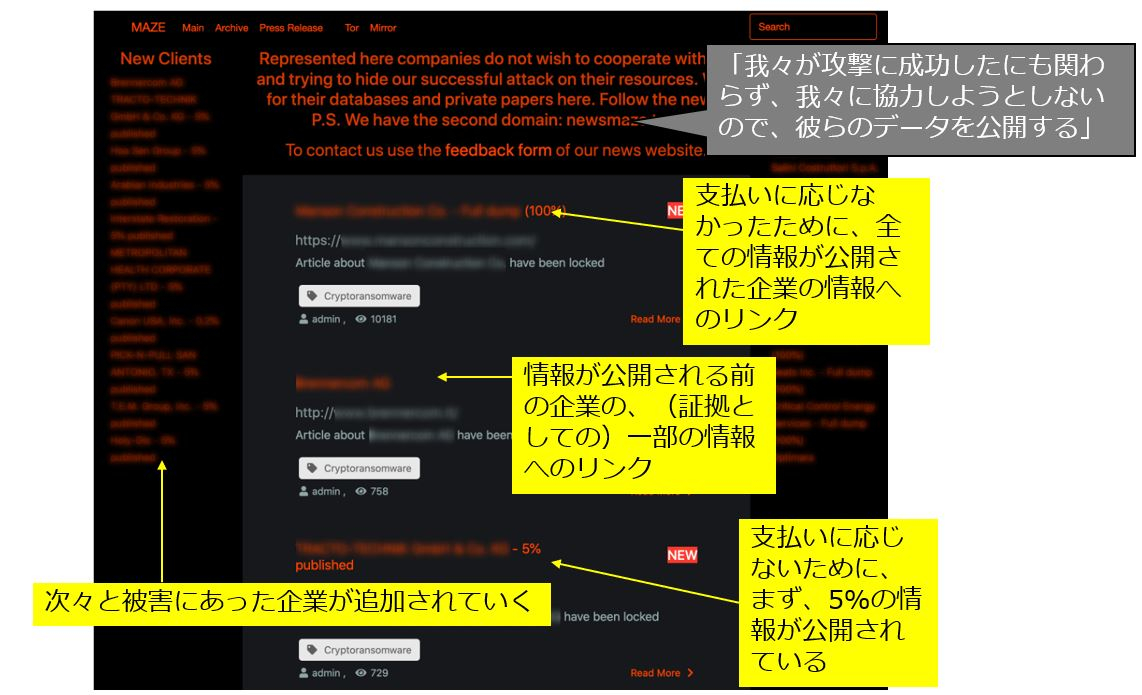

(図4)攻撃グループMazeの脅迫文

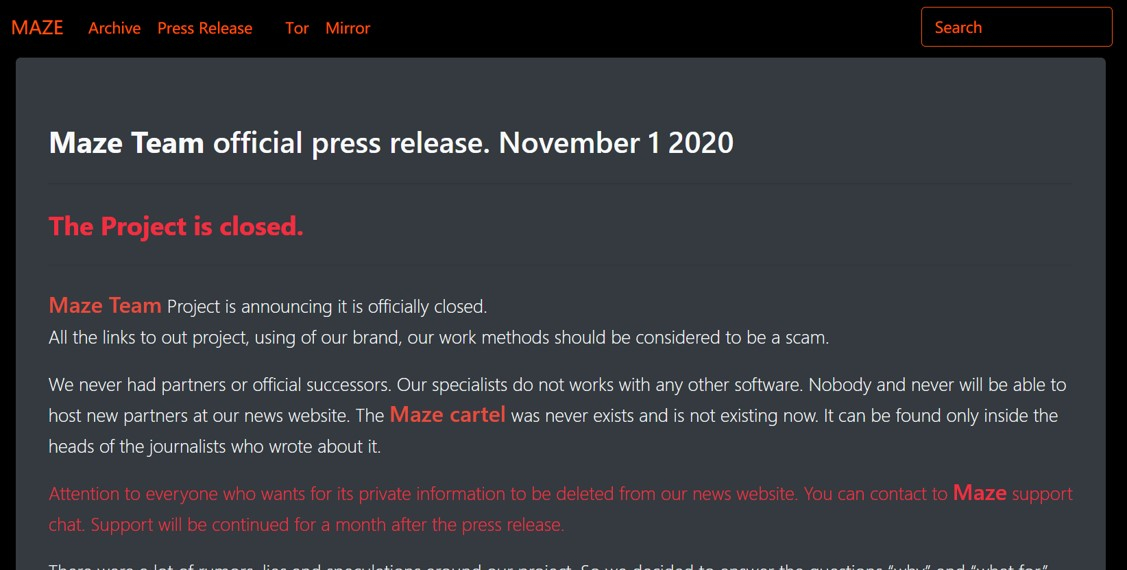

ところが、2020年11月1日に突然活動停止のアナウンスを出しました。

(図5)攻撃グループMaze活動停止のアナウンス

(図5)攻撃グループMaze活動停止のアナウンス

理由は定かではないですし、攻撃者の意図を推測しても致し方ないのですが、一般的な見方としては、多くの企業から十分な身代金を窃取したからとか捜査の手が近くまで伸びてきたために危険を感じてクローズした、などと考えられます。もしくは、十分な身代金を窃取して別のグループに攻撃方法を売却して引退、ということもあるかもしれません(Maze自身はアナウンスの中で後継者やパートナーはいない、と表明しています)。一方で、Mazeは元々昔ながらのハッカーの雰囲気を残すグループで、たとえばコロナウィルス感染拡大の時期に医療機関は狙わないとか、図4のように、身代金を支払えば復号キーを渡し窃取した情報を公開しないばかりか被害企業にどのようなセキュリティの脆弱性があったかをレポートするので、今後のセキュリティ対策に役立てるように、といった他のグループに見られない特徴があります。

彼らのやっていることは犯罪ですが、ある意味信念があり、他の身代金窃取のみを目的とした乱暴な攻撃グループとひとくくりにされたくないという思惑があるのでないかとの見方もあります。今回のMazeのアナウンスを要約すると、テクノロジーによって高度化されていく一方でセキュリティが軽視されていることを今回証明して警告を与えたが、世の中はますます悪い方向に進んでいくのであれば、また戻ってくる、というような内容です。仮にMazeが引退したとしても攻撃グループは多く残っており、たとえばSunCryptランサムウェアの攻撃者は、身代金支払いに応じないと被害企業をDDoS攻撃するといった新たな手法を使い始めました。(*5)そのため、日々被害に合う企業が後を絶たないのが事実です。

(*1) https://jp.reuters.com/article/imf-world-bank-g7-idJPKBN26Y2GM

(*2) https://www.scmagazine.com/home/security-news/government-and-defense/new-york-considers-bills-banning-ransom-payments/

(*3) https://www.ic3.gov/Media/Y2019/PSA191002

(*4) https://www.insurancejournal.com/news/national/2020/01/22/555479.htm

(*5) https://infoshield.co.jp/blog/security-news/20201005-829/

転載:翔泳社 Seculity Online「#03 莫大な新型ランサムウェアの実害/攻撃グループMazeとは」

■Active Directory診断/監視サービス

機器の脆弱性やEMOTETなどによるメール経由での暴露型ランサムウェア/破壊型ランサムウェアとも呼ぶべき発展型標的型攻撃が頻繁に行われており、Active Directoryを乗っ取られる被害が数多く報告されています。Active Directoryを乗っ取られると、社内の重要・機密情報を窃取されダークウェブへ公開されたり、新型ランサムウェアによって企業そのものの活動が停止に追い込まれ、対応のために身代金を支払わざるを得ない状況に陥ります。本サービスをご利用いただくことで、Active Directoryを標的とした攻撃の脅威の早期発見・対応が可能となります。