【新型ランサムウェアの実態と対策#4】新型ランサムウェアによる経営リスク:インシデントで発生するコストと法的被害

-

│

前回までは新型ランサムウェアと旧型ランサムウェアの違い、その被害実態についてご紹介をしてきました。今回は経営リスクの観点から見ていきたいと思います。

標的は大企業や重要組織だけではない

まず整理しておきたいのは、新型ランサムウェアによる攻撃は技術的には「標的型攻撃」の手法を取っていますが、ターゲットとしての「標的」が以前とは異なる点です。以前は「標的型攻撃」は国家組織によるものが主で、「標的」となった企業の重要情報を窃取するといったものでした。しかも、それらは大企業の機密情報がターゲットとなっていると推察されていました。しかしながら、昨今の事案を見ていますと、新型ランサムウェアによる「標的」は必ずしも大企業や特別な重要情報を持った企業というわけではなく、攻撃者のメソッドに則った脆弱性をもった企業が「標的」になると考えるのが正しいと思われます。また、メディアに取り上げられるのは、知名度の高い大企業の事案であることが多いため、サイバー攻撃が大企業に偏っているという錯覚をしがちなことも考慮に入れておくべきです。

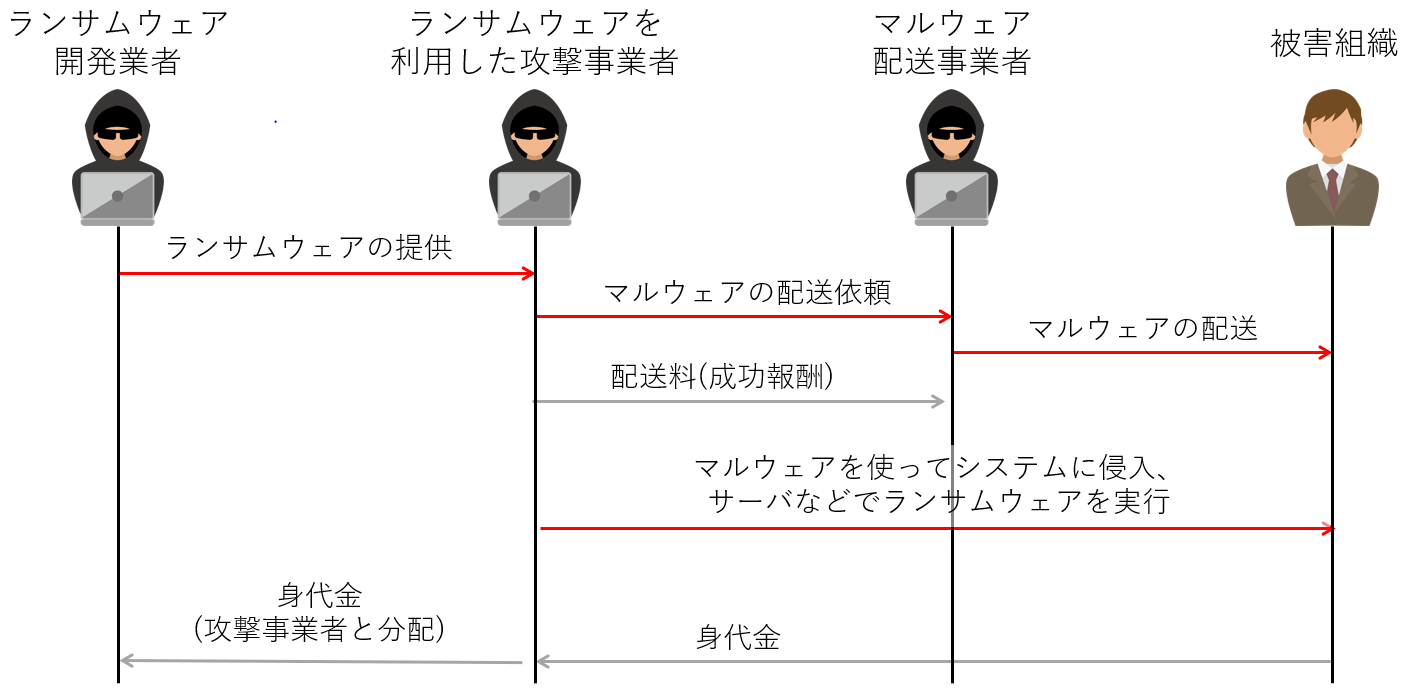

なお本稿では、「攻撃者」という表現をしていますが、実際には「攻撃エコシステム」の形がとられていると考えられています。図1のように各エリアで専業化され、またその同業種内での競合が激しいため、攻撃がより洗練されていき、スピードやステレス性がより高まっていくことが予想されます。そのため、侵入時には気づきにくく、攻撃は広範囲にわたって行われるようになるわけです。

図1 サイバー犯罪エコシステム

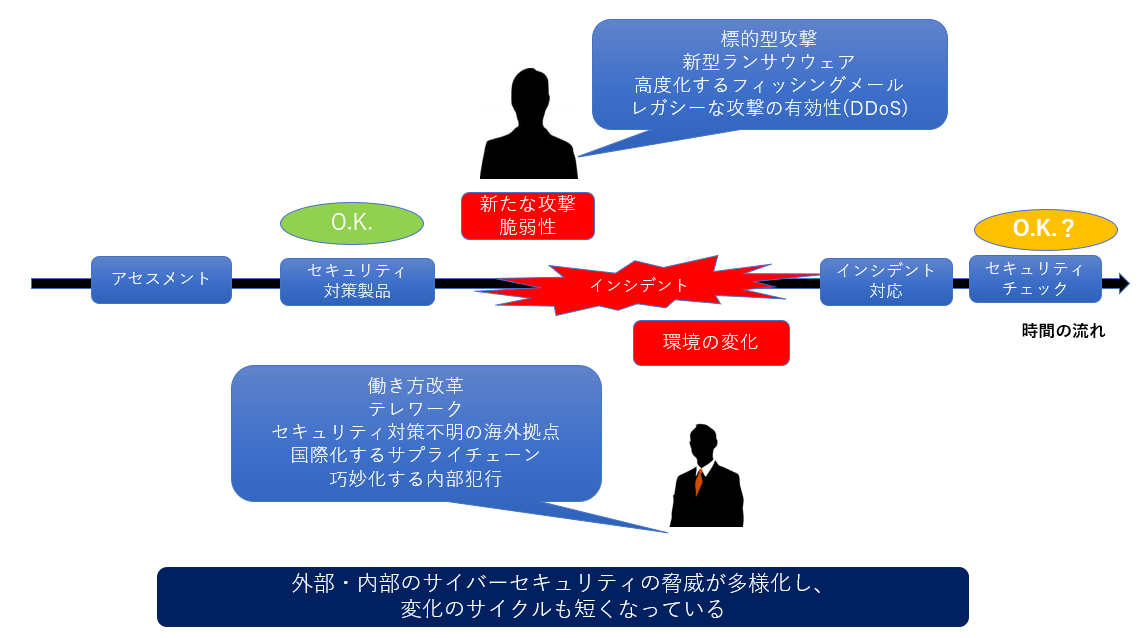

外部環境としては攻撃が洗練され脆弱性も日々見つかる中、コロナウィルスによるテレワークの推進により今までの「出入り口対策」では通用しない「裏口」が企業側に作られてしまったように、内部環境も日々変化しています。そのため、従来当たり前のように行われていた「年1回のセキュリティ診断」では脅威の変化に追いつけないことをまず認識する必要があります。

図2 サイバーセキュリティ脅威の多様化

情報漏えい時に発生するコスト

さて、企業の財務に影響を与えるという観点で、IBM Securityから『2020年 情報漏えい時に発生するコストに関する調査』(*1)という興味深いレポートが出ていましたので紹介します。このレポートでは、情報漏洩のあった500以上の企業からヒアリングを行い、様々な観点からリサーチされています。一番目を引くのは、情報漏洩の対応費用が平均で386万ドル(約4億円)であった、ということです。調査対象の約80%は個人情報が漏洩しており、漏洩した情報に個人情報が含まれる場合、1レコードあたり平均150ドルのコストがかかるところ、暴露型ランサムウェアのように悪意のある攻撃による漏洩では175ドルに上昇すると述べられています。

もちろん、地域、業種、企業規模の大小によってもコストの違いはあるのですが、内訳としては以下のようなものが考えられます。

1.インシデントの調査や原因究明にかかるコスト:これにはセキュリティ専門家による調査コストが含まれます。

2.情報漏洩の事実を関係各署・被害者に通知するためのコスト:当局や被害者への通知のコストもそうですが、弁護士や外部の専門家に相談をするコストも含まれます。

3.ビジネス機会ロスによるコスト:こちらは詳細を後述します。

4.恒久対策のためのコスト:被害者のサポートもそうですし、セキュリティ技術的には脆弱性対策のためのセキュリティ製品導入、設定の変更、監視を強化するなどの対策のコストが含まれます。システムそのものをリプレイスする必要もあるかもしれません。いずれにしてもユーザー企業が自社の手に負えることではありませんので、外部の専門家やベンダーの支援を仰ぐ必要があります。

5.社内オペレーション変更のためのコスト:第3回で述べた通り、インシデント発生時、また発生後には社内オペレーションを緊急ないし恒久的に変更する必要があり、そのためにコストがかかります。また、社員のサイバーセキュリティリテラシーを上げるための教育費用も含まれます。

ここでさらに、「インシデントの調査や原因究明」と「ビジネス機会ロス」について掘り下げてみたいと思います。

インシデントの調査や原因究明

国内の大小を問わず多くの企業がサイバー攻撃による情報漏洩の被害を受けており、被害企業のセキュリティインシデントのプレスリリースを数多く目にするようになりました。これらのリリースで共通するのが、発覚(主に外部からの指摘が多い)から調査が始まり、実際には発覚の数ヶ月前に情報漏洩が発生、その後数ヶ月をかけて調査してからリリースというパターンがみられることです。

情報漏洩から3-4ヵ月、長いものになると8ヵ月後にようやくリリースというものもあります。原因も外部からの通報や、漏洩した個人情報に含まれていたクレジットカードが不正利用されたことに気がついた顧客からの問い合わせで発覚する、というケースも見られます。これは、第2回でご紹介したとおり、セキュリティ対策に不備がある、セキュリティ機器のアラートに気がつかない・気づく体制になっていない、あるいは被害企業で調査に必要なログを取得できていなかったり(ログの保持期間が短い、取られていない、もしくはそもそものログ出力設定がされていないなど)、一次対応を誤ったために調査に必要な情報を上書きしてしまったりということが原因だと考えられます。

このようなケースでは、調査の過程において実際の被害が特定しにくく、企業としても証拠を押さえないと公表できない(正しい情報を公表したいという使命感と実際情報漏洩していないのではないかという期待感)と考えるため、発表が遅れるのだと思われます。企業側の言い分としては理解できなくもないのですが、実際被害者からしてみれば発表が遅れることによって、該当企業が隠滅を謀ろうとしたのではないかと疑念を持つことになり、風評被害が助長して企業攻撃につながる可能性があります。これは企業にとって大きなリスクとなります。

ビジネス機会ロス

次にビジネス機会ロスについてです。経営視点で考えた場合、企業の持続可能な成長は企業価値を上げるために必須ですが、その中には、a)新規のお客様を増やすこと、b)既存のお客様を失うことを最小限に抑えること、の2つの要素が含まれると考えられます。お客様の数を増やすにはコストがかかりますが、新規のお客様を獲得する場合、既存のお客様を継続するよりもコストは高くなります。(コスト:a>b)そのため、企業は製品やサービスの機能を向上させ、既存のお客様の維持率を向上させるわけです。

しかし、そこで今まで述べてきたような個人情報漏洩などのインシデントが発生し一度お客様が離れてしまうと、それを取り戻そうとするコストは新規のお客様を獲得するコストより高くなるだけではなく(コスト:a<b)、今まで新規顧客獲得に使っていたリソースを、既存のお客様を再度自社に呼び戻すために割かなくてはいけなくなるとも考えられます。これらのオペレーションが企業成長に大きな損害をもたらすことは明白です。

サプライチェーンの観点から見た経営リスク

被害企業単体で見た場合の経営リスクは前述のとおりですが、サプライチェーンという違った観点で考えることも必要です。現代においては、企業が単独でビジネスを遂行することはほとんどなく、どのような形であれサプライチェーンの一員としてビジネスを行っています。一方で、中小企業の多くはサイバーリスクおよび侵害の影響を軽減するための人材が確保できておらず、Ponemon Instituteの調査レポート(*2)によると55%はそのための予算がなく、45%はサイバー攻撃から身を守る方法を知らないという結果が出ています。つまりサイバー攻撃を受けやすい状態にあるということが言えます。

そうした状況において、第3回でご紹介しましたとおり、自社がサイバー攻撃を受け操業ができなくなり、サプライチェーン全体の活動に深刻な影響を与えることを最小限にしようというモチベーションが働き、身代金を支払おうとするのは自然の成り行きだと思われます。しかし、元々予算やリソースを確保しておらず、調査から対応までを遂行しようとすると膨大なコストがかかる上、新型ランサムウェアの被害だった場合、身代金も高額なため、非常に難しい課題となってきます。補足として、IPAからサプライチェーンのセキュリティ脅威に備える(*3)といった文書が出ていますので、ご参照いただければと思います。

法律的な観点から見た経営リスク

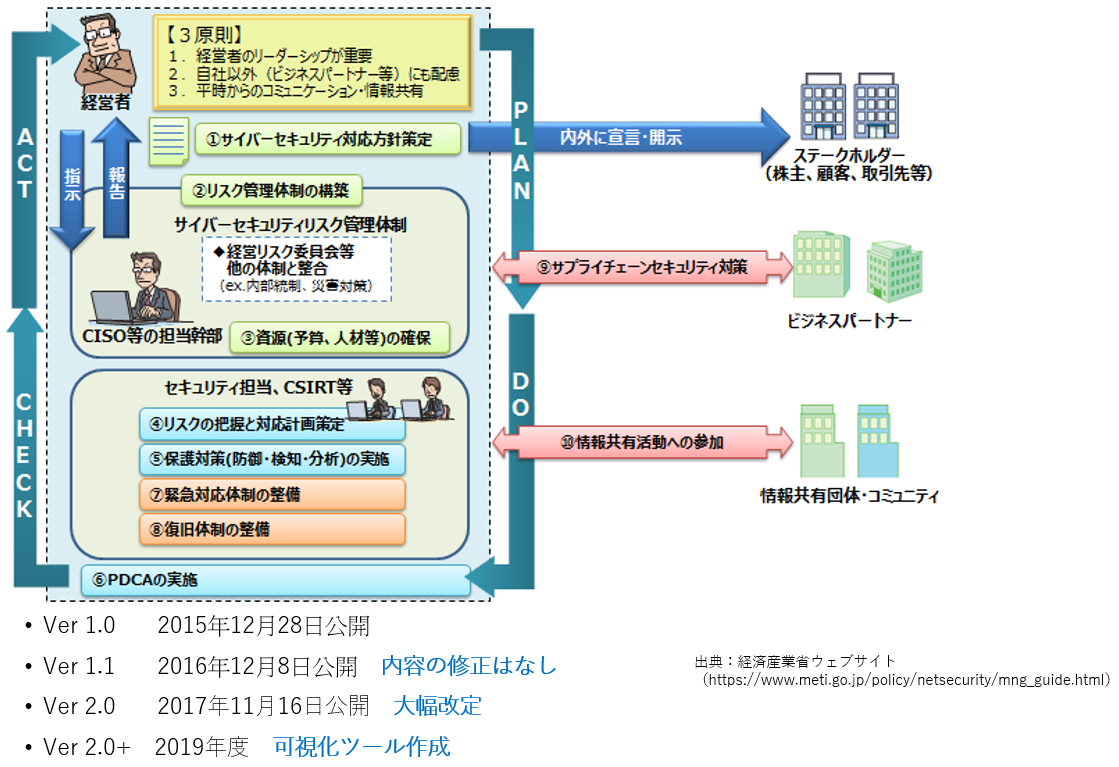

もう一つ、法律的な観点から考えてみたいと思います。経営者の方であれば、経済産業省が発行している「サイバーセキュリティ経営ガイドライン」(*4)という名前を耳にしたことがある方が多いのではないでしょうか。サイバーセキュリティ経営ガイドラインは、経済産業省が2015年に公開し、2019年まで定期的に改定が行われているものです。経営者がCISOに指示を出し、CISOが関連部門、関連会社、サプライチェーンなどにセキュリティ対策の普及を行い、また経営者に報告をすることを目的としています。

背景としては、当時日本ではサイバーセキュリティ対策が欧米に遅れているという認識が政府にあり、なぜ遅れているかというと、経営者がセキュリティに十分なリソースを割り当てていないのではないか、また、危機意識が低いのではないかという懸念があったためということです。そのため、政府として経営者に対してセキュリティ対策をきちんとやるように伝えるために策定されたものになります。

図3:サイバーセキュリティ経営ガイドラインとは

具体的には、CISOに、経営者が実施すべき10個の項目を実施し、経営者にわかる言葉でフィードバックするという役割を与えた、というものになります。内容的には技術から情報の共有、体制の整備など幅広くカバーしています。

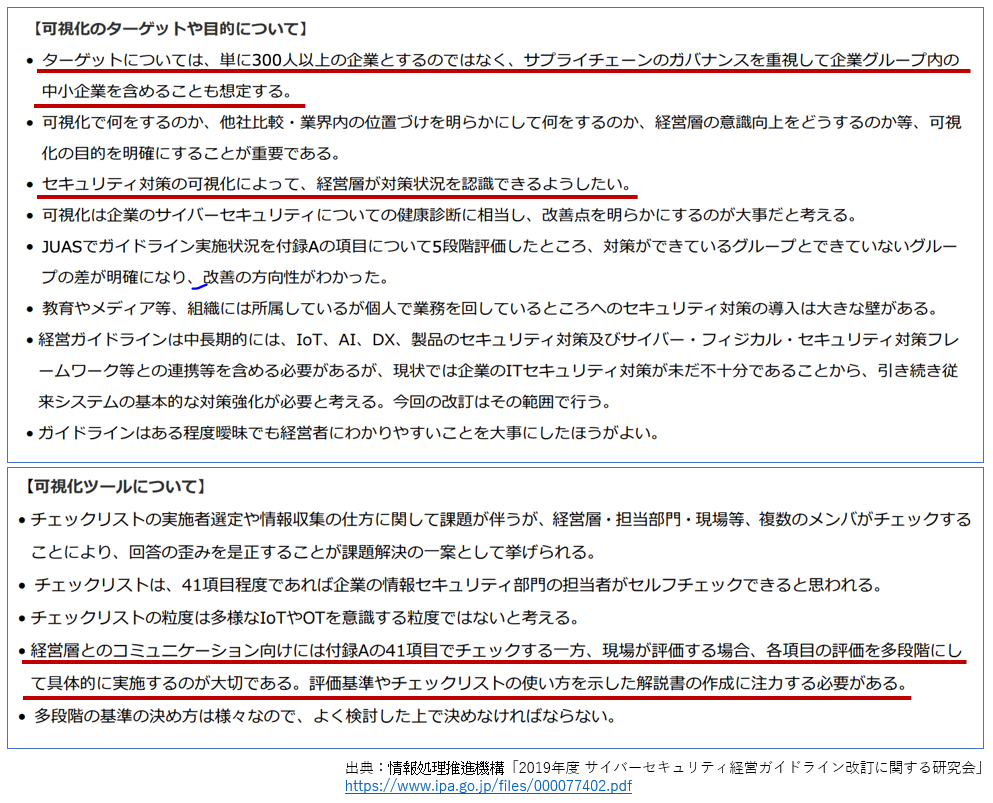

また、図4にある通り、ターゲットとなるのは300人以上というだけではなく、5人、10人といった会社でもサプライチェーンを構成するグループ全体のガバナンスという意味で適用が必要である、と記載されています。可視化ツールも準備されていて、経営者がこれを用いてグループ全体の対策状況を認識するためのツールとして使うことを想定した作りとなっています。こちらは経済産業省のホームページに公開されており、どなたでもご利用いただくことができます。

図4:サイバーセキュリティ経営ガイドライン

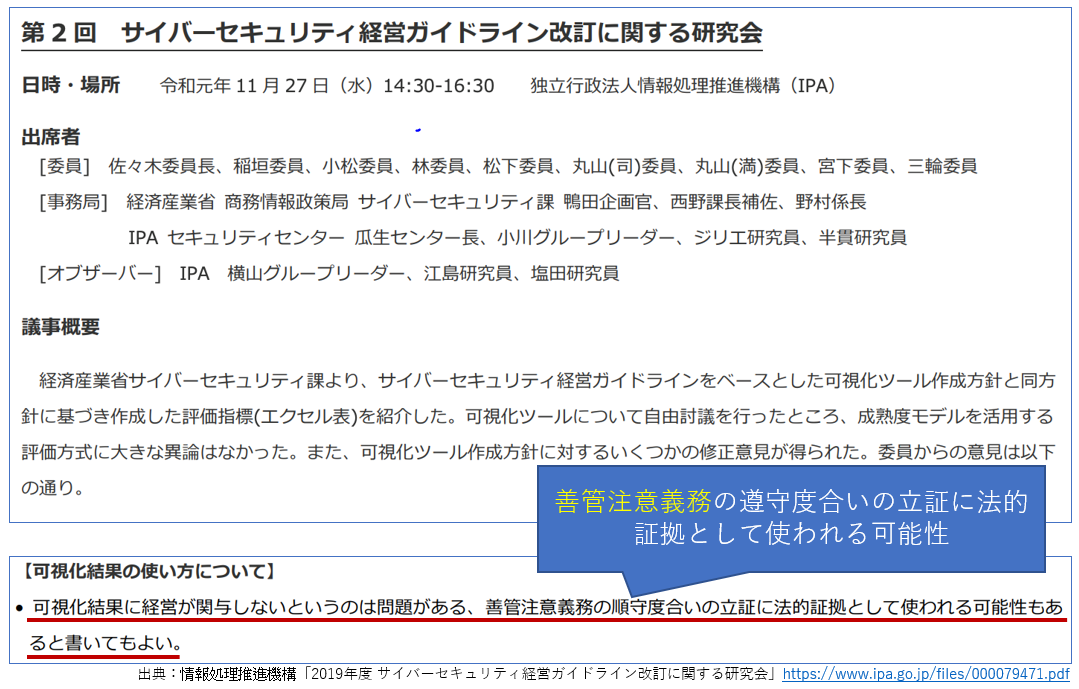

図5はサイバーセキュリティ経営ガイドラインの研究会における議事録になります。ガイドラインを遵守しておらずサイバーセキュリティ事故が発生し訴訟となった場合、善管注意義務違反を問われる可能性がある、ということが言われています。善管注意義務とは「業務を委任された人の職業や専門家としての能力、社会的地位などから考えて通常期待される注意義務のこと」です。また、注意義務を怠った結果、「履行遅滞・不完全履行・履行不能などに至る場合は民法上過失があると見なされ、状況に応じて損害賠償や契約解除などが可能となる」ということです。

つまり、サイバーセキュリティ事故が発生した場合、サイバーセキュリティ経営ガイドラインを遵守していないと、不可抗力とみなされないケースがある、と解釈できます。刑事罰はないにしても民事訴訟の対象となり、敗訴する可能性があるのです。裁判になると、冒頭に述べたコストに裁判の費用や被害者への補償が加わり、コストはさらに増大します。

図5:サイバーセキュリティ経営ガイドラインの改訂

標的型攻撃とばら撒き型攻撃を混同しない

お客様のインシデント対応をしていると、標的型攻撃といわゆるばら撒き型攻撃(アンチウィルスソフトなどで防ぐことが可能で、無差別にばら撒いて被害者がうっかり引っかかることを期待したレベルの低い攻撃)の違いが理解されていなかったり、ウィルスとマルウェアの違いを認識されていなかったりするケースがよくあります。ばら撒き型攻撃は、通常のセキュリティ、つまりファイアウォールを導入し、アンチウィルスソフトを導入して定期的にシグニチャをアップデートし、週に1回程度全端末のフルスキャンをかけていればおおよそ防げるものです。万が一、それらのウィルスに感染しても対処法は確立されていることがほとんどのため、会社が傾くようなことにはならないのが一般的です。

一方、標的型攻撃は高度な攻撃で目的があり、その技術も日々進歩しています。そして、実際の被害にあった場合の企業ダメージは今回ご紹介した通り、計り知れないものがあります。経営者は標的型攻撃とばら撒き型攻撃を混同せず、それぞれ適切な投資を検討する必要があると言えます。特に標的型攻撃は1回の被害で企業の存続レベルに影響を及ぼす可能性があります。「どのぐらいの確率で発生するか」ではなく、事業継続にインパクトを与えるサイバー攻撃が発生することを前提に投資をし、対策を打ち、体制を整えていく必要があると言えます。

図6:標的型攻撃の経営リスク

今回は高度なサイバー攻撃が企業の事業継続にどのようなインパクトを与えるかを紹介してきましたが、次回は「サイバーレジリエンス」、つまり、企業がサイバー攻撃を受けた際にいかに影響を最小化し、事業活動を継続するためにどのようなことを考えていく必要があるかについてご紹介します。

(*1)https://www.ibm.com/jp-ja/security/data-breach

(*2) https://www.keepersecurity.com/assets/pdf/Keeper-2018-Ponemon-Report.pdf

(*3) https://www.ipa.go.jp/files/000073868.pdf

(*4) https://www.meti.go.jp/policy/netsecurity/mng_guide.html

転載:翔泳社 Seculity Online「#04 新型ランサムウェアによる経営リスク:インシデントで発生するコストと法的被害」

■Active Directory診断/監視サービス

機器の脆弱性やEMOTETなどによるメール経由での暴露型ランサムウェア/破壊型ランサムウェアとも呼ぶべき発展型標的型攻撃が頻繁に行われており、Active Directoryを乗っ取られる被害が数多く報告されています。Active Directoryを乗っ取られると、社内の重要・機密情報を窃取されダークウェブへ公開されたり、新型ランサムウェアによって企業そのものの活動が停止に追い込まれ、対応のために身代金を支払わざるを得ない状況に陥ります。本サービスをご利用いただくことで、Active Directoryを標的とした攻撃の脅威の早期発見・対応が可能となります。