リモートワークを安全に実施するために パート4:UEBAを使用した不正ログインとポリシー違反の検知方法

-

│

企業がクラウドに移行するのに伴い、分散ワークへのアクセスを提供する主要分野としてテクノロジーが出現しました。今日のほとんどの企業は、消費者がすぐに利用できるアカウント設定プロセスを提供していますが、それには、個人情報の入力も必要です。これは、盗み出したクレデンシャルをテストしたりサービスにアクセスする偽造アカウントを作成しようとする詐欺師にとって、格好の標的になります。こうした情報は、一旦盗まれると詐欺行為に利用され、不正な市場での個人情報の裏付けとして使用されます。実際、Arkose Labsが現在発表しているFraud and Abuse Reportによれば、ソーシャルメディアサイトへのログインの約半数(53%)は不正行為によるものであり、ソーシャルメディアのすべての新規アカウントの25%は偽物です。

この記事では、不正ログインによって企業がどのような影響を受けるか、企業はこれらの不正ログインやポリシー違反を検知するためにどのように最新の分析テクノロジーを利用できるかについて、簡潔に説明します。

不正ログインによって企業はどのような影響を受けるか

通常、詐欺師は大規模なボット攻撃を利用して情報やクレデンシャルを盗み出し、スパムを拡散し、ソーシャルエンジニアリング活動を開始します。攻撃者が個人のクレデンシャルを盗むことができる場合、他人になりすましてユーザの企業アカウントに入り込むことができます。これは、多くのユーザが複数のアカウントで同じクレデンシャルを使用しているためです。詐欺師が、ある業務アカウントになりすますことに成功した場合、小規模および大規模企業から数十億ドルを盗み取ることが可能です。実際に行われた違法行為に以下のようなものがあります。

- ID盗難 - ID盗難は、米国で7番目に多い犯罪です。業務IDを使用して、カード口座を開き、電信送金を開始したり、税金詐欺が行われます。詐欺師は盗み出した情報を使用し、なりすまして医療を受けたり、政府に給付金を申請したり、不正な納税申告をするなどの犯罪を行います。

- 銀行取引およびクレジットカード詐欺 - 詐欺師はクレジットカードの番号、暗証番号、セキュリティコードを盗み出し、不正な取引を行います。こうしたことは、どうして可能なのでしょうか。通常は、個人を特定できる情報(PII)を使用してクレジットカード会社や銀行に問い合わせて口座を乗っ取ったり、社会保障番号などの個人情報を使用して、その個人の名前でクレジットカードを申請します。

- 虚偽請求 - この種の詐欺では多くの場合、正規の業者を装った何者かが別の口座への支払いを行わせます。

詐欺行為から組織を守る最適な方法

詐欺師が個人や組織を攻撃する方法は数多く存在しますが、組織が対処できる最も重要な措置は、企業の機密データと従業員の個人情報を保護することです。データや重要な情報の損失を防ぐために組織が対処できる最適な方法をいくつか見てみましょう。

- フィッシングとスパムについての従業員への再教育:従業員は、最新の保健ポリシーおよび新たな移動ポリシーについて非常に多くの最新情報を受け取っていますが、この新たな状況下でセキュリティに起こりうる危険についても従業員を教育することが重要です。多くの場合、巧妙なメール攻撃は、本物のメールと区別がつきません。このブログシリーズのパート1を参照してください。「フィッシング詐欺の検知」について詳細に説明しています。

- 機密情報公開の制限:絶対に必要な場合を除き、機密情報の公開を制限します。機密扱い、または重要な企業データへのアクセスを禁止します。組織の認証階層がまだ厚くない場合は、認証階層の追加を評価したり強化したりすることは悪くなく、決して遅すぎることもありません。

- セキュリティ制御の再検討:組織は、重要な資産に対するリスクを査定してから、実施する適切なセキュリティ制御を選択する必要があります。これには、実際の区域やシステム、資産への不正アクセスの検知と防止を行う物理的制御と、ファイアウォールのセキュリティ制御、ウイルス対策ソフトウェア、侵入検知システム(IDS)、アクセス制御リスト(ACL)などを保持する論理的制御があります。

UEBAを使用した不正ログインとポリシー違反の検知方法

The 2018 Global Fraud and Identity

Reportによれば、不正なアクティビティの検知に自信がある企業経営者は40%にすぎません。すべてのベストプラクティスとセキュリティ制御を実装している場合でも、ユーザの異常行動を即座に検知し警告するには、ユーザ行動の監視が最も効率的なものに挙げられます。脅威を検知するため行動アーティファクトを逐一監視しつつ、セキュリティチームに多数の警告を監視させる負荷をかけないでおくというのとは、非常に厄介な問題と思われるかもしれません。そこで、機械学習に基づくユーザとエンティティの行動分析(UEBA)が重要になってきます。UEBAは、セキュリティチームが不正アクティビティを効率的に検知するのに役立ちます。

UEBAは、分析ドリブンな脅威検知テクノロジーで、機械学習とデータサイエンスを使用して環境内のユーザの典型的な行動を把握します。次に、システムは、ユーザの通常の行動から外れている高リスクで異常なアクティビティのうち、組織にとって脅威となる可能性のあるものを検出します。データのセキュリティ侵害が発生する前に、あらゆる不正やポリシー違反を見つけることが重要です。

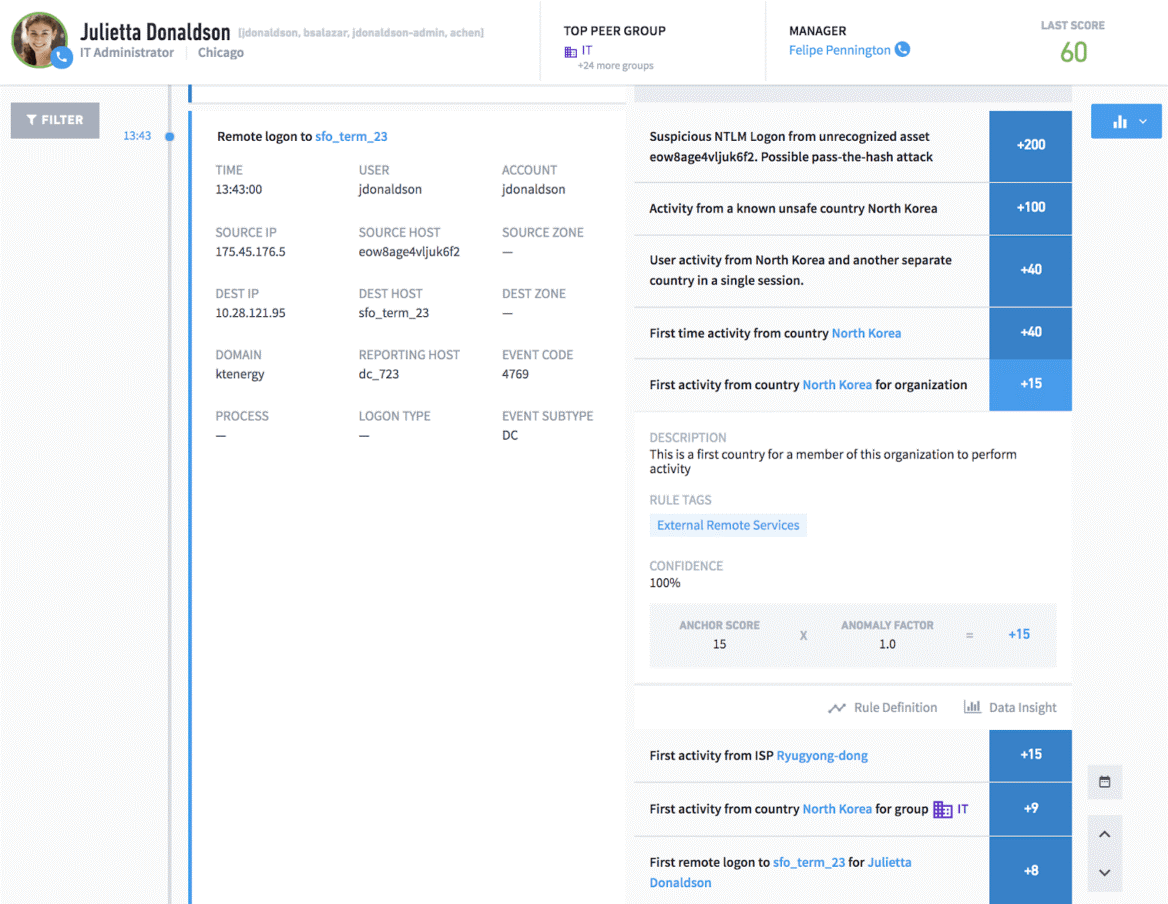

ITおよびセキュリティチームが制御を実施する一方、従業員はセキュリティポリシーを順守する必要があります。Exabeam Advanced AnalyticsなどのUEBAツールでは、あらゆるポリシー違反を検知し、タイムラインの異常なイベントをつなぎ合わせて、アナリストによる違反者の検知しやすさがよりいっそう高まります。例として(図1)、権限のないジオロケーション、ISPからユーザがリモートでアセットにログインしようとしている場合や、ユーザやユーザが属するグループが初めてアセットにログインする場合、異常なユーザログインイベントが検知されます。こうしたイベント自体は、一見したところポリシー違反とは思われない可能性があるため、以下に示すようなスマートタイムラインが脅威の全体像を把握するために重要です。スマートタイムラインは、すべてのイベントを時系列につなぎ合わせるだけでなく、特定のイベントが異常であることの適確な理由をアナリストに示します。これにより、セキュリティチームが日々処理する必要のある数百万件のイベントやアラートの誤検出を最小限にできます。

図1:権限のない国、ISPからの異常なリモートログインアクティビティや、アセットへの初めてのリモートログインを示す様々な不正イベントの例

Exabeam UEBAテクノロジーは、組織のすべてのユーザとマシンの通常行動を基準にすることから始まります。基準から逸脱した行動には、逸脱量と行動タイプに基づいた機械学習アルゴリズムによってリスクスコアが付けられます。例えば、図2は、機械学習に基づいた行動モデルの例を示しています。これらのモデルは、Exabeam

UEBAが、ワークステーション、リモートアセットへのユーザログイン、ログイン回数、およびユーザがアクセスするアセットを監視し、さらに企業リソースへのログイン失敗の追跡にも役立ちます。これらの行動モデルにより、アナリストは通常行動から逸脱したすべての行動を検知して追跡し、スマートタイムラインに表示して、あらゆるポリシー違反を正確に特定できます。

実際Exabeamでどのように異常行動の検知ができるかについては、以下より視聴申し込みの上ご確認ください。