リモートワークを安全に実施するために パート5:エンドユーザ保護の支援

-

│

組織やサイバーセキュリティチームの規模にかかわらず、リモート勤務の従業員を保護するためにとることができる行動は数多くあります。リモートワークに伴ういくつかの課題について、Exabeamの情報セキュリティディレクター、Alexander Koshlich(アレックス)とともに、じっくりと議論しました。アレックスは官民両分野のサイバーセキュリティ部門で約10年の経験があります。また技術畑の出身で、レッド(攻撃)/ブルー(防御)両チームのイニシアチブを専門とし、最近では組織のためのセキュリティプログラムを構築しています。

当記事ではアレックスとの対談を通し、彼のチームが直面している課題をもとに、リモートワークを安全に実施するために企業として重要な要素についてお役に立てるような情報を共有いたします。あなたの従業員を保護しその保護状態を保つのに役立つ提案をします。

100%のリモートワークを準備するにあたって、どのようなセキュリティ対策が有効でしたか?

当社の従業員の60%がどんな時もリモートで、それがカフェ、客先、会議、ホテルの部屋や自宅であれ、仕事をしていると私たちは想定しています。当社のセキュリティ戦略を初めて策定した時にこのことを考慮に入れました。リモートワーカーが遠隔地からリアルタイムでの対応ができるしくみを会社が構築することが重要でした。戦略を策定する際には、デバイスの検証とエンドポイントの可視化に重点を置くゼロトラストモデルを模範としました。さらに、多要素認証、ロールベースアクセス制御、シングルサインオンは、全従業員に提供するサービスにおいて必須の戦略となっています。

ゼロトラストセキュリティモデルとは?

ゼロトラストセキュリティモデルでは、ネットワークの内であれ外であれ、いかなるユーザもデフォルトで信用してはいけないと考えられています。これは、個人や部外者を信用しすぎる組織は脆弱になりやすいという考えからきています。ゼロトラストセキュリティモデルを実装するための原則には、すべてのネットワークトラフィックに対する、全ユーザとデバイスの検証、最小限の権限でのアクセス、セキュリティ境界のマイクロセグメンテーション、リスク管理分析の実施などがあります。

あなたの組織は100%リモートワークの環境をサポートできるようにセキュリティのしくみを適応させましたか?

今のところ、エンドポイントの可視化が重要な鍵となります。当社では、在宅勤務モデルへの移行に伴い、セキュリティ境界が拡大してきました。従業員が各自のノートパソコンに接続しているインターネット接続を会社は管理していないため、以前にも増してエンドポイントセキュリティに重きを置いています。これには、エンドポイントハイジーンが含まれます。つまり、エンドポイントセキュリティスタックが期待どおり作動し実行されていることの確認、ブラウザーソフトウェアの更新、セキュリティパッチのインストール、アプリケーションのバージョン管理などがあります。つまるところ、デバイスを悪用や無許可のアクセスから守りたいのです。

当社ではもう少し柔軟性を持たせるように変更した部分があるため、社員は、自宅でも生産性の高さを実感できます。例えばApple AirPlayやGoogle Castのようなローカルネットワークの画面共有テクノロジーに対応するなどです。また、インシデントレスポンスの準備状況を試すテストも増やしました。リモートでのマルウェア駆除の計画を再テストし、会社のツールや機能が期待どおりの役割を果たすようにしています。SOC(セキュリティオペレーションセンター)の視点から、従業員の60%は既にリモートワークだったため、当社ではセキュリティインシデントの状況において、リアルタイムの対応を続けます。

組織がエンドユーザを保護することはなぜ重要なのでしょうか?

図1:エンドユーザには企業の様々な内部資産へのアクセス権があり、このような資産がセキュリティ違反で悪用されることがあります。

従業員は、企業の様々な内部リソースにアクセスできます。アカウントの流出を攻撃チェーンの早い段階で検知して防ぐことができなかった場合、深刻なセキュリティ違反を招くおそれがあります。

従業員の行動は「屋内退避勧告」が実施されてから変わりましたか?

最近は、企業資産に対して仕事に関係のない活動の増加が見え始めました。従業員は、仕事中ずっと、ウェブを閲覧したり、ビデオストリーミングをしたり、ソーシャルメディアを使ったりしています。当社のセキュリティ戦略には柔軟性があるため、こういったタイプの活動を会社のすべてのエンドポイントでブロックすることはしませんが、Webの閲覧やソーシャルメディアチャンネルをブロックするためにWebフィルタリングに頼る組織もあります。Webフィルターはたいてい、社内プロキシサーバやファイアウォールの一部としてインストールされています。ただ、リモートワークの従業員は会社のネットワークの外にいるため、閲覧をブロックすることは難しくなります。

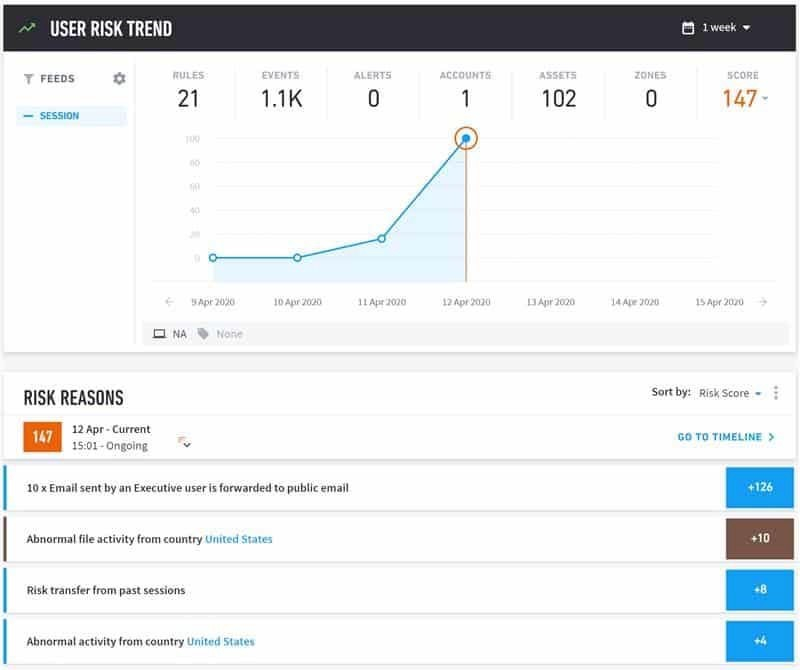

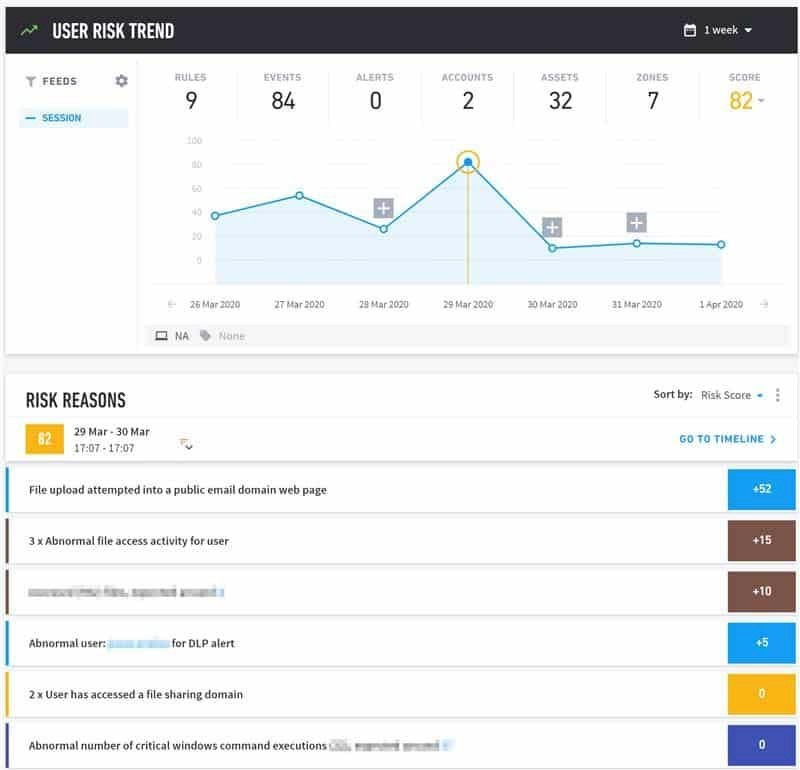

私たちは、脅威の強力な指標であると考える異常なユーザアクティビティがないか監視し続けます。データを個人のメールアカウントに送る、役員からのメールを会社の外部に転送する、ファイルエクスフィルトレーションを試みるなどのアクティビティが、いかにリスクスコアを上げるか、そして疑わしいものとしてフラグが立てられるか、下の図を見るとわかります。これらは、悪意のあるものかどうかを判断するためにこれから考察するアクティビティです。

![Exabeam]図1_.jpg](https://mnb.macnica.co.jp/upload/a045c6fa4dcd365d221b99b4ddf2db18a6bb6afa.jpg)

図2:役員からのメールを外部に転送するなどの異常なユーザアクティビティは、悪意があるかどうかを評価するためにリスクスコアが付けられます。

図3:この例は、ユーザがファイルをパブリックな電子メールドメインのWebページにアップロードしようとしたもので、高いリスクスコアを付けられたファイルエクスフィルトレーションアクティビティです。

サイバー攻撃はどうでしょう、あなたが見る攻撃のタイプに変化はありましたか?

個人の従業員に対するフィッシング攻撃が増加してきています。私たちが見てきた攻撃は、COVID-19への感染に対する人々の不安を悪用しています。残念なことに、オンプレミスで行ってきた技術的なインフラの制御の中には、これまでほど実用的ではなくなってきたものがあります。そのためエンドポイントが私たちの境界となりました。だからこそ、エンドポイントでの検知とアクティビティにこれまで以上に重きを置いているのです。典型的なウィルス対策保護とともに、私たちはEDRおよびDLPツールを展開してエンドポイントでの検知をサポートします。

最近、Web会議が部外者によって「乗っ取られた」というニュースを目にします。テレビ会議をセキュアなものにするために、セキュリティチームは、どのような対策を講じたらよいのでしょうか?

攻撃はどんなテレビ会議や通信プラットフォームでも起こりえます。リモート会議のソリューションはすべてなんらかの時点でセキュリティ問題を経験しました。Webサイトやサービスが危険にさらされると、多くの場合、ログイン名やパスワードがオンライン上にダンプされます。こういったユーザ名やパスワードの組み合わせを、攻撃者は、ただ同然で、時にはただで手に入れることができるのです。ユーザは同じパスワードを使う傾向があるため、攻撃者はこの傾向を利用して、クレデンシャルスタッフィングとして知られる技術で、過去のデータ漏洩で流出したアカウントを使ってテレビ会議プラットフォームにログインします。パスワードの必須化、適切なミドルウェアパッチ適用の実施、高度なマルウェア防止対策ツールは、Web会議のプラットフォームに対するありがちな攻撃のほとんどを押さえ込むでしょう。

攻撃者によるテレビ会議の「乗っ取り」に関する最近のニュースレポートを見て、私たちは既存の設定を見直して更新をかけ、従業員に対してベストプラクティスのガイドラインを通達しました。

スマート電球、パーソナルアシスタント、温度調節器、ドアベルなど、多くの人の家庭にIoTデバイスがあります。こういったデバイスのセキュリティに対してほとんどの人が注意を向けないとすると、危険にさらされたIoTデバイスは企業に危険を及ぼしうるのでしょうか?

間違いなくそれはすべて、エンドポイントのレベルで適切にセキュリティ管理が行われているかどうかに行きつきます。ファイアウォール設定、定期的パッチスケジューリング、強制的暗号化は、IoTデバイスによってもたらされる潜在的な攻撃手法に対処するのに役立ちます。私たちは、従業員が仕事をしている場所が自宅であっても空港やカフェなど公共施設内であっても、リモート接続が同様に扱われるようにセキュリティレイヤーを設計しました。従業員がリモートで接続しているWiFiネットワークは危険にさらされているという前提であり、エンドポイントの設定プロファイルについては業界のベストプラクティスに従っています:

- 盗聴を食い止めるため、暗号化されていない通信は業務に関係するいかなる機能やサービスに対しても禁止してください。

- 中間者攻撃を防止するため、会社のすべてのサービスで暗号化を強化し、そのような攻撃に対するエンドポイントでの備えをテストしてください

- ファイアウォールの強化と定期的パッチスケジューリングは、デバイスに対するネットワークレベルでの攻撃手法に対処します。

- 「コーヒーショップシナリオ」での会社のデバイスに対するレッドチーム/ブルーチームの訓練を行ってください。

同業者が直面している課題を共有していますか?

同レベルのネットワーク監視とセキュリティ管理を維持しながら、VPNインフラを拡大するという課題を経験した仲間もいます。リモートワークを拡大できるかどうかは、ハードウェアや帯域幅の制限と直接の関係があります。初期の運用では、経営的あるいは技術的な資源の制限によるものかどうかにかかわらず、いきなりすべての従業員の容量を対象にはしません。

特にVPNの容量に対処できない場合、エンドユーザを保護できるようにするために企業がとるべき手段は何でしょうか?

ここにいくつかの提案があります:

- 2要素認証:クラウドサービスを含む会社のすべての接続に対して、2要素認証を強化してください。もしハードウェアトークンが選択肢になければ、ソフトトークンを検討してみてください。従来型認証プロトコルに対するサポートを必ず無効にしてください。

- ユーザアクティビティの監視:エンドポイントでのユーザおよびファイルのアクティビティログを集め監視してください。これにより、ユーザやエンドポイントの異常なアクティビティが可視化されます。

- 対処の準備ができているかどうかのテスト:マルウェア攻撃をリモートで検知し修復するあなたの能力はどうでしょうか?攻撃が起きた場合、リモートでリアルタイムに一掃することはできないかもしれません。マルウェア攻撃が起きた時にすぐに対処できる備えがあるかどうか、ソリューションのためにスクランブリングを回避できるかどうかをテストしてみてください。

セキュリティ専門家として、そして今はリモートワーカーとして、在宅勤務の際に自宅の安全なネットワークを維持するために従業員がとることができる手段は何でしょうか?

私は自動更新をサポートするすべてのデバイスでこれを有効化しておくか、または家で使う他のデバイスやソフトウェアについては、セキュリティアドバイスを見逃さないようにしています。多要素認証に対応するインターネットサービスでは、これも有効化しています。特に個人的な銀行取引、個人的なメール、ソーシャルメディアなどです。これらは良好なサイバーハイジーンのための基本的なコツと実践です。自身のオンラインセキュリティを向上させ、使用するソフトウェアやデバイスを最新にしておくために、誰もが取り入れることのできるものです。

――――――――――――――――――――――――――――――――――――