マクニカ版ゼロトラスト③:Active Directoryを廃止するモデル

-

│

はじめに

Active Directory はご存じの通り、組織のシステムの根幹を支えており、非常に重要です。

しかし、今回はこのActive Directoryを使わないシステムにすることができないか?と考えてみました。

少し突飛とも考えられるようなアイデアかもしれませんが、しっかりとした理由もあります。

この記事では、なぜActive Directoryを使わないシステムにしようと考えたのか、また実現方法や制限について解説していきます。

目次

・Active Directoryを使わないシステムの必要性

-Active Directoryで実現していること

-Active Directoryによる管理の課題

-Active Directoryを使わない管理方式

・具体的な実装例と制限事項

・まとめ

Active Directoryを使わないシステムの必要性

Active Directoryで実現していること

まずは、おさらいとしてActive Directory が実現していることについて確認していきましょう。

Active Directoryでは大きく3つの機能を提供しています。

- ユーザ情報の管理

- デバイスの設定などの管理

- ユーザの認証

ディレクトリサービスとして、ユーザ名・パスワード、所属する部署、利用しているデバイスの紐づけなどが行われています。

次にデバイスの設定などについては、Group Policy Object(GPO) と呼ばれる機能により、統一の設定を行うことやソフトウェアの配信などが可能となっています。

最後に、社内や社外のリソースへのアクセスを、ディレクトリサービスで管理しているユーザ情報を用いて一括で管理することができます。

最近では当たり前のように利用されている各種SaaS などのサービスへのアクセスにおいては、Identity Providerを併用することで、組織ネットワーク外のリソースへのアクセス管理を可能としています。

なお、Windows Server としては、その他にもDNSサーバやWebサーバなどの機能を有していますが、今回これらは考慮しておりません。

Active Directoryによる管理の課題

上述の利用用途を考えると、Active Directory はなくてはならないシステムのように思えます。

一方で、Active Directory を利用する際にはデメリットが出始めており、主にセキュリティの観点での課題につながっています。

特にこれから、テレワーク・在宅勤務などの柔軟な働き方の促進、自社内にサーバを持たずにクラウドを積極的に活用する動きが進むことでゼロトラスト化していくと考えられ、よりこれらの課題に直面することが増えます。

- デメリット1:組織LANを想定したシステムであるため、LAN外のデバイス管理ができない

- デメリット2:Windowsデバイスの管理に特化しており、他OSデバイスの管理ができない

それぞれのデメリットについて説明します。

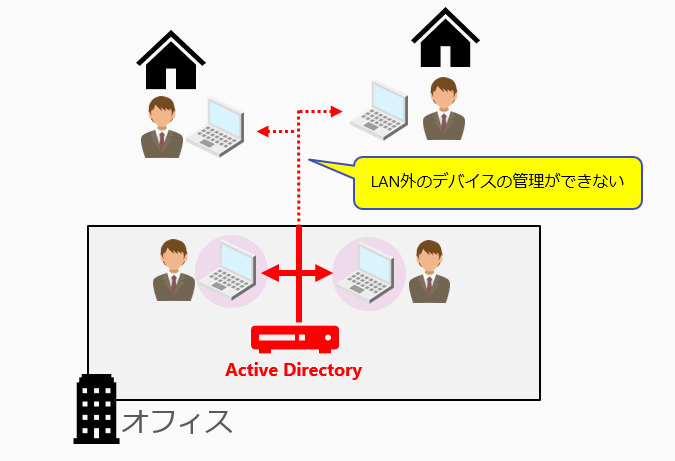

デメリット1:組織LANを想定したシステムであるため、LAN外のデバイスの管理ができない

COVID-19 以前は、働き方改革などの政策のもと緩やかに計画されていたテレワークですが、このパンデミックによって、多くの企業が実際に移行しました。

移行直後は、おそらく安定的なシステムへの接続が課題となっており、少し経過した現在は、当初とは異なる課題が見えてきたのではないでしょうか。

このデメリットは、その一つとなっている可能性があります。

従来のActive Directory を中心とした管理システムは、組織のLAN内での管理を前提として構成されています。

そのため、現在のように組織LANの外に多くのデバイスが分散しているケースにおいては、その効果を発揮することが難しくなっています。

結果として、LAN外のデバイスには企業のセキュリティーポリシーに則った設定の配布や、セキュリティアップデートの配信ができず、脆弱な状態が維持されてしまいます。

デジタルトランスフォーメーションなどの文脈で考えると、多くの従業員やパートナー人材は必ずしも組織内のネットワークで業務を行うとは限らず、この部分の対策が必要となります。

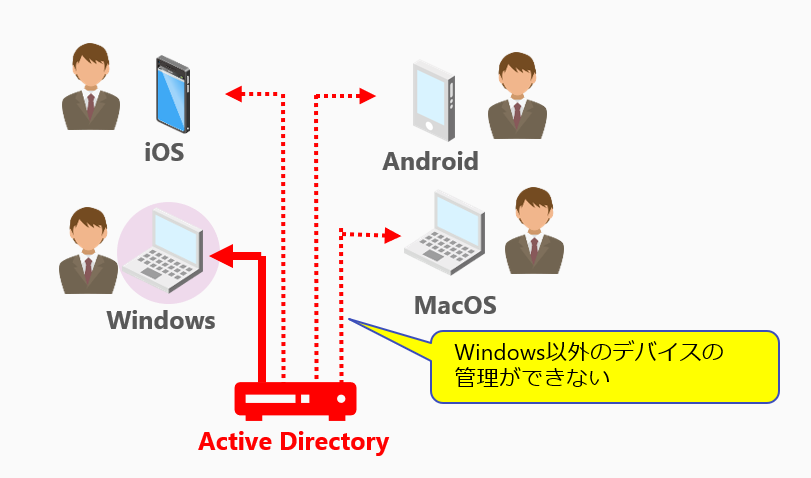

デメリット2:Windowsデバイスの管理に特化しており、他OSデバイスの管理ができない

現在多くの企業では、Windowsデバイスだけでなく、MacOSデバイス、iPhoneやAndroid OSが動作するスマートフォンなども利用しているケースが多いと思います。

特にスマートフォンは、従来の電話やメールの機能に加え、カメラやBluetooth などもついており、機能が豊富なIoTデバイスとしても利用され始めています。

DXやSociety 5.0 が実現され、これらのデバイスが益々活用されると、デバイス内には重要なデータが多く保存されるようになり、相対的にリスクが高まります。

また、従来のPCなどのデバイスではあまり考慮されてこなかった、紛失などのリスクもありますが、Active Directoryの管理ではPCやモバイルデバイスのリモート初期化などの紛失対策の機能がありません。

このようなケースにおいてActive Directory の管理機能は限定的となってしまいます。

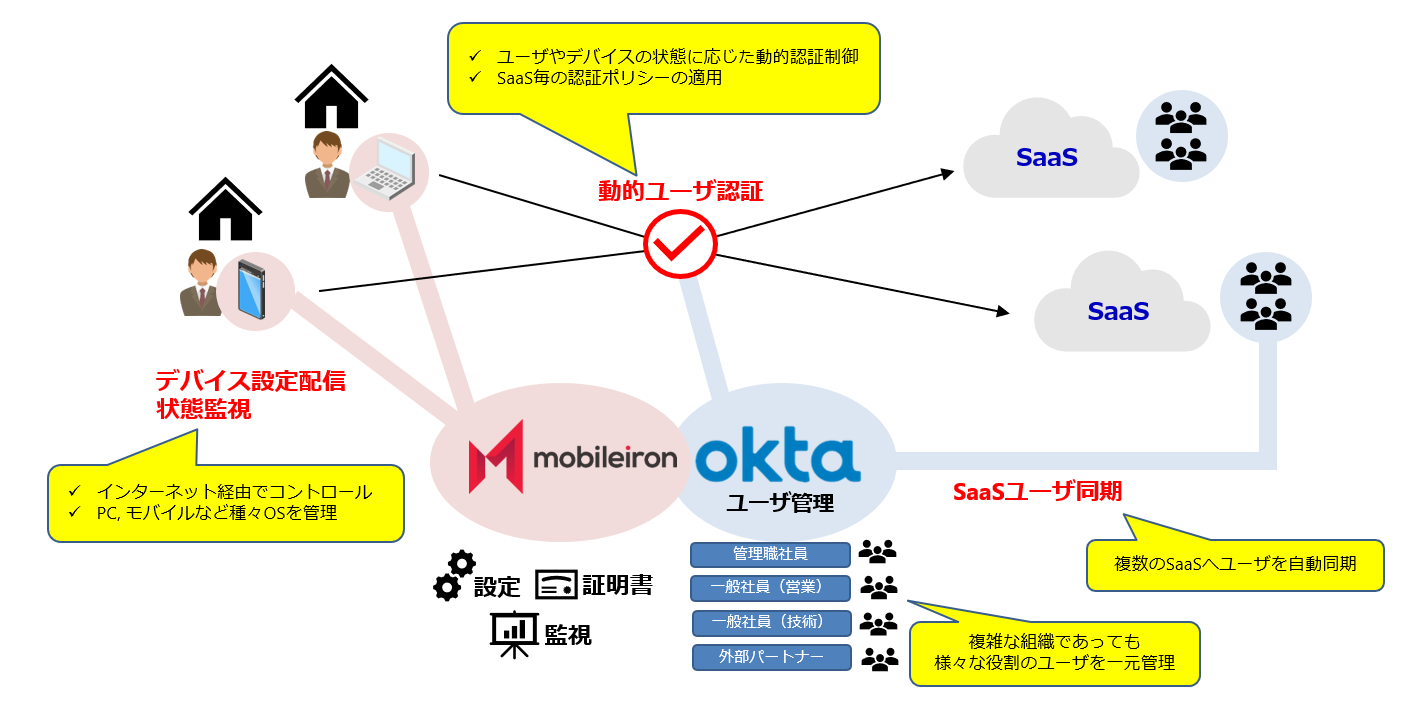

Active Directoryを使わない管理方式

ここまで、Active Directoryのデメリットについて記載しました。ここでは、デメリットを解消するためにActive Directoryを使わない管理方式を実現するソリューションとして、IDaaS、UEMと呼ばれるソリューションをご紹介します。

IDaaS:クラウドベースで社内外の様々役割のユーザを一元管理し、ユーザ認証を行う

UEM:クラウドベースでPC、スマートフォンなど様々なデバイスをインターネット経由で管理する

これらをActive Directoryの機能と照らし合わせると以下となります。

| Active Directoryの機能 | 置き換えソリューション | |

| ① | ユーザ情報の管理 | IDaaS |

| ② | デバイスの設定などの管理 | UEM |

| ③ | ユーザ認証 | IDaaS |

IDaaS、UEMのソリューションへ置き換えることで、上述のデメリットが解消され、さらにゼロトラスト環境に適したメリットを得ることができます。

- デメリットの解消

- デメリット1:組織LANを想定したシステムであるため、LAN外のデバイス管理ができない

UEMはインターネット経由でデバイスを管理するため、LAN外に存在するデバイスへも設定配信、管理が可能となり、デバイスのセキュリティレベルを維持できる

-

- デメリット2:Windowsデバイスの管理に特化しており、他OSデバイスの管理ができない

UEMはWindowsのみでなく、MacOSデバイスやiOS、Androidといったモバイルデバイスも一元管理することができる

多様なデバイスが使われるビジネスシーンに適した管理が可能に

- ゼロトラスト環境に適したメリット

- メリット1:ユーザ管理機能の強化

IDaaSにより社内外の様々なユーザを一元管理でき、M&Aや組織統合等にも柔軟に対応できる

各SaaSに対してユーザ情報の自動同期ができ、マルチクラウド環境に適した管理が可能に

-

- メリット2:ユーザやデバイスの状態に応じた動的認証制御

IDaaSによりユーザやデバイスのロケーションやコンディションに応じて動的にユーザ認証の強度を変えることで、利便性とセキュリティを維持した運用が可能に

具体的な実装例と制限事項

IDaaSをOkta、UEMをMobileIronとした実装例が以下となります。

- ユーザ情報の管理、ユーザ認証の観点(Okta)

Oktaは社内外問わず多様な役割のユーザを一元管理し、ユーザ認証を行います。- ~Oktaの特長~

- 柔軟なユーザ管理

現時点で複数ADが存在する等の複雑な環境であっても容易にユーザ情報をOktaへインポート/管理することができ、移行/統合管理がスムーズ - 多様な認証制御

ユーザの役割やデバイスの状態だけでなくユーザのサインインの挙動からリスクを自動的に判断(例:今までと違うロケーションからアクセスされた場合はリスク高、など)し、パスワード以外の様々な多要素認証(Push通知、FIDO2、Security Keyなど)が可能 - 多くのSaaSと容易に連携

6,000を超えるSaaSとの連携、様々なSaaSへ自動でユーザ同期、Okta-SaaS間の双方向同期が可能

- 柔軟なユーザ管理

- ~Oktaの特長~

- デバイス管理の観点(MobileIron)

MobileIronはデバイスをインターネット経由で管理します。デバイスがどこに存在しても設定コントロール、状態監視が可能です。

- ~MobileIronの特長~

- 多彩なデバイス管理機能

UEM特有のモダンな管理機能(位置情報取得、リモートワイプ、ストアアプリ配信)だけでなく、AD管理機能(Group Policy Object、Powershell、Registry、exeアプリ配信など)も有し、AD管理機能を踏襲しつつ、ゼロトラストに適切な管理が可能 - 証明書管理機能

証明書発行機関をホストし、デバイス証明書の自動生成/配信が可能 - APIによる自動運用

APIが充実しており、外部システムとの自動連係による柔軟なデバイス制御が可能

- 多彩なデバイス管理機能

- ~MobileIronの特長~

OktaとMobileIronはそれぞれ上記の特長を持っており、双方連携することでクラウドベースの管理、SaaSアクセス時のユーザ認証とデバイス認証が実現できます。

上記の通り、これまでにActive Directory で利用していた機能をIDaaSとUEMに置き換えることにより、想定されていたデメリットが解消でき、ゼロトラスト環境に適したメリットを得られることをご理解いただけたかと思います。

しかし、すべての組織がこの対応ができるかというと、残念ながら、そういう訳ではありません。 Active Directory がなくなることにより、データセンターにホストされているようなサービス(例:ファイルサーバやメールサーバなど)へのアクセス管理に不都合がでる場合があります。

もう少し具体的に言えば、オンプレミスのWeb以外のサービス、且つ、Active Directory との連携によりユーザのアクセスの認証を行っている場合です。 この場合、Active Directoryを利用しない管理の場合、それぞれのサービスの認証をローカル管理に切り替える必要がでてきてしまい少し現実的ではなくなります。 しかしながら、社内で利用している独自性の高いアプリケーションを除き、多くのサービスがクラウドで提供されております。

各種コストや組織のセキュリティポリシーなど照らし合わせ、移行を検討していくことで、運用工数を削減し、より人的判断や作業を要するプロジェクトに注力できるなどの効果も得られます。

まとめ

Active Directoryを使わないアイデアについて解説してきました。Active Directory は現在ITシステムの管理の根幹であり、非常に重要な役割を担っているため、Active Directoryを使わないということは考えにくいかもしれません。

しかし、立ち返ってみると、意外と利用している機能が少なく、さらには意図せずセキュリティリスクを抱えている可能性があります。

自組織でのActive Directory の利用用途や管理体制、クラウドへの移行状況などを見ながら、Active Directoryを使わない構成へ移行し、安全かつ柔軟な働き方へ変革することを検討してみてはいかがでしょうか?

------------------------

【ホワイトペーパー:"絵に描いた餅"はもういらない 検証から見えてきた現実的なゼロトラストの最適解】

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、 ベンダが語る"都合のいい"ゼロトラストに踊らされないための、 その考え方について紐解いていきたい。

---------------------------

【マクニカネットワークスのゼロトラストソリューションをご紹介】

------------------------