【新型ランサムウェアの実態と対策#2】暴露型と破壊型 新型ランサムウェアによる企業リスク

-

│

新型ランサムウェアは「人手によるランサムウェア攻撃」(human-operated ransomware attacks)や「二重の脅迫」(double extortion)などと呼ばれることもあります。(*1)今回は弊社で実際に対応した事案を元に紹介をします。

暴露型ランサムウェア

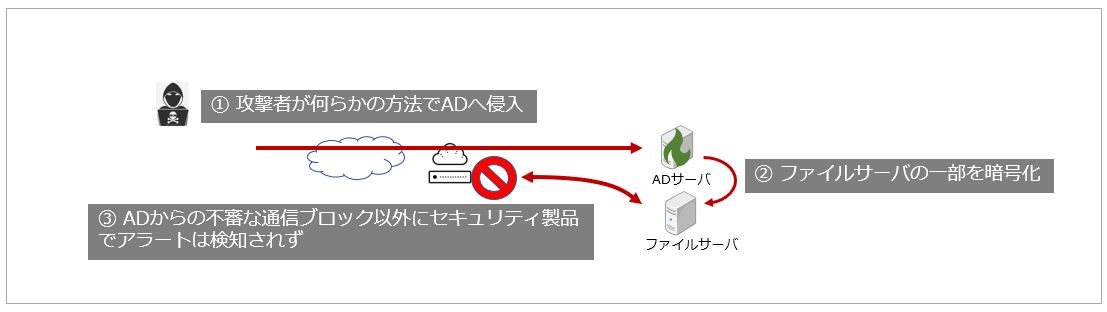

お客様からの第一報は以下のようなものでした。

「深夜、ファイルサーバの一部がランサムウェアによって暗号化された。現在復旧作業中であるが、フォレンジックを行ってほしい」

更にヒアリングをしていくと、「同時間帯にActive Directoryに障害が発生し停止したが、バックアップイメージから障害発生以前の状態に復元済である」という情報も得ました。

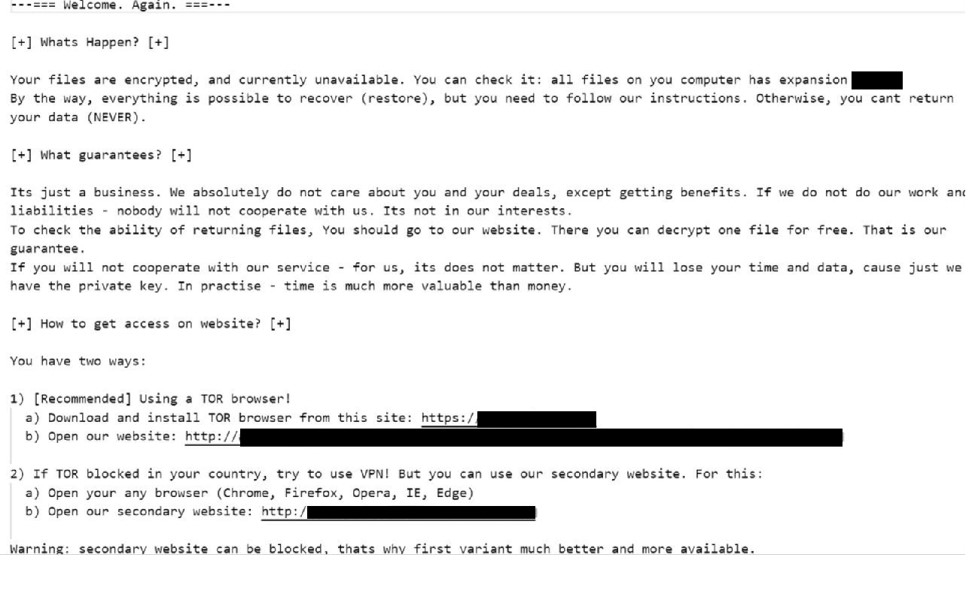

弊社は別件で対応した事案の経験から、暴露型ランサムウェアの可能性を疑い、ファイルサーバに残っていたランサムノート(脅迫文)を入手し、内容の確認をしたところ、Sodinokibiと呼ばれる「暴露型ランサムウェア」の一種であることを特定しました。

(図1)Sodinokibi ランサムノート(身代金要求文書)

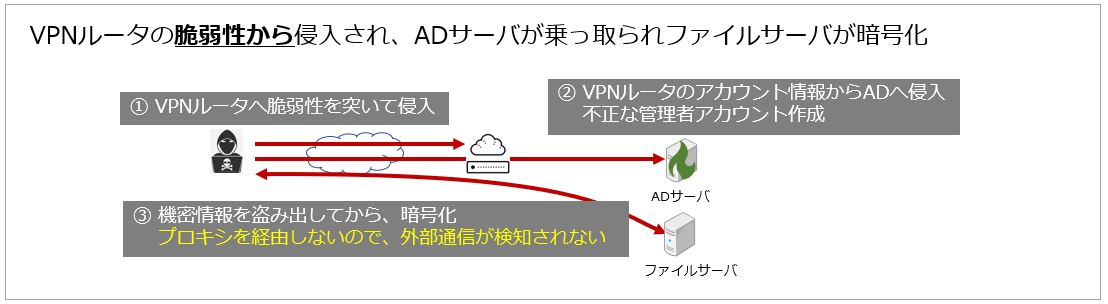

その結果、 SSL VPN製品の脆弱性が原因で発生した事案であることが判明しました。これは、2020年3月26日にJPCERTから出された「複数の SSL VPN 製品の脆弱性に関する注意喚起」(*2)にも記載されています。

テレワークが開始され、緊急導入したSSL VPN装置に脆弱性パッチが適用されておらず、メモリ上の認証情報が平文で保存され、侵入されると外部から丸見えというものです。さらにSSL VPNの認証にActive Directoryを利用していたために、社外からActive DirectoryのメンテナンスのためSSL VPN経由でアクセスした管理者の認証情報が、SSL VPNのメモリ上から平文で攻撃者に読み取れてしまいました。その結果、攻撃者がActive Directoryの管理者権限を盗み出し、Active Directoryを乗っ取ることで被害企業のネットワークをコントロール下に置いていたのです。

その後の調査において、在宅勤務をしているはずのユーザのアカウントが海外からActive Directoryにログインをしている怪しい形跡があり、さらにSSL VPNの外側に不審なサーバが立てられ、そのサーバに対して被害企業の社内からSSL VPNを経由してデータがアップロードされていることが判明しました。別のケースではEMOTETによって感染した管理者端末経由でActive Directoryを乗っ取る事案も確認されています。

(図3)VPN装置の脆弱性を突いた暴露型ランサムウェアによる攻撃の推移

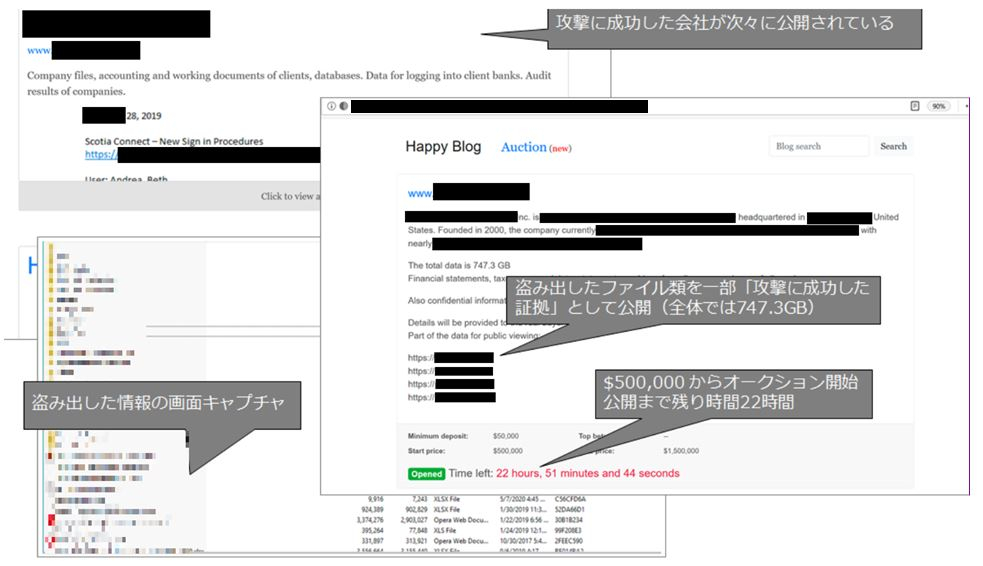

調査の結果、幸いこの事案では大量の情報流出は確認されませんでした。しかしながら、他の事案においては機密情報を含む大量の情報が窃取され、ダークウェブに情報がアップロードされ、公開を止める代わりに身代金の支払いが要求されるケースが多く見られます。

情報が暴露されるため、従来のランサムウェアと区別するために弊社ではこれらを「暴露型ランサムウェア」と呼んでいます。以下は実際にダークウェブで暴露されたある企業の情報となります。

(図5)暴露型ランサムウェアによって窃取された情報はダークウェブで公開

(図5)暴露型ランサムウェアによって窃取された情報はダークウェブで公開

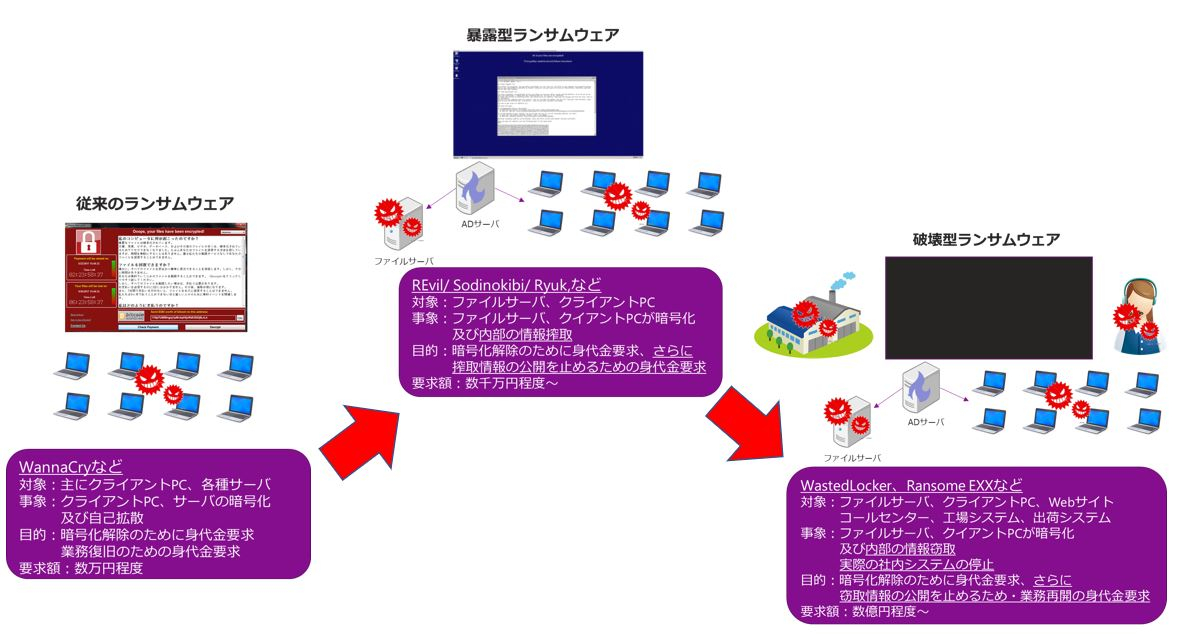

身代金要求額も数十万ドル(数千万円)となっており、従来のランサムウェアに比べると桁違いなものとなっています。また、ランサムウェアが目立つので、ご紹介した事案のように被害企業はランサムウェアによる暗号化からの復旧を前提に作業を開始してしまい、調査をする段階においてログなどの必要情報が上書きされてしまい残っていないケースが散見されます。

また、直近ではSunCryptランサムウェアの攻撃者は、被害企業との身代金交渉が決裂するとDDoSによる攻撃を行うことも確認されました。(*5)攻撃の方法や身代金窃取の方法も高度化・多様化していることがわかります。

破壊型ランサムウェア

「破壊型ランサムウェア」はシステム破壊型ランサムウェアとも呼ばれます。(*1)物理的にシステムを破壊するのではなく、被害企業の社内のITネットワークのみならず、外部向けサービスや工場などをすべて停止させてしまうものであり、言い換えると、企業活動そのものを止めてしまう、暴露型ランサムウェアとは異なる被害を引き起こすものです。

7月下旬にニュースとして取り上げられたGarmin(*6)の事案をご紹介します。2020年7月23日にGarminはWastedLockerと呼ばれるランサムウェアによる攻撃を受け、Garminの企業活動そのものが止まってしまいました。以下は停止したサービスとなります。

・Webサイト(Garmin.com)

・コールセンター(電話、メール、オンラインチャット)

・サービス提供プラットフォーム(Garmin Connect、Connect IQ、Live Trackなど)

・サードバーティアプリとの連携機能

ウェアラブルデバイスからユーザーのアクティビティとデータをクラウドや他のデバイスに同期するGarmin Connectの停止によって、一般ユーザはもちろんアスリートにも影響がでたこともさることながら、Garminのウェアラブルデバイスの生産システムや航空航行ならびにルート計画サービス航空機に搭載が義務づけられている米連邦航空局(FAA)の航空データベースを更新する機能であるflyGarminやGarmin Pilotが停止したことにより、飛行計画やスケジュールを変更せざるを得なくなったことも報告されています。この事案を見ると、Garminは企業としてのほぼすべての活動が停止し、非常に広範囲のユーザに影響を与えた事案と言えます。

結局2020年7月27日にGarminは声明でランサムウェアによってシステムの一部が暗号化されたことを認め、一方、ユーザデータが失われたり盗まれたりした疑いはない、としています。サービスの停止中、Garminの株価は102ドルから94ドルに急落し、2020年7月27日取引では株価3%アップして100ドルまで戻しています。ただし、話はここでは終わりません。8月に入ると、Garminは代理人を通じて数百万ドル(数億円)の身代金を支払ったという報道が出てきました。(*7)

ちなみにGarminは身代金の支払いについてはコメントをしていません。しかしながら、もし、これが事実だとすると暴露型ランサムウェアよりも高額な身代金ではあるものの、これだけの影響範囲の大きいシステム障害をその一部とはいえ数日で復旧しサービス再開ができたという事実を見ると、あながち身代金支払いの報道もウソとは言えない気がします。

その一方、その後窃取されたGarminの情報がダークウェブに公開された、という話も聞こえてはきません。Garminの声明の通り、情報が窃取されていなかったのか、窃取されていたものの身代金支払いによってデータ復号化とともに公開を回避したのか、もしくは窃取されていてまだ公開されていないだけなのか、それは伺い知ることはできません。

いずれにしても、「暴露型ランサムウェア」や「破壊型ランサムウェア」などの新型ランサムウェアによる攻撃は従来のランサムウェアとは異なり、その影響範囲が大きく、攻撃が高度化しています。攻撃する側は"より高額な身代金を被害企業に支払わせる洗練された方法"を日々アップグレードしているようにも見えるのです。

ここでランサムウェアの変遷をまとめます。

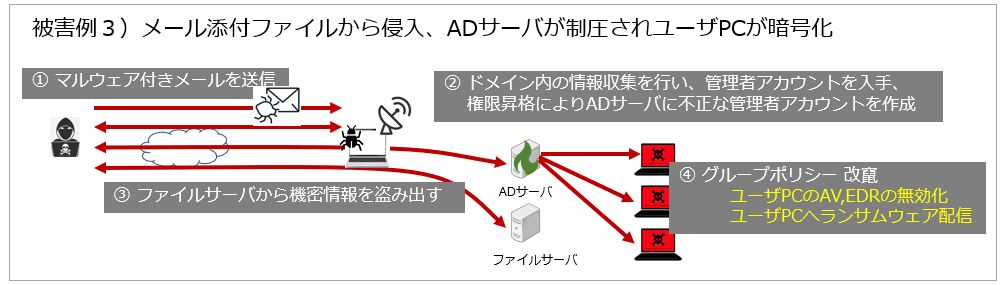

企業は自社のネットワークのセキュリティ保護のために従来の出口・入口対策、ひょっとすると内部対策まで行ってきたと思われます。しかし、SSL VPNといった"裏口"や、クライアントが社内のネットワークを通らずダイレクトにインターネットに接続することでメールなどからマルウェアに感染してしまい、インターネット境界の背後で守られていたはずのActive Directoryが乗っ取られてしまうからです。また、その攻撃方法は単なるばら撒き型ではなく、標的型攻撃で利用された手法をより洗練したものとなっているため、それに対応できる対策も必要となります。

今回は新型ランサムウェアの事案を元にどのような攻撃が行われるのかを紹介してきましが、次回は新型ランサムウェアの被害にあった場合に企業が受ける本当の被害とその対応について考察をしてきたいと思います。

(*1)IPA【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

https://www.ipa.go.jp/security/announce/2020-ransom.html

(*2)JPCERT 複数の SSL VPN 製品の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190033.html

(*3)SHODAN

https://www.shodan.io/

(*4)BAD PAKETS

OVER 14,500 PULSE SECURE VPN ENDPOINTS VULNERABLE TO CVE-2019-11510

https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/

(*5)InfoShield

https://infoshield.co.jp/blog/security-news/20201005-829/

(*6)BBC NEWS

Garmin begins recovery from ransomware attack

https://www.bbc.com/news/technology-53553576

(*7)Sky news

Garmin 'paid multi-million dollar ransom to criminals using Arete IR', say sources

https://news.sky.com/story/garmin-paid-multi-million-dollar-ransom-to-criminals-using-arete-ir-say-sources-12041468

転載:翔泳社 Seculity Online「#02 暴露型と破壊型 新型ランサムウェアによる企業リスク」

■Active Directory診断/監視サービス

機器の脆弱性やEMOTETなどによるメール経由での暴露型ランサムウェア/破壊型ランサムウェアとも呼ぶべき発展型標的型攻撃が頻繁に行われており、Active Directoryを乗っ取られる被害が数多く報告されています。Active Directoryを乗っ取られると、社内の重要・機密情報を窃取されダークウェブへ公開されたり、新型ランサムウェアによって企業そのものの活動が停止に追い込まれ、対応のために身代金を支払わざるを得ない状況に陥ります。本サービスをご利用いただくことで、Active Directoryを標的とした攻撃の脅威の早期発見・対応が可能となります。