【新型ランサムウェアの実態と対策#5】サイバー攻撃対策のための3つの思考法:レジリエンス・BCP・OODA

-

│

前回は新型ランサムウェアの被害があった場合に発生するコスト、サプライチェーンの一員としてのリスク、法的リスクについてお話をしてきました。今回は少し視点を変えて、新型ランサムウェアを含むサイバー攻撃の対策を考える上で重要なサイバーレジリエンスという考え方についてご紹介したいと思います。

サイバーレジリエンスとは何か

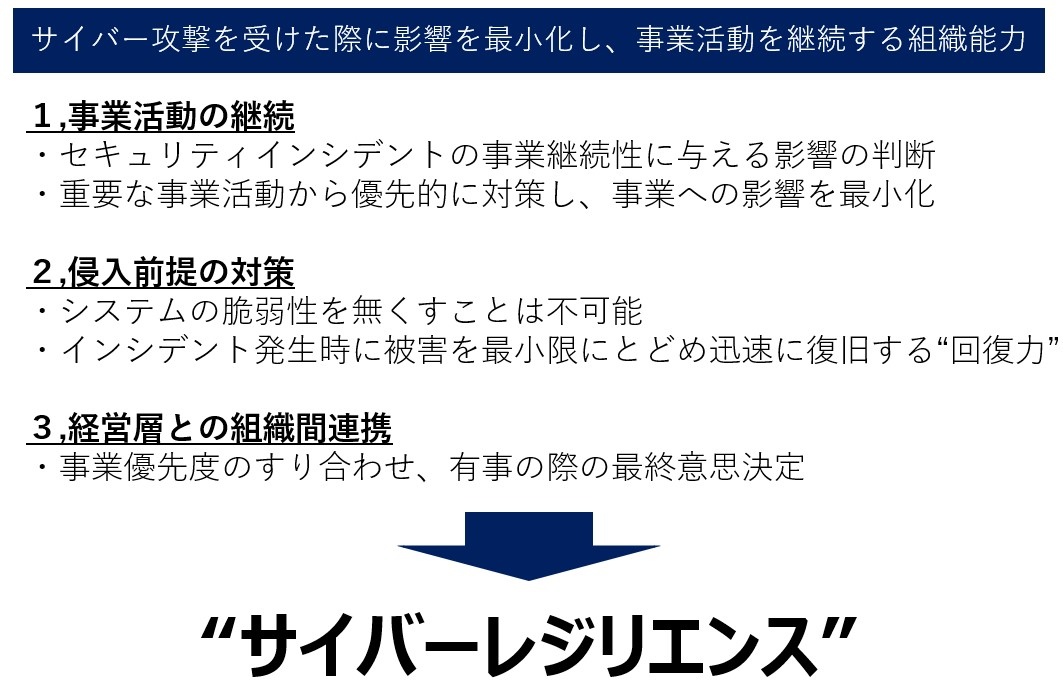

レジリエンスとは元々心理学の用語で、困難な環境下において、うまく適応する過程や能力、あるいは適応の結果のことを指す言葉でした。これが転じて、変化の激しいビジネス環境において柔軟性をもって生き抜く力、というような使われ方をしています。変化が激しいといえば、サイバーセキュリティにおいても言えることです。第4回でもご紹介した通り、脅威は外部環境(攻撃グループ・攻撃者・新規脆弱性)と内部環境(働き方の変化・社内システム構成の変化)双方の日々の変化により多様化しているので、スナップショットでの対策では脅威の変化についていけません。サイバーレジリエンスという言葉は、そのような"困難な状況下や予期せぬ変化に対してその時々の状況を判断し、柔軟に対応ができる能力"という説明がピッタリくるかと思います。(*1)

サイバーセキュリティというと、攻撃されるかどうかも分からないことに対して費用をかけて対策しなければならないため、保険の意味合いで最低限やっておきたいと考えられる方もいらっしゃると思います。そのため"セキュリティは効果測定ができない"とか"セキュリティはお金を食うばかりでキリがない"という声も聞かれます。しかし、今やインターネットやデジタルテクノロジーを利用してビジネスを実施するのが当たり前となっていて、それらは経営戦略に組み込まれているものになります。そのため、その1つの要素としてサイバーセキュリティは実施すべきであるという認識を持っていただく必要があります。

サイバーセキュリティとBCP

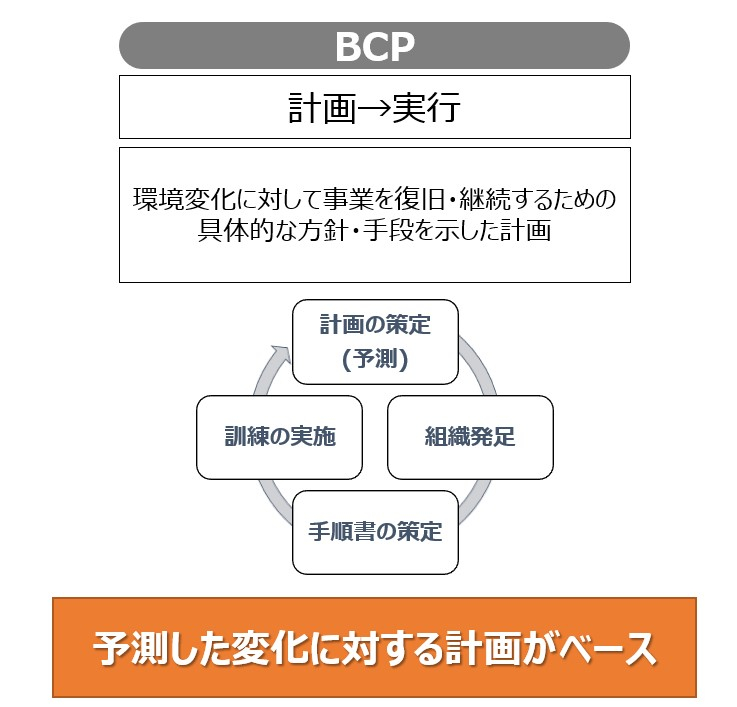

では、なぜサイバーセキュリティがネガティブに捉えられるかを考察しましょう。たとえば、BCPという考えがあります。環境変化に対して事業を継続するための具体的な方針や手順を示した計画なのですが、基本的にBCPの考え方は"予測した変化に対する計画"がベースとなっています。自社で予測するのですから、ある意味自社の事情やペースで決めることができると言えます。

(図1)BCPの考え方

たとえば、製造業のケースを考えてみると、BCPの計画には工場での事故が発生した場合の計画も盛り込まれていると思います。過去何年にもわたり工場を稼働させてきていますから、経験上工場でどのような事故が発生しそうか(あるいは過去に発生したか)、もしくは同業他社の事例を参考にすることができることから、事故発生時の対応マニュアルは整備され、対応のための体制も組まれており、訓練も行われていることでしょう。

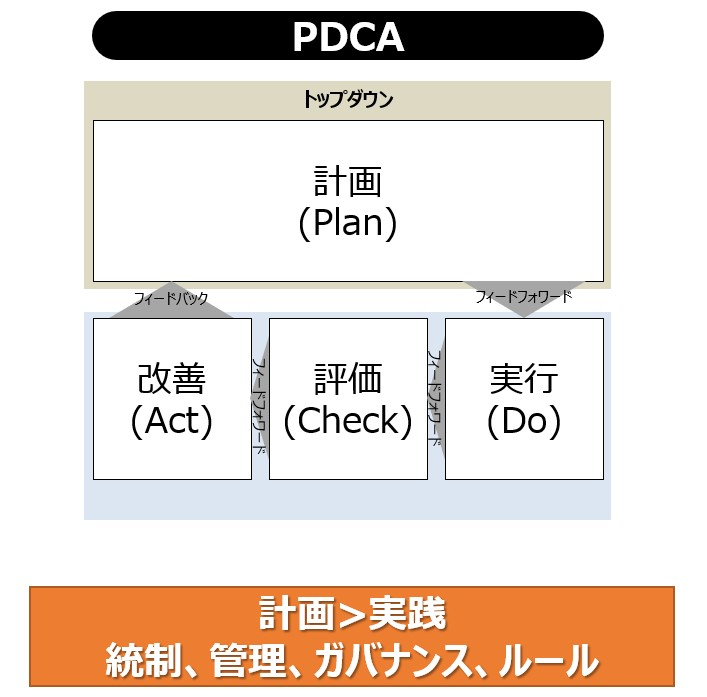

また、そもそも事故を起こさないための作業員が遵守すべき規程も整備され、実行されています。当然それらは人命を優先に考えて計画されているわけですが、一方で発生した事故の規模によって企業活動に与えるインパクトとリカバリー計画も策定されているわけです。また、ある程度想定可能な事象で、発生確率もそれほど高くなく、比較的自社のペースで物事を計画し進めていけるこのようなケースの実行段階においてはPDCAが最適と判断されます。長年製造主体でやってきた日本の企業にはBCPやPDCAを比較的取り入れやすい土壌が整っているということは理解できる点です。

(図2)PDCAの考え方

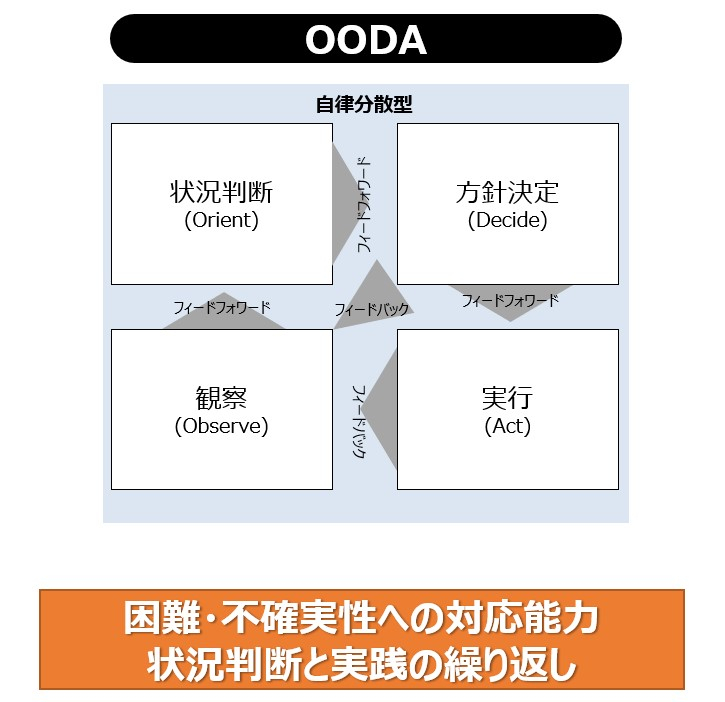

OODAという考え方

しかしながら、この考え方はサイバーセキュリティには当てはまらないといっても過言ではありません。前述のとおり、サイバーセキュリティの世界は変化が激しく、相手(攻撃者・攻撃グループ)がいることから、予測のしようがなく、網羅的に実施をしようとしている間に環境が変わってしまう、ということが起きます。変化する要因を自社でコントロールできなかったり、変化の速度が速く過去の経験が役に立たなかったりすることから、サイバーセキュリティにはOODAループ(ウーダループ)が最適だと思われます。

OODAループとは、元々朝鮮戦争時に米国空軍が中国軍やソ連軍に性能が劣った戦闘機で戦闘を行ったものの、10:1と高いキルレシオを誇った際に使われた理論で、観察(Observe)- 情勢への適応(Orient)- 意思決定(Decide)- 行動(Act)をぐるぐる回すことで健全な意思決定を実現するというものです。戦争の事後調査の結果、勝因は操縦士の意思決定速度の差だったと言われており、戦闘機の操縦席の視界が広く確保されていて操縦がしやすいため、敵より先に発見をし、より早く行動をとることができたそうです。2011年7月に米国防省による"サイバー空間は第5の戦場である"という発表(*2)には、当時皆が驚いたものですが、昨今のサイバー攻撃を見るにつけ、実際にサイバー空間が戦場の様相を呈していることから考えても、サイバーセキュリティにはPDCAのように平時の延長で計画・実践することより、OODAのように有事の状態で状況判断と実践を繰り返し行っていく方が合っていると言えるでしょう。

(図3)OODAの考え方

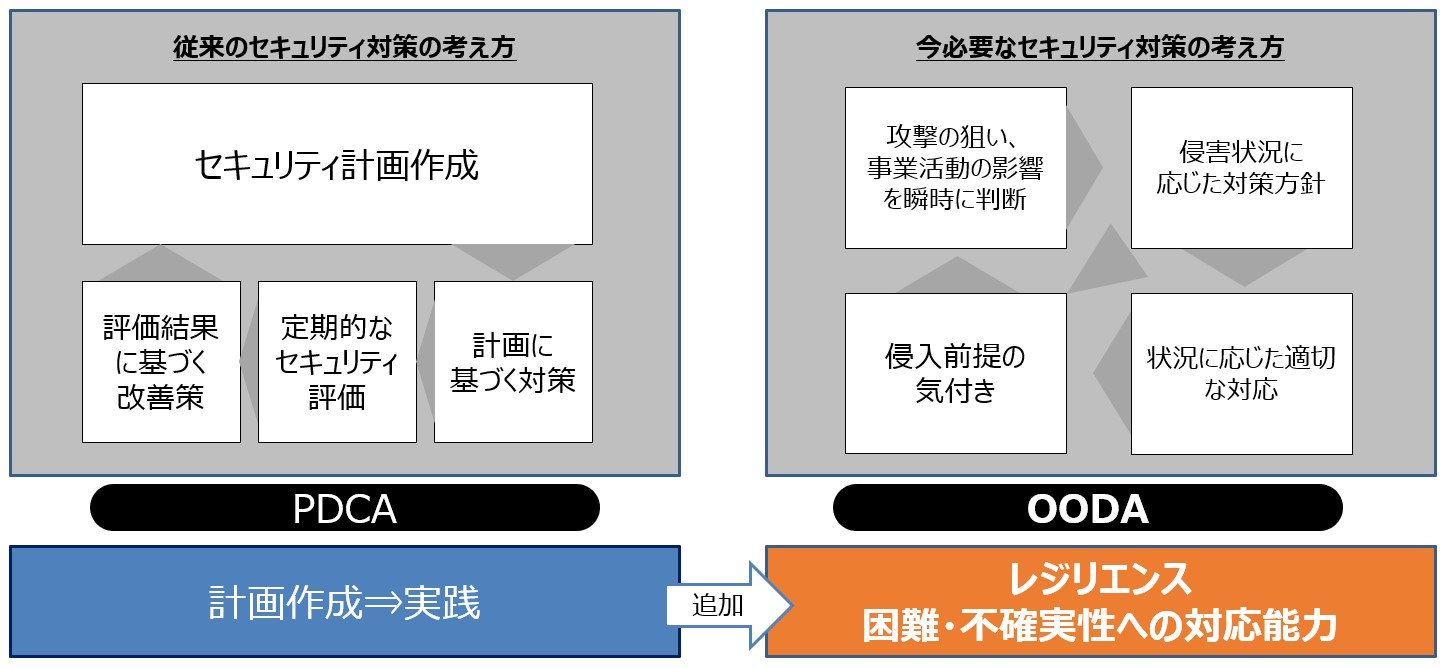

PDCA、OODAをサイバーセキュリティに置き換えると以下の図のようになります。現状のサイバーセキュリティの世界はPDCAのセキュリティ計画を作成している間に状況が一変し、計画そのものが役に立たなくなって、いつまでも実践できなさそうであることはお分かりいただけるかと思います。

(図4)PDCA、OODAをサイバーセキュリティに置き換えた考え方

重要なのは、いずれの企業も攻撃を受けて侵入されることを前提に対策を考える方向に舵を切ることだと思います。もちろん、セキュリティ対策を何もせずに侵入されるがままにするというわけではありませんから、必要最低限、あるいは自社に不足しているセキュリティソリューションを使って、サイバー攻撃の対策を施しておく必要があります。しかしながら、全方位的に100%網羅的に防御することを前提に対策を考えようとするとコストや工数、時間も膨大なものとなり、前述のとおり計画をしている間に状況が変わり、そもそも計画を立てること自体が困難なため、結局なにも実行できないということになりかねません。また、仮にその時点でベストと思われる対策がとれたとしても、極端な話、明日新たな攻撃手法が考えられ実行されたり、明日深刻な脆弱性が見つかってその新たなセキュリティホールを突いて攻撃されたりと、自社ではコントロールできない要素が多すぎ、スナップショットでは有効な対策であったとしても、未来永劫有効であり続けるとは考えられないのです。

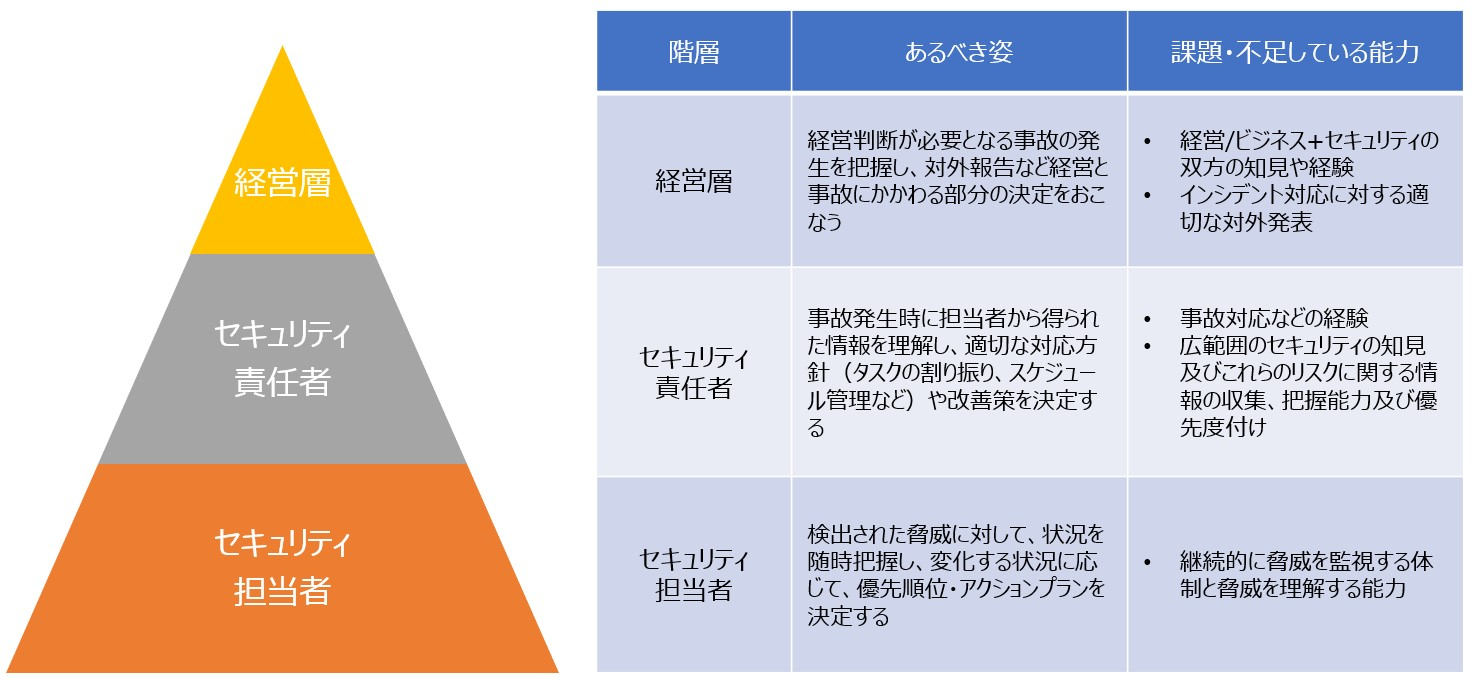

そのため、セキュリティインシデントが発生しても事業継続ができることを基本として侵入前提の対策を考慮する必要があります。当然これは経営判断の要素が含まれますので、現場の担当者だけでできることではなく、経営層も参加して決定することが重要です。

(図5)サイバーレジリエンスの考え方

重要情報の認識は部門によって異なる

例をあげます。先ほど全方位的に100%網羅的に防御をするのは困難という話をしました。

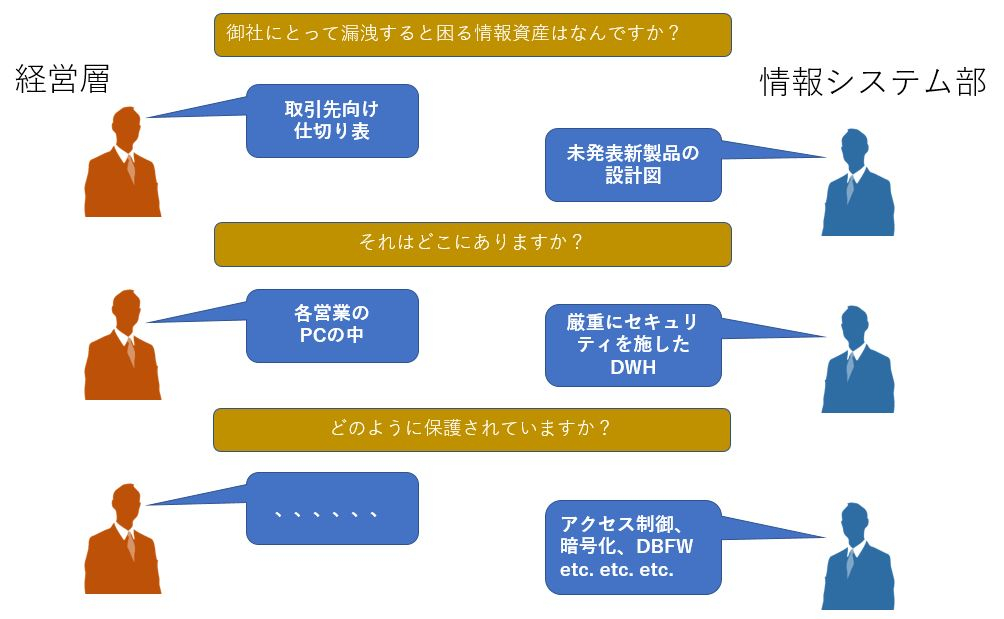

これはある部品メーカーで実際にあった話なのですが、セキュリティ対策は絞って行うべきだという合意を取りつけ、では、漏洩すると困る情報資産は何であるかを現場である情報システム部にヒアリングしました。いくつかあがってきたのですが、開発部門における未発表の製品情報が外部に漏れると類似品が出回り、将来におけるビジネスの機会ロスが発生するため、それが一番重要な情報資産だということでした。そのため、その管理やセキュリティ対策は厳重にされている、という話でした。

一方、別の機会に同じ企業の経営層の方に重要情報はどのようなものかお聞きしたところ、まったく異なる回答が返ってきました。先ほどの現場では重要であった未発表の製品情報については、新製品は市場に出せば2ヵ月立たずして類似品が市場に出回るため、それを見越して新製品開発のサイクルを早め、次々と製品を投入することに力を入れているので特に問題はなく、それよりも取引先向けの「仕切り表」が重要な情報資産だというのです。仕切り金額は取引額や過去からの取引実績などによって取引先毎に異なっていて、その情報が漏えいしてしまうと取引先Aより取引先Bが高いとか安いとかいうのが明らかになってしまい、値引き交渉をされたり、場合によっては仕入れ先を変えられてしまったりするリスクがあり、企業の財務に大きなインパクトを与えかねない、というのです。

このように経営層と現場では認識に差があり、このケースでいえば経営層は「セキュリティ予算を積んでいるのにそれでも足りないと現場がいってくるが、どこに使っているのか」と思っているでしょうし、現場からしてみると「事業部によって重要情報が異なるためいくらセキュリティ予算があっても足りない」と思っているでしょう。

(図6)経営層と情報システム部の認識の違い

このようにサイバーレジリエンスを実行していくためには、第4回でご紹介したとおり、重点的に守るべきところ(情報)はセキュリティインシデントが発生すると会社の事業継続に影響を及ぼすところ(情報)であり、それは経営層にしか判断できないと思います。一方、技術的にどのように対策し、万が一の時に被害を最小限にとどめて迅速に復旧する仕組みをどのように実装するかといった方法論は現場で実行するのが望ましいです。つまり、サイバーレジリエンスの実現のためには経営層と現場のコミュニケーションが円滑であることが必須であると言えます。これは、サイバーセキュリティ経営ガイドラインでも述べられていることです。(*3)

最後に企業の各階層のあるべき姿と課題もしくは不足していると考えられる能力について以下のとおりまとめましたのでご参考ください。

(図7)企業の各階層のあるべき姿と課題

次回は最終回になります。これまで新型ランサムウェアや攻撃を受けた際に被る被害、経営に関わるリスクなどをご紹介してきましたが、刻々と変化して高度化していくサイバー攻撃から企業を守るために活用できるセキュリティ診断やセキュリティアセスメントといったスポットでのサービス、サイバー攻撃の変化や環境変化にも対応するための監視サービス、そして自社のセキュリティの計画や方向性、実施している対策の妥当性などについて専門家に相談ができるトラステッド・アドバイザリといったサービスをご紹介してまいります。

(*1)第4回のサイバーセキュリティ経営ガイドラインでもご説明しましたとおり、想定外とは相対的なもので、たとえば、標的型攻撃を受けた企業が想定外だったと言明しても、世間一般で社会通念となっているのに対策をしていなかったという判断がされる場合は善管注意義務違反に問われる、ということです。相対的なものですので、ここでいう社会通念も変化していくと心得るべきです。

(*2)日本軍事情報センター http://www.kamiura.com/whatsnew/continues_914.html

(*3)経済産業所 サイバーセキュリティ経営ガイドライン "経営者が認識すべき3原則" https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide2.0.pdf

転載:翔泳社 Seculity Online「#05 サイバー攻撃対策のための3つの思考法:レジリエンス・BCP・OODA」

■Active Directory診断/監視サービス

機器の脆弱性やEMOTETなどによるメール経由での暴露型ランサムウェア/破壊型ランサムウェアとも呼ぶべき発展型標的型攻撃が頻繁に行われており、Active Directoryを乗っ取られる被害が数多く報告されています。Active Directoryを乗っ取られると、社内の重要・機密情報を窃取されダークウェブへ公開されたり、新型ランサムウェアによって企業そのものの活動が停止に追い込まれ、対応のために身代金を支払わざるを得ない状況に陥ります。本サービスをご利用いただくことで、Active Directoryを標的とした攻撃の脅威の早期発見・対応が可能となります。