【新型ランサムウェアの実態と対策#6】サイバー攻撃から企業を守るために活用できるアウトソーシングサービス

-

│

この連載も今回で最後となります。前回までの連載では、新型ランサムウェアの登場と拡大する被害の実態、企業が被る影響や経営的なリスク、それらに対応するために従来の"完全に防御する"考え方から"サイバーレジリエンス"という考え方に移行していく必要があることについてご紹介してきました。そういった新しいパラダイムにおいて具体的にどのような対策が取り得るのか、最終回ではご紹介をしていきます。

自社の現状を認識する:セキュリティアセスメント

孫子の兵法に"敵を知り己を知れば百戦危うからず"という言葉があります。サイバーセキュリティの世界でも同じことが言えますが、敵、すなわち攻撃者(攻撃グループ)は目に見えず、また日々攻撃方法も変化していますので、お客様の企業1社でそのすべてを"知る"ことは非常に難しいと思われます。一方で、自社のセキュリティ対策の充足度が現在のセキュリティリスクに対して十分かどうかについては、セキュリティ脅威の知見を持った専門家の力を借りてしっかりと調査をすれば、スナップショットではあるものの見えてくるはずです。(スナップショットの対応は陳腐化しますので、セキュリティをどう維持していくかは後述の監視サービスでご紹介します。)

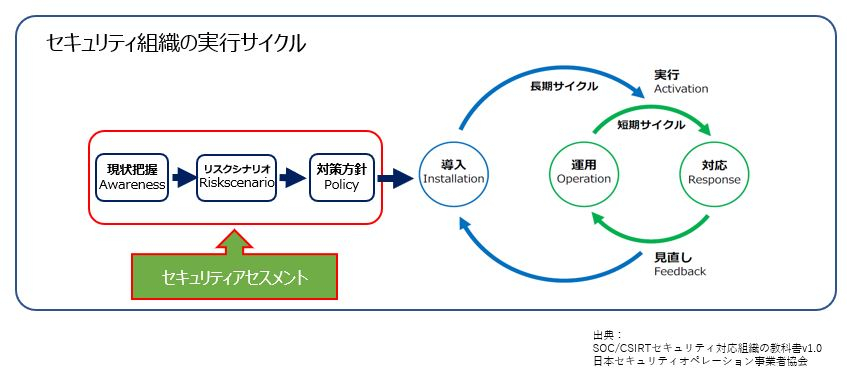

セキュリティベンダーはこれまで"製品による防御"を重視し、"この製品を入れれば100%と言えないまでもサイバー攻撃の脅威を防げます"といった展開をしてきました。しかしながら、100社の企業があれば100通りの環境があり、それぞれの事情があるはずです。そのため、画一的に同じ製品を導入したとしても、ある企業にとってはオーバースペックだったり、すでに導入済みの製品と機能がかぶったりということが起こりえます。また、ある企業では別の箇所に対策優先度の高い脆弱性があるにも関わらず見当違いなセキュリティ対策製品を導入したために、結果的にその製品は的を外した対策にしかならないといったことが起こりえます。そのため、まず自社のセキュリティ充足度を把握し、適切な対応をするため、"セキュリティアセスメント"が必要になります。図にすると以下のようになります。

(図1)セキュリティ組織の実行サイクル

セキュリティアセスメントは大きく技術的要素と規程や管理体制を含めたマネジメント要素の2つに分けられます。

1.技術的要素:サイバー攻撃を対象として、想定される脅威への技術的な対策(対策をすり抜ける攻撃への運用状況を含む)の充足状況、追加・改善を要する事項とその優先度等を把握する。

2.マネジメント要素:内部要因の過失や悪意によるインシデントを想定し、既存の規定類、管理資料等をもとにマネジメントの観点からの対策充足度を評価し、改善に向けたプランニングを実施する。

これらを実施するには以下のようなスキルが必要となります。

- サイバーセキュリティにおける現状を理解していること

- 調査をするためのフレームワークを持っていること

- アセスメントを行うための調査スキル・知見・経験を持っていること

これをお客様企業ですべてまかなうことは難しいため、セキュリティ専門家に依頼するのが良いと思われます。ただし、いくらセキュリティ専門家といっても"オレオレ基準"による評価では意味がありませんので、例えばマネジメント要素については第4回で述べた経済産業省のサイバーセキュリティ経営ガイドラインのフレームワークに準拠した調査を実施できる専門家を選ぶ必要があるといえます。

また、その時点における企業を取り巻くサイバーセキュリティ環境に準じて、アセスメントの内容がアップデートされているかを確認する必要があります。このコラムでも再三にわたりご紹介しましたが、この1年はコロナウィルスによるテレワークが始まり、今までの"入口・出口対策"ではない、VPNや社内システムを通らずにインターネットにアクセスできる在宅従業員のPCなどの"裏口"がセキュリティインシデントを引き起こす原因となっているため、セキュリティアセスメントには"裏口"の観点での評価項目が必要なはずです。現在提供されているセキュリティアセスメントは"入口・出口対策"にフォーカスしたものがほとんどで、"裏口"が見過ごされがちです。そのため、テレワーク環境のセキュリティ充足度に特化した調査がセキュリティアセスメントに含まれているか、といった観点も重要になってきます。(*1)

セキュリティアセスメントサービスをご利用いただく際には、その時点における市場を取り巻くサイバーセキュリティの状態を考察し、経済産業省のサイバーセキュリティ経営ガイドラインや総務省のテレワークセキュリティガイドラインをフレームワークとして、お客様個別の事情を加味した"やりすぎない・不足しない"ものかどうかを見極めていただくことが重要です。

変化するセキュリティリスクに対応:SOCサービス

前述の通り、スナップショットでのセキュリティ充足度の調査や対応は永続するものではありません。あくまでも調査した時点での自社と自社を取り巻く環境での最適解を見つけ出すものとなります。外部・内部環境は刻々と変化していく中、セキュリティを担保し続けるには"セキュリティ監視"が有効であると考えます。企業にとって内部環境の変化は把握できたとしても、攻撃者の攻撃の変化や日々新たに発見される脆弱性などすべて網羅することはリソース的にもナレッジ的にも非常に困難です。

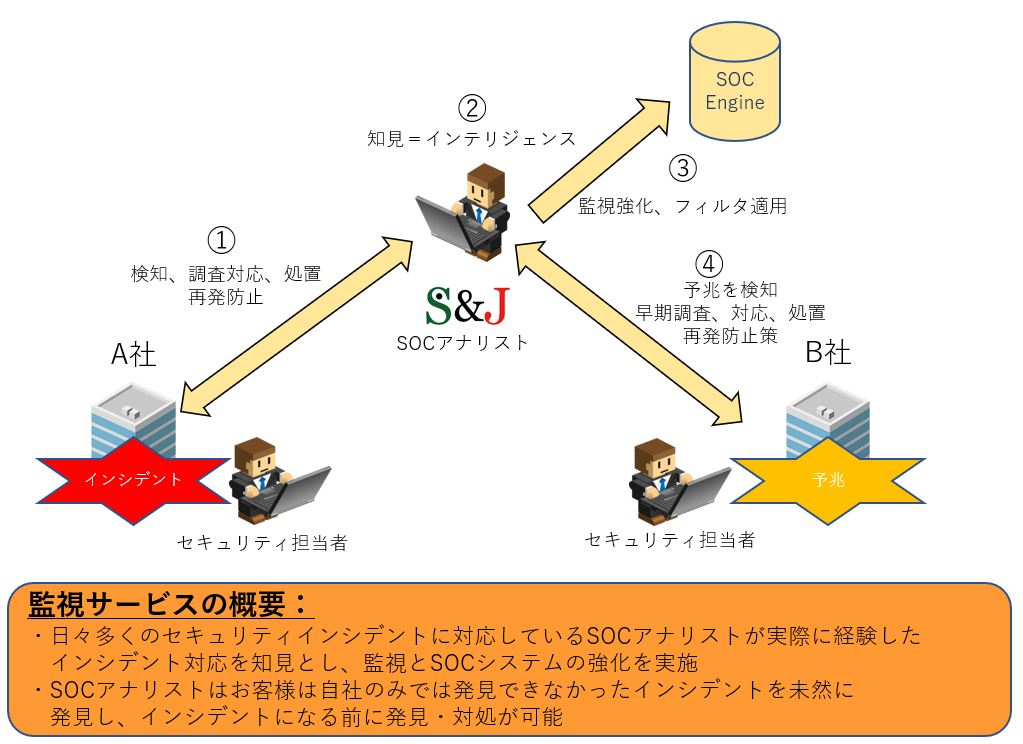

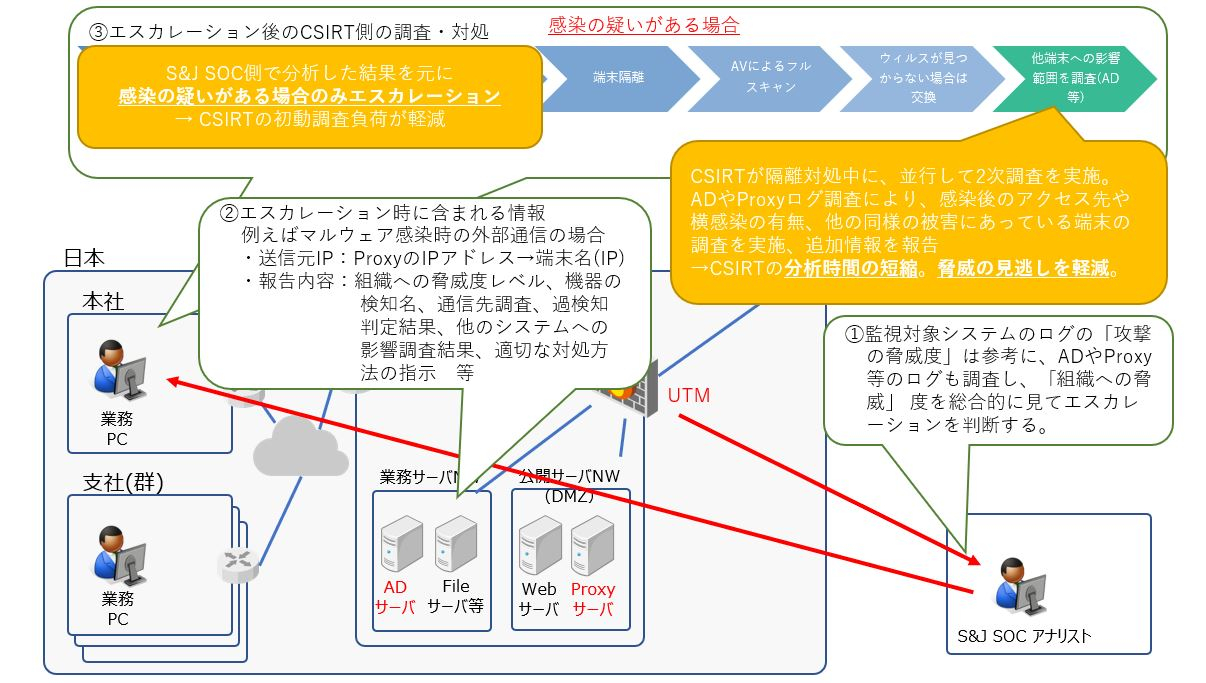

一方、セキュリティ専門家によって運用されるSOCサービスにおいては、アナリストが日々サイバーセキュリティに関する情報を収集し、それらの知見を使って数多くのお客様の事案対応を行い、それをナレッジとして蓄積するとともに、逐次SOCの検知ロジックなどに反映します。そのため、懸案であったサイバーセキュリティにおけるパラダイムシフトを早期に発見、対応することが可能になります。つまり、専門家による継続監視をすることでインシデント発生を未然に防ぐことが可能になると言ってもよいでしょう。図2はそれを図式化したものです。

(図2)サイバー攻撃の予兆を検知する監視サービス

フローとしては以下の通りとなります。

- A社でサイバー攻撃によるインシデントが発生

- セキュリティ専門家によるインシデント調査・対応と対処・再発防止を実施

- SOCアナリストによって上記の2つめの知見が共有され、システムにも反映

- 以上のことからB社に同様のサイバー攻撃が仕掛けられた場合には、SOCは予兆を検知し、インシデントになる前にエスカレーションや未然に防ぐ対応が可能

つまり、B社にとっては"初めて経験するサイバー攻撃"なわけですが、SOCを仲介することにより、本来B社単独では知りえなかったA社事案のナレッジを使うことができ、B社にとって"初めて経験するサイバー攻撃"にも関わらず、SOCの支援により未然にインシデントを防ぐことができるというわけです。

ここで、ご注意いただきたいのは、例えば"ウチの会社はファイアウォールの監視をSOCに頼んでいるので大丈夫"と誤解している企業が多く見られることです。単体機器の監視では上記のような効果は期待できません。その理由は以下の通りです。

- ファイアウォールのログからは、内部・外部の通信が"通過した・はじかれた"ということしかわかりません。従って、その情報だけがお客様に上げられ、その中から調査が必要・不要を見分けるのはお客様自身となり、また、当然調査もお客様自身で行う必要があります。

- 昨今のサイバー攻撃は高度化しており、"正規のアカウントで侵入し、攻撃目的を達成"しますので、通過した通信から悪性のものをファイアウォールログのみから見つけ出すのはいかにSOCとはいえ、不可能です。

- ある調査では常時通信をSSL/TLS化している上場企業サイトは80%を超えるとあります。(*2)つまり、インターネット通信のかなり多くがSSL/TLS化されているということになります。一方、別の調査では昨年に比べSSL/TLSで暗号化された攻撃が260%増加していると言われています。(*3)蛇足ながら、SSL/TLSの通信は暗号化されていますので、ファイアウォールを素通りします。

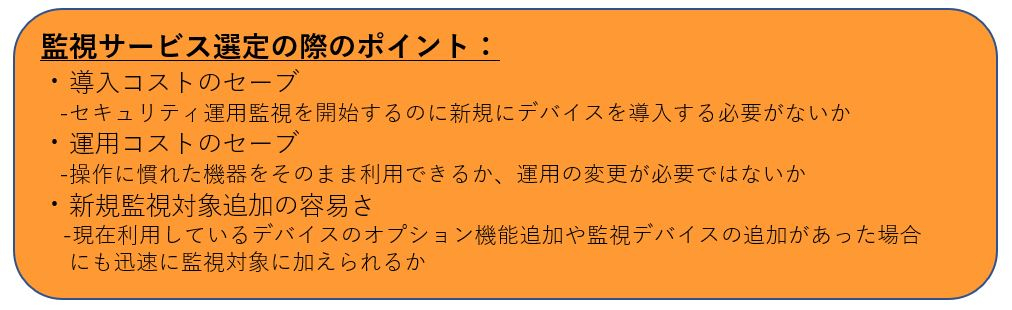

以上から、"単体の出口入口対策用ゲートウェイの監視SOCサービス"ではほとんど期待する効果が得られないのはお分かりでしょう。このような状況になりますと、SOCに求められる能力は、必要な監視対象を相関的に監視し脅威の有無を判定することになってきます。通常のSOCサービスですと、監視できる対象(製品)が制限されていて、お客様がご利用の製品が該当のSOCサービスの監視対象外となると、監視対象から外す、もしくは監視対象の機器に入れ替えてもらうなど、セキュリティ運用監視視点から見て十分でない構成でSOCサービスが導入されたり、追加コスト(製品のリプレイス費用)がかかったりします。そのため、システムそのものが汎用的に作られており、お客様が現在お持ちの製品の監視をそのままできるような仕様のサービスを選定することが必要です。

(図3)監視サービス選定のポイント

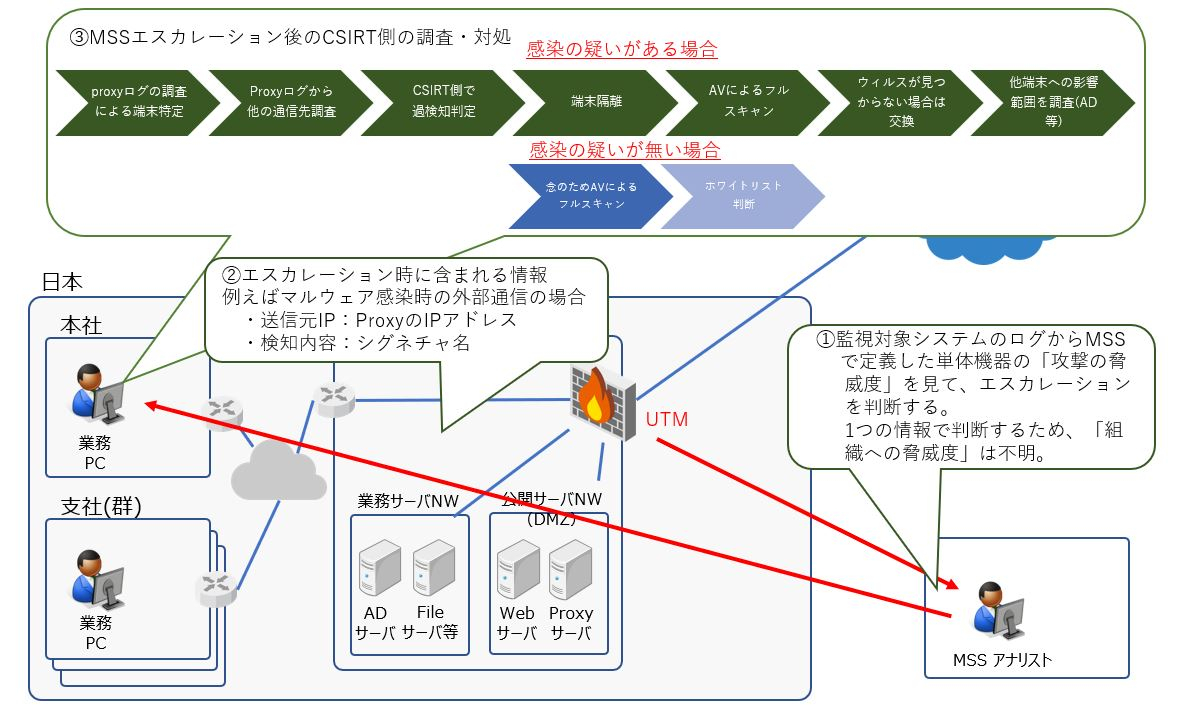

ここまで申し上げてきた従来のSOCサービスと相関分析型SOCサービスの違いを図4、図5のとおり再度まとめてみましたのでご参考にしてください。

(図4)従来のSOCサービス(機器のアラート監視)

(図5)S&J社の提供するSOCサービス(組織への脅威を監視)(*4)

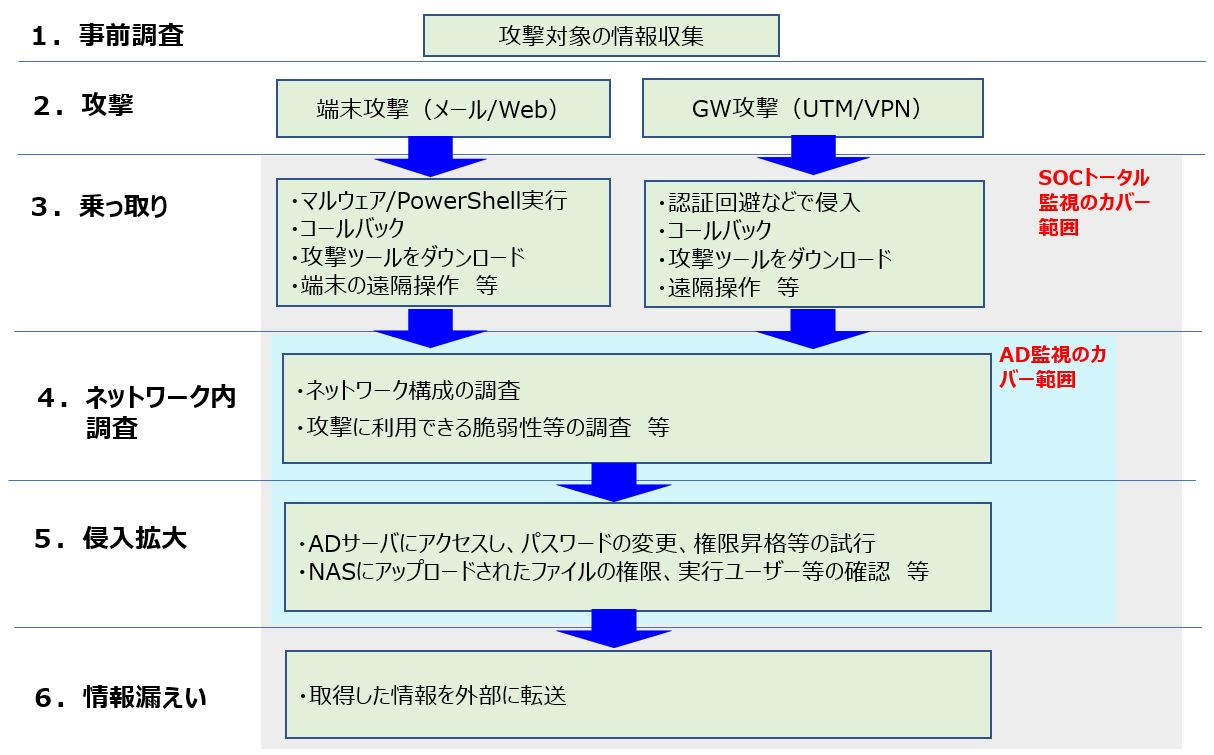

新型ランサムウェアへの対応:Active Directory診断・監視

セキュリティアセスメントをしっかり行い、課題とプライオリティの整理、対策を実施し、セキュリティ専門家による相関分析のSOC監視を行うのが望ましいのはご理解いただけたと思います。しかしながら、これらのプロジェクトを遂行しようとすると、時間も費用も工数もかかるため、短期間で進めるのは難しいかもしれません。一方で、本記事の第1回からご紹介してきました新型ランサムウェアの被害は留まるところを知らず、システムの暗号化、Active Directoryの乗っ取り、内部情報の窃取といった被害は、技術・システム的な被害のみならず、企業経営やサプライチェーン活動の根幹を揺るがすことになりかねないことはご理解いただいている通りです。

例えば、EDRなどは有効なソリューションであると思いますが、第2回でご紹介しました弊社対応事案の場合、ユーザーの端末にはEDRを導入していたものの、Active Directoryにはインストールされていませんでした。Active Directoryはファイルサーバの背後で守られていたこと、EDRのエージェント等をインストールして不具合を起こすとActive Directory配下のネットワークが利用できなくなることなどからインストールを見合わせていたというものです。

しかし、仮にこのケースでActive DirectoryにEDRが導入されていても新型ランサムウェアによる攻撃が検知できたかははなはだ疑わしいのです。例えば、ユーザーの端末がマルウェアに感染してその振る舞いをEDRで見つけ、隔離・遮断するなどして早期対策をすることは可能だと思います。しかしながら、弊社の対応事案では攻撃者はユーザーの端末を経由せず、VPN装置の脆弱性から認証情報を盗み、正規の管理者権限でActive Directoryにログインした後犯行に及んでいますので、EDRでも検知することは難しいと言えます。付け加えると、この手口が被害のほとんどを占めるのが新型ランサムウェアの怖いところなのです。

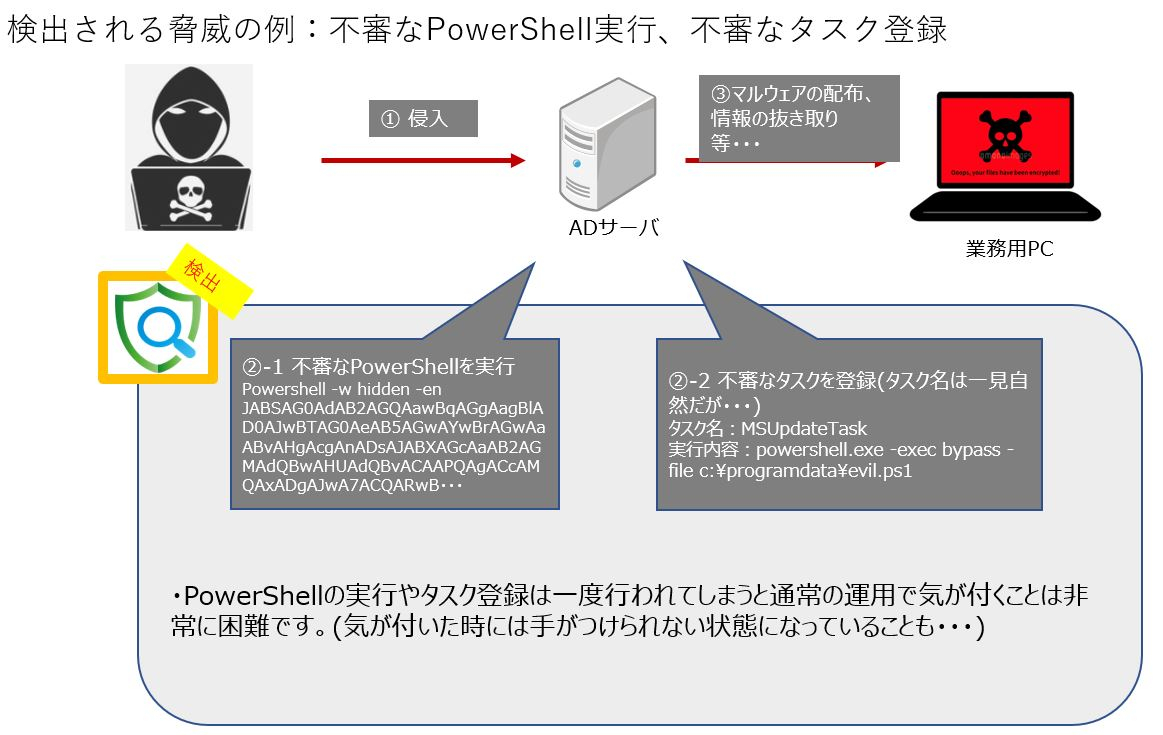

そこでこのような状況を踏まえ、"Active Directory診断サービス""Active Directory監視サービス"といったActive Directoryに特化したサービスが出てきています。(*5)

例えばS&J社の診断サービスはActive Directoryのパッチや管理者権限の付与などの状態を確認し、不審なPowerShellの実行などを検出するために必要なログが取れる状態になっているか(デフォルトの設定のままだと必要情報が取れないことがほとんど)診断、報告し、是正する必要がある箇所は対応後に正常(監視や調査に足る設定になっているか)かどうかをチェックするサービスになっています。

(図6)S&J社のActive Directory診断サービス

(図6)S&J社のActive Directory診断サービス

診断サービスで監視・調査に十分な情報が取れるように設定ができれば、SOCの仕組みを利用したActive Directoryの監視サービスも利用可能となります。例を挙げると、監視しているお客様のActive Directoryで不審なPowerShellが実行された、もしくは不審なタスクが登録されたとなると攻撃の前兆と考えられるため、検知次第SOCアナリストからお客様へエスカレーションもしくは該当のアカウントを遠隔操作でロックするという方法をとることができます。(遠隔操作はオプション)

(図7)S&J社のActive Directory監視サービス

SOCでの監視とActive Directoryの監視を比較すると以下の図のようなイメージになります。

(図8)SOCトータル監視とActive Directory監視サービス

SOCによる監視サービスでは前述のとおり、Active Directoryを狙った攻撃などもEDRなどでの振る舞いによって早期に検知し、対応をすることが可能となりますが、費用も時間もかかります。一方、Active Directoryの監視は、Active Directoryに対して不審なアクションが取られた時点で検知が可能となるという性質のもので、安価に短時間で導入が可能となります。水際で防御する対策にはなりますが、攻撃者に侵入され、ランサムウェアで社内を暗号化された上に機密情報をダークウェブサイトに公開されてから気が付くことに比べるとはるかに効果的です。

既にご理解いただいている通り、単なるActive Directoryへのログインの成功・失敗などの確認では新型ランサムウェア対策としては有効ではありません。Active Directoryに特化し、詳細までを監視するサービスをご利用いただき、最低限のActive Directoryのセキュリティを担保し、全体のセキュリティ監視(SOC監視)へのステップアップの足掛かりとしていただければと思います。

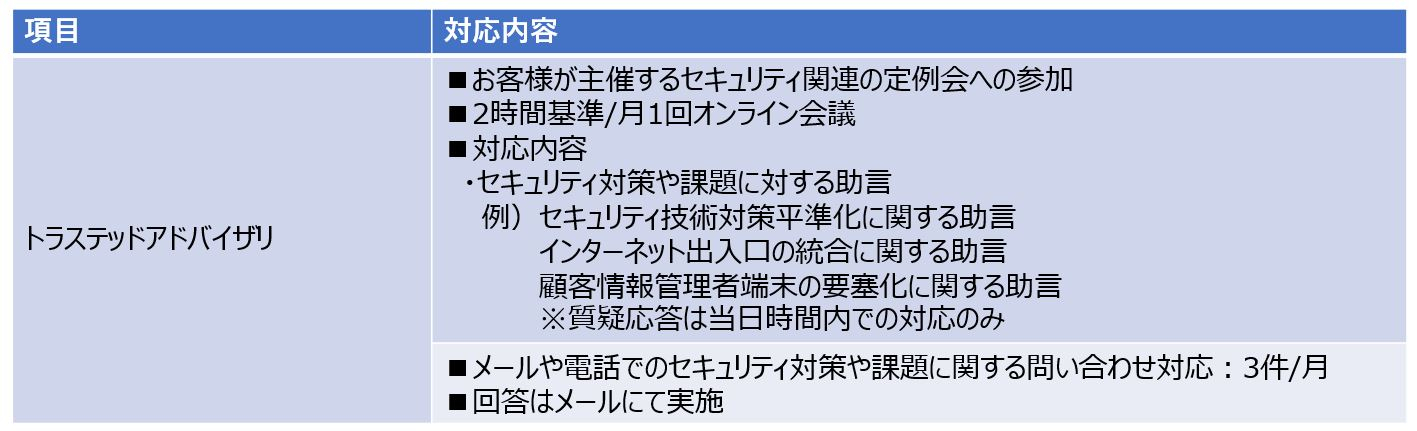

専門家による相談窓口:トラステッドアドバイザリー

話は変わりますが、みなさんは風邪をひいた時は病院で診察をしてもらうと思います。おそらく近所や勤務先近くのかかりつけの医者に診断をしてもらうことでしょう。日本医師会の定義によるとかかりつけ医とは、"なんでも相談できる上、最新の医療情報を熟知して、必要な時には専門医、専門医療機関を紹介でき、身近で頼りになる地域医療、保健、福祉を担う総合的な能力を有する医師"と定義されています。同じような考え方がサイバーセキュリティの世界でも必要だと考えます。

お客様と話をしているとよく"セキュリティインシデントが発生した際に調査の依頼をしたい"といった話をされることがあります。当然対応をさせていただくのですが、先ほどのかかりつけ医の話に例えると、"カルテ"のあるお客様の診察は比較的スムーズなのですが、初診の"カルテ"のないお客様の診察は非常に困難であると言えます。つまり、風邪をひいて病院に行くのですが、初診の患者だと病歴や既往症等をヒアリングしないと風邪であるのかどうなのかの判断もつかず、また、注射を打ったり薬を出したりするにしてもアレルギーの有無を確認する必要があります。サイバーセキュリティの世界でも同じで、いわゆる"カルテ"のないお客様のインシデント対応にあたり、セキュリティアセスメントの簡易版を実施してお客様の環境やセキュリティ対策を知った上で対応に当たる必要があります。その間にも攻撃は進行していますので、それを食い止めながら同時に対応を進めるのは非常に困難となるわけです。そしてインシデントが発生してから時間が経過しているため、事態がより深刻化していることがあります。

また、インシデント対応だけに限らず、平時においても刻々と変わるサイバー攻撃や脆弱性情報などのセキュリティリスクが自社にどの程度関係があるのか、また、次々とリリースされるセキュリティ製品やサービスなどの中でどれを導入すれば自社にとって有効なのかどうかといった検討をしたい、と思われるでしょう。

つまり、風邪などの明確な症状がなくて比較的健康な状態(=サイバーセキュリティでいう平時の状態)においても、最近少し胃がもたれるのでかかりつけ医に相談する、といったイメージです。単純に食べ過ぎなのかもしれませんし、ひょっとすると重篤な病気が進行しているのかもしれませんが、患者本人には判断ができないため、既往症や過去にかかった病気などからかかりつけ医が判断し、適切なアドバイスや、重篤な病気の初期症状と判断されれば適切な処置と対応を行ってくれるわけです。このようなサービスの一例として、S&J社のトラステッドアドバイザリがあります。

(図9)S&J社トラステッドアドバイザリ

冒頭に述べたセキュリティアセスメントでカルテを作り、その後定期健診としてSOCでの運用監視を行い、平時の状態でもお客様の環境や状態を熟知したセキュリティの専門家が相談に乗り、適切なアドバイスを行うというものです。別プロジェクトとはなりますが、もちろん必要があれば新しい製品やサービスの導入支援やインシデント対応の支援もしてくれます。

このような対応はセキュリティ関連の各社が行っていますが、重要な点は技術的な調査や検討・対応のみを行い、決定するのはお客様です、と事後対応は丸投げするケースが数多く見られることです。もしくは、自社製品の導入をしてもらうために、意図的にお客様を誘導するケースも見受けられます。お客様はどうすべきかまで聞きたくて相談しているのに、結論をアドバイスしてくれない、または、"やりすぎ"な対策に予算をつぎ込まなくてはならなくなるというわけです。お客様がどうすべきか、その時点でのお客様のプライオリティや実情に合った案を提示し、話し合いの上、"やりすぎない・不足しない"現実的な案を提案してくれる専門家が行うサービスを見つけることが重要です。(*7)

さて、私の記事はこれで最後となります。10月に記事を掲載させていただいてから2ヵ月余りになりますが、その間にも新型ランサムウェアのみならずサイバーセキュリティ事故の勢いはとどまることを知らず、むしろ増加傾向にあるのを実感しています。12月18日には経済産業省から"最近のサイバー攻撃の状況を踏まえ、経営者の皆様へサイバーセキュリティの取組の強化に関する注意喚起を行います"*8といったアナウンスが出されており、もはやサイバーセキュリティ対策は企業の一担当の責務ではないことが表わされています。また、サイバー攻撃自体もより金銭目的となり、その影響で企業が被る損害は増大しています。

過去の記事でも紹介したとおり、侵入されないことに重きをおいた"やりすぎ"な対応(ここに費用がかかるので、最初からできないとあきらめてしまうことも含めて)ではなく、セキュリティ専門家のサポートを受けながら、環境変化に柔軟に対応できる"不足しない"仕組みを構築し、企業の成長のために経営戦略としてサイバーセキュリティを運用していくフレームワークはすでに利用可能な状態であることをご理解いただき、有効に活用いただければ幸いです。

長い間お付き合いいただき。ありがとうございました。

*1:セキュリティアセスメント https://www.macnica.co.jp/business/security/manufacturers/securityservice/security.html

*2:フィードテイラー 常時SSL化 調査レポート 上場企業サイト対応状況(2020年

12月版) https://www.feedtailor.jp/report_aossl/

*3:Zscaler 「暗号化された攻撃の現状(2020年版)」

https://www.zscaler.jp/press/new-research-shows-attackers-turning-encrypted-attacks-during-pandemic

*4:CSIRT/SOCアウトソーシングサービス https://www.macnica.co.jp/business/security/manufacturers/securityservice/csirt_support.html

*5:Active Directory診断・監視サービス https://www.macnica.co.jp/business/security/manufacturers/securityservice/activedirectory.html

*6:日本医師会 https://www.med.or.jp/people/kakari/

*7:ホームドクター https://www.macnica.co.jp/business/security/manufacturers/securityservice/homedoctor.html

*8:経済産業省 https://www.meti.go.jp/press/2020/12/20201218008/20201218008.html

転載:翔泳社 Seculity Online「#06 サイバー攻撃から企業を守るために活用できるアウトソーシングサービス」

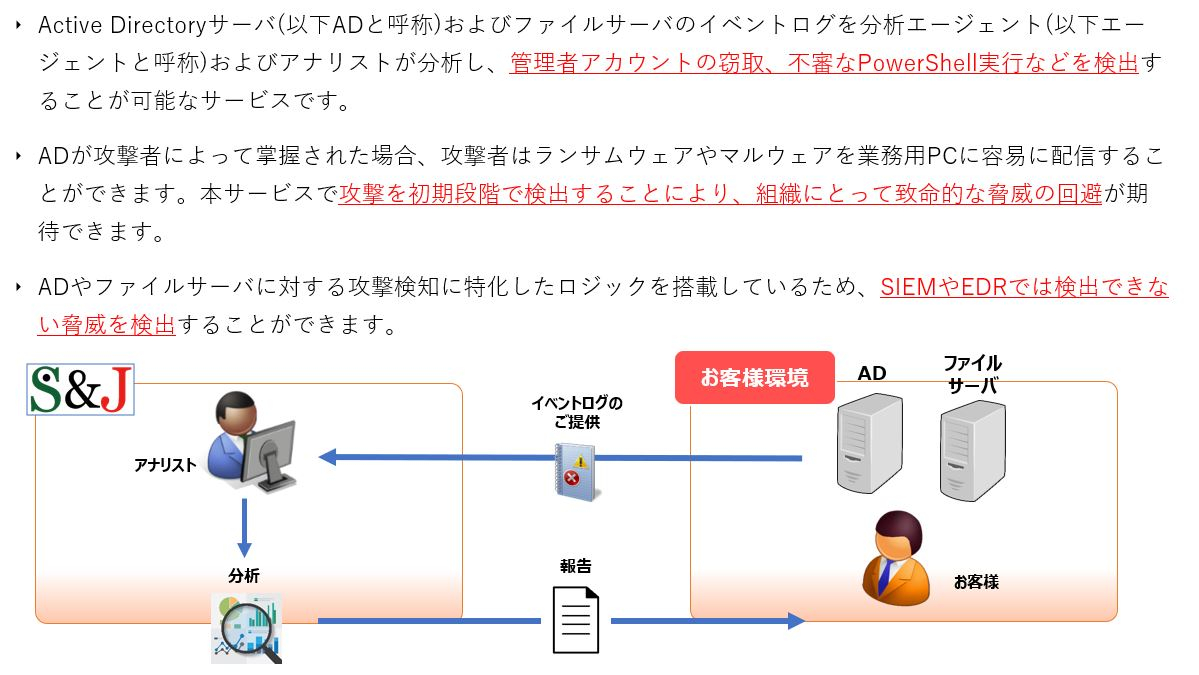

■Active Directory診断/監視サービス

機器の脆弱性やEMOTETなどによるメール経由での暴露型ランサムウェア/破壊型ランサムウェアとも呼ぶべき発展型標的型攻撃が頻繁に行われており、Active Directoryを乗っ取られる被害が数多く報告されています。Active Directoryを乗っ取られると、社内の重要・機密情報を窃取されダークウェブへ公開されたり、新型ランサムウェアによって企業そのものの活動が停止に追い込まれ、対応のために身代金を支払わざるを得ない状況に陥ります。本サービスをご利用いただくことで、Active Directoryを標的とした攻撃の脅威の早期発見・対応が可能となります。