マクニカ版ゼロトラスト④:運用を自動化するモデル

-

│

はじめに

本記事では、「マクニカ版ゼロトラスト④運用を自動化するモデル」として、ゼロトラスト運用を実現する際に考慮すべきポイントについて解説しています。

昨今ではクラウド活用やリモートワーク、多様なデバイスの利用などの推進が更に進み、守るべき資産への迅速な判断・対処がますます難しくなってきています。状況の可視化をするために多種多様なログを管理することが、ゼロトラスト時代の重要なポイントになります。そこで発生する課題、またどのように実現出来るのか実施例を含めて解説いたします。

目次

・なぜ運用を自動化するモデルが必要なのか

・運用の自動化を実現するポイント

・SOARによる運用自動化の未来

・まとめ

なぜ運用を自動化するモデルが必要なのか

- 管理対象の増加:デバイスログ、ネットワークログ、データストアログの分散化による管理対象が増加

- 運用負荷の増大:ログ管理の複雑化、セキュリティ人材不足、クラウドサービスや各資産・サービスのAPI利用に伴う作業・開発・メンテナンス工数増加

企業の運用担当者を取り巻く環境はますます複雑化し、導入製品がサイロ化していることで、大きな運用負荷やセキュリティ対応における一つのリスクになっています。

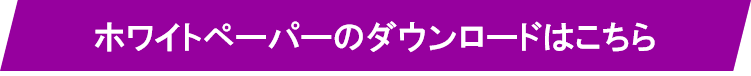

図1:管理対象の増加・運用負荷増大イメージ

このような状況下で、SOCオペレーター・アナリストによる人手での運用で、すべての資産・情報を網羅的に守り切るのは極めて困難であると言えます。

そのため、ゼロトラスト運用の実現には、すべて人手で行っていた運用をルール化し、さらに自動化することががポイントとなると考えます。セ

運用の自動化を実現するポイント

では、運用の自動化を実現するには、どのような考慮が必要になるのでしょうか?

先ほどの運用の課題から、対策を考えてみたいと思います。

1.管理対象の増加:デバイスログ、ネットワークログ、データストアログの分散化による管理対象が増加

- ログの一元管理が出来るプラットフォームが必要

2.運用負荷の増大:ログ管理の複雑化、セキュリティ人材不足、クラウドサービスや各資産・サービスのAPI利用に伴う作業・開発・メンテナンス工数増加

- 各サービス・製品などと接続出来るインターフェースが必要

- 各種運用作業の標準化・自動化するための、運用の手順と判断基準を自動化したルールが必要

上記を体現したものの例として、SIEM(Security Information and Event Management)、SOAR(Security Orchestration Automation and Response)があります。

その中でもSOARでは下記要素があり、運用の標準化、自動運用を実現しています。

- オーケストレーション:センサーや分析・復旧ツールなど異なるテクノロジやプロセスを接続する

- オートメーション:あらかじめ決められた手順・ワークフローに従い、アクションを自動実行する

- レスポンス:インシデントの担当アサイン、ステータス管理、対応履歴の保存などを行う

SOARによる運用自動化の未来

ここからは、弊社取扱製品を参考に"運用の自動化をどのように実現できるのか?"の例を見ていきます。

このシナリオでは、先にあげた課題「2.運用負荷の増大」に対して、セキュリティ面での運用自動化を実現します。

以下の製品と連携し、EDRで発生したアラートを元にOktaでの認証における動的制御、CrowdStrikeによる自動隔離の対処を自動実行します。

| カテゴリ | 製品 |

| IDaaS | Okta |

| EDR | CrowdStrike |

| SIEM | Splunk |

| SOAR | Phantom |

- 連携の流れ

- CrowdStrike製品による検知アラート発生

- Splunk及びPhantomにアラート連携

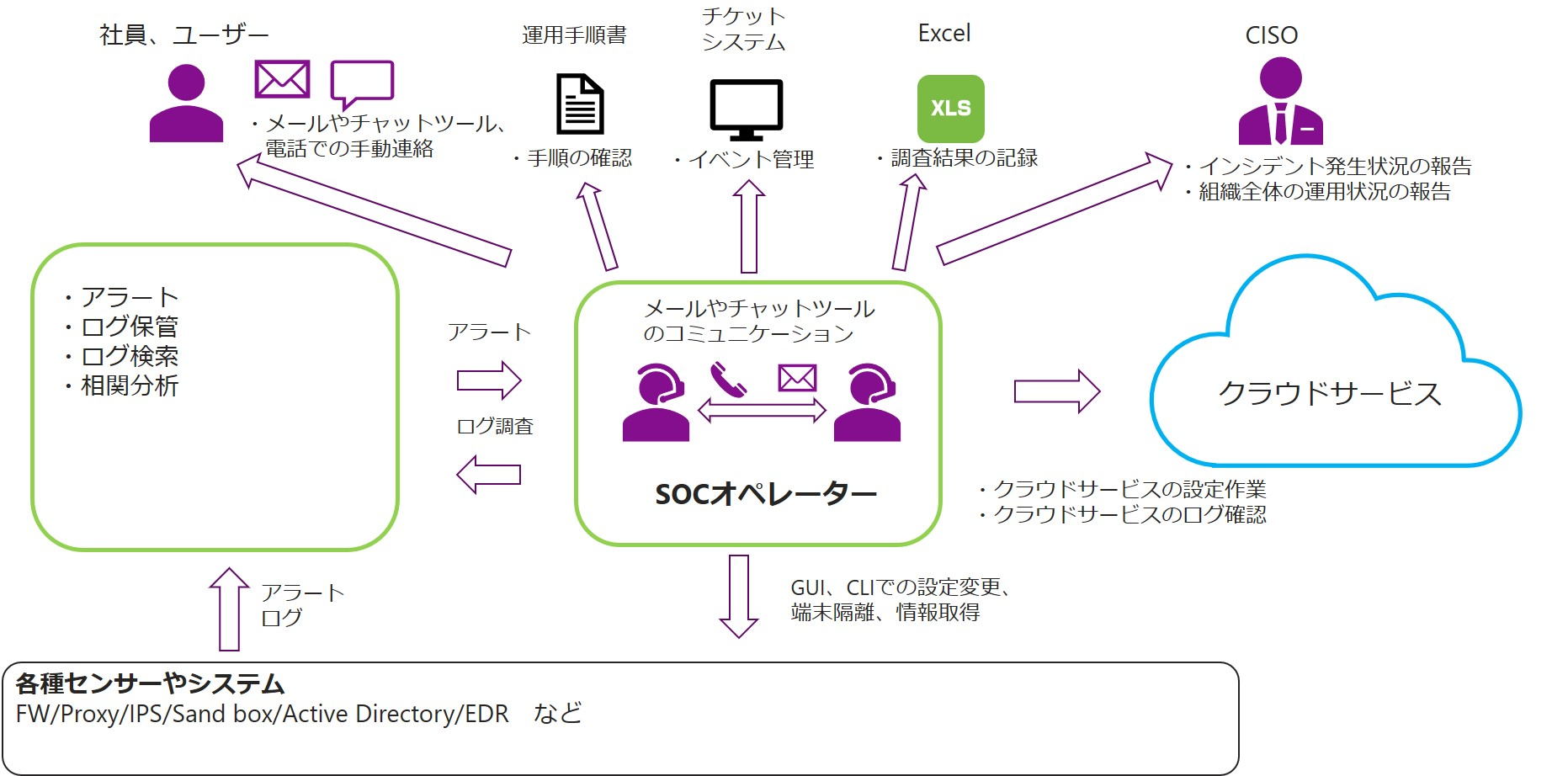

- Phantom内のPlaybook(図2)実行

※Playbook:SOAR製品でセキュリティ運用の手順と判断基準を自動化したもの

図2:Playbook

このPlaybookにより、検知アラートの初期対応はすべて自動で実施され、Oktaによる権限降格や、CrowdStrikeによる隔離、またSplunk Enterpriseによるログ検索を行った上で、通知やアナリストのアサインを実施します。

その結果、アナリストは自動で実行された結果を元に、判断・追加対処の有無に専念できます。

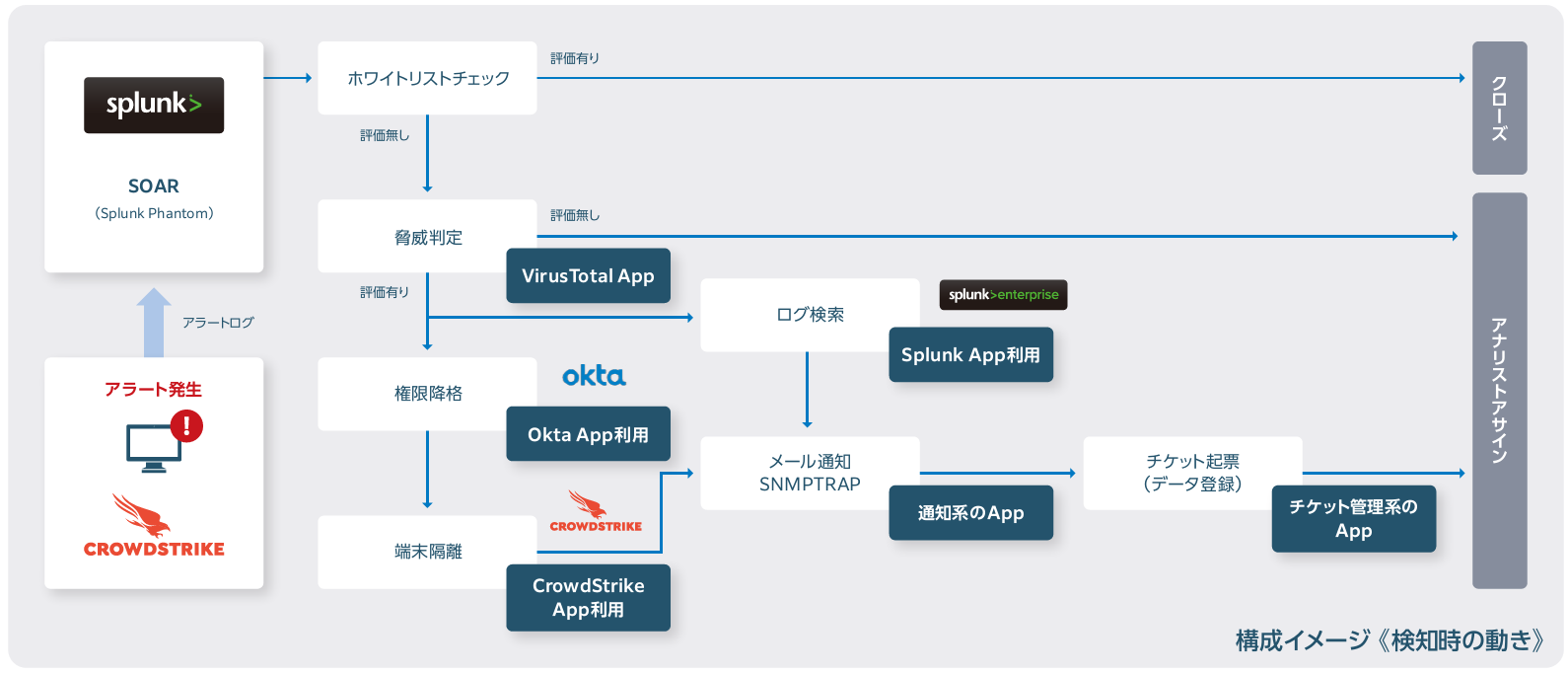

仮に検知アラートが過剰検知だった場合、アナリストはボタン実行による手動操作、もしくは過剰検知用のPlaybookを作成し、OktaやCrowdStrikeのAPIを実行させることが出来ます。今回は例として、権限降格や端末隔離を実行させていますが、グレー判定させたい場合はOkta側で特定の権限に降格させるということも可能です。(図3)

図3:手動での半自動化

このように散らばっているデバイスログ、ネットワークログ、データストアのログをSIEMで集中管理し、SOARにより運用を自動化させていくことで、守るべき資産・情報が増加し、かつ、セキュリティ人材不足の中でも管理対象の増加や運用負荷の増大に備えることが出来ます。

まとめ

ゼロトラスト時代では、ますます複雑化していく環境に対する数多くの監視ツールによる検知アラートが発生していくことが想定されます。その中ですべての資産・情報を手動で網羅的に守り切るのは極めて困難であると言えます。

クラウドサービスの一つを例にしても、誰が・いつ・何をしているのかを把握するために可視化が必要となり、「信用しない」ことを前提としたアクセス権限や操作可否を判断をしていかなければなりません。

そのためにはSOARなどのツールを活用し、各種製品・資産情報の統合・作業の標準化・対処の自動化が必要になってきます。

これらを行うためには、以下の観点で検討が必要になります。

ただ、ログ収集方法や保存場所がバラバラ、作業手順書が作成当時のままで現在の対応手順が未反映、あるいは、アナリスト個別にインシデント対応の判断実施など、明確な判断基準がない場合もあります。

理想的には、すべて自動化をした上で実行結果だけを見る形です。しかし、現実的にはまず初期対応を自動化し、以下の観点が明確になっていないものはSOARなどのツールを利用し、証跡や手順を残していく中で明確にし、運用改善を続けていく必要があります。

- ログ選別・収集方法・集約場所

- 各種作業手順の洗い出し

- インシデント調査時における判断基準の明確化

なお、管理対象の増加に伴い、どのようにログを選別し収集・集約するかについては、また別のブログ記事にてご紹介出来ればと思います。

今回、弊社取扱製品をベースに構成しておりますが、SOAR製品は数多くの製品と連携することが出来ますので、他セキュリティ製品との連携や運用の自動化のご検討時に参考になれば幸いです。

------------------------

【ホワイトペーパー:"絵に描いた餅"はもういらない 検証から見えてきた現実的なゼロトラストの最適解】

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、 ベンダが語る"都合のいい"ゼロトラストに踊らされないための、 その考え方について紐解いていきたい。

------------------------

【マクニカネットワークスのゼロトラストソリューションをご紹介】

ゼロトラストを実現する4つのポイントとは?