不正ログイン対策として、企業に求められるパスワード保存方法とは?

-

│

はじめに

増加する不正ログイン攻撃の対策を考えた時、パスワードのセキュリティ強化だけでは十分な対策とは言えません。パスワードセキュリティ強化に加え、顧客に追加認証などを与えずに不正を検知する専用の不正ログイン対策を導入することが必要です。ウェブサイトを狙った不正購入や不正アカウント、ポイントの不正利用などを防ぐためにも複数の防御策を取り入れる必要があります。本記事では、不正ログイン対策として、企業に求められるパスワード保存方法について解説します。

目次

-

- 不正ログインとは

- 不正ログインの具体的な被害例

- パスワード保存状況の実情

- 不正ログイン対策の課題

- 不正ログインなどの情報漏洩インシデントから見える平文保存のリスク

- 不正ログインなどを防ぐには、パスワード保存方法の改善では不十分

- 不正ログイン対策ソリューション

不正ログインとは

不正ログインとは、悪意のある第三者が他人のログイン情報を不正に入手し、正規のユーザーになりすましてアクセスする行為を意味します。

不正ログインを行う目的は様々ですが、カード情報や口座情報をはじめとする個人情報の搾取や、アカウントの乗っ取り、不正送金/不正購入などがあげられます。そのため、会員向けのサービスを展開しているサイトやECサイト、インターネットバンキング、ゲームアカウント、宅配業者サイトなどがターゲットとなりやすい傾向があります。

不正ログインの具体的な被害例

総務省が発表している不正アクセスの認知件数も近年、急増しています。コロナ禍でネットショッピングをはじめとするオンラインサービス利用が増える中、今後も不正アクセス数の増加が見込まれています。

以下は実際に被害が発生した不正ログインの例です。

・ゲーム開発・製造・販売企業

運営しているネットワークサービスにおいて外部から不正ログインが行われ、名前、生年月日、国/地域、メールアドレスが流出

最大流出件数:約16万件

・鉄道会社

運営しているサービスに対して攻撃を受け、3000件を超えるアカウントが不正にログイン。住所や電話番号、クレジットカード情報などが不正に閲覧された可能性も

・大手広告企業

運営しているWebサイトに対する不正ログイン被害が発生し、履歴書情報が流出した可能性

最大流出件数:20万件超え

パスワード保存状況の実情

インシデントを起こした多くの企業は、資格情報の流出後、"パスワードは「ハッシュ化」または「暗号化」されていた"と報告し、お客様を安心させようとします。しかしながら、パスワードが「ハッシュ化された」状態であっても、セキュリティ状態が万全だったとはとても言えません。この記事では、パスワードの保存のあるべき姿について簡単に述べ、流出してしまったパスワードの一部がどのように保存されていたかについて解説したいと思います。

最も脆弱なパスワード保存方法は、パスワードを平文(つまり、暗号化されていない状態)で保存することです。これにより、攻撃者はデータベースを侵害することで、すぐに資格情報を盗むことができます。

企業ができる効果的な対策の1つは、パスワードを保存する前に、一方向ハッシュを使用してパスワードを変換、ハッシュ化することです。ハッシュ化することで、攻撃者がパスワードを解読することが難しくなります。しかし、ユーザーは今でも「password」や「12345」などの非常に安易なパスワードを使用することが多いため、このような安易なパスワード用に事前に計算された「レインボーテーブル」と呼ばれるツールを使用して、攻撃者は多くのハッシュ値を簡単かつ迅速に解読することができてしまいます。

企業が実施できるパスワード複雑化の対策として、パスワードをハッシュ化する前にパスワードをソルトすることがあげられます。これは、パスワードの前後にランダムな文字列を追加し、ハッシュ化する方法です。これによりハッシュ値から元のパスワードを推測することが困難になるため、これまで数秒程度で数百万のパスワードを解読できてしまっていたものが、使用するハッシュアルゴリズムによっては、数週間から数か月、時には数年もかかることになります。攻撃を行うために必要な他の作業などを考慮すると、攻撃にかかるコストの方が高くなる可能性があり、攻撃発生のリスクを下げられます。

例えば、bcryptというパスワードハッシュアルゴリズムには、ソルティング機能が組み込まれています。セキュリティ研究者がbcryptによってハッシュ化(作業係数12)された4,000個のパスワードの解読を試みたところ、丸5日かかりました*1。セキュリティ研究者は合計600万のパスワードを解読しようとしましたが、4000個のパスワード全体の0.1%にも満たない値となっており、リスト全体を解読するには数年かかっていたと考えられます。さらに、解読に成功したパスワードは「123456」や「password」などの非常に単純なパスワードだったのです。

不正ログイン対策の課題

不正ログインの対策として、IPレート制限やログイン制約など様々な方法がありますが、一般的な対策では近年の不正ログインの脅威をカバーするのに十分ではありません。

不正ログイン対策においては、大きく2つの課題があります。

・正規ユーザーか不正なユーザーかの判別が難しい

→攻撃者はなりすましを行うために送信元IPの偽装や人間の動きを模倣したボットや人を利用して攻撃を行っている

→自動化された処理かそうでないかを正確に判別できない

・セキュリティレベルを上げるとユーザーの利便性が低下する

→二段階認証、画像認証などによるユーザーの操作性の低下による離脱の可能性

→攻撃の種類によっては防げない攻撃も存在する

不正ログインの対策を行う際には、上記の2つの課題を考慮し、対策を検討する必要があります。

不正ログインなどの情報漏洩インシデントから見える平文保存のリスク

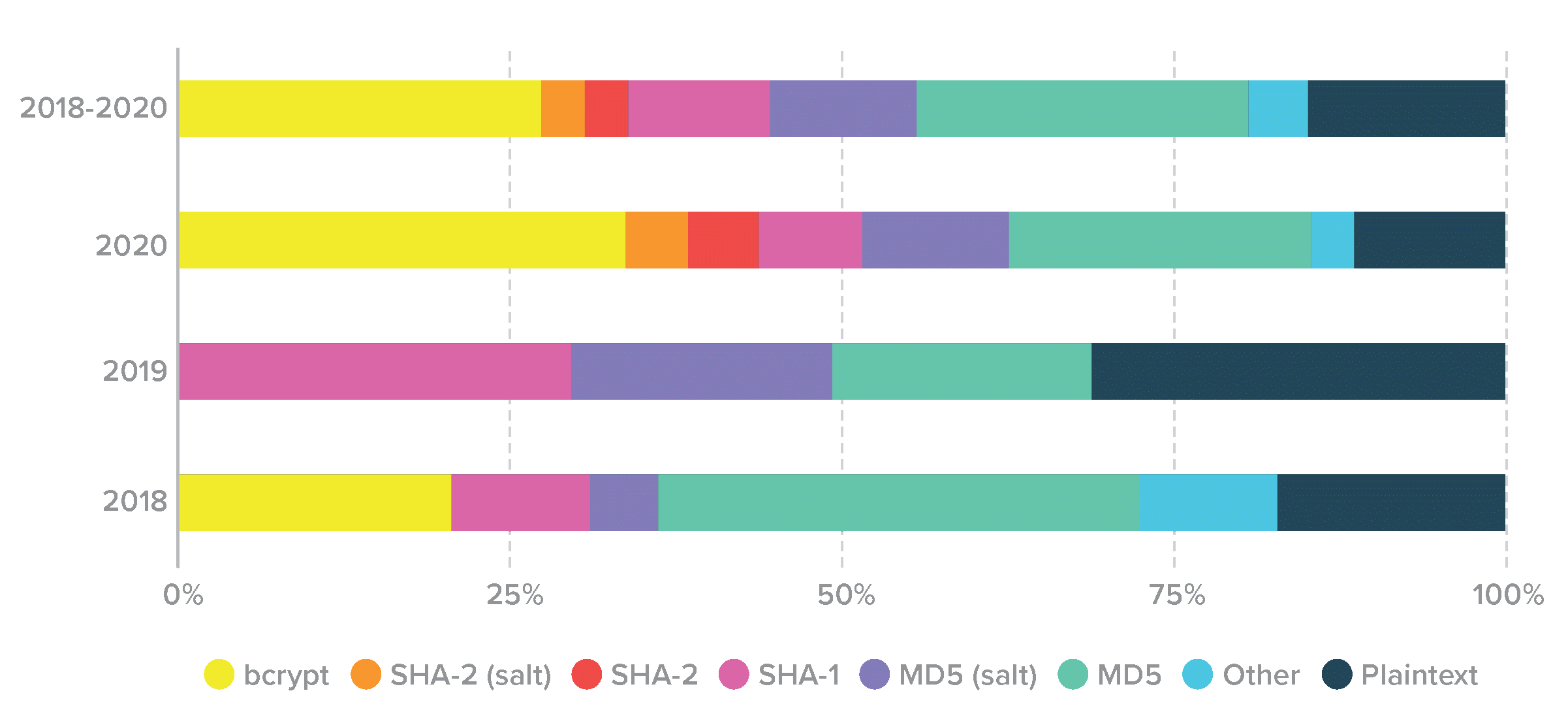

効果的でないハッシュアルゴリズムを選択してしまった場合、ソルトを使用したとしても十分な対策にはなりません。ここ数年間の情報漏洩インシデントを参考に確認してみます。 図1. 2018年~2020年における漏洩インシデントに使用されたパスワードハッシュアルゴリズムの割合*2

図1. 2018年~2020年における漏洩インシデントに使用されたパスワードハッシュアルゴリズムの割合*2

図1は、パスワードの保存方法が不明だったインシデントを削除した後の、漏洩インシデントに使用されたパスワードハッシュアルゴリズムの割合です。

3年間の合計で見ると、bcryptがインシデントで使用されていたハッシュアルゴリズムとしてMD5をわずかに上回っています。続いて平文での保存が13.3%、次にソルト化されたMD5とSHA-1が同じ割合となっています。データを収集した企業の内、4%を占める企業では、DESまたはPBKDF2を使用していたり、パスワードはハッシュ化されていたりしたと伝えているものの、アルゴリズムを公開していませんでした。

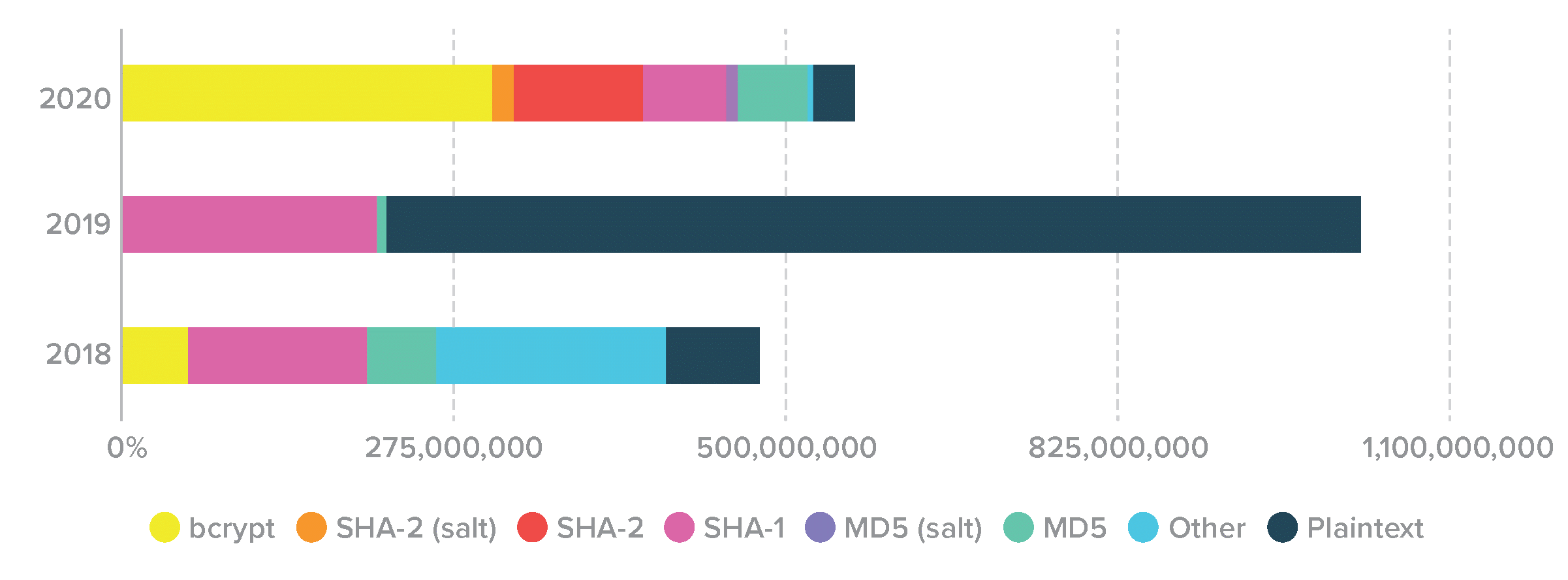

図2. 2018年~2020年におけるパスワードハッシュアルゴリズム別の漏洩した資格情報の数(不明なものは削除)*2

図2. 2018年~2020年におけるパスワードハッシュアルゴリズム別の漏洩した資格情報の数(不明なものは削除)*2

過去3年間で、最も多くの資格情報の流出(42.6%)の原因となっていたのは、平文による保存です。続いてソルト化されていないSHA-1資格情報が20%弱、bcryptが16.7%という結果でした。アルゴリズムが比較的強いとされているソルトされたSHA-2ストレージの割合が0.8%と小さくなっています。一方で何十年もの間、対策として不十分であると見なされてきたMD5が、ソルトされた時に漏洩した資格情報のわずかな割合(0.4%)しか占めていなかったことは驚くべき結果です。

なお、2020年にbcryptがインシデントの件数と流出した資格情報の両方で大幅に増加しているものの、bcryptが不適切な対策というわけではなく、bcryptがパスワードハッシュのデファクトスタンダードの1つとして使用されているということが考えられます。

bcryptはデフォルトでソルトが組み込まれていて、解析に時間がかかるハッシュであるため、SHA-2などの高速ハッシュよりも攻撃者がオフラインでハッシュを解読することを非常に困難にできるからです。

不正ログインなどを防ぐには、パスワード保存方法の改善では不十分

パスワードをソルトすることで攻撃者がパスワードの解読を困難にすることは可能です。しかし、「レインボーテーブル」を使用した解析によって「password」や「12345」といった安易なパスワードが設定されている場合は、対策を実施していても解読されてしまうリスクが残ります。残念ながら、よく設定されている安易なパスワードの傾向は近年でもあまり変わっていません。

ユーザー側に複雑なパスワードの設定を求めるよう、パスワード条件を厳しくすることも可能ですが、弊害としてパスワードを忘れてしまい、サイトの離脱や購入機会の減少が生まれてしまう可能性があります。

そのため、なるべく顧客への追加認証や、複雑性を課さずに、企業側ではより解析されない強固なパスワード保存方法を実施していく必要があります。

パスワード保存方法を改善した後、次に必要になってくるのがログインページを狙った不正ログイン対策です。

他所で漏洩した資格情報を使用したリスト型攻撃や、ブルートフォース攻撃などで、ユーザーのID/Password情報が割り出される危険性があります。これらにも対応をしていくことで、より一層資格情報の流出を未然に防ぐ可能性が高まります。

不正ログイン対策ソリューション

不正ログイン対策の1つとしてF5社のShape Securityというソリューションがあります。Shape Securityはユーザーの端末情報、環境情報などから、不正ログインを行っている攻撃者の兆候を割り出し、不正ログインを未然に防ぐことが可能です。

ユーザー側に追加認証やパスワードの複雑性を課すことなく導入可能となっており、ユーザーは今まで通りWebサイトを使用できます。

マクニカでは、Shape Securityの無償PoCとして、人間に模倣しているボットによるアクセスや、不正ログインを行う攻撃者の通信を可視化するサービスを提供しています。

詳細を知りたい方はぜひ製品ページをご覧ください。また、無償PoCもお試しいただけます。

*1引用元: Lessons learned from cracking 4,000 Ashley Madison passwords

*1引用元: Lessons learned from cracking 4,000 Ashley Madison passwords

https://arstechnica.com/information-technology/2015/08/cracking-all-hacked-ashley-madison-passwords-could-take-a-lifetime/

*2引用元: 2021 Credential Stuffing Report - F5 LABS

https://www.f5.com/labs/articles/threat-intelligence/2021-credential-stuffing-report

※本ページに掲載されている商品またはサービスなどの名称は、各社の商標または登録商標です。