制裁金250億円が課せられる事案も! クレジットカード情報窃取「Webスキミング」がEC事業者に厄介なワケ

-

│

巣ごもりで需要が高まるECサイト経由のネットショッピング

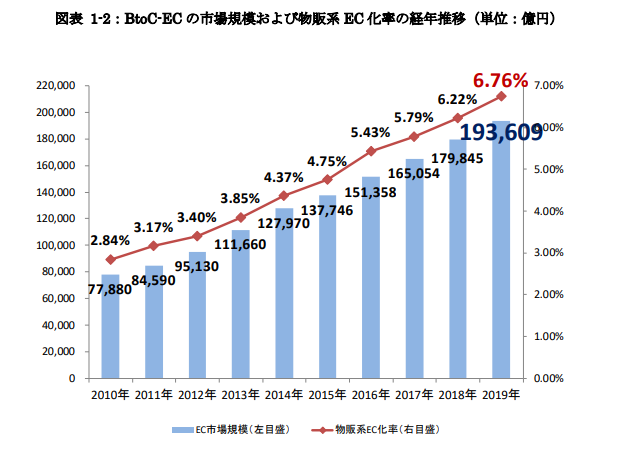

数年前からECサイトを利用したネットショッピング需要が拡大しており、今では新型コロナウイルス感染症(COVID-19)の影響もあって、多くの人がECサイトを利用する傾向が続いています。経済産業省 商務情報政策局 情報経済課が2020年7月に公表した「令和元年度 内外一体の経済成長戦略構築にかかる国際経済調査事業(電子商取引に関する市場調査)」によれば、2019年のBtoC-EC市場規模は、19兆3,609億円となり、前年比7.65%増にまで膨れ上がっています。2020年度の結果はまだ出ていないものの、ネットショッピングなどECサイト利用に関連したBtoC市場は、右肩上がりの傾向が続いていることは容易に想像できるところでしょう。

https://www.meti.go.jp/press/2020/07/20200722003/20200722003-1.pdf

利用者側の視点からは、電子マネーやクレジットカードなどを用いたキャッシュレス決済の普及により、これまで以上にECサイトを経由した商品購入が身近なものとなってきています。またECサイトを運営する視点では、ECサイトを構築するためのハードルが下がっており、自社で環境を整備せずともCMSなどを利用してECサイトが構築できるだけでなく、事業者が提供するプラットフォーム上で簡単にECサイトが構築できるようになっているなど、一昔前に比べてネットビジネスへの障壁参入が低くなっている状況にあるのは間違いありません。

クレジットカード情報が狙われる「Webスキミング」

ECサイトの利用者が拡大する一方で、悪意のある攻撃者から狙われやすい環境が醸成されてしまっていることも忘れてはなりません。ECサイトの需要が拡大するということは、攻撃対象となるECサイトが広がるだけでなく、簡単にWebサイトが構築できる環境が整備されたことで、企業独自にECサイトの構築や運用を行っていくなかでECサイトの管理が十分行き届かずに脆弱性を放置してしまっているケースも考えられます。事実、経済産業省やIPAからオープンソースを利用したインターネットサイト構築パッケージの脆弱性が注意喚起として発表されるなど、事業者が提供する便利なソリューションだからといって安全に利用できるとは限りません。そんな脆弱性などを、攻撃者は狙ってくることになるのです。

なかでも、攻撃者がECサイトなどを狙って情報窃取するもののなかで注目されているのが、クレジットカード情報などを不正な方法で入手する「Webスキミング」と呼ばれるものです。もともとスキミングは、クレジットカードに書きこまれている磁気情報を不正に読み取り、クレジットカードを偽造して悪用する犯罪ですが、このスキミング同様にインターネット上でセキュリティコードを含むクレジットカード情報を不正に窃取することから、Webスキミングと呼ばれています。

このWebスキミングについては、日本における報道は少ないものの、海外では大規模な被害になっているケースも出てきています。2018年に英国の航空会社であるBritish Airwaysで発生したWebスキミングの被害では、38万件ほどの顧客情報が流出し、250億円にのぼるGDPR制裁が加えられるといった事案が現実的に起こっています。被害者ではあるものの、顧客の情報を流出させてしまうことで社会的な信頼を失うだけでなく、多くの制裁金が課せられることになるなど、Webスキミングが企業経営に甚大な影響を及ぼした一例と言えるでしょう。

なお日本国内の場合は、Webスキミングは不正アクセスのなかに含まれて報道されることが多く、その実態は分かりにくいが、クレジットカード情報流出に関する事件のなかに、Webスキミングの被害が含まれていることが類推できます。

いずれの場合も、ECサイトを経由してクレジットカード情報が窃取されてしまうと、当然利用者に対して多大なる不利益をもたらすことになり、企業として顧客からの信頼を失墜させてしまうことに。事件や事故の情報が簡単にSNSなどで拡散される時代だからこそ、ECサイトでのネットビジネスに壊滅的な被害を及ぼすことにもなりかねません。Webスキミング対策は、ECサイトを運営する事業者側にとって喫緊の課題と言えます。

実際の動きに見る攻撃のあらまし

ここで、Webスキミング攻撃に至る動きについても紹介します。通常Webサイトにアクセスすると、Webサーバがページ上のコンテンツを閲覧しているクライアント側のPC上のWebブラウザに返します。また、購入する際にはWebブラウザに対してWebサーバがフォーム入力画面を送り、クライアントPCから入力フォームに住所や氏名、決済方法などを入力、その情報をWebサーバに送信。Webサーバ側に入力された情報は、その裏側にある個人情報などを管理するDBサーバに格納されることになります。

攻撃者は、脆弱性の残るWebサーバを偵察したうえで見つけ出し、そのWebサーバに対して不正なスクリプト、いわゆるJavaScriptにて作成されたスキマーと呼ばれる不正プログラムを対象のWebサーバに設置。そしてこのWebサーバに利用者がアクセスすると、Webサーバは描画 に必要なHTMLに加えて、スキマーも含めたJavaScriptをクライアント端末に送ります。Webサーバから送られたフォーム上に個人情報を入力すると、対象のWebサーバだけでなく、攻撃者が用意したサーバ側にクレジットカード情報を含めた個人情報が不正に送信されてしまうという流れです。この場合、Webサーバから情報が流出するわけではなくクライアント端末から直接情報が抜き取られてしまうため、WAFやIDS・IPSといった通常のWebサーバを保護するソリューションでは防ぐことが難しいと言えるのです。

また、脆弱性のあるWebサーバに直接スキマーを設置せず、外部から提供される情報を表示している画像広告といった外部のドメイン上のサーバや情報を配信するCDNネットワークの脆弱性をついた攻撃パターンも存在しています。外部サーバに対して不正なスキマーを設置し、最終的にクライアント端末に配布するという方法も現実的に存在しており、この手法はサプライチェーンアタックとも呼ばれています。自社のWebサーバに関して十分に対策を施したとしても、サードパーティが持つサーバが改ざんされてしまうと、利用者のクライアント端末にスキマーが配布されてしまい、前述したように個人情報が窃取されてしまう恐れもあります。自社のWebサーバが安全なだけでは対策として不十分という意味で、非常に厄介な攻撃と言えます。

ビジネス化した攻撃ツールがより対応を困難にさせる実態も

ただし、スキマー自体の傾向が明らかになれば、シグネチャベースでそのパターンを検知して回避することも容易なのではと考える方もいるはずです。実は、スキマーそのものがビジネスとして難読化されてしまっていることが、さらに厄介な攻撃として広まっている背景にあるのです。実際に検出されたスキマーを解析してみると、過去に観測されたスキマーと同じような構造となっているが、シグネチャとして検知されないよう、スクリプト自体が難読化されていることが見えてきます。

これは、シグネチャベースの対策ツールに検知されないよう回避するための手法が洗練化されてきていること、そして攻撃ツール開発やその売買をビジネスにするマーケットが形成されてしまっていることが大きな原因です。実際に攻撃ツールの販売だけでなく、販売後のサポートやアップデートも行われているなど、誰でもWebスキミング攻撃が可能な環境が整ってきていることも、Webスキミング攻撃が増えている背景にあるのです。

具体的な対策に必要なサーバサイドとクライアントサイド

脅威の高まるWebスキミングに対して、どんな対策を実施すべきなのでしょうか。具体的には、スキマーを設置させない対策とともに、万一スキマーが設置されたとしても、設置されたスキマーを検知する仕組みやスキマーを読み込ませない、そしてデータを流出させない対策を実施していくことが必要です。また対策領域としては、サーバサイドはもちろん、クライアントサイドに対する対策も実施していくことが求められます。

サーバサイドにおいてスキマーを設置させない対策には、FWやWAF、IDS/IPSなどのソリューションを利用して、スキマーの埋め込みをブロックする対策が有効です。また、前述したサプライチェーンアタックへの対策の場合は、自社のサーバでは対策が困難で、スキマーの流入を免れることは困難です。そこで、クライアントサイドからスキマー配布先サーバへのリクエストをブロックするといった対策が必要です。つまり、クライアント側で不審なスクリプトを実行させない不審な宛先へアクセスさせないといったような対策として、Content Security Policy(CSP)と呼ばれるWebブラウザの標準機能をベースとした防御が有効です。

マクニカネットワークスが提供できるソリューション

Webスキミング対策に有効なソリューションとしてマクニカネットワークスが提供しているのが、サーバサイドのソリューションとしてImperva、F5 Shape Security、RiskIQなど、そしてクライアントサイドへの対策に有効なImpervaです。

ImpervaおよびF5 Shape Securityと呼ばれるソリューションは、保護したいWebサイトの前端にリバースプロキシのイメージで環境を設置するもので、F5 Shape Securityは、JavaScript によってマウス操作やキー入力状況など利用者が行うであろう行動を判断し、Botかどうかの識別を行うことで不正なスキマー設置を防止するBot対策が可能なソリューションです。Impervaは、同様のBot対策だけでなく、Webアプリケーションへの不正なリクエストを行うスキマー設置を試みるリクエストを防御するWAFの機能も提供します。

攻撃フェーズの防御では、不審なスクリプトを配布するサーバへクライアントからのアクセスを防ぐといった機能がImpervaに備わっています。具体的には、保護対象となるWebサーバで発生しているリクエスト一覧を可視化し、Webブラウザが標準的に備えているCSPを利用して通信を許可するかどうかのポリシーを設定し、許可されていない宛先や改ざんされたことでポリシーにマッチしない宛先へアクセスさせないようヘッダ情報を返すことでリクエストをブロックする仕組みを提供します。

サーバサイドの防御ソリューションであるRiskIQは、保護対象となるWebサーバを高頻度でクローリングし、ページで参照している別のWebサイトが参照しているJavaScriptを認識検知します。JavaScriptの内容や配布元の変更などを検知することで、怪しいかどうかの情報をイベント形式で検知するソリューションとなっています。また、RiskIQの別製品であるDigital Footprintでは、管理・把握できていない自社のWebサーバを自動検出し、脆弱な状態になっていないかどうかを継続的に監視するソリューションです。

ECサイトでのビジネスが加速するなかで、攻撃者にとっても狙いやすい環境が広がっている状況が今の現実です。Webスキミングの被害を未然に防ぐためにも、サーバおよびクライアントサイドでの防御の必要性を認識したうえで、ソリューションを含めた対策を進めていただければ幸いです。

この記事の詳細は、ホワイトペーパーや関連資料でもご覧いただけます。

詳しくは、以下リンク先よりお気軽にダウンロードください。

F5 Shape Security ホワイトペーパー・ダウンロード

悪性Botによる脅威 ~増加するBotの検知回避の実態とその対策について~

悪性Botを活用した6つの攻撃手法

ECを狙う買い占めBot 商品が欲しくても買えない!?転売屋が活用しているBot

Imperva 関連資料・ダウンロード

Impervaソリューションカタログ

【日本語版】悪性Botに関する報告書|2020年版

アイシン精機株式会社様

RiskIQ 関連資料・ダウンロード

RiskIQ Intelligenceサービス ~PassiveTotalご紹介資料~

RiskIQサービス概要 ~Digital Footprint (DF)関連資料~

RiskIQ製品ご紹介 ~フィッシング関連資料~

※本記事は2021年5月に開催した「Macnica Security Forum 2021」の講演内容を元に執筆しています。

その他の講演内容はこちら▼

【前編】"備えあれば憂いなし"を体現する"インシデントレディネス"のススメ