【実録】テレワーク中の従業員を襲ったサイバー攻撃。ある企業が20時間で対処できた理由とは?

-

│

新型コロナウィルスをきっかけとして始まった企業におけるテレワークという働き方は徐々に浸透・定着しつつありますが、テレワーク環境下で特有のサイバーセキュリティリスクへの対策やインシデント対応のあり方に頭を抱えられている管理者の方も多いのではないでしょうか?

今回の記事では、そのような皆様の一助となるよう、従業員(攻撃の被害者)とセキュリティ担当者の両方がテレワークを実施している中で、ある企業が実際に受けたサイバー攻撃の概要と、その対処事例に関する情報をご紹介させていただきます。

某社を襲ったサイバー攻撃の内容とは?

今回某社を襲ったのは、Bottle Exploit Kitと呼ばれるツールを用いた日本を標的としたサイバー攻撃でした。

Exploit KitとはOSやアプリケーションが持つ脆弱性を利用したサイバー攻撃を行うためのツールの総称です。Bottle Exploit KitはこのExploit Kitの中でも日本を標的としたツールとして知られており、2019年にセキュリティリサーチグループのnao_secにより初めて報告されました。

https://nao-sec.org/2019/12/say-hello-to-bottle-exploit-kit.html

また2021年に入り活動が活発になっていることが報告されています。

SOC にて国内を標的とした BottleEK の活動が活発化していることを観測しています。

-- NTT Ltd. Japanese (@GlobalNTT_JP) May 21, 2021

プロキシサーバーでのフィルタリングやログ調査にご活用ください。

ランディングページ:ystyle[.]tk

nao_secのAugma Systemでは #BottleEK が5月16日から再び活発化していることを観測しています。4月28日ころに若干アップデートが行われましたが、基本的な挙動は変わらず、4月19日に報告したとおりCVE-2021-26411を悪用し、CinobiというBanking Trojanを送り込みます。 pic.twitter.com/HZm5fLTEhQ

-- nao_sec (@nao_sec) May 21, 2021

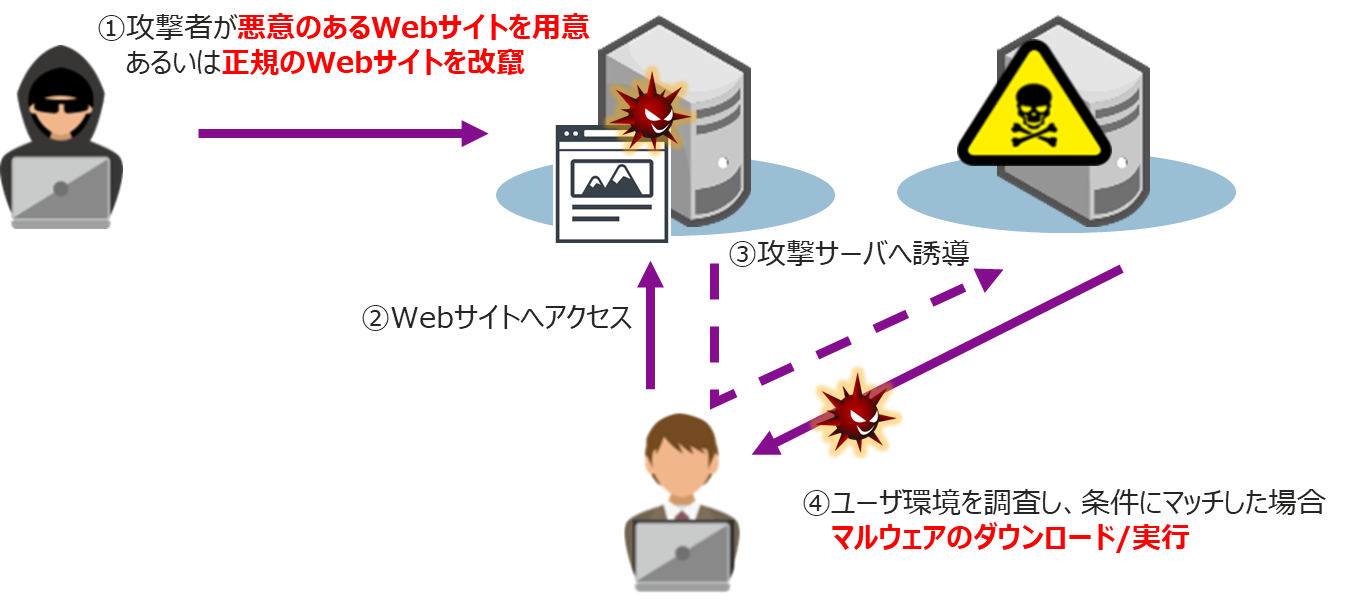

Bottle Exploit Kitは、悪意のあるWebサイトやマルバタイジング(Webサイトに攻撃者のサーバーと通信を行うよう改竄された広告を表示し、クリックしたユーザーを攻撃する手法)を用いた攻撃に利用されており、もしユーザーがWebサイトを開いてしまったり、広告をクリックしてしまうと、Bottle Exploit Kitが動作する攻撃者のサーバーへ通信してしまいます。Bottle Exploit Kitによる攻撃が開始されると、まず、ユーザー環境からブラウザの言語設定を確認し、言語が日本語かどうか、およびブラウザがInternet Explorerかどうかを確認します。条件に当てはまった場合、Internet ExplorerやAdobe Flash Playerの脆弱性を利用して、最終的にはマルウェアがダウンロードされ、実行されてしまいます。

このような攻撃手法をDrive-by download、あるいはDrive-by Compromiseと呼びますが、脆弱性を抱えたブラウザでWebサイトを閲覧しただけでマルウェアに感染してしまう恐ろしい攻撃手法です。Exploit Kitは数年前の枯れた攻撃手法であるという見方が一般的でしたが2021年に入り国内外での観測が続いています。

攻撃を受けてしまったその理由とは?

攻撃は某社の従業員が、攻撃者が用意した偽のECサイトを閲覧したことから始まりました。従業員は出張中であったため、社内ネットワークを通さずにインターネットに接続しており、そのため、Proxyやサンドボックスなどの境界防御がなく、直にWebサイトにアクセスしてしまったことが、攻撃を受けてしまった原因の一旦と見られています。

今回は出張中という状況でしたが、在宅勤務を含めたテレワーク全般で起こり得る話だと考えられます。現在では多くの企業がテレワークを導入しており、その大多数がVPNによってセキュリティを担保した形で社内リソースにアクセスする方法をとっているかと思います。しかし、全ての通信をVPNによって社内ネットワーク経由で接続してしまうと、回線が逼迫してしまうため、社内リソースにアクセスする際以外はVPNを利用せず、直接インターネットアクセスするようにしている企業も多いでしょう。そうした境界防御によるネットワークの保護が行えない状況では、エンドポイントセキュリティが要になってきます。

テレワーク時でも有効なセキュリティ対策とは?

インシデント発生時の状況

通常、サイバー攻撃による侵害が疑われる場合には、端末をネットワークから切り離し、端末を回収し、調査を行うのが一般的です。しかし、今回のケースではこれを行うには難しい事情が、攻撃を受けた従業員と、インシデントへの対処を実施するセキュリティ担当者の双方にありました。

まず、本インシデントの調査・対処を担当したセキュリティ担当者は、インシデントが発生した当時、在宅勤務を行っており、端末の回収や調査をすぐに行うのは難しい状況でした。一方で、攻撃を受けた従業員は出張先で大事なミーティングを控えており、端末のネットワークからの切り離しや回収によって端末が使えなくなってしまうと多大な業務影響が出てしまうことが想定されました。

インシデントへの対処

上記のような状況に関わらず、リスクを最小限に抑えながら業務を継続するだけでなく、セキュリティ担当者は在宅勤務のまま、インシデントの詳細な調査、一時的なネットワーク隔離や攻撃を受けた端末からの検体回収・削除などの対処をスムーズに行うことができました。それどころか、今回のインシデントをきっかけに、社内の弱点の洗い出しやその施策の打ち出しまでを、インシデントの発生からわずか20時間で行うことができたのです。

なぜこのような対処ができたのでしょうか?答えは某社がエンドポイントセキュリティとしてCrowdStrike Falconを導入していたことにあります。CrowdStrike Falconでどのようにして上記の対処を行ったのか、その詳細については、オンデマンド動画にて詳しくご紹介致します。ご視聴希望の方は、是非以下のお申込みページよりぜひご登録ください。

またCrowdStrikeの製品について、もっと知りたい方は、各種資料もご用意しております。

以下リンク先より、ぜひダウンロードください。