CPS実現を阻む、課題山積のIoTセキュリティリスク 製造業の工場DX推進に必要な3つの処方箋とは?

-

│

時代変化と攻撃者の動向

内閣府の第5期科学技術基本計画において、我が国が目指すべき未来社会の姿として提唱された「Society5.0」。狩猟社会であるSociety 1.0から、農耕社会(Society 2.0)、工業社会(Society 3.0)、情報社会(Society 4.0)に続く社会のありようとして、サイバー空間(仮想空間)とフィジカル空間(現実空間)を高度に融合させたシステムにより、経済発展と社会的課題の解決を両立する、人間中心の社会のことを指しています。この人間中心のスマート社会を示すSociety5.0においては、AIやIoT、ロボット技術などがキーテクノロジーとなり、デジタル革命を起こしていくことが期待されています。なかでもIoTは、サイバー空間とフィジカル空間を高度の融合させるためのシステム、いわゆるサイバーフィジカルシステムにおいて、全てのものをつなげていくために欠かせないものとなっていることは、ご存じの通りでしょう。

また多くの企業が推進している、IT技術の活用によって企業活動を効率化させ、ビジネスモデルや組織の変革を促すデジタルトランスフォーメーション(以下、DX)においても、IoTはさまざまな場面で登場するなど、重要な役割を担っています。例えば製造業におけるDXの1つであるスマートファクトリーの実現に際しては、工場設備などにセンサーをはじめとしたIoT機器を設置し、フィジカルな情報を取得することで得られたデータを設備の最適化や生産性の向上につなげていく際に活用されています。この現実空間にあるフィジカルな情報をサイバー空間に展開し、高度な融合を果たすのがまさにサイバーフィジカルシステム、いわゆるCPSと呼ばれているものです。

機器ベンダーによるセキュリティ検査は半数以下...狙われるIoT機器

このCPSは、企業におけるDXを加速させるために重要なシステムではありますが、逆に企業を狙う攻撃者にとっても、CPSは格好の標的となってきます。企業においては、以前からさまざまなセキュリティ対策が施されていることから、攻撃者にとっても大変な労力が伴うことになるのが現実です。そこで、守りの堅いIT側の防御を迂回できるよう、社内システムに対する攻撃の踏み台として狙われるのが、CPSにおいて重要な役割を果たすIoTです。

実はマクニカネットワークスが2013年から設置しているセキュリティ研究センターによる観測結果からも、さまざまな攻撃者グループによって、あらゆる産業に対するアタックが継続的に行われていることが分かります。特に国際競争上の重要産業を狙った攻撃が増えており、その入り口として狙われているのがIoT機器やIoTが繋がっているOTの機器になっているのです。

そんなIoT機器を狙ったサイバー攻撃を仕掛ける攻撃者は、単に機器の誤作動を狙うというレベルではなく、高い目的意識を持って企業を狙ってきます。攻撃者は、脆弱なIoT機器を入り口として利用することで侵入を試み、例えば工場などでは生産ラインに利用されるOTネットワークを攻撃して誤作動や生産停止に追い込むことや、OTから接続されたITネットワークに侵入してデータの摂取やランサムウェアによる身代金要求によって金銭を要求するなど、大きな被害をもたらすことに。さらに厄介なのが、高度な攻撃でこれまで以上にステルス性が高く、検知しようとしない限り発見できないことも少なくないのです。

Society5.0を目指すなかで必要となるセキュリティフレームワーク

IoTを活用してサイバー空間とフィジカル空間を高度に融合するSociety5.0を目指すためには、当然ながら強固なセキュリティ対策が求められます。そこで参考になるのが、2019年4月に経済産業省から公表されたサイバー・フィジカル・セキュリティ対策フレームワークです。通称はCPSFと呼ばれるこのフレームワークでは、大きく企業(組織間)のつながりとなる第1層から、フィジカル空間とサイバー空間のつながりを指す第2層、サイバー空間におけるつながりとなる第3層という各層において、サイバーセキュリティリスクへの対策を講じる必要性が語られており、今後の大きな指針として参考になるフレームワークの1つです。

第1層については、ISMS内でもさまざまな指摘が行われている、企業間のルール作りやポリシー策定について詳細に語られているもので、すでに多くの企業が取り組んでいるところでしょう。そして第2層については、フィジカル空間の情報をセンサーなどIoT機器にて収集し、サイバー空間に情報を送ることで双方のつながりを作るところで、まさに生産ラインから情報を取得する場面のセキュリティ対策について記載されています。そして、第3層では、IoT機器から収集されたデータを周辺のシステムと連携しながら活用する部分のセキュリティ対策となっています。これら各層に対して講じるべきセキュリティ対策が示されており、企業における重要なセキュリティ対策の指針となるものの1つです。

https://www.meti.go.jp/press/2019/04/20190418002/20190418002-3.pdf

工場におけるセキュリティ課題と対策

IoT機器を起点とした高度な攻撃が増えるなか、日本の基幹産業でもある製造業における工場において、具体的にどんな課題があるのでしょうか。そもそもIoTに関しては、IoT機器を作る側と使う側、そしてSIerや情報システム部門、工場の現場や事業部門など、IoTに関連した組織や立場でそれぞれ意見が異なっていることをまずはしっかり認識しておくべきです。

例えばIoT関連の機器ベンダーでは、セキュリティを意識して設計に組み込むセキュリティバイデザインを意識しておらず、ソースコードを管理しているから大丈夫だという意見も散見されます。機器ベンダーに対して受託開発を請け負うサプライヤーでは、迅速な開発で勝負しているため、正直セキュリティは意識していないという声も聞かれます。

IoTを使う側のなかでも、誤検知の多さからアラートをスルーするケースもあれば、セキュリティよりもDXで効率化を重視するなど、SIerのなかでセキュリティに対する考え方やスタンスの違いによって課題が見え隠れしています。IoTを現場に展開する情報システム部門でも、そもそもIoTを情シスがどこまで管理するのかについての考え方や、クラウドを推進する事業部と新たな環境に恐れをなす現場との軋轢など、それぞれ仕事に応じた立場があり、なかなか共通認識を持つことが難しく、セキュリティに対しても詳しくないことが工場におけるIoT化を阻む壁になっていることもあるのです。

製造業の中核施設となる工場セキュリティの課題

そんな立場の違いを考慮したうえで、工場におけるセキュリティ課題について具体的にピックアップしてみましょう。まず念頭に置いておくのは、IT・OT・ IoTが混在する環境のなかで、脆弱性を持つIoT機器が攻撃者にとっての新たな入り口となっていることです。また、クラウドサービスの広がりのなかで接続する環境が多様化し、従来型の境界型防御に限界がきていることも忘れてはなりません。そしてIoT機器やPCなど端末自体が入手しやすいこともあり、野良化したデバイスの把握が管理しきれないということも現実の課題として考えてなければなりません。

組織的にも生産現場と情報システム部門の立場が異なるために実態把握が難しく、OTの世界にこれまでITが実施してきたセキュリティ対策自体の実装がチャレンジングな施策となってくるケースもあり、さまざまな課題が見えてきます。

IoTを導入することで、機器の故障予知保全や生産の自動化、品質予知などさまざまなメリットが得られますが、あらゆるものがつながってくることで、クラウドを含めたものが検討すべきセキュリティ対象となってくるため、従来に比べて対策範囲が広くなってくることにも注意する必要があります。

具体的に懸念される製造業から寄せられるよくある声としては、サポート切れのOSを搭載した機器の脆弱性に対する懸念をはじめ、管理外の機器やネットワークが知らぬ間に増設されているなど管理外の端末・ネットワークの存在、新たに導入したIoT機器自体が持つ脆弱性などへの不安などがあり、新たな環境づくりが望まれるケースも少なくありません。一部の工場では、機密データや個人情報などが保管されており、クラウドも含めた広範なネットワークとの接続が進む中で、情報の暗号化などについても検討しなければならないケースも出てきています。

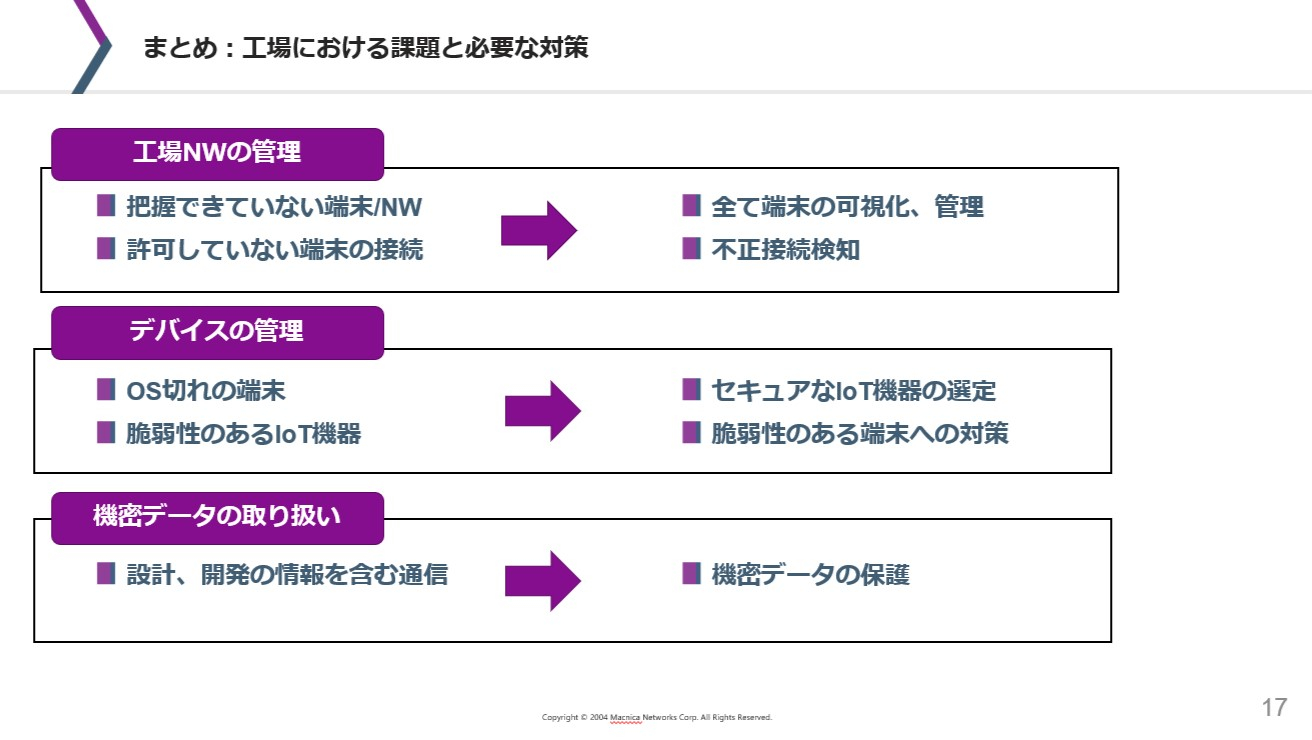

これらの声をまとめると、大きくは「工場ネットワークの管理」「デバイスの管理」「機密データの取り扱い」という3つにまとめられます。工場ネットワークの管理については、野良IoT機器など、管理側として把握できていない端末やネットワークの存在、そして許可していない端末の不正接続などへの対策が必要です。そのためには、全ての端末を可視化し管理対象として把握することが重要です。また万一不正に端末が接続された場合でも、すぐに検知できる環境づくりが望まれます。またデバイスの管理については、工場内に多く残るサポート切れのOSを搭載した端末や脆弱性の残るIoT機器に対しては、セキュアなIoT機器をきちんと選定し、脆弱性の残る端末に対してどう対策するのかを検討していくことが求められます。そして機密データの取り扱いに関しては、工場内で設計部門や開発関連の情報を含めた通信が工場ネットワーク内で発生している場合を考えたうえで機密データをどう保護していくのか検討していく必要があります。

マクニカネットワークスが提供できるセキュアな環境づくりソリューション

前述してきた課題に対して、どんなソリューションが有効なのでしょうか。マクニカネットワークスでは、IoT時代に求められる工場向け各種セキュリティソリューションを提供しています。

工場内デバイスの可視化および制御を可能にするForescoutソリューション

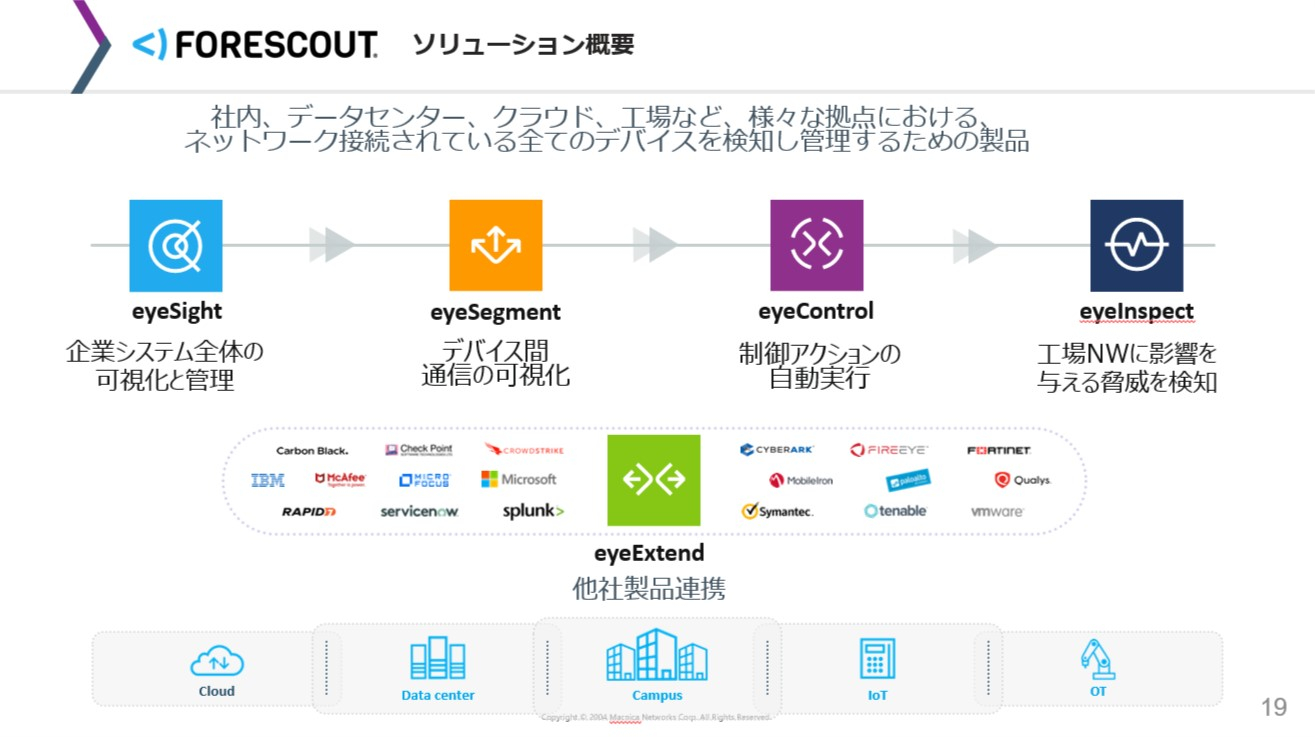

その1つがForescoutソリューションです。社内はもちろん、データセンターやクラウド、工場などさまざまな拠点にてネットワーク接続されている全てのデバイスを検知し、管理できるもので、全てのデバイスの可視化とともに脅威の検知やアクセスコントロールが可能なソリューションとなっています。

企業システム全体の可視化から分類、評価を行う「eyeSight」をはじめ、デバイス間通信の可視化を実現し、ネットワークセグメンテーションのシュミレーションが可能な「eyeSegment」、制御アクションの自動実行を行う「eyeControl」、そして工場ネットワークに影響を与える脅威検知に役立つ「eyeInspect」など、各種モジュールを駆使することで工場全体のセキュリティ対策を強化することが可能です。また、他社製品と連携が可能な「eyeExtend」を利用することで、様々なソリューションと連携しインシデントレスポンスの高速化が可能です。例えば「eyeSight」で不正端末を検出し、「eyeControl」でファイアウォールと連携することで通信を遮断するといったことが容易に実現できます。

他社との大きな違いは、情報をパッシブ(受動的)に取得して可視化するのではなく、OTデバイスを網羅的に情報取得が可能なこと。例えばL3スイッチの下に接続されているL2スイッチの情報を取得することが可能なだけでなく、上流との通信が発生していない独立したセグメントに関してはネットワーク構成図やIDSの機能を利用して可視化し、脅威検知が可能なソリューションとなっている点です。

Vdooによる脆弱性診断サービス

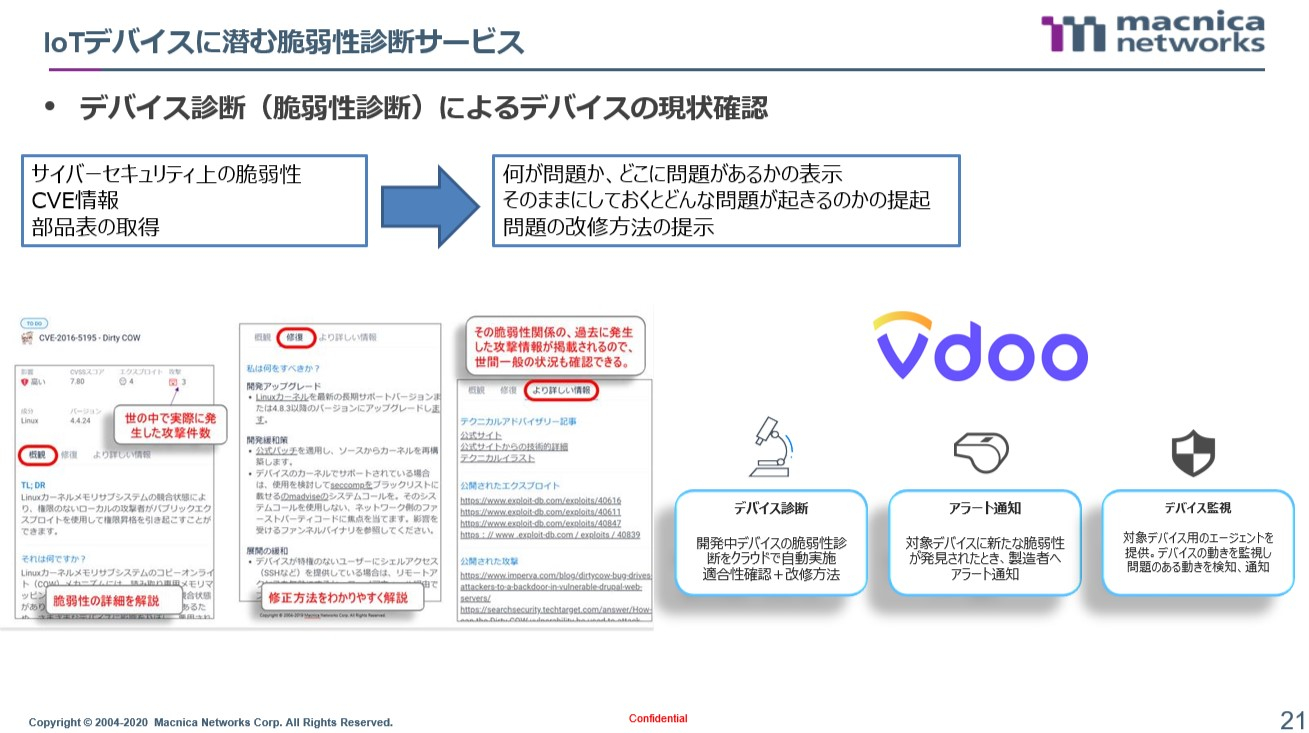

次に役立つのが、Vdooソリューションを活用して実現する、IoT機器に関する脆弱性診断サービスです。脆弱性をはらんだIoT機器が多いなか、そもそも何が問題でどこに課題があるのか、これを放置したことによるリスクや改修方法までを提示すること可能となっています。サイバーセキュリティ上の脆弱性判別をはじめ、CVE情報との連携、部品表の取得も可能となっており、市場に展開された後のIoT機器に関してデバイスを監視するためのエージェントを提供しているなど、IoT機器の開発段階で役立つだけでなく、IoT機器導入時の受け入れ検査や稼働後の保守メンテナンスの効率化にも役立つソリューションです。

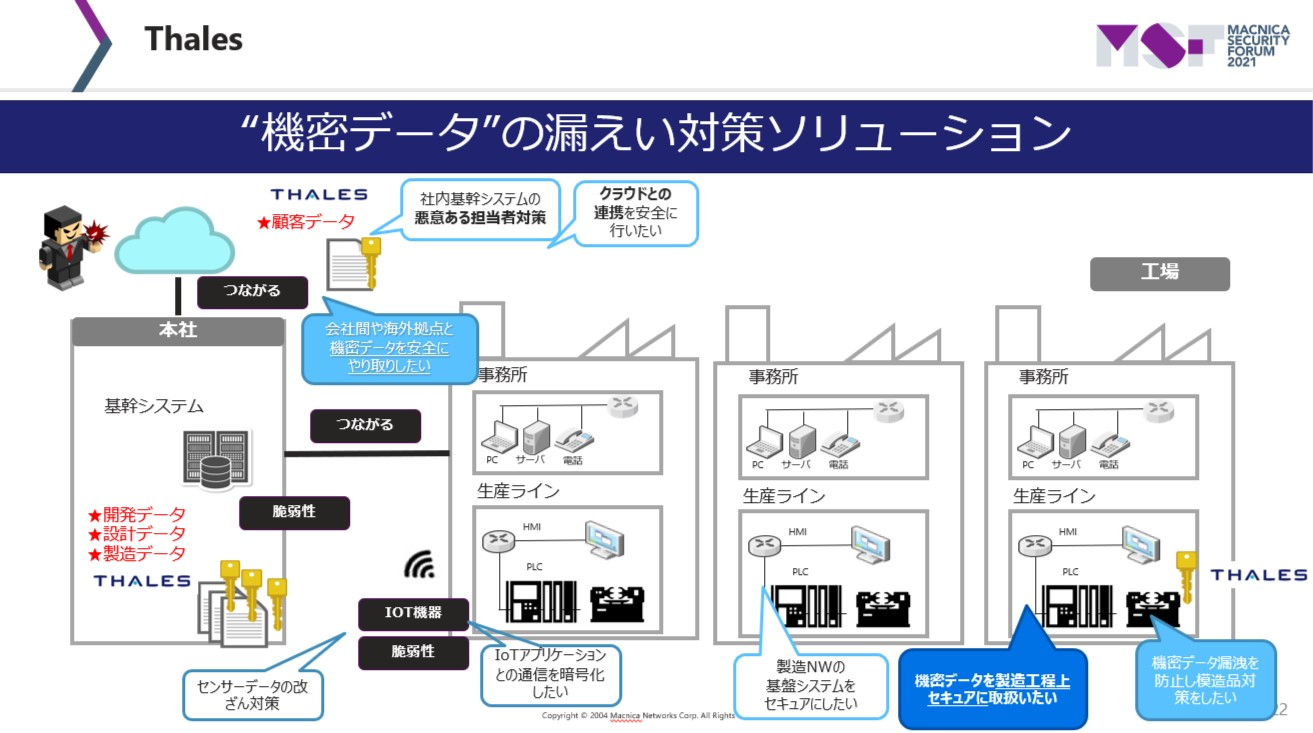

機密データの暗号化に必要な鍵管理を強固にするThalesソリューション

工場内で撮り使われる機密データの暗号化や暗号化通信に必要な鍵管理を強固に行うことが可能なソリューションで、保護対象のデータがどこにあるのかの可視化から保護対象データの分類およびリスク分析も可能になる。また、機密情報をトークンと呼ばれるランダムに生成された無価値なデータに置き換えてトークン化する、いわゆるトークナイゼーションを実施したうえで、HSM(Hardware Security Module)にて安全な鍵管理を行うことができるようになります。

IoT機器を有効に活用することで、工場DXに向けた環境づくりを進めることが可能ですが、同時にIoTに関連したセキュリティ課題についてもしっかりと意識することで、必要な対策を検討してみることが重要なのです。

▼Forescout 東京電力様【導入事例】

▼Vdoo【製品資料】

▼Thales【講演資料】

※本記事は2021年5月に開催した「Macnica Security Forum 2021」の講演内容を元に執筆しています。

その他の講演内容はこちら▼

可視化からはじめる内部不正対策のロハ