実録! サイバー事件簿 テレワーク時代に高まる脅威 日本を狙う「Bottle Exploit Kit」の攻撃を阻止せよ

-

│

【ユースケース】エンドポイントセキュリティ「CrowdStrike Falcon」

専門商社B社

2021年春ごろから「Bottle Exploit Kit(Bottle EK)」や「Purple Fox Exploit Kit」等のExploit Kitを用いたサイバー攻撃が活発化しています。Exploit KitはOSやアプリケーションが持つ脆弱性を利用してサイバー攻撃を行うツールの総称で、Bottle EKは日本のユーザを標的としたExploit Kitです。

ここでは、2021年5月にある企業がBottle EKの攻撃を受けた事例を取り上げ、その経緯と対策についてご紹介します。コロナ禍の現在、多くの企業がテレワークを実施していますが、そうした環境が今まさに狙われているのです...

出張先のホテルでサイバー攻撃を受ける!

始まりは2021年5月19日18時ごろのことでした。B社の従業員が、出張先で業務中に何者かによるサイバー攻撃を受けたのです。

始まりは2021年5月19日18時ごろのことでした。B社の従業員が、出張先で業務中に何者かによるサイバー攻撃を受けたのです。

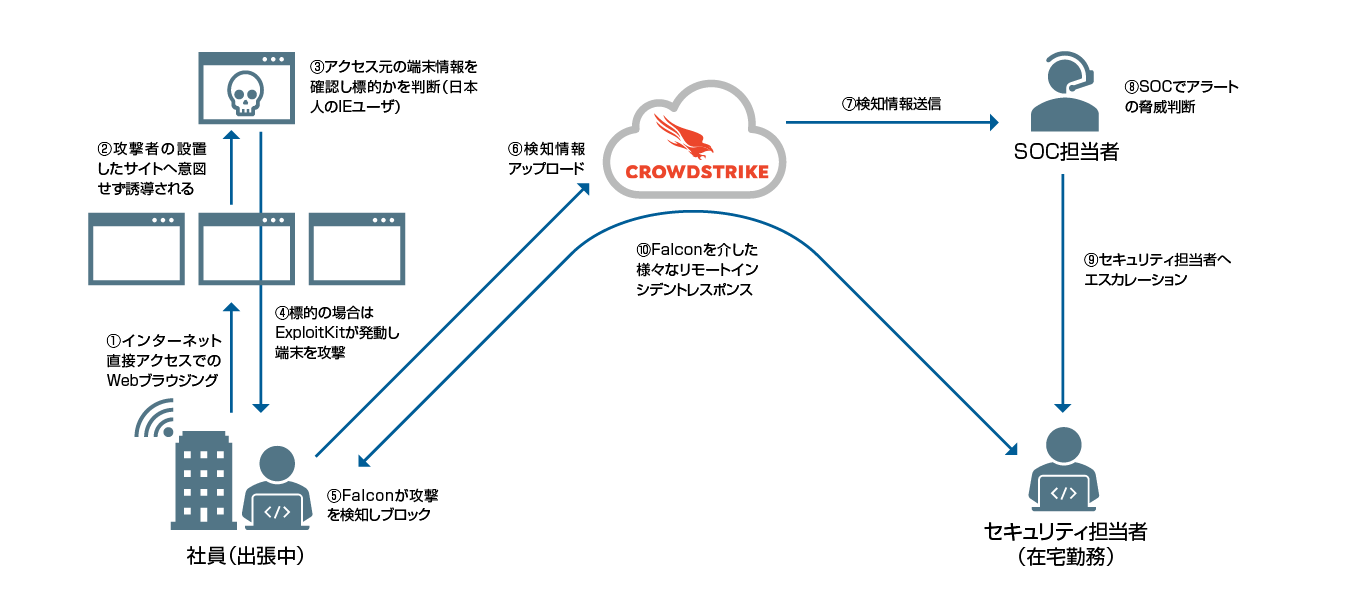

「当社社員が出張先のホテルからインターネットへ接続していたのですが、社内ネットワークを経由しておらず、Proxyやサンドボックスなどの境界防御がなかったために、直にPCがサイバー攻撃を受けてしまいました。具体的には、閲覧していたサイトに仕込まれた不正な広告から、マルウェアに感染させる悪意のあるサイトへ誘導されたようです」(B社)

しかし、社員の端末にはEDR製品である「CrowdStrike Falcon」が導入されており、これが攻撃を検知。プロセスをキルし、検知情報をクラウドへアップロードしました。さらに、CrowdStrike Falconの監視代行サービスを提供しているSOC(S&J社)へ攻撃を検知したことを通知する情報が送られました。

【参考サイト】

S&J CrowdStrike監視運用支援サービス

そしてこの日の19時ごろ、SOCからB社のセキュリティ担当者へエスカレーションメールが送付されます。この時点でアラートはトリアージされており、緊急度の高いことが判明していたことから、セキュリティ担当者は優先して対応することにし、直ちに調査を開始しました。

「まずは該当社員へのヒヤリングを行いました。しかし本人には一切身に覚えがないとのことだったので、さらに緊急度を上げて調査を続行しました」(B社)

同日21時の時点の調査で、攻撃はプロセスキルにより途中でブロックされていたこと等から、情報漏えい等の実害はないと判断。そこでセキュリティ担当者はPCをネットワーク隔離し、翌日に調査を持ち越すことにしました。

「この隔離はEDR側で制御しているので、ユーザーが勝手にPCをネットワークへ接続することはできず安心です」(B社)

攻撃手法を早々に特定、社内での感染拡大を未然に防止

B社のセキュリティ担当者は翌5月20日の8時から調査を再開。CrowdStrike Falconは検知した脅威をプロセスツリーで表示し、挙動を可視化しますが、そのプロセスの特徴から、日本を標的にしたExploit KitであるBottle EKの攻撃を受けたと推測することが出来ました。

「ただ、この日の9時に該当社員から業務に戻りたいという強い要望がありました。そこで、前日時点で脅威がブロック済であることを確認していたことと、万が一何か発生してもリモート監視が可能なことから、PCのネットワーク隔離をいったん解除し、業務への復帰を認めました。社員には当時の状況ヒヤリング等の調査協力を求めたのですが、出張中であったことに加え、終日ミーティングのため協力を得ることが難しい状況でした。」(B社)

そこでセキュリティ担当者はCrowdStrike Falconが持つ機能をフル活用し、リモート監視と並行してインシデントの調査を継続することとしました。まずはクラウド基盤に自動収集されるログを解析しインシデント発生経緯など当時の状況を推測し、その後にクラウド上の管理コンソールから端末へ接続し様々な操作を行えるControl&Respondと呼ばれる機能を利用して、リモートで不審なファイルの回収や削除を実施しました。更に、端末が抱える脆弱性を可視化可能なSpotlight機能を活用し、今回の攻撃はBottle EKが悪用するInternet Explorerの脆弱性『CVE-2021-26411』を突いたものであることを裏付けることができました。

脆弱性「CVE-2021-26411」を悪用されると、Internet Explorerが異常終了したり、攻撃者によってPCを制御されるなどの被害に遭うおそれがあります。これに対応するため、2021年3月10日からマイクロソフト社が修正プログラムを提供していましたが、B社ではテレワーク下にあるPCへのパッチ配布に時間を要するという課題を抱えており、一部パッチ未適用のPCが残っていたため、今回はそこを突かれたかたちとなりました。

マルウェアへの感染を狙い、Web上の不正な広告を使って悪意のあるサイトへ誘導する攻撃手法を「マルバタイジング」(=マルウェアとアドバタイジングを掛け合わせた造語)といいます。日本をターゲットにしたBottle EKは、マルバタイジングによりリダイレクトされているケースが少なくありません。

「この社員のPCのほかにもパッチ未適用のPCが複数台あったことがSpotlightにより把握できたため、10時半にハッシュサーチで一気に侵害の痕跡を検索。この時点では調査済みの1台のみが攻撃を受けていたことが判明しました。その後、12時に別のPCで同様のアラートが発生。このPCは境界防御による保護環境下で利用されていましたが、攻撃は検知されずにすり抜けていました。どうやら日本を限定した攻撃のため、ネットワーク防御の対応が間に合わなかったようです。こちらもプロセスツリーの内容が同じだったのでBottle EKと判断しました。実際、Falcon Spotlightで確認したところ、やはりパッチが未適用でした」(B社)

2件連続の検知により、B社は他にも被害が出る可能性が高いと判断。14時にFalcon Spotlightでパッチ未適用のPCに関する情報の詳細(ユーザ名など)を抽出し、ユーザーには個別で注意喚起してIEを利用しないよう伝達しました。これにより感染拡大は未然に防がれ、インシデントは収束に向かったのです。

テレワーク時代に社外の端末をいかにして守るか

今回、B社はCrowdStrike Falconを導入していたことで、業務を継続しながら被害を最小限に抑えることができました。この際、被害の発生後3時間で初動対処から被害状況の確認までを完了し、更に詳細調査により社内の脆弱性の洗い出しによる潜在リスクの把握と恒久的な対処までを6時間で終えることができ、インシデント発生からわずか20時間(対応に実際に掛かった時間は延べ9時間)で対応を完了しています。また当時、セキュリティの担当者自身も在宅勤務でしたが、インシデントの詳細な調査、一時的なネットワーク隔離や攻撃を受けた端末からの検体回収・削除などの対処をスムーズに実施できました。

テレワークという働き方が盛んになってきた昨今、社外にある無防備な端末をいかにして守るか、セキュリティリスクへの対策やインシデント対応の在り方が改めて問われています。マクニカネットワークスでは、CrowdStrike Falcon以外にも、S&J社の監視代行サービス、世界有数のマルウェア分析チーム「TeamT5」によるインシデントレスポンスサービス、エンドポイントセキュリティ「Tanium(タニウム)」、標的型サイバー攻撃対策「FireEye Network Security」、AIを活用したNDRソリューション「Vectra AI」など、多彩なセキュリティソリューションを取り揃えています。テレワーク時代のセキュリティ対策にお悩みの方はぜひご相談いただければ幸いです。

▼CrowdStrike 資料請求

▼今さら聞けない!EDRの本質に迫る オンデマンド動画視聴お申し込み

- ▼セミナー案内・ブログ更新情報 配信登録