Return of APT10 ~パンデミックのなかで日本企業を標的に活動する攻撃グループの分析~

-

│

本記事では、サイバー攻撃グループ APT10の過去及び最近観測された攻撃キャンペーンとTTP (Tactics, Techniques and Procedures) について解説をします。また分析の結果から考察した対策アプローチについてご紹介します。

APT10とは

APT10は、2016年から2018年にかけて日本の組織に対して非常に活発な活動を行った中国を拠点とする攻撃グループと考えられています。知的財産や機密情報の窃取を目的としたサイバースパイ活動を行っており、日本や他国の製造やハイテク、テレコミュニケーション、金融などの様々な業種をターゲットとしています。 2018年12月に米司法省がAPT10のメンバーとされる人物を起訴し、日本政府も外務報道官談話のなかでAPT10のサイバー攻撃に対して非難をしました。それ以降は主だったAPT10の活動が観測されず、起訴を受けてグループの解体や活動が休止した可能性があると考えられていました。しかし、2020年に入ってからAPT10と関係があると考えられる攻撃活動を観測、また公開された分析結果からAPT10は起訴の後もひそかに活動を続けていたと我々は考えています。

2018年12月に米司法省がAPT10のメンバーとされる人物を起訴し、日本政府も外務報道官談話のなかでAPT10のサイバー攻撃に対して非難をしました。それ以降は主だったAPT10の活動が観測されず、起訴を受けてグループの解体や活動が休止した可能性があると考えられていました。しかし、2020年に入ってからAPT10と関係があると考えられる攻撃活動を観測、また公開された分析結果からAPT10は起訴の後もひそかに活動を続けていたと我々は考えています。

2016年~2018年 攻撃キャンペーン

2016年から2018年にかけて行われたAPT10の攻撃キャンペーンについて解説をします。もともとAPT10は、Poison IvyやPlugXといった複数の攻撃グループ間で共有されているRAT(Remote Administration Tool)を使った攻撃を行っていました。しかし2013年にFireEyeがPoison Ivyに関する詳細な分析レポートを発表したことによりAPT10は検知を回避するために独自のマルウェアを開発していったと考えています。

ChChesはAPT10の独自マルウェアの1つで、2016年の10月頃から攻撃で使われるようになりました。標的組織に攻撃を配送する手段として主にスピアフィッシングメールを使っており、そのメールにアイコンがドキュメントファイルのものに差し替えられた実行ファイルが添付され、受信者にドキュメントファイルと誤認識させて実行させるテクニック(アイコンカモフラージュ)を頻繁に利用していました。受信者の心理的な隙を突くアイコンカモフラージュを多用していましたが、例外として2017年の日本学術振興会を装ったスピアフィッシングメールのキャンペーンでは、アイコンカモフラージュした実行ファイルではなくショートカットのリンクファイルを使っています。

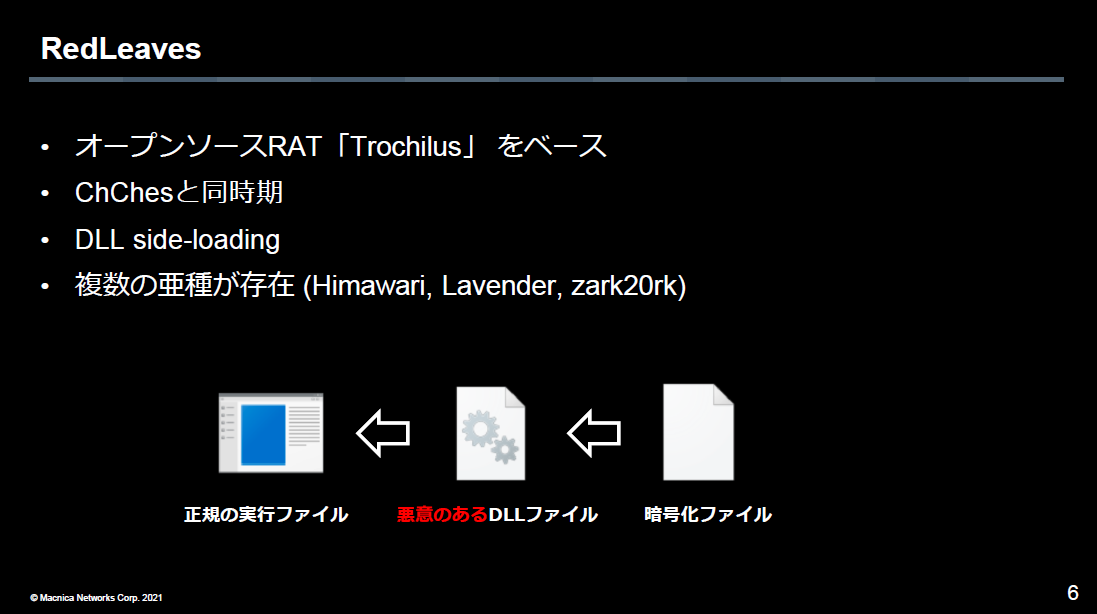

またChChesと同じ時期に、オープンソースのRAT「Trochilus」をベースに開発されたと言われているRedLeavesと呼ばれるマルウェアも使っています。大きな特徴の1つが、検知を回避するためにDLL side-loadingというテクニックを使ってRedLeavesを起動させることです。DLL side-loadingは、正規の実行ファイルと悪意のある DLLファイル、そして暗号化ファイルといった主に2つから3つのファイルを使い、正規の実行ファイルを経由してメモリ上にのみ悪意のあるコードつまりRedLeavesのコードが展開されることによって検知を回避しようとする、現在も非常に多く使われているテクニックです。RedLeavesは、HimawariやLavenderといった亜種も開発されて、ChChesよりも長く攻撃で使われていました。 2017年4月にPwC UK とBAE Systemsの共同レポート「Operation Cloud Hopper」が公開されました。このレポートはセキュリティ業界だけでなく、世間に「APT10」という名前を知らしめたと言っても差し支えないインパクトのある発表でした。マネージドサービスプロバイダーのネットワークをまず侵害し、そこから標的の組織に侵入して機密情報を窃取するという世界規模の攻撃キャンペーンの分析結果を発表したことがその理由と考えています。

2017年4月にPwC UK とBAE Systemsの共同レポート「Operation Cloud Hopper」が公開されました。このレポートはセキュリティ業界だけでなく、世間に「APT10」という名前を知らしめたと言っても差し支えないインパクトのある発表でした。マネージドサービスプロバイダーのネットワークをまず侵害し、そこから標的の組織に侵入して機密情報を窃取するという世界規模の攻撃キャンペーンの分析結果を発表したことがその理由と考えています。

また、このレポートで興味深いのは、APT10は標的が異なる2つのキャンペーンを行っていたと分析している点です。一つはマネージドサービスプロバイダーやその顧客組織を狙った攻撃キャンペーン、そしてもう一つはChChesやRedLeavesを使って直接日本の組織を狙った攻撃キャンペーンです。これら2つの攻撃キャンペーンは活動内容が大きく異なっていることから、APT10は1つのグループではなく、複数の下部組織となるサブグループが存在している可能性があると分析しています。この点が非常に興味深いところです。

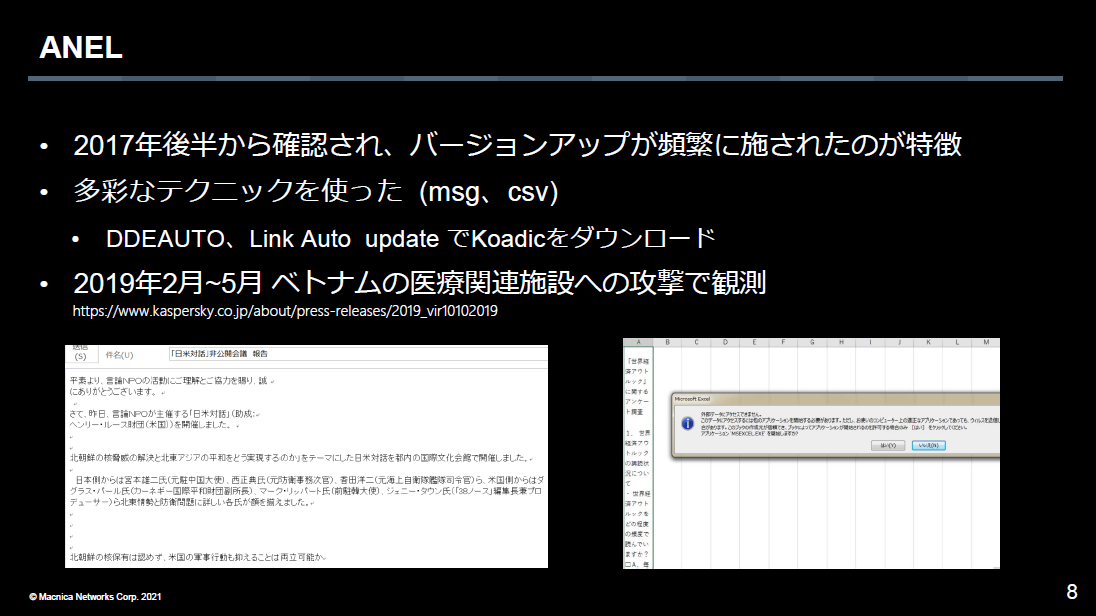

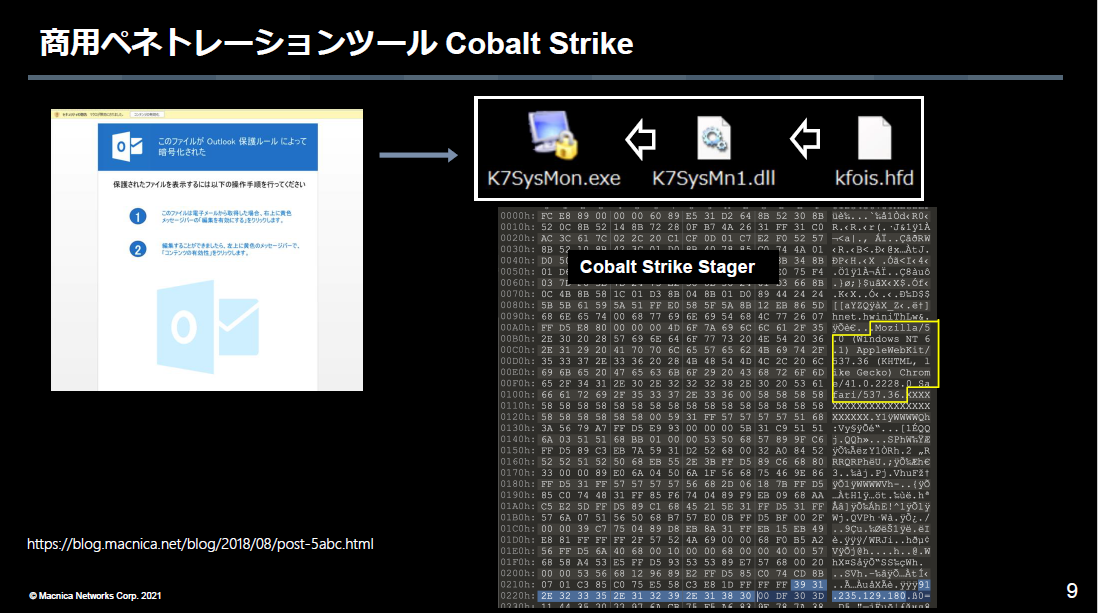

更に2017年の後半頃から、ANELと呼ばれる独自に開発されたマルウェアを使った攻撃キャンペーンが行われました。このANELはバージョンアップが頻繁に行われたことが大きな特徴のマルウェアです。アイコンをカモフラージュ、Officeアプリケーションの脆弱性を悪用するなど比較的シンプルだったChChesやRedLeavesとは異なり、DDEAUTOやLink Auto updateなどOfficeファイルの仕様を悪用し、メッセージファイルやCSVファイルを使いANELに感染させるなど多彩なテクニックを活用しました。 これまでは独自のマルウェアを使った攻撃キャンペーンを中心に解説してきましたが、商用ペネトレーションツールやオープンソースを使った攻撃も観測されています。そのうちの1つがCobalt Strikeです。Cobalt Strikeは、標的型攻撃だけでなく身代金を要求するランサムのようなサイバー犯罪でも非常に多く使われていることから今や攻撃のデファクトスタンダードツールと言って差し支えがないと考えています。APT10の2018年頃の攻撃キャンペーンでも使われていました。その時はDLL side-loadingで正規ファイルと悪意のあるDLLファイル、暗号化ファイルの3つを使い、Cobalt Strikeをメモリ上に展開しています。

これまでは独自のマルウェアを使った攻撃キャンペーンを中心に解説してきましたが、商用ペネトレーションツールやオープンソースを使った攻撃も観測されています。そのうちの1つがCobalt Strikeです。Cobalt Strikeは、標的型攻撃だけでなく身代金を要求するランサムのようなサイバー犯罪でも非常に多く使われていることから今や攻撃のデファクトスタンダードツールと言って差し支えがないと考えています。APT10の2018年頃の攻撃キャンペーンでも使われていました。その時はDLL side-loadingで正規ファイルと悪意のあるDLLファイル、暗号化ファイルの3つを使い、Cobalt Strikeをメモリ上に展開しています。 このCobalt Strikeを使って、.NETで開発されたローダを感染機器に設置したのも確認しています。このローダをFireEyeは"SOURCAN"と呼んでいます。このローダは今のところAPT10と関係があるとされる攻撃でしか発見されておらず我々はAPT10特有のツールと考えています。このローダは特定のディレクトリにあるファイルを調べ、サイズが100KBより大きく500KBよりも小さいファイルを暗号化ファイルと判断し、ファイルを読み取り、コードを復号してメモリ上に展開するという特徴を持っています。

このCobalt Strikeを使って、.NETで開発されたローダを感染機器に設置したのも確認しています。このローダをFireEyeは"SOURCAN"と呼んでいます。このローダは今のところAPT10と関係があるとされる攻撃でしか発見されておらず我々はAPT10特有のツールと考えています。このローダは特定のディレクトリにあるファイルを調べ、サイズが100KBより大きく500KBよりも小さいファイルを暗号化ファイルと判断し、ファイルを読み取り、コードを復号してメモリ上に展開するという特徴を持っています。

我々が分析した攻撃ではカスタマイズしたQuasar RATをメモリ上に展開するローダが使われていました。Quasar RATはソースコードが公開されているオープンソースですが、APT10は、ソースをカスタマイズして作られたQuasar RATを攻撃に使っています。動的にRATの機能を追加・削除できるプラグイン機能を追加。また、コンフィグにDOWNLOAD_URLの項目を追加し、そのURLに接続できた後に実際のC2サーバと接続するなどのカスタマイズをしています。このように独自のマルウェアやオープンソースのRATを使い攻撃キャンペーンを行っていたAPT10ですが、米司法省に起訴された2018年12月を境に、活動が観測されなくなりました。

2019~2020 攻撃キャンペーン

続いて2020年に観測された攻撃キャンペーンの分析結果について解説をします。1つ目は、LODEINFOと呼ばれるマルウェアを使った攻撃キャンペーンです。標的組織に攻撃を配送するInitial Accessでは、ChChesやRedLeavesなどと同じようにスピアフィッシングメールを使っており、安全保障関連のメディアやシンクタンクなどが標的となっていました。その一方で、2021年に入ってからは従来観測されていた標的の業種以外へのスピアフィッシングメールを確認しており、標的業種の拡大や標的を変更した可能性があると分析しています。

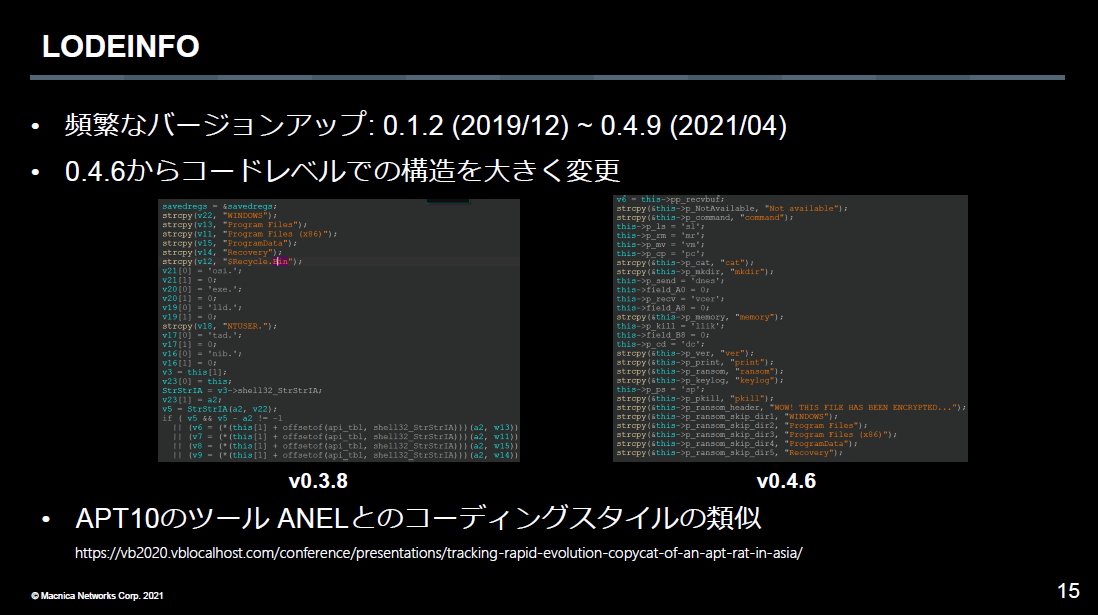

このLODEINFOと呼ばれるマルウェアの特徴は、ANELと同じように頻繁なバージョンアップが実施されている点です。2019年12月に観測された際にはバージョン0.1.2でしたが、2021年4月にはバージョン0.4.9が使われています。弊社は2020年6月にバージョン0.3.8を観測し、2020年12月に0.4.6を観測しています。それらの間に弊社で確認できていないバージョンが存在する可能性はありますが、0.3.8と0.4.6を比較するとコードレベルでは大きな変更がされていました。LODEINFOには、指定したファイルを暗号化する"ransom"という遠隔操作コマンドがありますが、0.4.6では暗号化しないディレクトリを示す文字列が一つの構造体で扱われるようになった点などです。このようなコードレベルの変更は検知回避や解析を阻害する事が目的とみています。またANELとコーディングスタイルが非常に類似している点がいくつか見られているのも特徴の一つです。

LODEINFOを使った攻撃者のオペレーションを分析した中で共通した特徴の1つは、LODEINFOを使ったオペレーションの活動時間が一定の時間内だったという点です。日本時間で言えば、朝の9時から夜の7時頃の間に活動が行われていました。活動時間外ではLODEINFOとC2サーバ間の通信が確立しなくなることから、活動時間外ではC2サーバのプログラムを停止させているのではないかと考えています。オペレーションが実施される時間帯は、UTC+8のビジネスアワーとおおよそ一致することから、攻撃者の拠点、少なくとも活動のオペレーターの拠点は、日本と時差-1時間のUTC+8のエリアである可能性が高いと考えています。

APT10と関連があるとされるもう一つの攻撃キャンペーンが、A41APT キャンペーンです。2019年の3月頃から活動が観測され始めており、日本企業や日系企業の海外拠点がターゲットになったのが特徴の1つです。また標的組織に対して攻撃を配送するInitial Accessが、スピアフィッシングではなくSSL-VPN装置から標的組織のネットワークに侵入してくることも特徴です。他にも多くの独自マルウェアを利用している点や活動を検知されないよう標的組織の内部ネットワークに侵入した後はイベントログを削除するなど、自身の活動に対するセキュリティについて非常に気を使っているということも特徴です。

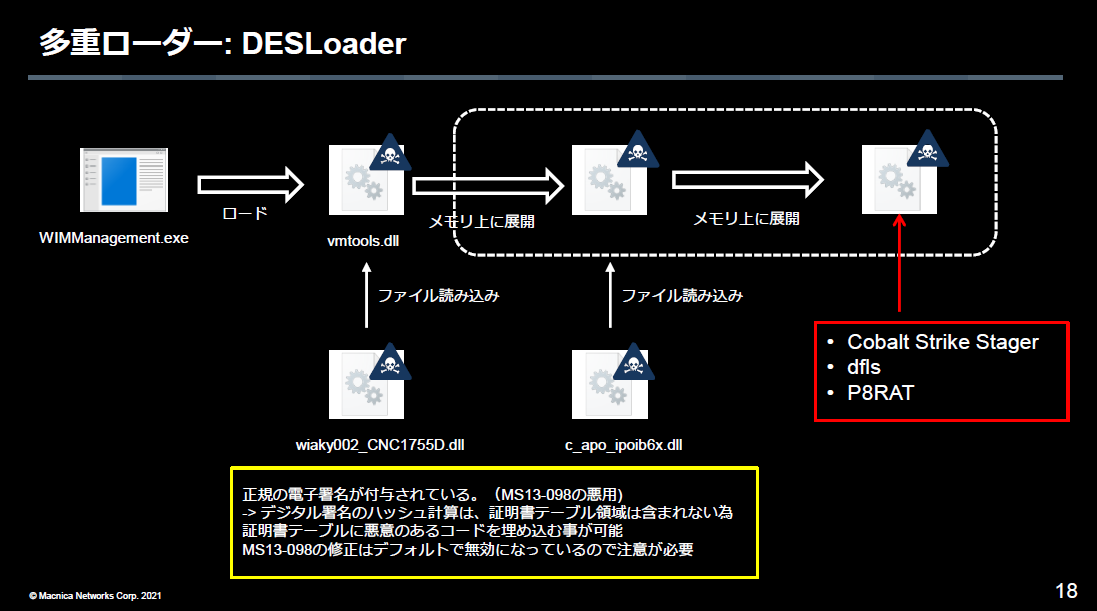

多くの独自マルウェアを使っていますが、その中で大きな特徴が多重ローダと呼ばれるテクニックを使っていることです。これはDLL side-loadingのテクニックの発展形としてみていますが、通常のDLL side-loadingでは、正規の実行ファイルと悪意のあるDLLファイル、そして暗号化ファイルの3つのファイルでほぼ完結していました。しかし、この多重ローダのテクニックでは複数の暗号化ファイルを使い、複数の復号ステップを経て最終的にCobalt StrikeのStagerやP8RATと呼ばれる独自のRATをメモリ上に展開するというように処理がより複雑になっています。

また、正規の電子証明のファイルを改ざんした場合でも正規ファイルとOSが認識してしまうMS13-098と呼ばれる脆弱性を悪用している点も1つの特徴です。この脆弱性はすでに修正パッチがリリースされていますが、他の正常なプログラムへの影響が懸念されたことからデフォルトではこの修正が有効になっていません。そのためこの脆弱性の悪用はいまだ有効な場面が多く注意が必要です。

Lateral Movementの際に利用すると考えられる特徴的なツールもいくつか発見されています。その1つがADサーバから情報を収集可能な正規ツールcsvdeがBase64でエンコーディングされているバッチファイルです。バッチファイル内のBae64エンコードされたコードを正規ツールのcertutil.exeでデコードして実行するようになっています。

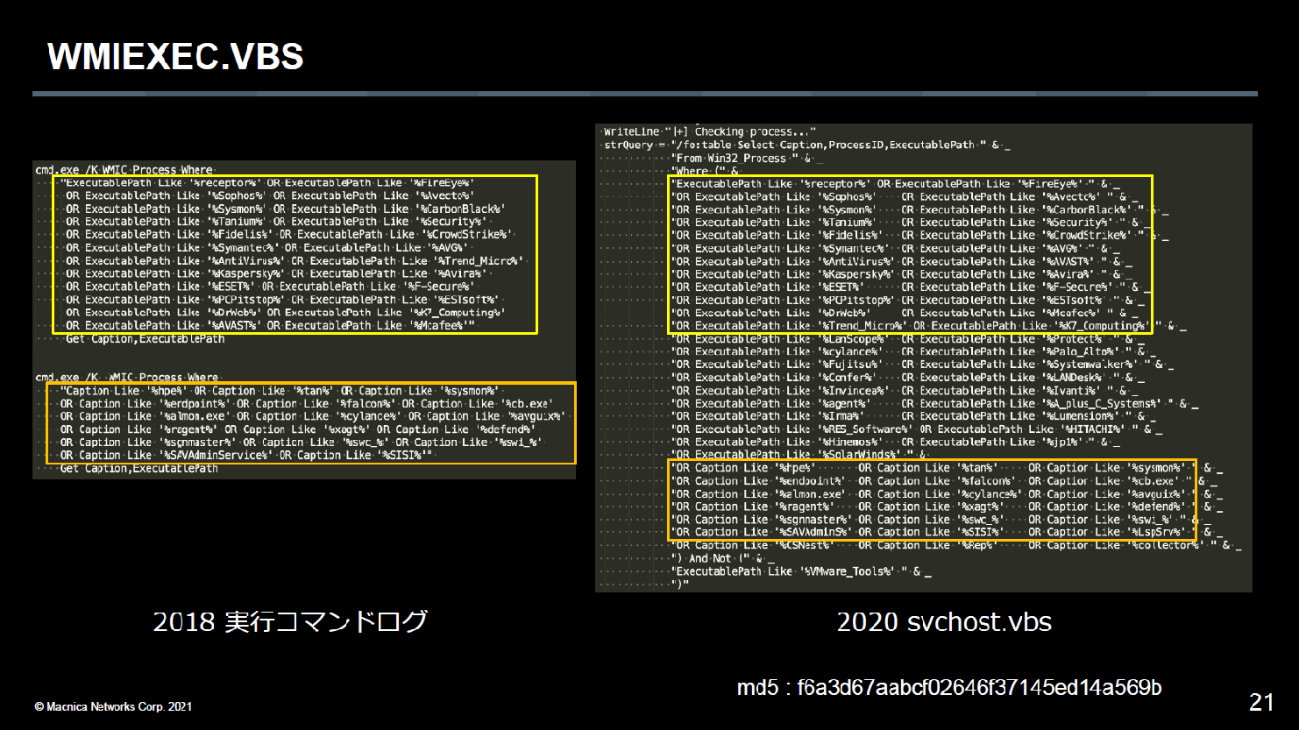

他にも、WMIEXEC.VBSというオープンソースのペネトレーションテストをベースにしたツールも観測されています。これはVBSからWMI(Windows Management Instrumentation)を実行し機器の情報収集をするもので2020年に観測されています。弊社が観測した2018年の攻撃ではWMIを手動で実行していましたが、2020年のツールでは同じWMIコマンドが一部そのまま使われています。このことからAPT10は、WMIを使った情報収集のテクニックを改良しながら現在も内部活動で使っているとみています。

TTPの分析と攻撃者の考察

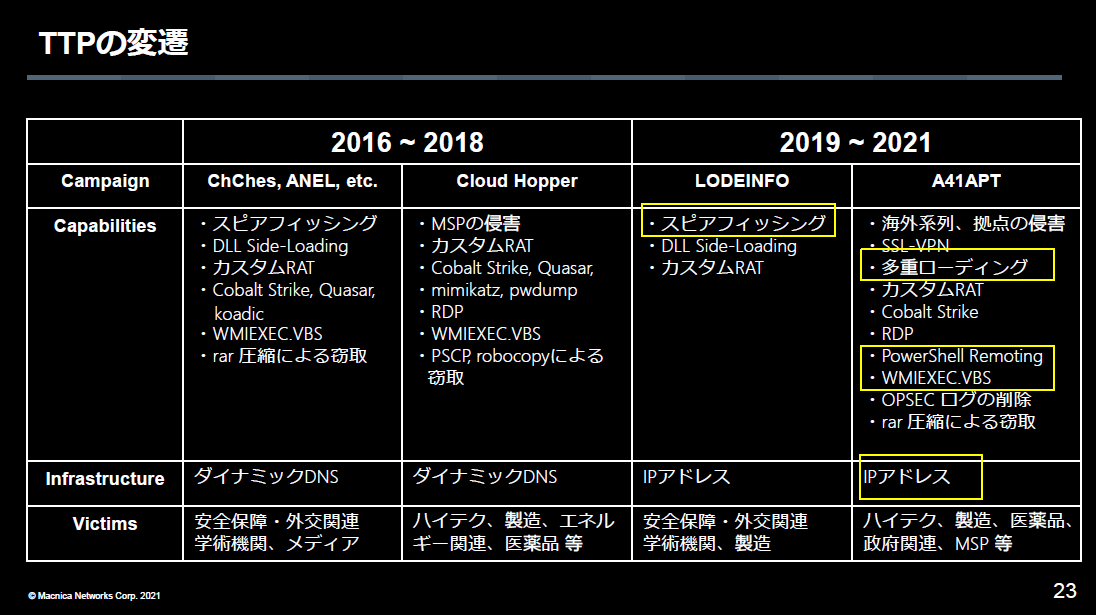

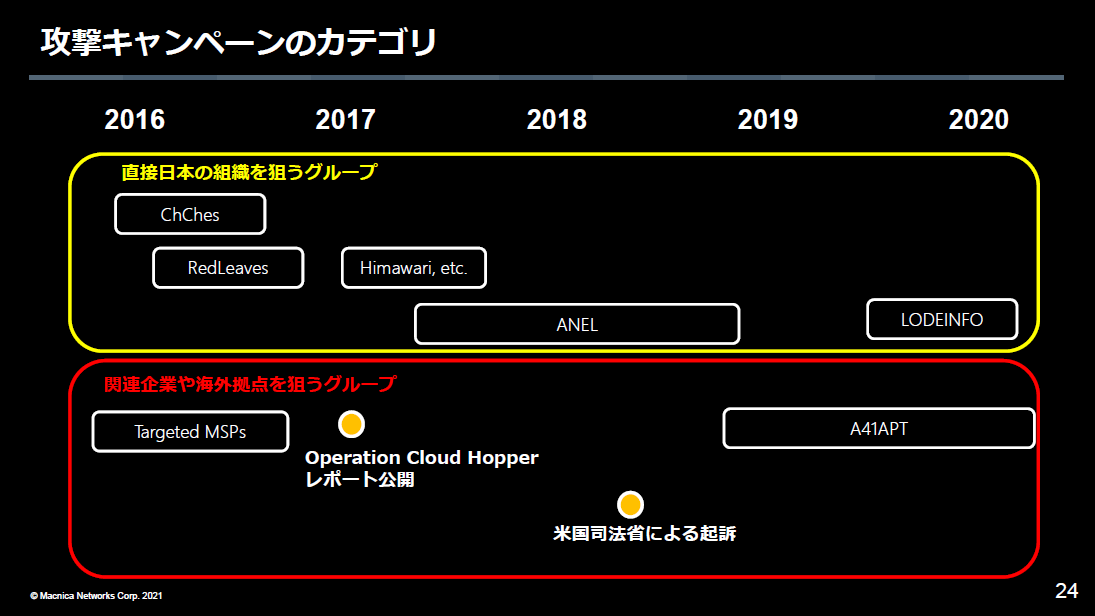

ここまで解説をした攻撃キャンペーンやTTP(Tactics、Techniques and Procedures)について改めて整理してみると、いくつか注目すべき特徴が見えてきます。攻撃を配送する手口の1つとしてスピアフィッシングを変わらず行っている。他の攻撃グループでもよく利用するDLL side-loadingを発展させた多重ローダというテクニックを使用。標的組織のネットワーク内ではマルウェアを使わず、PowerShellやWMIといった正規ツールを使う。そして以前はRATがC2サーバのドメインで通信を行い、Dynamic DNSでIPアドレスを動的に変更し検知を回避するようにみられましたが、2019年以降はRATが主にドメインでなくIPアドレスでC2サーバと通信を行うようになっています。 更にA41APTキャンペーンでは感染機器毎にC2サーバのIPアドレスを変えているため、ネットワークインディケータを有効に活用するのが難しい状況にあります。これまでの攻撃キャンペーンをタイムラインで見てみると、攻撃キャンペーンは大きく2つに分けることができます。スピアフィッシングメールなどでRATに感染させ、直接日本の組織を狙っている攻撃キャンペーンとマネージドサービスプロバイダーや海外拠点など間接的に組織のネットワークに侵入してくる攻撃キャンペーンです。このことから、我々もAPT10は1つの確固としたグループではなく、少なくとも2つのサブグループが存在する可能性が高いと考えています。

更にA41APTキャンペーンでは感染機器毎にC2サーバのIPアドレスを変えているため、ネットワークインディケータを有効に活用するのが難しい状況にあります。これまでの攻撃キャンペーンをタイムラインで見てみると、攻撃キャンペーンは大きく2つに分けることができます。スピアフィッシングメールなどでRATに感染させ、直接日本の組織を狙っている攻撃キャンペーンとマネージドサービスプロバイダーや海外拠点など間接的に組織のネットワークに侵入してくる攻撃キャンペーンです。このことから、我々もAPT10は1つの確固としたグループではなく、少なくとも2つのサブグループが存在する可能性が高いと考えています。

インシデントレスポンスへの活用アプローチ

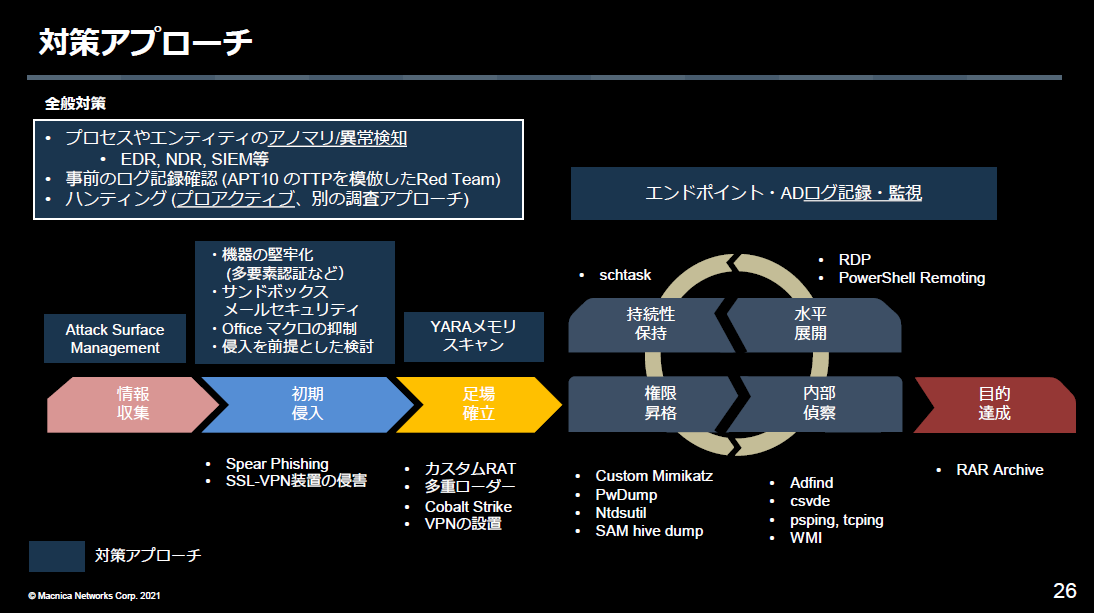

最後にこれまで解説をしてきた分析結果を基に対策アプローチについて考察をします。APT10の攻撃テクニックをサイバー攻撃の目的達成までの流れを示すアタックライフサイクルにマッピングしました。 各ステップで使われる攻撃テクニックと対策アプローチを記載していますが、全般的に必要な対策が3つあると考えています。一点目は、標的組織の内部に入った段階でマルウェアがほとんど使われないことからマルウェアの検知可否だけにフォーカスするのでなく攻撃者の活動や攻撃者が窃取した正規アカウントで通常見られない挙動(アノマリ)を検知する対策を検討することです。セキュリティ製品ではEDRやNDR、SIEMといったソリューションがそれに当てはまります。

各ステップで使われる攻撃テクニックと対策アプローチを記載していますが、全般的に必要な対策が3つあると考えています。一点目は、標的組織の内部に入った段階でマルウェアがほとんど使われないことからマルウェアの検知可否だけにフォーカスするのでなく攻撃者の活動や攻撃者が窃取した正規アカウントで通常見られない挙動(アノマリ)を検知する対策を検討することです。セキュリティ製品ではEDRやNDR、SIEMといったソリューションがそれに当てはまります。

二点目は、セキュリティ製品を活用することはもちろんですが、製品単体だけでは攻撃を検知することが難しくなっているため、各組織でログを活用して攻撃者の活動を検出するしくみを施策することです。そのためには、どのようなログが残されるのかをインシデントが起きる前に確認・整理しておくことが必要です。APT10のTTPを模倣するようなRed Teamを行い、どういうログが残るのかを確認することも有効だと考えています。

そして、三点目は導入しているセキュリティ対策製品や仕組み以外の別の調査アプローチを使い、プロアクティブに侵害されていないかどうかを調査するいわゆるハンティングの実践です。

今回記載した対策ソリューションの詳細は、下記資料をご覧ください。

▼CrowdStrike「EDR」

▼Vectra AI「NDR」

▼MpressionCSS「スレットハンティング&インシデントレスポンスサービス」