多くのセキュリティ機能の実装が必要なSASE、どこから手を付けるべき? SASE構築のファーストステップにクラウドSWGを選択すべき理由

-

│

新型コロナウイルスによるワークスタイルの変化

新型コロナウイルス感染症(COVID-19)の影響から、多くの企業が在宅環境でも業務が継続できるテレワーク環境を整備していることでしょう。またDXに関する取り組みを加速させ、あらゆる環境をデジタル化してビジネス変革につなげていくことを目指している企業も少なくありません。

そんなテレワーク環境の推進を円滑に行うために、従来投資してきた企業ネットワークを含めたインフラやアプリケーション、セキュリティ対策に対する新たな視点が求められています。

例えば、業務トラフィックに関しては、社員が業務を行う上で、自宅からVPNを経由して会社の資産にアクセスしたり、直接インターネットにアクセスしクラウドを活用したりするケースも増えています。アプリケーションに関しては、オンプレミスで運用してきた業務基盤が、SaaSを中心としたクラウドサービスに移行され、業務の中心がクラウドシフトしているケースも多くなっています。

そんな業務トラフィックやアプリケーションの在り方が大きく変化している現状において、従来型のセキュリティ対策を見直す必要があることはご理解いただけることでしょう。

新たな環境でのセキュリティ課題を例に挙げると、

- 監視できないWebトラフィックの増加

- テレワークにおける通信制御

- テレワークを狙ったサイバー攻撃の増加

- シャドーIT(許可されてないサービス)の監視

- サンクションIT(許可されたサービス)の統制

などが考えられ、数多くの課題が顕在化しているのが現実です。

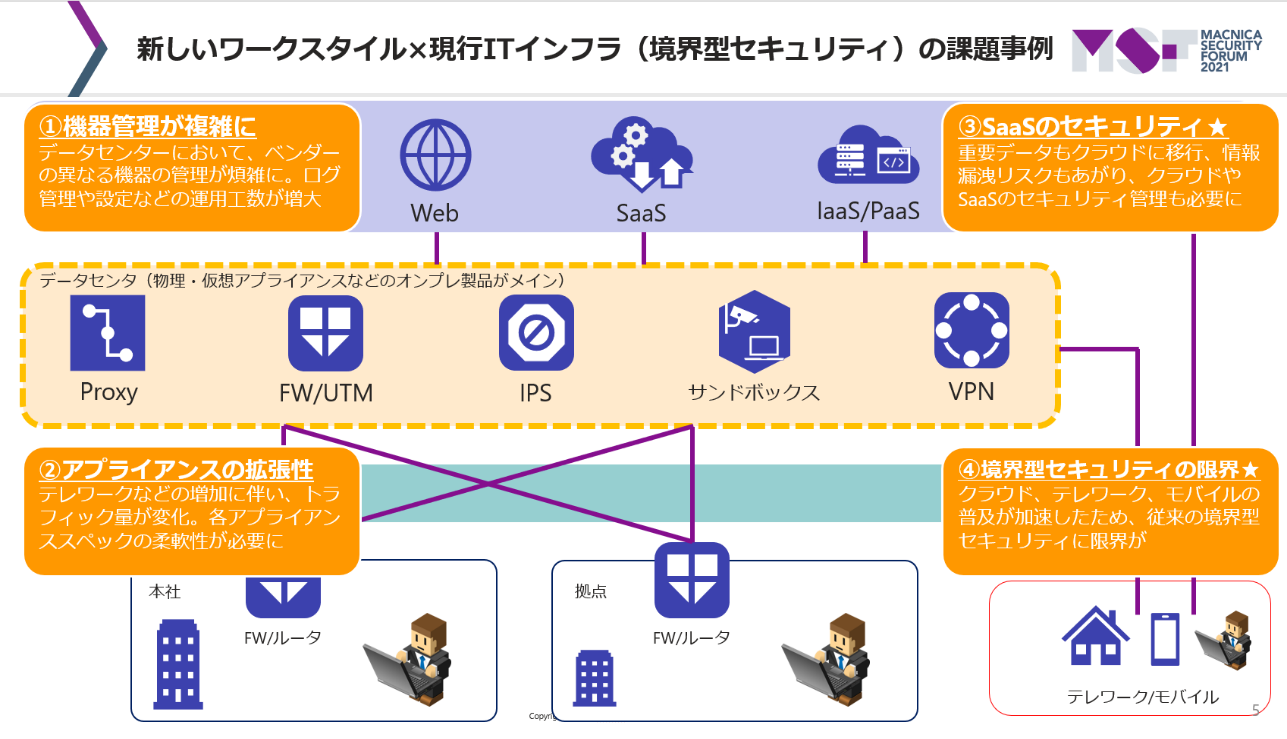

ワークスタイルの変化による現行インフラの各種課題の整理

ここで、データセンター中心のネットワーク構成図から、セキュリティ対策の現状について見ていきます。

これまでは、企業システムの中心となるデータセンターにファイアウォールやプロキシ、IPS、サンドボックス製品、VPN装置など各種セキュリティ機器を設置し、閉域網のWANやVPNを経由して本社や各拠点との接続が実施され、構成が組まれてきました。現在でもこの構成が一般的なものとなっています。この場合、情報収集のためのインターネットアクセスやグループウェアをはじめとしたSaaSなどのクラウドサービスへのアクセスは、全てデータセンター側にあるプロキシなどを経由するため、本社や拠点にいる従業員が万一怪しいサイトにアクセスしたとしても、その証跡がログとして残るだけでなく、リアルタイムに検知してブロックすることが可能です。怪しいファイルのダウンロードが発生しても、サンドボックスにて挙動が確認でき、マルウェアの感染リスクも最小限におさえることができます。

セキュリティ対策の現状と、テレワークをはじめとした新たなワークスタイルとを組み合わせると、どんな課題が顕在化してくるのでしょうか。ここでは4つの具体的な課題をあげます。

機器管理が複雑に

データセンター側に設置している各種セキュリティソリューションは、物理的なアプライアンスや仮想アプライアンスの形で導入するものが一般的で、ベンダーの異なる複数の環境を個別に管理しなければなりません。環境ごとの設定やOS管理などの手間がかかるだけでなく、ログをそれぞれのGUIから収集、管理していくことが必要になるなど、どうしても運用管理が複雑になりがちです。オンプレミスにて環境を整備することによる弊害の1つでしょう。

アプライアンスの拡張性

手元にあるPC上で業務処理を行う環境では、ネットワーク上のトラフィックはさほど大きなものにはなりません。しかし、業務基盤としてSaaS利用が進めば、ネットワークを経由したトラフィックが増え続け、従来とは比べ物にならないくらいトラフィック量が増大します。特に社内ミーティングや顧客とのやり取りに利用されるWeb会議システムなど、大きなトラフィックになりやすい業務基盤も増えていることから、トラフィックの増加は避けられません。

その場合、ゲートウェイとして設置されている各機器のキャパシティを超えてしまうこともあり、通信におけるボトルネックにならないよう、容量拡張や高機能な機器への入れ替えなどが必要になるケースも。アプライアンスで運用していく際には、機器の拡張性や柔軟性に課題が生じることが考えられます。

SaaSのセキュリティ

最近では、業務上必要となる重要なデータをクラウド上にあるストレージや業務アプリ内で管理するケースが増えています。それゆえ、情報漏洩リスクへの対策など以前よりも増してSaaSのセキュリティについて十分検討することが求められます。なかでも、SaaSベンダーとの間の責任分界点がどこにあるのかをしっかりと見極め、たとえクラウドであっても、社内と同様のセキュリティ対策を実装していなかければなりません。

境界型セキュリティの限界

これまでは本社や拠点内に閉じた環境を守る境界型防御のセキュリティ対策が有効でしたが、在宅勤務などセキュリティ環境が十分に整っていない環境で端末を利用することに。自宅からインターネットにダイレクトアクセスが可能になることで、境界型防御ではもはやセキュアな環境を維持することができない状況になりつつあります。

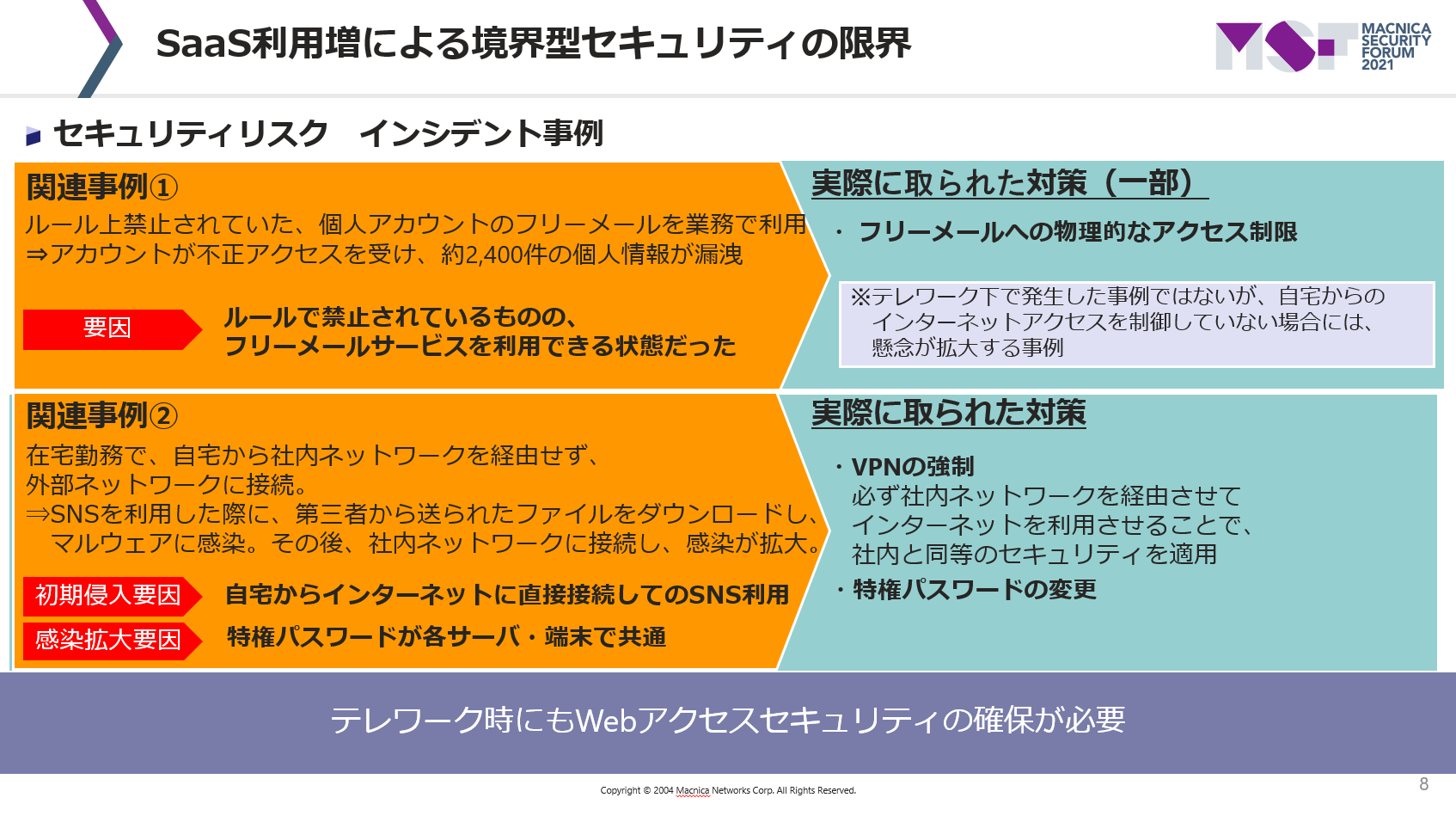

事例から学ぶ境界型セキュリティの限界

前述した4つの課題のなかでも、SaaS利用が増加したことによる境界型セキュリティの限界について、事例も交えてそのリスクについてご紹介します。

1つ目の事例として、ルール上禁止されていた個人アカウントのフリーメールを業務で利用したことで、アカウントが不正アクセスを受け、個人情報が漏洩してしまったケースが挙げられます。このケースの大きな要因は、会社の業務において禁止されているフリーメールサービスが利用できる状態にあったことです。

この企業では対策として、フリーメールサービスへの物理的なアクセスを制限しましたが、もし、テレワーク環境で自宅のインターネットアクセスが制御できていない場合には、同様の情報漏洩リスクへの対策を十分に検討することが必要になります。

シャドーITの利用を制御できていない場合のリスクとして考えられる事例です。

さらに、在宅勤務で社内ネットワークを経由せず、インターネットにダイレクトにアクセスを行ったことで、SNS経由でPCがマルウェアに感染、その後社内ネットワークに接続したことで感染を広げてしまったという事例も発生しています。このインデントの原因は、自宅からインターネットに直接アクセスできる環境だったこと、そして個人が持つ特権パスワードが社内環境でも同じものが利用されていたことになります。

この企業では、ネットワーク接続の際にはVPNを強制するような仕組みを導入し、共通化されていた特権パスワードを変更することで対策を実施しています。特に、VPNを強制する仕組みを実装することで、社内にあるセキュリティ機器を必ず通過させることができるようになり、社内にいる時と同等のセキュリティが適用できるようになります。

ただし、全ての業務を監視、制御することは現実的に難しいため、最低限でも会社支給のPCから特定サイトに直接アクセスさせない環境づくりや、DLP(Data Loss Prevention)によって情報そのものを保護するような情報漏洩対策を施すことも検討すべきでしょう。

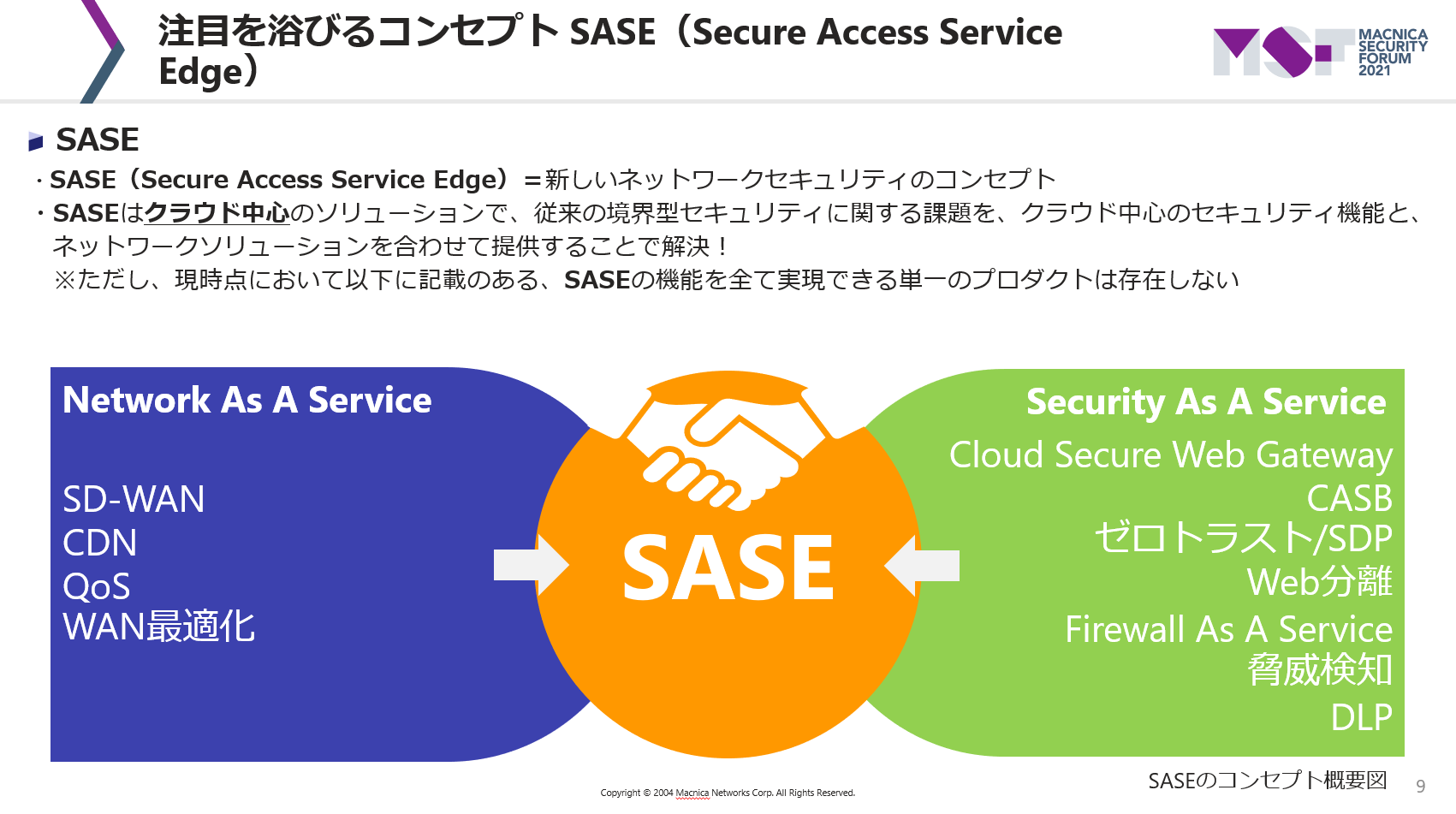

多くの課題を解決するSASEとは?

既存の境界型セキュリティにおける課題だけでなく、煩雑な機器管理負担を軽減し、拡張性の高い環境づくりなど、前述したそれぞれの課題を一気に解決できる仕組みが理想的であることは間違いありません。そこで注目されているキーワードの1つがSASE(Secure Access Service Edge)です。

SASEとは、2019年に新しく定義されたネットワークセキュリティモデルで、セキュリティとネットワークを単一のクラウドプラットフォーム上に集約することで、従来の境界型セキュリティの課題を解決できるものです。SASEは、デバイスの種類やロケーションに依存しないセキュリティを実現することを目指しており、クラウドを起点としたエッジにて必要な機能を提供することになります。

SASEが提供する機能には、SD-WANやCDN、QoS、WAN最適化といったネットワークに関連したNaaS(Network as a Service)領域と、クラウドSWG(Secure Web Gateway)やCASB(Cloud Access Security Broker)、ゼロトラスト/SDP(Software Defined Perimeter)、Web分離、Firewall as a Service、脅威検知、DLPといったセキュリティ機能がSecurity as a Service として提供されるため、非常に広範な機能を提供するソリューションです。

ただしSASEは、既存の環境を解決するために必要な機能群を網羅したコンセプトに近く、実際には全ての機能を持った単一のプロダクトは存在していないのが現実です。そのため、複数のソリューションを組み合わせていくことで、SASEという理想に近づけ、様々な課題を解決していくことになります。

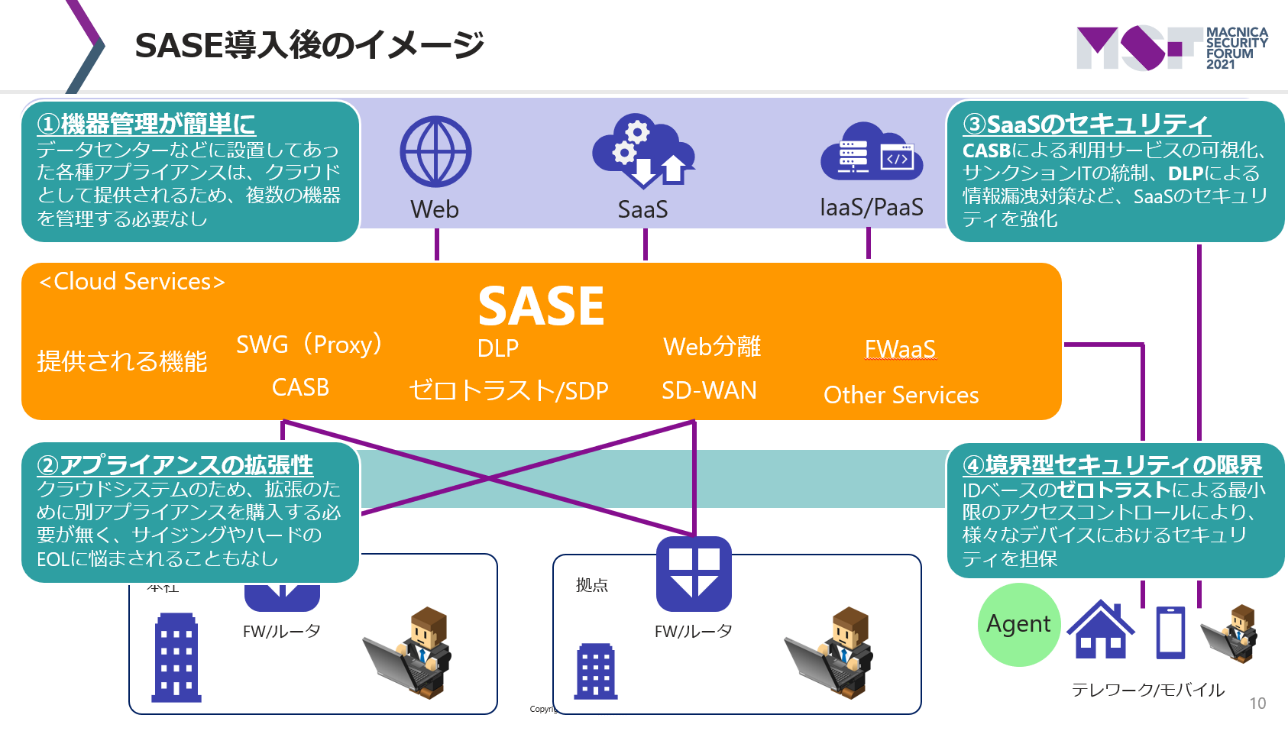

4つの課題解消が可能なSASEのメリット

注目度の高いSASEを実現することで、前述した課題を解決することができるようになります。

SASEの場合、セキュリティ機能の多くがクラウド上でサービス提供されるため、企業側でセキュリティアプライアンスなどの資産を持つ必要がなくなります。そのため、機器管理の負担が大幅に軽減されることになり、管理者としては運用しやすい状況になります。

SaaSとして提供されることから、導入段階に必要な機器のサイジングも不要ですし、ユーザー数が増えた場合でも柔軟に拡張することが可能です。また、ハードウェアのEOLなどのタイミングで機器を新たに刷新することもなくなり、IT投資が平準化されることにもつながります。

SaaS利用に対するセキュリティについては、SASEが持つCASB機能によってSaaSの利用状況が可視化できるだけでなく、サンクションITの統制やシャドーITにおける制御も実現し、DLPを活用することで貴重な情報資産の漏洩を未然に防ぐことが可能になるなど、SaaSにおけるセキュリティの課題を解消することができます。

また、端末にエージェントを配布したり、プロキシ設定を強制することで、テレワーク環境におけるWebアクセスをクラウド上のプロキシを経由させることが可能になりますので、自宅などからのダイレクトなインターネットアクセスのセキュリティ対策としても有効に働きます。結果として、これまで実施してきた境界型セキュリティの役目をSASEが担うことになり、自宅を含めたあらゆる環境からのアクセスについてのセキュリティを担保することが可能になるのです。

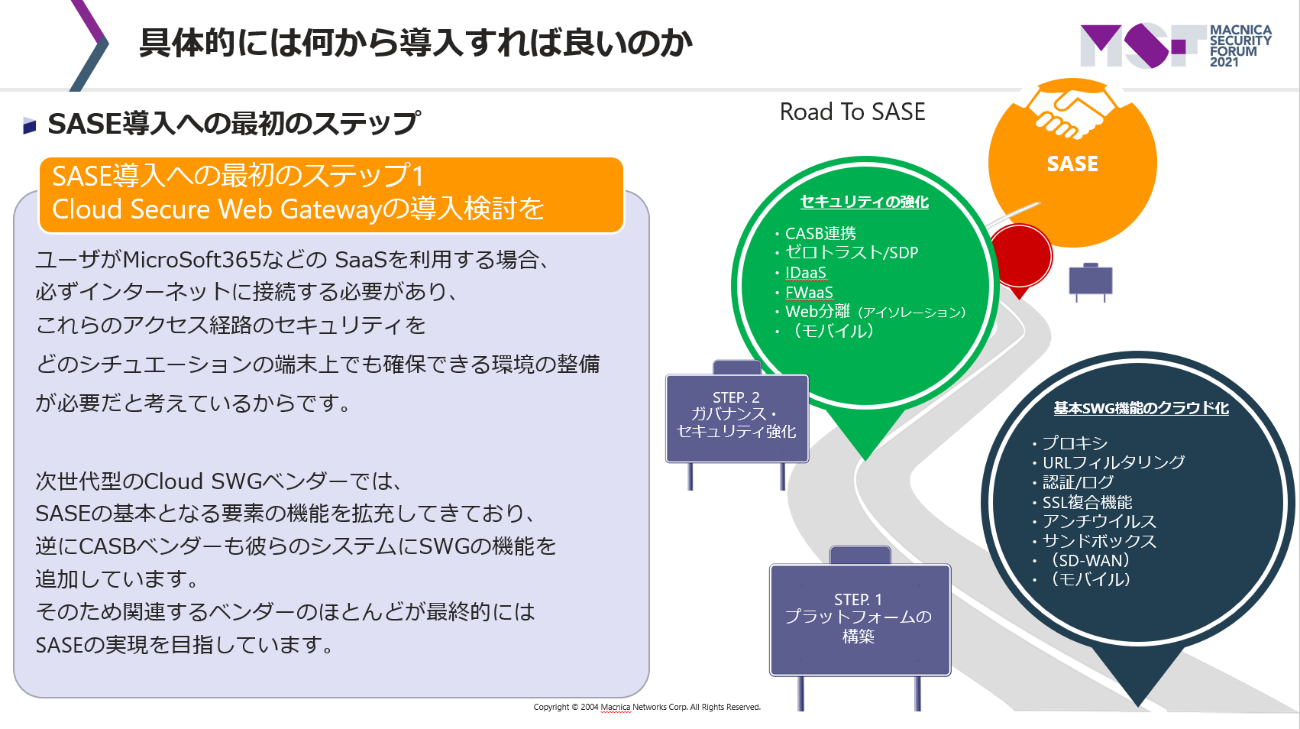

SASE導入に向けたステップ

SASEを導入することで従来のセキュリティ環境における多くの課題が解決できますが、自社でSASEを導入するためにはどのようなステップを踏んでいくことが得策なのでしょうか。

そもそもSASEは、単一のソリューションとして存在しているわけではなく、あくまでコンセプトに近いもの。それゆえ、一気にSASE環境が整備できるかというと、そう単純ではありません。現状企業で導入、運用しているセキュリティ環境の状況によって、強化すべきポイントが異なってくるのです。

前提としては、セキュリティの機能をエッジとなるクラウド環境に集約していくことが重要なため、既存のプロキシが利用できる環境であれば、まずはSaaS環境の可視化および制御が可能なCASBから導入することも1つの方法ですし、テレワーク環境が広く普及している企業であれば、オンプレミスのプロキシをクラウド型のSWGに移行するといったこともSASE環境を整備していくことにつながります。また、昨今のゼロトラスト環境を意識するのであれば、その中核となる認証基盤をIDaaSに移行していくことも重要な選択の1つとなってくるでしょう。拠点間の接続から手を付けるのであれば、SD-WANによってネットワーク環境の可視化を実現することから始めてもいいかもしれません。

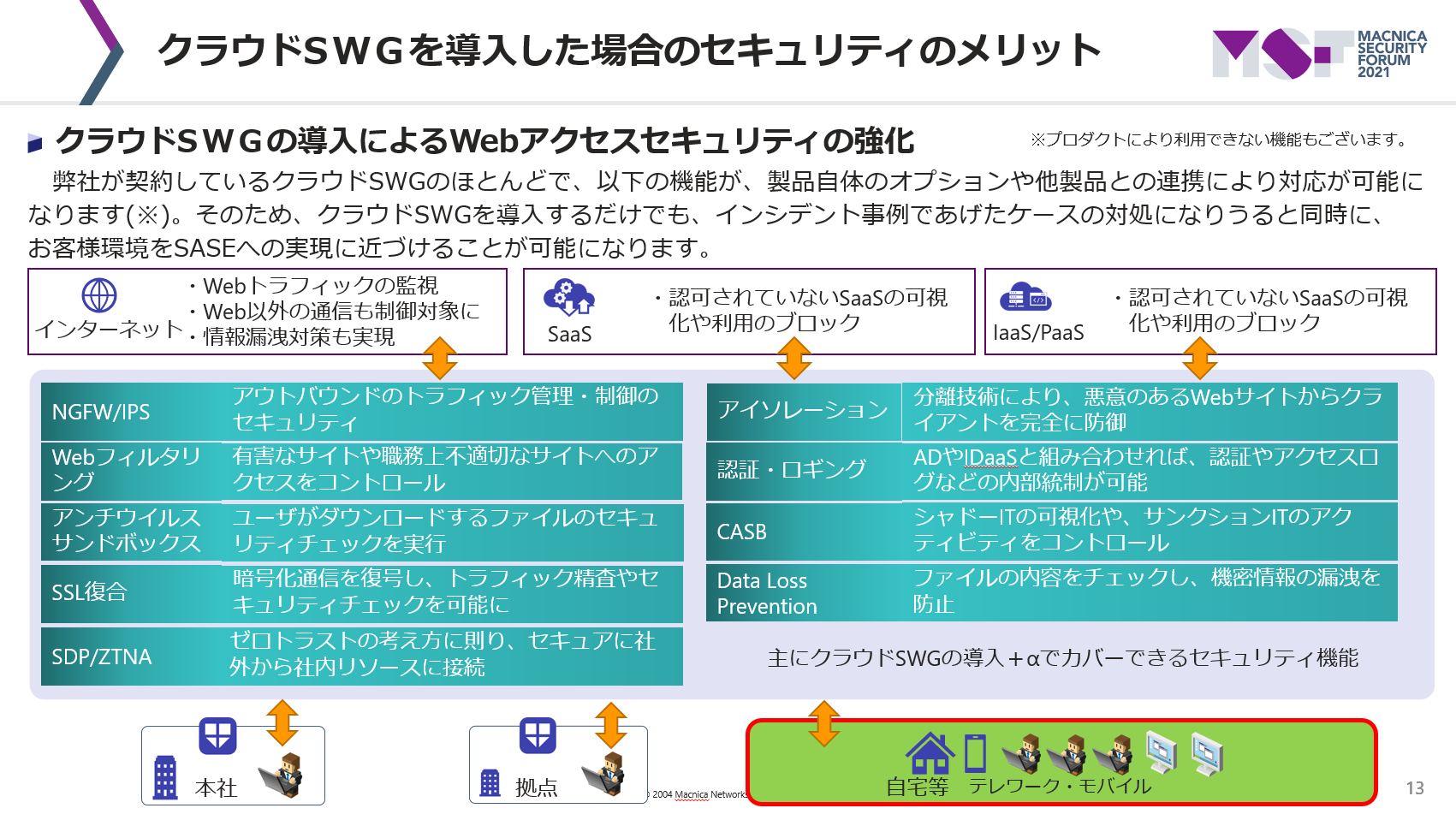

いずれにせよ、既存のセキュリティ対策状況やネットワーク環境によって導入ステップが異なってくるSASEですが、手始めに整備したいのは、クラウドプロキシとして機能するクラウドSWG(Secure Web Gateway)だと考えています。テレワーク環境においてWebトラフィックの制御が大きな課題となっていることから、その対策としてクラウドSWGは有効に機能します。特に業務基盤のクラウド化が進むなか、多くの企業がMicrosoft 365をはじめとしたSaaSを利用しているため、在宅環境も含めたアクセス経路のセキュリティを確保できる環境を準備したうえでプラットフォームとして構築し、その上に各種ネットワークセキュリティ対策の強化や可視化に向けた環境づくりを進めていくことが得策です。

また、クラウドSWGには、SASEとして必要なセキュリティ機能の多くが実装されてきています。具体的には、アウトバウンドのトラフィック管理者制御を行うNGFW(次世代ファイアウォール)/IPSをはじめ、Webフィルタリングやサンドボックス、SSL復号、SDP/ZTNA(Zero Trust Network Access)などの機能が備わっており、インターネット分離が可能なアイソレーションや認証基盤との組み合わせによる内部統制強化、CASBなどによるSaaSトラフィックの可視化なども実現します。また、オプション機能やほかセキュリティソリューションとの連携も柔軟に行うことができるため、将来的な機能拡張にも十分対応できるソリューションが増えてきています。

※製品により提供できる機能に差があります。

クラウドSWG導入については、既存のプロキシからの切り替えも進んでおり、プロキシ導入企業のおよそ3割強がすでにクラウドサービスへの移行を行っているという調査結果も出ているほど。移行期には、オンプレミスとクラウドサービスを併用するハイブリット構成を採用する企業も多く、今後はプロキシを含めたSWGがクラウド化していく流れは加速していくものと考えられます。

クラウドSWGの4つのプロダクト

最後に、マクニカネットワークスが提供する4つのクラウドSWGプロダクトを紹介します。それぞれSASE環境を整備する際に適した機能を有したソリューションです。

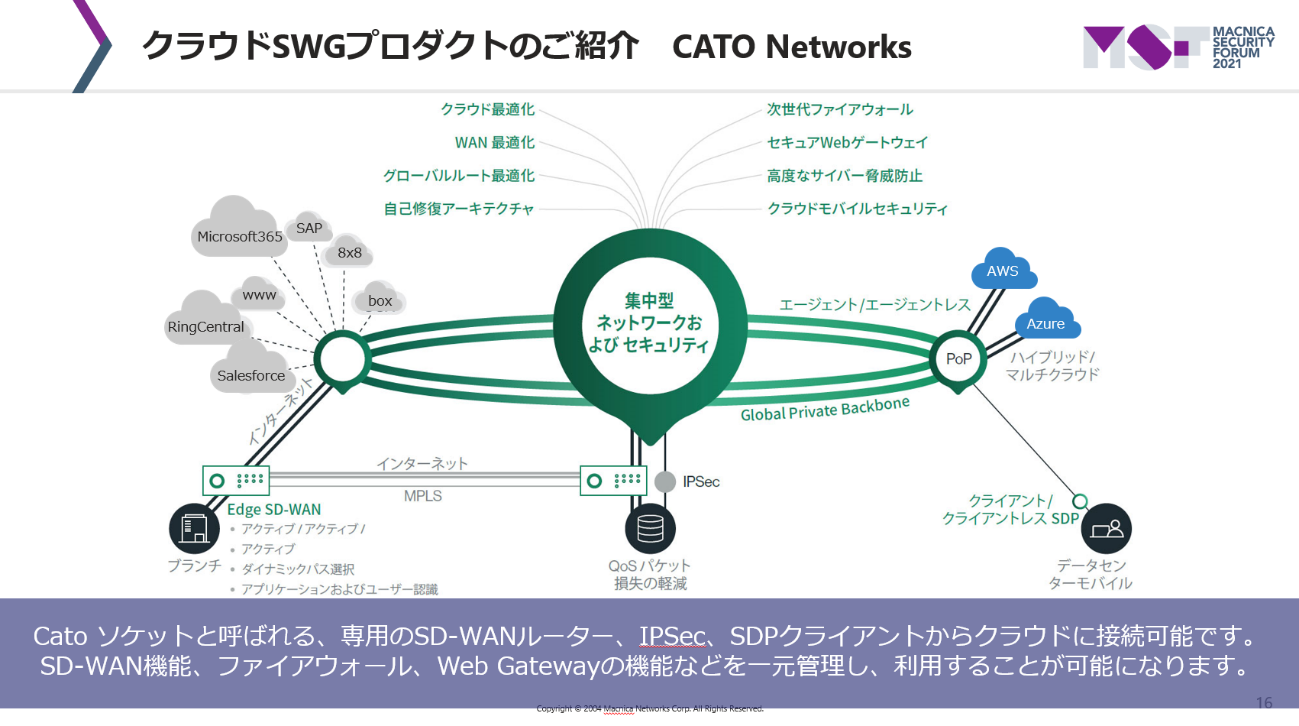

Cato Networks

Catoソケットと呼ばれる専用のSD-WANエッジルーターを提供しているのが特徴の1つです。このエッジルーターやSDPクライアントアプリケーションからCatoクラウドへアクセスするだけで、次世代ファイアウォールはもちろん、SWG、クラウドモバイルセキュリティなどの機能が利用可能です。また、クラウドやWAN、グロバールルートなど各種ネットワークの最適化機能も実装しており、ネットワークセキュリティの統合的な機能を実装することができます。

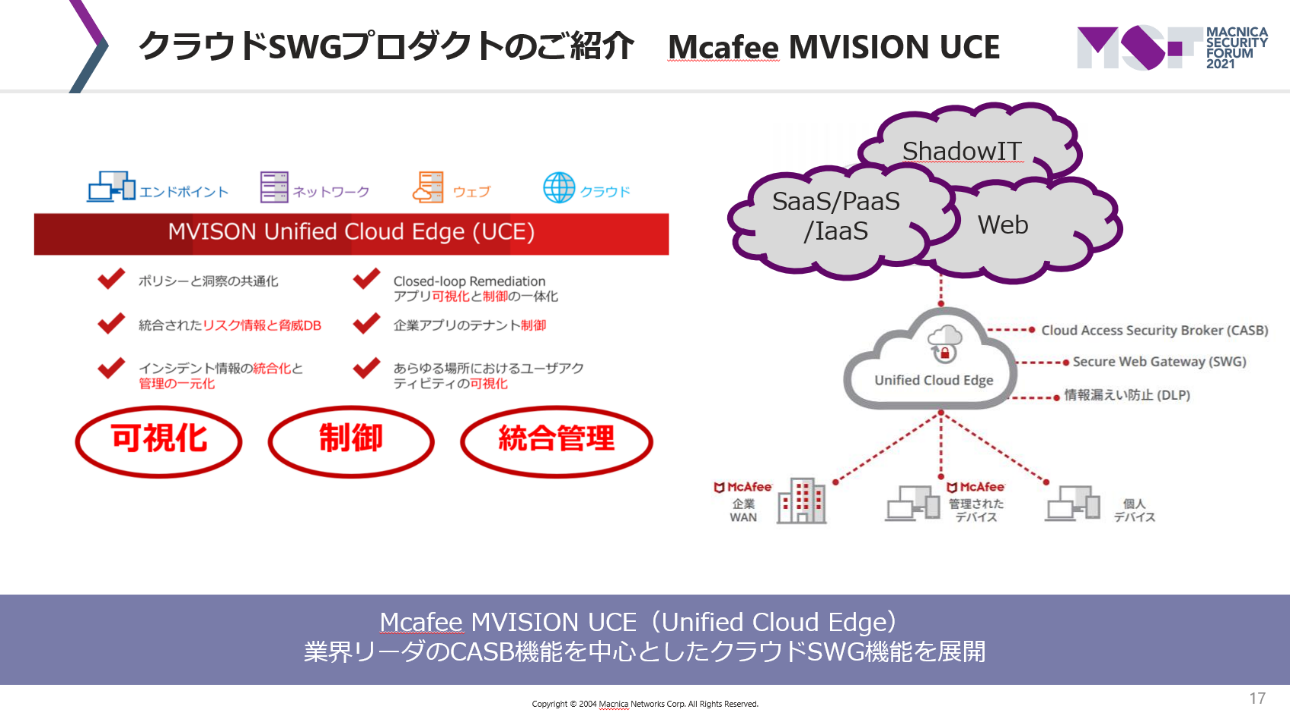

McAfee MVISION UCE

業界リーダーとして名高いCASB機能を中心としたクラウドSWG機能を提供しており、CASBやSWGの機能はもちろん、情報漏洩対策として有効なDLP機能やWebサイトに潜むマルウェアや悪意のあるコードからユーザーを守るアイソレーション機能も実装可能です。また、SD-WANソリューションを提供する各ベンダーとの連携を実現しており、セキュリティとネットワーク機能の融合も柔軟に行うことができます。

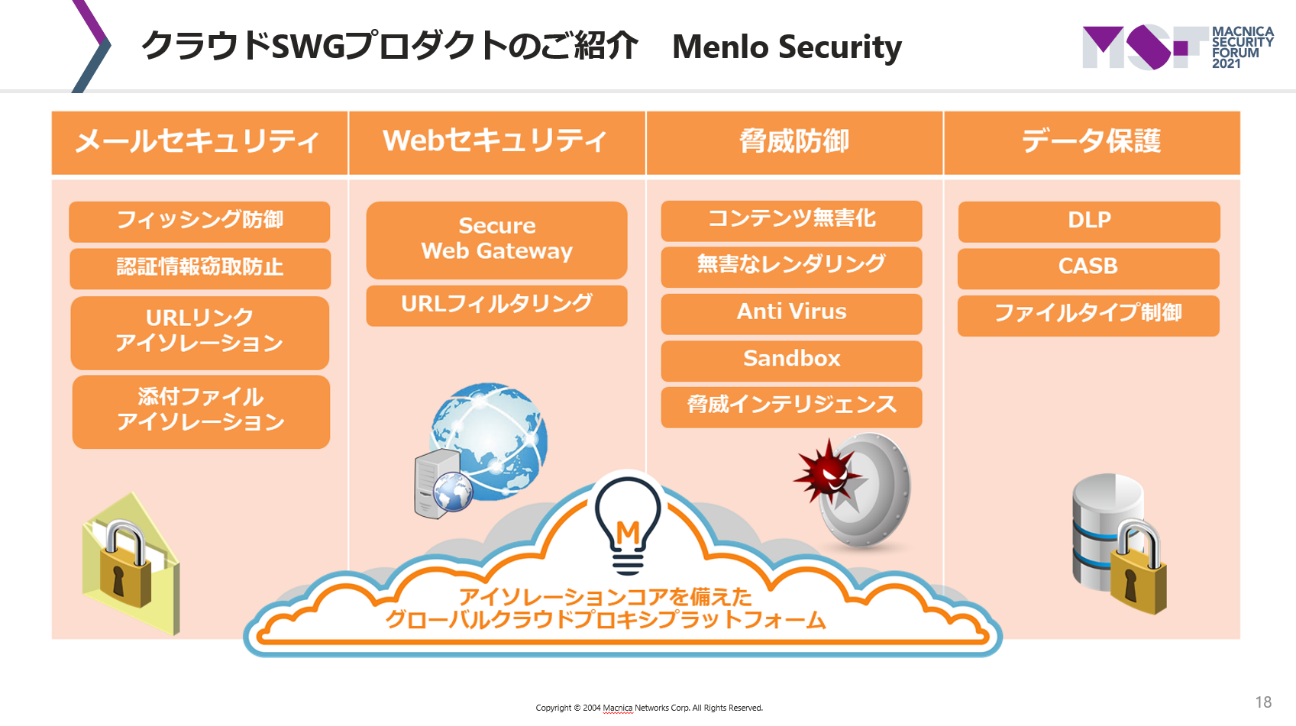

Menlo Security

ネットワーク分離や無害化を実現するアイソレーション技術を中心に、Webとメール経由でのマルウェア脅威を排除するクラウドSWGソリューション。フィルタリングやアンチウイルス、サンドボックスなどのWebセキュリティ機能はもちろん、CASBやDLPを用いたデータ保護、そしてSSLおよびアプリケーションの可視化が可能なSWG機能を提供しています。また、他社のSWGと連携しながらアイソレーション技術を組み合わせて活用することもできるなど、アイソレーション技術に長けていることが大きな特徴です。

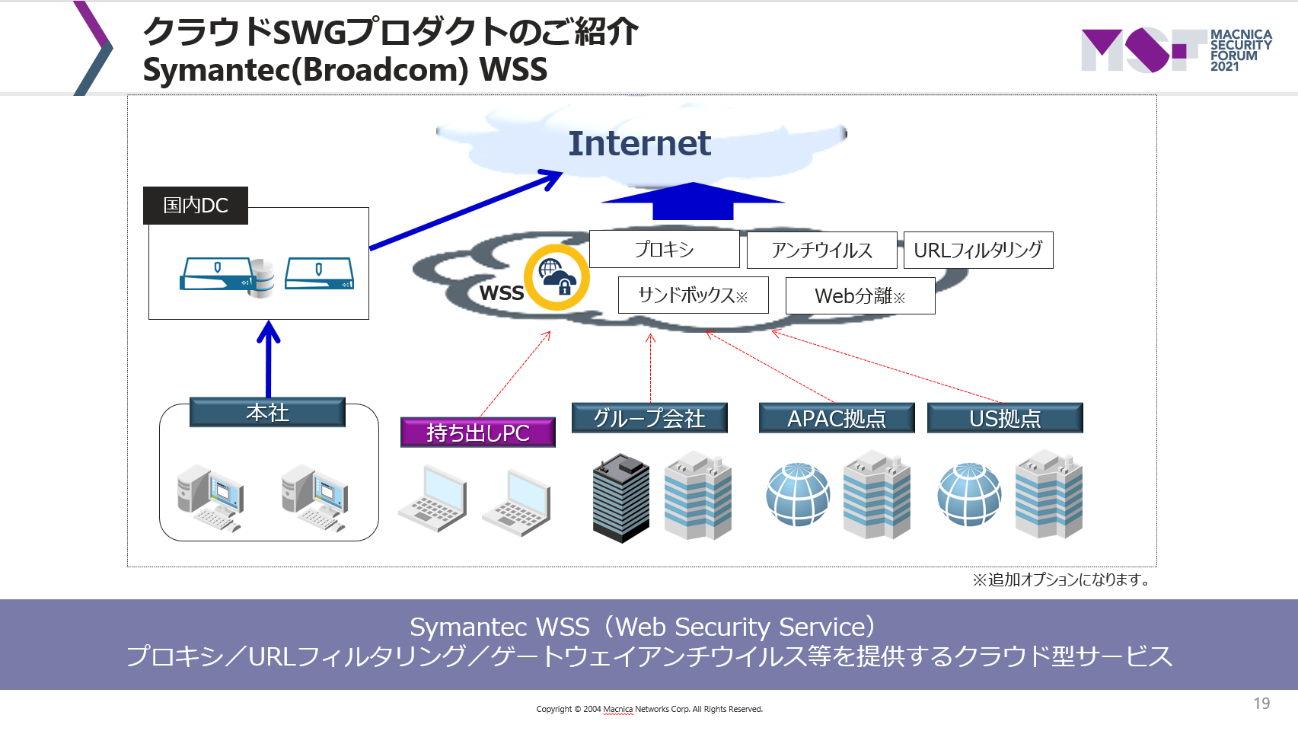

Symantec(Broadcom)WSS

プロキシとしてシェアの高いブルーコート社の技術をベースにしたクラウドプロキシが大きな特徴となっており、URLフィルタリングやゲートウェイアンチウイルス、サンドボックスなど豊富なクラウドSWG機能を提供しています。企業内のプロキシと柔軟に連携しながら、テレワーク環境やグループ会社も含めた統合的なSWG基盤として活用できるソリューションの1つです。

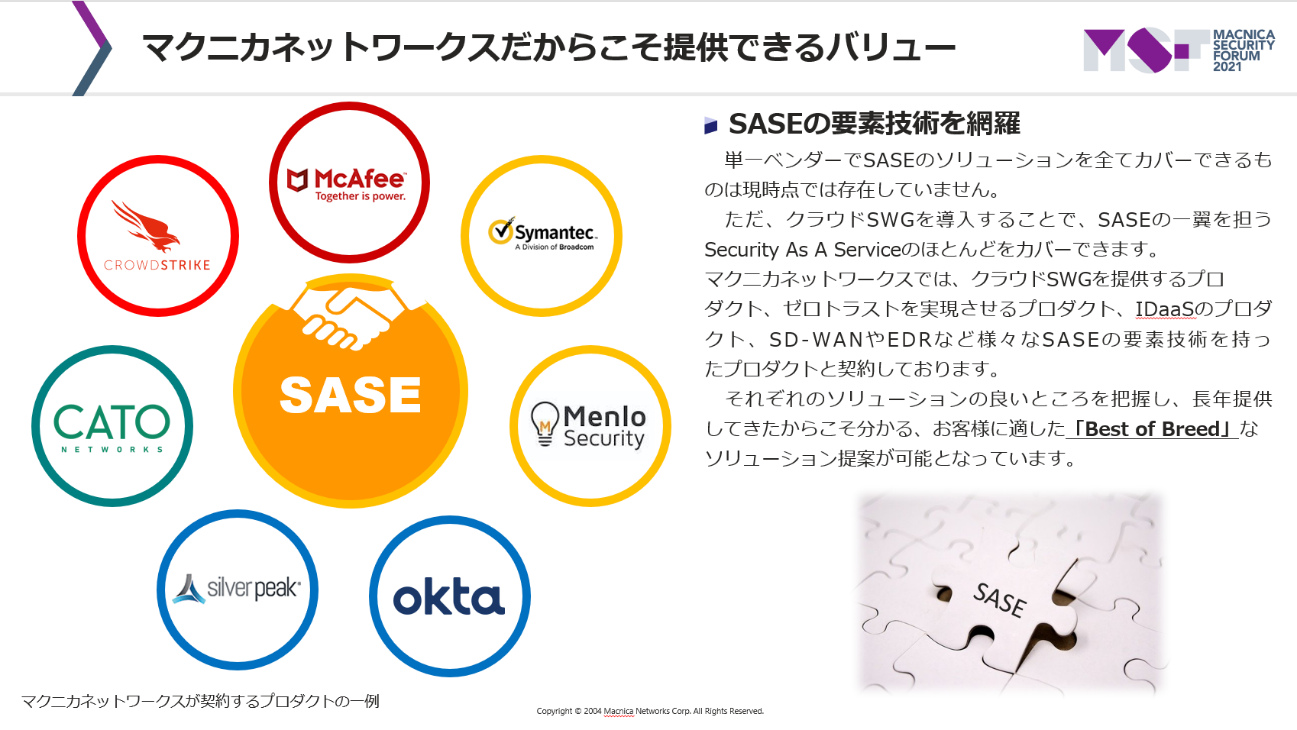

マクニカネットワークスでは、上記のクラウドSWGソリューションのみならず、ゼロトラストを実現するための中核となるIDaaSソリューションをはじめ、SD-WANやEDRといったセキュリティ強化に貢献するさまざまなソリューションも取り扱っています。多くの企業に提供してきた各セキュリティソリューションにおける設計や構築、運用ノウハウを駆使することで、企業の環境に合わせたベストオブブリードな環境づくりを強力にバックアップします。

----------------------------------

『ShadowIT対策、プロキシだけでは不十分?

急速なSaaS活用に潜むリスク対策に有効なCASBという選択肢』

SaaS のなかでも許可されていない ShadowITに対して、

プロキシだけではセキュリティに対する懸念を払しょくすることは難しい。

なぜプロキシだけでは難しいのか、その理由について紐解いていきながら、

今回はShadowITに対する有効な選択肢について考えていきたい。

----------------------------------

『解消したい「契約しているクラウドサービスなら安全でしょ?」 という誤解

Microsoft365(旧Office 365)にこそ求められるCASBの実力』

企業が契約することで利用可能な「Sanctioned IT」であるMicrosoft 365だけに、

安全な環境だと思っている方が多いのではないだろうか。

しかし、たとえMicrosoft 365であっても、セキュリティリスクがあること

を認識すべきだ。今回は、そんな Sanctioned ITに対するリスクとともに、

その対策について考えていきたい。

----------------------------------

『対応は事業者の責任でという誤認と根本的な人手不足が大きな課題に!

IaaS導入に欠かせないクラウドセキュリティ対策の傾向と処方箋』

責任範囲に関する根本的な誤認も含め、クラウドならではの対策に精通

している人材が社内に不足していることから、セキュリティリスクへの

ケアが十分できていないケースが後を絶たない。

人海戦術では対応が困難な、クラウドセキュリティ対策の今について

紐解いていきながら、その最適な解決策について見ていこう。

----------------------------------

※本記事は2021年5月に開催した「Macnica Security Forum 2021」の講演内容を元に執筆しています。