マルウェア解析者が見る、攻撃と対策の現在と未来 (2021)

-

│

この1年は特にIT環境、攻撃手法の変化が大きく、A41APT標的型攻撃など検出の難しい攻撃もありました。本記事では、攻撃動向の分析と対策、意外と普及していない検出方法、ブロック効果の高い設定と対策を具体的にご紹介します。また、将来の情報システムトレンドに合わせて、想定される攻撃、将来に渡って損のない対策の勘所を解説します。

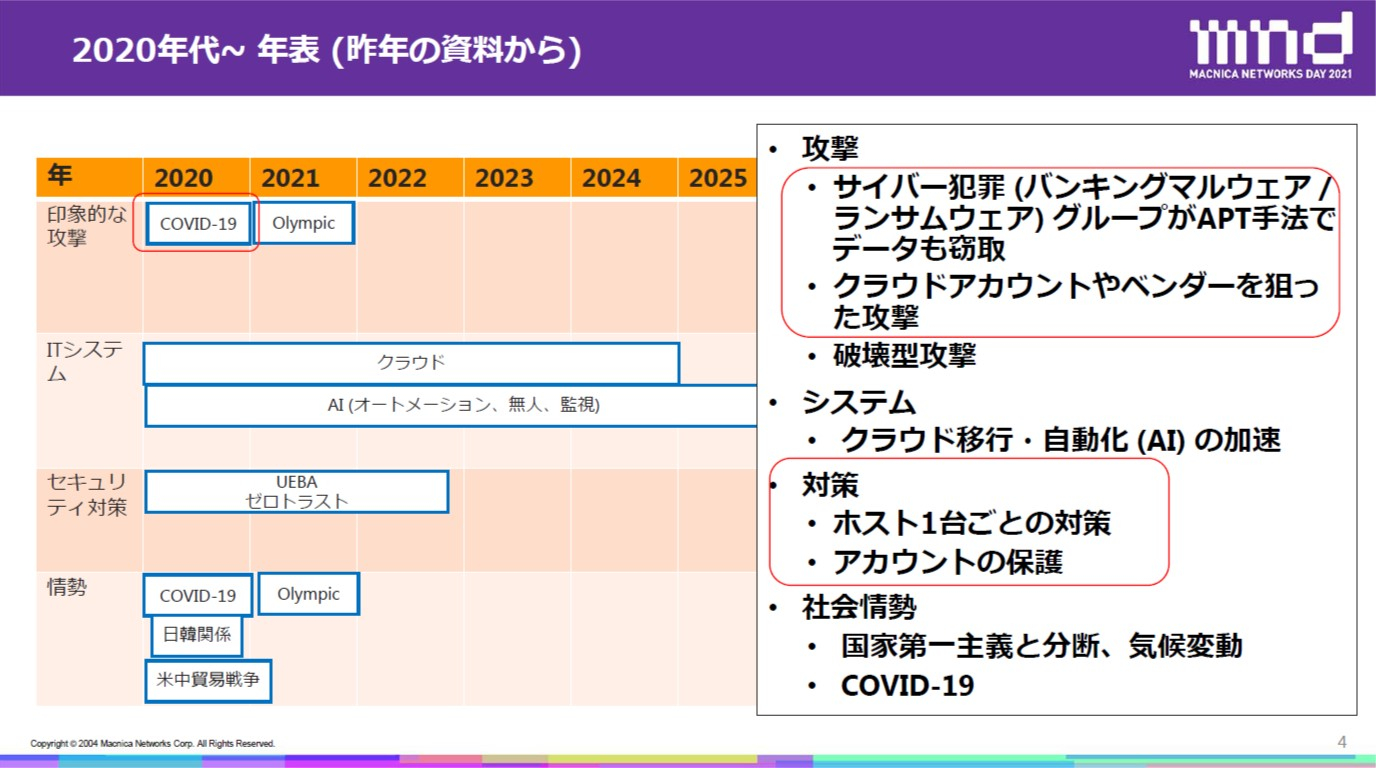

昨今の攻撃年表

最初に、2020年からの主な攻撃やITシステムの変化、それに伴って新たに注目されているセキュリティ対策、そして社会情勢からみてみましょう。サイバー犯罪の攻撃グループがランサムウェア攻撃の前にAPT的な手法でデータを窃取していく攻撃が増えたものの、クラウドアカウントやベンダを狙った攻撃などは、それほど多くは発生していませんでした。またセキュリティ対策については、テレワークの浸透なども影響し、ホスト1台ごとにNGAV(Next Generation Anti-Virus)やEDRを導入するといった対策が非常に広がっている印象です。一方で、アカウント保護などの対策は現時点では手薄な印象があります。情勢に関連した印象的な攻撃としては、COVID-19を件名にしたスピアフィッシングメールなどが実際に多く観測されていました。 攻撃傾向をさらに細かく見ていくと、2020年の発表では、業務システムのクラウドシフトにより、クラウド上のアカウントを狙った攻撃などが目立ってくると予測していたものの、まだクラウドへの攻撃はそこまで活発化していません。一方で、Emotetに代表されるマルウェア感染は、PCからアカウントを取得するケースもあり、アカウント保護の重要性は引き続き高まっている状況にあります。また、端末1台ごとの保護に向けた対策が広がるなか、海外拠点などに対する対策が手薄なことから、海外拠点からの攻撃などは活発に行われていた印象です。

攻撃傾向をさらに細かく見ていくと、2020年の発表では、業務システムのクラウドシフトにより、クラウド上のアカウントを狙った攻撃などが目立ってくると予測していたものの、まだクラウドへの攻撃はそこまで活発化していません。一方で、Emotetに代表されるマルウェア感染は、PCからアカウントを取得するケースもあり、アカウント保護の重要性は引き続き高まっている状況にあります。また、端末1台ごとの保護に向けた対策が広がるなか、海外拠点などに対する対策が手薄なことから、海外拠点からの攻撃などは活発に行われていた印象です。

2020年度の攻撃動向と対策

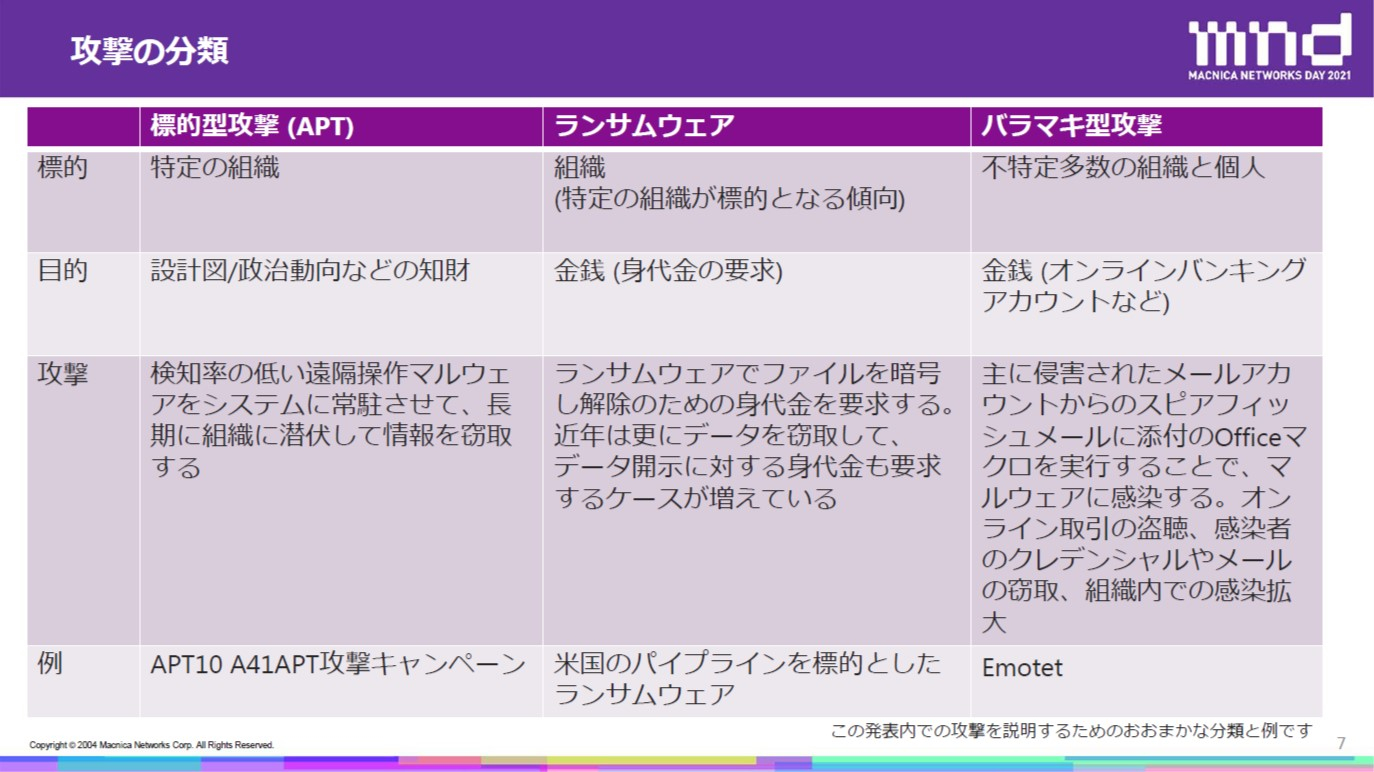

ここから2020年度の攻撃の動向と対策として、着目すべき攻撃を具体的に紹介します。大きくは、「標的型攻撃」「ランサムウェア」「バラマキ型攻撃」の3つです。

標的型攻撃は、特定の組織を狙って設計図・政治動向など知的財産を狙う攻撃です。検知率の低い遠隔操作マルウェアをシステムに常駐させて情報を窃取する攻撃が中心で、2020年はサイバー攻撃グループ「APT10」のA41APT攻撃キャンペーンが印象に残っているものの1つです。ランサムウェアはファイルを暗号化して身代金を要求する攻撃で、近年ではデータを窃取してその開示の見返りに対する身代金を要求するケースが増えている状況にあります。最近では米国のパイプラインを標的としたランサムウェアの攻撃も観測されており、ランサムウェア攻撃も特定の組織を標的とする傾向になってきています。そしてバラマキ型攻撃は、不特定多数の組織と個人を標的とした金銭を目的とした攻撃で、主に侵害されたメールアカウントからのスピアフィッシュメールに添付されたOfficeファイルのマクロを実行することでマルウェアの感染が始まります。Emotetが代表的なものに挙げられます。

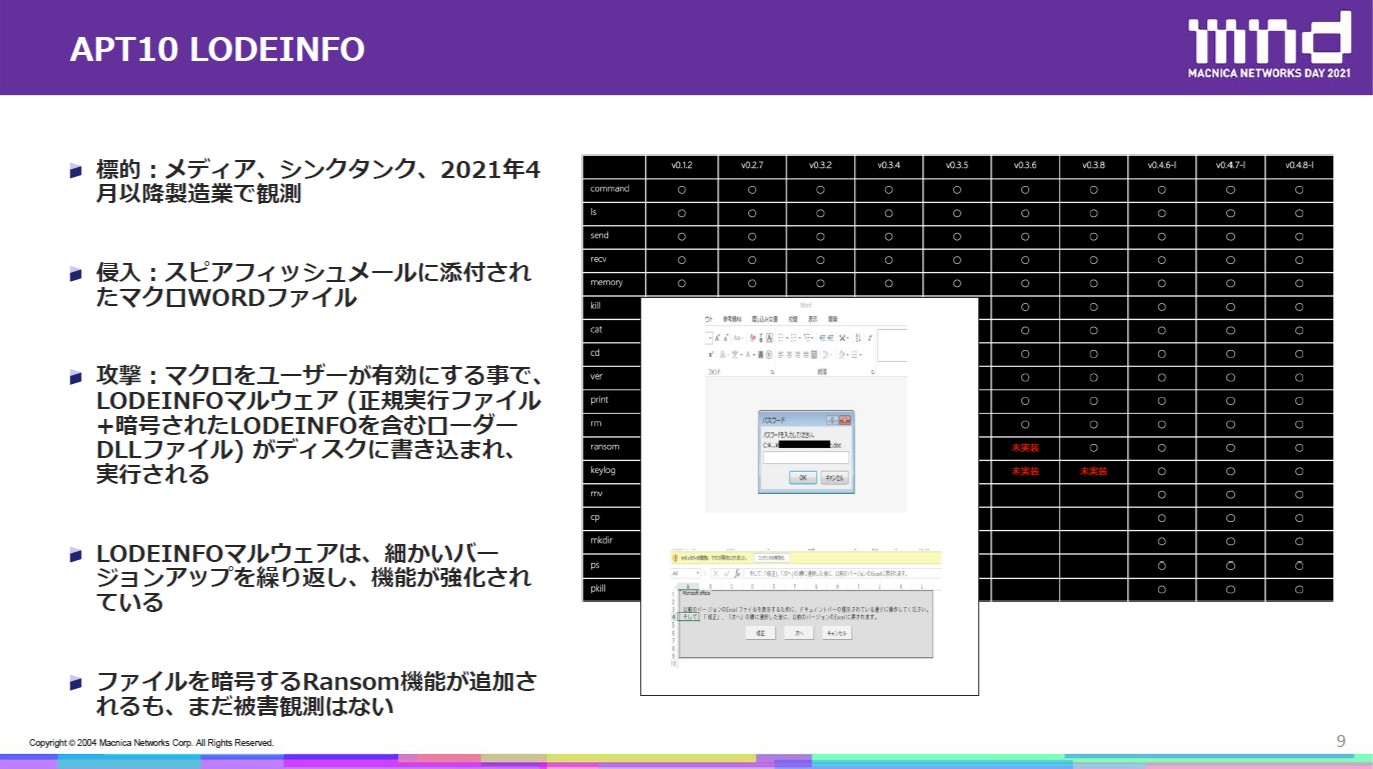

2020年におけるAPT10攻撃グループの動き

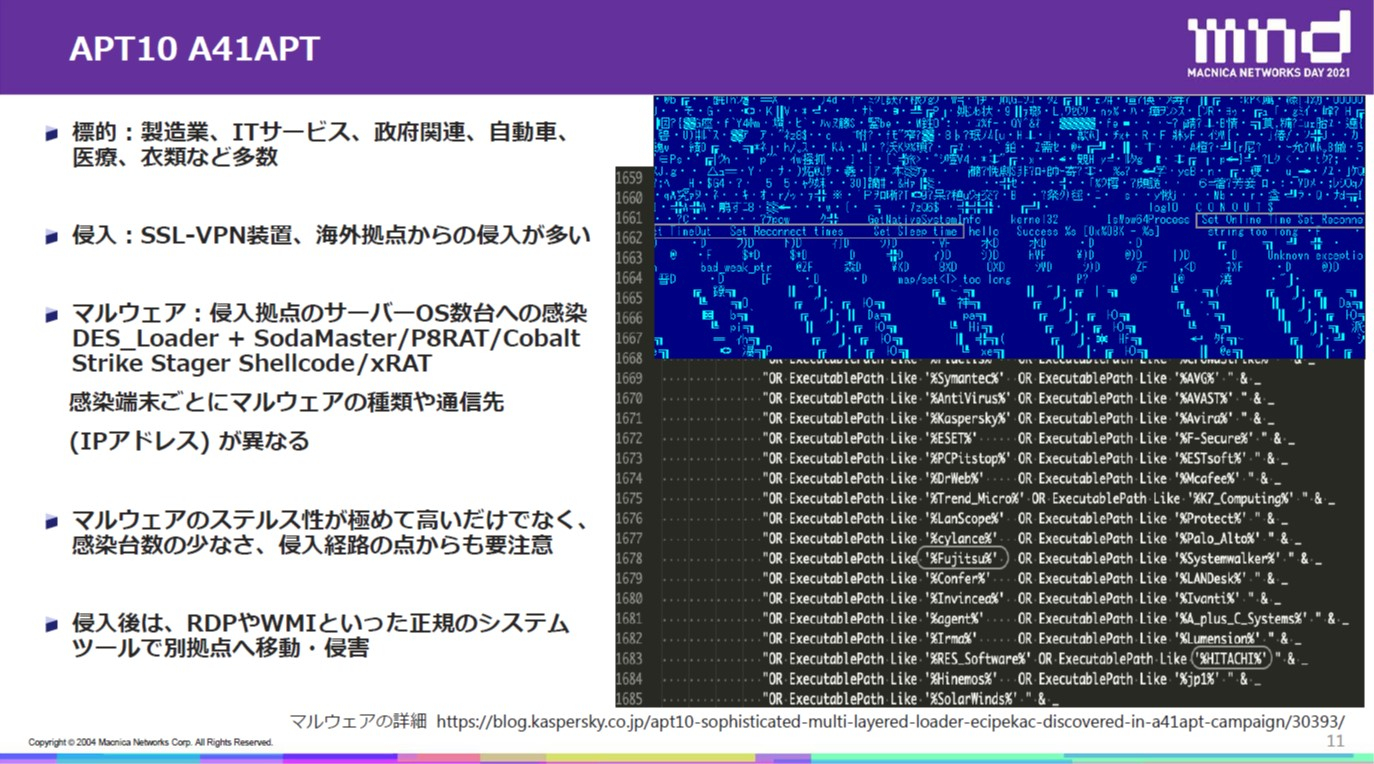

ここで標的型攻撃の例として、APT10攻撃グループのLODEINFOと呼ばれるマルウェアについて取り上げてみます。もともとはメディアやシンクタンクを標的としたマルウェアでしたが、2021年4月以降は製造業に対しての攻撃も観測されており、注意が必要です。スピアフィッシュメールに添付されたWordファイルのマクロを実行することで、正規実行ファイルと暗号化されたLODEINFOを内包したローダーDLLファイルがディスクに書き込まれて実行されます。このマルウェアは細かいバージョンアップを繰り返しており、バージョン0.3.8からファイルを暗号化するランサム機能が追加されたものの、使われたという実績は観測されていない状況にあります。このAPT10のLODEINFOマルウェアでは、マクロを実行して感染すると、そこから攻撃者のC2サーバと通信を開始、正規コマンドにて偵察したのちに情報を窃取していく典型的な攻撃となっています。簡単に実施できる対策としては、Active Directoryの設定であるGPO(Group Policy Object)によってWordのマクロを一斉に無効にする対策が有効な対策の1つです。また、マルウェアがバージョンアップした際に検知率が低下する恐れがあるため、標的型攻撃でほぼ確実に使われてくる正規コマンドを検出可能なEDRを活用することで、プロセスをモニタリングして検出することも有効な対策となってきます。 続いて、同じ攻撃グループのAPT10が行ったと思われるA41APT攻撃キャンペーンについて紹介します。これは製造業やITサービス、政府関連など非常に幅広い標的が対象となった攻撃キャンペーンで、侵入経路は主に海外や拠点のオフィスに設置されたSSL-VPN装置が多く見られました。マルウェアは侵入した拠点のサーバOSに感染するケースが多く、DES_LoaderやSodaMaster、P8RATと呼ばれるようなマルウェアが使われています。しかも、感染台数が少なく、マルウェアの通信先のIPアドレスも感染端末ごとに異なるなど、非常にステルス性が高い攻撃だと思われます。侵入後はRDPやWMIといった正規のシステムツールで別拠点へ移動して侵害していくという流れになっています。

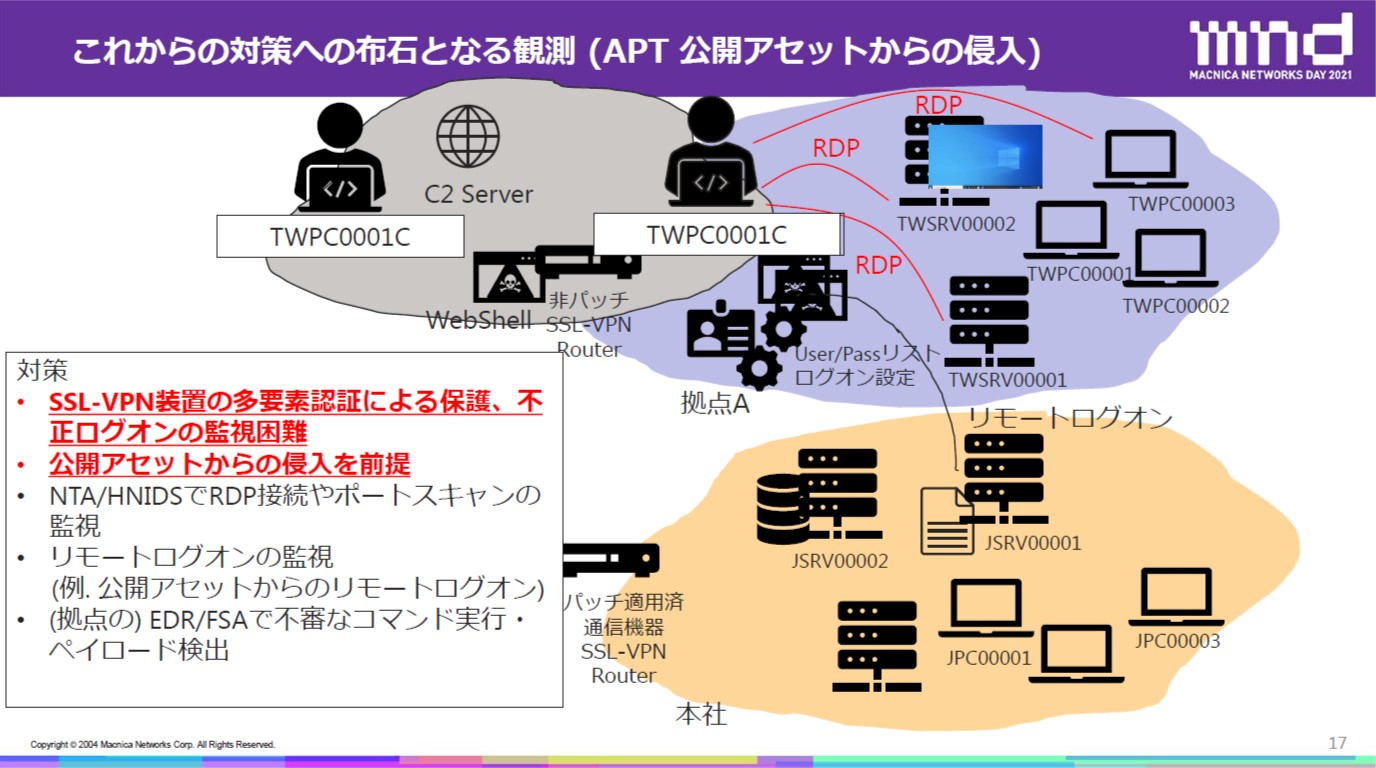

続いて、同じ攻撃グループのAPT10が行ったと思われるA41APT攻撃キャンペーンについて紹介します。これは製造業やITサービス、政府関連など非常に幅広い標的が対象となった攻撃キャンペーンで、侵入経路は主に海外や拠点のオフィスに設置されたSSL-VPN装置が多く見られました。マルウェアは侵入した拠点のサーバOSに感染するケースが多く、DES_LoaderやSodaMaster、P8RATと呼ばれるようなマルウェアが使われています。しかも、感染台数が少なく、マルウェアの通信先のIPアドレスも感染端末ごとに異なるなど、非常にステルス性が高い攻撃だと思われます。侵入後はRDPやWMIといった正規のシステムツールで別拠点へ移動して侵害していくという流れになっています。 このA41APT攻撃の起点は、攻撃者の端末がSSL-VPNの脆弱性を使って拠点のネットワークに侵入するというものです。更にSSL-VPN装置からユーザーやパスワード、SSL-VPNを経由したログオン設定などを窃取することで、長期的に侵入できるようになるわけです。また、その情報をもとにRDPで別のサーバに接続、マルウェアを感染させて本社や拠点に横移動しながら、正規のリモートログオンにて情報を窃取していくことになります。

このA41APT攻撃の起点は、攻撃者の端末がSSL-VPNの脆弱性を使って拠点のネットワークに侵入するというものです。更にSSL-VPN装置からユーザーやパスワード、SSL-VPNを経由したログオン設定などを窃取することで、長期的に侵入できるようになるわけです。また、その情報をもとにRDPで別のサーバに接続、マルウェアを感染させて本社や拠点に横移動しながら、正規のリモートログオンにて情報を窃取していくことになります。

対策については、企業が連番でつけているようなホスト名とは違うホスト名を使って攻撃者が侵入してくるため、SSL-VPNのログインを監視することで検出する方法が1つの有効な手段です。その後は、RDPや空いているポートをスキャンしてくるため、ポートスキャンの監視も検出手段として役立つものになります。ただし、リモートログオンするとイベントログは消される傾向にあります。

もしRDPなどで接続された端末にEDRなどが導入されていれば、そこで実行された不審なコマンドを検出することが可能です。また、FSA(Forensic State Analysis)といったフォレンジックツールでスキャンすることでメモリ上のペイロードを検出することも有効です。

攻撃者がWMIのリモートコマンドを利用する場合、リモートでWMIを実行されたホスト上のEDRでは、WMIのログが取得できないため、WMIのイベントログを有効にして監視することが検出に向けて有効になります。また攻撃者がイベントログを消去しなかった場合は、Lateral Movementで別のホストに移動した痕跡を、イベントログを1つの場所に集約して可視化することで異常の検出ができます。このように、リモートログオンを定期的に監視することで早期検出に繋がっているのが現状です。

これからの対策への布石となる観測

これまでは普段と異なるホスト名でのログインを見ることでの対策について見てきましたが、新たにSSL-VPN装置のゼロデイの脆弱性が発見されており、攻撃グループは違うものの、SSL-VPN装置上にWebShellが設置される攻撃の検出が国内でも観測されています。SSL-VPN装置のベンダからインテグリティチェックツールなどもリリースされており、このツールを使って攻撃の検出有無も見ていく必要があります。

今回の脆弱性を発見して発表したのがFireEyeで、A41APT攻撃キャンペーンでの観測を上回り、組織の命名則に則ったホスト名で攻撃者がSSL-VPN装置にログオンしてくる事がすでに観測されている状況です。SSL-VPNをはじめ公開アセットからの侵入という点では、標的型攻撃に対しては、ここから侵入される前提で対策していくことが重要になってきます。

侵入を前提とした場合、早期に検出するためにはNTAでネットワークのトレースを確認し、拠点を含めたポートスキャンの監視やサーバへのリモートログオンの監視などをしっかり行っておくことが大切になってきます。また、RDPのポートが空いていて常時起動しており、管理者が普段デスクトップにログオンして操作しないサーバに侵入してくることになるため、少なくとも拠点のサーバに対してEDR導入や定期的なSFAでのメモリ検出スキャンなどを実施することが、早期の発見に必要な対策になってくると見ています。 実は、A41APT攻撃キャンペーンで使用されたマルウェアは2020年10月3日にVirusTotalにアップロードされましたが、そこから2か月ほどはほぼ検出がゼロの状態が続いており、非常にステルス性の高いという特徴を持っていることが分かっています。VirusTotalなどに上がっている検出シグニチャが必ずしもベンダが提供する最新ものではなく、APTの検出を行っていることを攻撃者に知られたくないためにわざとルールを抜かしているケースもあると聞き及んでいます。いずれにせよ、全般的には検出状況が悪く、APTのステルス性が昨年は高まったという分析をしています。その意味でも、AVやNGAVにてマルウェアが動作した時点での検出については絶対の信頼を置いてはいけないのが現実です。APTのマルウェアを検出するためには、APTのインテリジェンスを有するベンダが作成しているルールを持ったFSAで、マルウェアが動作した後のメモリ上でのペイロードを検知したり、コマンド実行をEDRで監視したりするということが大前提となってきます。

実は、A41APT攻撃キャンペーンで使用されたマルウェアは2020年10月3日にVirusTotalにアップロードされましたが、そこから2か月ほどはほぼ検出がゼロの状態が続いており、非常にステルス性の高いという特徴を持っていることが分かっています。VirusTotalなどに上がっている検出シグニチャが必ずしもベンダが提供する最新ものではなく、APTの検出を行っていることを攻撃者に知られたくないためにわざとルールを抜かしているケースもあると聞き及んでいます。いずれにせよ、全般的には検出状況が悪く、APTのステルス性が昨年は高まったという分析をしています。その意味でも、AVやNGAVにてマルウェアが動作した時点での検出については絶対の信頼を置いてはいけないのが現実です。APTのマルウェアを検出するためには、APTのインテリジェンスを有するベンダが作成しているルールを持ったFSAで、マルウェアが動作した後のメモリ上でのペイロードを検知したり、コマンド実行をEDRで監視したりするということが大前提となってきます。

ランサムウェア

ランサムウェアは複数の業種で多数観測されています。2020年の侵入傾向としては、SSL-VPN装置の脆弱性を狙ったもの、RDPの公開ポートかつパッチがあたっていないWindowsなどから侵入されてしまったケースが多く、また海外拠点からの侵入ケースが多く観測されているのが現実です。ランサムウェアにおけるマルウェアとしては、RevilやPhobos、RagnaLockerなどが挙げられますが、例えばRagnaLockerではexe形式で実行するのではなく仮想マシンの内部でランサムウェアを動作させ、ファイルを暗号化していく攻撃手法も観測されており、検出そのものが難しく、実際に実行されてしまうとブロックすることがほぼ不可能になってきている状況です。 実際に観測したPhobosによるランサムウェアに関する興味深い事案では、海外拠点でサーバをリモートツールでコントロールするために、クラウド側にリモートデスクトップを公開していたところ、攻撃者がクラウドのアカウントを窃取したうえでリモートデスクトップを乗っ取り、クレデンシャルダンプを行いランサムウェアで暗号をかけたというケースがあります。この事案では侵入経路を発見するのに時間がかかりましたが、実際にはリモート接続ツールであるTeamViewerが原因でした。日本のセキュリティチームでは、TeamViewerの利用を把握しておらず、発見そのものが難しかったケースです。また、海外拠点ではまだAdministratorアカウントが利用されており、このアカウントで別のシステムに移動されて被害を大きくしてしまうケースが多く見られました。Administratorは攻撃者が把握しているユーザー名でユーザー名も固定のためにパスワードの総当たりなどもやりやすく、セキュリティ的には禁止するのが定石ですが、海外拠点ではまだ利用しているケースが多い印象です。ここはしっかりとアセスメントを行ったうえで禁止する措置を講じることが大切です。

実際に観測したPhobosによるランサムウェアに関する興味深い事案では、海外拠点でサーバをリモートツールでコントロールするために、クラウド側にリモートデスクトップを公開していたところ、攻撃者がクラウドのアカウントを窃取したうえでリモートデスクトップを乗っ取り、クレデンシャルダンプを行いランサムウェアで暗号をかけたというケースがあります。この事案では侵入経路を発見するのに時間がかかりましたが、実際にはリモート接続ツールであるTeamViewerが原因でした。日本のセキュリティチームでは、TeamViewerの利用を把握しておらず、発見そのものが難しかったケースです。また、海外拠点ではまだAdministratorアカウントが利用されており、このアカウントで別のシステムに移動されて被害を大きくしてしまうケースが多く見られました。Administratorは攻撃者が把握しているユーザー名でユーザー名も固定のためにパスワードの総当たりなどもやりやすく、セキュリティ的には禁止するのが定石ですが、海外拠点ではまだ利用しているケースが多い印象です。ここはしっかりとアセスメントを行ったうえで禁止する措置を講じることが大切です。

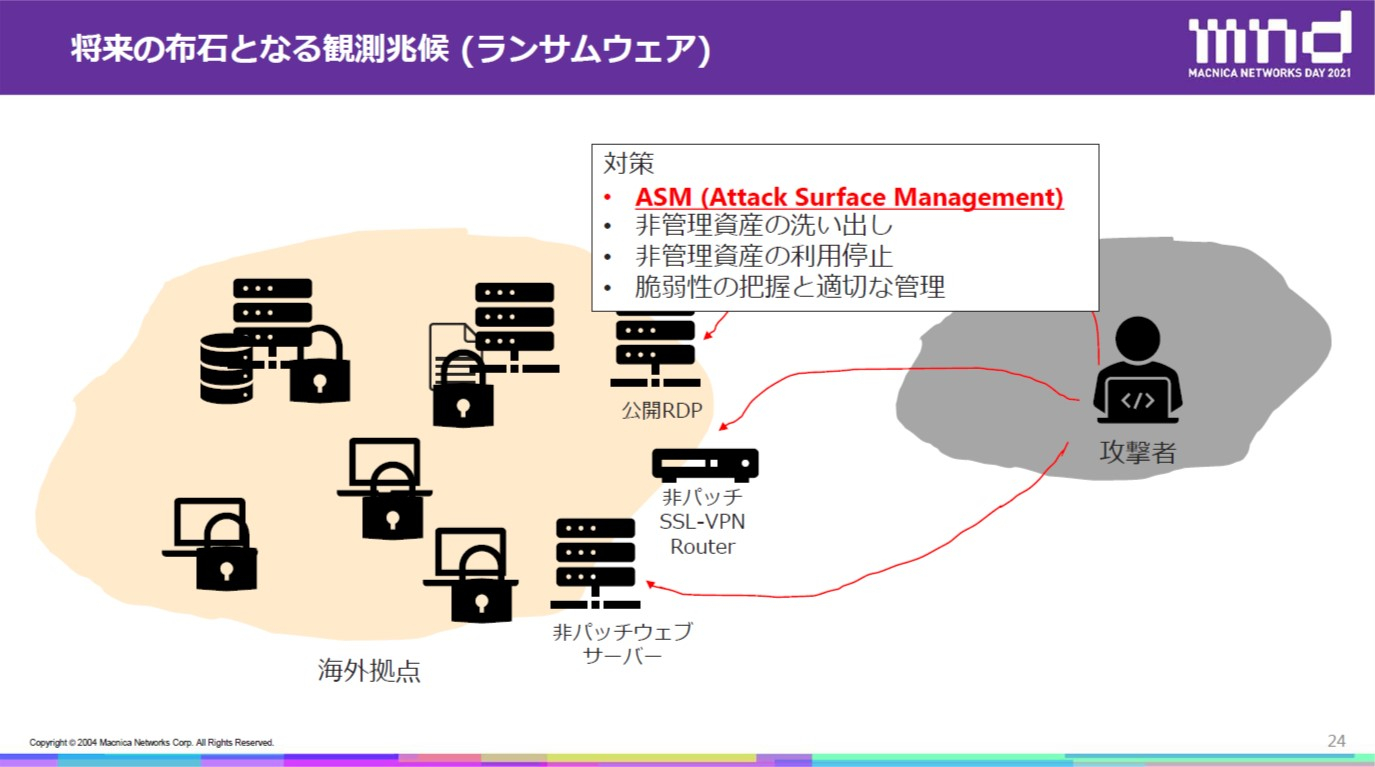

ただ、一般的には、パッチの適用されていない公開RDPやSSL-VPN、また利用していることを忘れてしまっているようなWebサーバから侵入されるケースが多くあります。そのため、外部の専門家が企業のIPレンジ帯やドメイン名から使用されているサーバをあぶり出して脆弱性の有無を確認したり、組織が把握していない資産をあぶりだすASM(Attack Surface Management)サービスなどを用いてアセスメントを実施することが、突然ランサムウェアに侵入されるようなケースを未然に防ぐためには有効です。

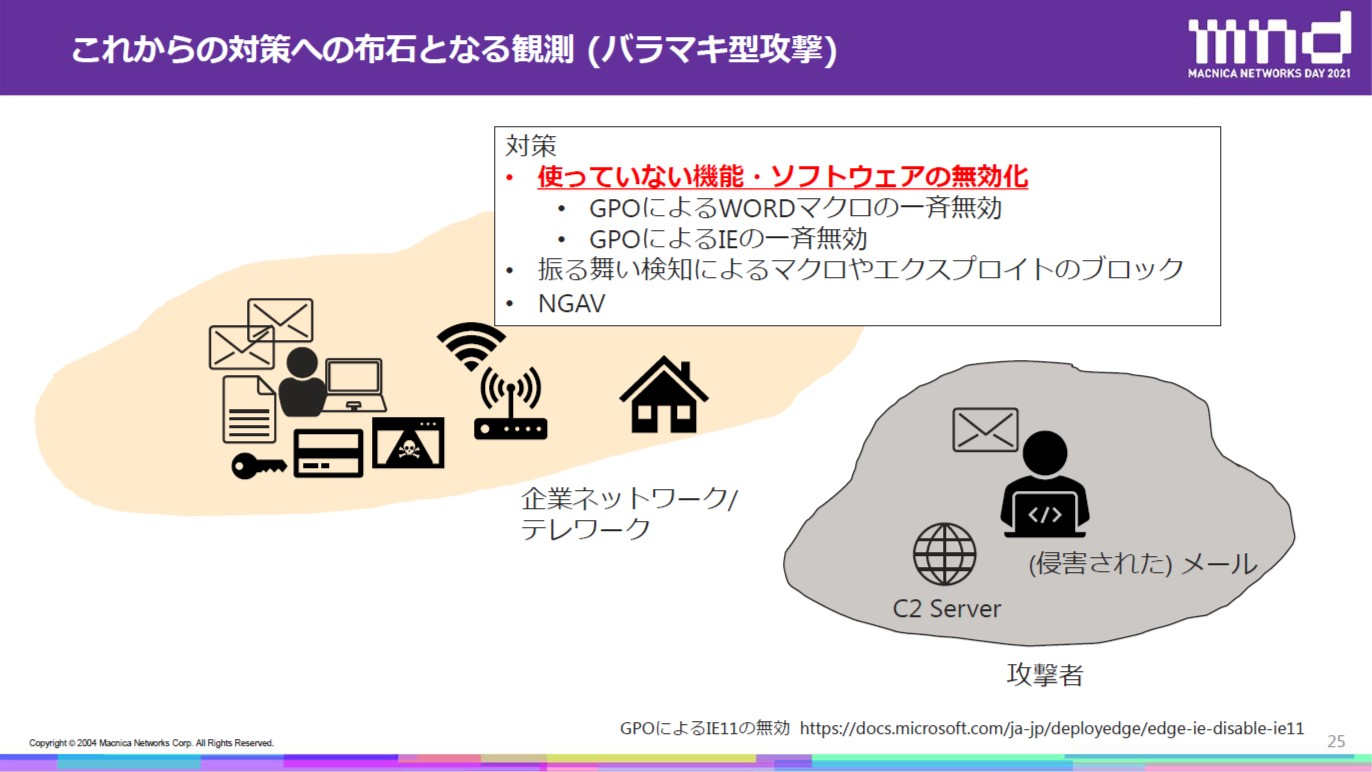

バラマキ型攻撃

バラマキ型攻撃は、その多くがスピアフィッシュメールから、特に関係者からのメールとしてうまく偽装したり、関係者のメールを侵害したりして送りつけてくるもので、そこからマルウェア感染して各種クレデンシャル情報やバンキングアカウントを盗むという被害につながっていきます。この場合も、Wordファイルのマクロを使うものが多く見られるため、一斉に無効にしていくことがお勧めです。

またエクスプロイトキットによるブラウザの脆弱性を狙った攻撃もあり、特にIEがねらわれます。IEをまったく利用する必要がない企業では、GPOでIEを一斉に無効にするといったことも有効です。また、Emotetに関しては、スピアフィッシュメールに添付のOfficeファイルのマクロを実行してしまったものの、NGAVやそれに付属している振る舞いブロックを有効にしており、Emotetの感染を防いでいるケースが企業・組織では多くあったと見ています。

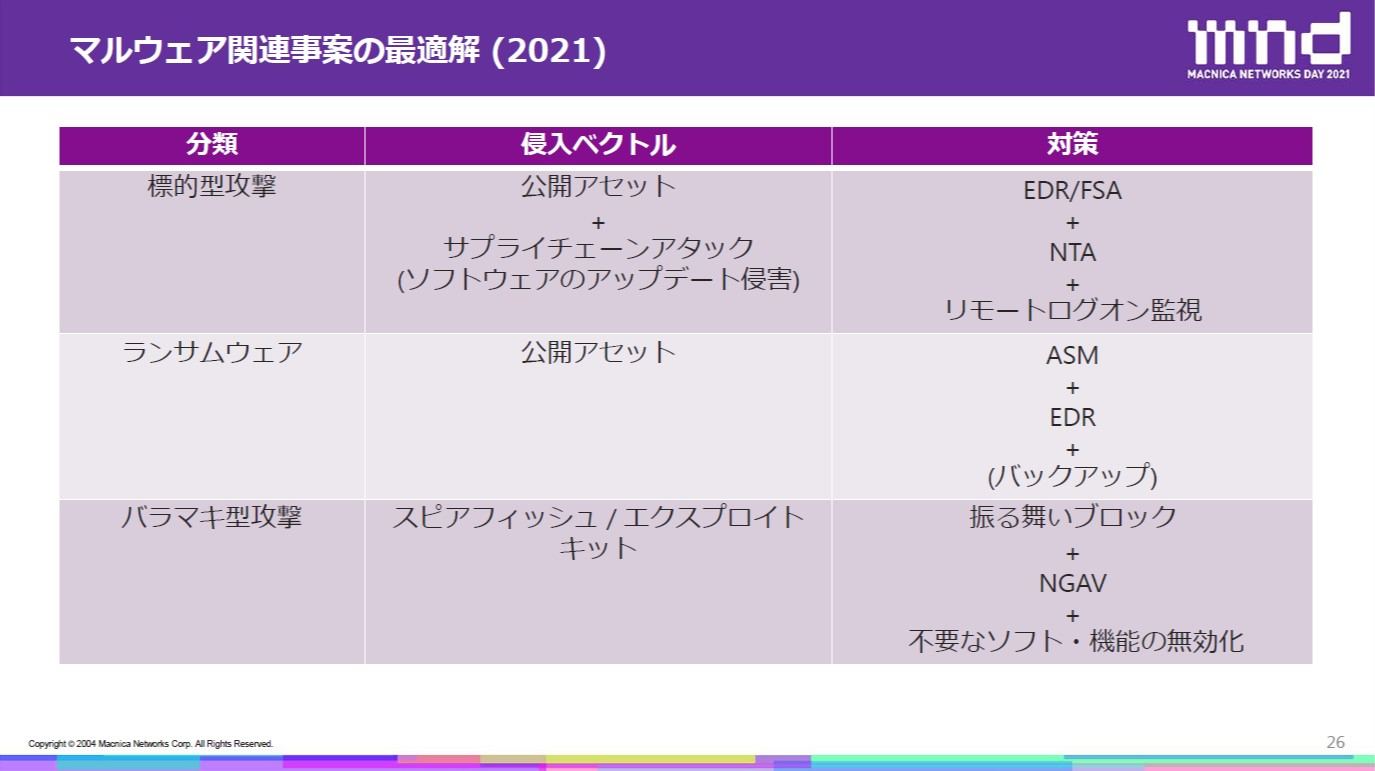

2021年におけるマルウェア関連事案の最適解

2021年のまとめとして、標的型攻撃およびランサムウェア、バラマキ型攻撃という3の分類に対して、それぞれの侵入ベクトルやその対策について振り返ります。

標的型攻撃については、侵入ベクトルは公開アセットや今回触れていませんがソフトウェアのアップデート侵害も含めたサプライチェーンアタックがその中心になってきます。そのための対策としてはEDR/FSAが有効になってきますが、より早期に異常に気付くためにはネットワークの監視やリモートログオン監視なども加えて重要になってきます。

ランサムウェアについても、公開アセットからの侵入が非常に怖いところで、ASMで資産のあぶり出しを行ったうえで、発見した不要資産の使用を停止したりパッチを当てたりといった対策が必要です。また、クレデンシャルダンプなどを実施するケースが多いため、この振る舞いを早期に検知し、侵入口をふさぐためのログ確認などを行うためにも、EDRなども必要になってくるソリューションの1つです。

そして、バラマキ型攻撃については、NGAVと振る舞いブロックを対策のベースとしつつ、その対策が実施できない場合は不要なソフトや機能の無効化などを実施することがリスクの軽減策になります。

これからの攻撃と対策

これからの企業ネットワークは、昨年に引き続き、サーバ内のデータがクラウド上に集積され、従業員はテレワークによってさまざまな場所で業務を行っていくことになるはずです。攻撃者はまさに従業員やクラウド上にあるむき出しの環境を狙ってくることになるわけです。もちろん、オフィスで導入していたネットワークにて防御する対策製品がクラウド上に移行していく流れもあります。そこで攻撃者は、クラウドに接続するためのアカウント情報、ようはクレデンシャルを狙ってくると想定しています。

オリンピックの影響が考えられる2021年ですが、オリンピック関連のスピアフィッシュメールなどは観測されておらず、海外からの観戦者も日本に流入してこないため、オリンピック関連のインフラは別にして、一般の企業がケアすべき印象的な攻撃は少ないと見ています。一方で、今回取り上げた標的型攻撃、ランサムウェアによる攻撃、ばらまき型攻撃は手法を進化させ、今後も続いてくると見ています。

企業ネットワークに接続するためのSSP-VPN装置には、クレデンシャル情報が蓄積されており、脆弱性があった場合に、ユーザー名やパスワードをまとめて窃取されてしまったというケースがありますが、攻撃者としては企業資産が移行していくクラウドにアクセスするためのクレデンシャルをクライアントからも狙うということが長期的な視点での攻撃として当然出てくるはずです。その対策としては、EDRやNGAVといった1台ずつ次世代の保護を進めていくことが必要なだけでなく、サーバに対しては特権管理なども含めたクレデンシャルの保護が不可欠です。またクラウド上のセキュリティがしっかり設定されているかどうかを把握するSSPMや企業の資産をASMで明らかにしていくことが大切です。新システム移行時には、もったいない部分もありますが旧システムは廃棄して完全に利用しないということがセキュリティの視点からは正解だと考えています。

今回記載した対策ソリューションの一例は、下記よりご確認ください。

▼CrowdStrike「CrowdStrike Falcon」

▼MpressionCSS「Attack Surface Managementサービス」

▼セミナー案内・ブログ更新情報 配信登録