フィッシング詐欺の二次被害を防ぐ!個人情報を守り、悪用されないためには

-

│

フィッシングに関連したニュースは毎日のようにアナウンスされ、後を絶ちません。コロナによって、その数は増加していると言われています。類似ドメインなどを調査し、自社のサイトを模倣したフィッシングサイトが立てられることを防ぐことや、万が一フィッシングサイトが立てられてしまった場合に、テイクダウンを実施する仕組みを持っていることも求められます。対応のスピードが非常に重要ですが、フィッシングサイトが作成されて即座にテイクダウンを行うのは難しいのが現状です。そのため、攻撃者がフィッシングサイトを立てた後にどのような攻撃を行っているのか、フィッシングの二次被害を防ぐ、顧客の情報を守るためにはどのような対応が必要なのかご紹介したいと思います。

フィッシング詐欺の現状

フィッシング対策協議会が公開している情報によると、報告されているフィッシンサイトのURL件数は昨年から大きく変動がないものの、フィッシング被害の報告件数自体は増加傾向にあります。

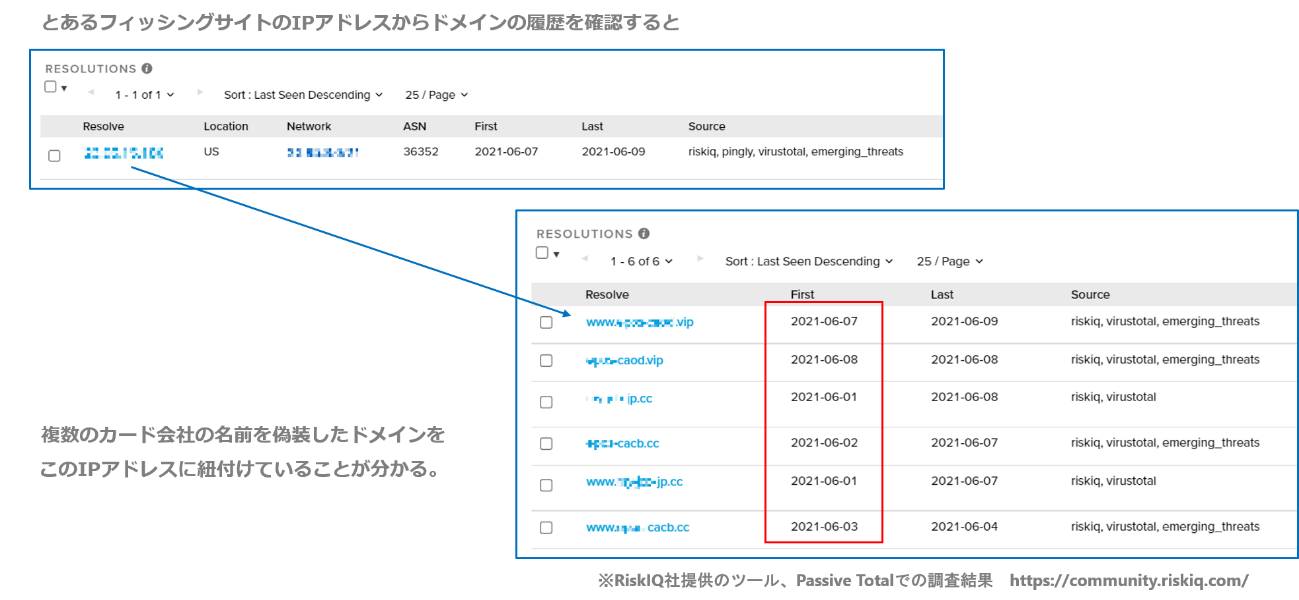

下記の図はフィッシング対策ソリューションを提供している、RiskIQ社のPassive Totalという調査ツールの画面です。

フィッシングサイトで使用されていたIPアドレスからドメインの履歴を調査したところ、複数のカード会社に類似させたドメイン名が紐づいていることが分かります。

赤く囲っている、名前解決が最初に行われた日にち(Firstの欄)を見ると、どのサイトも最近作成されたものであると確認することができます。(6/9時点)

スクリーンショットのFirstとLastの日にちを見ていただくとわかるように、攻撃者は短い期間で複数のフィッシングサイトを作成し、停止しているということが分かります。

(Lastの欄は名前解決を最後に確認した日にちを示しています)

フィッシングサイトとしての報告が上がってしまうと、Google Safe Browsingなどの機能によるブラウザ上での警告などにつながってしまうため、作成したサイトを攻撃者自身が一定期間後に閉鎖し、新規のサイトを作成するケースもあります。

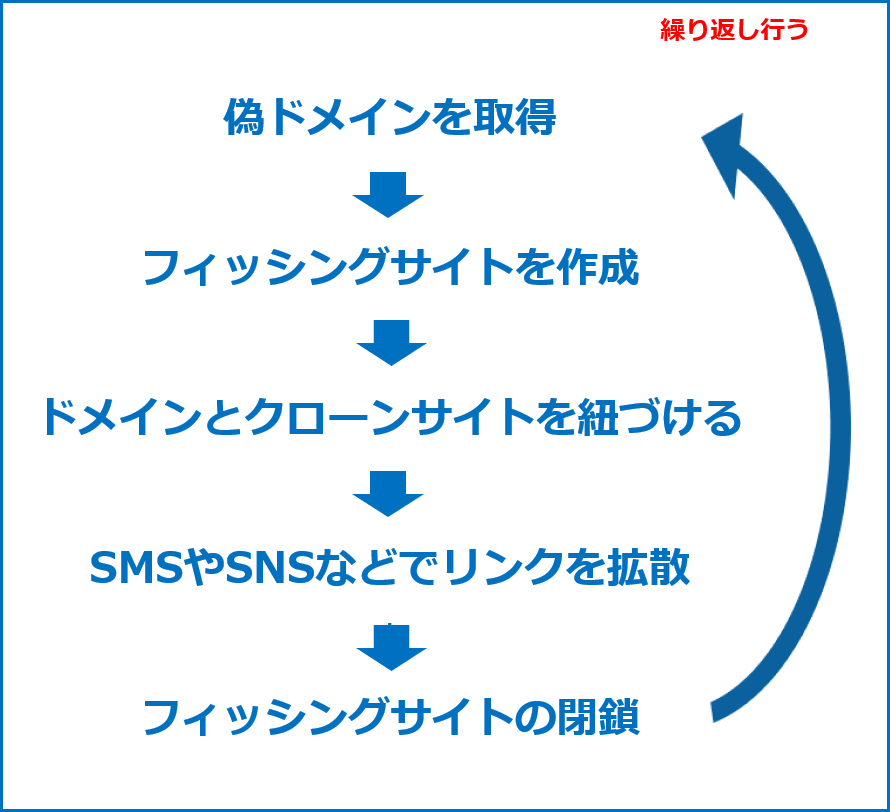

攻撃者は下記の一連の動作を繰り返し実行しているため、次から次へと異なるドメイン名で新たなフィッシングサイトが作成されているのが現状です。

フィッシングの現状から考えるに、攻撃者はフィッシングサイトを乱立させ、誤って情報を入力してしまうユーザーを増やし、情報を抜き取ることを目的としています。

ここで重要な点は、あくまでフィッシング詐欺は情報を抜き取ることを目的としており、フィッシング詐欺後のアカウント乗っ取りや不正送金などはまた別の攻撃となっていることです。

そのため、誤ってフィッシングサイトに情報を入力してしまったユーザーの情報を守るためにも、フィッシング詐欺以外の対策も検討していく必要があると考えています。

フィッシング被害のその後

フィッシングを実行した後、攻撃者はどのような行動を取るのでしょうか?下記の2つの手段が考えられます。

・搾取した情報を利用し、そのまま不正利用/不正ログインを実行

・搾取した情報の転売

転売した場合にも、第三者がその情報を購入し、第三者が不正ログインに利用することが考えられます。そのため、最終的には全て不正ログインに行き着くことが考えられます。

不正ログイン後の攻撃者の行動パターンとしては、下記のような内容が挙げられます。

・マルウェアの拡散

・アカウント乗っ取り

・偽情報の発信

・クレジットカードの不正利用

・ポイントの不正利用

・アカウント登録情報の収集

・不正送金 など

重要な点は、搾取した情報を利用するために、攻撃者はログインページに行き着くという点です。言い換えれば、ログインページを適切に保護し、搾取した情報を利用しようとする攻撃者をはじくことができれば、結果的に2次被害が生まれず、クレデンシャル情報を守ることができます。

ではログインページを適切に保護するために、攻撃者がどのような攻撃を仕掛けてくるのかを考えてみます。

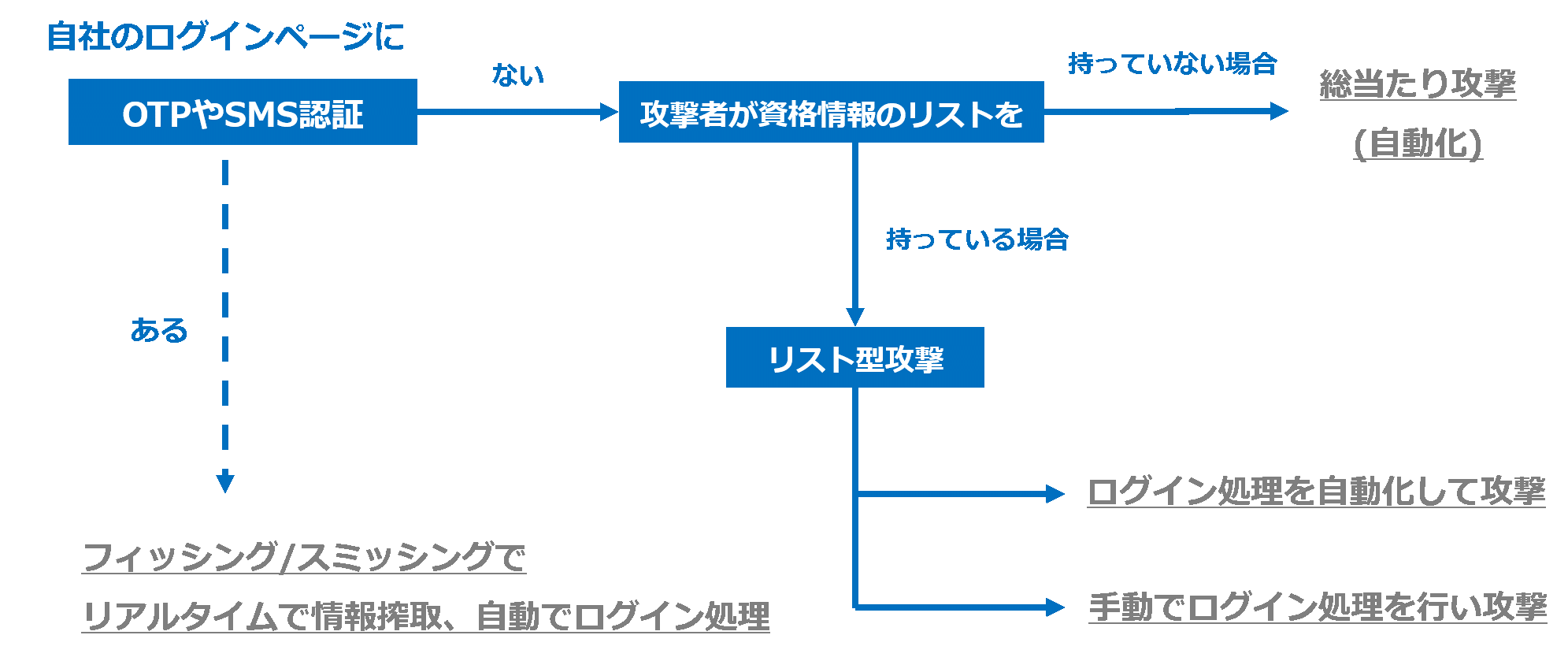

まず、OTP(ワンタイムパスワード)やSMS認証を実施しているかにより、ログインページへの攻撃手段は変わってきます。

① OTPやSMS認証を実施している場合

搾取した資格情報のみでは、ログインできない可能性があります。

そのため、フィッシングやスミッシングでリアルタイムに情報搾取し、ログインを試みます。不正に気付かれる前までに実行する必要があり、また、ワンタイムパスワードなどの有効期限の短い、使い切りの情報を素早く利用する必要があるため、処理が自動化されていることが想定できます。

② OTPやSMS認証を実施していない場合

1. 攻撃者が資格情報を持っていない場合

→自動化による総当たり攻撃を実行します。

2.攻撃者が資格情報を持っている場合(今回の想定)

→パスワードリスト型攻撃を実行します。

成功精度を上げるために攻撃者は処理を自動化し、試行回数を上げ、またIPアドレスを偽装したり、複数のサイトに並行してログイン試行を行う傾向があります。

中には処理の自動化を行わず、大量の人を雇って手動でログイン試行を行うケースもあります。実際に人の手によってログイン試行を行うことで、自動化された処理に対する対策をすり抜けることが可能です。

つまり、攻撃者はフィッシングにて得た情報、または第三者から購入した情報を使って、自動でログイン試行、または手動でログイン試行を行い、不正ログインを試みていることが推測できます。

クレデンシャル情報を守るには

フィッシングによって漏洩したクレデンシャル情報を守るためには、ログイン画面を保護することが重要であるとお伝えしました。

ログインページの保護方法は多岐にわたりますが、攻撃者側も巧妙化が進んでおり、従来型の対策では十分に保護することができず、デメリットも存在するのが実情です。

例えば、画像認証を例とした場合、攻撃者にとっては安価に利用できる突破ツールが存在しているため、突破に労力を必要としておらず、顧客にとってはID/PWの入力以外に手順が増えてしまうことで離脱やストレス向上につながります。

実際のCaptchaの突破方法に関しては、オンデマンド動画で詳しく解説しています。

攻撃者が具体的にどのようにして、Captchaを回避しているのか、デモを用いてご紹介してますので、ぜひご覧ください。

高度な不正ログイン対策が実現可能な手段としてF5社のShape Securityというソリューションがあります。Shape Securityはユーザーの端末情報、環境情報などから、不正ログインを行っている攻撃者を割り出し、不正ログインを未然に防ぐことが可能です。

ユーザー側に追加認証やパスワードの複雑性を課すことなく導入可能となっており、ユーザーは今まで通りWebサイトを使用することが可能となります。そのため、お客様の操作性に影響を与えず、利便性を低下することなくセキュリティ強化を実現いただくことができます。

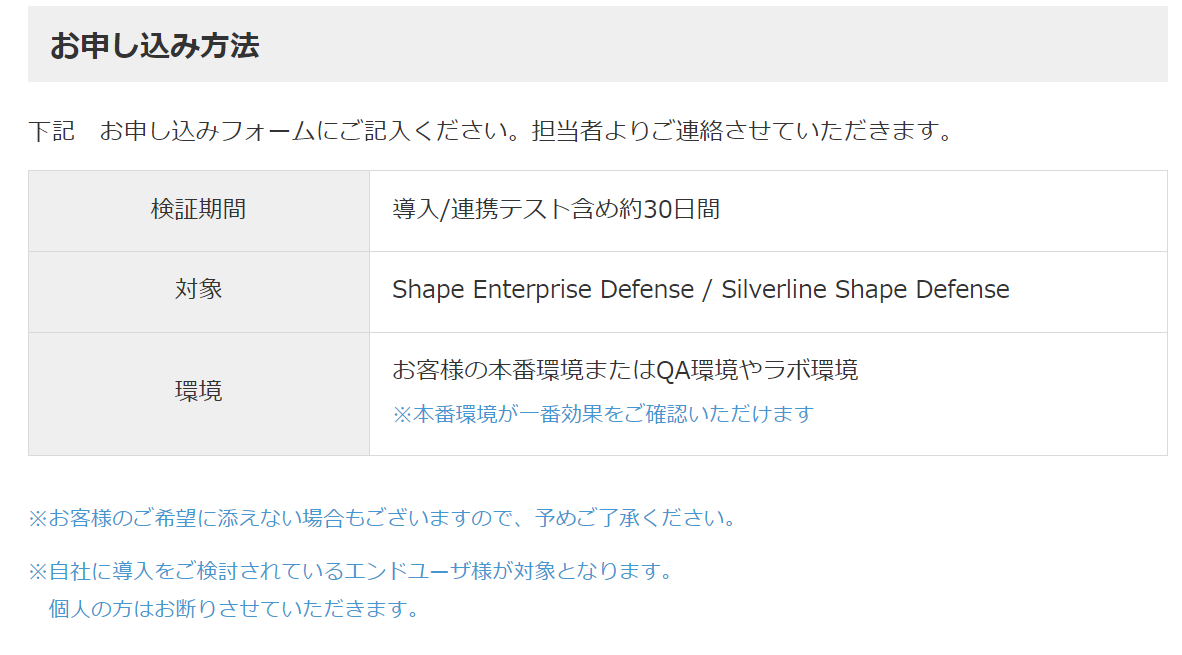

マクニカネットワークスでは、Shape Securityの無償PoCをご提供しています。人間に模倣しているボットによるアクセスや、不正ログインを行う攻撃者の通信を可視化することができますので、気になる方や製品概要をご希望のお客様は、お気軽にお問い合わせください。