ランサムウェア21 ~あなたのデータはそれほど...~

-

│

従来のランサムウェアの脅威は、日和見的に標的となった被害者の端末が影響を受け、一時的に業務が停止する程度であり、適切なバックアップや対処などの技術的なアプローチで復旧することができました。しかし、現在メディアなどで取り上げられるランサムウェアは従来のものとは明らかに性質が異なり、一度被害を受けてしまえば、重要な情報は攻撃者の手中のままで戻ってこず、拡散されるリスクを完全に取り除くことはできません。攻撃者は、被害組織のデータに興味はなく、いかにマネタイズできるかに興味があります。

本記事では、ランサムウェアを作成し、利用する攻撃者の戦術の変化、ビジネスの構造について説明します。次に、企業や組織などの防御側の視点に立って、ランサムウェアの被害と対策の要点についてご説明します。

ランサムウェアの動向

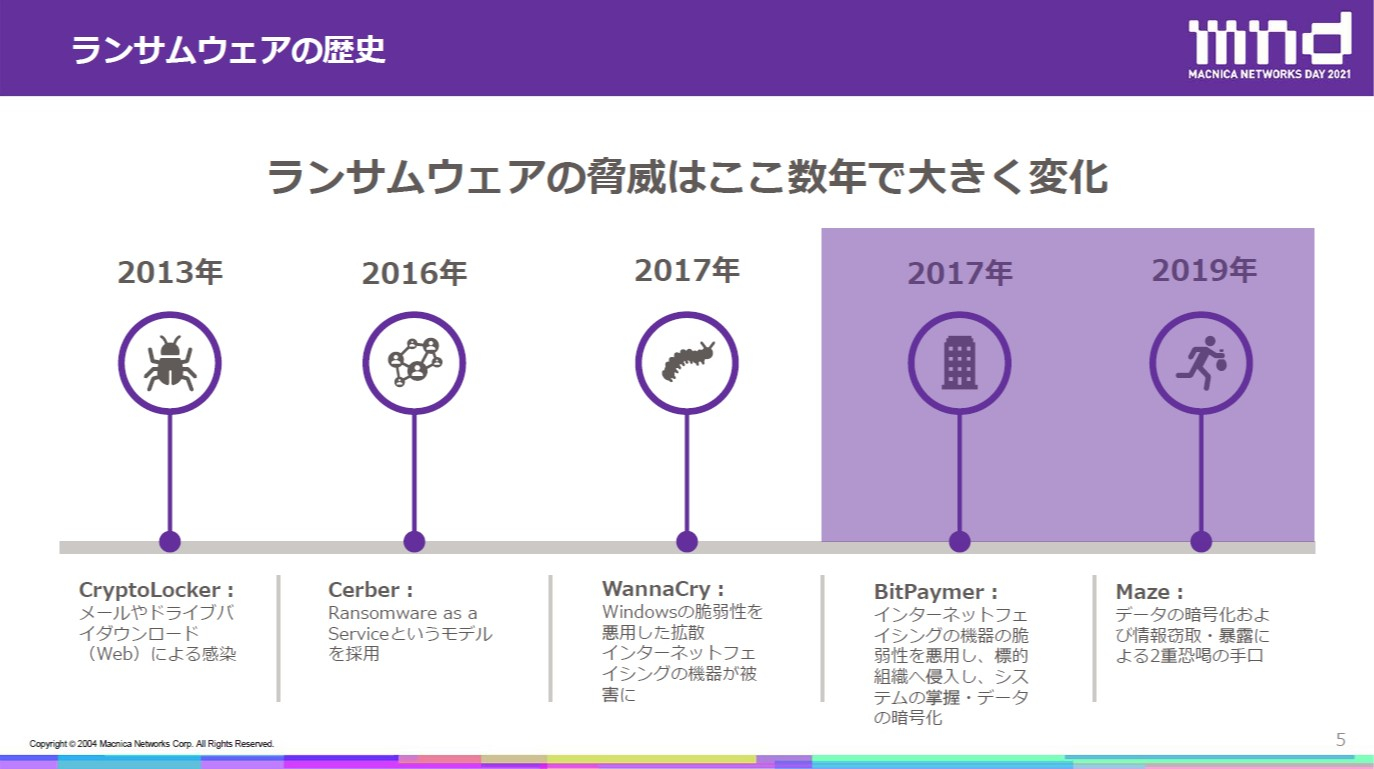

企業にインパクトを与えた2013年ごろからのランサムウェアの変遷について紹介します。本記事では、大きく脅威が変わってきたと考えられている2017年のBitPaymerや2019年のMazeなどを最新のランサムウェアとして、それ以前を過去のランサムウェアとして紹介していきます。

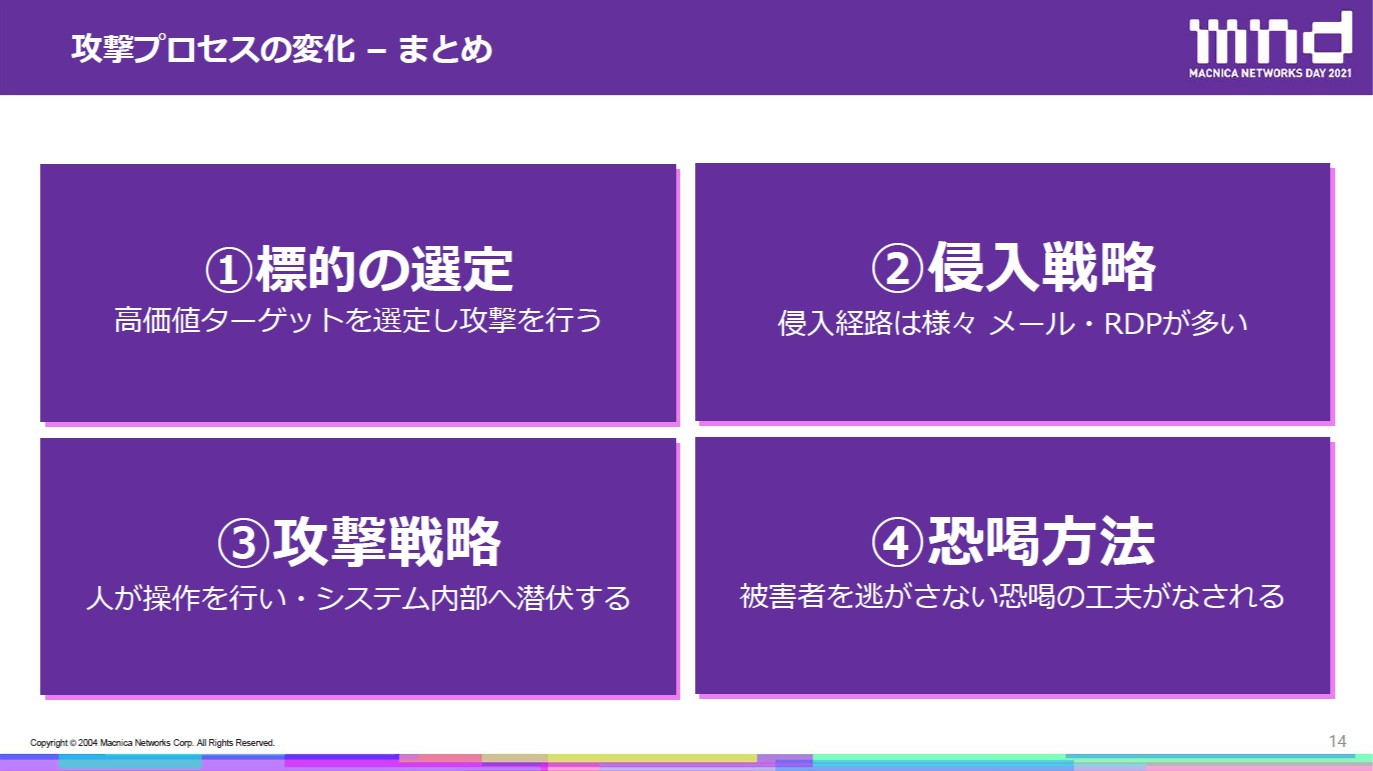

現在では、おおよそ20~30ほどのランサムウェアのグループがあると言われていますが、攻撃手法はどのように変化していったのでしょうか。今回は「標的の選定」「侵入戦略」「攻撃戦略」「恐喝方法」という4つの攻撃プロセスの変化で見ていきます。

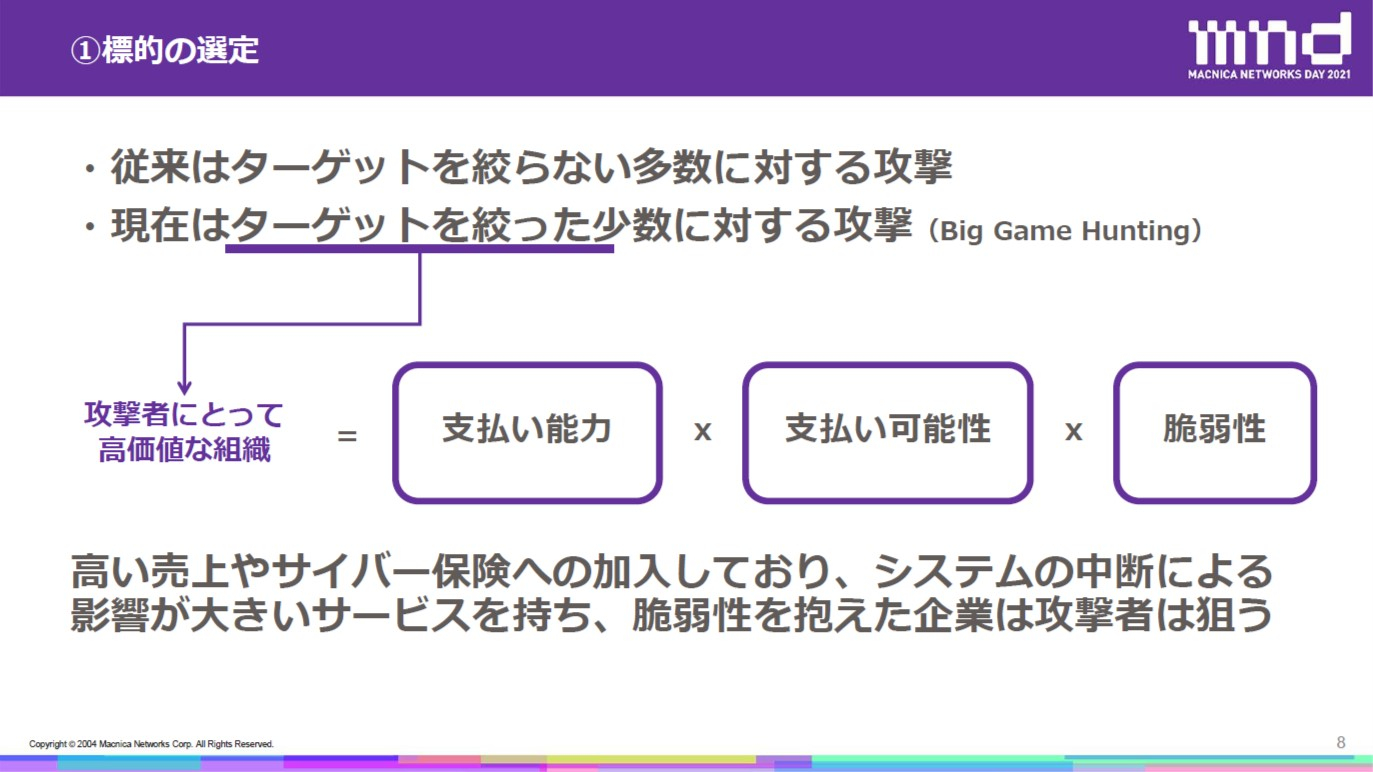

1つ目が標的の選定。従来の攻撃はあまりターゲットを絞らず、バラマキ型の攻撃が中心でしたが、最近のランサムウェアはターゲットを絞って攻撃してくるものが増えています。特に大企業をターゲットにするような攻撃者や攻撃戦略のことをBig Game Huntingや大物狩りという言葉で表現することもあります。このターゲットの決定については、支払い能力、支払いの可能性、脆弱性の掛け合わせで決まっていくと見ています。支払い能力に関しては、高い売上を誇る組織であるかどうかはもちろん、サイバー保険に加入しているかどうかといった点も含まれます。また支払いの可能性は、ビジネスを中断した際にインパクトが大きくなる組織で、例えば人命に関わるような企業組織については支払う方向に舵を切る可能性が高くなりがちです。脆弱性は、シンプルにシステムにおける脆弱性の有無を判断するものです。 標的を選択した後は、侵入の戦略です。従来の攻撃手法はWebやメールが中心でしたが、いまではその領域についてのセキュリティ投資や監視が行われているため、攻撃者目線からはハードルが高いエリアとなっています。そこで最近ではVPN装置やネットワーク装置など境界機器の脆弱性の穴をねらってくるケースが増えており、具体的にはPulse SecureやFortinet、Palo Altoなどの脆弱性がよく狙われています。また、インターネット面に接続しているRDPのサーバはもちろん、脆弱性の残る海外拠点を軸にネットワークやActive Directoryを介して侵入してくるケースも観測されています。また最近、海外では正規のツールを介して、ランサムウェアが実行されるようなサプライチェーン攻撃が発生しました。境界機器やRDP、海外拠点などは、Webやメールに比べてセキュリティ監視などが十分ではないため、攻撃者からのハードルが低く、最近ではよく利用されている状況です。

標的を選択した後は、侵入の戦略です。従来の攻撃手法はWebやメールが中心でしたが、いまではその領域についてのセキュリティ投資や監視が行われているため、攻撃者目線からはハードルが高いエリアとなっています。そこで最近ではVPN装置やネットワーク装置など境界機器の脆弱性の穴をねらってくるケースが増えており、具体的にはPulse SecureやFortinet、Palo Altoなどの脆弱性がよく狙われています。また、インターネット面に接続しているRDPのサーバはもちろん、脆弱性の残る海外拠点を軸にネットワークやActive Directoryを介して侵入してくるケースも観測されています。また最近、海外では正規のツールを介して、ランサムウェアが実行されるようなサプライチェーン攻撃が発生しました。境界機器やRDP、海外拠点などは、Webやメールに比べてセキュリティ監視などが十分ではないため、攻撃者からのハードルが低く、最近ではよく利用されている状況です。

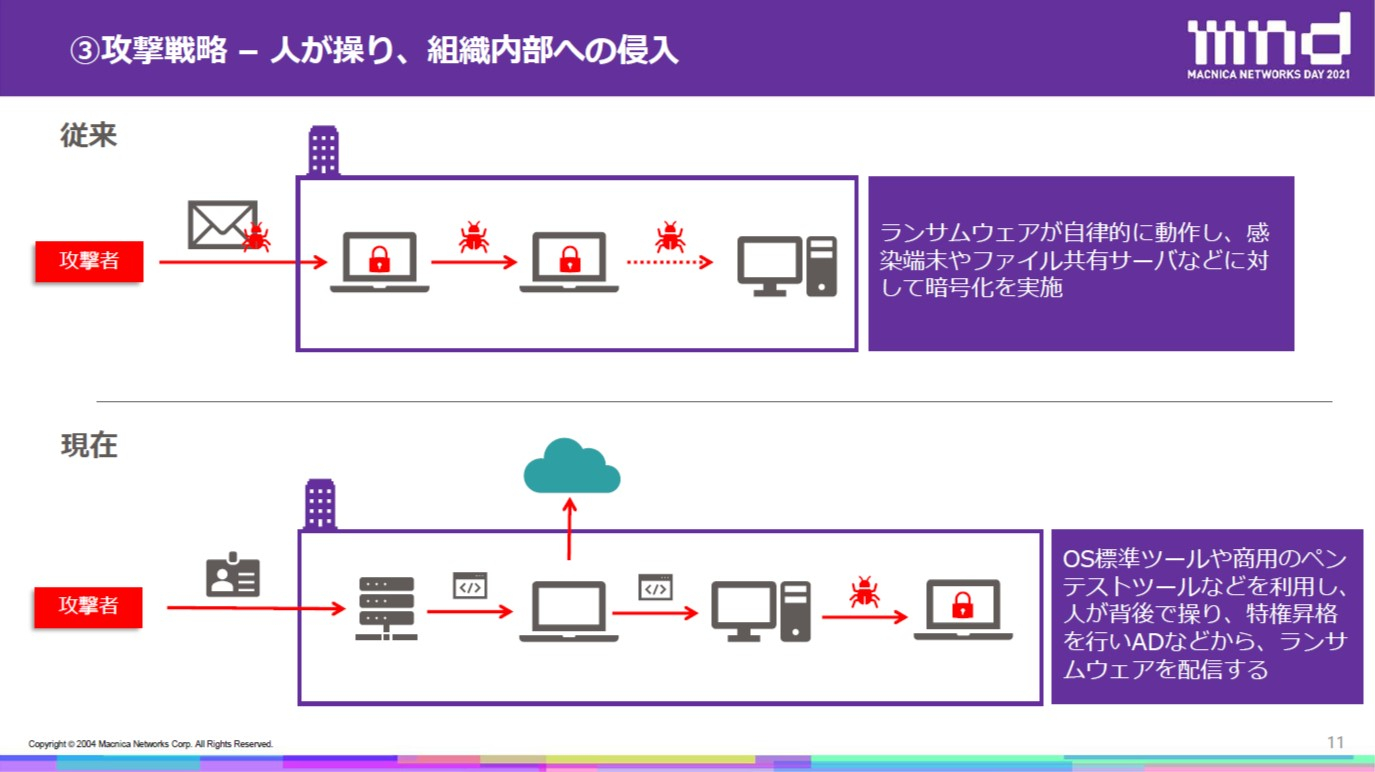

攻撃戦略として、侵入してきた後の動きはどうなっているのでしょうか。従来のランサムウェアでは、ランサムウェアによって感染、暗号化、そして拡散していくというケースが多く、自動的にランサムウェアが活動していくものがほとんどでした。しかし現在では、侵入後は標的型攻撃やAPTと同じようにOS標準のツールを活用した商用のペンテストツールであるCobalt Strikeなどを使い、人が背後でキーボードを打ちながらシステムに侵入していき、権限昇格や水平移動してADを陥落させ、最後にランサムウェアを配信して暗号化する動きになってきているのが実態です。自動か手動か、そして最初からランサムウェアを使うのか最後だけなのかといった動きが従来とは変わってきています。 恐喝方法にも変化があります。従来は、ランサムウェアによって暗号化されたファイルを使用できるようにするために金銭を要求するものでしたが、今では暗号化する前に情報を盗み、それを暴露するという恐喝手段に変わってきています。この二重脅迫とか暴露型というものが、ランサムウェア全体の80%ほどになってきており、防御者としても情報は盗まされて脅されるものだという意識を持ったうえでの対策が必要です。他にも、情報漏洩時に含まれる情報が自社のものだけでなく、顧客やパートナー企業に関する情報もあり、メールアドレスなどから被害組織の顧客に対して情報が流出したことを伝えるなどプレッシャーをかけるといった方法も取られています。なかには漏洩データをオークションにかけるなどさまざまな手法を駆使して恐喝してきているのが実態です。

恐喝方法にも変化があります。従来は、ランサムウェアによって暗号化されたファイルを使用できるようにするために金銭を要求するものでしたが、今では暗号化する前に情報を盗み、それを暴露するという恐喝手段に変わってきています。この二重脅迫とか暴露型というものが、ランサムウェア全体の80%ほどになってきており、防御者としても情報は盗まされて脅されるものだという意識を持ったうえでの対策が必要です。他にも、情報漏洩時に含まれる情報が自社のものだけでなく、顧客やパートナー企業に関する情報もあり、メールアドレスなどから被害組織の顧客に対して情報が流出したことを伝えるなどプレッシャーをかけるといった方法も取られています。なかには漏洩データをオークションにかけるなどさまざまな手法を駆使して恐喝してきているのが実態です。

ランサムウェア"ビジネス"

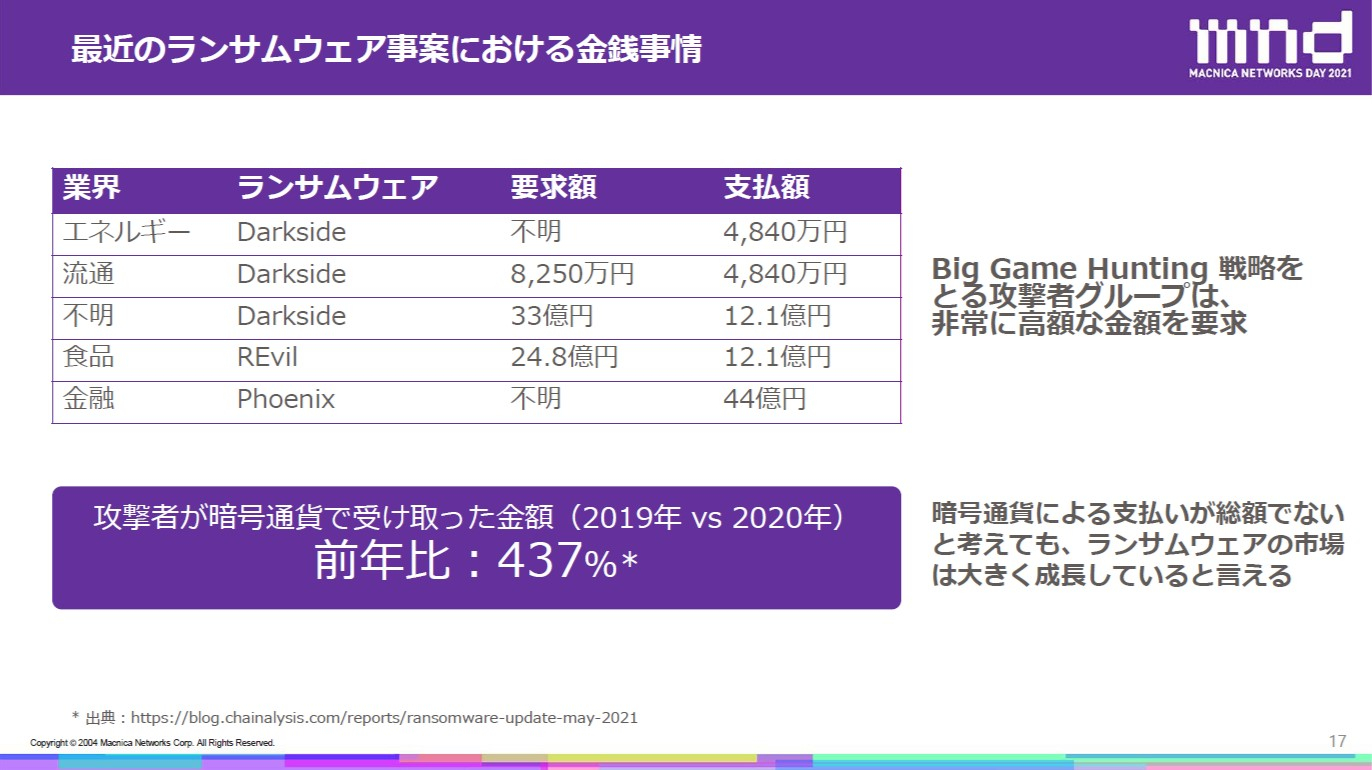

ランサムウェアがビジネスとして活発になったのは、シンプルに儲かるからと筆者は考えています。具体的には、2021年のランサムウェアのインシデントや被害組織の支払い事例などを見ると、安くても5000万円程度、高くて数十億円となっており、金銭面からランサムウェアたちは成功しているように見受けられます。特にBig Game Huntingの戦略をとっている攻撃グループがその中心で、うまく成功していることが金銭事情からも見えてきます。

一方で他の戦略を採用しているランサムウェアも含めてみると、暗号資産の流れを分析する企業の統計では、攻撃者のウォレットを特定してそこに流れてくる金額を2019年と2020年で比較した結果、4倍近く伸びていることが分かっています。暗号資産による支払いがランサムウェア業界の身代金の支払い総額ではないものの、大半の支払いに暗号資産が利用されていると考えており、ランサムウェアのビジネス的な市場は大きく成長していると言わざるを得ません。 ランサムウェアがビジネスで成功している背景にあるのは、エコシステムがうまく確立されていることにあると見ています。このエコシステムのお陰で、ランサムウェアのアクターたちは、効率よく被害者組織を攻撃して身代金を要求できる環境が整備されているわけです。このエコシステムによって専業化が進み、脅威の高度化も進んでいる状況にあると考えられます。ランサムウェアを開発する人たち、いわゆるRaaS(Ransomware as a Service)はランサムウェアを開発してサービス提供するものの、攻撃はほとんど行いません。直接攻撃を行うのはアフィリエイトと呼ばれる人たちで、アフィリエイトは1つもしくは複数のRaaSと契約しているのが実態です。

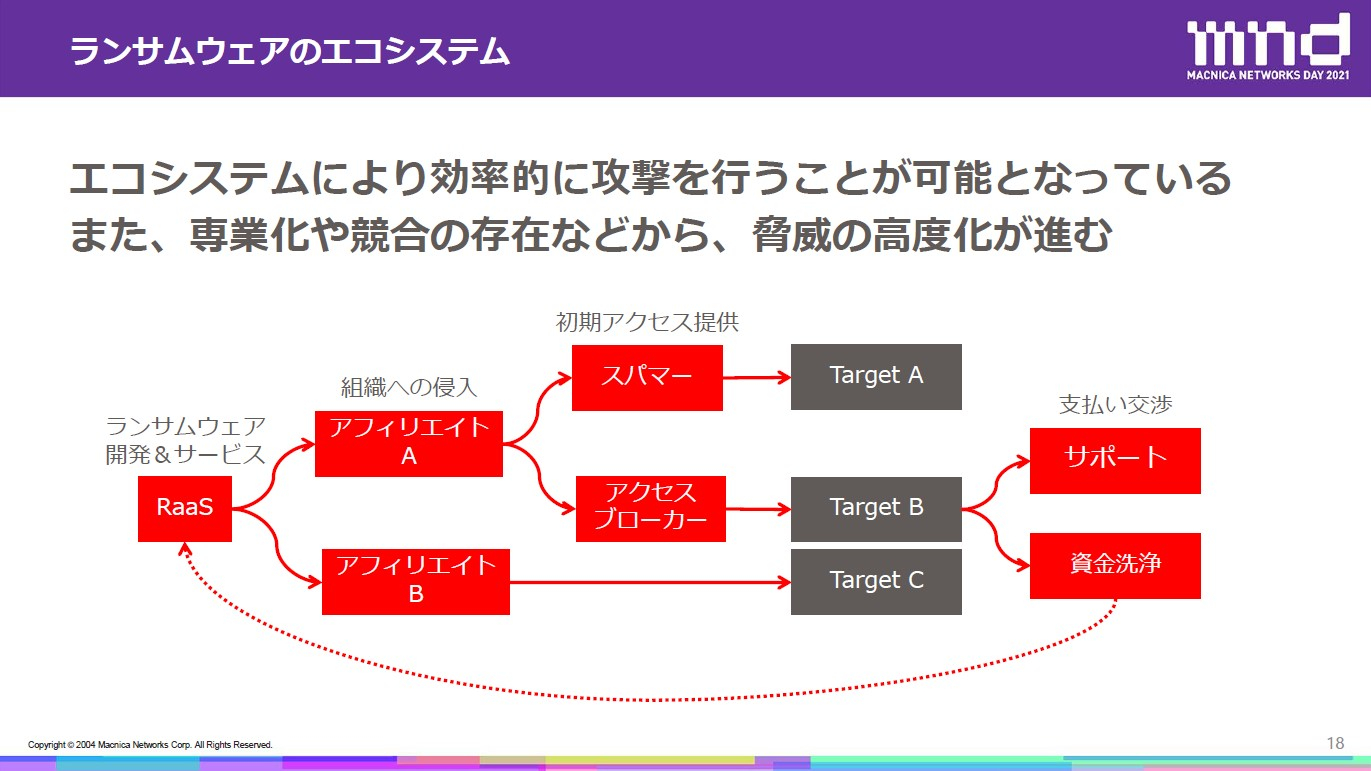

ランサムウェアがビジネスで成功している背景にあるのは、エコシステムがうまく確立されていることにあると見ています。このエコシステムのお陰で、ランサムウェアのアクターたちは、効率よく被害者組織を攻撃して身代金を要求できる環境が整備されているわけです。このエコシステムによって専業化が進み、脅威の高度化も進んでいる状況にあると考えられます。ランサムウェアを開発する人たち、いわゆるRaaS(Ransomware as a Service)はランサムウェアを開発してサービス提供するものの、攻撃はほとんど行いません。直接攻撃を行うのはアフィリエイトと呼ばれる人たちで、アフィリエイトは1つもしくは複数のRaaSと契約しているのが実態です。

また、アフィリエイトは直接ターゲットへ攻撃するだけでなく、初期アクセス提供者など別の攻撃者の力を借りて攻撃を進めていきます。スパマーであればメールを配信してアフィリエイトが持つマルウェアをインストールして足がかりを作る、アクセスブローカーであれば事前にリモートデスクトップサーバーを侵害しておいてバックドアを作成し、そのアクセス権をアフィリエイトに販売する、といった形での連携です。そして、ターゲットに対して攻撃が実施され、もし身代金を支払う意思のある組織が出てくれば、RaaS側で用意したサポートやチャットにて支払いの相談をすることに。ほかにも資金洗浄する組織もあり、足がつかなくなった形でRaaSにお金が流れていくことになります。

なお、ビジネスとしてお金がどのように分配されるかについては、RaaSによって異なるものの、RaaSに20~40%、組織へ侵入するアフィリエイトが半分以上、といった配分で支払われるかたちになっていると言われています。

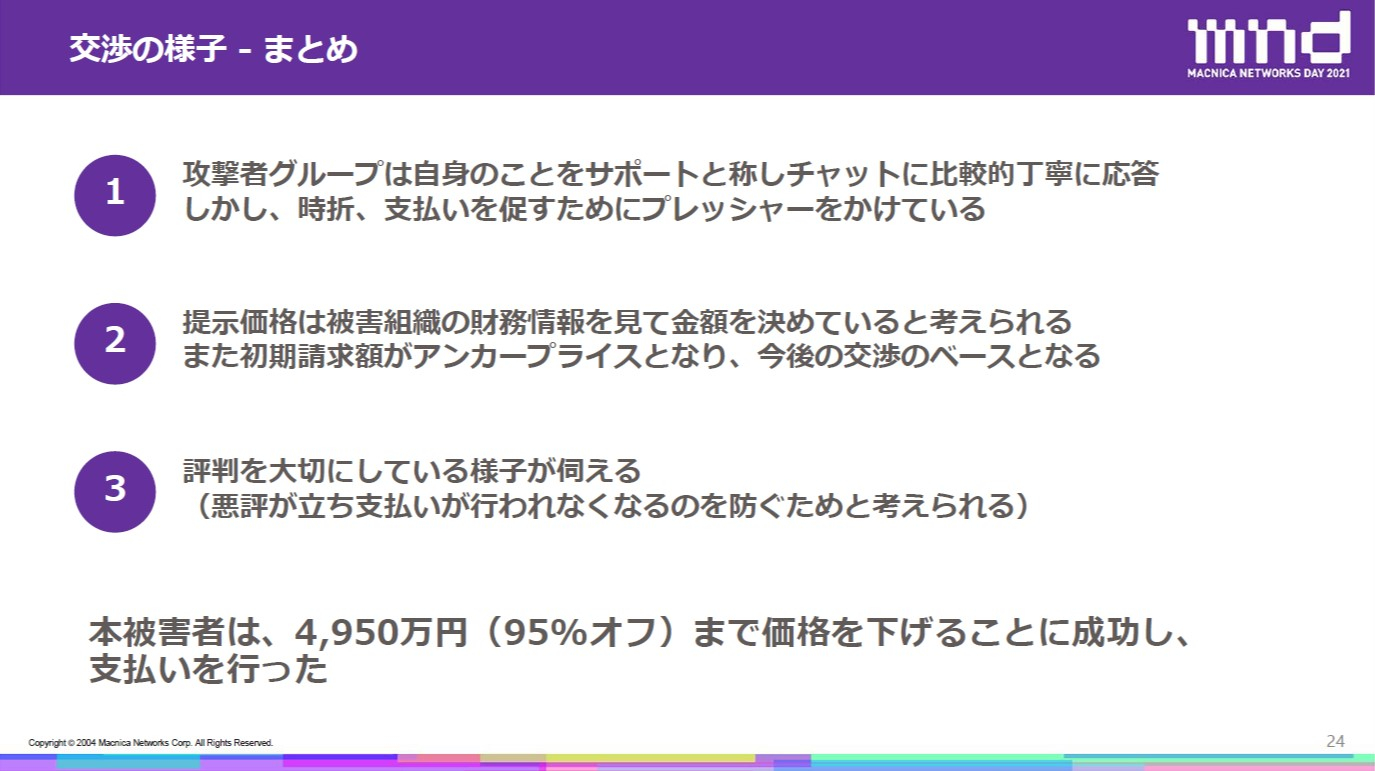

標的企業に支払いをしてもらえるよう、チャットなどサポート体制も用意されています。チャットにて被害者が攻撃者に問いかけを行うと、攻撃者は暗号化を解除する復号ツールや公開されている情報を非公開にする、仕込まれている可能性のあるバックドアを取り除くといったオプションを含めた復旧金額を提示します。その後被害者はランサムウェア交渉人なる人を雇うなどし、攻撃者と金額やデータ削除などについての交渉を進めていくわけです。交渉において、攻撃者グループは自分たちのことをサポートと称して、比較的丁寧に応答をするものの、時折支払いを促すようなプレッシャーをかけてきます。そして提示価格については、被害組織の財務情報などを確認しながら金額を決めており、交渉の土台としてのアンカープライスを提示することで、ちゃんと交渉していく流れをつくっています。そして、評判をかなり気にしている点も見られます。これは、このランサムウェアに支払ってもデータの復号ができない、情報の公開が止まらないという悪評が広がると、今後被害者側が支払う理由がなくなってしまうため、評判を意識していると考えられます。

世界の動き

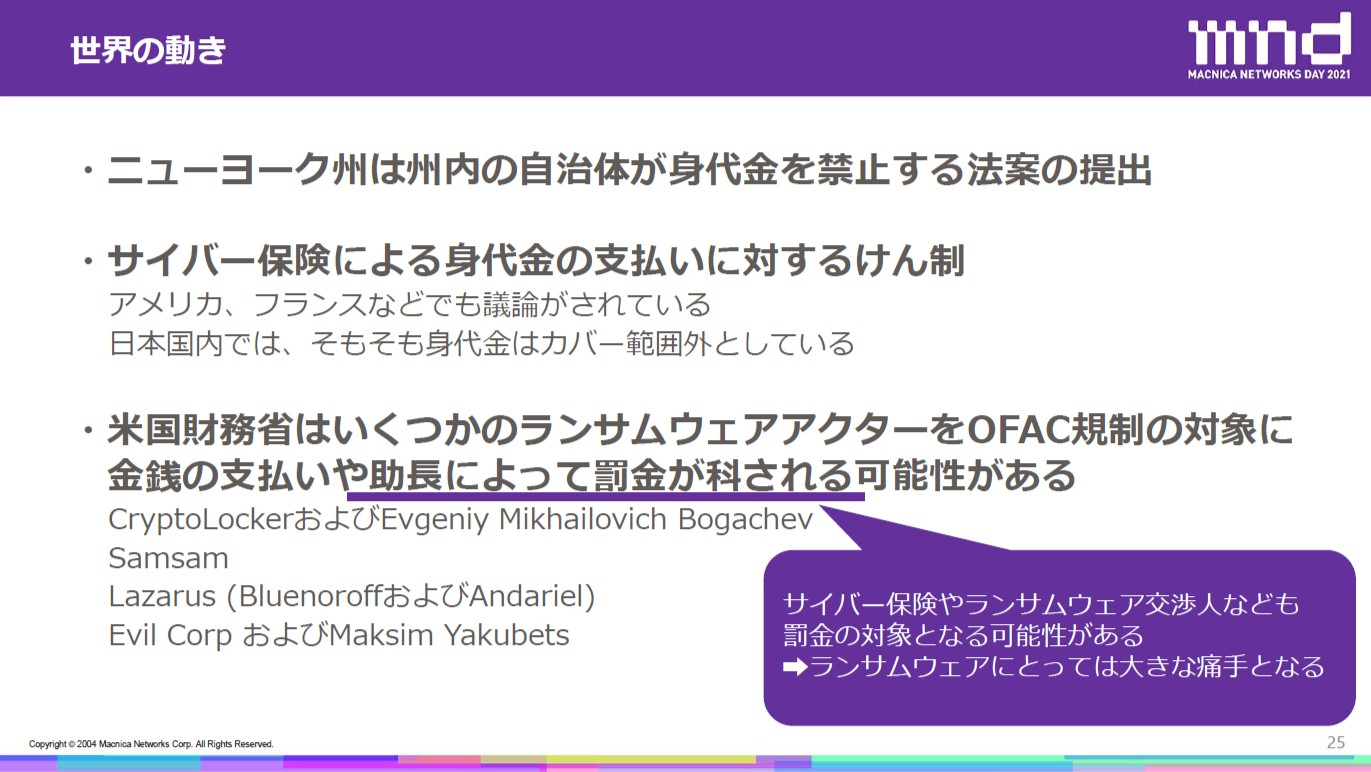

ここまでは交渉の様子について見てきましたが、そもそも支払いについては、世界的にはできるだけ支払わないようにするという風潮になってきているのが実態です。すでにニューヨーク州では、自治体として身代金を支払わないように提案しているなど、サイバー保険のなかで身代金の支払が可能になっていることが、かえって攻撃を助長することにあるという批判が出てきてもいます。ただし、国内では身代金はサイバー保険の範囲外です。

注目すべきは、米国財務省の動きです。米国財務省は、ランサムウェアをテロリストと同等に規制の対象にしています。規制された集団への金銭の支払いや助長に罰金を課すという、企業や組織をけん制する勧告となっているのです。助長とは、いわゆるサイバー保険やランサムウェア交渉人も罰金の対象になってきます。お金を得るために重要な保険や交渉人が介在しないことになると、ランサムウェアの背後にいる攻撃者にとっては大きな痛手になってきます。

実際には4つの集団が規制対象となっていますが、そのなかでもEvil Corpというグループを例に挙げてみましょう。このEvil Corpは2019年以前には、BitPaymerと呼ばれるランサムウェアを使用してきましたが、2019年12月頃に規制されて以来、頻繁に変更を繰り返しています。2020年12月にHadesというランサムウェアを使い始めたものの、2021年3月にEvil Corpとの関係がセキュリティコミュニティによって報告されるとすぐに活動を停止し、新たなものを使うという流れになっています。規制によって資金回収のハードルが上がり、攻撃側もリブランディングしてランサムウェアを変えていかざるを得ず、コスト面でも負担が大きくなるなど、効果的な施策になっています。

ランサムウェアが組織に与える影響

ランサムウェアの攻撃について見てきたところで、ここからは防御者側の立場に立ち、ランサムウェアが組織に与える影響について説明します。

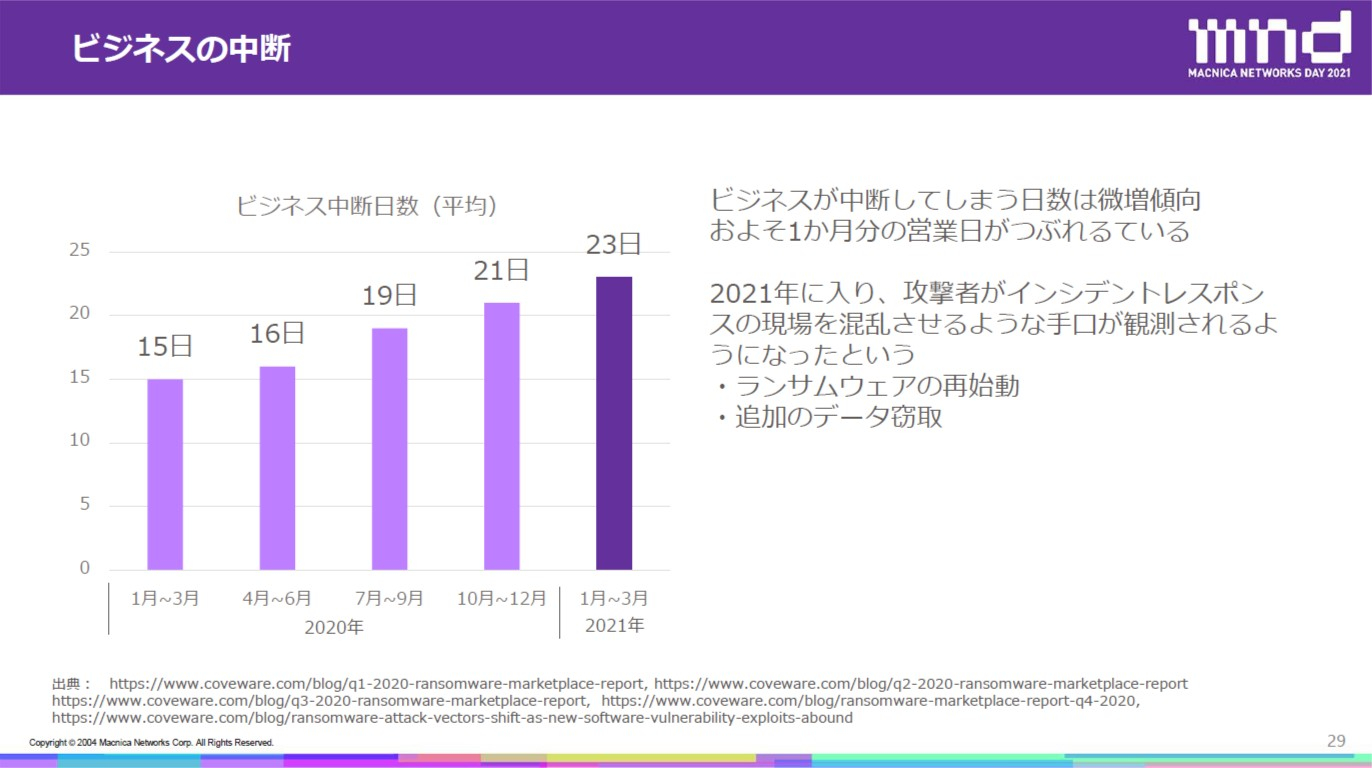

ランサムウェアによって身代金が要求された場合に企業に与える一番大きなインパクトは、ビジネスの中断による損失です。完全にビジネスが中断するケースや1つのオフィスだけが停止するという部分的に中断するケースも考えらえます。実際の統計情報として、ビジネス中断日数の平均を2021年1~3月で見ると、23日ほどの中断、つまり1か月分の営業日がつぶれてしまう状況になっています。最悪なことに、このビジネス中断の日数は徐々に伸びています。攻撃者はビジネスの中断が長引けば長引くほど被害組織へプレッシャーを与えることが可能になるため、戦略的に伸ばしていくことが考えられます。

また、ブランドの毀損とか信頼度の低下といった事態も招きかねません。インシデントそのものや漏洩したデータに起因して信頼度が低下し、競争力の低下にもつながりかねません。一番やっかいなのが、組織外の関係者に対する飛び火です。お客様やパートナー企業の情報が漏れてしまい、それがダークウェブなどの犯罪マーケットに流れてしまうと、どこまで自組織で責任を負うのかも含め、足の長い対応が必要になってしまいます。

防御の要点

では具体的にどのように守っていけばよいのでしょうか。

防御の話に入る前に、一度身代金支払いの是非についてもお伝えしようと思います。

身代金は、倫理的には支払うべきではありません。また、身代金を支払ったがことが知れ渡ることで、より標的にされてしまう「標的化の可能性」があります。統計情報として、過去にランサムウェアの背後にあるグループへ身代金を支払った企業の実に8割が、再度、ランサムウェアの脅威の被害に遭っています。

また、これらの攻撃者は、マネタイズのために攻撃を行っており、秘密裏にデータを販売しない保証はありません。さらに、ランサムウェアの脅威によって傷ついたブランド・信頼は支払いで回復せず、むしろ支払いによって更に傷つくといった視点からも、身代金は支払うべきではありません。ただし、最終的には人命が関わっているなど組織の置かれている状況によって経営判断する必要が当然あります。

ではどう守るべきなのか。ランサムウェアの脅威は、以前より複雑な攻撃になってきているため、何か特定のツールを入れておけば対処できるものでもないのが現実です。

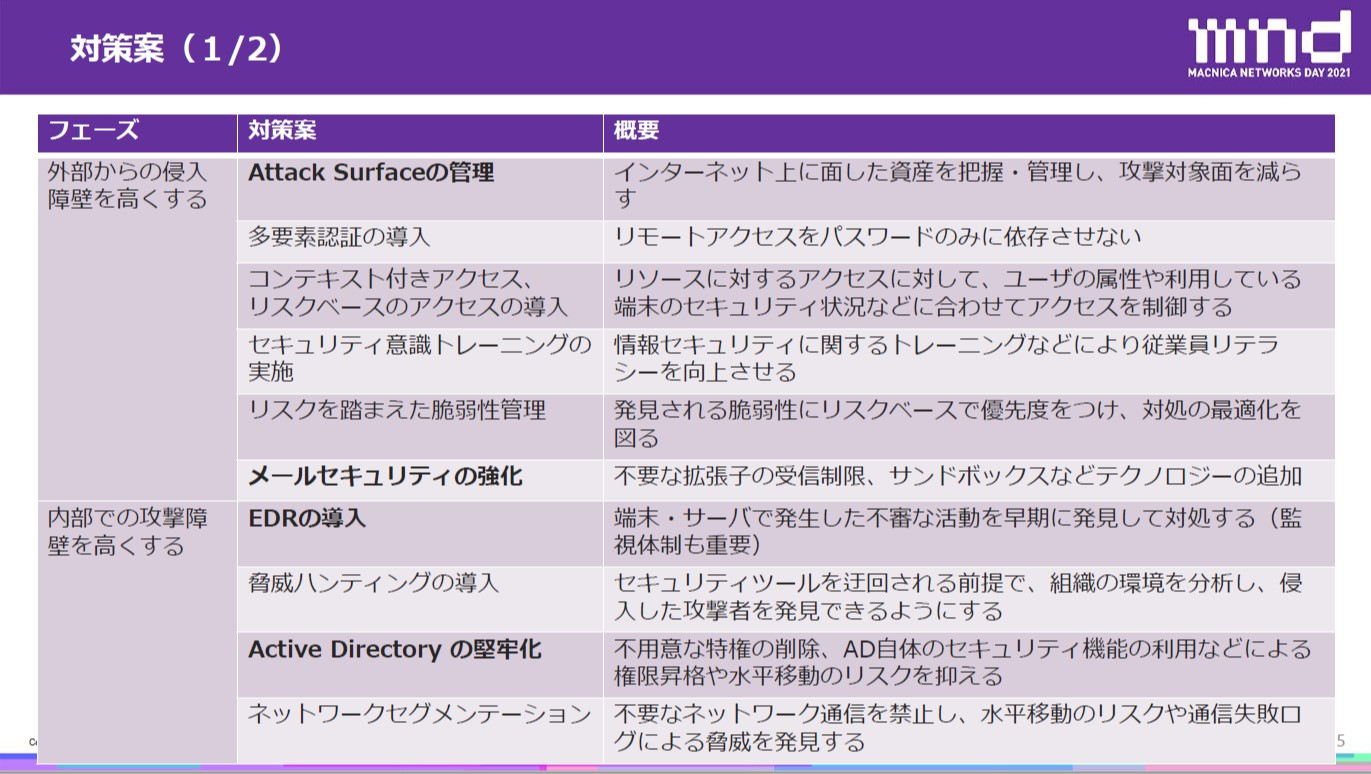

気を付けるべき3つの点を解説します。まず1点目は、外部からの侵入障壁を高くすることです。外部の脆弱性を減らすことでターゲティングされる可能性を低くします。そして2点目は、侵入前提でさまざまな対策を実施し、攻撃者のROIを下げていくことで、内部における攻撃障壁を高くすること。攻撃者はお金儲けが目的のため、スムーズにいかないと狙いやすい別のところに向かうことになるはずだからです。そして3点目はインシデント発生を想定して、さまざまな角度から準備を行うことで事後対応の迅速化をはかることです。

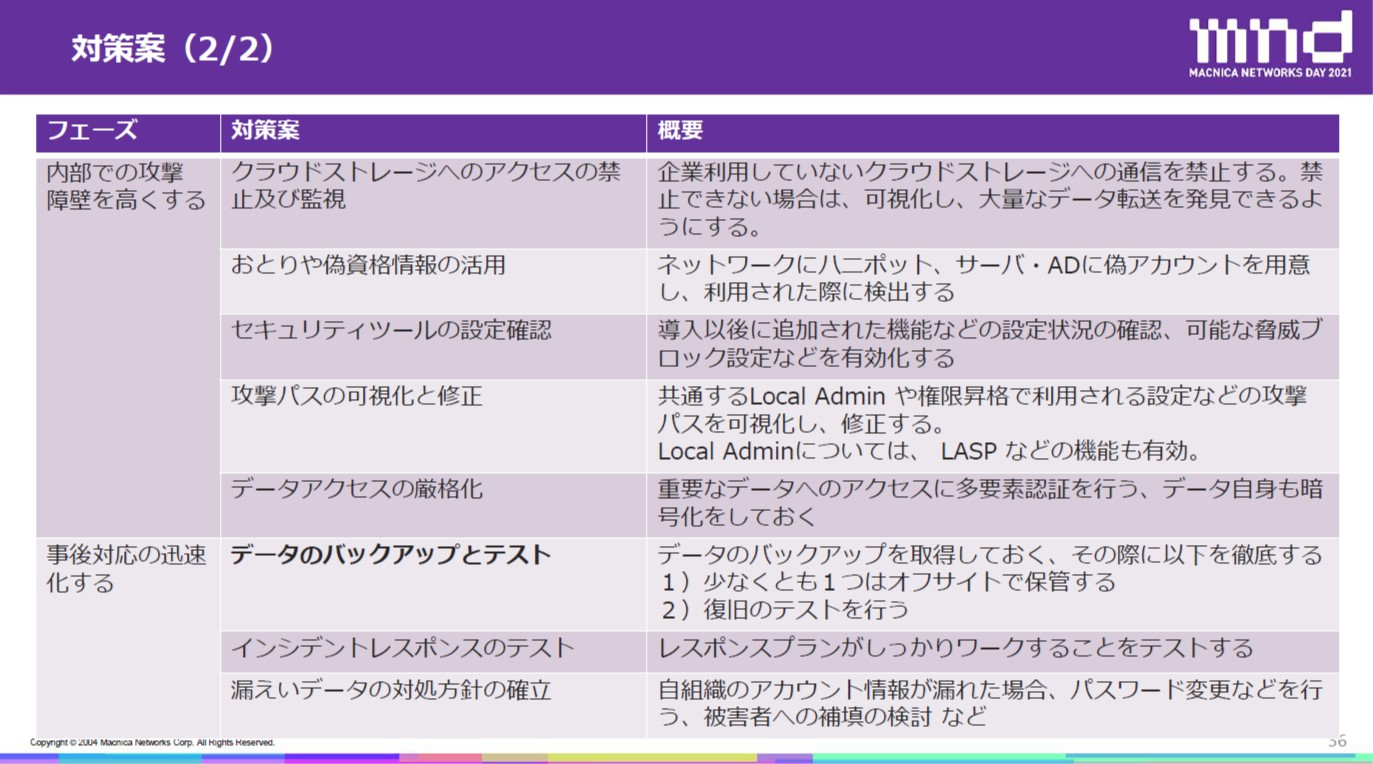

さらに具体的な対策案としていくつか挙げられますが、インターネット上に公開されている資産を正確に把握して管理していくAttack Surface Management、メールの対策として、不要な拡張子を制限するといった設定などの工夫でも脅威を減らすことが可能です。また、内部の攻撃障壁を高めるためにはエンドポイントの対策としてのEDR導入や、攻撃者が確実に狙ってくるActive Directoryの堅牢化も進める必要があります。また事後対応については、オンラインではない領域に必ず1つはバックアップを保管し、きちんと復旧できるかどうかのテストをすることが重要です。

最後に、具体的な対策案についてすでに実施できているものとそうでない対策があるはずなので、それぞれ振り分けたうえで優先度も検討すべきだと考えています。またすぐにできそうな項目をピックアップしたうえで実行してみること、そしてすぐにできないと判断したものについては、次期のセキュリティ投資計画などの中で検討することが大切です。

最後に、具体的な対策案についてすでに実施できているものとそうでない対策があるはずなので、それぞれ振り分けたうえで優先度も検討すべきだと考えています。またすぐにできそうな項目をピックアップしたうえで実行してみること、そしてすぐにできないと判断したものについては、次期のセキュリティ投資計画などの中で検討することが大切です。

今回記載した対策ソリューションの一例は、下記よりご確認ください。

▼CrowdStrike「CrowdStrike Falcon」

▼MpressionCSS「Attack Surface Managementサービス」