Incident Response Team Posture コロナ禍の医療機器メーカー・セキュリティチームの挑戦

-

│

医療機器業界を取り巻くサイバーセキュリティの脅威が高まるなか、ユーザ部門で展開するセキュリティチームとしてのCSIRTがどんな挑戦を行っているのでしょうか。シスメックス株式会社 DX戦略推進本部 デジタル企画部 Sysmex-CSIRTの谷本 重和氏に詳しく語っていただきました。

シスメックス株式会社概要

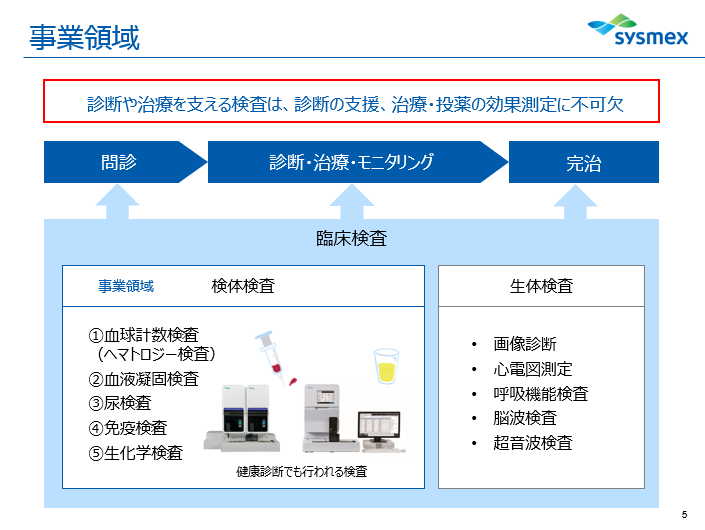

1968年の創立以来、血液や尿などを採取して調べる検体検査の分野において世界中の人々にソリューションを提供してきた同社。ヘマトロジーと呼ばれる血球計数検査や免疫検査、さらに血液凝固検査に加えライフサイエンス領域と多岐にわたりヘルスケア事業を展開、検体検査に加え機器や試薬ソフトウェアの開発から製造販売サポートを一貫して行う企業として、世界190以上の国や地域の人々の健康を支えています。Sysmex Wayという企業理念をもとに、ヘルスケアの進化をデザインすることをミッションに掲げ、新しい検査技術を生み出すことで医療の発展や人々の健やかな暮らしの実現に貢献することを目指しています。

事業領域については、臨床検査や検体検査などに必要な機器や試薬の提供をはじめ、生産・販売・サービスからサポートまでを一貫して行う総合メーカーとして病院の検査室や検査センターへ当社製品やサービスを届ける同社。病院や検査センターでの血液検査などに同社の機器や試薬が利用されており、アスリートの体調を測定する健康モニタリング装置や国産手術支援ロボットシステム「hinotori」、PCR自動検査ロボットなどさまざまなソリューションを提供。検体検査分野のグローバルに置けるポジションは現在7位に位置しており、トップ10の企業のうち本社をアジアにおく唯一の企業としてグローバルにビジネスを展開しています。

コロナ禍の製薬業界、医療機器ビジネスを取り巻くサイバー脅威

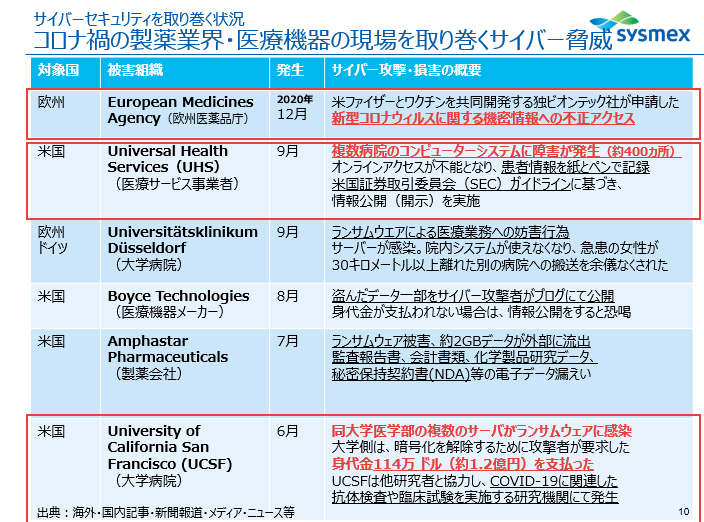

2020年より蔓延した世界的なパンデミック危機において、医療機器メーカーや病院製薬業界はサイバー攻撃の脅威にさらされています。ヨーロッパの医薬品庁が持つワクチンに関する文書への不正アクセスをはじめ、約400ヶ所の施設を運営する医療機関がサイバー攻撃を受けたことで医療現場にも支障が出たインシデント、大学病院の複数サーバがランサムウェアに感染し、日本円にしておよそ1.2億円を支払ったとされる事例など、ワクチン開発企業や病院現場に対するサイバー攻撃は今後もさらに増加すると谷本氏は予測しています。 「国内でも、大手製薬会社の海外法人が何者かにサイバー攻撃を受け盗まれた情報の一部がインターネット上に公開される事件が起こっており、使用されたツールの特徴などから国家を背景に持つかなり大掛かりなハッカー集団の可能性があると米国のサイバーセキュリティ会社は分析しています。ほかにも、医療画像参照システムのサーバに不正アクセスがありシステムダウンしたことで、診療予約の変更や他の病院への通院を余儀なくされたことも実際に発生しています」と谷本氏。また、2020年9月に日本医師会の事務局内PCがEmotetに感染し、不審メールが無関係なサーバより送信されたことを同会が明らかにしました。「我々に実質的な被害はなかったものの、サイバー攻撃の影響をより身近に感じた例として注意喚起を促した経緯があります」と谷本氏は振り返ります。

「国内でも、大手製薬会社の海外法人が何者かにサイバー攻撃を受け盗まれた情報の一部がインターネット上に公開される事件が起こっており、使用されたツールの特徴などから国家を背景に持つかなり大掛かりなハッカー集団の可能性があると米国のサイバーセキュリティ会社は分析しています。ほかにも、医療画像参照システムのサーバに不正アクセスがありシステムダウンしたことで、診療予約の変更や他の病院への通院を余儀なくされたことも実際に発生しています」と谷本氏。また、2020年9月に日本医師会の事務局内PCがEmotetに感染し、不審メールが無関係なサーバより送信されたことを同会が明らかにしました。「我々に実質的な被害はなかったものの、サイバー攻撃の影響をより身近に感じた例として注意喚起を促した経緯があります」と谷本氏は振り返ります。

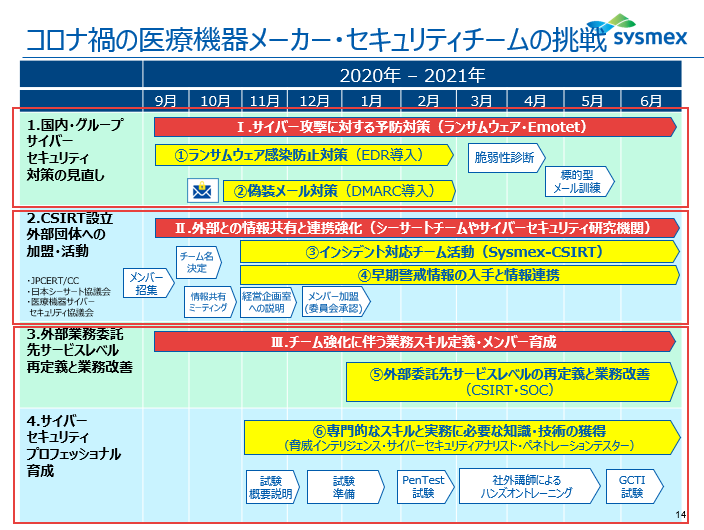

コロナ禍の医療機器メーカー・セキュリティチームの挑戦

近年医療現場では、医療サービスの高度化やデジタル技術が進むにつれて、これまで閉じられていた病院内のIT環境や検査センターの医療情報が5Gや電子機器デバイスに繋がろうとしています。こうした利便性が得られる一方で、サイバー上においては新型コロナワクチンに関する知的財産の争奪、医療現場や病院への不正アクセス、データ侵害が多発しているのが実態です。そんな状況のなか、医療機器メーカーである同社が行っている、セキュリティチームの挑戦について語りました。

まずは時系列で同社の活動を振り返った谷本氏。最初の取り組みはサイバー攻撃に対する予防対策で、同社に関連する団体組織がEmotetに感染し、間接的な影響も出始めていることから、ランサムウェアの感染防止対策と偽装メール対策について早急に対策を講じる必要がありました。最新のサイバーセキュリティに関する脅威動向などの情報収集にも限界があるため、外部のCSIRTやサイバーセキュリティ研究機といった外部と情報共有と連携強化も必要不可欠でした。さらに、チーム強化を伴う業務スキル定義とメンバー育成についても課題が顕在化しており、取り組みを加速させる必要があったと説明します。

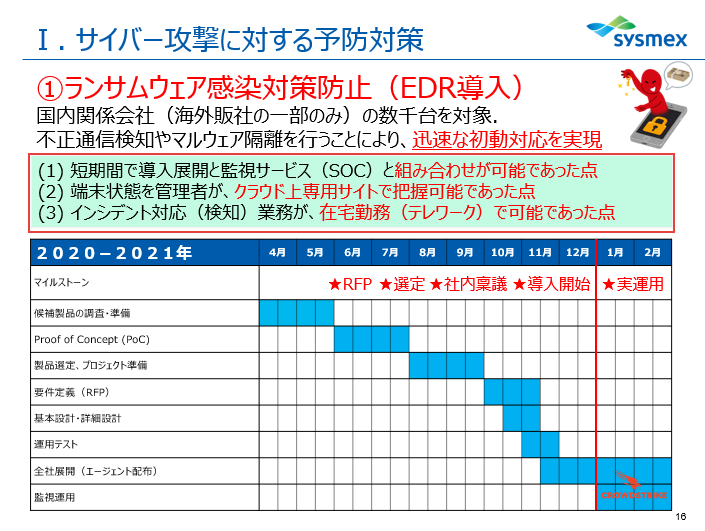

ランサムウェア感染防止策と偽装メール対策

ランサムウェア感染防止策と偽装メール対策については、コロナ禍においてテレワークが進むなか、エンドポイントセキュリティを強化するべく、ランサムウェア感染防止策としてEDRを導入致しました。「短期間の導入展開と監視サービスであるSOCとの組み合わせが可能であったこと、端末状態を管理者がクラウド上の専用サイトで把握可能であったこと、そしてインシデントの対応業務が在宅勤務テレワークで可能であったことをポイントに選択しました」と谷本氏。RFP作成から導入まで半年というスピーディな展開を実現し、監視運用から現在に至るまでマルウェア感染の検知は確認していません。ただし、海外の販社含めたグローバル全体におけるランサムウェア対策については、グループ全体のEDR導入に対するガイドラインを示すことも含め、将来においてさらに強化すべき課題として挙げています。 また、Emotetをはじめとした偽装メール対策については、RFC7489で標準化されている送信ドメイン認証技術の1つであるDMARCを導入している同社。「DMARCによって、自社のドメインがフィッシング詐欺に利用されたり評判を傷つけられたりする事態を防止でき、不審なドメインからのメール受信を拒否する効果が得られると考えています」と谷本氏は語ります。

また、Emotetをはじめとした偽装メール対策については、RFC7489で標準化されている送信ドメイン認証技術の1つであるDMARCを導入している同社。「DMARCによって、自社のドメインがフィッシング詐欺に利用されたり評判を傷つけられたりする事態を防止でき、不審なドメインからのメール受信を拒否する効果が得られると考えています」と谷本氏は語ります。

外部との情報共有と連携強化の取り組み

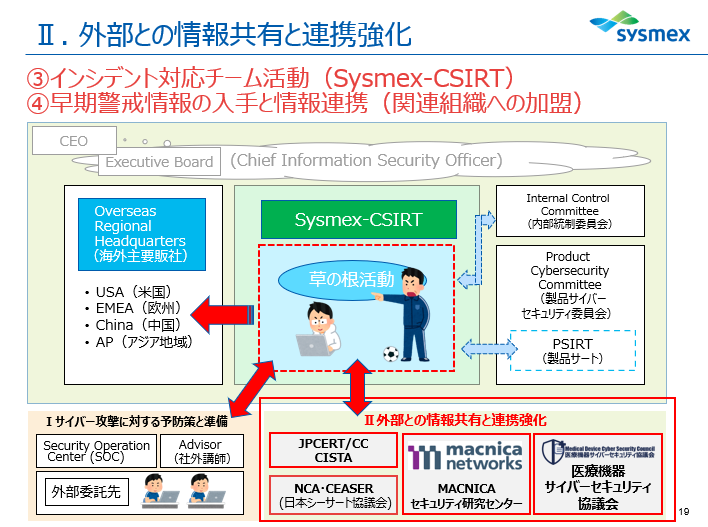

外部との情報共有と連携強化の取り組みについては、2020年10月にCSIRTを立ち上げ、外部の関連団体との結びつきを深め、早期警戒情報の入手と情報連携を強化しています。そもそもチーム設立の経緯は、2017年に情報セキュリティポリシーを策定したものの、インシデント対応活動については文書上に対応すべしと言及されているのみで、十分には機能していなかったと振り返ります。そこで、社内からメンバーを募ったうえでIT部門にてCSIRTを仮想的に立ち上げるなど、現場によるいわば草の根的な活動として本格的なインシデント対応チームを作っていきました。「日本CSIRT協議会(NCA)加盟に際しては当時の経営企画室長の協力もあり、組織内のセキュリティチームの存在感も生まれ組織における認知度も得られました」と谷本氏。一方で、サイバー研究機関の連携については、マクニカセキュリティ研究センターからの情報提供やアドバイスを受け、CSIRT活動に役立っていると感謝を述べました。また、大学病院や医療機器メーカー同士との垣根を越えた情報共有や連携に向けて、2020年より医療機器サイバーセキュリティ協議会へ参加することで、医療現場の状況や情報セキュリティ対策の実態などが共有できるなど、有意義な関係性を築くことができていると谷本氏は力説します。

専門的な知識やスキルの獲得

そしてもっとも同社にとって難易度の高い課題だったのが、チーム強化に伴うスキル向上、メンバー育成に関する取り組みだったと語ります。「いまだに全てが十分に解決しているわけではありません。現在も課題となっているのが、外部委託先サービスレベルの再定義と業務改善が1つ、そしてメンバーにおけるサイバーセキュリティに関する専門的な知識とインシデント対応業務に必要なスキルや技術獲得という課題です」と谷本氏は説明します。

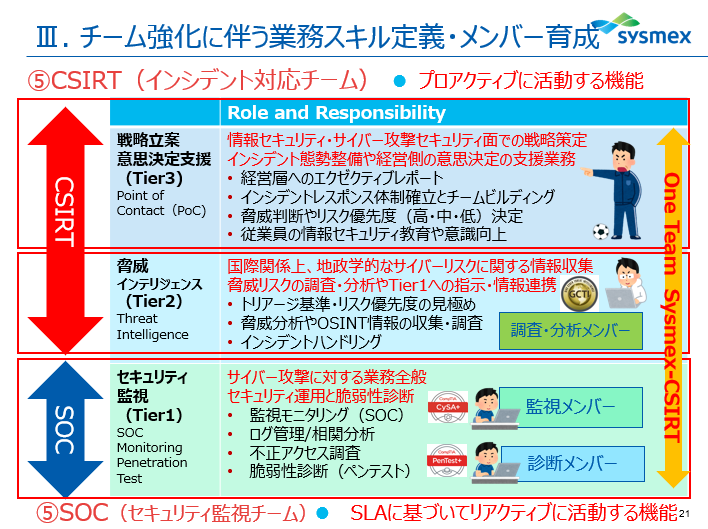

CSIRTの設立時は、同社社員と委託先メンバーで構成され、ほぼインシデント対応の経験がない状態からのスタートだったこともあり、インシデント対応時のパフォーマンスや業務の成熟度をどう向上させるのか頭を抱える日々だったと振り返ります。そんななかでまず行ったのは、CSIRT(インシデント対応チーム)とSOC(セキュリティ監視チーム)の業務を再定義し、それぞれの役割について業務遂行の基準(レベル)と階層(Tier)を明確化し、CSIRTをプロアクティブに活動する機能、SOCをSLAに基づくリアクティブに活動する機能と定義しました。 Tier3は、戦略の立案や意思決定業務として情報セキュリティ面での戦略の策定、インシデント体制の整備そして経営側への意思決定の支援業務を担っています。そしてTier2は、脅威インテリジェンスを軸に地政学的なサイバーリスクに関する脅威情報の収集や調査分析を実施、その結果をもとにTier3へレポーティングやインシデント時の Tier1への対応指示を取りまとめます。その上でTier1メンバーにはSLAとKPIを設定することで、インシデント発生時にどの程度対応できたのか、パフォーマンスが発揮できたのかを定量的に測定評価できるように工夫をしました。

Tier3は、戦略の立案や意思決定業務として情報セキュリティ面での戦略の策定、インシデント体制の整備そして経営側への意思決定の支援業務を担っています。そしてTier2は、脅威インテリジェンスを軸に地政学的なサイバーリスクに関する脅威情報の収集や調査分析を実施、その結果をもとにTier3へレポーティングやインシデント時の Tier1への対応指示を取りまとめます。その上でTier1メンバーにはSLAとKPIを設定することで、インシデント発生時にどの程度対応できたのか、パフォーマンスが発揮できたのかを定量的に測定評価できるように工夫をしました。

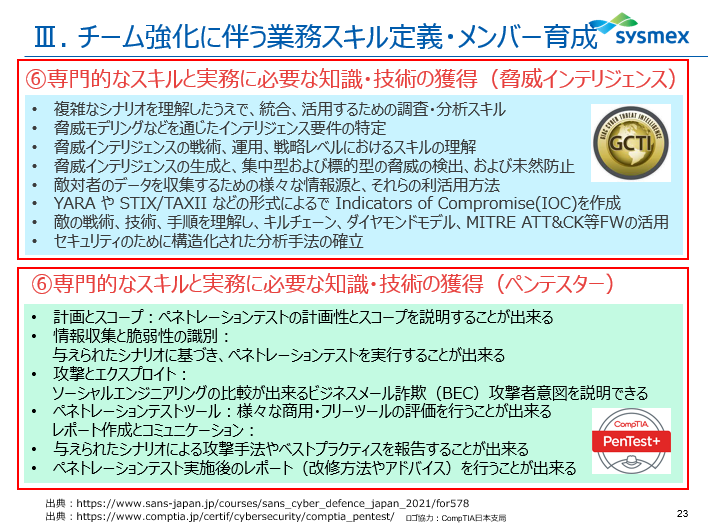

また、業務のパフォーマンスやプロシージャ文書として整理し、インシデント後の業務改善やOJTを通じて内製化に役立てるようにしています。各メンバーは、セキュリティの監視や脆弱性診断の経験も浅いため、それぞれの業務に必要な専門資格のスキル定義と基準を定め、Tier2の調査分析メンバーには脅威インテリジェンス、Tier1の監視メンバーにはサイバーセキュリティアナリストそして診断メンバーにはペネトレーションテスターのグローバル資格の獲得をそれぞれ義務付けていると谷本氏。外部委託先メンバーに対しても業務向上のためのOJTや専門資格獲得の機会を提供する試みが必要で、事業会社におけるサイバーセキュリティチームの立ち上げやインシデント体制構築の難しさがあると語ります。「最近の活動では、社外講師を招いて、セキュアなハードニングをカジュアルに競技形式で学ぶマイクロハードニングという勉強会を開催しました。参加したメンバーは実戦さながらのサイバー攻撃を体験するだけでなく、攻撃技術以外にもチームワークを学ぶという意味でもいい経験になっています」。

さまざまな挑戦を行ってきた締めくくりとして、専門的な知識やスキルの獲得について説明します。「広範なインターネット空間からのサイバー攻撃に対処するためには、自社に関する脆弱性の情報や脅威インテリジェンスを収集しつつ、さらに自組織において調査分析する能力が必要かつ重要です」と力説。その例として、SANS Instituteが提供するCyber Threat Intelligence 578のシラバスを引用し、「攻撃の意図や攻撃パターンに関する手法をこうした資格体系を頼りにTier2業務として位置づけることは、インシデントに対する防御体制を受動的なものからプロアクティブなものに変えるということができる点で大変有用です」と説明。これら資格経の挑戦や実際にメンバーが合格したことは、インシデント対応業務を内製化する一歩が踏み出せたと同時に、Tier1メンバーへの業務向上へのモチベーションを与えるきっかけとなったと言います。

また、CompTIA PenTest+のシラバスについても触れ、インシデント対応や脆弱性診断の経験が浅い外部委託先のTier1メンバーに対する業務スキルの基準として本資格をマストにしていると紹介しました。 DXを推進するなかで、サイバーセキュリティについての取り組みは、同社にとってもビジネスを継続する上で重要なファクターと言えます。「サイバーセキュリティの課題を今後は経営上組織全体の取り組みとして、より経営層やグローバルメンバーを巻き込みつつ、さらに一丸となり克服していく必要があることは間違いありません。Sysmex Wayの理念や思想に基づき、私たちのチームの挑戦とチームワークはまだまだ続いていきますが、こうした試みや挑戦が皆様の組織においてのヒントになるということを願ってやみません」と締めくくりました。

DXを推進するなかで、サイバーセキュリティについての取り組みは、同社にとってもビジネスを継続する上で重要なファクターと言えます。「サイバーセキュリティの課題を今後は経営上組織全体の取り組みとして、より経営層やグローバルメンバーを巻き込みつつ、さらに一丸となり克服していく必要があることは間違いありません。Sysmex Wayの理念や思想に基づき、私たちのチームの挑戦とチームワークはまだまだ続いていきますが、こうした試みや挑戦が皆様の組織においてのヒントになるということを願ってやみません」と締めくくりました。

今回ご紹介したCrowdStrikeに関して、お客様の課題に応じたホワイトペーパーをご用意しております。

もっと詳しく知りたい方は、以下サイトより資料をダウンロードください。