再び猛威を振るうWeb脅威「Exploit Kit」 その危険性と有効な対策「Webアイソレーション」

-

│

「Exploit Kitなんて過去の攻撃手法だから対策は不要である」そんな風に考えていませんか?

実は2021年に入り、しばらく下火と思われていたExploit Kitによる攻撃が、再び猛威を振るっています。

Exploit Kitを使った攻撃は、弊社だけでも複数の攻撃事例を国内外問わず観測しており、更に複数のセキュリティベンダからも注意喚起が行われております*1。中でも日本のユーザのみを標的にするBottle Exploit Kitの観測が多くなっています。本記事では、再び脅威となっているExploit Kitの概要と対策についてまとめておりますのでぜひご一読ください。

*1:https://twitter.com/GlobalNTT_JP/status/1395588857911906308?s=20

https://wizsafe.iij.ad.jp/2021/06/1236/

Exploit Kitとは?

ソフトウェアの脆弱性を悪用するプログラム(Exploit)を複数揃えてパッケージ化したものです。下記は、組織を狙った大規模なサイバー攻撃などの準備段階でExploit Kitを使用する一例です。

1.Exploit Kitを攻撃用のWebサイトにホストしておき、改ざんしたサイトや広告にリンクを仕掛ける

2.リンクからリダイレクトさせられたユーザの使用するブラウザやOS等の脆弱性を突き端末を攻撃

3.管理者権限の奪取等を経てさらに別のマルウェアを送り込む

Exploit Kitは脆弱性を抱えたソフトウェア経由で不正なサイトを閲覧しただけで感染してしまい、深刻な被害を生む可能性がある恐ろしい攻撃手法です。

前述のBottle Exploit Kitは2019年9月頃に登場したExploit Kitで、Internet Explorer の脆弱性を悪用し、標的の端末上で不正なプログラムを実行します*2。現在も活発に開発が続けられていると考えられ、2021年3月に発表されたInternet Explorerのメモリ破損の脆弱性(CVE-2021-26411)を悪用することが既に報告されています。

*2:

https://nao-sec.org/2021/04/exploit-kit-still-sharpens-a-sword.html

https://jsac.jpcert.or.jp/archive/2021/pdf/JSAC2021_103_koike-takai_jp.pdf

実際どのように攻撃が行われるのか?

今回弊社でも観測したBottle Exploit Kit が仕掛けられたWebページをサンプルとして、その動作を簡単に紹介します。

1.攻撃者が広告等を悪用し正規WebサイトからBottle Exploit Kitを仕掛けたサイト(ランディングページ)へ誘導するための引き込み経路を設置します。

2.ユーザが広告等をクリックするとランディングページへ誘導されます。この際、明らかに不審なサイト経由ではなく通常のブラウジング中に気付かぬ内に誘導されてしまうこともあります。

3.Webページの入口と思われるポップアップが表示されます。

4.[入る]のボタンをクリックすると、設置されているJava Script が動作し、攻撃対象のブラウザ(Internet Explorer)か、言語やタイムゾーンなどを確認し、標的である日本からの接続であるかを判断します。

5.接続が日本であると判断すると、さらに脆弱性を悪用するページにリダイレクトされます。(ChromeやFire Fox等その他ブラウザであれば処理を終了します)

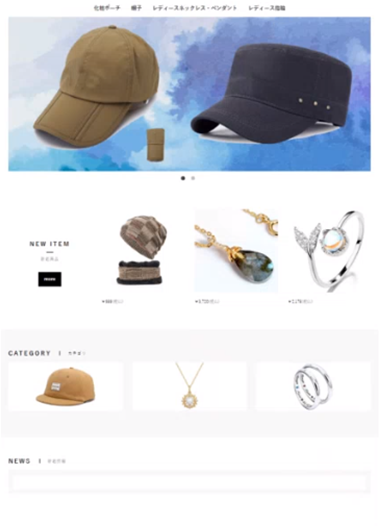

6.リダイレクト後、IEの脆弱性(CVE-2021-26411)に対するExploitが実行され、アクセスしたユーザの操作なしに、端末への攻撃が開始されます。 上記は弊社が観測した脆弱性が仕掛けられたサイトです。当該サイトは通販サイトを装ったものですが、サイトのつくりの粗雑さや設置時期等から実際のECサイトを侵害したものではなく、攻撃者が今回の攻撃用に設置したものと推測しています。商品の画像や紹介文も某有名ECサイトに出品されていた商品写真や文言がそのまま転載されていました。

上記は弊社が観測した脆弱性が仕掛けられたサイトです。当該サイトは通販サイトを装ったものですが、サイトのつくりの粗雑さや設置時期等から実際のECサイトを侵害したものではなく、攻撃者が今回の攻撃用に設置したものと推測しています。商品の画像や紹介文も某有名ECサイトに出品されていた商品写真や文言がそのまま転載されていました。

困難なブラウザのセキュリティ対策

前章のように、ソフトウェアの脆弱性を利用して標的の端末を攻撃するのは攻撃者の常套手段です。ソフトウェアには必ず脆弱性が存在し、特定の操作を行うことで想定外の動きを起こすことがあります。

脆弱性へのセキュリティ対策としては、脆弱性に関する情報を早期にキャッチし、ベンダーからの修正パッチが発表され次第迅速に適用することが理想です。しかし、対応すべき脆弱性が日々大量に発生する昨今の状況で、それらの運用の難易度もあがっています。例えばExploit Kitで悪用されるようなリスクの高い脆弱性の報告も続いています。

Exploit Kitでの悪用が報告されている脆弱性の例:

CVE-2021-26411/21年3月/Internet Explorer

CVE-2020-1380/20年8月/Internet Explorer

CVE-2020-0674/20年1月/Internet Explorer

CVE-2019-1367/19年9月/Internet Explorer

CVE-2018-15982/18年12月/Adobe Flash Player

CVE-2018-8174/18年5月/Windows VBScriptエンジン

加えて、テレワークが普及した現在では、パッチ配布サーバとテレワークPCの疎通性や帯域確保等が課題となり、パッチ管理・配布に悩まれているお客様も多いのではないでしょうか?

実は冒頭、弊社で観測したとご紹介した冒頭のExploit Kitの攻撃事例も、まさにテレワーク下でPCへのパッチ配布がタイムリーに行えていなかったことが一因となっていました。テレワーク環境下ではパッチ配布がより難しくなっていることに加えて、社内環境のように充実した境界型の多層防御(Proxy、アンチウィルス、Sandbox等)なしでWebブラウジングされているケースもあると思いますが、その場合はさらにリスクは高まります。

また、脆弱性の中にはメーカより修正パッチが配布される前に、攻撃者が脆弱性を発見し悪用するゼロデイ攻撃で悪用されるものもあります。ゼロデイに対するユーザ側の対策としてはパッチが配布されるまではそのソフトウェアの利用を控え、パッチが配布され次第可能な限り迅速にパッチを配布するしかありません。

最近のブラウザ関連のゼロデイ脆弱性の例:

CVE-2021-30554/21年6月/Chrome

CVE-2021-30551/21年6月/Chrome

CVE-2021-21224/21年4月/Chrome

CVE-2021-21193/21年3月/Chrome

CVE-2021-26411/21年3月/Internet Explorer

CVE-2020-1380/20年8月/Internet Explorer

CVE-2020-0674/20年1月/Internet Explorer

CVE-2019-1429/19年11月/Internet Explorer

CVE-2019-1367/19年9月/Internet Explorer

改めてブラウザのセキュリティ対策の課題を整理すると以下のようなものが挙げられます。

・テレワーク環境下でNW多層防御を経由せず直接Webアクセスする状況もある

・ブラウザ関連のリスクの高い脆弱性修正が続いている

・日々大量に発生する脆弱性へのタイムリーな対応が難しい

・テレワーク環境下ではパッチ配布やPC保護の面でも特有のリスクがある

・ゼロデイの脆弱性も度々報告されている

このような面倒な課題を一挙に解決できる、有効な対策があります。

それがアイソレーション(分離・無害化)という選択です。

アイソレーションによる課題の解決

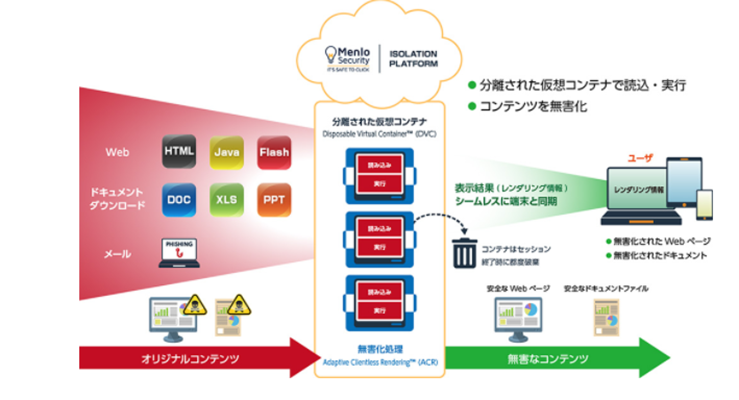

アイソレーションは、名前の通り、通信や端末を分離させることでマルウェア感染などの脅威から保護するテクノロジーの総称です。

この製品/サービスでは、クラウド上に展開されたサービスがWebプロキシの様に動作し、インターネットとユーザ端末間の通信を保護しています。ユーザ端末からWeb通信が行われると、Web上のコンテンツは一度クラウドサービス上の仮想コンテナの中で読込・実行されます。仮想コンテナは実際の通信を開始したシステムから分離されており、たとえ脆弱性を抱えたブラウザで悪意のあるコンテンツが含まれているサイトを閲覧したとしても実システムに影響を与えることはありません。

コンテンツの読込・実行後は、表示に必要とされる情報を無害化してユーザに転送します。分離により安全が確保されますが、ユーザが行う操作や表示には影響がでない仕組みとなっています。 アイソレーションの導入により、端末や社内システムに侵入する前の段階で広く脅威を排除することができ、対応しなければならないインシデントを大幅に低減することが可能です。

アイソレーションの導入により、端末や社内システムに侵入する前の段階で広く脅威を排除することができ、対応しなければならないインシデントを大幅に低減することが可能です。

弊社では、Web 経由やメール経由の脅威に対策可能なMenlo Security社の製品/サービスを取り扱っています。

これにより、攻撃者の侵入を初期段階で食い止め、悪性のプログラムから社内システムの安全を守ります。また、Menloにお任せいただくことで全社的な運用負荷の低減にもつながります。

MenloSecurity製品に関する資料はこちら