あなたの会社の外部公開資産が狙われている?!~30分で理解する「Attack Surface Management」の必要性とは?~

-

│

近年、IT部門による管理が行き届いていない野良サーバ・NW機器が増えており、同時に攻撃者による攻撃対象(Attack Surface)となっています。これらのAttack Surfaceに内在する脆弱性や、不用意に空いているポートを狙った手口が増えおり、Attack Surfaceを把握し、穴を塞ぐための取り組みは非常に重要です。本記事ではAttack Surfaceに関連する脅威を整理し、対策方法や考え方についてご紹介します。

Attack Surface Managementとは

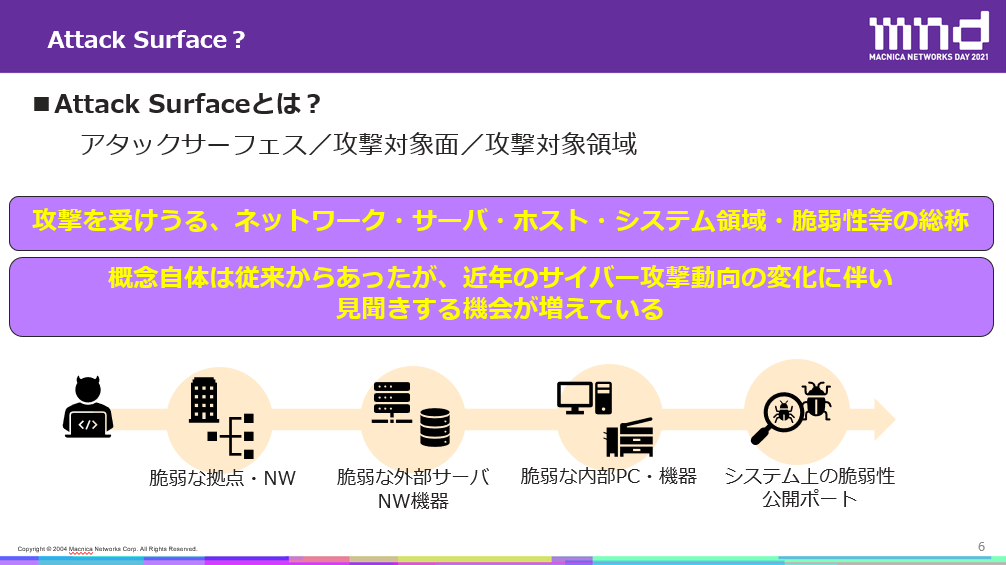

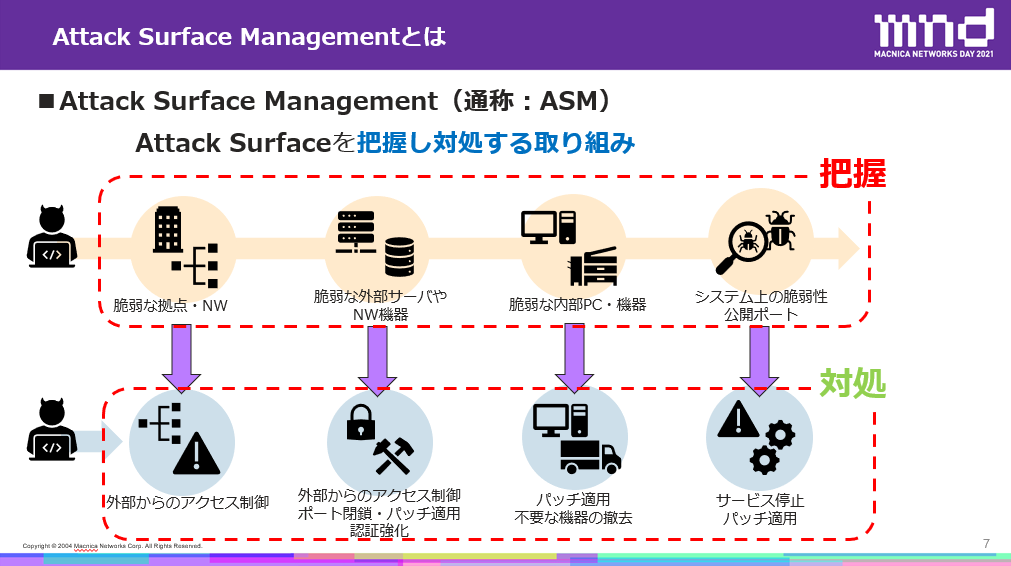

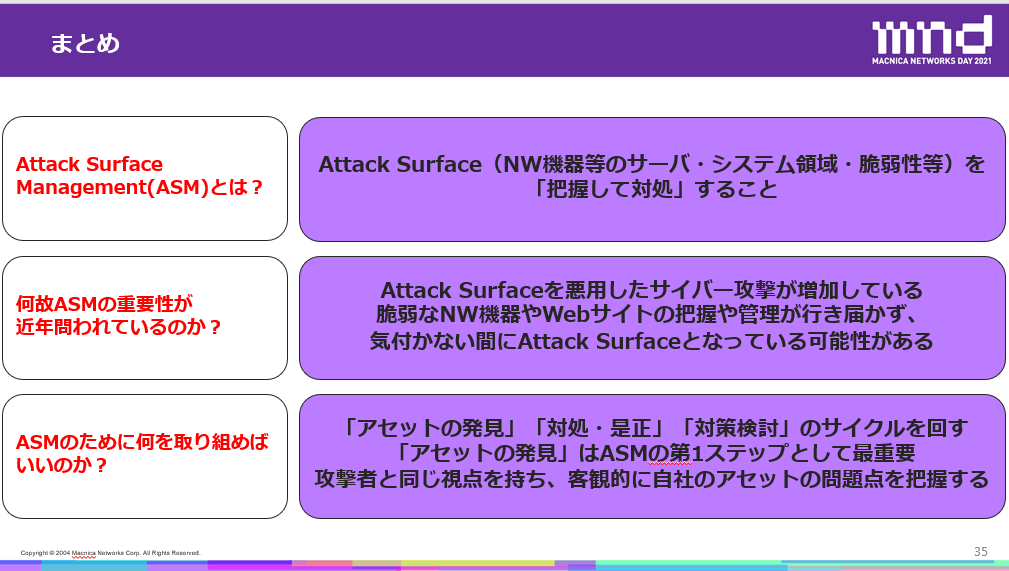

Attack Surfaceとは、いわゆる攻撃対象面や攻撃対象領域と言われるもので、脆弱な拠点やネットワーク、脆弱な外部サーバやネットワーク機器、システム上の脆弱性や公開ポートといった、攻撃を受けうるネットワークやサーバ、ホスト、システム領域、脆弱性などの総称のことを指します。概念自体は以前から存在していましたが、近年のサイバー攻撃動向の変化に伴って見聞きする機会が増えています。 脆弱な拠点やシステム上の脆弱性におけるAttack Surfaceを把握し、それに対処していくような取り組みのことをAttack Surface Managementと言い、頭文字をとってASMと略称で呼ぶこともあります。具体的には、「脆弱な拠点やネットワークに対しては外部からのアクセス制御を実施する」や「脆弱な外部サーバやネットワーク機器については外部からのアクセス制御やポート閉鎖、パッチ適用、そして認証強化を実施する」というものが対策例としてあげられます。

脆弱な拠点やシステム上の脆弱性におけるAttack Surfaceを把握し、それに対処していくような取り組みのことをAttack Surface Managementと言い、頭文字をとってASMと略称で呼ぶこともあります。具体的には、「脆弱な拠点やネットワークに対しては外部からのアクセス制御を実施する」や「脆弱な外部サーバやネットワーク機器については外部からのアクセス制御やポート閉鎖、パッチ適用、そして認証強化を実施する」というものが対策例としてあげられます。

近年の脅威動向

近年、Attack Surfaceが悪用されている攻撃が増えています。もともとUSBやWeb、メールに続く第4の経路として外部公開アセットがあり、この外部公開アセットがサイバー攻撃に悪用されている状況が続いています。リモートデスクトップ経由での侵入をはじめ、ネットワーク機器やサーバの脆弱性を悪用した攻撃によってクレデンシャルの情報を窃取するといった攻撃が非常に多く観測されています。

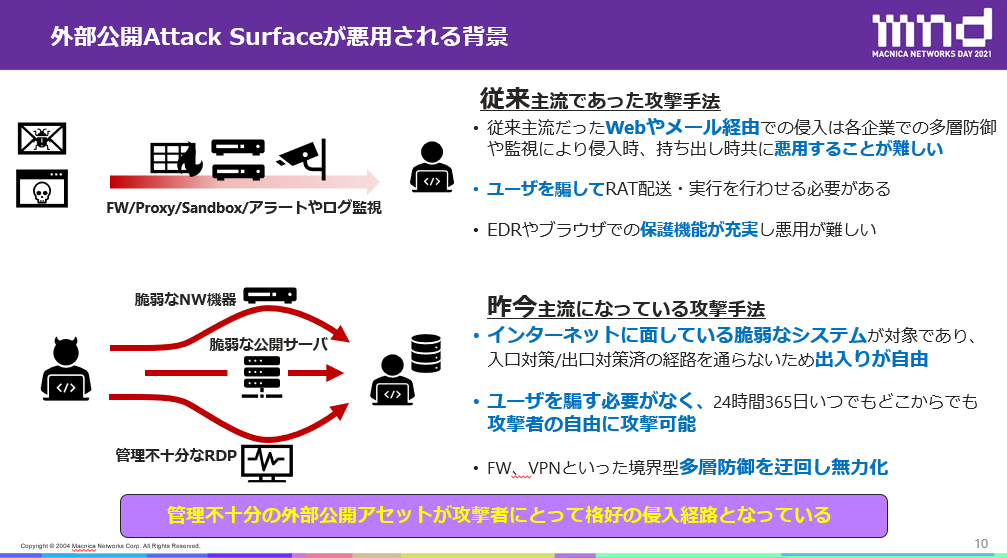

この外部公開Attack Surfaceが悪用される背景には、従来主流だったWebやメール経由の侵入に関する多層防御が進んだことで、従来のツールの悪用が難しくなってきていることも関係しています。通常であればユーザを騙すようなステップが必要になりますが、それ自体が難しくなってきており、さらにEDRやブラウザ側での保護機能などが充実してきているなど、悪用が難しい状況にあるのも理由の1つです。

その意味では、昨今主流になっているAttack Surfaceをつくような攻撃手法は、インターネットに面した脆弱なシステム自体が攻撃対象になっています。システム自体が対象であるがゆえにユーザを騙すようなステップも不要なことから、攻撃者はいつでもどこでも自由に攻撃できる点が悪用されやすい理由の一つです。ファイアウォールなど境界型の多層部署を迂回して無力化しようとするため、管理不十分の外部公開アセットは攻撃者にとって格好の侵入経路になっているわけです。すでに、脆弱性をついた標的型攻撃の事例も観測されている状況で、例えば FortiOSの脆弱性を悪用した攻撃や、Microsoft Exchange Server の侵害事案なども出てきています。

日系企業においては、Attack Surfaceをつく攻撃は管理の行き届いた日本国内の外部公開アセットよりも、管理が行き届いていない海外拠点が狙われています。侵害時に外部公開アセットが悪用されたと公開されていない事案も含めて、2020年から2021年4月にかけて観測された脆弱な海外拠点経由の侵害事案をみても、多くの報告例が挙げられます。また、外部公開Attack Surfaceの侵害やAPTグループが利用する脆弱性の件数推移を見ると、2019年以降非常に多くの脆弱性が悪用されていることが観測されており、研究者及び攻撃者双方からサーバやネットワーク機器の脆弱性探索が続くことで、今後も悪用される脆弱性が数多く発見され続けることになります。

Attack Surface Managementの必要性

ここで、Maltegoと呼ばれるOSINTツールで、マクニカネットワークスが持つ外部公開アセットの管理状況について可視化してみた結果をご紹介します。IPアドレスやドメイン名の登録者などに関する情報を誰でも参照できるWhoisやDNSなどの公開されている情報を利用することで、情報の紐づけからWebサイトやサーバWhois情報が観測可能になります。この情報は攻撃者も参照可能な情報であり、攻撃者としてもOSINTツールなどを駆使して攻撃対象になりうる脆弱なサーバを探しているのです。海外を含めた特定の拠点が設置したサーバなどを把握できていない場合は、Attack Surfaceとして攻撃されてしまう可能性があり、把握しきれていない企業も多いのではないでしょうか。

また最近ではコロナ禍や労働環境の変化によって、リモートアクセスの機会やその需要が増えているため、VPNやリモートデスクトップのポートを開放している機器も増加傾向にあります。企業活動におけるWeb戦略やIT利活用の度合いが高まっており、EC サイトが非常に多く作られている状況にあります。ECサイトの構築はもちろん、サイト公開前のテストサイトが適切に閉じられていないまま放置されているケースは、Attack Surfaceとして利用されてしまう可能性があるのです。

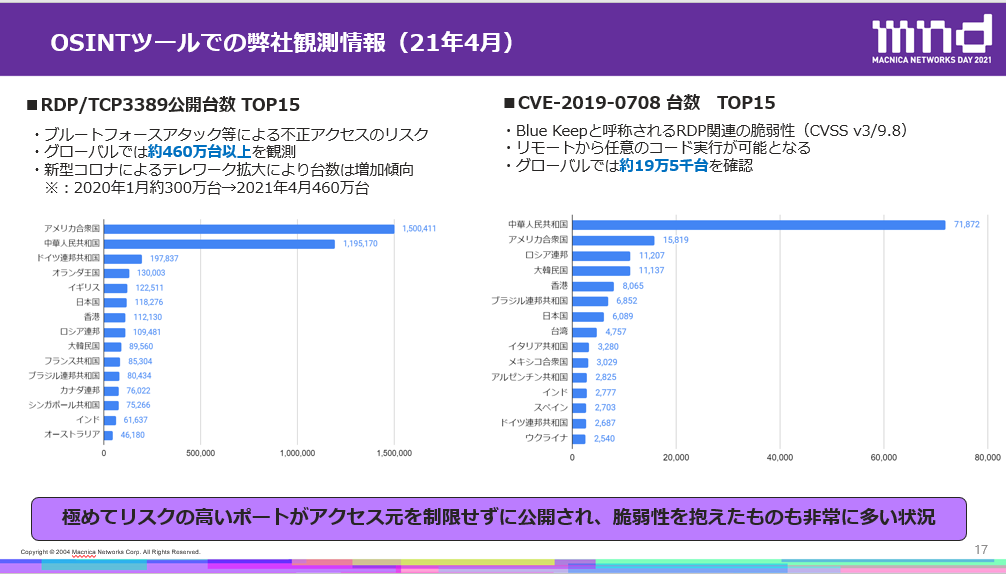

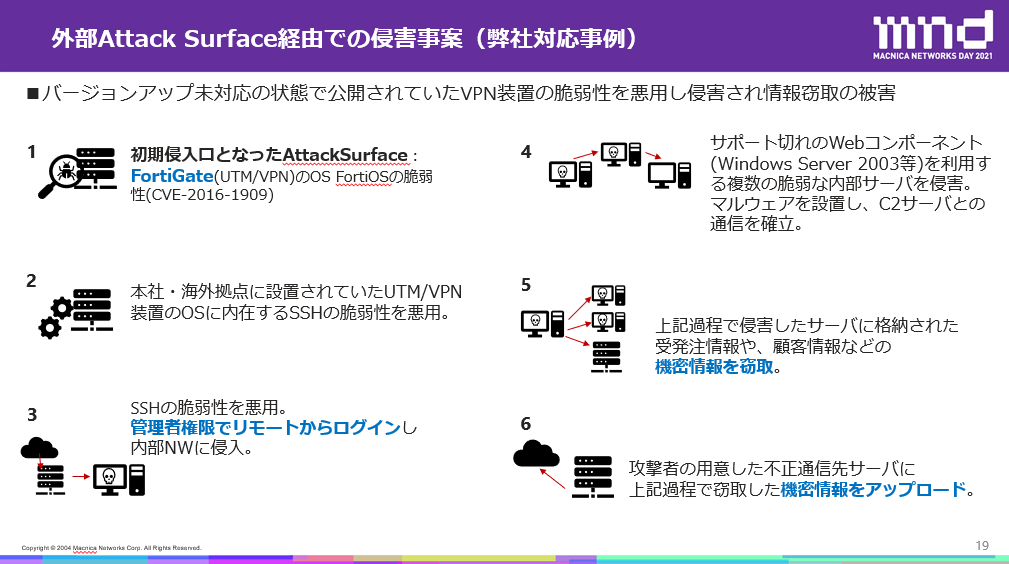

マクニカ独自のリサーチャーがOSINTツールを使って調査したところ、2021年4月時点の情報では、ブルートフォースアタックなどによる不正アクセスのリスクが懸念されるリモートデスクトップの3389ポートが公開されているサーバ台数が、グローバルで約460万台以上観測されており、日本でも上位6位にランクインされているなど、テレワークの拡大に伴ってポート公開が増加傾向にあります。また、リモートデスクトップのポートが開いており、CVSSスコアで9.8となる脆弱性を保有している可能性のあるサーバがグローバルでも20万台ほど存在しており、極めて危険な状態にあることが分かっています。OSINTツールから観測できるなどアクセス元が制限されずに公開されてしまっており、対応が行き届いていない状況になっているのです。さらに、サポート切れのIISサーバの国別ランキングでも、グローバルでは440万台ほどがサポート切れのWindowsサーバを利用しており、日本はランキング4位にあることから、多くのサポート切れOSの撤去や脆弱性対処が進んでいない状況が見て取れます。 外部公開されたAttack Surface経由での侵害事案に関して、マクニカが対応したものを例にとってみると、初期進入口となった Attack Surfaceについては、FortiGateのForti OSの脆弱性をついた攻撃で、本社及び海外拠点に設置されていたFortiGateのVPN装置のOSに内在するSSHの脆弱性を悪用した攻撃がありました。脆弱性を悪用することで、管理者権限でリモートからログインが可能となってしまっており、社内ネットワークに入り込んでサポート切れのWebコンポーネントを使っている複数の脆弱な内部サーバを侵害してマルウェアを設置。C2サーバとの通信を確立されてしまい、顧客情報や受発注などの機密情報が抜き取られた被害が具体的に観測されました。世界的にもAttack Surfaceがまだ多く見られており、対応が追いついておらず、攻撃被害が数多く観測されている状況が続いています。近年の働き方の変容やWeb戦略・IT利活用・脆弱性自体の発見によって、今後もAttack Surfaceが増加していくことが見込まれており、Attack Surface Managementに取り組んでいくことが非常に重要です。

外部公開されたAttack Surface経由での侵害事案に関して、マクニカが対応したものを例にとってみると、初期進入口となった Attack Surfaceについては、FortiGateのForti OSの脆弱性をついた攻撃で、本社及び海外拠点に設置されていたFortiGateのVPN装置のOSに内在するSSHの脆弱性を悪用した攻撃がありました。脆弱性を悪用することで、管理者権限でリモートからログインが可能となってしまっており、社内ネットワークに入り込んでサポート切れのWebコンポーネントを使っている複数の脆弱な内部サーバを侵害してマルウェアを設置。C2サーバとの通信を確立されてしまい、顧客情報や受発注などの機密情報が抜き取られた被害が具体的に観測されました。世界的にもAttack Surfaceがまだ多く見られており、対応が追いついておらず、攻撃被害が数多く観測されている状況が続いています。近年の働き方の変容やWeb戦略・IT利活用・脆弱性自体の発見によって、今後もAttack Surfaceが増加していくことが見込まれており、Attack Surface Managementに取り組んでいくことが非常に重要です。

対策の方法とポイント

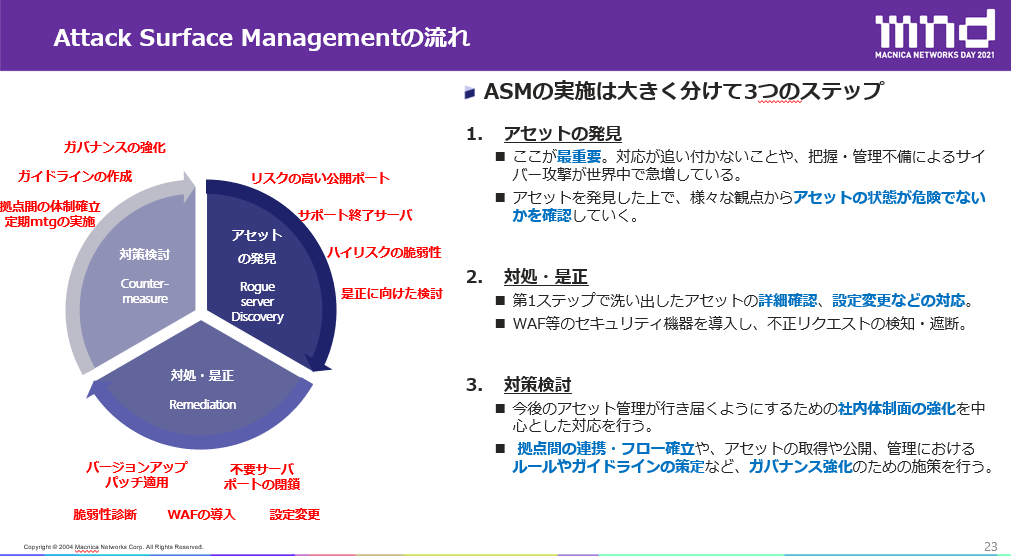

では、Attack Surface Managementは具体的にどんな対策で実施していくべきなのでしょうか。まずは、そもそも外部公開アセットが把握できていない課題を解消すべく、そのアセットを発見していく取り組みが必要です。そして、発見されたアセットに対する検査や優先順位付けを行うこと、そしてアセットを取得するにあたって設定されている社内ポリシーやルールを遵守すべく、ガバナンス強化のための体制づくりやガイドライン強化などに取り組んでいく必要があります。そんなAttack Surface Managementを実施していく際には、大きく分けて3つのステップがあります。 第1ステップとして、そもそもアセットを発見するという部分が最重要ポイントになってきます。発見のステップが十分できていないと、当然ですが対応が追い付かず、攻撃を受けてしまうリスクが軽減できません。発見されたアセットを複数の観点でアセットの状態が危険でないかを確認することが非常に重要です。ただし、外部公開アセットを発見する手間がかかる、勝手に取得されてしまうドメインやサーバの存在が把握できない、定期的なスキャンを実施しているもののコンポーネント自体やその脆弱性は日々変更していってしまうといった課題もあります。そんな課題解消に向けて、既存アセットの継続的な状態監視や新規アセットの定期的、自動的に発見できる仕組みづくりが必要です。

第1ステップとして、そもそもアセットを発見するという部分が最重要ポイントになってきます。発見のステップが十分できていないと、当然ですが対応が追い付かず、攻撃を受けてしまうリスクが軽減できません。発見されたアセットを複数の観点でアセットの状態が危険でないかを確認することが非常に重要です。ただし、外部公開アセットを発見する手間がかかる、勝手に取得されてしまうドメインやサーバの存在が把握できない、定期的なスキャンを実施しているもののコンポーネント自体やその脆弱性は日々変更していってしまうといった課題もあります。そんな課題解消に向けて、既存アセットの継続的な状態監視や新規アセットの定期的、自動的に発見できる仕組みづくりが必要です。

第2ステップとしては、発見されたアセットのなかで問題がありそうだと判断されたアセットに対する対処や是正を行っていくステップです。具体的には、パッチが適用されているか詳細確認を行いながら、不要なサービスの検知や遮断といった対処を行っていくことになります。ただし、誰が管理しているアセットなのか拠点で管理できていない、本社からのアセット確認指示にどう対応していいかわからない、といった課題もあります。そのため、本社から拠点に対してアセットの管理者の管理を実施するように働きかけていき、アセット確認時の具体的な確認内容や対応方法まで、本社から各拠点に指示していくことが求められます。

第3ステップとしては、勝手に未把握のアセットが設置できない、後出しで設置を知るようなことがないよう、アセットの管理が厳格に実施できる社内体制面の強化など対策検討を行ってきます。具体的なアクションとしては、拠点間の連携やフローの確立、アセット取得や公開などにおけるルールやガイドラインの策定を行い、ガバナンス強化のための施策を実施していくことになります。第3ステップでは、本社と拠点間で体制や関係性などが構築できておらず、メールで連絡しても返信がない、期待した是正が行われないといった課題があり、地理的な距離や文化的な違いによっての課題も出てきやすいところです。策定されたルールやガイドライン通りに運用されていないケースもあるため、定期的なミーティングや社内情報の共有などを通じて関係性をしっかり構築していくことが求められます。

Attack Surface Managementの運用例では、本社が外部公開アセットの全体を把握し、その詳細な情報を各拠点の責任者に確認、依頼し、拠点内部で状況を確認、対処してくというトップダウン形式も有効です。ヘッドクオーターは、全体のアセット把握から資産の詳細情報確認の指示、対応状況を台帳で管理するといった外部公開アセットの全体統括として各拠点を束ねる役割を担っています。各拠点ではアセット管理リストなどの台帳を有し、その内部で具体的に誰が設置している資産なのか、その連絡先はどこなのかといった情報を確認したうえで、定期的に情報を報告する形で運用していくイメージです。ヘッドクオーターにおける対応が前述した第1ステップにあたり、各拠点での対処是正が第2ステップ、そしてそれらの状況報告を含めて定期的に運用していくための体制を整備するのが第3ステップに当たります。

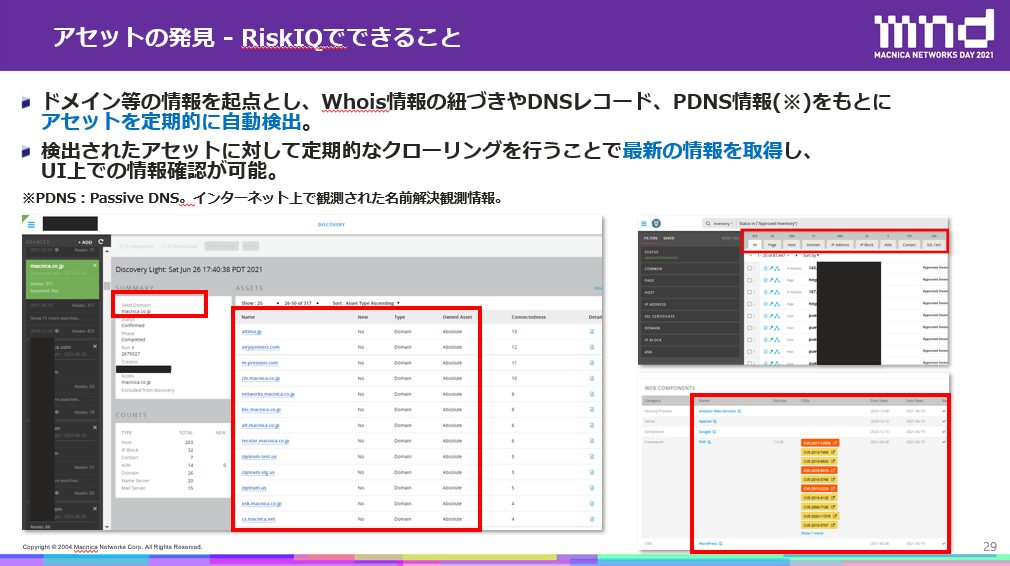

改めて、アセットの発見という第1フェーズが最重要であり、企業の合併や事業活動の変化に伴って、公開アセットは増減し続ける可能性があります。つまり、Attack Surface Managementの取り組みは、1回実施して終わりではなく、サイクルを回し続けていくことが重要なのです。そこで役立つのが、アセットを発見して危険な状態の可能性があるアセットを自動的に判別してくれるツールです。それが、マクニカネットワークスが取り扱っているRiskIQと呼ばれるソリューションです。

RiskIQは、自社のドメインなどの情報を起点としてWhois情報やDNSレコードなどインターネットに上に公開されている情報を蓄積しており、それらの情報を参照しながら紐づけられる資産を自動的かつ定期的に検出する機能を持っています。自社のドメインを起点にさまざまなドメインが発見されていることが画面上で分かりやすく可視化でき、見つかった資産がIPアドレスやSSL証明書といった各種情報ごとに画面を切り替えて確認できるなど、可視化しやすいツールです。 観測されたアセットに対しては、RiskIQが持つクローラーを用いてバナー情報を取得し、利用されているWebコンポーネントの名前やバージョンなどを自動的に読み取り、表示したり検索したりすることができます。世の中に脆弱性が報告された際には、製品の名前を検索して自社で利用している資産の特定が迅速に実施できます。ダッシュボード上では、報告された脆弱性の情報をはじめ、その対処方法や影響範囲などが分かりやすくまとめることが可能となります。

観測されたアセットに対しては、RiskIQが持つクローラーを用いてバナー情報を取得し、利用されているWebコンポーネントの名前やバージョンなどを自動的に読み取り、表示したり検索したりすることができます。世の中に脆弱性が報告された際には、製品の名前を検索して自社で利用している資産の特定が迅速に実施できます。ダッシュボード上では、報告された脆弱性の情報をはじめ、その対処方法や影響範囲などが分かりやすくまとめることが可能となります。

対象となる可能性のあるアセット数が表示可能なだけでなく、報告された脆弱性の危険度からダッシュボードを分けて対応の優先度などを導き出すことができる機能も有しています。クローラーについては、監視対象のWebサイトのトップページだけでなく、配下のURLページも含めてアクセスするため、マルウェアの埋め込みや改ざんの可能性を通知する機能があり、スコアリングシステムによって資産全体の状態がどれぐらいセキュアなのか、拠点ごとの状態を数値化して可視化する機能も備わっています。 最後に、Attack Surface Managementの重要性を改めて認識したうえで、Attack Surfaceに対する発見から対処・是正、そして対策検討というステップをうまく回していくための取り組みが重要です。

最後に、Attack Surface Managementの重要性を改めて認識したうえで、Attack Surfaceに対する発見から対処・是正、そして対策検討というステップをうまく回していくための取り組みが重要です。 当社では、Attack Surface Managementにおけるソリューションとして「攻撃者からの狙われやすさ」をスコアリングするSecurityScorecardや、アセットの発見及び危険な状態にあるアセットを自動的に判別してくれるRiskIQをご紹介しています。

当社では、Attack Surface Managementにおけるソリューションとして「攻撃者からの狙われやすさ」をスコアリングするSecurityScorecardや、アセットの発見及び危険な状態にあるアセットを自動的に判別してくれるRiskIQをご紹介しています。

ご興味のある方は、以下リンク先より関連資料をダウンロード頂き、ぜひご確認下さい。