急激に拡大する脆弱性悪用の脅威とそれに対する現実解リスクベースの脆弱性管理とは

-

│

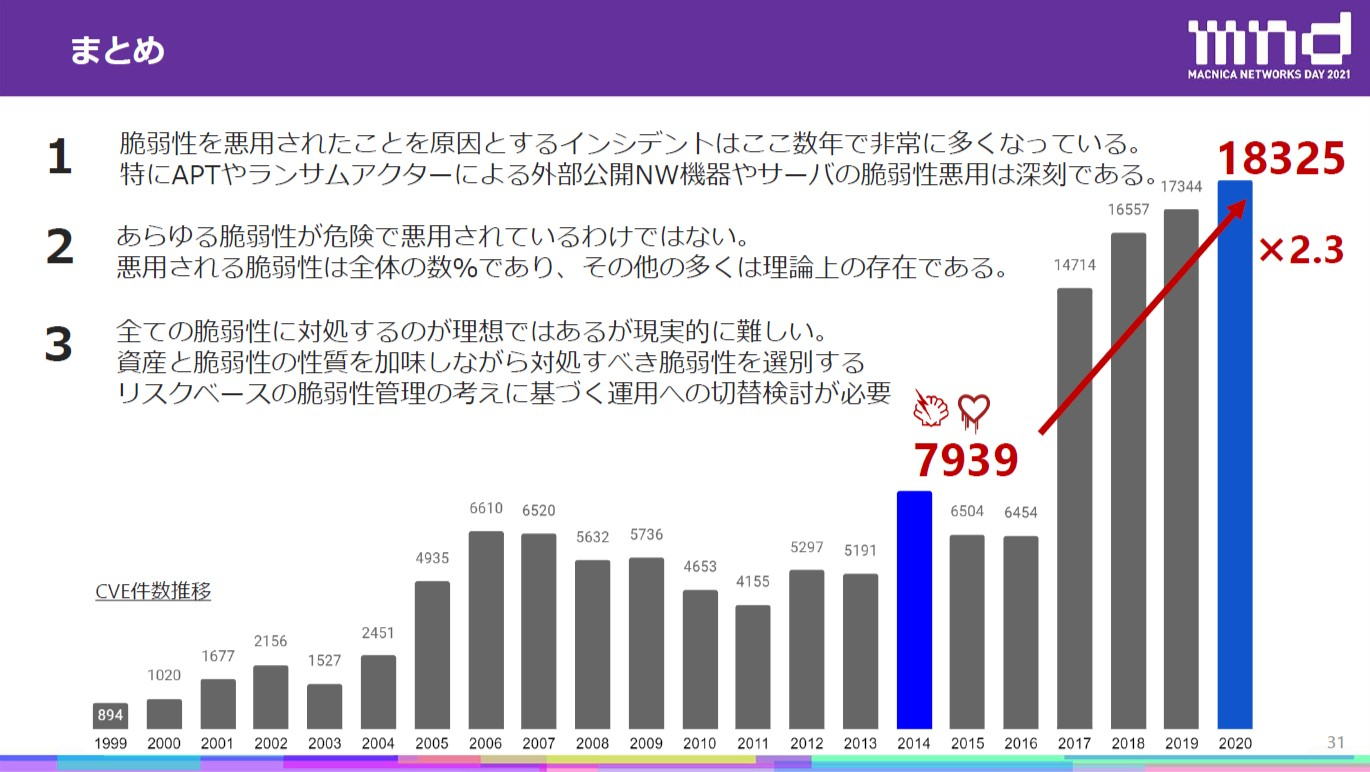

ここ数年で極めて深刻な被害をもたらす脆弱性が続々と発見され、それを悪用した攻撃はランサムウェア侵害や標的型攻撃、ばらまき型攻撃まで幅広く用いられ、企業の被害も拡大し続けています。一方で企業が管理・対処すべきデバイス・OS・アプリの数や種類も爆発的に増加し、年間の脆弱性(CVE)報告件数も2万件に近づき、セキュリティ担当者にとっての対策は困難を極める状況です。

本記事では脆弱性に関する脅威動向を整理した上で、日々生じる脆弱性への対処やCVSSスコアベースでの優先度づけに限界を感じられている担当者の方へ、今後の現実解となりうる「リスクベースの脆弱性管理」の概念・方法論や関連ソリューション情報をお伝えします。

脆弱性の脅威動向レビュー

脆弱性がホットキーワードとなっている昨今ですが、ここ数年の脆弱性関連の脅威動向を俯瞰することで、一般的な企業の環境内で注意すべき脆弱性のポイントというのが見えてきます。今最も留意すべきは、ネットワーク機器や外部に公開されているサーバの脆弱性です。

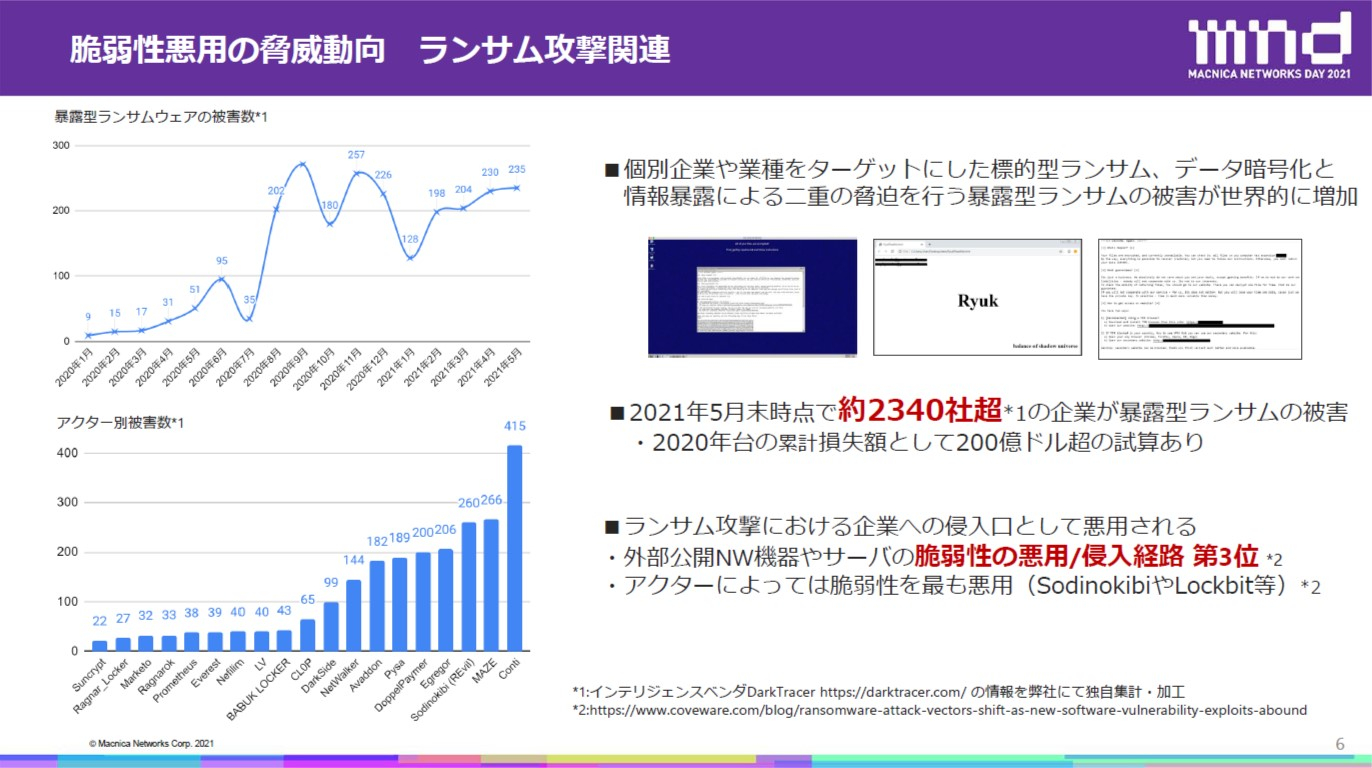

その理由は、今世界中で猛威を振るうランサム攻撃において外部公開機器の脆弱性が悪用されているからです。二重脅迫型や標的型のランサムが2020年頃から流行りだし、2021年5月末時点のデータでは、少なく見積もってもグローバルで2340社以上が被害にあっていることが分かっています。しかも、暴露型ランサムで企業名が公開されているものが中心のデータになっており、そうではないものも含めるとかなり多くの被害がこの裏に隠れていると推察できます。ランサムのアクターが企業のネットワークに侵入する際に使っているのが、VPN機器や外部のネットワーク機器、外部公開サーバなどの脆弱性です。侵入時に悪用される手法の内訳をみると、1位が不用意に公開されたリモートデスクトップサーバの侵害、2位がメール、3位が外部公開機器やサーバの脆弱性の悪用となっていますが、一定以上の規模の企業やSodinokibiやLockbitといったアクターについては、侵入時の手法として脆弱性を最も悪用していることが報告されています。また従来型の標的型攻撃グループにおいても脆弱性は相変わらず悪用されており、ここ数年は外部公開サーバやネットワーク機器の脆弱性を悪用して侵入してくる報告が多数行われています。実際に弊社内でも複数の事例を観測しており、多くのベンダーやセキュリティ機関が繰り返し注意喚起を行っている状況です。

悪用可能な脆弱性の件数

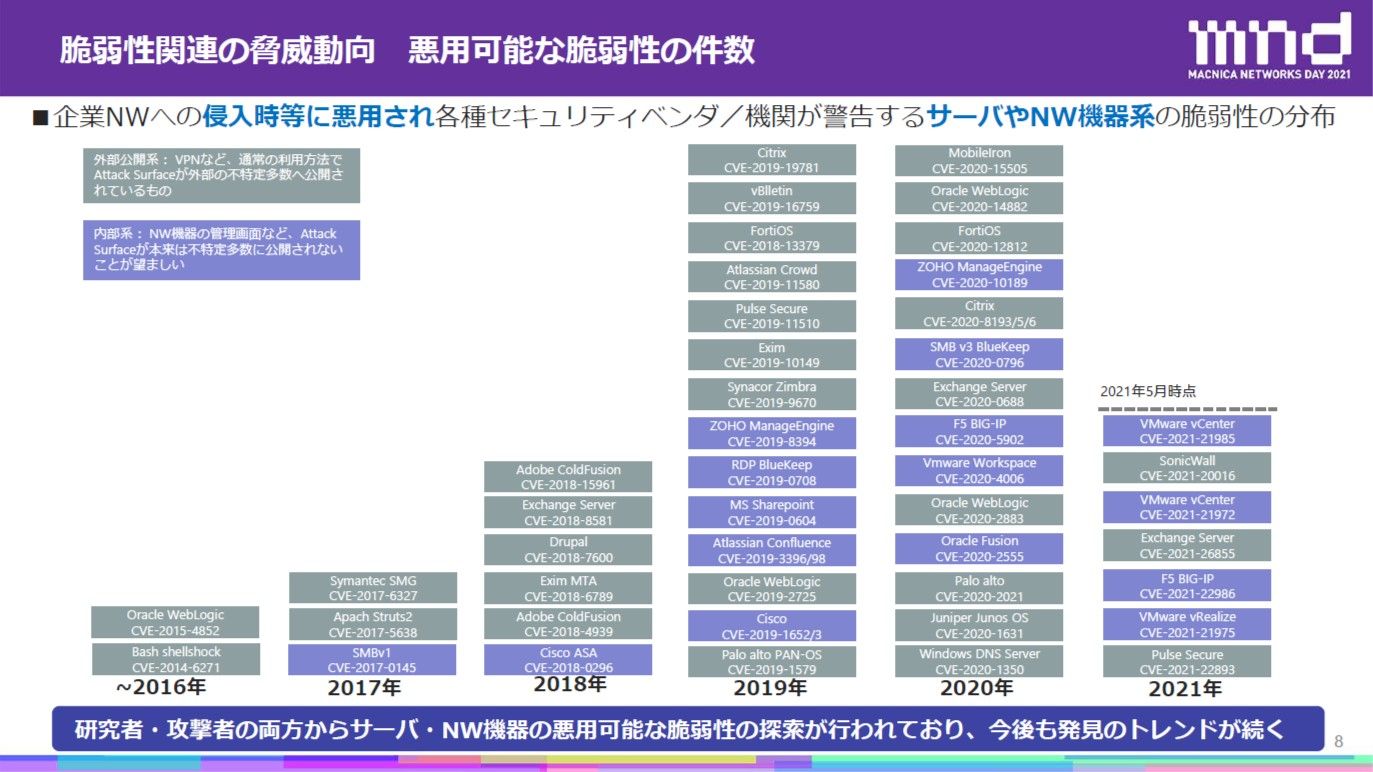

ランサムのアクターやAPTグループが外部からの侵入時に悪用したことが報告されている外部ネットワーク機器や外部公開サーバの脆弱性について情報収集し、年ごとにマッピングした年表としてまとめました。これを見ると2019年ごろから件数が増えていることが分かります。2019年は、ここ数年の間での最悪なインシデント発生状況のきっかけになっているCitrixやFortiOS、Pulse Secure などの VPN 機器の脆弱性が見つかったタイミングです。そんな外部ネットワーク機器の脆弱性を悪用することで、いともたやすく企業に侵入できてしまうということが攻撃者も研究者にも明らかになり、そこから脆弱性の探索が双方によって進められた結果、リスクのある脆弱性が続々と見つかり、2020年、2021年と件数も種別も増えている状況にあります。この傾向は今後も間違いなく継続すると考えています。

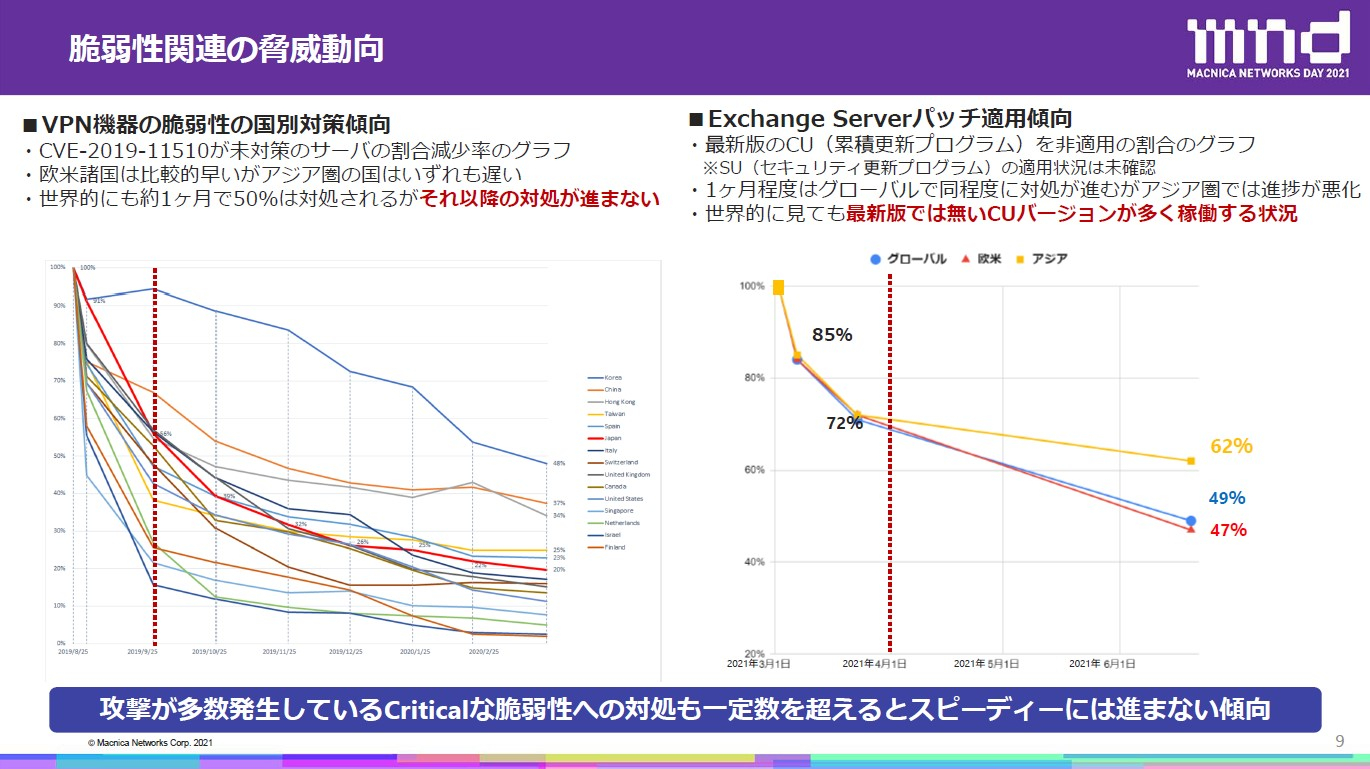

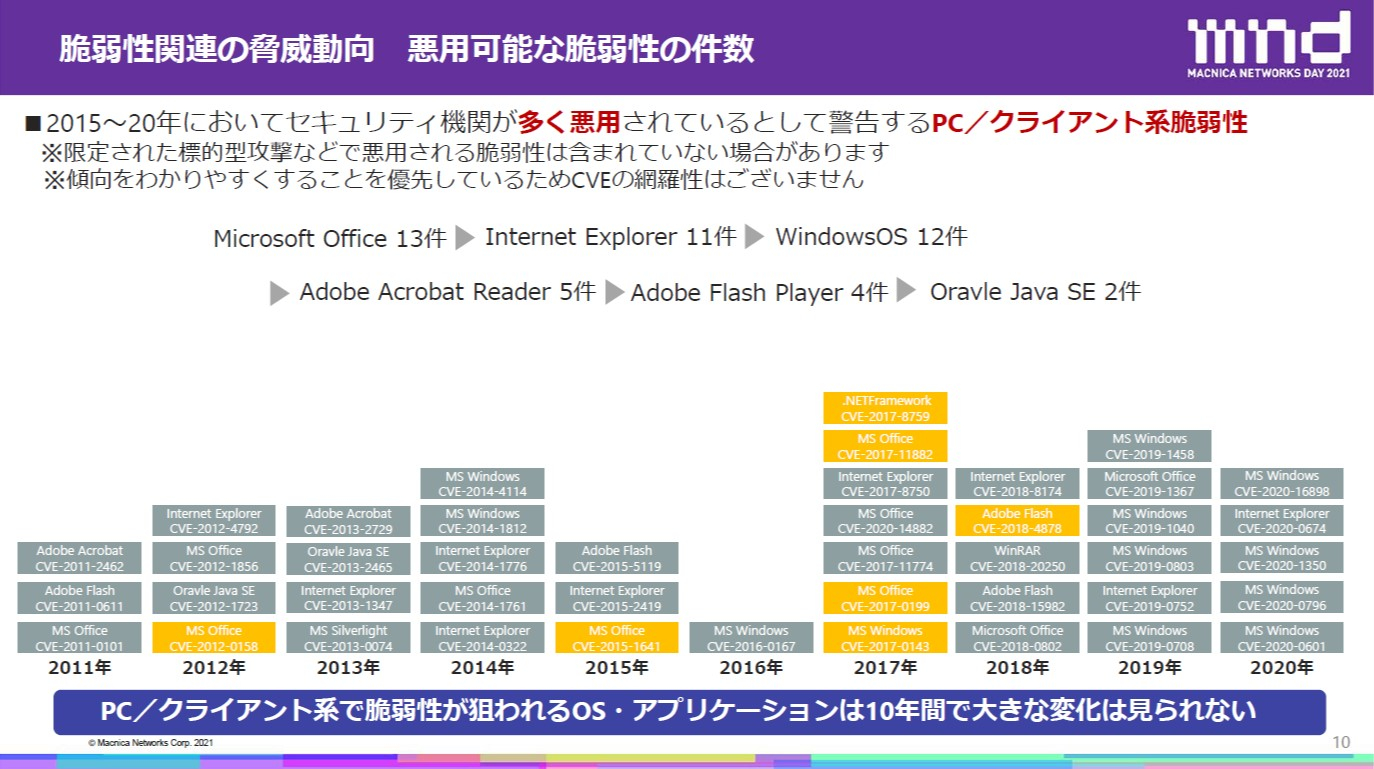

また、外部公開機器やサーバの脆弱性対処スピードを、SHODANなどを活用して弊社が観測したデータによると、例えばVPN 機器とExchange Serverのパッチ適用傾向では、攻撃が多数発生して本当にリスクの高い脆弱性であっても、なかなか対処が進まない現実というものが見えてきます。具体的には、1ヶ月で約半数近いサーバが一気に対策されますが、その半数を過ぎると進捗が極めて悪くなり、半年たって20%対処されればいいほうというのが見て取れます。また、欧米諸国に比べてアジア圏は比較的対処が遅い、日本は一時期までは対処スピードが速いものの、それ以降は極端に遅くなるという傾向も見えてきます。 一方で、PCをはじめとしたクライアントの脆弱性に関しては、ここ数年でリスクが急激に高まっているわけではありません。過去10年間で悪用されているクライアントに対する脆弱性の一覧からその傾向を見てみると、コンスタントに件数は出ているものの、攻撃対象は大きな変化が見られず、Microsoft OfficeやInternet Explorer、Windows OS、Acrobat Reader、Flash Player、Javaなど、ある種固定化されているような状況です。2020年5月にNSAから発表されたレポートの日常的に悪用される脆弱性トップ10(下記年表内で黄色のマーク)を見ても、いまだに数年前の脆弱性がメインに利用されていることが見て取れます。

一方で、PCをはじめとしたクライアントの脆弱性に関しては、ここ数年でリスクが急激に高まっているわけではありません。過去10年間で悪用されているクライアントに対する脆弱性の一覧からその傾向を見てみると、コンスタントに件数は出ているものの、攻撃対象は大きな変化が見られず、Microsoft OfficeやInternet Explorer、Windows OS、Acrobat Reader、Flash Player、Javaなど、ある種固定化されているような状況です。2020年5月にNSAから発表されたレポートの日常的に悪用される脆弱性トップ10(下記年表内で黄色のマーク)を見ても、いまだに数年前の脆弱性がメインに利用されていることが見て取れます。 いずれにせよ、外部公開機器などの脆弱性悪用が重大なインシデントのきっかけになっているのが現状で、PCやクライアントアプリについては攻撃対象となる脆弱性がある程度固まっており、それらの危険な脆弱性が明らかになった際にいち早く対処することが必要です。

いずれにせよ、外部公開機器などの脆弱性悪用が重大なインシデントのきっかけになっているのが現状で、PCやクライアントアプリについては攻撃対象となる脆弱性がある程度固まっており、それらの危険な脆弱性が明らかになった際にいち早く対処することが必要です。

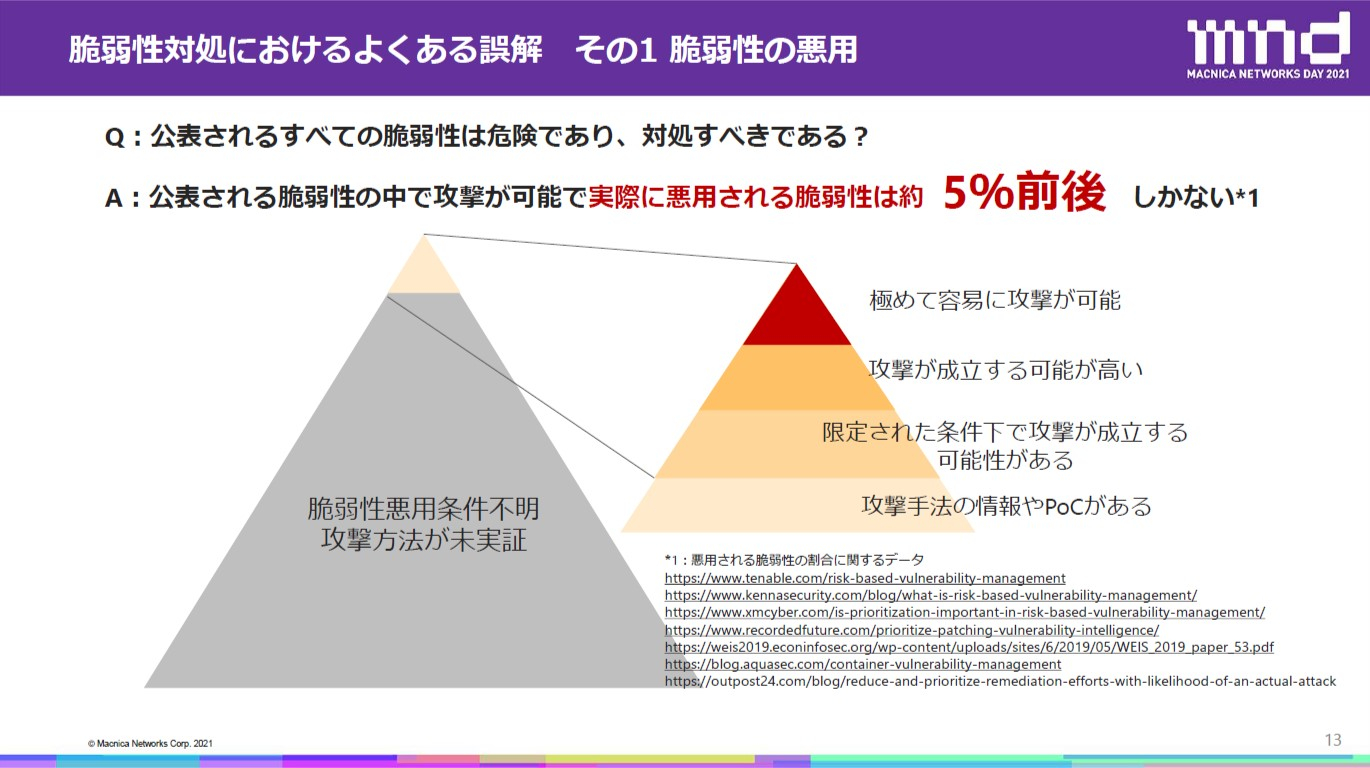

一方、PC上で利用するアプリケーションを中心に日々膨大な脆弱性が公表されますが、それらの脆弱性すべてが実際に悪用されるということはありません。

脆弱性対処におけるよくある誤解

世の中には緊急性の高くない脆弱性も明らかになっていますが、これらの脆弱性も含めてどのように考えていけばよいのでしょうか。ここで脆弱性に対する2つの誤解について説明します。

まずは、公表されるすべての脆弱性は危険であり対処すべきであるという風潮に関してですが、前提としては現在でも年間18,000件近い脆弱性が公開されており、そのほとんどが悪用するための条件や攻撃手法が未実証、もしくは理論上の存在というレベルで、ごく一部の脆弱性だけが実際は現実世界でのリスクとして考慮すべきであるということです。リスクレベルもいくつかの段階に分けられますが、攻撃手法の詳細情報やPoC(脆弱性を実証するためのコード)があるという状態から始まり、悪用するための武器化の実装が困難なもの、武器化できたものの悪用するための条件が絞られているというものも多く存在します。なかには極めて容易に悪用が可能な脆弱性もありますが、ほとんどはそそのような状態にはなっておらず、あくまで理論上の脆弱性にとどまっているというのが実態です。

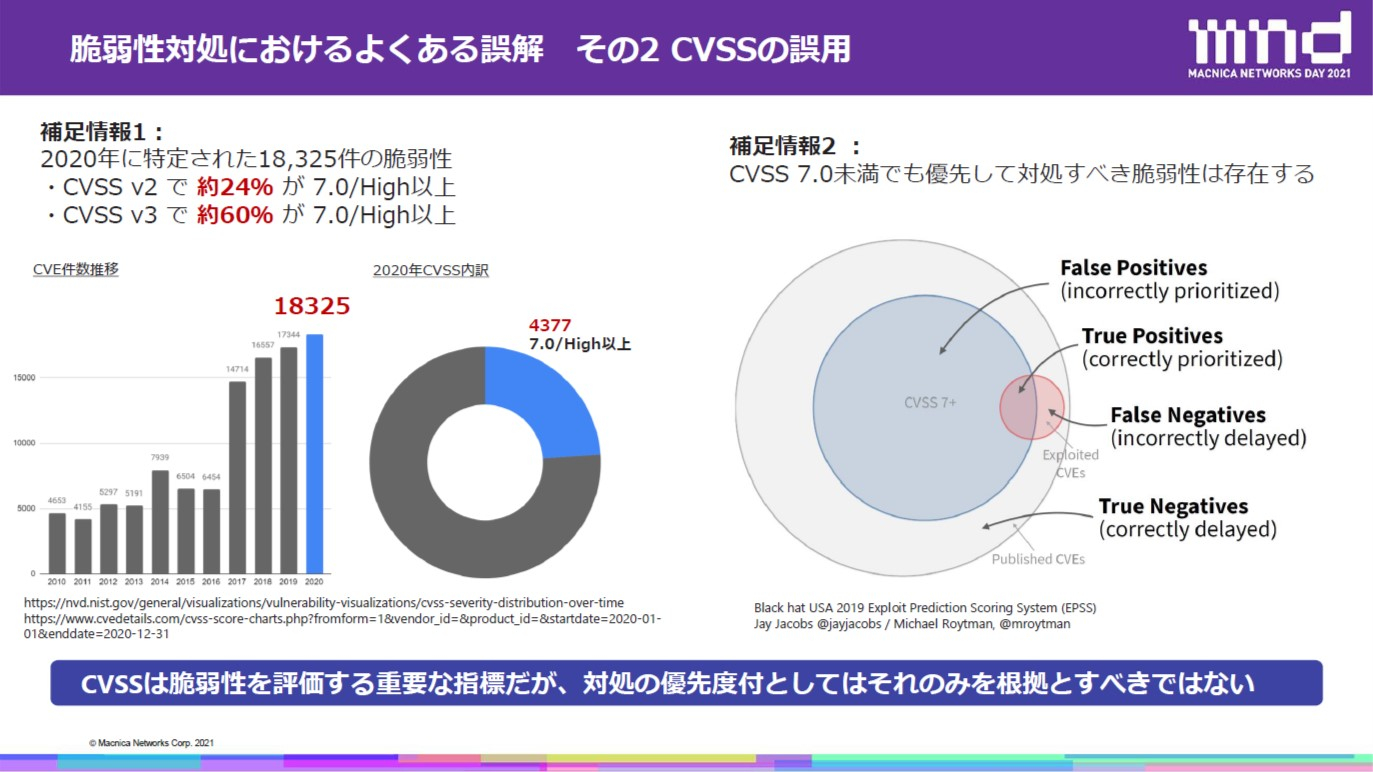

リスクとなる脆弱性の割合は、研究者やセキュリティベンダーからもさまざまなデータが出ていますが、平均すると実際に悪用される脆弱性は5%前後という数値になります。もちろん、IT管理チームに潤沢なリソースがあれば理論上の脆弱性にも対処していくことが望ましいものの、そうでない企業では、特にリスクの高いものに照準を合わせ、それらにいち早く対処するということが必要になると考えます。 もう1つのよくある誤解としては、CVSSの情報を脆弱性対応の判断基準にしていることです。CVSS7.0の情報を基準に対処すべき脆弱性か否かを選別するルールを設けている企業も少なくありませんが、その使い方は誤用だという指摘がCVSSの管理団体から出ています。2020年に明らかになった約18,000件の脆弱性に関してCVSSのスコアの内訳を見てみると、バージョン2の評価で約24%がすでに7.0以上、バージョン3になると60%以上が7.0以上になってしまうため、これを参考にしてしまうと結局ほぼすべての脆弱性に至急対応する必要が出てきてしまうことになります。逆にCVSS7.0未満の脆弱性であっても攻撃で悪用されているものが漏れてしまうこともあるため、CVSSというのは非常に重要な指標ではありますが、優先順位付けの指標として機能させるには難しい部分があります。

もう1つのよくある誤解としては、CVSSの情報を脆弱性対応の判断基準にしていることです。CVSS7.0の情報を基準に対処すべき脆弱性か否かを選別するルールを設けている企業も少なくありませんが、その使い方は誤用だという指摘がCVSSの管理団体から出ています。2020年に明らかになった約18,000件の脆弱性に関してCVSSのスコアの内訳を見てみると、バージョン2の評価で約24%がすでに7.0以上、バージョン3になると60%以上が7.0以上になってしまうため、これを参考にしてしまうと結局ほぼすべての脆弱性に至急対応する必要が出てきてしまうことになります。逆にCVSS7.0未満の脆弱性であっても攻撃で悪用されているものが漏れてしまうこともあるため、CVSSというのは非常に重要な指標ではありますが、優先順位付けの指標として機能させるには難しい部分があります。

リスクベースの脆弱性管理 具体的な考え方

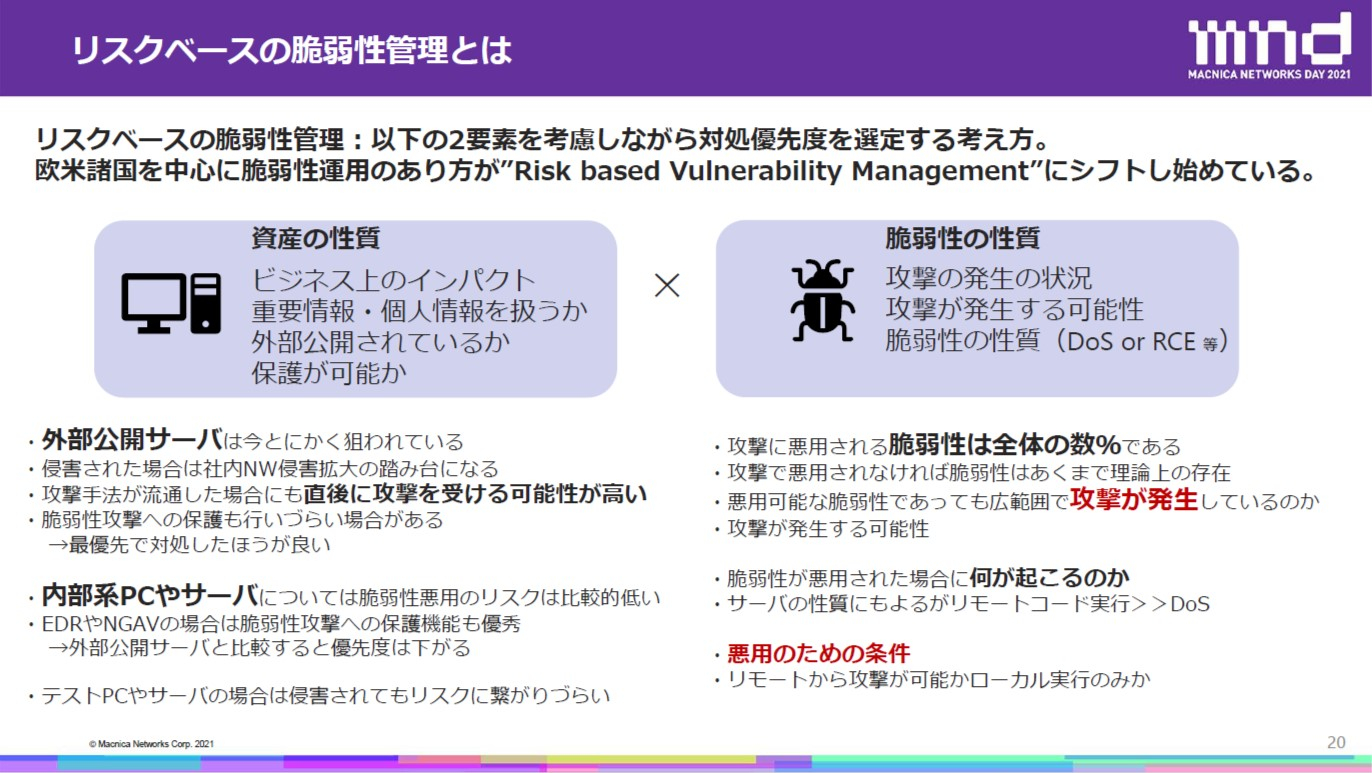

ではどのように対処していけばよいのでしょうか。そこで重要になってくる脆弱性運用のあり方が、リスクベースの脆弱性管理(Risk based Vulnerability Management:RBVM)です。この考え方は、脆弱性の増加傾向やその動向を加味したうえで、すでに欧米諸国で採用され始めているものです。ただし、このRBVMは国内では十分に情報が流通していないため、今回はシンプルにその考え方をお伝えします。

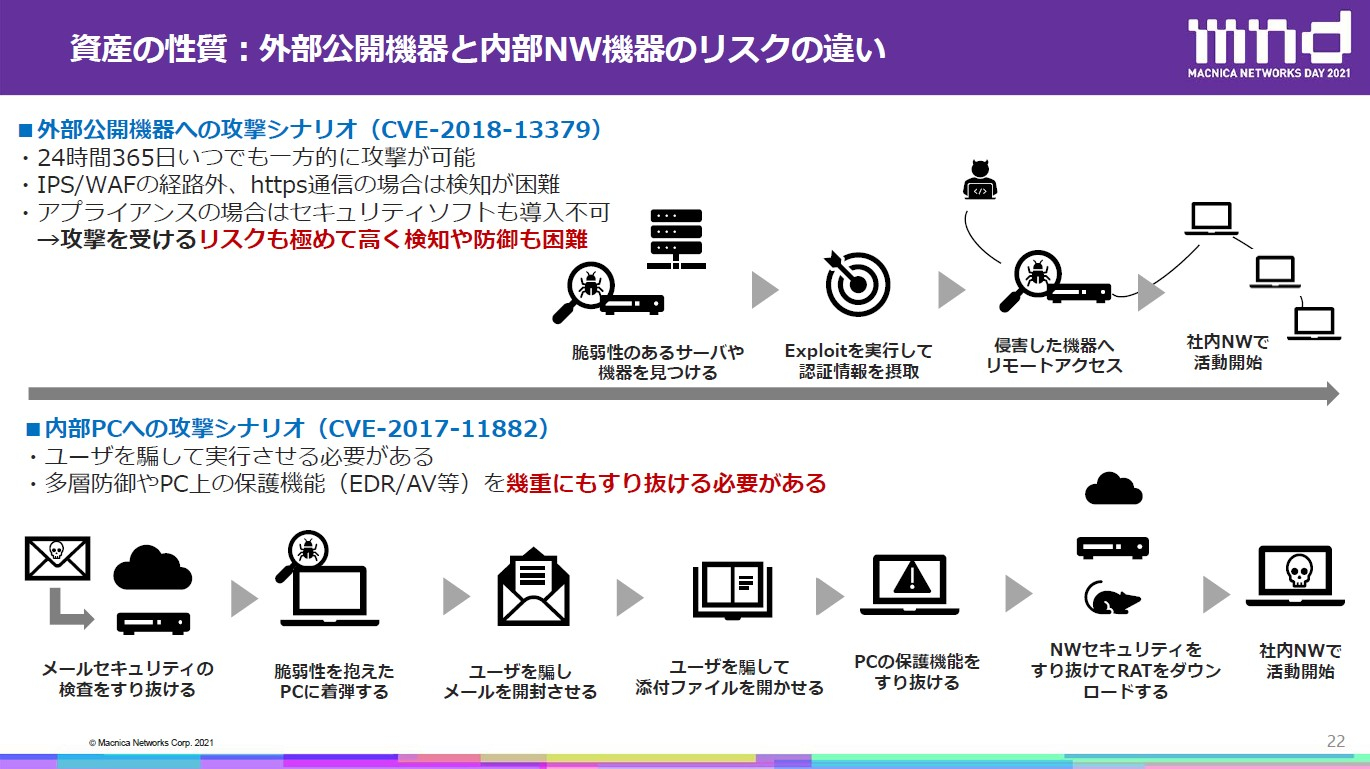

基本的な考え方としては、脆弱性を抱えている資産の性質と脆弱性自体の性質、これらを掛け合わせて対処の優先度を決めるというものです。資産の性質とは、特定のサーバが被害を受けた場合のビジネス上のインパクトや外部公開されているかどうかといったものに該当します。脆弱性の性質とは、実際に攻撃に流用され得る脆弱性にフォーカスしたうえで、攻撃発生状況や発生の可能性、悪用のための条件などを考慮して検討していくもので、これらをかけ合わせて優先度を決めていくことになります。 資産の性質については、例えば外部公開機器に関する脆弱性の悪用のシナリオを考えた場合、公開されているがゆえに攻撃者から24時間365日、いつでも一方的に攻撃を受けるリスクがあり、ものによってはIPSやWAFの保護の経路外になってしまうケースもあります。https経由で攻撃が行われる場合は検知が非常に難しいこともあり、攻撃を受けるリスクが高い、かつ防御や検知が難しい状況にある場合は、非常にリスクが高いという風に考えていくことになります。一方で、内部のPCに関しては脆弱性悪用のためのハードルが比較的高く、例えばメールに不正ファイルを仕込んで攻撃を行うシナリオでは、メールセキュリティ製品やPCを保護するアンチウイルスやEDRを突破する必要があり、外部からRATを持ち込む際にもネットワークセキュリティ製品をすり抜ける必要があるなど、攻撃者にとって多くの障壁が出てきます。そのため、悪用のための難易度や発生の可能性は大きく変わってくるはずです。もちろん攻撃の可能性や影響は資産の性質や場所によって変わってくるため、それらを加味して脆弱性のリスクを判断するという視点も必要です。

資産の性質については、例えば外部公開機器に関する脆弱性の悪用のシナリオを考えた場合、公開されているがゆえに攻撃者から24時間365日、いつでも一方的に攻撃を受けるリスクがあり、ものによってはIPSやWAFの保護の経路外になってしまうケースもあります。https経由で攻撃が行われる場合は検知が非常に難しいこともあり、攻撃を受けるリスクが高い、かつ防御や検知が難しい状況にある場合は、非常にリスクが高いという風に考えていくことになります。一方で、内部のPCに関しては脆弱性悪用のためのハードルが比較的高く、例えばメールに不正ファイルを仕込んで攻撃を行うシナリオでは、メールセキュリティ製品やPCを保護するアンチウイルスやEDRを突破する必要があり、外部からRATを持ち込む際にもネットワークセキュリティ製品をすり抜ける必要があるなど、攻撃者にとって多くの障壁が出てきます。そのため、悪用のための難易度や発生の可能性は大きく変わってくるはずです。もちろん攻撃の可能性や影響は資産の性質や場所によって変わってくるため、それらを加味して脆弱性のリスクを判断するという視点も必要です。

2つ目の要素としては、脆弱性の性質を調査するうえでどのように情報を調査するのかという点です。非常に重要になってくるのが、日々公表される脆弱性情報をきちんと把握することで、JPCERT/CCが発信している脆弱性情報配信を利用するのは非常に有用だと考えています。情報の網羅度が非常に高く、日本のみで利用されている製品の情報も入手できるだけでなく、攻撃の観測情報も含めて、攻撃が発見されてから半日~1日のうちに情報提供されるなど配信スピードも迅速です。脆弱性情報の把握は基本中の基本ですが、日々の業務に忙殺されている管理者の方であれば、まずはJPCERT/CCの配信情報を見ておくことが大切です。

https://www.jpcert.or.jp/at/2021.html

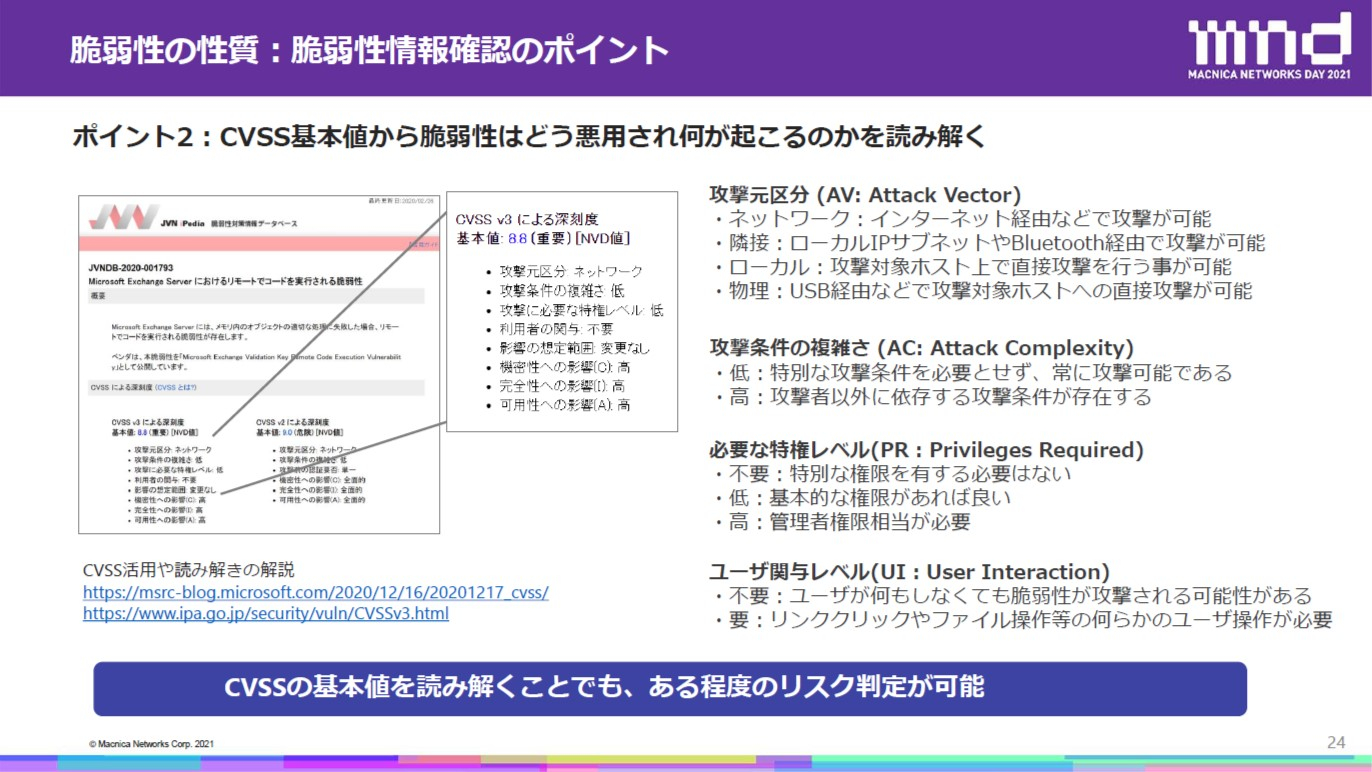

次に、脆弱性が仮に攻撃で使われる場合、どこからどう使われるのか、どれくらいの難度や条件があるのかといった情報に関しては、CVSSの中から読み解くことができます。NVDやJVNで出されているCVSSのスコア下に攻撃元の区分や攻撃に必要な特権レベルなどの参考になる情報が掲載されています。例えば攻撃元区分の所にネットワークと記載されていれば、基本的にインターネットやリモートのネットワーク経由で攻撃が可能なため、その脆弱性は比較的リスクが高いと判断できます。一方で、ローカルと記載されていれば、脆弱性を悪用するためには攻撃対象のホスト上で何らかのコマンド実行やファイル操作といった直接的な操作が必要となるため、リスクが下がってくるという判断ができます。攻撃条件の複雑さや必要な権限のレベル、ユーザーの関与が必要かといった情報も得られるため、気になる脆弱性があれば是非確認してみるべきです。 そして、最も把握が難しい攻撃の発生状況や攻撃の可能性に関する情報については、さまざまな方法があるものの、CYBER SECURITY HELPという脆弱性インテリジェンスの配信サイトが最も負担なくコストをかけずに情報を入手できます。CVEをベースに検索することで、攻撃の発生状況や実証コードの有無、マルウェアへすでに組み込まれているかといったリスク情報が参照可能です。脆弱性インテリジェンスは非常に高額なケースが多いものの、本サイトは無償かつユーザー登録なしで情報の参照が可能です。半年ほど前に見つけてしばらくその信頼性を評価していますが、情報の品質としても必要十分なサイトだと判断しています。

そして、最も把握が難しい攻撃の発生状況や攻撃の可能性に関する情報については、さまざまな方法があるものの、CYBER SECURITY HELPという脆弱性インテリジェンスの配信サイトが最も負担なくコストをかけずに情報を入手できます。CVEをベースに検索することで、攻撃の発生状況や実証コードの有無、マルウェアへすでに組み込まれているかといったリスク情報が参照可能です。脆弱性インテリジェンスは非常に高額なケースが多いものの、本サイトは無償かつユーザー登録なしで情報の参照が可能です。半年ほど前に見つけてしばらくその信頼性を評価していますが、情報の品質としても必要十分なサイトだと判断しています。

https://www.cybersecurity-help.cz/vdb/

まとめ

脆弱性を悪用したインシデントが増えており、特に外部公開機器というのは非常に深刻な状況ではあるものの、あらゆる脆弱性が悪用されているわけではないこと、そして資産と脆弱性の性質を加味しながら対処すべき脆弱性を選別していくリスクベースの脆弱性管理という考え方について説明しました。日本企業における脆弱性運用のルールは、できるだけ全てのパッチを充てるということが浸透しています。そのルールが浸透し始めたと思われる2010年代初期ごろは脆弱性件数も少なく、全てパッチをあてることも運用上可能だったかもしれませんが、今は倍以上の脆弱性が公表されており、一昔前の運用では限界があります。長年運用してきたルールを変えるのは非常に勇気が必要ですが、リスクベースで緩急をつけた脆弱性の運用に切り替えていくことが求められています。

企業のセキュリティ対策は、防災対策や護岸工事に似ている部分があり、堤防を高く積み上げれば例えば1万年に1度の大雨にも耐えることができるかもしれませんが、特定の箇所だけそれをやっても、結局は壁が低いところや弱いところから漏れてしまうと意味がありません。激しい環境変化のなかでさまざまな壁の補修や新たな工事の必要性などがあると思いますが、多忙な業務のなかで脆弱性対処ばかりに工数をかけるのではなく、他のやるべきことにリソースを向けるためにも、改めて脆弱性運用の在り方を変えてみてはいかがでしょうか。

なお脆弱性対策に有用なソリューションについては下記をご参照ください。

外部に公開されている自社に関連する野良サーバやNW機器を発見し脆弱性管理を支援

▼Mpression Attack Surface Managementサービス

▼RiskIQ