マクニカ版ゼロトラスト⑤大事なデータの挙動を監視するモデル

-

│

はじめに

今回は、「マクニカ版ゼロトラスト⑤大事なデータの挙動を監視するモデル」として、ゼロトラストを実現する上での可視化について解説していきます。一般的に、すべてを可視化することがゼロトラストでの前提ですが、大切なデータに関しては実際にどのように扱われているかを詳細に監視する必要があります。本記事では、具体的な実現方法の一例を記載しております。

ゼロトラストと可視化の関係性

そもそもゼロトラストでの可視化とはどういった意味でしょうか。ご存じの通り"ゼロ"トラスト=なにも信頼しないことが大前提になっています。NIST SP800-207で定義されているゼロトラスト7原則の中にも、可視化に関する内容は含まれています。「組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する」という箇所ですが、監視するためには可視化する必要があります。

ゼロトラスト環境を実現するにあたって、すべての通信、リソースを監視することが理想とされており、そのためには全てを監視できる状態=可視化をしておく必要があります。

可視化ポイントの変革

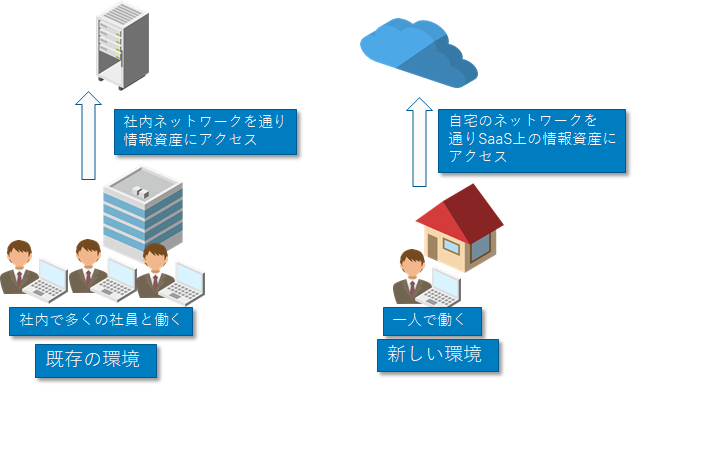

いままでの境界型ネットワークでは、デバイスが社内ネットワークを通って様々なアプリにアクセスすることが前提でした。そのため、ネットワーク内にあるプロキシサーバのアクセスログ、ネットワーク内にあるファイルサーバのアクセスログをとることで、ある程度の可視化ができていたと考えます。

しかし、ネットワーク環境がSaaS利用、ゼロトラストへと移行した場合、社内ネットワークのログだけでは可視化ができません。端末のログ、SaaSのログ、社内のADサーバのログ、SASEのログなど既存環境より多くの種類のログをとる必要が出てきます。

ユーザ環境も変わってきています。いままでは衆人環視のなか社内ネットワーク経由でアクセスしていましたが、新しい環境では自宅で一人、自宅のネットワークを通りSaaSに直接アクセスすることも増えています。

このような状況変化によって、ゼロトラストセキュリティ面でも新たな課題が出てきます。悪意のある/なしを問わず内部不正のリスクが高くなるという課題です。

衆人環視がなくなってしまったため、情報資産の流出リスクも上がり、従業員のアクティビティ可視化が必要な状況になってきています。従業員が大事なデータに対してどのように扱っているか、メールで流出させていないか、特定のフォルダ以外に保存していないか等、データを適切に扱っているか可視化することが必要と考えます。

ゼロトラスト時代の可視化課題

前述のようにログ取得箇所が増えることによって、ログの管理が膨大になってしまう可能性があります。また、ユーザ側の環境変化によって、端末側で重要なデータが適切に扱われているか可視化する必要も見えてきました。

可視化するということは、ただログをとることではありません。ログを取得しそれをセキュリティ的に問題ないか、正常なルール通り運用されているか判断できる材料にすることができなければ可視化できているとは言えません。

また、ログの取得だけですべて可視化できたと言えるでしょうか。例えば、大事なデータをユーザがオンライン会議で共有して外部に見せてしまっている場合、ログだけではこの事実を判断することは難しいでしょう。これは一例ですが、ログだけでは可視化できないこともあると考えます。

SIEM製品を使い、ログを統合してSOARを構築し自動で運用することが一つの解だと思いますが、本記事では大事なデータがルール通り運用されているか、可視化レベルを上げた場合の内容を検討していきたいと思います。

大事なデータの挙動を監視するソリューション

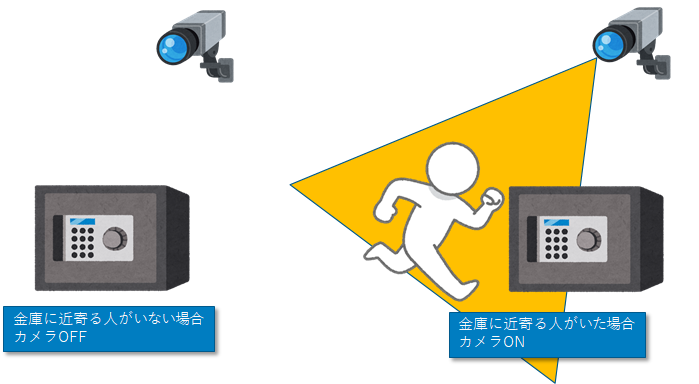

今回のソリューションイメージは、金庫についた監視カメラです。

現実世界では金庫の前に監視カメラが付いており、誰か前を通るたびに録画されます。

常時録画することも可能ですが、それでは何もない時の録画もとれてしまうため、運用監視の効率が下がります。何かが起こる予兆を検知し、監視カメラを録画状態にすることで監視も効率的になると考えます。

監視カメラのイメージを実際の運用監視にあてはめて、今回は端末監視ソリューションのObserveITを中心とした事例をご紹介いたします。

ObserveITはユーザ端末録画のソリューションです。

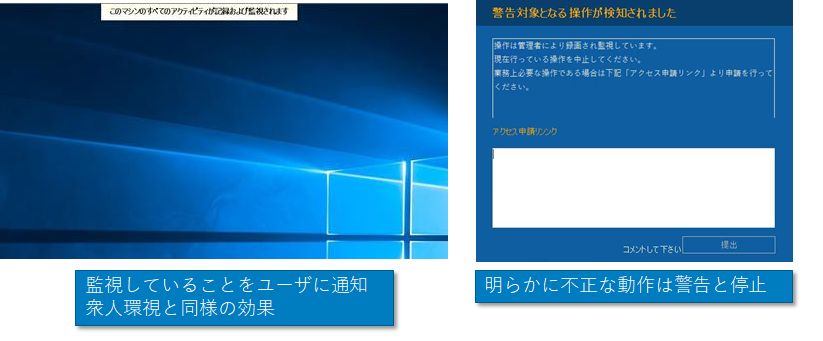

内部不正に特化した静的ルール(アラート)をデフォルトで300以上用意しており、内部不正の疑いがあるアクティビティをリアルタイムで防止する事が可能です。

静的ルールへの防止アクションは下記を行う事ができます。

- 警告メッセージによる抑止

- アプリケーションの強制終了

- 端末の強制ログオフ

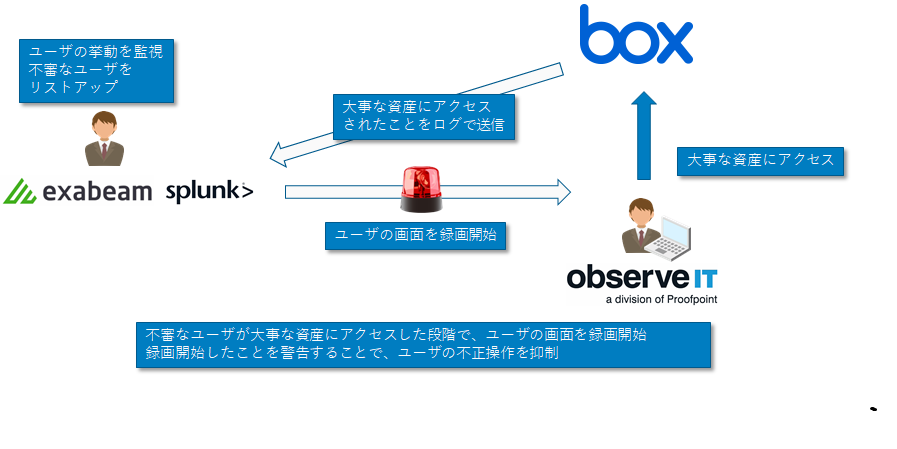

例として、BOX上の特定フォルダ「機密」が大事な資産をおいてあるフォルダと定義します。

ユーザがその特定のフォルダにアクセスした際の挙動は下記となります。

- Exabeamは通常時からユーザの挙動でユーザのスコアリングを行う

- ユーザがBOX上の「機密」フォルダにアクセスする

- SplunkからBOXへログを取得しにいき、ログを入手

- Splunkではログから「機密」フォルダにアクセスしたことを認識

- Exabeamからのユーザスコアが悪い場合、ObserbITへAPIを使用しユーザの画面録画開始

- ユーザ端末では画面録画されていることを表示

このように、Splunkで定義したルールに従い、ObserveITの機能を有効化し、ユーザの画面を録画することで、ユーザがそのデータをどのように扱っているのか、メールで送っていないか、オンライン会議で写していないかなどを実際に録画した画面で見ることができます。この例ではUEBAと組み合わせることでさらに可視化対象を狭めることも可能です。例えば、転職サイトなどをよく見ているスコアの悪いユーザが重要な資産にアクセスした場合のみ録画するなど、様々な条件で可視化を行うことが可能となります。

この連携により、大事なデータにアクセスした際に実際の扱われ方を監視することができ、衆人環視がなくなったユーザへの警告をシステムで出すことでテレワーク環境でも不正が起きにくい状態をするくことが可能です。ユーザの危険度や挙動を踏まえて可視化することができるようになります。

まとめ

今回はゼロトラストの可視化に関して一様に確認するのではなく、大事なデータに関しては特に重みを付けて監視するモデルを記載しました。ゼロトラストでは内部不正/外部不正にかかわらず、データを守っていくことが重要と考えています。

ゼロトラスト環境では様々な機器からのログをどう扱って可視化していくのか、運用に関する課題が今後も問題になってくると考えます。今回の事例が参考になれば幸いです。

---------------------

【ホワイトペーパー:"絵に描いた餅"はもういらない 検証から見えてきた現実的なゼロトラストの最適解】

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、

ベンダが語る"都合のいい"ゼロトラストに踊らされないための、 その考え方について紐解いていきたい。

---------------------

【ゼロトラストに関するご相談窓口:ベスト・オブ・ブリード型アプローチで、最適なソリューションをご提案】

どうゼロトラストを進めればいいのか分からないという企業のために、ゼロトラスト相談窓口を設置しました。

弊社では、すでに導入しているITリソースを上手に生かしながら、不要なものは捨てていきつつ

新しいものを取り入れていくことで徐々にゼロトラストのコンセプトにシフトしていくことが、

現実的に取りうる有力な選択肢と考えています。

加えて、一次代理店であるからこそ得られる豊富な経験を元に、当社が取り扱う各製品を連携実証し、

お客様にあわせた導入を提案・支援いたします。