悪用が急増する「第4の侵入経路」とその対策 Attack Surface Managementとは?

-

│

今回の記事では、いま急増する脆弱性を悪用した企業への攻撃や暴露型ランサムなどの脅威から、自社を守るために重要となるAttack Surface Managementについてご紹介いたします。

Attack Surfaceとは

日々発生するサイバーセキュリティ被害の多くは、外部の攻撃者により各企業が保有・利用するシステムが狙われ、そのシステムに存在するセキュリティ上の欠陥が突かれることにより発生します。このような、攻撃を受けうるシステムやシステム上の領域をAttack Surface:アタックサーフェス/攻撃対象面/攻撃対象領域 といいます。概念としては以前から存在しましたが、ここ数年は、特に欧米諸国で先行する形で用語としても流通・定着しつつあります。

Attack Surface Managementとは

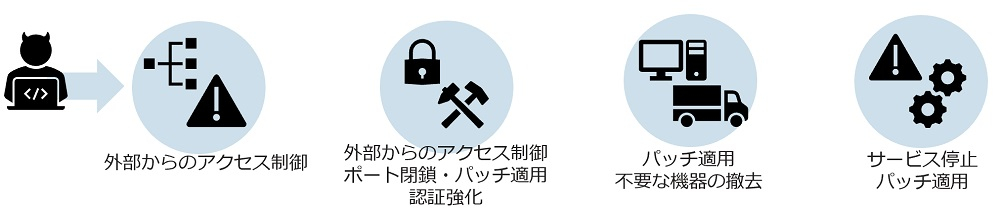

セキュリティを向上させるための対策は様々ありますが、最も基本的な考えの中に、攻撃を受けうる領域を把握した上で、それを可能な限り小さくしたり無くしたりするという考えがあります。これがAttack Surface Management(以下ASM)です。例えば、脆弱性対応のパッチ適用、設定不備の修正、不必要なポート・サービスの停止、不要なサーバを撤去するような取り組みも広義にはASMであると言えます。

今回は、幅広いASMの中でも、各企業へ非常に深刻な被害をもたらす攻撃のきっかけとして悪用されている、外部公開サーバやNW機器などのインターネットに晒されている資産のASMの重要性や勘所についてお伝えしたいと思います。

外部公開資産のASMが重要となっている背景

昨今、個別の企業や業種をターゲットにした標的型ランサム、また、サーバなどの暗号化により事業への影響を及ぼすのみならず、窃取した情報を徐々にリークすることで二重の脅迫を行う暴露型ランサムが猛威を奮っていることは皆様もご認識されていると思います。

世界的に見ても2021年8月時点で少なく見積もって累計約3,000社※1、2020年台の損失額は200億ドルに達するとの試算※2があります。日系企業関連でも、暴露型ランサムにより社内情報がダークウェブなどで晒された企業は、弊社調査で少なくとも約40社以上あります。また、これらの被害数もほんの氷山の一角であり、情報が晒されないタイプのランサムウェア被害を含めるとその数は更に大きくなります。

※1:https://twitter.com/darktracer_int/status/1369526783247183872?s=20

※2:https://purplesec.us/resources/cyber-security-statistics/ransomware/

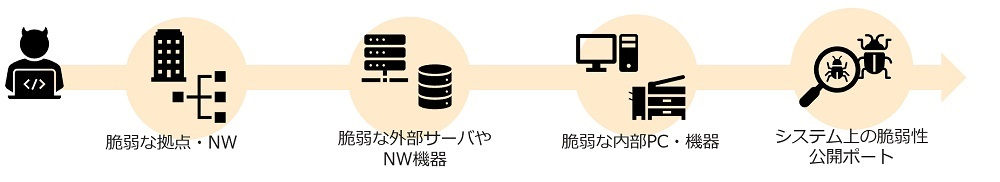

これだけ大きな被害をもたらしているランサムウェアのアクターのみならず、それ以外の攻撃者も各企業に侵入する際に頻繁に悪用されているのが、外部に公開されたサーバやNW機器の脆弱性、不用意に公開されたリモートデスクトップ(RDP)などのAttack Surfaceです。

従来はWebやメール経由で企業NW内へ侵入する手法が一般的でしたが、各企業において境界型多層防御や充実した監視体制が敷かれ、攻撃者にとっては非常に険しい道となりました。一方で、2019年以降に相次いでSSL-VPN機器等の非常にクリティカルな脆弱性が報告※3され、それらを悪用すると極めて容易に多層防御や監視を迂回する形での侵入が可能だと、その便利さに気づいた攻撃者により頻繁に悪用されている状況(ネットワーク貫通型攻撃)です。あるセキュリティベンダによると、侵入経路として最も多いのは外部公開RDPの侵害、次いでメール配送、脆弱性の悪用が続くと報告されています※4。弊社で対応した事案においても外部に公開されたAttack Surface の侵害によるケースが非常に多くなっている印象があり、各企業においてAttack Surface を適切に管理することが急務となっていると感じます。

※3:https://security.macnica.co.jp/blog/2020/07/big-ip-nw-shodan.html

※4:https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report

どのようにManagementすべきか

次にASMにおいて取るべきステップと重要な観点についてご紹介します。

まずは自社・自組織に関係するAttack Surfaceの網羅的な洗い出しを実施します。インターネット側に公開されているものは常に攻撃者の標的になっていますので、とりわけ注意が必要です。最近はIT管理部門が把握出来ていなかった各拠点・部門が独自に構築した野良サーバなどからの侵入事案、管理が杜撰な海外拠点経由での侵入が非常に増えています。日系企業の特徴として、国内は比較的適切な管理がされていても海外拠点の管理が行えておらず侵害を受けるケースが多くなっています。

国内外の資産を、未管理のものも含めて網羅的に洗い出し、把握することは極めて重要ですが、これは非常に困難な作業だと思います。マクニカでは、それらの作業を支援するようなサービスや製品を準備しておりますので、ご興味がありましたらぜひお問合わせください。

次に資産の洗い出しを実施したら、セキュリティ上のリスクが適切に管理されているか否かをチェックします。例えば、RDPサーバであればアクセス制限や認証管理が適切に行われているか、NW機器などであれば脆弱性対策は適切に行われているか等です。特に最近は危険な脆弱性が次々と報告されている状況のため、自社資産に関連する脆弱性情報を定期的に収集し、気を配ることが重要です。その際に非常に有用なのが、JPCERT/CCの注意喚起情報※5です。情報が多すぎることも少なすぎることもなく、脆弱性が実際の攻撃で悪用されるようなクリティカルな状況となった際にも、迅速な注意喚起が行われます。

※5:https://www.jpcert.or.jp/at/2021.html

最後のポイントとして、自社で利用する機器やサーバを把握した後には、それぞれのセキュリティ対応責任者についても予め決めておくことを推奨します。特にIT部門管轄以外の海外拠点分や各部門管理の機器については、責任の所在が曖昧なためにパッチ適用が一向に進まず、その間に侵害を受けるケースもあります。各拠点の責任者・対応者を決めたあとは、メーリングリストやグループチャットを設置し、セキュリティニュースや注意喚起などの情報共有を普段からこまめに実施しておくと関係性が構築され、いざというときの対処がスムーズに運べるためおすすめです。

まとめ

いまインターネットに面したAttack Surface 経由での侵害が非常に増えており、その勢いは今後も衰えることなく続きます。各企業においては、それらの脅威から自社・自組織を守るために、資産の網羅的な把握と適切なセキュリティ対策を推進するAttack Surface Managementに取り組むことが極めて重要です。

Attack Surface Managementサービス

マクニカでは、お客様関連の野良サーバや攻撃者の標的となり得るアセットの発見を行い、海外拠点も含めたAttack Surface Managementを支援するサービスを提供しています。詳細は下記よりご確認ください。

https://www.macnica.co.jp/business/security/manufacturers/macnicaasm/asm.html