SaaSのセキュリティギャップを埋める3つのステップ

-

│

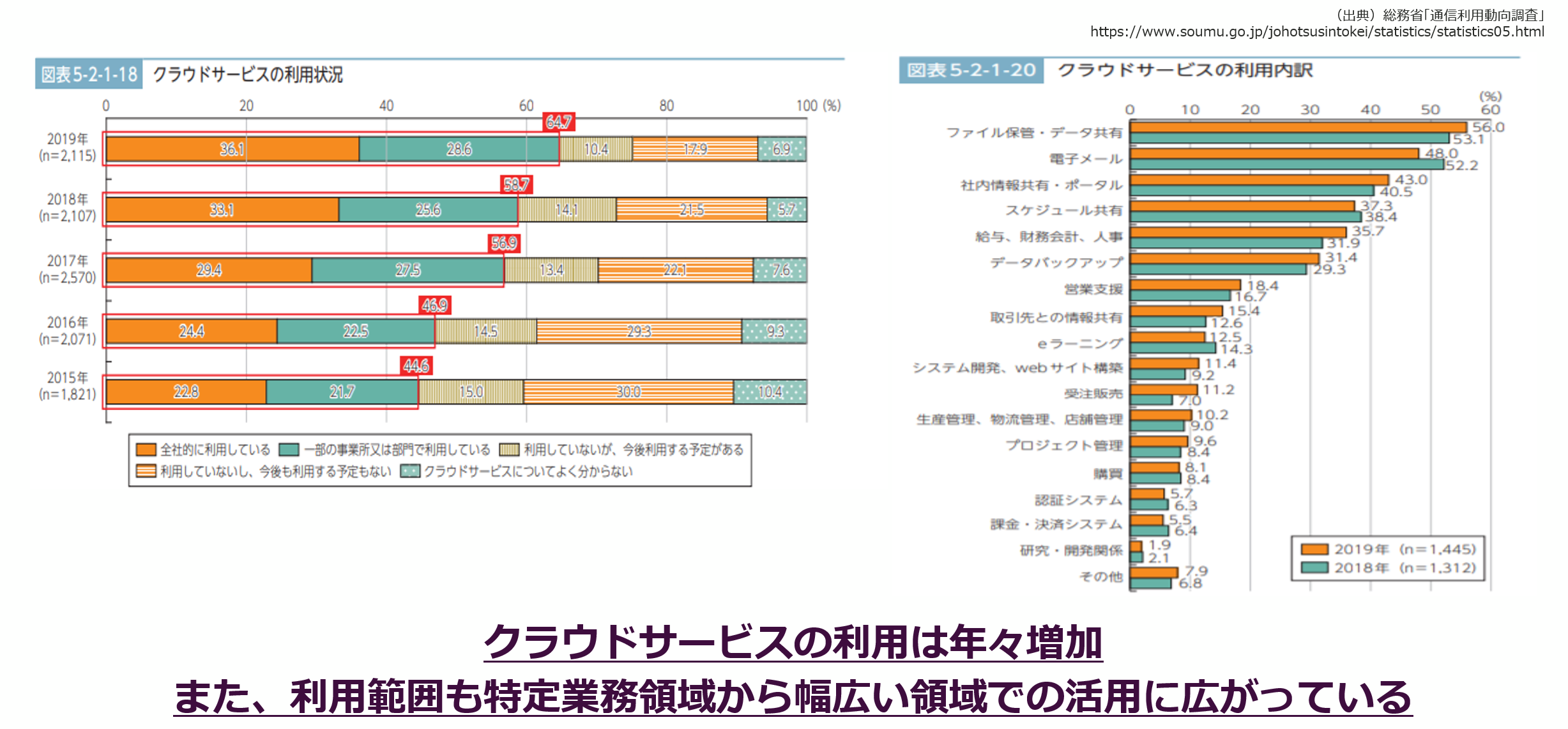

クラウドシフトやテレワークの普及が進み、業務システムでSaaS型クラウドサービスの利用が年々増加しています。これに伴い、SaaSの利用範囲も広がっています。一方で、セキュリティの面では、SaaSからの情報漏洩に代表される事故が相次いで発生しています。

今回は、このようなSaaSのセキュリティリスクを改善するための方法をご紹介します。

SaaSの利用状況について

総務省が発表している「通信利用動向調査」によると、クラウドサービスの利用が年々増加している事が分かります。

クラウドサービスの利用内訳は、「ファイル保存・データ共有」を目的としたサービスが第1位になっており、機密性の高いデータがクラウドサービスに保存されている事が見えてきます。

SaaS利用におけるリスク

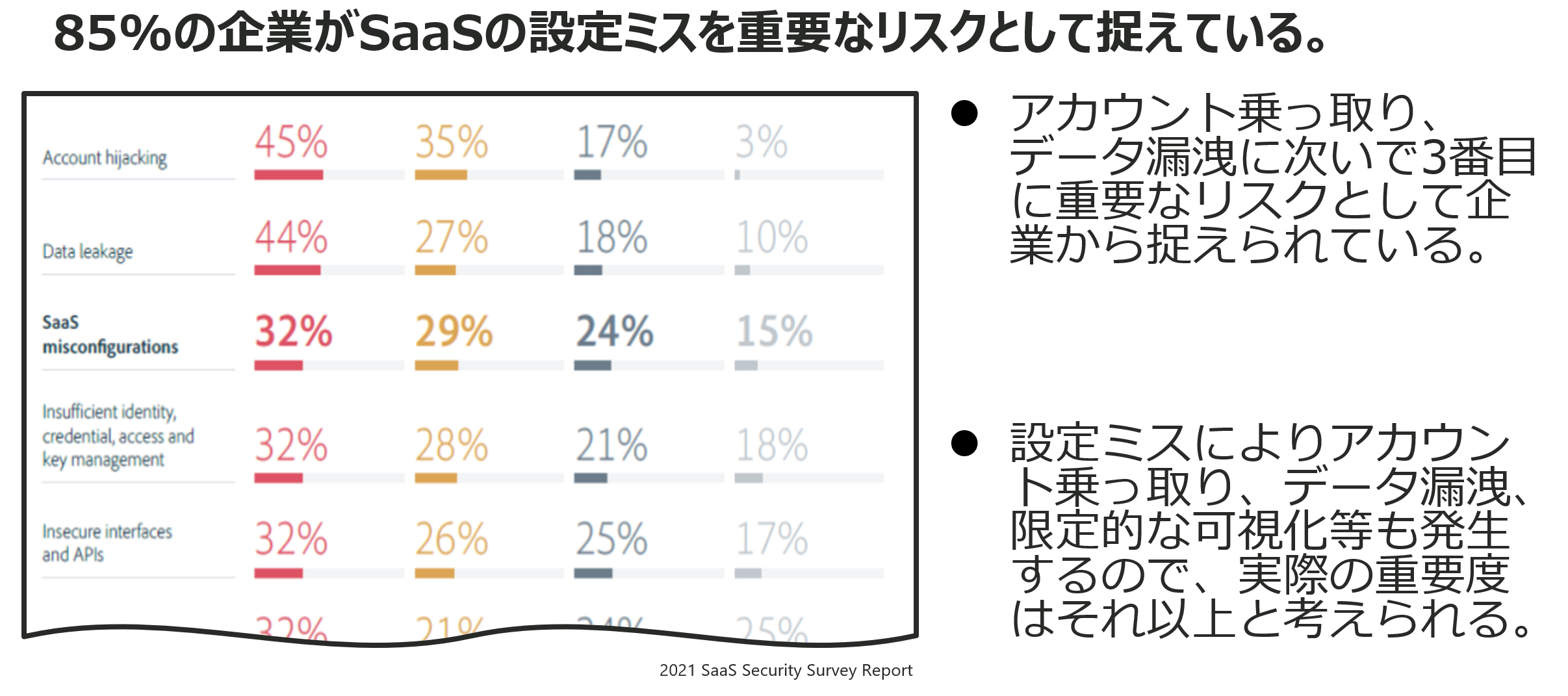

SaaSの利便性は高く、前述の通り多くの企業で利用されていますが、情報漏洩等のリスクも存在します。このようなリスクについて、SSPMソリューションを提供するAdaptive Shield社がまとめたレポートをご紹介します。

このレポートではSaaS利用におけるリスクのトップ3に以下が挙げられています。

1位 アカウント乗っ取り

2位 情報漏洩

3位 SaaSの設定不備

3位の「SaaSの設定不備」によって、1位2位のアカウント乗っ取りやデータ漏洩が発生している可能性があり、SaaSの設定不備は実際の順位よりも重要度が高いリスクであると考えられます。

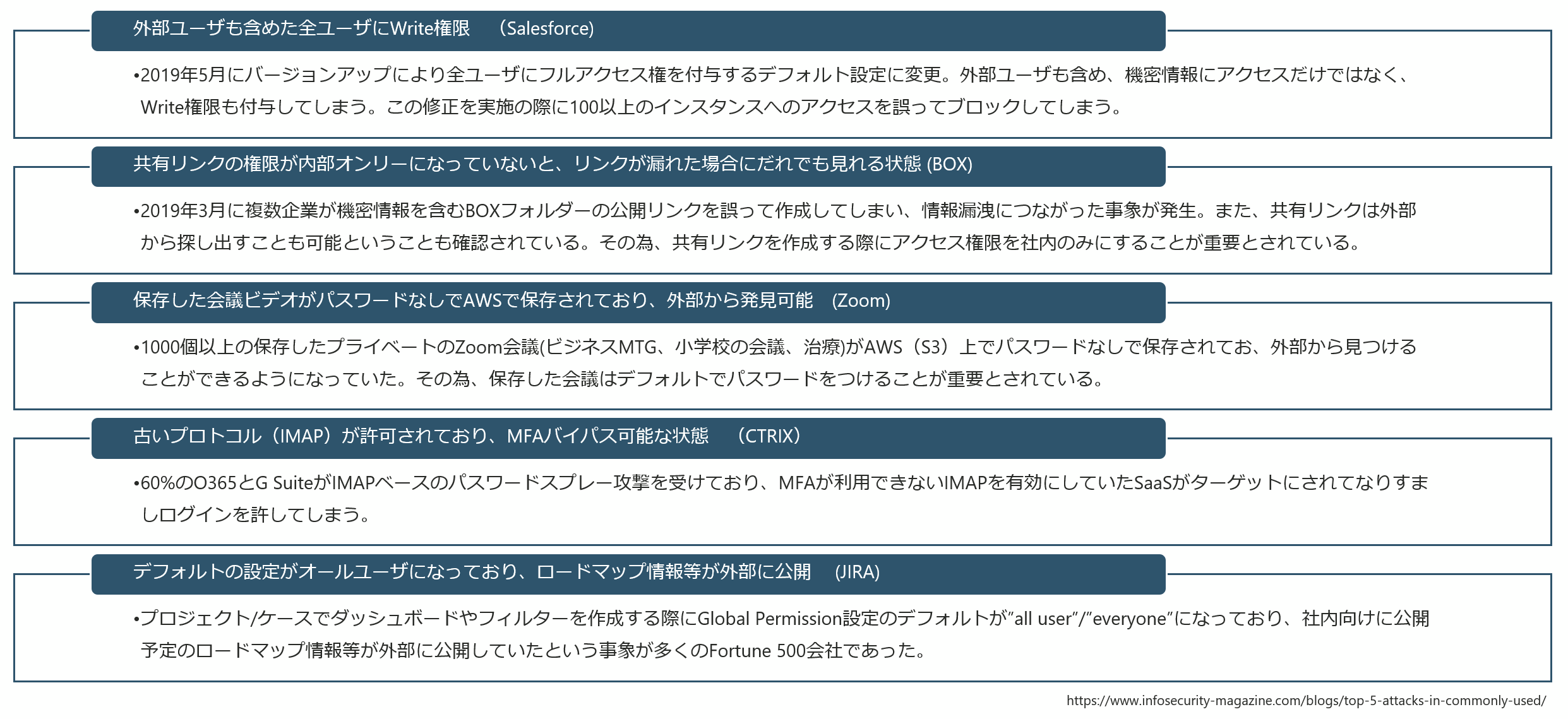

SaaSの設定不備によるインシデントの事例を5つご紹介します。

SalesforceやBox、Zoomなど国内においても多くの企業で活用されているSaaSにおいて、インシデントが発生している事がご理解いただけると思います。

セキュリティギャップを埋める3つのステップ

ここからは、SaaSのセキュリティリスクへの対策についてご紹介します。

SaaSにはグローバル設定と呼ばれる設定があり、監査が必要です。

監査の対象は、企業で利用している全てのSaaSとなります。SaaSのテナント毎にグローバル設定が存在するため数が多く、また、SaaS毎に設定個所が異なります。そのため、実際に監査を実施しようとすると複雑な操作となり、手動で設定監査を行う事は現実的には難しいと考」えています。

さらに、SaaSの管理者はセキュリティチームではなくSaaSの利用部門に所属している事も多く、セキュリティチームがSaaSの可視化や制御が出来ないケースもあります。

以上のように、SaaSの設定に起因したセキュリティリスクの改善には、高いハードルがあります。このようなギャップを埋める3ステップをご紹介します。

1. SaaSの設定を監視する

SaaSをインシデントから保護するための最初のステップは、設定を監視する事です。Adaptive Shield社のレポートではSaaSの設定確認を1か月に1回以上実施していると答えた企業は、全体の1/3未満という結果があり、多くの企業ではSaaSの定期的な設定監査が行われていなかったという結果になっています。

SaaSの設定の中で、特に定期的に確認する必要があるポイントは以下の4つです。

・デフォルト設定:デフォルト設定が企業ポリシーに合わせて設定されているか?

・共有やコラボレーション設定:企業のコンテンツ等にアクセスや閲覧できる権限が適切に設定されているか?

・マルチチャンネルアクセス:SaaSにアクセスできるデバイスは安全か?

・クレデンシャル管理:誰が何に対する権限を持っているのか?

「責任共有モデル」と呼ばれるクラウド事業者とクラウド利用者の責任範囲についても注意が必要です。

SaaSはクラウド事業者からサービスとして提供されているため、クラウド事業者側の責任で運用されている部分が多数を占めています。

しかし、上記に上げたようなSaaSの設定はクラウド事業者の責任範囲外となるため、利用者側で監視が必要となります。

このため、クラウド利用者側でSaaSの継続的な設定の監視をする事が重要となります。

2. 可視化した設定からリスク等の分析・評価

次のステップとして、可視化した設定を分析・評価する必要があります。

セキュリティリスクの改善にはSaaSの設定変更が発生し、ユーザに影響があるため、このフェーズで十分な分析・評価を行います。

3.設定改善の優先順位付けと意思決定

最終ステップでは、抽出した設定に対して優先順位を付け、設定改善の意思決定を行います。

SaaSの設定ミスはインシデントの原因になりますが、リスクレベルが同じであるとは限りません。修復の必要性を含め優先順位を付け、意思決定においては、ユーザ影響と社内ポリシー等と照らし合わせてリスク許容の可否、ビジネスクリティカル等、総合的な判断が必要です。

以上がSaaS設定のセキュリティギャップを埋める3ステップです。SaaSのセキュリティを確保するためには、可視化から分析・評価、設定改善の優先順位付けと意思決定までが必要となります。

これら全て手動で行うのは困難であり、このような課題に対してSaaS Security Posture Management(SSPM)ソリューションが有効です。SSPMにより上記の課題を自動的に実施し、継続的な設定監査を行う事が可能です。SSPMを導入する事で以下のメリットがあります。

SSPM 3つのメリット

- セキュリティ評価のための工数削減

CISやNIST等のセキュリティスタンダードに基づいた設定監視、可視化が可能です。これらの監査項目はSaaS側の機能追加に自動的に追従します。このため、お客様側で監査項目の作成が不要です。 - セキュリティ評価の自動化

セキュリティ評価は定期的に自動実行されます。通知機能により監査結果を通知する事も出来るため、早期に設定ミスを発見する事が可能です。 - 設定ミスの改善をスムーズに実施可能

設定ミスの分析、評価を自動的に行い影響、改善方法を把握する事が出来ます。設定改善に向けてスムーズな優先順位付けや意思決定が可能になります。

SaaSの利用において不安を感じている方は、SSPMの導入をご検討いただければと思います。

▼【ユーザー事例】日本電気株式会社様

SaaS運用のセキュリティベースライン統一のため、Adaptive Shieldを導入

設定の客観的かつ網羅的な評価が実現、状況もリアルタイムで見える化

▼ホワイトペーパー

SalesforceやZoomの設定を確認していますか?

SaaSアプリケーション設定のリスクと具体的な確認ポイント