クラウドの設定ミスなぜ起こる?情報漏洩から企業を守るためにすべきセキュリティ対策とは

-

│

新型コロナウイルス感染症の影響で、新たな働き方への変革が進む今、サイバーセキュリティ対策についてどんな視点で考えていくべきでしょうか。今回は、New Normal時代に求められる企業のサイバーセキュリティ対策について、現在の置かれている状況や調査結果を見ていきながら、具体的にどんな対策が必要になってくるのか詳しく見ていきます。

リリースサイクルの早いクラウドへの対応が急務に

2020年から企業の働き方が大きく様変わりし、これまでとは大きく異なる環境への移行を余儀なくされるなど、まさにNew Normal時代への対応が求められています。オフィスに出社するのが当たり前だった状況から、今では自宅やカフェなど働く場所が問われなくなっています。その環境を支えているのが、どんな場所からでも業務遂行に必要な環境にアクセスできるクラウド環境です。多くの業務基盤がクラウドサービス上に展開されており、多くの方がそのメリットを享受していることでしょう。

クラウドサービスの特徴は、オンプレミスの仕組みに比べて機能やセキュリティのアップデートサイクルが早く、新たな機能が次々と実装される点です。新しい機能が活用できることで、これまで以上の業務効率化が可能になる半面、そのサービスを生かし切れていないことも現実です。

事前準備ができないままテレワーク環境への急激な移行を余儀なくされた企業も多く、クラウド側の変化に合わせて業務フローやルールなど十分に検討しきれていない企業も少なくないことでしょう。そんな状態で新機能がリリースされたとしても、十分キャッチアップすることは現実的に難しく、結果として機能を十分に生かしきることができないのです。

そんな業務環境にある今、十分に検証が進んでいないクラウドサービスの穴を狙ったサイバー攻撃は増加傾向にあります。どこからでもアクセス可能なクラウドサービスの設定ミスや新機能実装に伴って新たに生まれた脆弱性を狙った攻撃が増えているだけでなく、攻撃の痕跡を残さないよう工夫が施されているなど攻撃の高度化も進んでいるのが実態です。

クラウドセキュリティへの懸念「設定ミス」

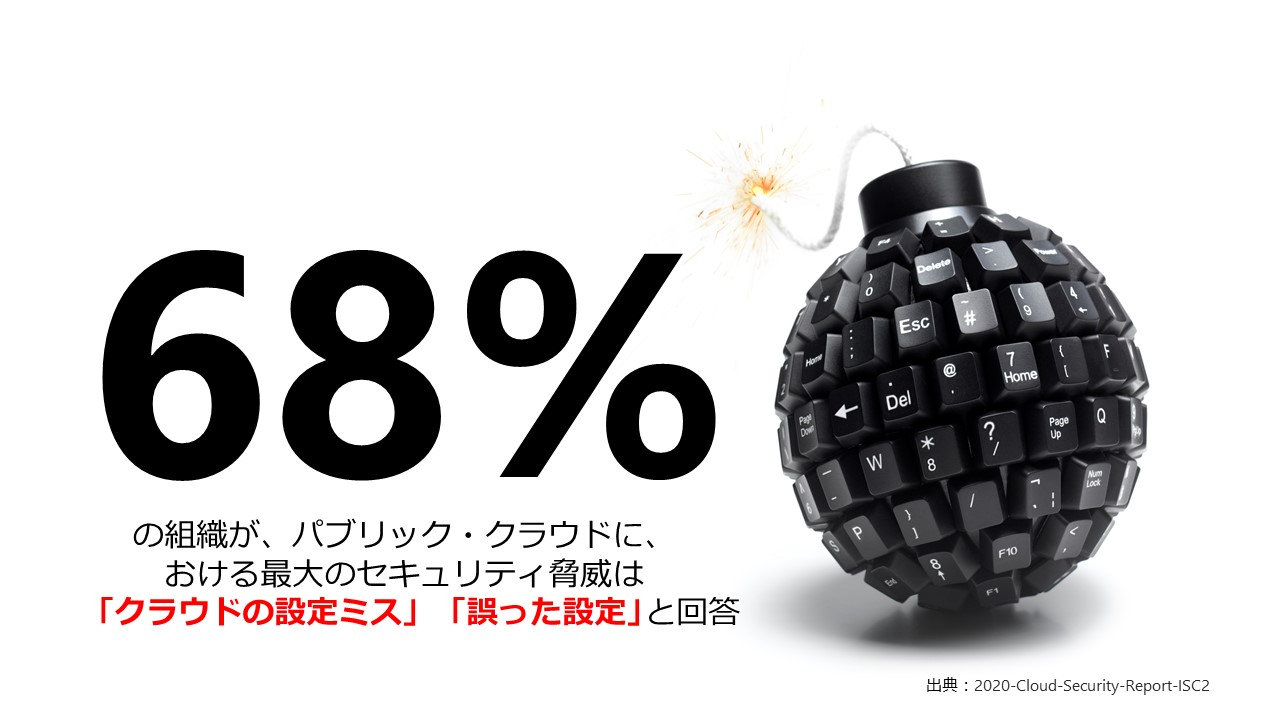

攻撃が高度化するなか、アップデートサイクルの早いクラウドサービスを利用する企業では、十分なセキュリティ対策を実装することが難しいのは実情です。情報セキュリティの専門家育成を目指すInternational Information System Security Certification Consortium(ISC)2が発表した2020-Cloud-Security-Reportによれば、94%の組織がクラウドセキュリティに不安を抱えていることが明らかになっています。この不安を払しょくするためにも、企業はこれまで以上に強固なセキュリティ対策に迫られていると読み解くことができます。また、クラウドセキュリティ最大の懸念事項として、データ漏洩と回答している企業は69%に及んでいます。およそ7割の企業がデータ漏洩に懸念を感じながらも、クラウドサービスを利用せざるを得ない状況にあるわけです。

さらにデータ漏洩を引き起こすきっかけについては、68%の組織が「クラウドの設定ミス」が最大の脅威になると回答しています。設定ミスと聞くと人的なものだと捉えがちですが、クラウドセキュリティの領域ではそうとも言い切れません。通常のオンプレミスに比べてクラウドサービスのアップデート頻度が多く、担当者でも詳細な設定変更まで把握しきれていないケースが多く見られます。頻繁に発生する更新を担当者個人だけの力で追いかけるのは現実的に困難で、結果として誤った設定のまま放置されているパターンが少なくないのです。

設定ミスが招いたインシデント事例

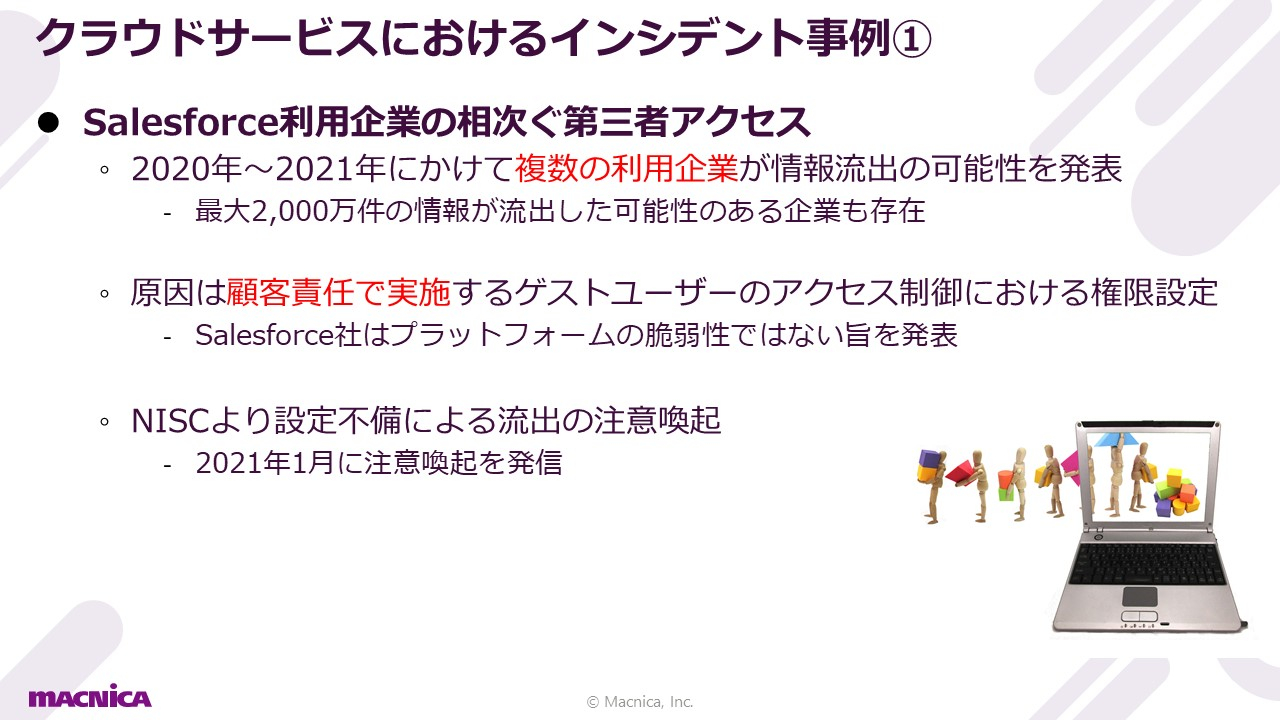

ここで、過去1年以内に発生した具体的な事案から、設定ミスが招いたインシデント事例を見てみましょう。

1つ目は、Salesforce利用企業の相次ぐ第三者アクセスです。このケースでは、2020年から2021年にかけて、Salesforceを利用している複数の企業にて情報漏洩の可能性があることが発表され、最大2000万件の情報が流出した可能性があることが示唆されています。この情報漏洩は、顧客責任として本来行うべきゲストユーザーへのアクセス制御における権限設定が原因とされており、Salesforce社としてはプラットフォーム自体の脆弱性ではないとリリースを出すほど。事前に行われたシステムアップデートのなかで定義が変更されており、この情報に気づくことができなった複数の企業にてインシデントが発生してしまったのです。 2つ目は、タスク管理ツールであるTrelloを利用する企業からの情報流出インシデントです。2021年の4月にTrelloの公開設定に伴う情報流出が複数の利用者で発覚したもので、個人情報や銀行口座情報、社内パスワードなどの流出が明らかになっています。本来なら顧客側の責任で閲覧可能範囲を設定する必要があり、特定の人物やチームのみに公開する設定を実施するところ、誰でも閲覧可能な公開設定にしてしまっていたことが原因となっています。

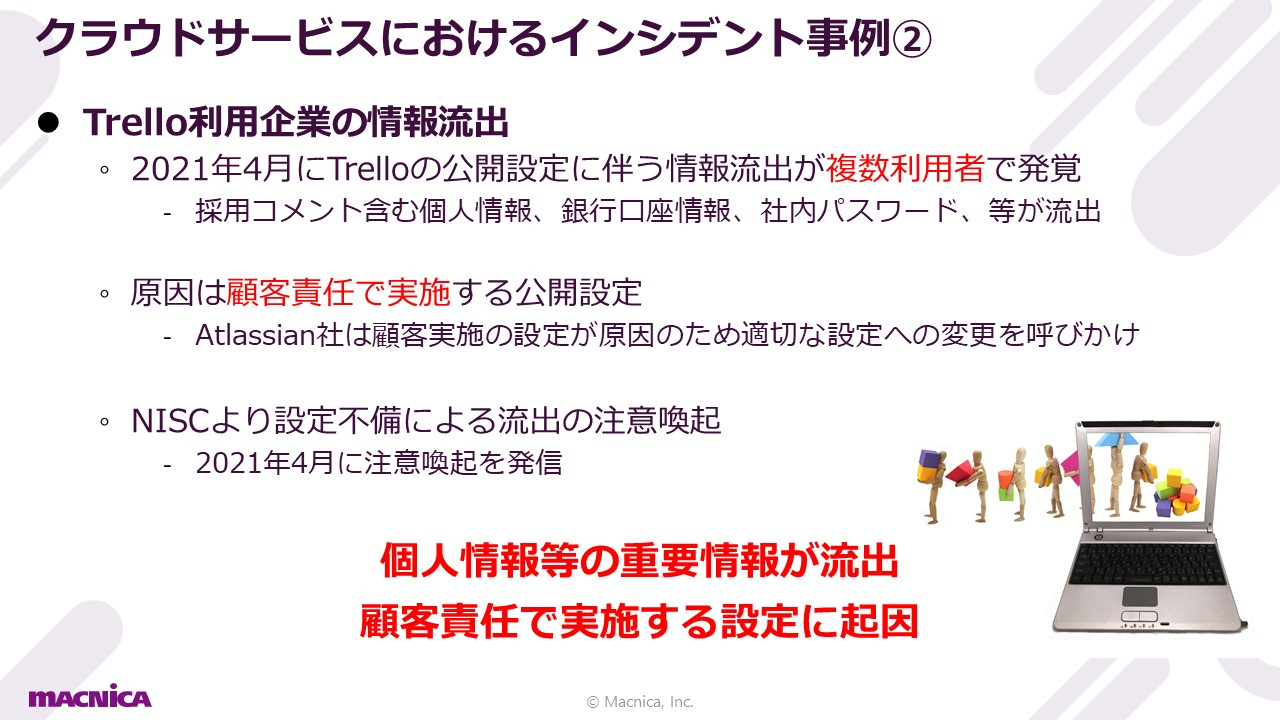

2つ目は、タスク管理ツールであるTrelloを利用する企業からの情報流出インシデントです。2021年の4月にTrelloの公開設定に伴う情報流出が複数の利用者で発覚したもので、個人情報や銀行口座情報、社内パスワードなどの流出が明らかになっています。本来なら顧客側の責任で閲覧可能範囲を設定する必要があり、特定の人物やチームのみに公開する設定を実施するところ、誰でも閲覧可能な公開設定にしてしまっていたことが原因となっています。 これら2つの事例に共通するのは、特定のサービスを利用する複数の企業が個人情報を含む重大情報の管理が十分に実施できなかったこと、そしてそれは顧客責任で実施すべき設定の部分に起因していることです。

これら2つの事例に共通するのは、特定のサービスを利用する複数の企業が個人情報を含む重大情報の管理が十分に実施できなかったこと、そしてそれは顧客責任で実施すべき設定の部分に起因していることです。

クラウドサービスにおける顧客責任とは?

2つの事例のなかに登場したクラウドサービス利用に関する顧客責任に関して、具体的にはどんな定義となっているのでしょうか。代表的なクラウドサービスであるAWS(Amazon Web Services)およびMicrosoft Azureの利用規約について、改めて確認してみましょう。

AWSの利用者規約はAWSカスタマーアグリーメントに記載されていますが、端的に言えば、サービス利用者は適切に設定及び利用を行い、不正アクセスから保護するための対策について責任を負うことが記載されています。またMicrosoft AzureについてはMicrosoft Online Service DPAに記載されており、利用者が提供管理するコンポーネントについてセキュリティ対策を実施、維持する責任を利用者が負うことが明記されています。双方の文言だけでは具体的な責任範疇のイメージがつかみにくいですが、いずれの場合でも利用者はセキュリティ対策に責任を負うことになります。

双方が図で示している責任範疇を読み解くと、提供者側の責任は基盤に関するものが中心となります。AWSであれば、リージョンやロケーションなどの情報をはじめ、ハードウェアやストレージ、ネットワーク接続についての情報、そしてAWSから提供されるソフトウェア自体の動作など稼働率に繋がる部分を提供者の責任範囲としています。Microsoft Azureも同様で、ホストやネットワーク、データセンターに関連したフィジカルに関する内容はオンプレ製品を除きMicrosoftの責任範疇と定めており、ネットワークやアプリケーション、OSなどは提供モデルにより異なってきます。そしてどちらも共通しているのが、アカウント管理やデータ管理、ネットワークやファイアウォール上のOSなどの設定に関しては、利用者責任だと明確にしているところです。

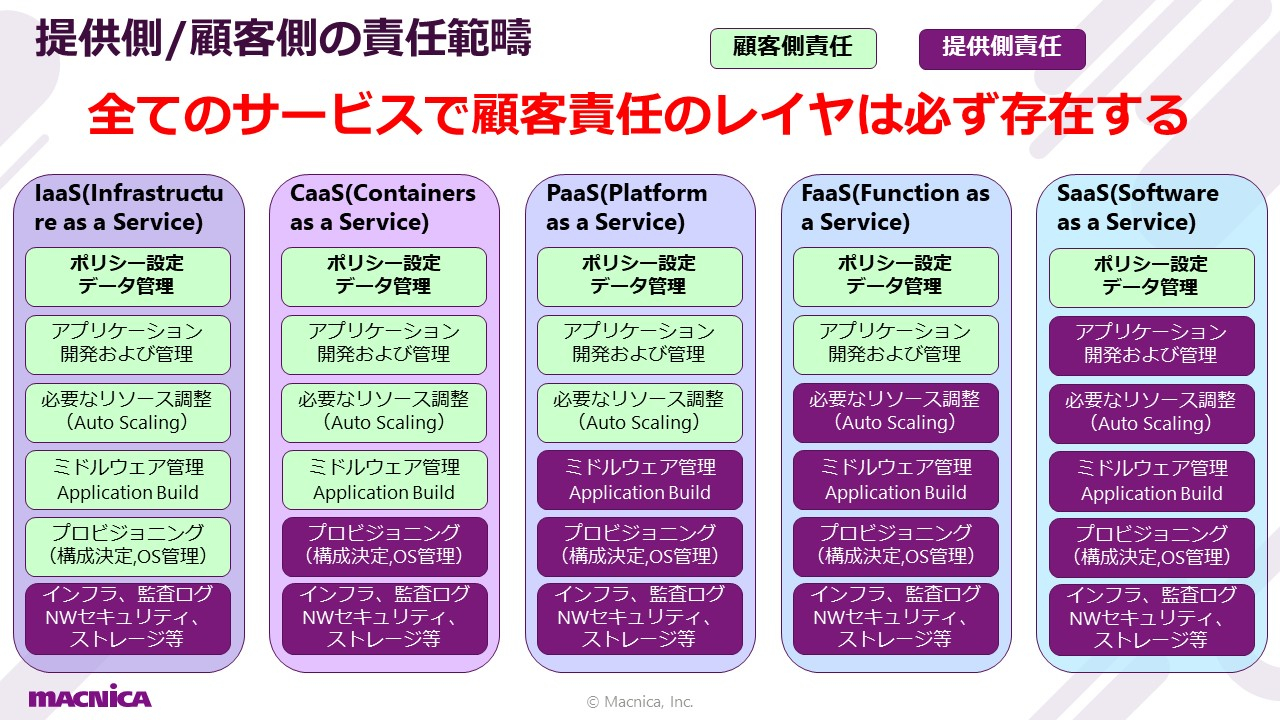

この利用規約を前提に、どのようにすれば安心して利用することができるのでしょうか。クラウドサービスの提供モデルは年を追うごとに多様化しており、コンテナ技術を活用したCaaS(Containers as a Service)やソフトウェアとしての利用提供するSaaSなど多岐にわたって存在していますが、利用者は用途に応じてどの提供モデルを選択すれば安心できるかを検討するにあたって、責任範疇をしっかり理解する必要があるのです。

ここで具体的にサービス提供側と利用者となる顧客側の責任範疇についてまとめてみました。提供形態によって責任範疇が異なっており、例えばPaaSであればミドルウェアの管理は不要なものの、FaaSであればさらにサービス提供に必要なリソースの調整まで自動的に実施してくれます。ただし、どの形態であっても、利用者が目的に応じて設定するポリシー設定や利用するデータ自体の管理は必ず顧客の責任範疇となってくることを十分理解する必要があります。

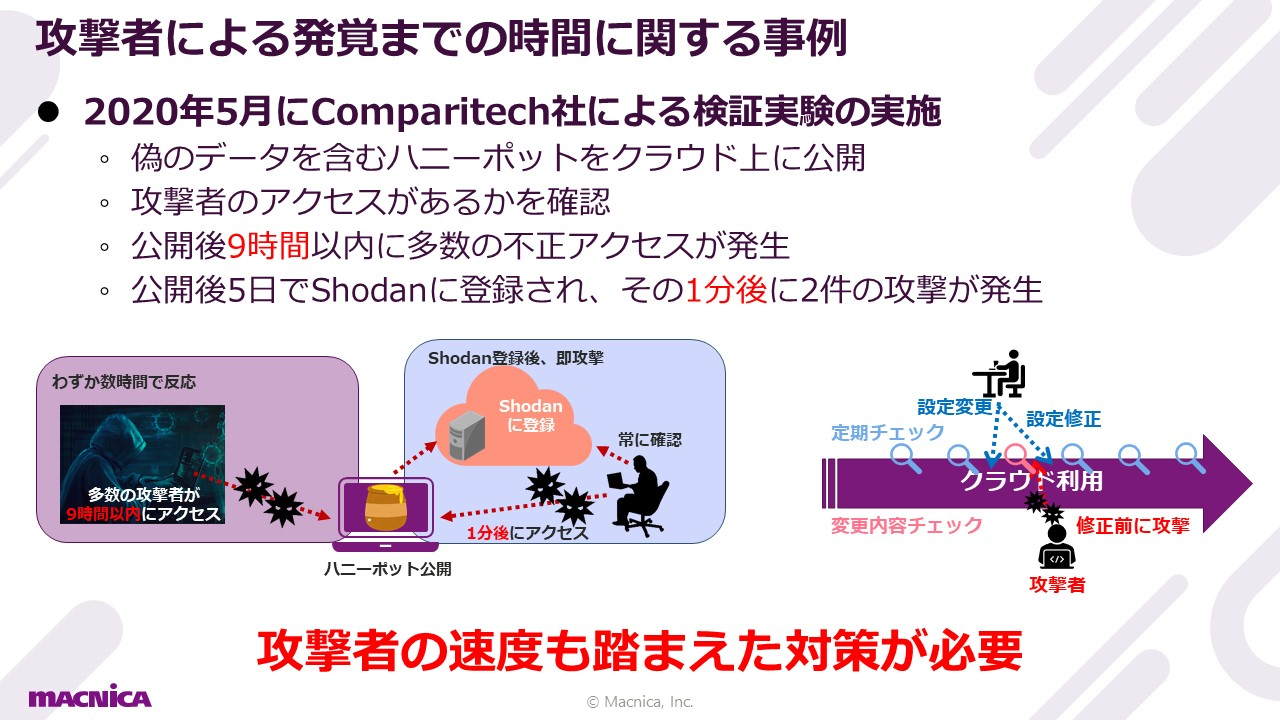

攻撃者のアプローチは思っている以上に速い

その観点から考えれば、設定の見直しを自動で定期的に行う仕組みを導入する必要があることが分かりますし、設定の見直しが可能な仕組みで設定ミスや管理の穴をなくしていくことは重要です。しかし、それだけでは十分ではありません。

実際に攻撃者の動きを把握するために行った実験事例では、攻撃者に狙われるような設定となるハニーポットを設置し、どの程度攻撃を受けるのか検証しました。その結果、公開後わずか9時間で175件のアクセスが発生し、ポート開放状況の確認に利用するShodanに登録された1分後に2件の攻撃を受けたのです。つまり、定期的なチェックを運用にのせたとしても、その穴を修正する前に攻撃されてしまう可能性があるのです。

この結果を見ても明らかなように、そんな攻撃速度で脆弱性を突いてくることを踏まえた対策が不可欠なのです。

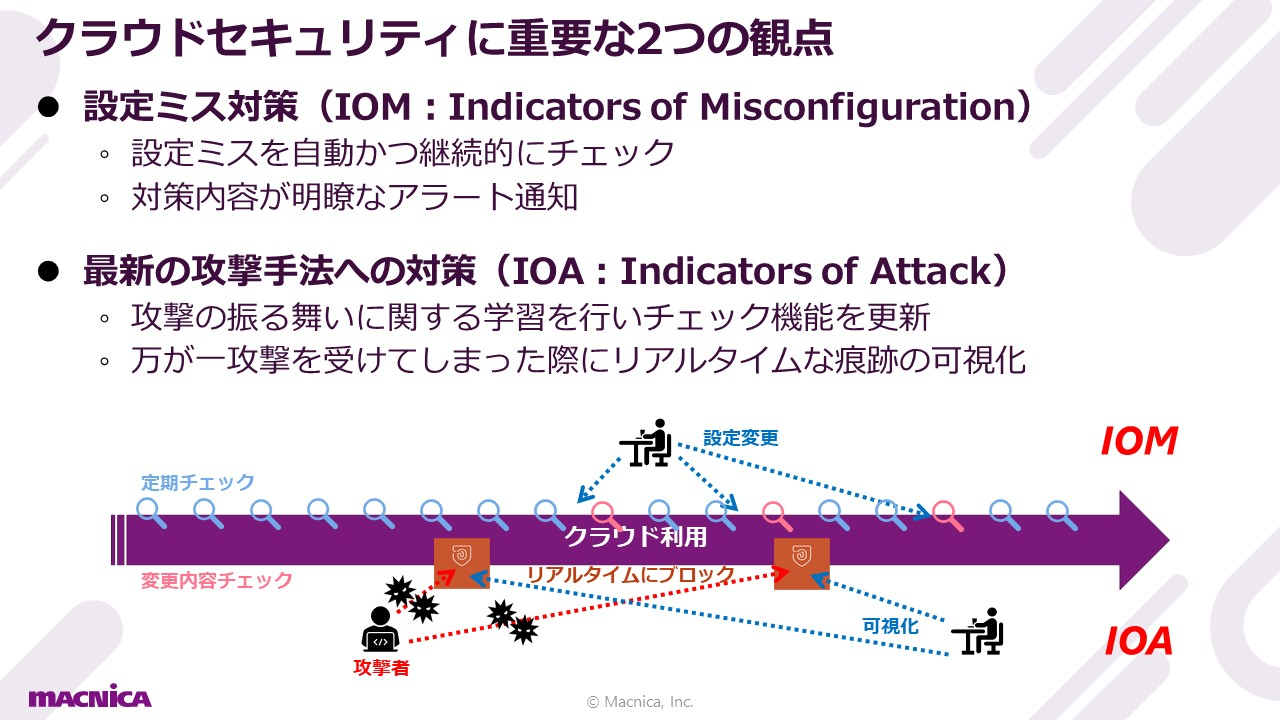

有効なセキュリティ対策として検討したいIOMとIOA

クラウドセキュリティにおける対策には具体的に2つの観点で考えていくことが重要です。1つ目はIOM(Indicators of Misconfiguration)と呼ばれる設定ミス対策で、設定ミスに対する定期チェックおよび対策を行うことです。重要になってくるのは、本当に対処が必要な内容に対して適切なアラートが通知されるか、そして具体的にどのような設定にする必要があるのか対策が明確になっているかという部分です。

そして2つ目は、IOA(Indicators of Attack)と呼ばれる最新の攻撃手法への対策です。何らかの穴を狙われて攻撃された場合でも影響が出る前にリアルタイムなブロックを行うことで、被害を防ぐことができます。ここで重要なのは、進化し続ける最新の脅威にどう対策していけるのかという点です。また、攻撃を受けた場合の影響調査を事後に行う際に、きちんと痕跡が可視化できるかどうかも重要です。

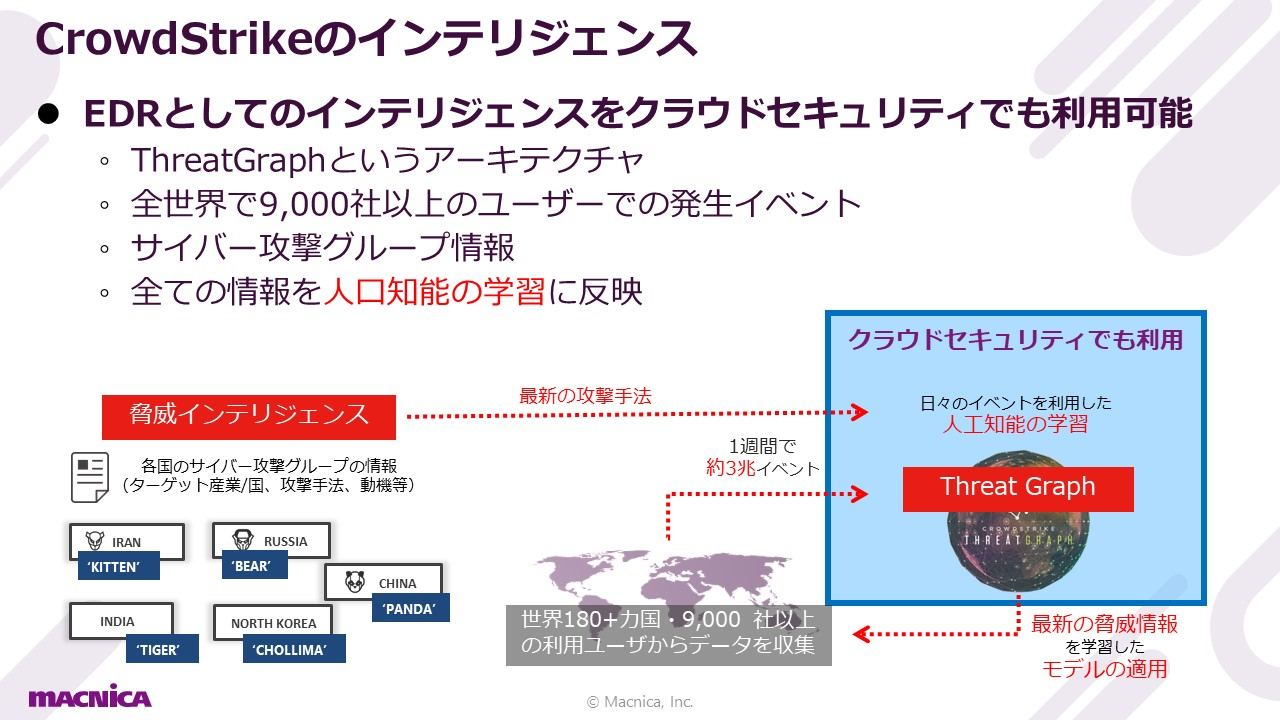

クラウドセキュリティに生かせるCrowdStrikeが持つインテリジェンス機能

そんな対策を可能にするソリューションの1つとして紹介できるのがCrowdStrikeです。もともとEDRとして有名なCrowdStrikeですが、EDRとして培ってきた脅威に対するインテリジェンスを他のサービスでも使用できる点が特徴です。また、全ての機能をシングルエージェントで実装することができるため、EDRとクラウドセキュリティを1つのエージェントで賄うことができます。

CrowdStrikeが提供するインテリジェンスはThreatGraphというアーキテクチャを採用しており、主に2つの方法で日々情報を更新しています。1つがCrowdStrikeを利用する全世界180カ国9000社以上のユーザーから日々情報を収集する方法です。その結果、1週間で3兆ものイベントが出力されており、この情報を学習したうえで全てのユーザーに情報を還元することで、最新の脅威に対抗できる環境が整備できます。もう1つの方法が、CrowdStrike社が独自に収集している各国のサイバー攻撃グループにおける活動情報で、いわゆる脅威インテリジェンスと呼ばれるものです。

主に2つのアプローチで得た情報をもとに、必要な対策について専門メンバーが人工知能であるThreatGraphに反映させていくことで、万一攻撃された場合でも迅速な対策が可能になるわけです。

▼CrowdStrike 最新資料はこちら

https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/download.html

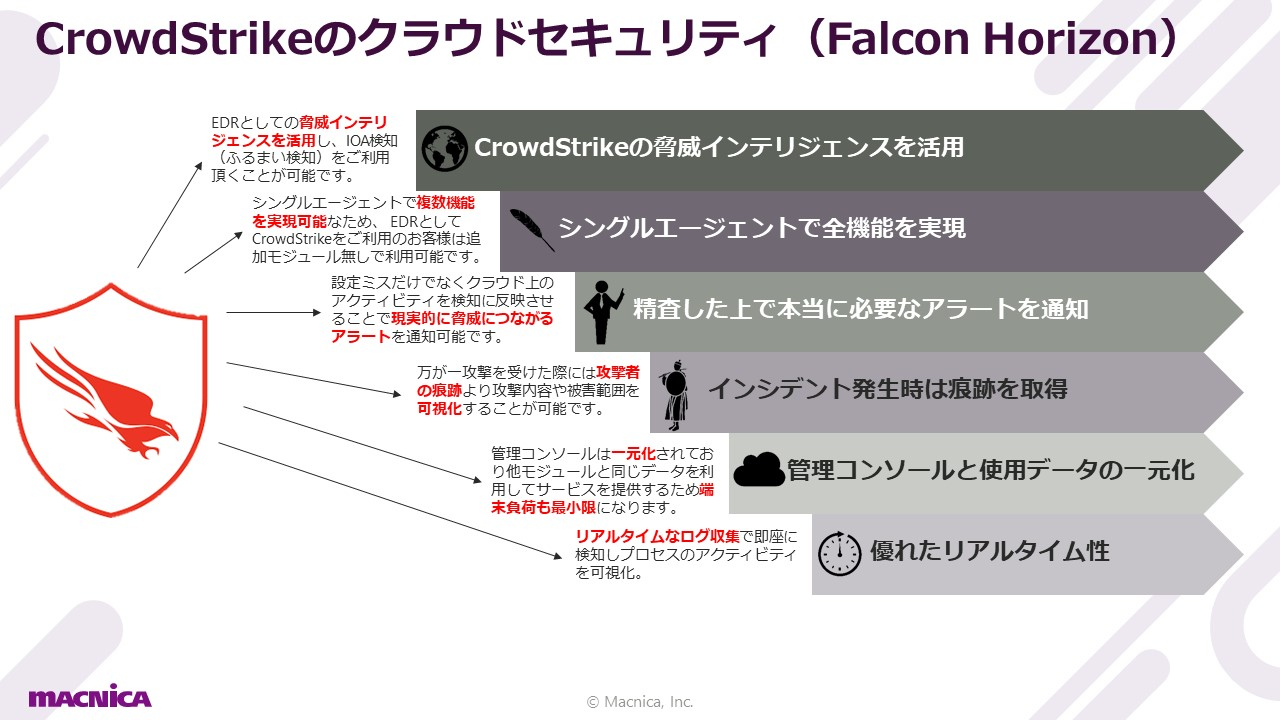

CrowdStrikeが提供するクラウドセキュリティに関する特徴について見ておきます。EDRとしてのインテリジェンスを活用することで、精度の高い検知が可能になるだけでなく、シングルエージェントで全ての機能が提供されるため、展開も容易です。また、十分に精査したうえで必要なアラートだけを通知するため過検知を減らすことができ、インシデント発生時の痕跡を取得することで調査時にも役立てることが可能です。管理コンソールの一元化やリアルタイムなログ収集によって迅速な検知および可視化を実現します。

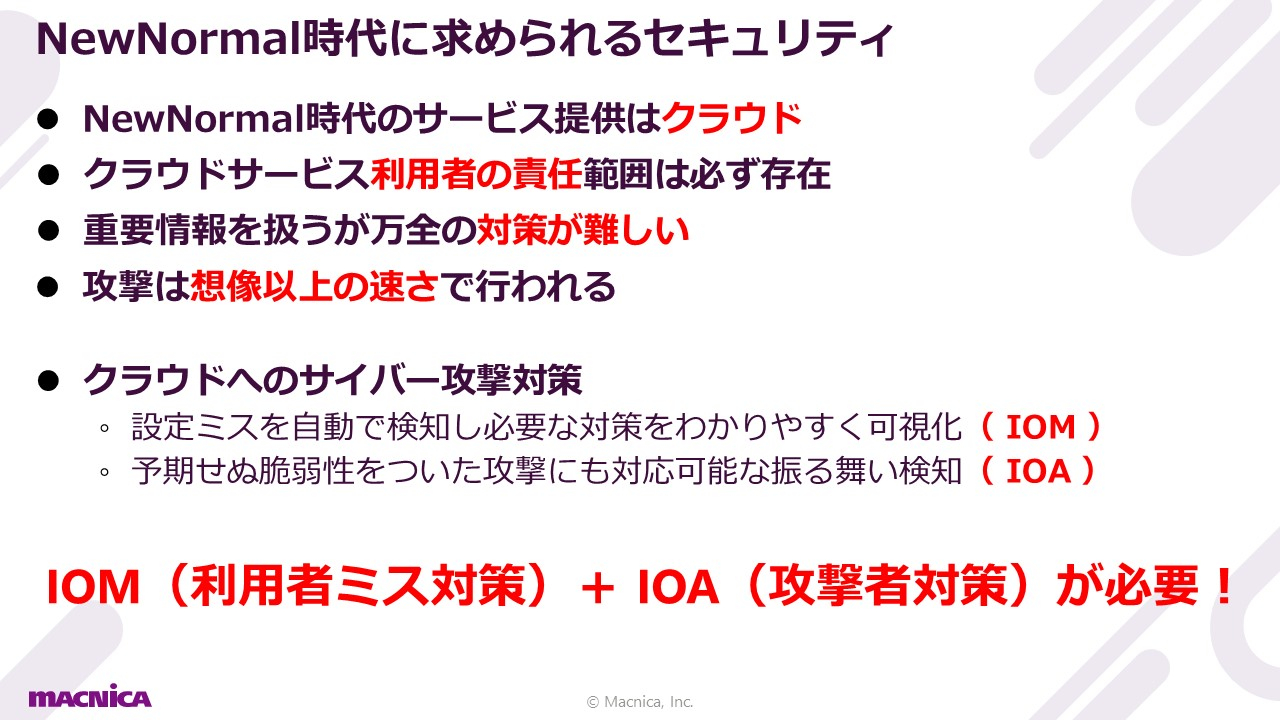

New Normal時代は、働き方の変化によってクラウド環境でのサービス利用が主流です。このクラウドサービスにおいては、利用者側の責任範疇が存在していることを念頭に考える必要があることをしっかり認識しておくべきです。また、クラウド上で重要情報を扱うものの、攻撃は想像以上の速さで実行されるなど、万全の対策は困難な状況にあります。

そこで求められるのが、設定ミスを自動で検知し必要な対策をわかりやすく可視化するIOM、そして予期せぬ脆弱性をついた攻撃にも対応可能な振る舞い検知するIOAという2つの対策が求められます。これらを個別に1つずつ対策しても攻撃への対策は難しくなるため、CrowdStrikeのようなソリューションを活用し、双方合わせて対策していくことがクラウドセキュリティには求められます。

自社にてセキュリティ対策に不安を感じている方は、ぜひ一度ご相談いただければと思います。

▼資料のダウンロードはこちら

▼CrowdStrike お問い合わせはこちら