ZTNAとは?メリット・デメリット、構成方法について解説【前編】

-

│

はじめに

今回は様々な接続方式のあるZTNA(ゼロトラストネットワークアクセス)に関して、メリットデメリットや、お客様環境との相性に関して解説していきます。

オンプレミス環境へのアクセスを考慮した最適なソリューション選択にお役立ていただければと思います。

目次

-

- ゼロトラストを実現するためのZTNA

- VPNでゼロトラストはできないのか

- ZTNAの種類と特徴

- 各型のまとめ

- ゼロトラストを実現するためには

- お客様環境とそれぞれのZTNAの相性

- まとめ

ゼロトラストを実現するためのZTNA

昨今データセンターのクラウド化や社内システムのクラウド化が進んでいます。しかし、今後もオンプレミスの環境が完全になくなるわけではなく、一部残ることが予想されます。

単純にSWG(セキュアウェブゲートウェイ)を導入しただけでは、社内へのアクセス方法や社内での通信におけるセキュリティに課題が残ります。

SWGだけでゼロトラストを考えるのではなく、ZTNAをどのように構築して社内へのアクセスを含んだゼロトラストを実現するかを考えていきましょう。

VPNでゼロトラストはできないのか

従来利用されていたオンプレミス環境のVPN装置では、ゼロトラストの実現ができないと言われていますが、実際にはどうでしょうか。

詳細については後述しますが、一般的にVPNの問題として話題に上がる脆弱性やアクセスポリシーの問題などは運用面での課題であり、機能面での課題ではありません。

適切な権限を付与したアクセス環境を作ることによって、VPNでもゼロトラスト環境は実現できると考えられます。

レガシーなVPN装置もZTNAの一つとして捉え、現在運用可能なZTNAを見ていきます。

ZTNAの種類と特徴

ZTNAには様々な種類があり、それぞれに特徴や課題があります。

まず、ZTNAの種類について見ていきましょう。

・IAP型

・SASE型

・SDP型

・VPN型

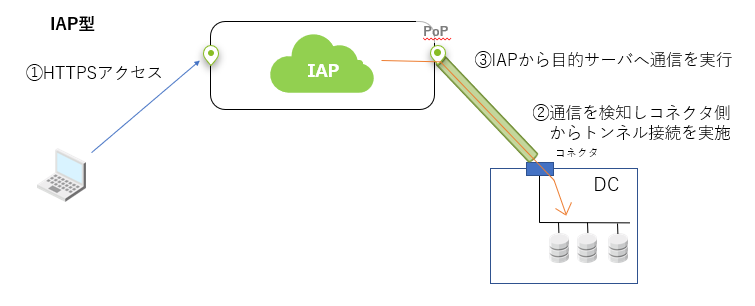

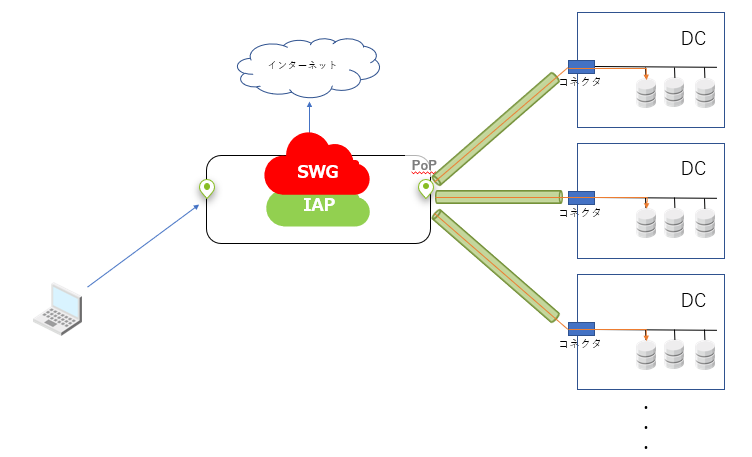

IAP型

特徴

- 導入時からアクセス先の明確な列挙が必要

- Webベースで動作するため、主な対応プロトコルは80/443のみ

- アプリケーションベースでの制御となるため、最小限のアクセス権限の付与が行える

- 脆弱性についてはクラウドサービス側で担保するため、運用側で気にする必要がない

- コネクタ側からトンネル接続を行うため、DCがグローバルにさらされることがなく、攻撃を受けるリスクを減らすことができる

課題

- 基本的に80/443の通信ベースで構築される仕組みのため、社内のすべてのシステムを80/443で動作するように構成する必要があり、変更の手間がかかる

- サーバ発通信を行うことはできないため、管理者から運用者の端末を操作したい場合は、何らかの別ソリューションの導入が必要

- サーバ間通信には対応しておらず、別途SD-WANなどの経路の用意が必要

- アクセス先をすべて網羅していないと構築ができない

- インターネット向けのセキュリティは別途SWGなどの構築が必要

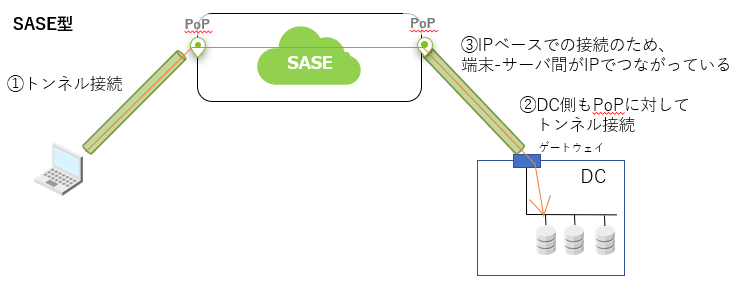

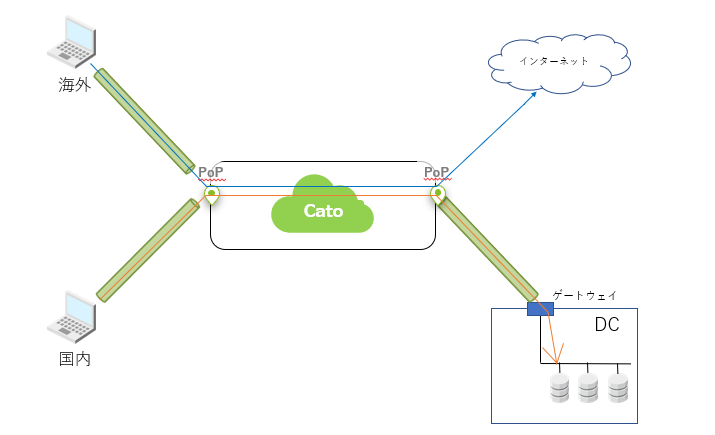

SASE型

特徴

- アクセス権限は、FWベースでコントロールが必要

- IPベースでつながるため、プロトコルに依存しない運用が可能

- サーバからトンネル接続を行っている端末への通信も可能

- 脆弱性については、クラウドサービス側で担保するため、運用側で気にする必要がない

- アプライアンス側はサービス提供者のPoPとの通信以外をドロップできるため、外部からの攻撃を最小限にすることが可能

- オンプレ側に存在していたProxyやIPSなどのセキュリティ装置をSASEで統合が可能

課題

- アプリケーションベースでのFWポリシーを管理者側で設定する必要がある

- WAN間通信については、必ずPoPまでの折り返し通信が発生するため、遅延が大きくなる傾向がある

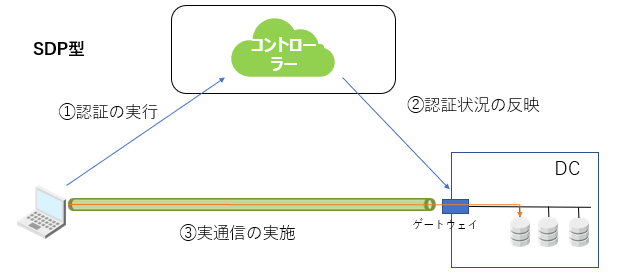

SDP型

特徴

- 端末とゲートウェイが直接アクセスするため、遅延の発生が非常に少ない

- ポリシー設計はIAP型と同様

- コントローラが許可した端末のみがゲートウェイに接続できる仕組みのため、攻撃を受ける可能性が低い

- 80/443以外の通信にも対応

- API連携が豊富で動的なポリシー制御が可能

課題

- 通信は直接サーバへ向かうため、海外からの利用時には通信遅延が発生

- あくまで通信経路の担保であってセキュリティ機能は有しておらず、Internetセキュリティを含めたセキュリティ対策が別途必要

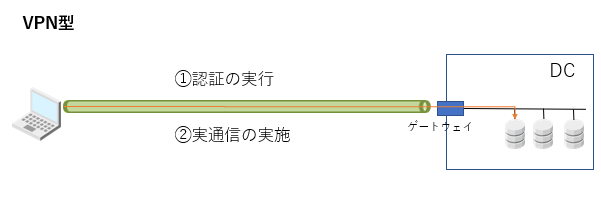

VPN型

特徴

- IPベースでの接続のためプロトコルに依存しない

- IP/PortベースでACLの設定を行う必要がある

- 移行設計は必要になるが、機器は既存のものを利用可能

- デバイスの状態に応じた制御が可能

- 認証にオンプレ環境やIDaaS製品などを利用でき、認証連携の選択肢が非常に広い

- バージョンやメンテナンスなどをすべて自己管理が可能

課題

- 基本的にインターネット向け通信は回線のボトルネックの解消をするためにトンネル除外を行うため、別途インターネット向け通信に対する装置(SWG)などが必要

- バージョン管理が脆弱性に直結するため、運用面で負担がかかる

- 複数拠点に通信する必要がある場合、DCとその他拠点を結ぶ仕組みが必要

- DCに入れる通信次第では機器あるいは回線側への負荷が大きくなる

- 性能が購入しているゲートウェイ機器に依存するため、ユーザ数の増加などに柔軟に対応できない可能性がある

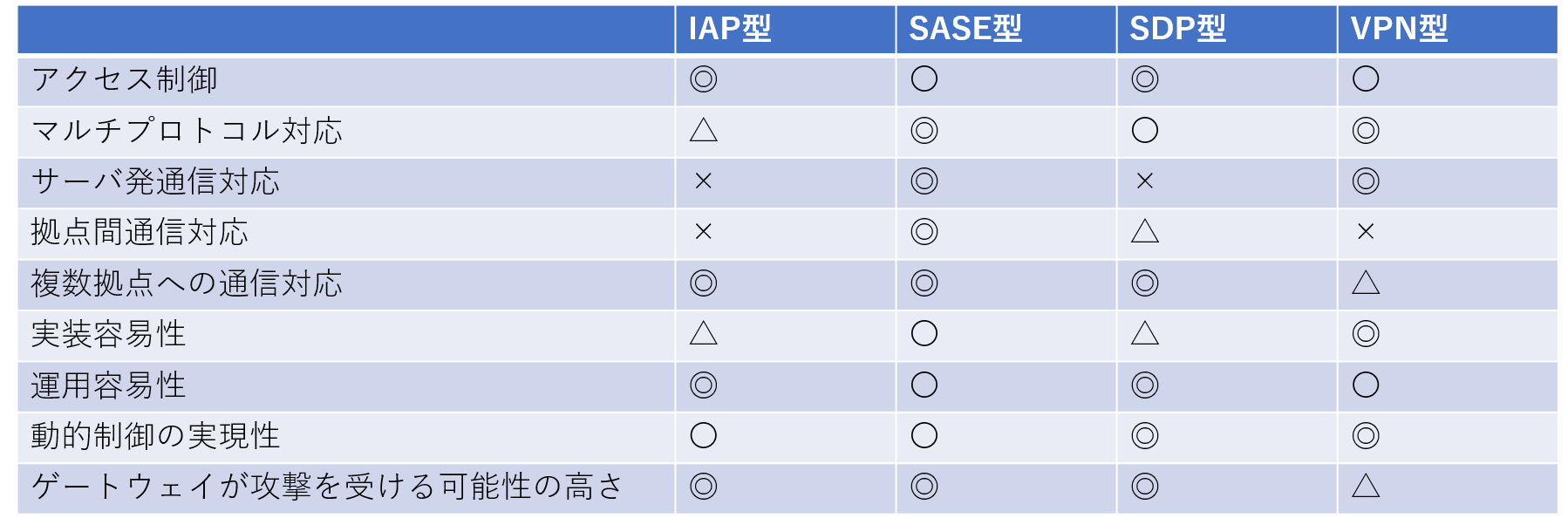

各型のまとめ

これらをまとめると以下の通りです。

ゼロトラストを実現するためには

ZTNAの特徴を確認してきましたが、ZTNAはあくまでオンプレミス環境へのアクセスを行うものなので、インターネット側通信のセキュリティについても考える必要があります。

IAP型やSASE型の場合、SWGの機能が内包あるいは同一クライアントで提供されているケースが多く、導入することでインターネット側の通信もセキュリティを担保していくことができます。

一方で、SDP型やVPN型の場合には、別途SWGなどのセキュリティが必要になります。

それぞれの環境に応じて、どの方式を採用すれば過度にならず適切な環境を構築できる可能性が高いのかを整理します。

お客様環境とそれぞれのZTNAの相性

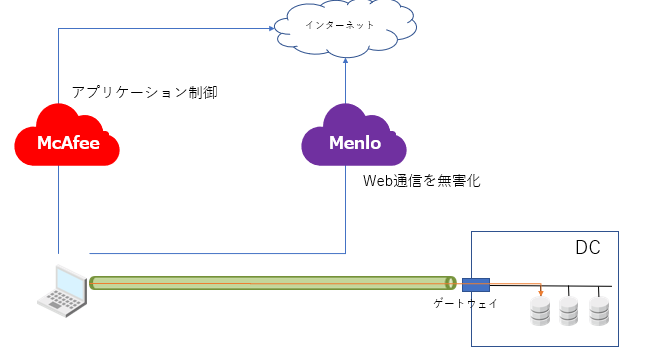

国内のみ、かつ拠点数が1か所あるいは拠点+DCの2か所程度

VPNで構築を進めることをお勧めします。

インターネット側通信のセキュリティが必要になるため、SWGとの組み合わせが必要となります。

弊社取り扱い製品の場合、Pulse Secureに加えて、後述のSWGのいずれかを組み合わせるような構成となります。

社内への通信については、会社のポリシーを満たした状態、かつ特定のグループにいる場合はその宛先のみ通信可能になるようACLの設定をすることで、ゼロトラストの"最小のアクセス権限"を満たしつつ、ZTNA部分を提供することが可能です。

また、会社のポリシーを満たしていない場合、パッチサーバや管理者とのみ通信が可能なポリシーを割り当てることで、その端末の問題を管理者で解決することもできます。

SWGとしてはMcAfeeやMenlo Securityがあり、両方とも基本的なSWGやCASBで提供されるようなテナント制御、カテゴリフィルタリングが可能です。

McAfeeは、MS365やGoogleなどの個人テナントにアクセスを禁止することや、非常に豊富なアプリケーション識別により細かな制御ができ、必要なWebサイトのみを閲覧させるといったことが可能になります。

Menlo Securityは、無害化に大きな強みを持っており、検知やブロックという手法ではなく、無害化をすることで通信の健全さを保ち、運用者の工数を最小限にすることができます。

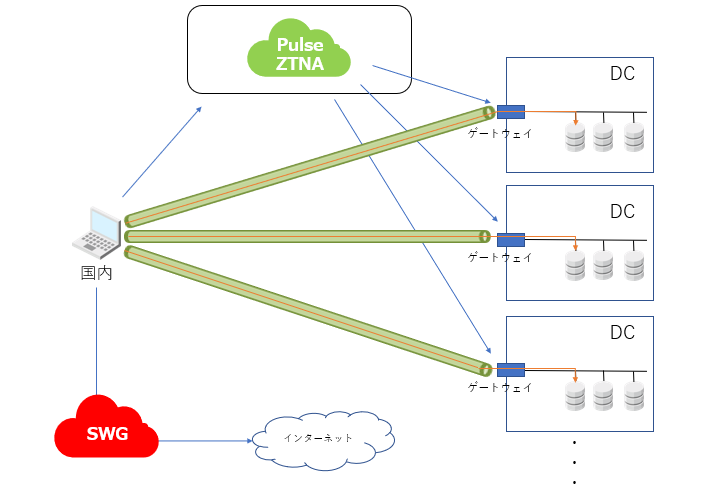

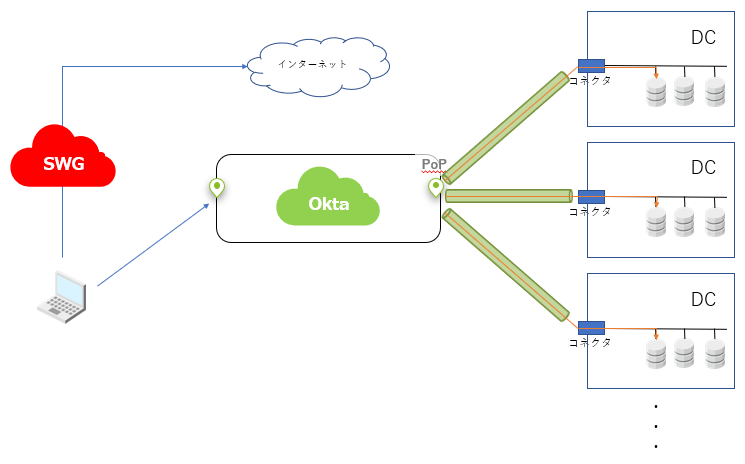

国内のみで拠点数が数十拠点以上

SDP型 あるいは IAP型をお勧めします。

SDP型の場合、弊社取り扱い製品ではPulse Secure ZTNAとSWG(McAfee , Menlo Security)という構成があります。

Pulse Secure ZTNAは、従来のVPN型とは異なり、認証用のコントローラと実際のアクセスする先に設置するGWの2種類の要素から構成されます。

従来のVPN型では、DCにしか機器を設置できないため、他の拠点へ通信する場合にはDCを経由してWAN網を通って通信を行う必要がありました。

一方でSDP型では、通信をする可能性があるすべての拠点にGWを設置し、常にリソースに一番近いGWを経由して通信が出来るため速度面で他のソリューションと比べて非常に大きなメリットがあります。

また、Pulse SecureのVPNとしての機能も一部引き継いでいるため、デバイス状況のチェックなどを行うことができるのも大きなメリットです。

IAP型の場合、弊社取り扱い製品では、Okta、McAfee、Broadcomの製品があります。

Oktaの場合、IDaaSの機能だけでなく、OAGという機能で社内へのアクセスも可能になります。

ただしOktaで実装する場合、インターネット側通信のセキュリティは提供されず、別途SWGなどが必要になります。

McAfeeおよびBroadcomの場合、SWGの機能も持ち合わせているため、インターネット側通信のセキュリティも含めて包括的に構築が可能です。

McAfeeの一番の特徴は、社内への通信においても無害化を行えることや、DLPにより機密情報のダウンロードを制御するなど、非常にセキュリティを重視した構築が可能である点です。

Broadcomの場合、エージェントレス型であり、拠点に設置するコネクタがDockerで提供されるため、デプロイメントが非常に簡単であることが特徴です。

海外及び国内に拠点がある場合

SASE型をお勧めします。

海外拠点がある企業では、アクセス先を明確に網羅することは非常に困難です。

また、海外との接続において統一GUIでWAN間通信を制御できない場合、特定のリージョンの拠点がセキュリティホールとなり、そこを経由して攻撃を受けてしまうケースが多くあります。

弊社取り扱い製品ではCato Networksがあり、専用線もCato社にて提供をされているため、現地においてはインターネット回線を引くだけでよく、コストメリットも出せます。

また、統一GUIですべての拠点のFWの制御が可能なため、特定のリージョンでセキュリティホールを作るということもなく、ガバナンスを日本から行えることが非常に大きいメリットです。

まとめ

様々なZTNAの方法が存在しており、特徴がそれぞれ異なることから、環境に応じて最適なソリューションを選択していく必要があります。

本記事で紹介したような構成からZTNAを選択していくことで、自社にとって一番最適なソリューションを見つけていくことが可能です。ぜひ、選択の際に参考にしていただければ幸いです。

今回は様々なZTNAのソリューションを紹介しましたが、DCを通らない通信が多くなるため、既存の装置(オンプレのプロキシやFW、サンドボックスなど)を通らなくなります。

一方で既存の装置が必要になるケースやアクセス経路などの問題で、オンプレ環境への投資とクラウド環境への投資の二重投資になってしまう問題が潜在しています。

次回の記事では、この問題について事前にどういったことを検討すればよいかをご紹介します。

---------------------

【ホワイトペーパー:"絵に描いた餅"はもういらない 検証から見えてきた現実的なゼロトラストの最適解】

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、

ベンダが語る"都合のいい"ゼロトラストに踊らされないための、 その考え方について紐解いていきたい。

---------------------

【ゼロトラストに関するご相談窓口:ベスト・オブ・ブリード型アプローチで、最適なソリューションをご提案】

どうゼロトラストを進めればいいのか分からないという企業のために、ゼロトラスト相談窓口を設置しました。

すでに導入しているITリソースを取捨選択しつつ新しいものを取り入れ、徐々にゼロトラストのコンセプトにシフトしていくことが、現実的に取りうる有力な選択肢ではないでしょうか。

当社では、一次代理店であるからこそ得られる豊富な経験を元に、各製品を連携実証し、お客様にあわせた導入を提案・支援いたします。ZTNAの導入でお悩みの方は、ぜひ当社のゼロトラスト相談窓口にお問い合わせください。