Log4j(Log4shell/CVE-2021-44228)対策万全?MandiantのBAS製品で社内セキュリティ製品をチェックしてみた!

-

│

Apache Log4jの脆弱性(Log4shell/CVE-2021-44228)について、影響有無や、検知の可否などのお問い合わせを多数いただいております。セキュリティ製品を多く取り扱っている弊社にとって、今回のような広く影響する脆弱性や、大規模な攻撃キャンペーンがあると担当するプロダクトへの影響や、ちゃんと検知できるのか?と心配は尽きません。

弊社取り扱い製品への影響有無や対応状況のまとめはこちら

その「ちゃんと検知できるのか?」に関して、ちょうど私が担当しているMandiant Security Validation(MSV)というツールを使って社内のセキュリティ製品をチェックしてみましたので、ご紹介させていただきます。

Mandiant Security Validation(MSV)とは

先日FireEyeと分社化した、Mandiantの製品で、Breach and Attack Simulation(BAS)に属するセキュリティ製品となります。サイバー攻撃から守る製品を多く取り扱っている弊社でも異色の、サイバー攻撃を実際に行うことができる製品となります。

実際の攻撃者が使う、マルウェアや、脆弱性を利用した攻撃を実行することができますので、自組織のセキュリティ環境が正しく機能しているかといったことを検証することができます。

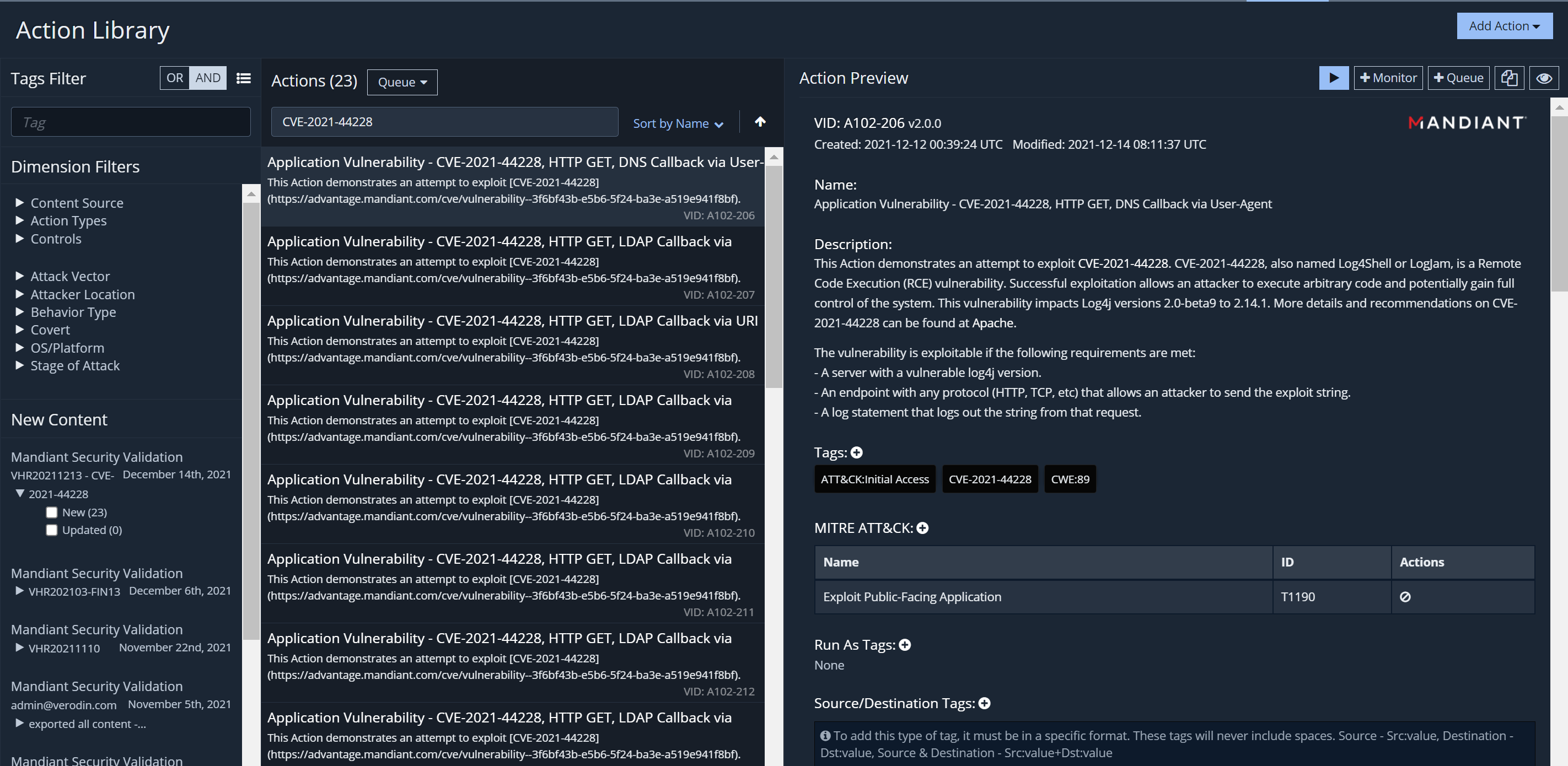

今回脆弱性の報告からわずか2営業日(12/12UPDATE)ほどで本脆弱性を悪用した攻撃Actionが追加されましたので、これを社内環境で試してみました。

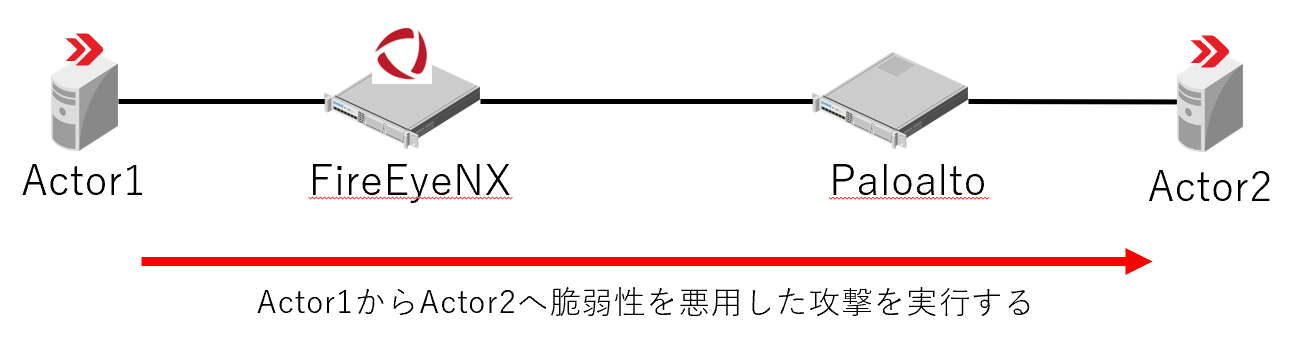

構成

今回は以下のような構成で検証を行いました。MSVはActorという攻撃を実行するものを仮想マシンやクライアントにインストールすることで用意し、Actor間で攻撃トラフィックを流して間のセキュリティ製品で検知するかを確認したり、クライアントにインストールしたActorでマルウェア実行やCLIコマンド実行を行い、EDRなどのエンドポイントセキュリティ製品で検知できるかを検証します。

Actor1からActor2へ攻撃を実行し、間にあるFireEyeNXとPaloaltoで検知するかを確認します。FireEyeNXはブロックしない設定にしているので、NXおよびPaloalto両方で検知するかどうかを確認することができます。

実行する攻撃Actionは、現時点で2000以上登録されており、様々な攻撃を実行することができます。今回はその中からCVE-2021-44228に関するものを選択します。

結果

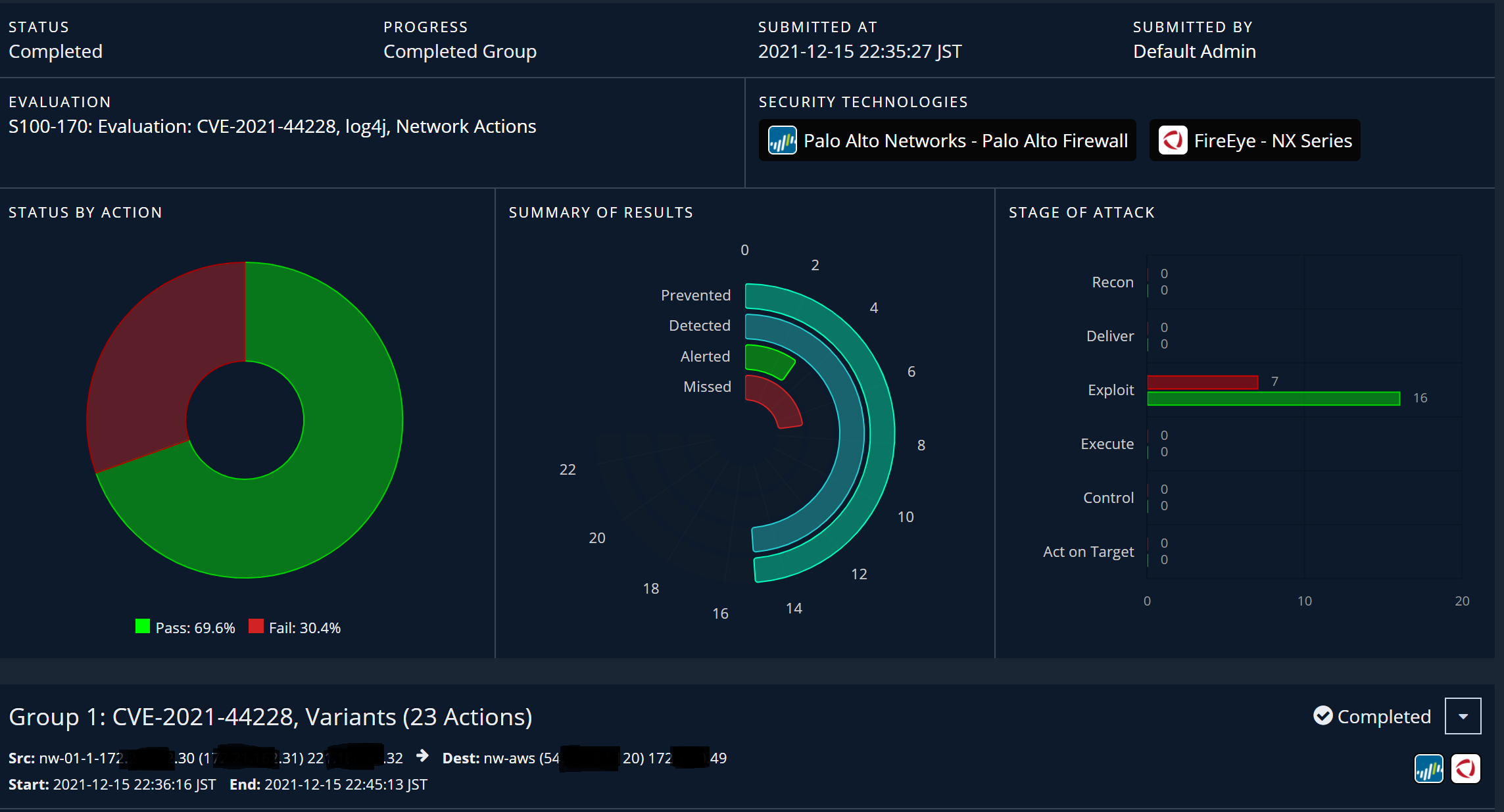

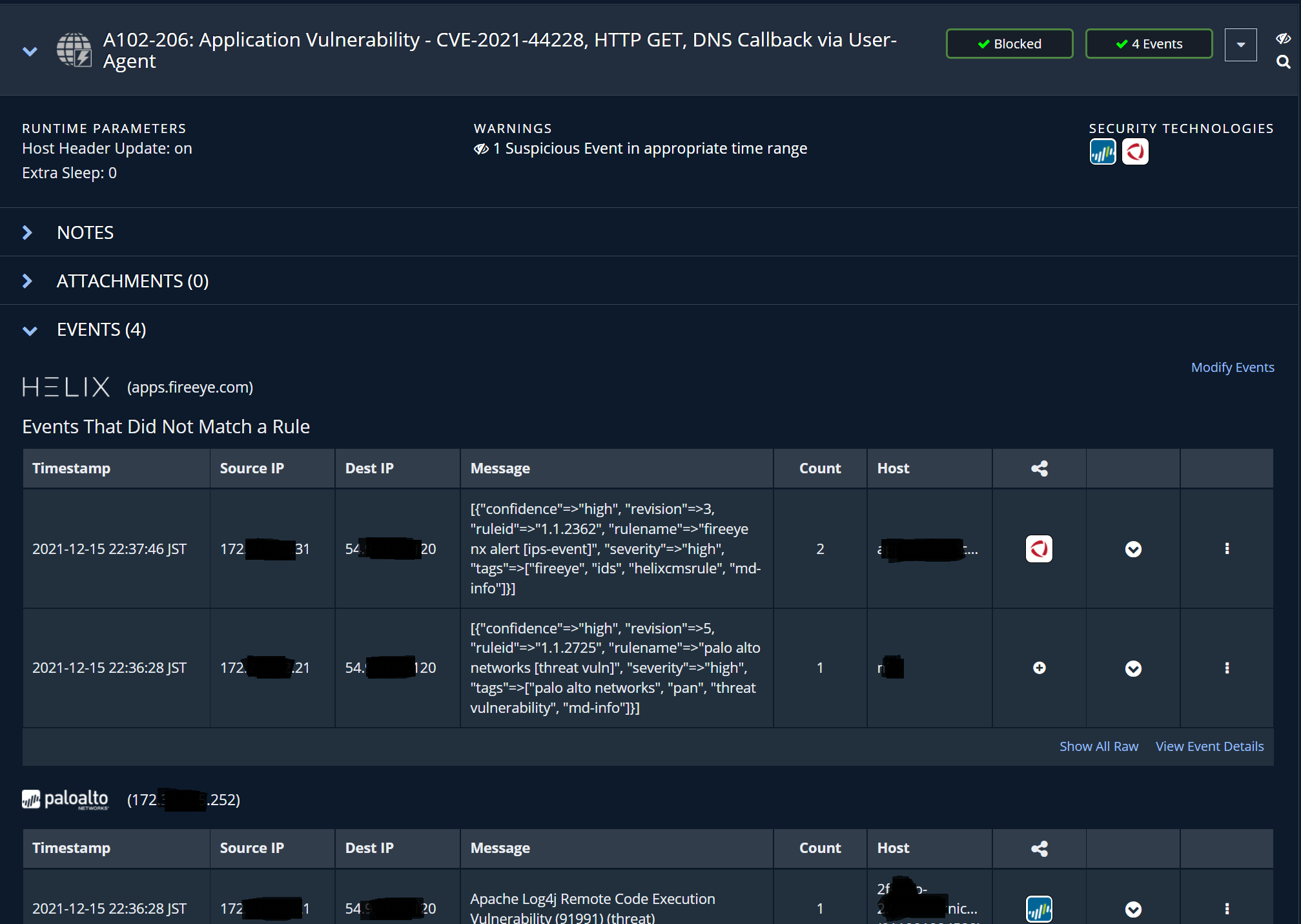

実行した結果はこんな感じで見ることができます。以下はCVE-2021-44228に関連する23個の攻撃Actionを実行した結果となります。緑や青が検知/ブロックできたことを示し、赤が検知やブロックができなかったことを示しています。

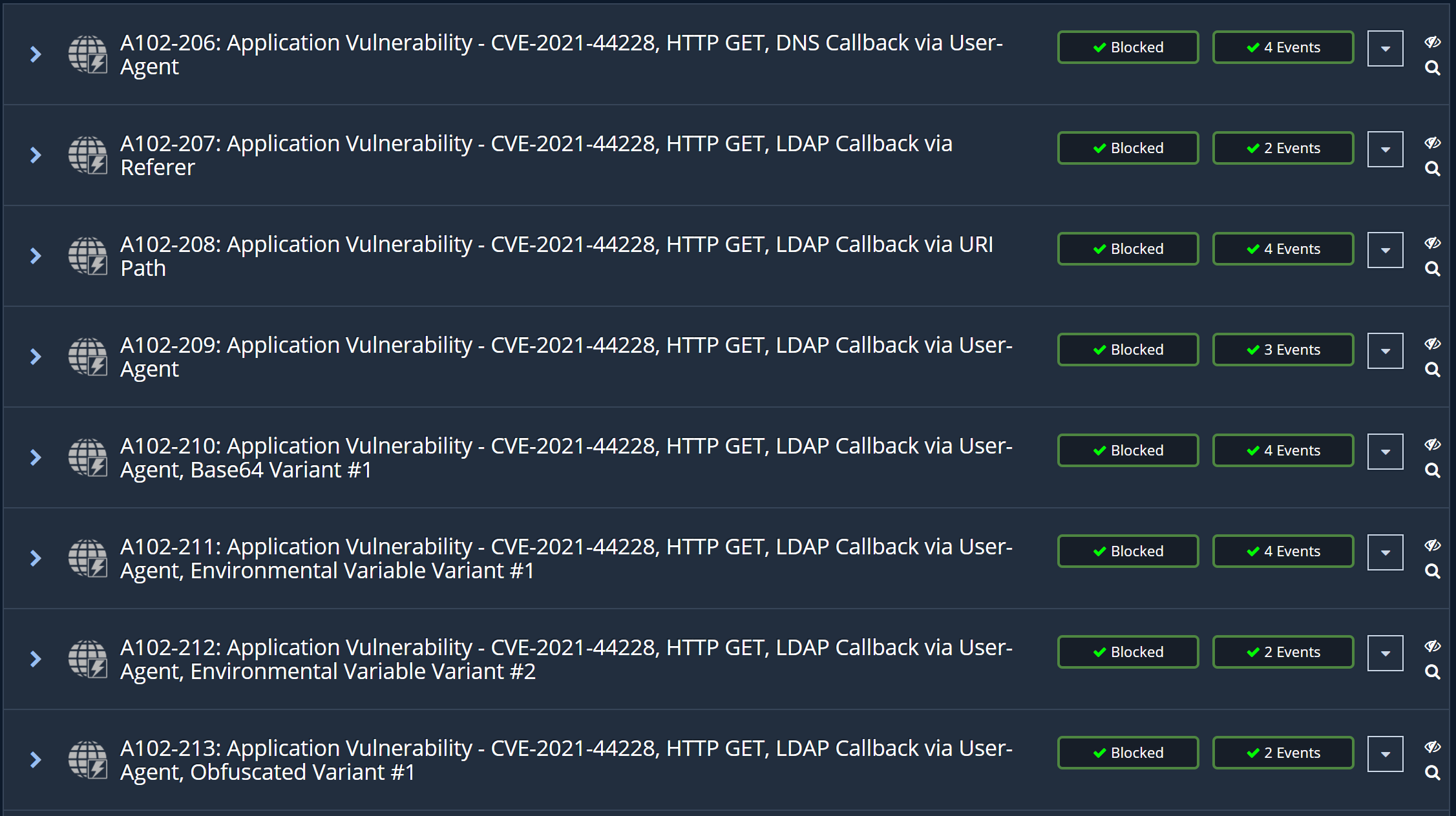

実行した、1つ1つのアクション結果です。最初は調子よくすべて検知できています。

ドリルダウンすることで、それぞれの攻撃Actionに対してどのセキュリティ機器で検知できていたかを確認できます。

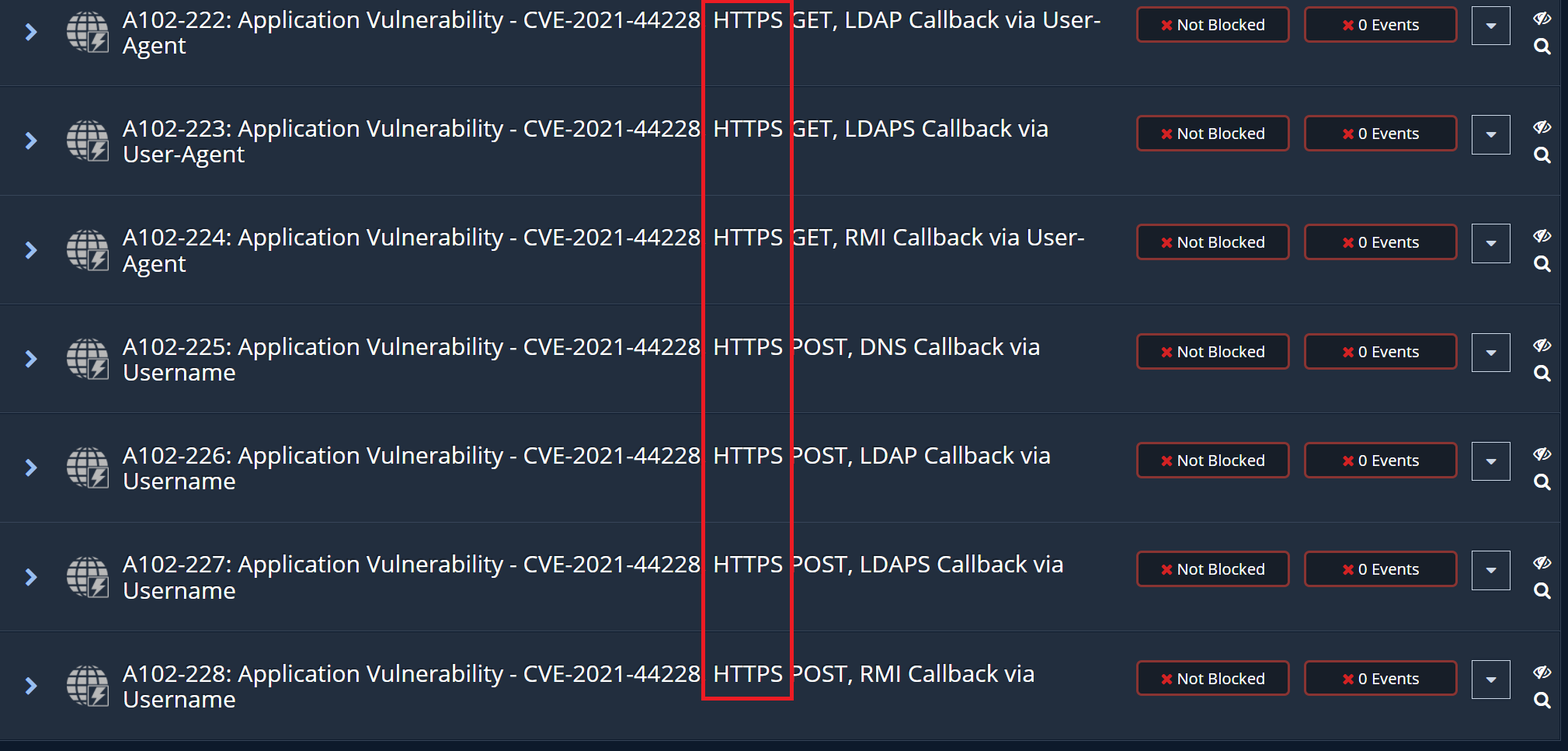

こちら検知できていない攻撃Actionです。HTTPSの復号を有効化していないので、HTTPSの攻撃が検知できていないようですね。

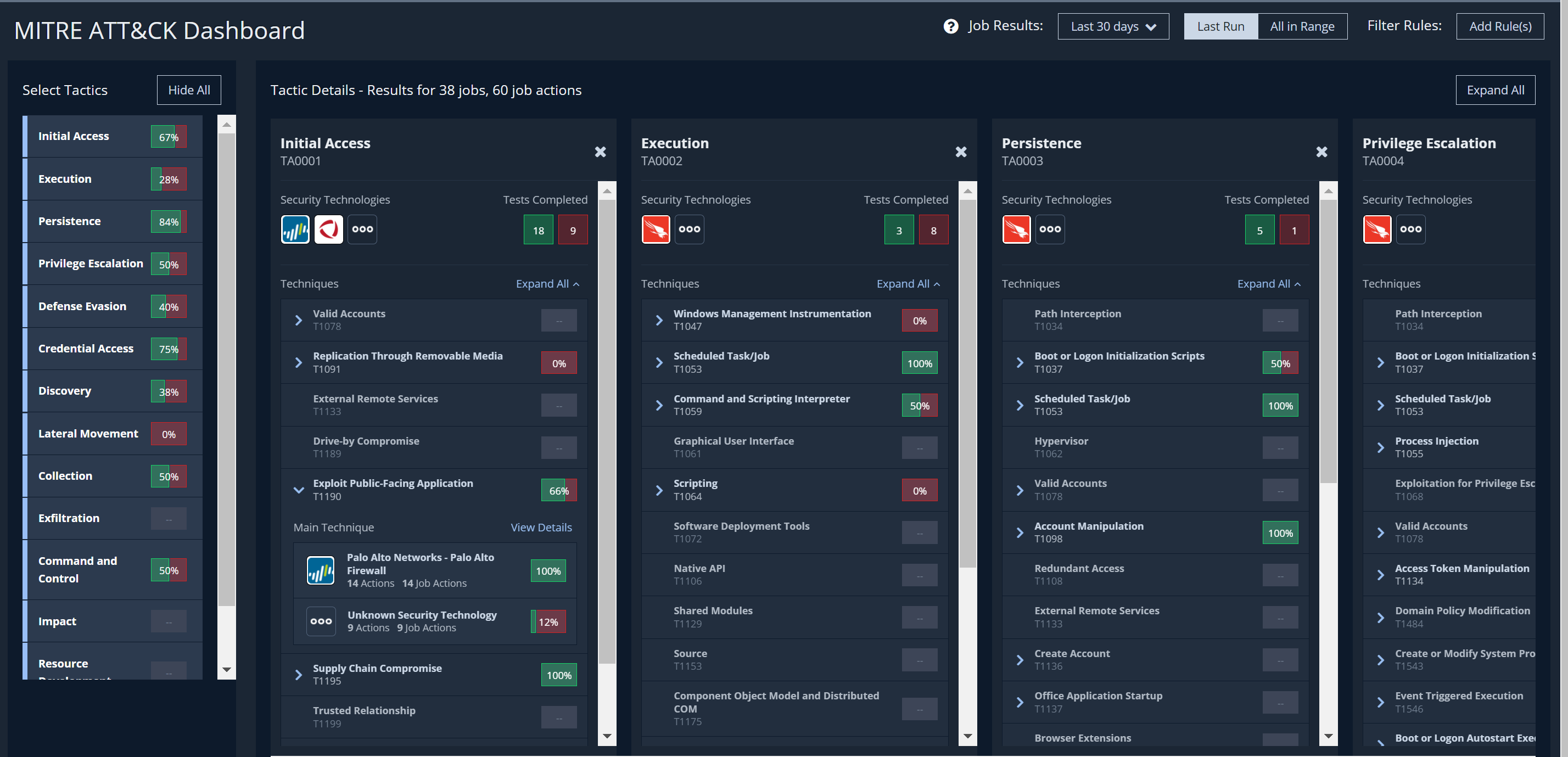

MSVで実行できる攻撃ActionはそれぞれMITRE ATT&CKのTechniquesのタグが付いており、このように一覧で見ることができます。以下は今回の脆弱性の攻撃だけでなく、今まで実行したいくつかの攻撃Actionの結果ですが、このように自組織のセキュリティの状況を可視化することができるようになっています。

まとめ

いかがだったでしょうか。守るのではなく攻めるという一風変わったセキュリティ製品ですが、社内のセキュリティ製品が、ちゃんと検知してくれていることを確認することできました。今回のような脆弱性が報告された際や、普段のセキュリティ対策の可視化に役立てることができるこの製品の可能性を今後も探っていきたいと思います。