攻撃対象領域を正確に把握するASM(Attack Surface Management)の重要性

-

│

本記事のサマリ

社会情勢の変化に合わせたテレワークの増加によって、企業はサーバやネットワーク機器、システムなどの情報資産を外部に公開するようになりました。その状況下で、新たな不正侵入経路として外部公開資産が悪用されるケースが増加しています。リスクがあるのは自社の外部公開資産だけではありません。管理が不十分な海外拠点や、取引先企業から情報が盗み取られたケースも多数報告されています。こうしたセキュリティリスクを認識している企業は多いものの、「どう対応したらいいかわからない」という声も多く聞かれます。そこで今回は、セキュリティリスク対策として重要な「Attack Surface Management(攻撃を受ける可能性がある領域を把握して対処すること)」について解説し、企業が抱える課題に対して、具体的な解決策をご紹介します。

3行でわかる本記事のサマリ

- Attack Surface Management (ASM)は、セキュリティリスクを低減するための重要なアプローチです。

- セキュリティリスクの主なポイントは、脆弱な外部公開資産、海外拠点、および取引先企業です。

- 課題解決のためには、全体像を把握し、体制を整え、優先順位を設定し、適切な対策を経営層に伝える必要があります。

目次

- Attack Surface Management とは?

- セキュリティリスクの現状 - 侵入者に狙われやすいポイントとは -

- 企業が抱える課題 - 外部公開資産のセキュリティリスク対策が進まない理由 -

- 課題解決に向けて - 自社、海外拠点、取引先に対して行うべきこと -

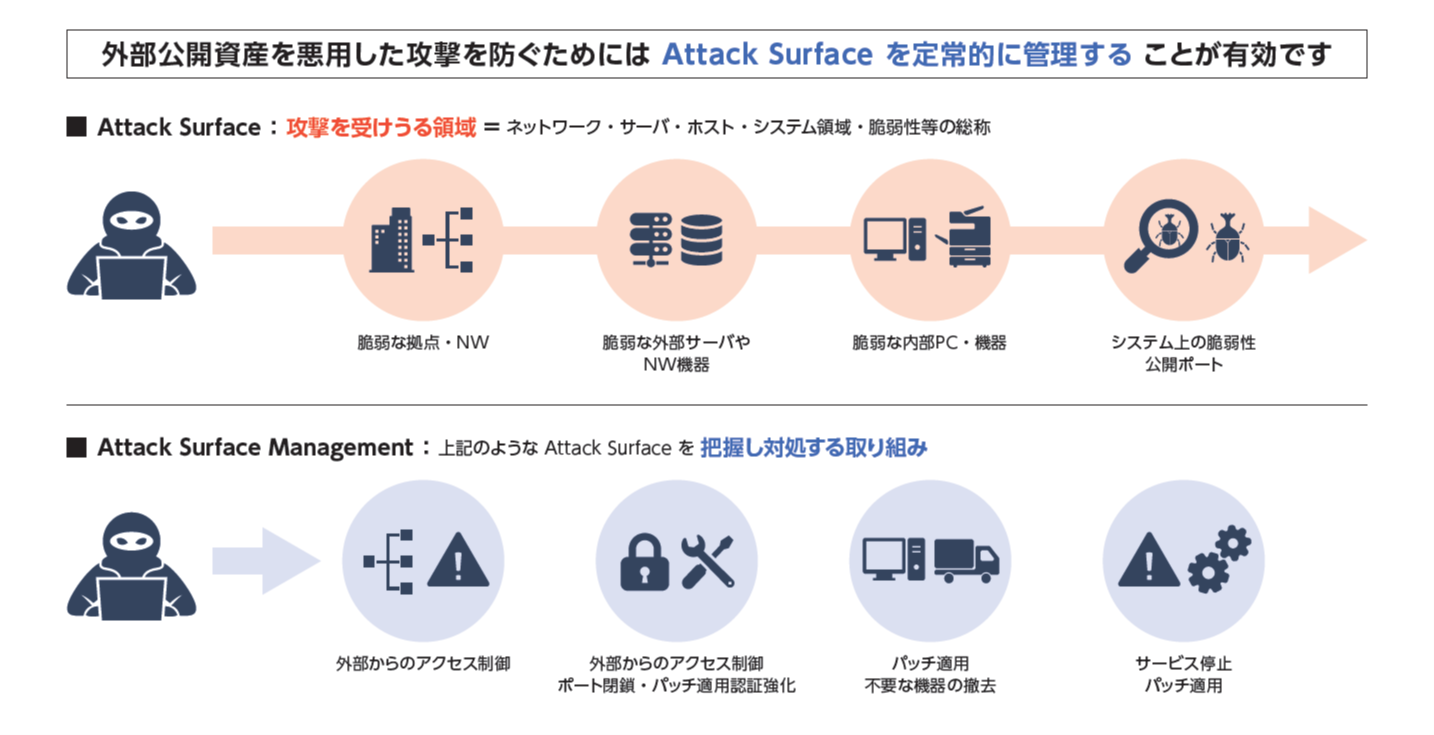

1. Attack Surface Management とは?

2. セキュリティリスクの現状 - 侵入者に狙われやすいポイントとは -

ランサムウェアや標的型攻撃による被害が後を絶ちません。独立行政法人情報処理推進機構(IPA)が発表している「情報セキュリティ10大脅威」の「組織」向け脅威では、近年の傾向として、「ランサムウェアによる被害」、「標的型攻撃による機密情報の窃取」が上位に入っています。

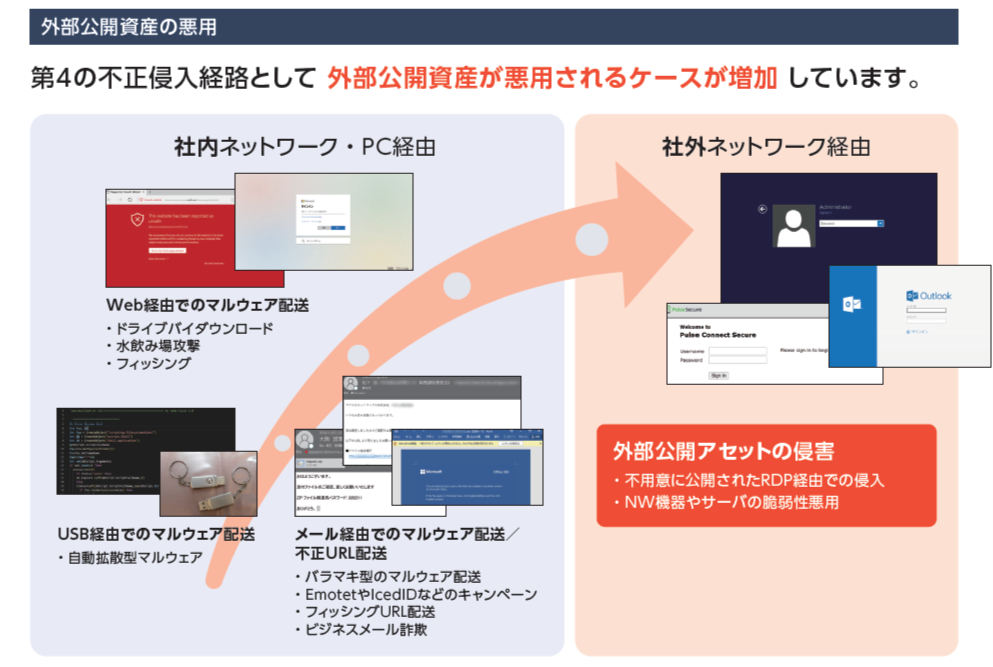

テレワークの導入などによって社外ネットワークを経由したアクセスが増加したことで、新たなセキュリティリスクが発生しています。どこにリスクが存在しているのか解説します。

自社の外部公開資産

Web・メール・USBに続く第4の不正侵入経路となっているのが、脆弱な状態でインターネットに接続されている外部公開資産です。

具体的には、サポートが終了したOSを利用しているサーバや、ソフトウェアアップデートが適切に行われていないネットワーク機器・内部PC、脆弱性のあるシステムや公開ポートなどを指します。脆弱性を悪用してランサムウェアに感染させたり、不正にアクセスして情報を盗んだりする手口が確認されています。

海外拠点

2020年から2021年にかけて報道された事案だけでも、海外拠点経由で国内拠点が侵害されたケースや、海外拠点が被害を受けたケースが多数発生しています。

日本国内の拠点では強固なセキュリティ対策を行っていても、海外拠点までは監視の目が行き届いていない場合が多いと考えられます。

取引先

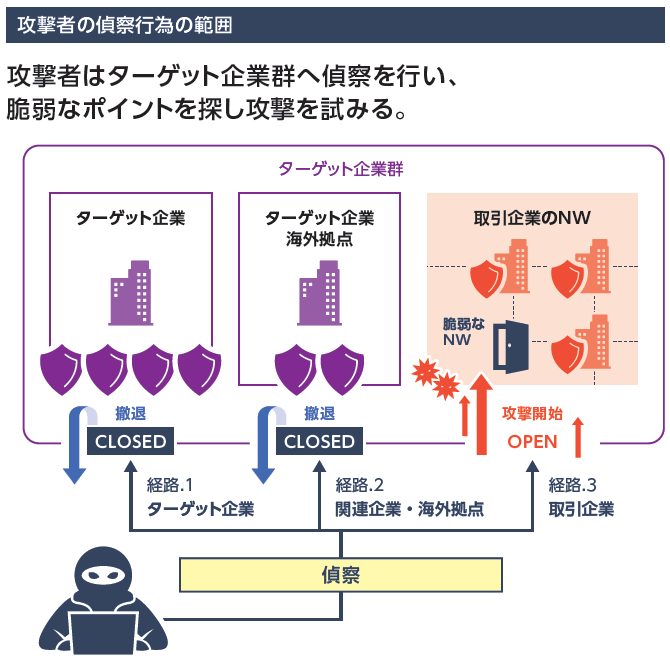

セキュリティリスクは取引先企業にもあります。侵入者はターゲット企業のサプライチェーン全体を偵察し、セキュリティが脆弱なポイントを発見して攻撃を試みるためです。

取引先が攻撃を受けると、保有している自社の機密情報が盗まれたり、そこを足掛かりとして自社のネットワークに侵入されたりする恐れがあります。実際に、自社が攻撃されていない場合でも、原材料メーカなどの関連会社が攻撃を受けることにより、工場を稼働停止せざるを得ない状況になるケースも近年観測されております。前述の「情報セキュリティ10大脅威」でも、「サプライチェーンの弱点を悪用した攻撃」が挙げられています。こうした状況を受けて、米国、EUを中心にサプライチェーン関連の規制が広がり始めています。

3. 企業が抱える課題- 外部公開資産のセキュリティリスク対策が進まない理由 -

セキュリティリスクを低減するためには、自社・海外拠点・取引先に脆弱な外部公開資産が存在していないか確認し、もし存在する場合は早急に対処する必要があります。しかし、実際の現場ではなかなか対策を進められないことも多いのが実情です。その理由について分析します。

■全体像を把握できない

企業が管理すべき情報資産の数は非常に多いため、どこにどういった外部公開資産があるのか、全てを正確に把握するのは容易ではありません。台帳で管理していても、更新が追いつかない場合もあります。例えば、新しいシステムやアプリケーションの開発を外部企業に委託すると、その企業が環境構築のために設置したサーバが管理対象から漏れてしまうケースなどが考えられます。

■体制がない

社内のリソース不足により、情報資産の棚卸しができていないケースもあります。海外拠点や、IT担当者のいない拠点はセキュリティ対策が不十分になりがちです。

また、自社だけでなく取引先企業のリスクまで把握しようとすると、どの部門が担当するのか判断が難しく、体制を整えられないといった声も聞かれます。

■何から手を付けていいかわからない

外部公開資産の棚卸しを行ってセキュリティリスクを認識したものの、数が多すぎて、何から対応するのか決められないというケースもあります。緊急度に応じて優先度を決める必要がありますが、一つ一つのセキュリティリスクについて詳細に調べていくのは多大な労力がかかるため、現実的とはいえません。また侵入者目線で考えた場合に、自社のセキュリティ体制はどこが他社と比べて弱いのか?がわかっていないと、本当に優先すべき対応が後手後手になってしまう恐れがあります。

■対策をとるための判断材料がない

セキュリティリスク対策にどの程度の予算をかけられるか、経営層の判断が必要となる場合があります。しかし、自社の外部公開資産がどういう状況なのか、どういった対策が必要なのか把握できていない状態では、経営層を説得するのは難しいでしょう。有効な対策を行えないまま、実際にセキュリティインシデントが発生するまで脆弱性が放置される可能性もあります。

■取引先への効率的・効果的なセキュリティ監査が難しい

昨今ではクラウド化が進み、多くの業務システムが内製からクラウドサービスへと移行しました。そのため、企業の

情報資産にアクセスする取引先は増加しています。また、業務拡大に伴う合併・買収や、新規協業も増加する傾向

にあります。

サプライチェーン関連の規制が広がる中、取引先への監査をどのように行うかが課題となっています。従来のような質問票やチェックシートによる監査は、作成・送付・回収・分析など多くの手間がかかるため、取引先が増えれば負担が増大します。また、質問票やチェックシートは自己申告性のため、抜け漏れが出たり、形骸化したりする恐れがあります。

■セキュリティリスクの重大性を経営層に伝えにくい

どこにどのようなセキュリティリスクが存在するか、経営層に向けた報告をまとめるのは至難の業です。リスクを伝えられなければ、せっかく棚卸しした情報も活用できません。

4. 課題解決に向けて ~ 自社、海外拠点、取引先に対して行うべきこと~

これまでに見てきた課題を解決するためには、何が必要なのでしょうか。目的別に行うべきことと、そのための手法をご紹介します。