3ステップで始める「内部不正対策」

-

│

本記事のサマリ

セキュリティ対策と言うと真っ先に思い浮かぶのは、ランサムウェアや標的型攻撃といった外部からのサイバー攻撃に対する備えでしょう。しかし、それらに勝るとも劣らぬほど企業に損害を与えかねないのが、従業員や関係者による「内部不正」です。日本では、性善説に頼りがちな企業文化も相まってなかなか進んでこなかった内部不正への対策ですが、新型コロナウイルスをきっかけにして起きた社会的な変化も相まって、いよいよ待ったなしの状況となっています。本記事では、内部不正を検知し、未然に防ぐために企業がどのような取り組みを行うべきか、人、組織、技術の3つの側面から、具体的に掘り下げていきます。

3行でわかる本記事のサマリ

- 内部不正対策の基本は「リスクベース」。組織全体で取り組み、総括責任者を設置し、「人」「組織」「技術」の側面からの対策が重要

- 「技術」対策の第一歩は資産の洗い出しとリスクの把握

- リスクに応じた3ステップでの対策

目次

- 社会変化に伴ってさらに高まる内部不正対策の必要性

- 内部不正対策の基本は「リスクベース」

- 3ステップで段階的に整備する内部不正対策の実例

1.社会変化に伴ってさらに高まる内部不正対策の必要性

今、自社にとって一番のセキュリティリスクは何でしょうか。データを暗号化したり、盗み出して公開すると脅迫するランサムウェアやWebサイトへの不正アクセスによる情報漏洩、時間をかけてシステム侵害する標的型攻撃、フィッシングメールによるIDとパスワード情報の詐取など、外部からのサイバー攻撃による被害は後を絶ちません。たしかにこれらも深刻な問題ですが、一つ、見落としてはならないリスクがあります。それは「内部不正」です。

「身内を疑うなんて......」と思う方がいるかもしれませんが、従業員や職員による顧客情報や製品情報の持ち出しは、残念ながら継続的に発生してきました。自分が正当に評価されていないといった感情から顧客情報、機密情報を持ち出して競合他社へ転職する事件は、媒体はCD-ROMからUSBメモリ、スマートフォン、クラウドサービスなどに変わっても、継続的に発生しています。しかも内部犯行は、ひとたび起きると1件あたりの被害が大きく、事業はもちろん、企業の信頼やブランドにも大きな影響を与えることから、情報処理推進機構(IPA)が毎年まとめている「10大脅威」でもコンスタントにランクインしています。

最近では大手通信キャリアの元社員が、ロシアの外交官に社内機密を売り渡したり、競合となる通信会社に転職する際に営業秘密情報を持ち出した事件は記憶に新しいことでしょう。しかし、このように明るみに出た事例は一部に過ぎず、内々で処理された未公表の事件となると相当数に上ると考えられます。

ここまでの事情ならば理解しているという方も多いかもしれません。ただ、内部不正対策の必要性は、昨今のいくつかの社会状況の変化によってさらに高まっていることに留意が必要です。

1つ目は、新型コロナウイルス対策の一環としてテレワークが拡大したことです。緊急事態宣言の解除後も、部分的に取り入れている企業は少なくありません。オフィスに出勤して仕事をしていた間は、上司や同僚の目もあって不正行為は自ずと抑止されていました。しかし自宅で業務を行うとなると、周囲の監視の目がなくなります。本来閲覧する権限がない情報にアクセスしたり、入手しても気づかれないだろう......と思う人が出てきてもおかしくはありません。

2つ目は、コロナ禍にともなう経済状況の悪化により、転職者・退職者が増えていることです。以前から内部不正による顧客情報や営業機密の持ち出しは、転職や退職がきっかけになるケースが少なくありませんでしたが、その機会が増えているのです。

そして3つ目は、グローバル化です。企業戦略として海外に事業を展開したり、ダイバーシティを意識した採用は多くの企業で進んでいることかと思います。ところが、ベースとなる文化の違いが情報の取り扱いに関する意識の差につながることが多々あります。例えば、お客様から預かった重要情報を外部に持ち出すことは、一般的に考えると情報流出につながる危険性があります。しかし、「開発作業を円滑に進めるために外部の協力を得ていた」「安い方がいいと思って、不正なツールを利用していた」といった具合に悪気なく情報漏洩を引き起こしてしまうケースが散見されます。日本の文化・常識からいえばあり得ないことでも別の文化では許されたり、あるいはリテラシーの低さが原因となって、情報漏洩が起こったりする可能性があるのです。

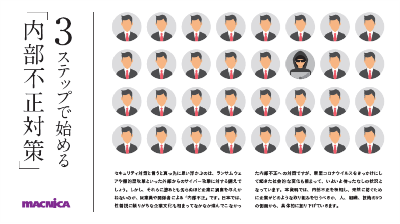

しばしば内部不正は「機会」「動機」「正当化」という3つの要素がそろったときに発生しやすくなると言われます。コロナ禍を機に加速した社会の変化は、この不正のトライアングルを加速させる方向に働いています。

多くの企業のセキュリティ対策状況を見ると、外部からのサイバー攻撃にフォーカスしたものがほとんどとなっています。ネットワーク境界にファイアウォールやUTMを導入し、エンドポイントには次世代エンドポイントセキュリティ製品やEDRを導入して多層防御を実現し、SOCやCSIRTを整備して検知、対応を速やかに行える体制を整える......といった具合に、さまざまな策を講じているでしょうが、その多くは、標的型攻撃やランサムウェアといった外部からの攻撃に対してです。

しかし前述の通り、昨今の環境変化によって内部不正のリスクは高まっています。加えて、サイバー攻撃者側も、企業の外部への備えが強化されていることを踏まえ、従業員をだましてIDやパスワード情報を盗み取り、それらを悪用して情報を盗み取るといった、内部不正を組み合わせた攻撃手法を取るようになっています。こうした状況を踏まえると、内部不正対策を後回しにしておくわけにはいきません。

2.内部不正対策の基本は「リスクベース」

では、まずどこから内部不正対策に取り組めばいいのでしょうか。

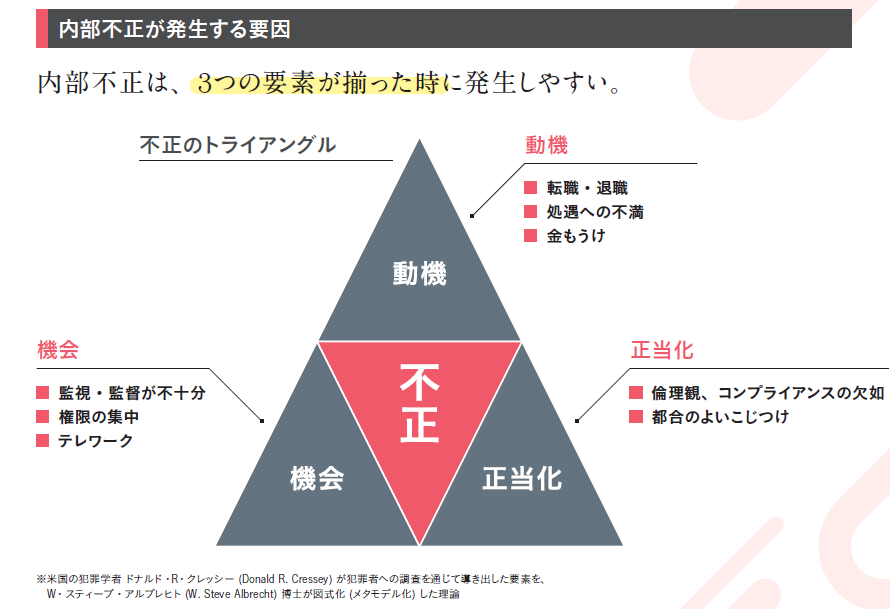

参考になるのが、情報処理推進機構(IPA)がまとめている「組織における内部不正防止ガイドライン」です。ここでは、経営者が内部不正対策に積極的に関与し、責任を持つとともに、組織全体で取り組んでいくことの重要性を示しています。そして、内部不正対策に関する総括責任者を設置し、「人」「組織」「技術」という3つの側面から対策を進めていくよう求めています。

まず人の対策ですが、「一体何が不正行為に当たるのか」「もし不正行為を行うとどうなるのか」といった基本的な事柄を、繰り返し従業員に伝えていきます。合わせて、企業が内部不正対策を取っている場合にはその仕組みを伝え、「不正を働いても発覚する可能性が高い」ことを伝え、抑止につなげることもポイントです。コロナ禍が示したとおり、社会は変化しますし、関連する法規制も変化しますから、教育内容を定期的に見直し、必要に応じて更新して繰り返し伝えていくことが重要です。 次に組織の対策ですが、こと内部不正対策に関しては、必要な機能が情報システム部門や人事、総務など複数組織に分散してしまっているケースが大半です。そこで、経営者の責任を明確化した上で総括責任者を置き、各部門が連携して対策に取り組める仕組みを作っていく必要があります。前述の人に対する教育も、総括担当者率いるプロジェクトが率先して進めていくことが望ましいでしょう。

次に組織の対策ですが、こと内部不正対策に関しては、必要な機能が情報システム部門や人事、総務など複数組織に分散してしまっているケースが大半です。そこで、経営者の責任を明確化した上で総括責任者を置き、各部門が連携して対策に取り組める仕組みを作っていく必要があります。前述の人に対する教育も、総括担当者率いるプロジェクトが率先して進めていくことが望ましいでしょう。

こうした対策を取った上で、いよいよ技術的な対策となりますが、その前に抑えておきたい方針があります。

内部不正に限らず対策の第一歩は、資産の洗い出しとリスクの把握です。自社が保有している情報資産にはどのようなものがあり、それぞれの重要度に応じて格付けします。そして、持ち出されては困る重要な情報、つまりリスクの高い情報から具体的な対策を実施していきます。つまり、外部のサイバー攻撃対策と同様、リスクベースの取り組みが重要です。

イメージしやすいよう、リスクの高い業務の例を考えてみましょう。

一つは、「特権ID」を利用する業務、いわゆる情報システム部門です。機密情報や顧客情報を格納するファイルサーバやデータベースサーバ、メールシステムなどの設定変更、ユーザーの追加・削除といった作業を行う際には、一般のユーザー権限よりも強力な権限を持つ特権IDを利用します。システムのメンテナンスと安定運用に不可欠な特権IDですが、その運用をITシステム部門の善意だけに頼り、適切な監視を怠っていると、ミスや出来心で、あるいは故意に悪用される恐れがあります。現に過去には、ITシステム担当者がデータベース内の顧客情報を持ち出して売却したり、退職した管理者が会社への腹いせにデータを消去してしまった、といった事件が発生しています。

もう1つの例はコールセンター業務です。コールセンターではお客様からのさまざまな問い合わせに答えるため、必然的に個人情報を閲覧したり、確認したりします。しかしこの業務でもアクセス制御やモニタリングが欠けていると、顧客情報を手元にダウンロードして媒体経由で持ち出すといった内部不正を招きかねません。特に新型コロナウイルスの感染拡大以降は、事業継続の観点から自宅などリモートからでもコールセンター業務を行えるソリューションが注目を集めていますが、内部不正対策とセットで実施しないと、情報漏洩のリスクが生じます。

こうして特にリスクの高い特定業務に重点的に対策を打った上で、全従業員を対象にした対策を検討していくべきでしょう。

前述の通り、コロナ禍以降、部分的にせよテレワークを取り入れる動きが広がる中で、内部不正のリスクは高まっていますが、やみくもに対策しようとしても効果は薄く、かえって従業員の士気の低下を招きかねません。そこで、全体的にリスクアセスメントを実施し、「業務と無関係なことをやっている従業員」「普段ならばあり得ないような挙動を示している従業員」といったリスクの高い人物を洗い出した上で、重点的にモニタリングしていくことが有効です。

そしてリスクの状況を可視化し、リアルタイムにモニタリングできるような体制が整えば、内部不正につながりそうな疑わしい挙動をいち早くつかみ、深刻な事態に陥る前に上司経由で介入し、被害を未然に防ぐことができるでしょう。

外部のサイバー攻撃対策に比べ、内部不正対策には遅れがあると言われます。個人情報漏洩が目立ち始めた2000年代初めのころから、内部不正対策の必要性は指摘されてきました。しかし「仲間である従業員をダイレクトに監視するのはいかがなものか」と、従業員を信頼する日本の企業文化や風土に合わない部分もあって、積極的に検討されなかった部分があります。

ただ実際に内部不正に至るまでには、何らかの兆候があるはずです。不正が起きてから対応するのではなく、予兆の段階で信号をキャッチし、事前に食い止めることによって、従業員にも企業にもどちらにとってもベターな結果になるのではないでしょうか。もちろん、法律や労働組合との関係もあって、実際の進め方は企業それぞれに異なってくるでしょうが、「不正を犯させない」という観点で取り組むことが重要でしょう。

また、顕在化し、実際に被害が報じられている外部のサイバー攻撃に対し、内部不正のリスクはぼんやりとしており、いったいどの程度被害が生じるのかが把握しにくい部分も、対策の遅れにつながっていました。しかしアセスメントを通じてリスクを「見える化」することによって、どの部分にどの程度投資することで内部不正による損失を防げるかを定量化でき、対策を促進できるでしょう。

3.3ステップで段階的に整備する内部不正対策の実例

人に対する教育と、経営層も含めた組織・体制の整備を進めた上で、アセスメントによってリスクの高い箇所を把握し、優先順位を付けたならば、いよいよ具体的な技術的な対策を検討していきましょう。ここでは、リスクに応じて、3つのステップで段階的に進めていく方法を紹介します。

ステップ1:Cyberarkによる特権ID管理やエンドポイント型内部不正対策製品の部分的な導入

前述の通り、「特権ID」は、ユーザーの追加や削除、設定変更、データのバックアップや消去といった非常に強力な権限を持っています。サーバやネットワーク機器、アプリケーションやデータベースの運用管理に不可欠な権限ではありますが、悪用されれば事態を引き起こされます。

内部関係者による不正だけではありません。最近ではサイバー攻撃者も特権IDのうまみを理解し、内部に侵入した後はさまざまな手段を講じて特権IDを奪取した上で、機密情報の窃取といった目的を達成し、さらには侵入の痕跡を消そうと試みます。

こうした事態を防ぐには、特権IDの適切な管理が不可欠です。それを実現するのが「CyberArk」になります。

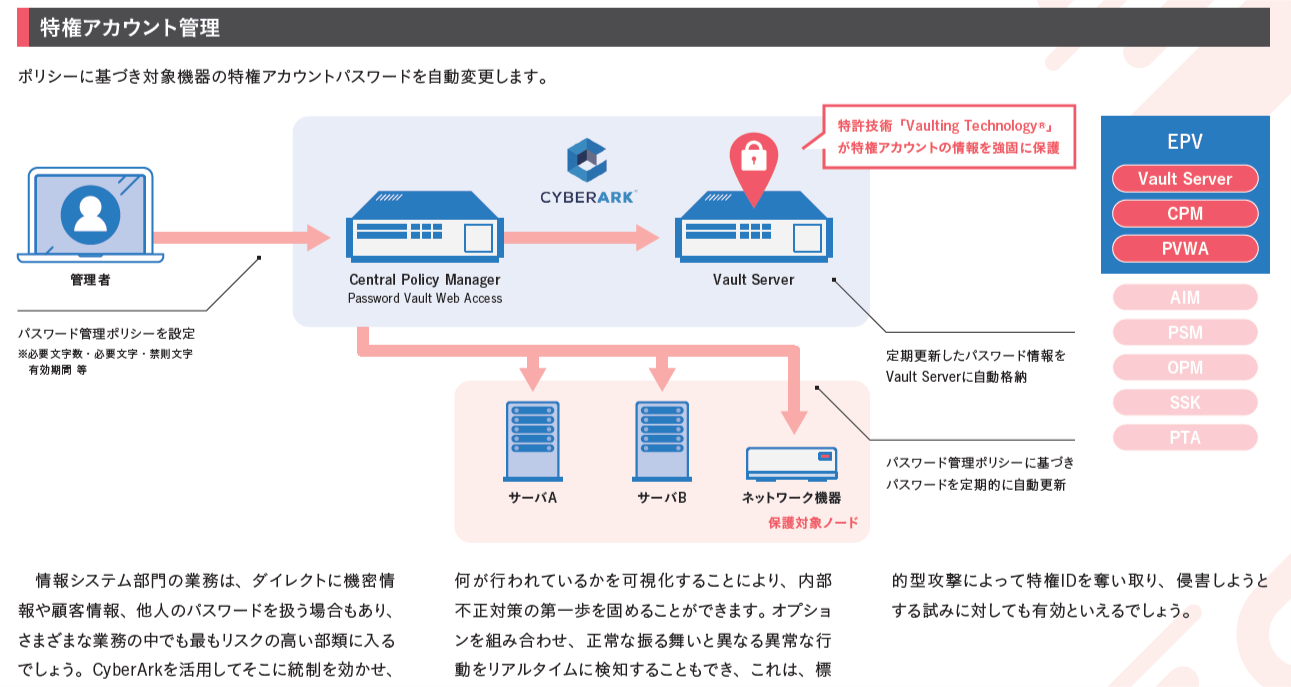

CyberArkは、特権アカウント情報を安全に保護する「Vault Server」、特権アカウントに対する一元的なポリシー管理を行う「Central Policy Manager」、管理のためのWebベースのユーザーインターフェイス「Password Vault Web Access」(PVWA)といった主要なコンポーネントのほか、操作内容の監視・監査を行う「Privileged Session Manager」(PSM)をはじめとするいくつかのオプションで構成されています。

これまで特権IDは、サーバごと、データベースごとに個別に発行され、運用されてきました。このため、誰にどのような特権IDが付与されているかが把握できないだけでなく、時には「急いで対応しなければいけないから」と複数のユーザーの間で特権IDのパスワードが共有されるなど、セキュリティ的に望ましくない運用がされることもありました。ここが、内部不正を招く隙になっていたと言えるでしょう。

CyberArkでは、複数のリソースの特権IDを一元管理し、管理者との間に立って制御します。管理者はCyberArkにアクセスすると、あらかじめ定められたポリシーに沿って、自分が管理すべきリソースへのアクセスのみが許可され、各リソースの特権IDのパスワードを知ることはありません。管理者ごとにアクセス可能な時間帯を設定したり、利用できるコマンドを制限することも可能です。また、どの管理者がいつ、どのデバイスの特権IDを利用したかといった記録を取ることで、濫用や出来心による不正を抑止する効果も発揮できます。 情報システム部門の業務は、ダイレクトに機密情報や顧客情報、他人のパスワードを扱う場合もあり、さまざまな業務の中でも最もリスクの高い部類に入るでしょう。CyberArkを活用してそこに統制を効かせ、何が行われているかを可視化することにより、内部不正対策の第一歩を固めることができます。オプションを組み合わせ、正常な振る舞いと異なる異常な行動をリアルタイムに検知することもでき、これは、標的型攻撃によって特権IDを奪い取り、侵害しようとする試みに対しても有効といえるでしょう。

情報システム部門の業務は、ダイレクトに機密情報や顧客情報、他人のパスワードを扱う場合もあり、さまざまな業務の中でも最もリスクの高い部類に入るでしょう。CyberArkを活用してそこに統制を効かせ、何が行われているかを可視化することにより、内部不正対策の第一歩を固めることができます。オプションを組み合わせ、正常な振る舞いと異なる異常な行動をリアルタイムに検知することもでき、これは、標的型攻撃によって特権IDを奪い取り、侵害しようとする試みに対しても有効といえるでしょう。