IDaaS 選定ガイド ゼロトラスト実現に欠かせないIDaaS導入5つの選定ポイント

-

│

3行でわかる本記事のサマリ

- 働き方の変化とクラウドシフトにより、ゼロトラストセキュリティ環境が求められている。

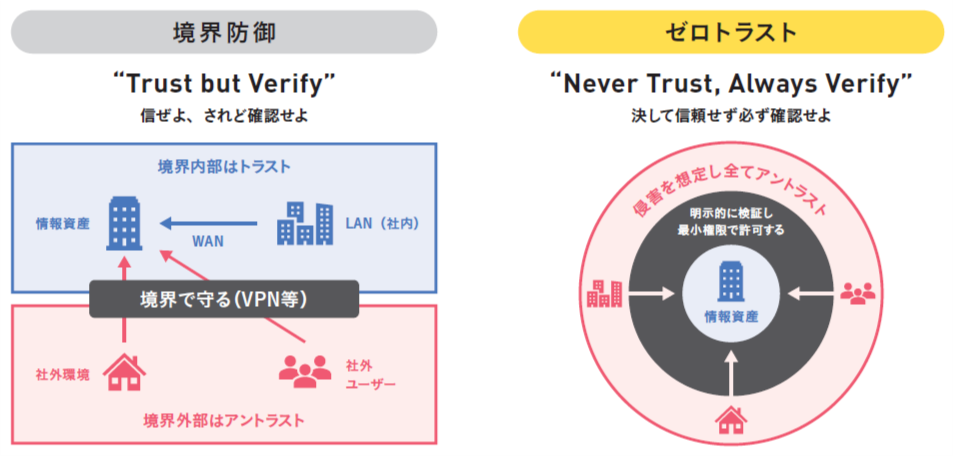

- 従来の境界防御では情報資産を守れず、ゼロトラストはセキュリティ環境のシフトを提案している。

- ゼロトラストの実現には、ユーザー認証・認可、デバイス信頼性監視、ゼロトラストネットワーク、運用変革が重要であり、IDaaSがその一部を担う。

はじめに~既存の認証基盤とどうすみ分ける?~

多くの企業が環境整備を進めているゼロトラストにおいて、アクセスするユーザーの認証・認可を実現するための仕組みとして欠かせないIDaaS(Identity as a Service)。利便性を向上させるシングルサインオン(SSO)やセキュアなアクセスを支援する多要素認証(MFA)を実現する仕組みとしてイメージしている方も少なくないが、ゼロトラストではそれだけでは不十分だと言わざるを得ない。ゼロトラストに向けたIDaaS選び。どんな点に注意しながら選択していくべきなのだろうか

目次

- ゼロトラストが今必要になる背景

- ゼロトラストを構成する考え方とその具体的な要素

- IDaasの必要性

- 認証・認可の要となるIDaaS選びのポイント

ゼロトラストが今必要になる背景

働き方が大きく変わり、業務環境のクラウドシフトが続くなか、新たな時代に適した業務システム環境が求められているのはご存じの通りだろう。消費行動の変化からDXへの移行が企業の生き残りをかけた経営課題となっており、テレワークが普及した働き方への対応も含め、デジタルの力を企業の活力として積極的に取り入れていかなければならない時代になっている。

一方で、情報システム部門においては、新たなセキュリティ環境の整備が急務となっている。SaaSやIaaSなどクラウドを中心とした業務基盤の整備が進んだことで、自宅も含めたあらゆる環境から業務システムにアクセスできるなど、効率的な働き方が可能になっている。

しかし、従来のファイアウォールを中心とした境界防御の考え方では企業の情報資産を守ることができず、新たな時代に適用できるセキュリティ環境へのシフトが求められている。

その考え方の中心にあるのが、「NeverTrust, Always Verify」(決して信頼せず必ず確認せよ)を前提にセキュリティ環境を考えるゼロトラストと呼ばれる考え方だ。

この考え方は、自社内での有効なセキュリティ対策となるだけでなく、海外の現地法人や取引先などサプライチェーンも含めたグローバルガバナンスにおける重要な指針としても重要なポイントだ。

認証基盤やそのポリシー管理がグローバルに分散してしまうことで、十分なガバナンスが発揮できないばかりか、拠点によってはローカルブレイクアウトによって境界防御の外から簡単に社内ネットワークへのアクセスが可能になってしまっているという状況も生まれている。「何も信頼しない」という視点に立つことは、グローバルガバナンスという観点からも重要だろう。

すでにゼロトラストを前提とした対策づくりがさまざまな場面で進められており、BPRも含めた運用改革を進めながら、各種ソリューションやコンサルティングサービスなどが多くのインテグレータから提供されている。

ゼロトラストは、単なる理想ではなく、現実的な実装段階にあるのだ。

ゼロトラストを構成する考え方とその具体的な要素

では、ゼロトラストを実現するためには、どのような環境が求められるのだろうか。そもそも、従来の境界防御における課題を考えたうえで、求められるゼロトラストの要件に合致した環境を整備していくことが重要だ。

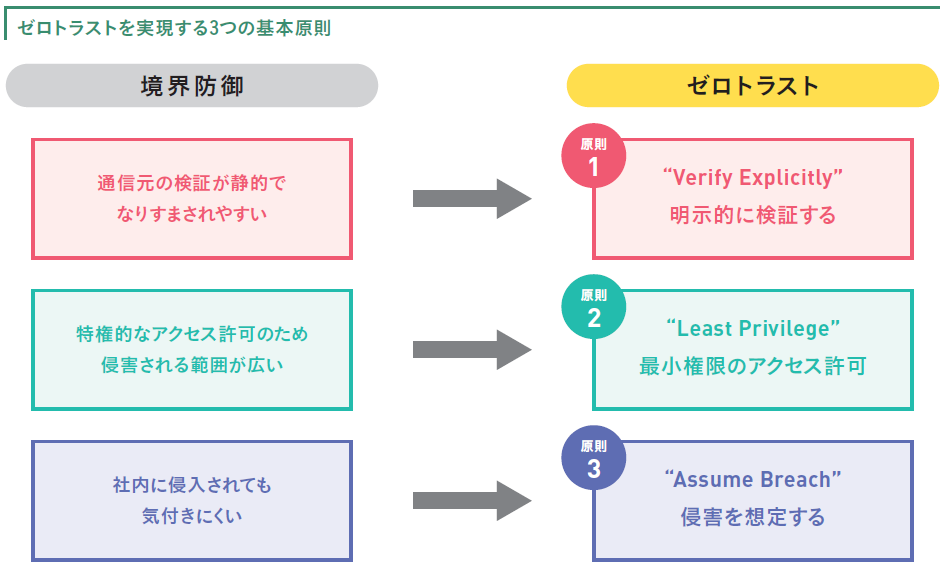

境界防御の課題は、大きく「通信元の検証が静的でなりすまされやすい」「特権的なアクセス許可のため侵害される範囲が広い」「社内に侵入されても気付きにくい」の3つに集約される。

通常のセキュリティ対策では、各システムにて設定されたID・パスワードなどの情報が漏洩すると、VPNを経由していとも簡単に社内への侵入を許してしまう。認証情報が静的なため、なりすましが容易なのだ。認証・認可に必要な処理は動的に行われるべきで、継続的にデバイスの安全性を検証していく仕組みが必要だ。

また、"VPNを経由したアクセスは安全" という前提に立っていることが多く、社内ネットワークへの特権的なアクセスが可能で、広い範囲で攻撃者に侵入を許してしまうことも起こりがちだ。だからこそ、VPN経由であっても、通信は全て保護しながらセッションごとに動的なアクセス許可を行うなど、最小権限のアクセス許可を前提とした環境を作り上げる必要がある。

そして、特権的なアクセスによって社内に侵入されると気づきにくいため、基本的には侵入されることを想定し、ランサムウェアや内部不正など侵害を想定した運用変革を進めていくことが求められる。

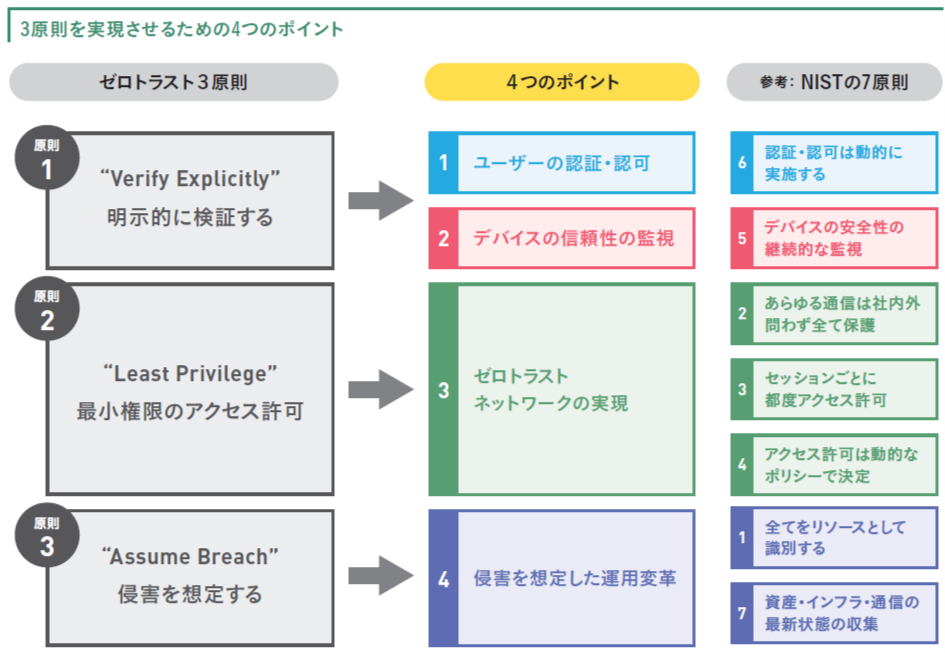

この3つの課題に対処するためのゼロトラスト3原則は、NIST(National Institute of Standards and Technology:米国立標準技術研究所)がクラウド時代に適したセキュリティモデルとして示した「SP 800-207: Zero Trust Architecture(A) ZT2nd DRAFT」の7つの原則と当てはめることができる。

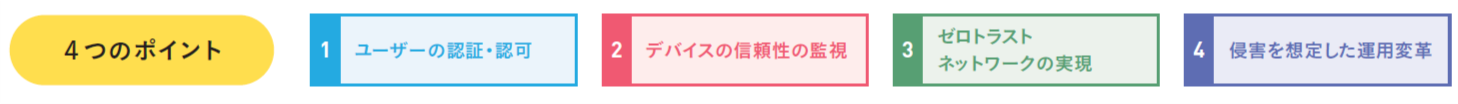

これらを具体的な対策として落とし込むと、大きく4つのポイントに集約できる。それが「ユーザーの認証・認可」「デバイスの信頼性の監視」「ゼロトラストネットワークの実現」「侵害を想定した運用変革」だ。

IDaasの必要性

ゼロトラストに適した環境整備を行うためには、前述した4つのポイントを加味することが重要になってくるが、今回のテーマになっているIDaaSは動的に行う「ユーザーの認証・認可」の領域に該当する。

もともと企業における認証基盤は、Windows Server内に搭載されたディレクトリサービス「Active Directory(以下、AD)」がその中心で、現在もその状況は変わっていない。

最近では、Microsoft Azure上で提供されている認証サービス「Azure AD」と連携する「Azure AD Connectサーバ」をオンプレミスに設置し、社内の認証基盤として、Microsoft 365などSaaSと連携するケースが増えている。

しかし、SaaSをはじめとしたクラウドアプリケーションがクラウド上に展開されているにも関わらず、認証する基盤だけオンプレミス上に用意するのは理にかなった構成とは言い難い。クラウドファーストな環境整備が進む今では、認証基盤もクラウド側にある方が自然な流れであることは間違いないだろう。

ゼロトラストにおける動的な認証・認可の要として、そしてユーザーの利便性向上に役立つSSOが実現できる環境づくりとして、IDaaSが注目されているわけだ。

もちろん、全ての環境がクラウドに移行できるわけではないため、オンプレミスとクラウドの双方で1つのIDで認証でき、アクセス場所やデバイスの種類など各種コンテキストも加味した柔軟なポリシー設定によって権限を付与する認可の仕組みが構築できるIDaaSを選択したい。

ただし、IDaaSと呼ばれるもののなかには、機能をシンプルに提供するソリューションもあり、同じカテゴリでもできることが大きく異なっている。国産ベンダーも含めてIDaaSに関するソリューションが数多く登場しているものの、SSOやMFAに対応できるだけの機能を提供するソリューションもある。

拡張性や連携性などがソリューションによって異なることはきちんと知っておきたい。

認証・認可の要となるIDaaS選びのポイント

ゼロトラストにおいてユーザーの認証・認可を実現するIDaaSは、どんな視点でソリューションを選択していくべきだろうか。

多くの企業ではオンプレミス上にディレクトリサービスを運用しているため、全ての環境を一気にIDaaSへ移行することは難しいだろう。また、グループ会社を含めたゼロトラスト環境を実現するためには、それぞれ個別に運用しているディレクトリサービスをどう吸収していくのかについても意識する必要がある。

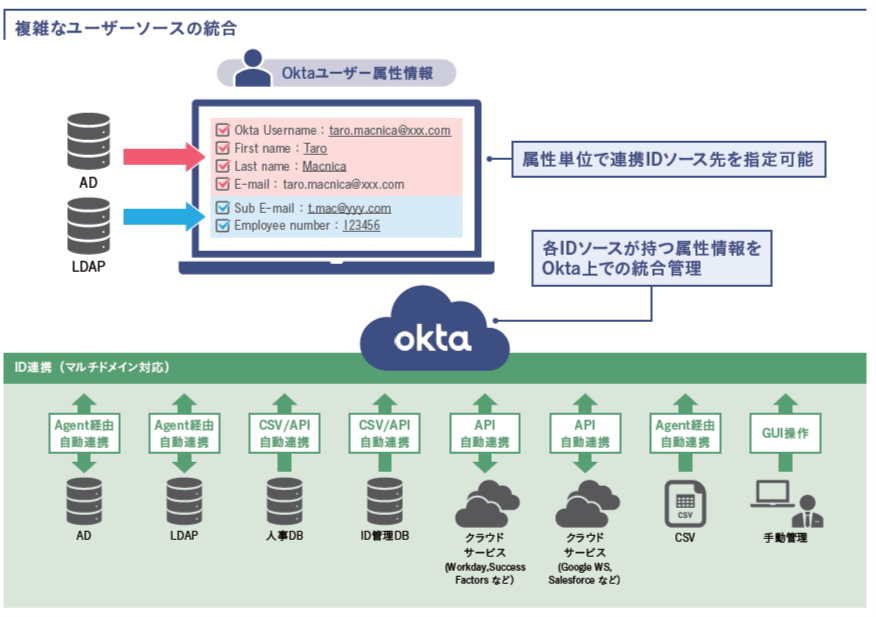

ポイント1:複雑な既存ID環境の統合に対応できるか?

企業のなかで統合的なユーザーの認証・認可の基盤を整備することがゼロトラスト環境には必要だが、日本企業のなかには、ADにおける最大の管理単位となるフォレストが信頼関係のある複数の単位で構成される、いわゆるマルチフォレスト環境になっているケースも少なくない。また、ユーザーIDのソースがアプリケーションごとに存在しているケースもあるなど、利用環境や導入時期によって複雑な様相を呈しているのが現実だ。

IDaaSを導入する際には、事前にIDを統合して単一のIDソースを構築しておく必要がある。しかし、情報システム部門が管理するもの以外にも、部門ごとに導入しているシステムが存在しているケースでは、事前のID統合だけでも複数年を費やすプロジェクトになりかねず、情報システム部門からすると前に進めづらい場面もあるだろう。

そんな現状を打開するためには、マルチドメインやマルチネットワーク環境化でIDソースを柔軟に同期できる仕組みが望ましい。つまり、多くのID連携方式に対応しているIDaaSを中心に据えれば、事前にIDソースを統合せずともIDaaS環境が整備できるようになる。

例えばOktaでは、ADやLDAPはもちろん、APIやCSV自動連携を駆使することでHRシステムや個別ID管理システム、SaaSが提供するディレクトリ連携など柔軟な連携が可能だ。もちろん、REST API連携も提供しており、クラウドのみならずオンプレミス環境に点在する複数のIDソースを束ねて統合的なID認証基盤を整備できる。また直感的なGUIが用意されているOktaは、豊富な連携テンプレートが用意されており、日本語対応の設定マニュアルも充実しているため、複雑なID連携も負担なく実現できるよう配慮されている。

IDaaSによっては、シングルドメインが前提となるものやAD連携だけが考慮された国産IDaaSもあり、単一IDソースへの対応は可能だが、複数のIDソースがある場合は一部マニュアルでの運用を余儀なくされてしまう。

もちろん、全てのアプリケーションで利用するIDが統合できることが理想だが、現実の運用を考慮すると、既存の運用を維持しながら、ゼロトラストに求められる動的なユーザーの認証・認可の仕組みづくりが可能なものを選択したい。

本記事の内容を詳しく紹介したセミナー動画をご視聴いただけます。