SASE/SSE 選定ガイド 後悔しないSASE/SSE導入5つの選定ポイント

-

│

3行でわかる本記事のサマリ

- ゼロトラストの3要件は、通信元の検証改善、最小権限のアクセス許可、侵害を想定した運用変革。

- SASE(Secure Access Service Edge)は、異なる通信を制御するために複数のソリューションを統合し、一元的なアクセスコントロールを可能にする。

- SASEを検討する際は、SASEとSSE(Security Service Edge)のアプローチや各種セキュリティ機能の比較を考慮する必要がある。

はじめに ~群雄割拠のSASE/SSE、生き残るのはどこだ?~

多くの企業が取り組むゼロトラストにおいて、そのフレームワークとして提唱されている SASE(Secure Access Service Edge)。すでにSASEを中心としたゼロトラストネットワークを整備している企業も増えており、プロジェクトが進んでいるケースもある。群雄割拠するSASEにおいて、どんな視点で選ぶべきなのだろうか。

目次

- ゼロトラストが今必要になる背景

- ゼロトラストを構成する考え方とその具体的な要素

- SASEの必要性

- 複雑性を増すSASE選び、失敗しない5つのポイント

ゼロトラストが今必要になる背景

働き方が大きく変わり、業務環境のクラウドシフトが続くなか、新たな時代に適した業務システム環境が求められているのはご存じの通りだろう。消費行動の変化からDXへの移行が企業の生き残りをかけた経営課題となっており、テレワークが普及した働き方への対応も含め、デジタルの力を企業の活力として積極的に取り入れていかなければならない時代になっている。

一方で、情報システム部門においては、新たなセキュリティ環境の整備が急務となっている。SaaSやIaaSなどクラウドを中心とした業務基盤の整備が進んだことで、自宅も含めたあらゆる環境から業務システムにアクセスできるなど、効率的な働き方が可能になっている。

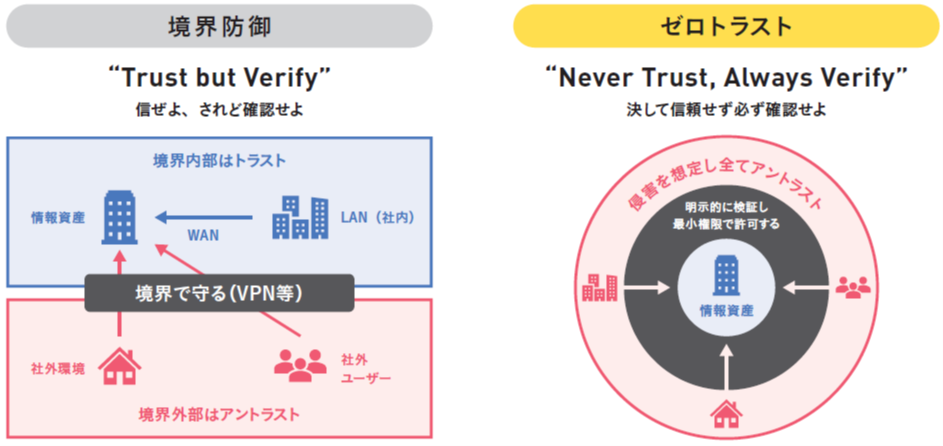

しかし、従来のファイアウォールを中心とした境界防御の考え方では企業の情報資産を守ることができず、新たな時代に適用できるセキュリティ環境へのシフトが求められている。その考え方の中心にあるのが、「Never Trust, Always Verify」(決して信頼せず必ず確認せよ)を前提にセキュリティ環境を考えるゼロトラストと呼ばれる考え方だ。

この考え方は、自社内での有効なセキュリティ対策となるだけでなく、海外の現地法人や取引先などサプライチェーンも含めたグローバルガバナンスにおける重要な指針としても重要なポイントだ。認証基盤やそのポリシー管理がグローバルに分散してしまうことで、十分なガバナンスが発揮できないばかりか、拠点によってはローカルブレイクアウトによって境界防御の外から簡単に社内ネットワークへのアクセスが可能になってしまっているという状況も生まれている。

「何も信頼しない」という視点に立つことは、グローバルガバナンスという観点からも重要だろう。

すでにゼロトラストを前提とした対策づくりがさまざまな場面で進められており、BPRも含めた運用改革を進めながら、各種ソリューションやコンサルティングサービスなどが多くのインテグレータから提供されている。

ゼロトラストは、単なる理想ではなく、現実的な実装段階にあるのだ。

ゼロトラストを構成する考え方とその具体的な要素

では、ゼロトラストを実現するためには、どのような環境が求められるのだろうか。そもそも、従来の境界防御における課題を考えたうえで、求められるゼロトラストの要件に合致した環境を整備していくことが重要だ。

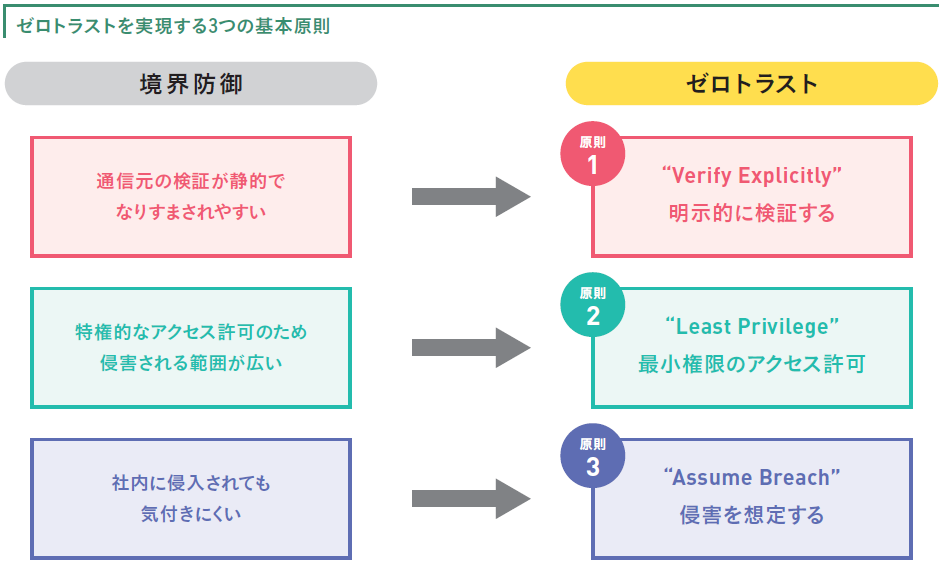

境界防御の課題は、大きく「通信元の検証が静的でなりすまされやすい」「特権的なアクセス許可のため侵害される範囲が広い」「社内に侵入されても気付きにくい」の3つに集約される。

通常のセキュリティ対策では、各システムにて設定されたID・パスワードなどの情報が漏洩すると、VPNを経由していとも簡単に社内への侵入を許してしまう。認証情報が静的なため、なりすましが容易なのだ。認証・認可に必要な処理は動的に行われるべきで、継続的にデバイスの安全性を検証していく仕組みが必要だ。

また、"VPNを経由したアクセスは安全" という前提に立っていることが多く、社内ネットワークへの特権的なアクセスが可能で、広い範囲で攻撃者に侵入を許してしまうことも起こりがちだ。だからこそ、VPN経由であっても、通信は全て保護しながらセッションごとに動的なアクセス許可を行うなど、最小権限のアクセス許可を前提とした環境を作り上げる必要がある。

そして、特権的なアクセスによって社内に侵入されると気づきにくいため、基本的には侵入されることを想定し、ランサムウェアや内部不正など侵害を想定した運用変革を進めていくことが求められる。

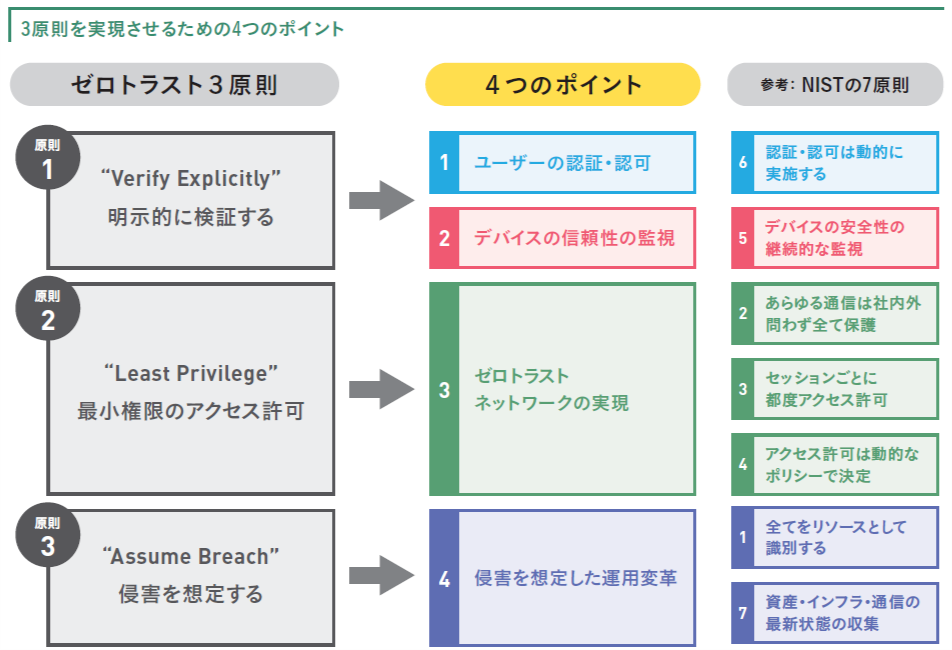

この3つの課題に対処するためのゼロトラスト3原則は、NIST(National Institute of Standards and Technology:米国立標準技術研究所)がクラウド時代に適したセキュリティモデルとして示した「SP 800-207: Zero Trust Architecture(A) ZT2nd DRAFT」の7つの原則と当てはめることができる。

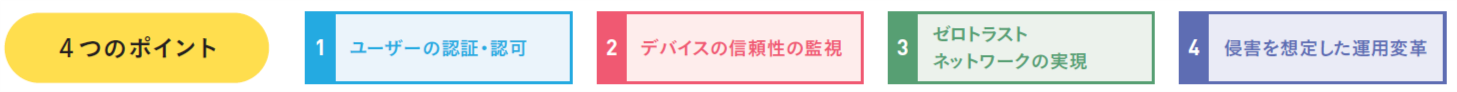

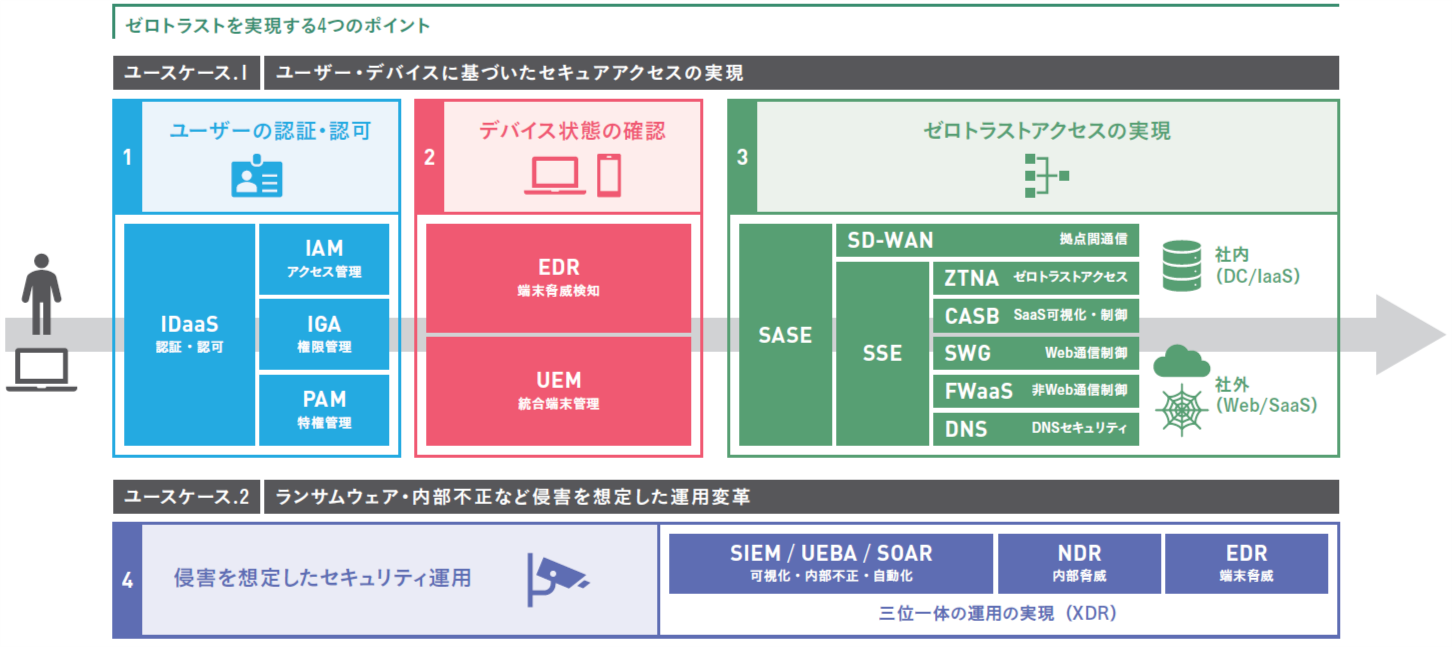

これらを具体的な対策として落とし込むと、大きく4つのポイントに集約できる。それが「ユーザーの認証・認可」「デバイスの信頼性の監視」「ゼロトラストネットワークの実現」「侵害を想定した運用変革」だ。

SASEの必要性

ゼロトラストに適した環境整備を行うためには、前述した4つのポイントを加味することが重要だが、今回のテーマになっているSASEは「ゼロトラストネットワークの実現」の領域に該当する。

これまで企業では、WANによる拠点間通信をはじめ、テレワーク環境で急増するリモートアクセス、SaaSを含めたWeb通信という異なる3つの通信を制御するべく、それぞれ異なるソリューションを採用してきた。

リモートアクセスを含めたインターネット通信をデータセンターに集約する構成を採用してきた企業も少なくないが、クラウドへのアクセスを自社ネットワークからのアクセスだけに絞ってしまうと非効率であり、VPNなどのゲートウェイにかかる負荷も大きくなる。

だからこそ、ローカルブレイクアウトを含めた新たなWANトポロジを前提に、業務システムのアクセスを考える必要がある。

そこで、クラウドネイティブな形で統合的なセキュリティ環境を提供するのがSASEだ。SASEは、あらゆる通信を例外なく共通の経路を経由させることで、一元的にアクセスコントロールが可能になるため、セキュリティ面でもゼロトラストの考え方と非常に相性がいい。また、ローカルブレイクアウトにてセキュアながらダイレクトに業務基盤へアクセスできるため、生産性の向上でも大きく役立つものになる。

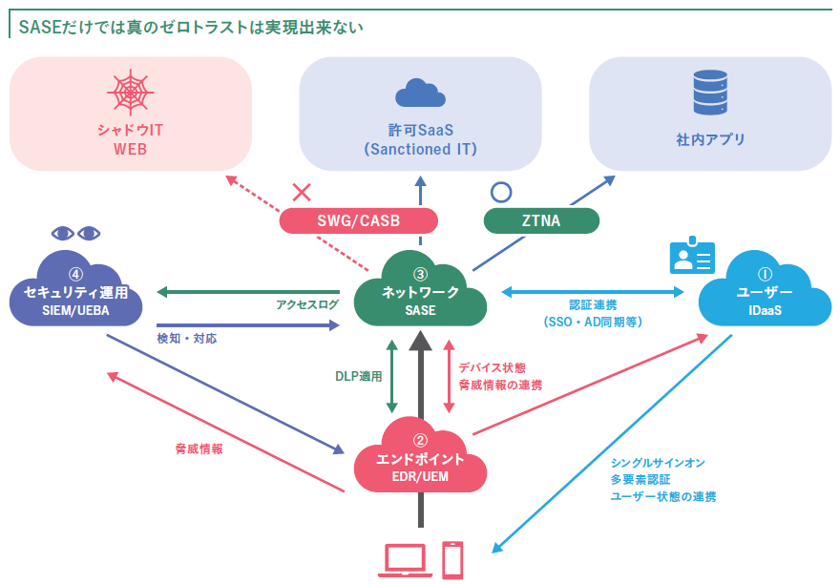

ただし、SASEさえ導入すればゼロトラストが実現するわけではなく、あくまで4つのポイントに照らし合わせて、それぞれ最適なソリューションを有機的に連携させていくことが重要になってくる。

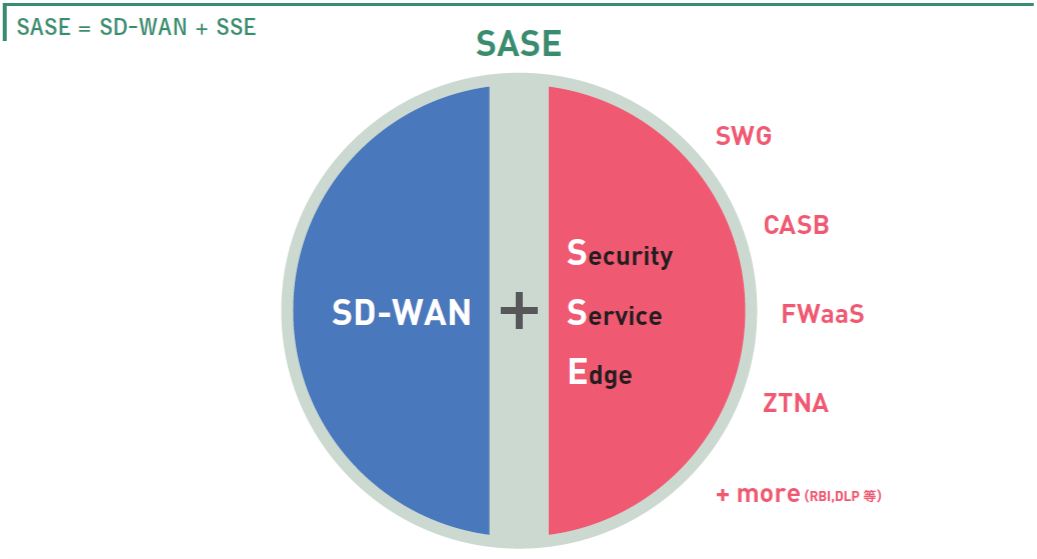

SASEは、プロキシ機能やフィルタリング機能を提供するSWG(Secure Web Gateway)をはじめ、クラウドサービスにおける利用状況の可視化や制御を行うCASB(CloudAccess Security Broker)、SWGと合わせて活用することで社内ネットワークなどプライベートゾーンへのアクセスが制御できるZTNA(Zero Trust Network Access)、HTTPS以外の非Web通信を制御するFWaaS、そしてインターネットアクセス時に名前解決に不可欠なDNSを制御するDNSセキュリティなど、各種セキュリティ機能が高度に統合されている。また、ソフトウェアによって拠点間通信のWANを制御し、ネットワークの可視化を実現するSD-WANも、SASEの領域に含まれている。

世の中にはSASEに実装されている各種セキュリティ機能を個別に実装するものもあるが、ポリシーが統一できないうえに運用管理の面では煩雑で非効率になることは間違いない。適材適所に選択していくことも可能ではあるものの、できればまとめて管理していける環境を選択したいところだろう。

複雑性を増すSASE選び、失敗しない5つのポイント

では、ゼロトラストネットワークを実現するSASEフレームワークを自社に取り入れるには、どのようなソリューションを選択すればいいのだろうか。

特にSASE選びを複雑にしているのは、複数機能を統合的に扱っているソリューションであることはもちろん、ネットワーク機器やセキュリティソリューションを提供してきた多くのベンダーが、市場拡大を目的にSASEへ参入してきていることも大きな要因の1つだ。そんな群雄割拠の状態が続いているSASEに対して、いくつかの視点でその選択の勘所について考えていきたい。

ポイント1.SASE vs SSEの1 2つのアプローチを理解する

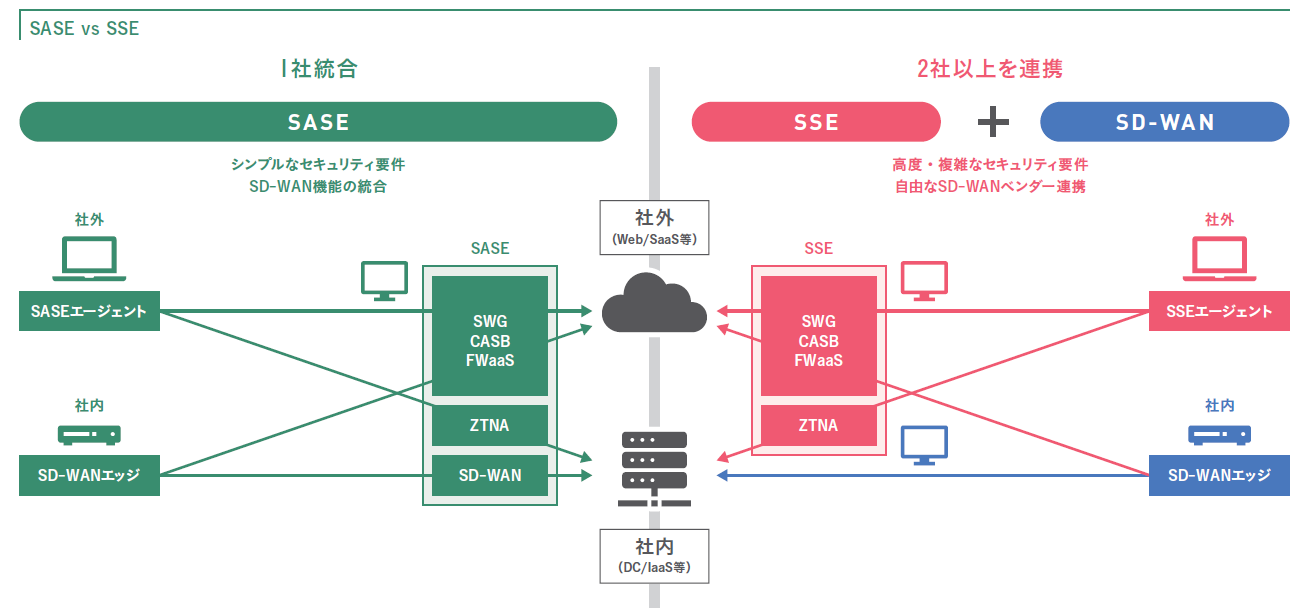

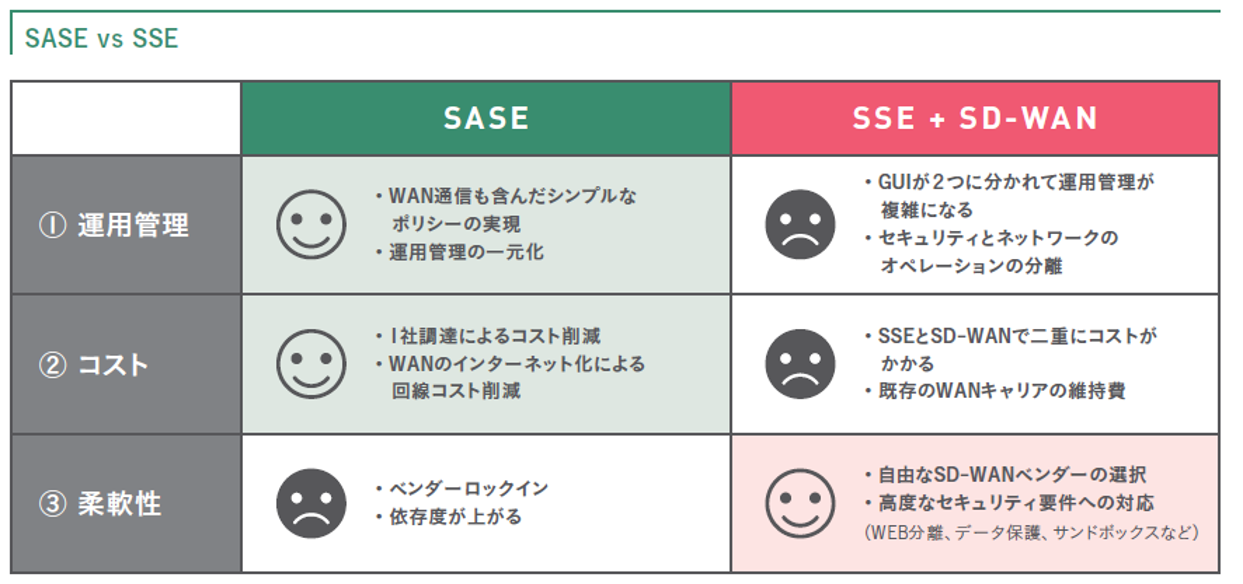

SASEは確かに包括的なセキュリティ機能とネットワーク機能を含めた理想的なフレームワークだが、通常ではネットワークとセキュリティ担当者の違いによって運用体制が異なっているのが一般的だろう。特にネットワークに関しては既存回線や設備の更改タイミングも考慮する必要があることから、全ての環境を1つのベンダーに集約することが困難な企業側の事情もある。

そこで、SASEに加えて新たに提唱されているのが、セキュリティ機能が高度に統合されたSSE(Security Service Edge)という概念で、ネットワーク機能を統合したSD-WANを別々に調達・統合するSSE+SD-WANというアプローチだ。

それぞれ一長一短あるものの、WANも含めたSASEによる導入が困難な企業においては、SSEによるアプローチを検討することも視野に入れて考えたい。

拠点間のWAN通信やリモートアクセス通信双方を区別せず、単一のコントロールプレーンで制御できるSASEであれば、当然ながらシンプルな運用が可能であり、ライセンスやハードウェアコストなどの面でメリットが得やすい。

例えば代表的なSASEベンダーの1社であるCato Networksでは、高速な海外拠点間の通信を実現するグローバルバックボーンが利用でき、国際専用線のコスト削減も付加価値として期待できるなど、メリットも大きい。ただし、単一ベンダーに依存してしまうことによるベンダロックインのリスクもトレードオフとして生まれてくる。しかも、単一ベンダーだけであらゆるセキュリティ機能を高度に維持することは現実的に難しく、機能自体が成熟していないソリューションも存在しているのは確かだ。

一方で、SSEとSD-WANを組み合わせた場合は、最適なベンダーをベストオブブリードで選択可能なため、ベンダーに依存しない環境が整備できる。例えば高度なデータ漏洩保護機能を備えたCASBに強いSSEベンダーと、独自のWAN高速化機能を備えたSilver PeakのようなSD-WANベンダーを連携するといった、最適かつ自由な組み合わせが実現できる。可用性の面でも、どちらかがサービスダウンしたとしても、もう一方の経路でビジネス継続ができるというメリットも生まれてくる。もちろん、運用の煩雑さやコスト面ではデメリットも出てくるため、自社に合わせた選択が求められる。

グローバルガバナンスを意識したグローバルベンダであれば、どこに拠点があっても一元的に管理できるSASEのほうがメリットは大きいはずだ。また金融機関や官公庁など厳しいセキュリティ要件を掲げている場合は、アイソレーション(Web分離)やDLP機能、サンドボックスなどセキュリティ機能の充実したSSEを選択するといったアプローチも考えられる。業務システムがキャリアと密接に関係しているような企業であれば、セキュリティとネットワークを分けたSSE+SD-WANの方が導入のインパクトが軽減できるだろう。

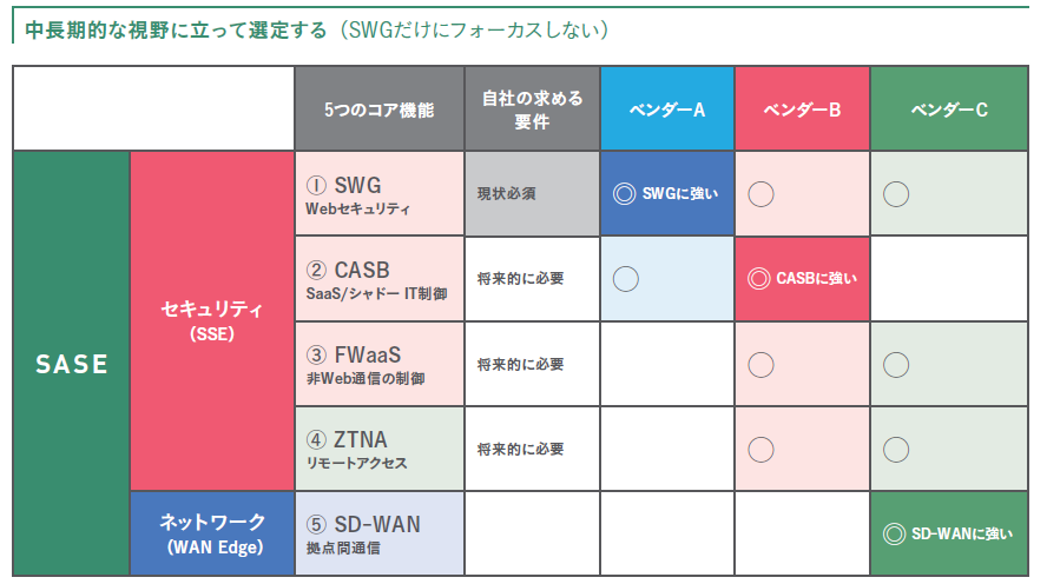

ポイント2. 5つのコア機能を広く捉えて比較する

SSEやSASEを考える場合、具体的な機能の面で自社にあったソリューションを選択していく必要がある。具体的には、下記の5つのコア機能を中心に比較してみることから始めたい。もちろん、これら以外にもサンドボックス、データ保護、WEB分離などが要件に入ってくるケースはある。

ただし、複数の機能が有機的に連携する機能セットの集合体であり、単機能での比較は避けたうえで、大きく広い視野でソリューションを捉えていきたい。日本でよく見かけるのは、既存プロキシの置き換えとして機能するSWGを中心に機能比較を行ってしまうケースだ。実際に導入したあとにSASEとしての機能が十分に満たせておらず、拡張性やライセンスの面で必要な環境への投資が難しくなるなど、後悔する企業が後を絶たない。

現時点でもSaaSをはじめとしたクラウド利用が進んでいるなかでは、SWGの機能はもちろん、クラウドの利用状況を可視化、制御できるCASBなどに重きを置いて検討するべきで、HTTPS以外の通信も将来的にSASEに統合するのであれば、ポイント80や443のポートだけではないフルポートが制御できるFWaaSの機能も重要になってくる。その意味では、従来オンプレミスで行ってきた機能単体での製品選定ではなく、今後のビジネスモデル変革も含めた企業の戦略に沿って、中長期の視点に立って製品を見ていくことが重要になってくる。

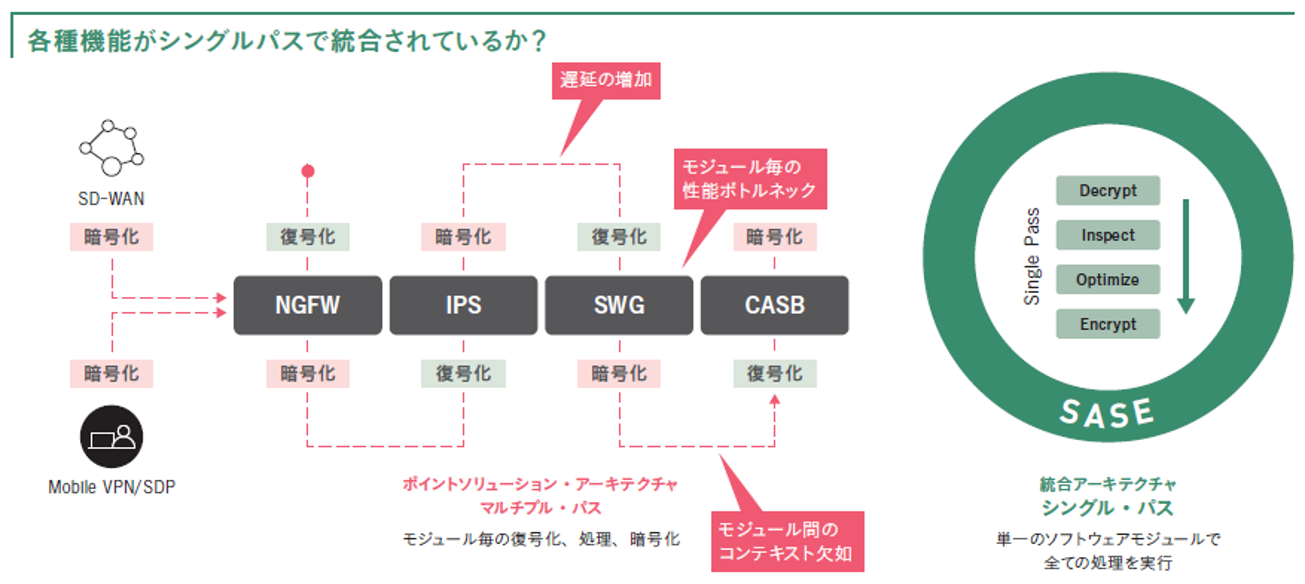

ポイント3. 真に統合されたSASEを選定する

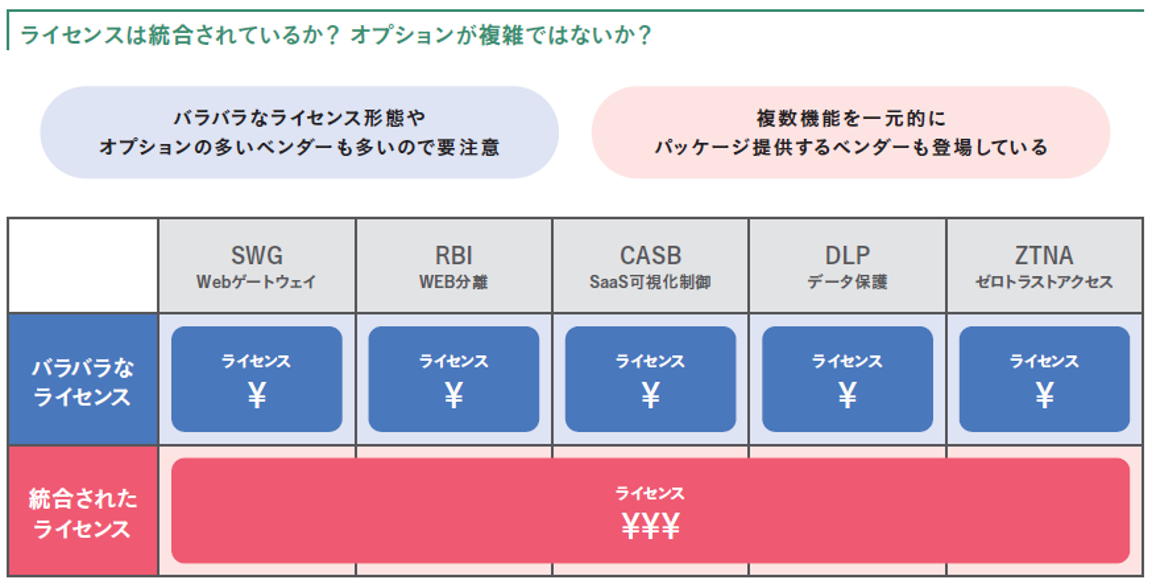

企業におけるセキュアな環境づくりに欠かせないSASEやSSEは、一見するとさまざまな機能がうまく連携して1つのプロダクトとして機能している印象を持つソリューションも少なくない。しかし、実際には共通のプラットフォームとして機能しておらず、単一ベンダーのソリューションながら、運用に負担のかかるものやライセンスなどがバラバラでコストが大きくなってしまうものも存在している。

ここでしっかり評価したいのは、どこまでが統合されているのかという点だ。ベンダーによっては不足しているポートフォリオを買収によって補っているケースがあり、一見統合されているように見えても、実情は相互に連携していないものも。特に寄せ集めた機能をクラウド上で統合している場合、1つの通信に対してセキュリティの各コンポーネントを適切な順番でやり取りさせるサービスチェインニングの過程で性能劣化が起きることがあるなど、パフォーマンス面で課題が出てきてしまうこともある。

では、真に統合されているかどうかをどのように見極めればいいのか。まずは急速に市場が立ち上がったSASEに対応するため、必要不可欠となる5つのコア機能を自社開発だけで賄いきれず、買収で補完している戦略をとったかどうか。SD-WANとCASBベンダーが多くの大手ベンダーに買収されていることは記憶に新しいところだろう。

もちろん、買収されたソリューションをソフトウェアとしてネイティブな状態にまで昇華させているソリューションは過去にも存在しているが、少なくとも1 ~ 2年以上の長い年月が必要になってくる。自社で検討しているSASEがどんな経緯で機能を獲得したのかについては、少なくとも注視しておきたいところだ。また、シンプルに管理画面を確認し、機能ごとに異なるGUIで管理されているようなものは、統合性に乏しいと言わざるを得ない。

そして統合性を見極めるためのもう1つの方法として、ライセンス形態を確認することも判断材料として有効だ。当初から統合されたSASEとして提供されている場合、1つのライセンスで複数の機能が利用できるケースが多く、そうでない場合は個別にラインセスを追加していかざるを得ず、トータルコストが高騰してしまう危険性をはらんでいる。実例では、当初強みを持っていたSWGから長い年月をかけてSASEに拡張したようなソリューションを選択した結果、機能別でライセンスがバラバラで必要機能を積み上げるとかなりの費用負担になってしまったという話もある。

ポイント4. SASEを超えて考える

ゼロトラストネットワークを実現するための手段としてのSASEだが、最終的な意味で真のゼロとストを実現するためには、前述したとおり、NISTの7原則から想定される4つのポイントに基づいてソリューションを導入し、1つのエコシステムとして疎結合させながら相互に連携させていくことが重要になる。

複数のソリューションを柔軟に連携させていくエコシステムでゼロトラストを考えた場合、大きくは特定の1社で垂直統合する「クローズドエコシステム」と、専業ベンダーが相互に連携する「オープンエコシステム」の2種類が存在する。よくゼロトラストで話題になるのは、SASEとデバイス状態の監視を行うためEDRとの連携部分だ。

例えばクローズドなエコシステムを進めるTrellix(旧McAfee)は、SASEソリューションとしてSkyhigh SecurityのUnified Cloud Edge(UCE)と密接に連携し、自社EDRと共に提供している。一方オープンなエコシステムは、自社の製品ポートフォリオをむやみに拡張するよりも、外部ベンダーにAPIを開放することで相互に密に連携する"餅は餅屋" 戦略を念頭にアライアンスを推し進める動きも。EDRベンダーの1つであるCrowdStrikeは、端末側で取得した脅威情報や端末自身の健全性スコアをAPI経由で取得できるようなSASEとの連携をサポートしており、オープン性を強く打ち出している。

SASEにおいては統合性を重視すべきではあるものの、ゼロトラスト全体を単一のベンダーで提供可能なソリューションは存在していないのが現実だ。APIを積極的に公開することでAPIエコノミーを実現する動きのように、APIによって高度に連携できるオープンなエコシステムを選んでいくほうが、将来的な機能劣化を防ぐことにもつながるため、最良な選択となってくるだろう。

ポイント5. 現実的なSASE実装を支援するパートナーも意識したい

ゼロトラスト環境を整備していくためには、複数の機能が備わったSASE やSSE だけでなく、IDaaS やEDR なども含めて最適なデプロイや日々の運用を進めていく必要がある。その意味では、全てを自社でやりきるのではなく、自社の環境にあったSASE およびSSE の提案から、将来を見据えたゼロトラストへのロードマップも描けるようなパートナーの存在は欠かせないところだ。

実際のパートナー候補となり得るのがマクニカだ。SASE やSSE 含めた多くのソリューションは、グローバルで磨かれてきた製品が多いため、最新動向や技術トレンドは業界のトップベンダとのつながり欠かせない。その点マクニカは、業界のトップベンダを一次代理店として扱ってきたことによる知見を持ち、直接静先端の技術者とやり取りできることが大きな強みの1 つだろう。

また、社内にいる各製品に精通したエキスパート同士がタッグを組み、顧客の環境に応じて詳細な技術検証ができるのは、商社であるマクニカだからこそ。メーカーの立場であるSASEやSSE を提供するベンダーには難しいところだろう。その検証を通じて、製品の良しあしを十分見極めることが可能で、稼働の運用も考慮した提案が可能になる。

▼2023年の最新情報版「SASE/SSE選定ガイド2023」はこちら!![]()

▼本記事の内容を詳しく紹介したセミナー動画をご視聴いただけます。