XDRで解決できる、セキュリティ運用3つの課題とは?

-

│

本記事のサマリ

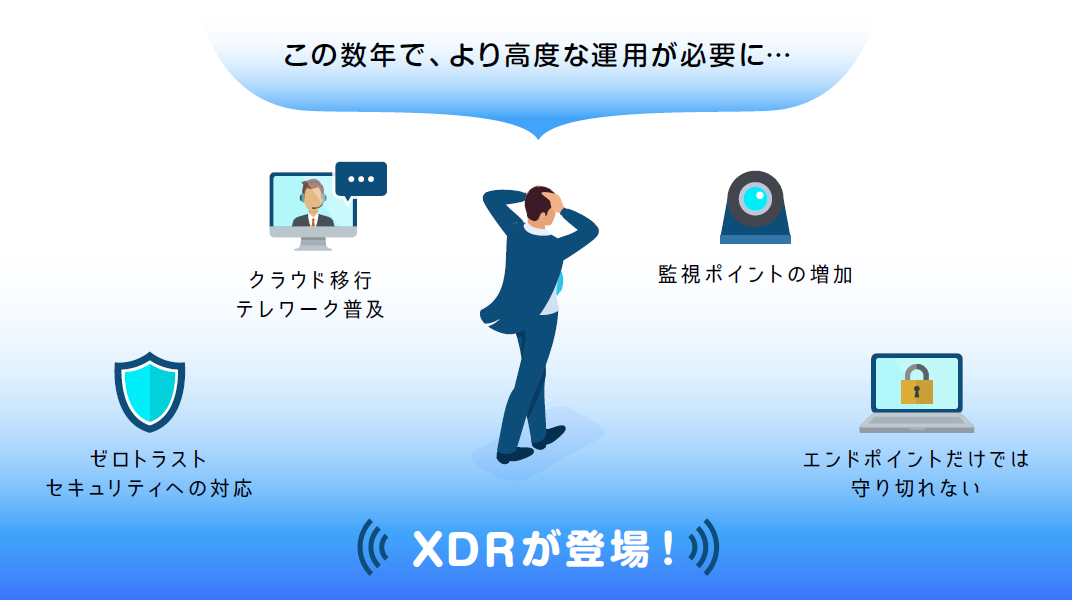

サイバー攻撃の巧妙化やI T 環境の変化に伴い、境界防御だけでなく、さまざまなログやアラートを統合的に解析し、いち早く脅威を検知して対処するといった「セキュリティ運用」の重要性がますます高まっています。しかし、クラウド移行やテレワークの普及など、さまざまな環境の変化への対応が必要となり、人材不足の中で運用負荷の増大が大きな課題となっています。 その解決を図る鍵が、「X D R」 (Extended Detection and Response)です。

本記事では、XDRのメリットをご紹介します。

3行でわかる本記事のサマリ

- XDRは、内部に侵入した脅威の検知と対処を重視。

- XDRは、境界防御やエンドポイントセキュリティだけではなく、さまざまなソースからデータを統合し、脅威の全体像を把握して正確な検知や迅速な分析・対処を実現。

- XDRの導入により、セキュリティ運用の課題であるデータ収集の煩雑さ、過検知・誤検知、セキュリティ人材の確保といった問題を解決し、効率的なセキュリティ運用と重要な問題への対策が可能に。

目次

- XDR 登場の背景

- XDR で解決できる、セキュリティ運用3つの課題

- XDR はセキュリティ運用の各フェーズにどのようなメリットをもたらすのか?

XDR 登場の背景

サイバーセキュリティは長年、外部からやってくる脅威をいかに境界で防ぐかに焦点が当てられてきました。しかし、サイバー脅威の巧妙化、IT 環境の変化に伴って求められるアプローチは変化してきました。

例えば侵入前提の対策です。この数年では、侵入はあり得るという前提に立ち、内部に入り込んだ脅威をいち早く検知し、何が起こっているかを分析し、適切に対処することで被害を最小化するアプローチに力点が置かれています。これは、昨今話題の「ゼロトラストセキュリティ」でも重要なポイントです。

また、昨今では監視ポイントの増加によって、セキュリティ運用に大きな変化が求められています。かつてはユーザーが使うPC、アクセス先である業務アプリケーションやデータもオンプレミスの環境にあったため、境界を監視することで、ある程度セキュリティ運用はまかなえてきました。 しかし、デジタルトランスフォーメーション(DX)の一環でクラウドサービスへの移行を進めたり、新型コロナウイルス対策の一つとしてテレワークを導入する動きが広がる今、かつての境界防御やエンドポイントセキュリティのようにどこか一カ所だけをモニタリングしていても、脅威の検知、対処は困難になっています。同時に、監視ポイントが増えれば増えるほど、セキュリティ運用担当者の負荷は高まってしまうという課題があります。

一連の変化を踏まえると、セキュリティ運用は、より柔軟なものへ変化する必要に迫られていると言えるでしょう。変化し続けるIT 環境の中でもセキュリティを維持し、ビジネスへの影響を最小化できる、柔軟性を持った仕組みが求められています。その実現の鍵となるのがXDR(Extended Detection and Response)です。XDR はさまざまなソースからデータを統合することによって脅威の全体像を把握し、正確な検知や、迅速な分析・対処を実現することで、SOC やCSIRT のセキュリティ担当者の煩雑な作業の手間を削減し、より重要な問題や根本的な対策に取り組めるようにします。

XDR で解決できる、セキュリティ運用3つの課題

ここからは「XDR が具体的に解決できる運用の課題とは何か」を整理していきます。

侵入を前提としたセキュリティ運用においては、防御だけでなく、「収集」「検知」「分析・対処」という3 つのステップが必要になります。

具体的には、ファイアウォールやIDS/IPS といったさまざまなセキュリティ機器やプロキシサーバ、認証基盤、そしてエンドポイント、さらにはネットワークトラフィックなどのログ、アラートを「収集」し、それらを相関付けて脅威を「検知」し、どのような影響があるかを「分析」した上で、疑わしい端末の隔離や悪意あるサイトへの接続のブロックといった「対処」を行うことで、侵害を最小限にとどめていきます。

ただ、こうしたプロセスはなかなか理想通りには回りません。実際にはさまざまな課題が生じています。

①収集の課題:データ取り込みの煩雑さ

収集の段階では、さまざまなポイントに導入しているセキュリティ製品のログやアラートを、「SIEM」と呼ばれるログの統合監視ソリューションに集約することが今は一般的です。しかし残念ながら、SIEM が連携できる製品は限定的で、必要なすべてのデータをそのまま取り込めないことが少なくありません。カスタマイズを加えれば不可能ではありませんが、その際には、ログが各製品からどのような仕様・形式で出力されるかを調べ、開発作業を行う必要があります。そのため、複数のソースから得られる情報を統合するには、専門的な知識が求められる上に、多くの時間と手間がかかります。

②検知の課題:過検知・誤検知

検知の段階では、いわゆる「過検知・誤検知」が大きな課題となっています。センサーとなるセキュリティ製品やサーバは、日々大量のアラートを出力しますが、そのすべてが本当の攻撃とは限らず、むしろ、調査してみたら「たまたま従業員がイレギュラーな業務をしていただけだった」というケースは珍しくありません。中には、それでもうまくチューニングができないために、不要なアラートが出続けてしまう事態も起きているようです。かといって、過去には、不要だと思って見逃していたアラートの中に重大な侵害の兆候が隠れていた事件もありましたから、放置するわけにもいきません。単純なトリアージが難しいグレーな検知も増えているため、結果としてセキュリティ担当者は日々、本当に深刻なアラートかどうかを正確に判別するトリアージの段階から複数のデータソースのログを突合せて詳細確認をするなど、多くの労力を費やすことになってしまいます。

③分析の課題:セキュリティ人材の確保

分析・対処の段階では、解析結果を踏まえて適切な対処を行う必要がありますが、ここでもまた、運用負荷が課題となっています。導き出されたアラートを元に事実確認を行い、自社の業務と照らし合わせて本当に危険なものかどうか判断を下す必要がありますが、それには、各セキュリティ製品や脅威に関する知識はもちろん、業務理解も求められます。残念ながら、予・人材に余裕のある大手企業であってもそうしたスキルを持つ人材は豊富とは言えず、外部のセキュリティ運用サービスに委ねるか、予算の都合であきらめるかという状況です。さらに踏み込んで、再発防止に向けた抜本的な対策を提案するとなると、とても手が回らないのではないでしょうか。 このように導入・設定が困難だったり、実害のないアラートに本来対応するべきアラートが埋もれ見逃してしまったり、分析・対処に高度な知識を持つ人が必要とされるため、結局は「ログを貯めるだけ」に終わり、せっかくのデータが活用されてこなかったのが実情ではないでしょうか。

このように導入・設定が困難だったり、実害のないアラートに本来対応するべきアラートが埋もれ見逃してしまったり、分析・対処に高度な知識を持つ人が必要とされるため、結局は「ログを貯めるだけ」に終わり、せっかくのデータが活用されてこなかったのが実情ではないでしょうか。

この課題を解決し、新たなセキュリティ運用体制を実現する鍵の1 つがXDR です。

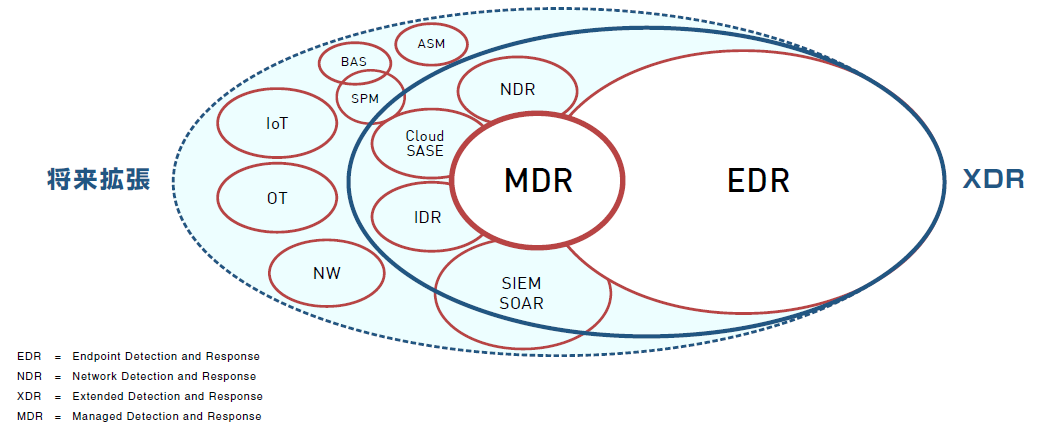

XDR は、ファイアウォールやIDS/IPS、メールゲートウェイなどのセキュリティ製品にはじまり、Active Directory やIDaaS といった認証基盤、ネットワークトラフィックを解析するNDR(Network Detection and Response )、CASB やSWG をはじめとするクラウドベースのセキュリティソリューションに加え、エンドポイントに導入されたEPP、EDR から情報を収集し、相関付けながら分析し、インシデントを検知して対処していくためのプラットフォームです。

単純なウイルス感染の有無だけならば、たとえばエンドポイントなどどこか一つのポイントだけを監視し、一つのデータソース(ログ)をチェックするだけでも把握できるでしょう。しかし昨今の脅威は、「キャンペーン」と表現される通り、ある端末に侵入した後、次々に異なるマルウェアをダウンロードしながら社内を探索し、より高い権限を持つアカウントを乗っ取ったり、重要な情報が保存されているサーバやシステムへと侵害範囲を広げ、時間をかけて目的達成を試みていきます。こうした動きは、単一のログやアラートだけを追っていては把握できません。

XDR は、複数の情報を集約して分析し、コンテキストに沿ってインシデントの全体像を可視化します。影響範囲も特定できるため、まずどこから対処すべきか、優先順位を付けやすくなります。またSOAR としての機能も備えており、ワークフローに沿って、端末の隔離やネットワーク設定の変更といったインシデント対応を自動化することも可能です。

ポイントは一連の処理を人手に頼るのではなく、機械学習(ML)を活用し、自動化していることです。セキュリティ運用が抱える課題の背後には、知識やスキルを持つセキュリティ人材不足という根本的な課題がありますが、XDR はそこをテクノロジによってサポートしてくれます。 <XDRとは>

<XDRとは>

様々なセンサーからの情報を横断的に分析することで、可視性と検知を向上させ、組織・企業を守るコンセプト

Keyword: 顧客スキルに依存しない、自動化、迅速化、判断・意思決定を支援するアウトプット、製品連携( セキュリティデザイン・技術的な連携)、各種インテリジェンス

XDR はセキュリティ運用の各フェーズにどのようなメリットをもたらすのか?

では、XDR がセキュリティ運用の各フェーズにどのようなメリットもたらすか、具体的に見てみましょう。

①収集:プリセットで連携を実現し、導入・運用の手間を省く

前述の通り、SIEM を用いてもログの一元管理は可能でしたが、導入に専門的な知識が必要となることが高いハードルとなっていました。各システムやセキュリティ製品が出力するログの形式はまちまちで、SIEM に統合する前に適切に正規化する必要があります。特に、日本市場固有のツールが出力するログフォーマットは、グローバルなツールと異なることが多々あり、変換する一手間が必要でした。また、吐き出したログをどのように転送し、SIEM に入力するかという連携部分についても検討が必要で、SIEM でログの統合管理を実現したいと考えても多くの手間と時間がかかっていました。

これに対しXDR では、多様な製品に対応し、ログの取り込み処理や仕様があらかじめセットアップされています。設定をプリセットで用意することにより、個別にルールやポリシーの作り込みを行うことなく、スピーディかつ簡単に導入できます。これまで大きなハードルとなっていた、「知識を持ったエンジニアがいないので、導入できない」という問題からも脱却できるでしょう。もう1 つ大事なポイントは、IT 環境の変化にも容易に対応できることです。XDR の運用開始後に、新たなデータソースからログを取り込む必要が生じたり、製品仕様に変更があったときも、容易に拡張・対応できます。

②検知:単一のセンサーだけでは検知できない侵害を検知、過検知を削減

EDR や NDR の導入、SOC や CSIRT を設置したインシデント対応に取り組み始めた企業の多くが直面する問題が「アラートの精査」です。

EDR はPC 内部の動きを詳細に追うことができますが、「どのように侵害されたのか」「他のデバイスにな影響があったか」などを追跡しようとすると、ネットワーク側の情報も含めて追っていく必要があり、途端に解析の難易度が高まります。

例えば、ある端末で不審なプロセスが起動し、外部と通信を行った痕跡までは捉えることができたとしても、その通信が成功したかどうかを確認するにはEDR単体では足りず、プロキシサーバや認証サーバのログと突き合わせて追跡する必要があります。

これに対しXDR は、EDR のアラートを、NDR や他のセキュリティ機器から得られるネットワーク側の情報と組み合わせ、関連付けながら分析することで、単体では気付けなかった侵害を検知し、対処することができます。 逆に、EDR 単体で見ると怪しい挙動に見えてアラートにつながった動きでも、ネットワーク側のログと照らし合わせてみたら実は通常の業務にすぎなかった、というケースは少なくありません。XDR はこのように単体のログでは検知できなかった侵害を検知し、優先順位を付けて示すとともに、日々大量に生じる誤検知・過検知を省き、運用を効率化します。もちろんXDR の存在は、EDR や NDR が果たす役割を否定するものではありません。むしろ、せっかく導入したこうしたソリューションの情報を生かし、正確に検知を行う手助けになると言えるでしょう。

③分析/ 対処:フローの可視化による全体像の迅速な把握および対処

昨今のインシデント対応においては、迅速さが重要な要素となります。時間をかけてじっくり行われる攻撃もありますが、一方で、ヒット&アウェイのように、脆弱性を突いて侵入したら即座に被害を及ぼす攻撃も少なくありません。また、アラートが上がっても「一部の端末での感染に過ぎない」と判断して対処したつもりでいたら、社内の別の部署で同様の侵害が再び発生してしまい、大騒ぎになるケースもあります。従って分析においては、迅速さと正確さの両方が欠かせません。

ただ、迅速かつ正確な分析を下すには、セキュリティに関する知識やスキルが不可欠です。ログを統合分析し、攻撃フロー全体を可視化するルールを定義し、運用し、継続的に改善するには、一にも二にも経験豊富なアナリストが必要でした。

XDR はこうしたプロセスも、機械学習を活用して自動化し、初期段階から攻撃の全体像を把握できるようにします。これにより、根本的な原因・侵入経路の特定や影響範囲の確認といった作業も迅速に行えるようになります。限られたリソースの中でインシデント対応を進める際の優先順位付けも可能です。

さらに、SOAR としての機能を統合することによって、初期対応を自動化することも可能です。たとえばランサムウェアや情報漏洩のように一刻を争うセキュリティインシデントが検知された場合、あるいは深夜・週末で担当者が不在の場合などでも、ひとまずSOAR のフローに沿って一次対処を行って「止血」を行い、あらためて詳細な調査を行う、といったことも可能になります。担当者の負荷を減らしつつ、セキュリティ運用フローの改善に寄与すると言っていいでしょう。