2022年に発生したSaaSインシデントのご紹介~ SaaSを安全に利用するには?~

-

│

3行でわかる本記事のサマリ

- HubSpotの侵害では、攻撃者が従業員のアカウントを侵害し、連絡先データをエクスポートしました。

- 対策として、HubSpotの設定で常に無効にし、特別な支援時にのみ有効化することが推奨されます。

- Microsoftの対策として、MFAの強化、信頼できるエンドポイントの要求、最新のVPN認証オプションの活用などが挙げられます。

はじめに

2022年3月の最終週に、Microsoft、HubSpotといった著名なテクノロジー企業がデータ侵害について公表しました。

非常に洗練された攻撃者グループ「DEV-0537」(別名:LAPSUS$)はMicrosoftに対する攻撃を成功させました。

一方で、HubSpotに対する攻撃はどのグループによって実施されたのか明らかにされていません。

本ブログでは、公開されている情報に基づいた2つのインシデント情報と、このような攻撃へのリスクを最小限に留めるためのベストプラクティスをご紹介します。

HubSpot

2022年3月21日、HubSpotは3月18日に発生した侵害を報告しました。悪意のある攻撃者が、従業員のカスタマーサポート用に使用していたアカウントを侵害しました。

これにより従業員の複数のHubSpotアカウントへのアクセス権を使用して連絡先データにアクセスし、情報をエクスポートすることができてしまいました。

この侵害に関する情報が限られているため、対策することは難しいように思われますが、HubSpotの管理コンソールの設定により対策が可能です。

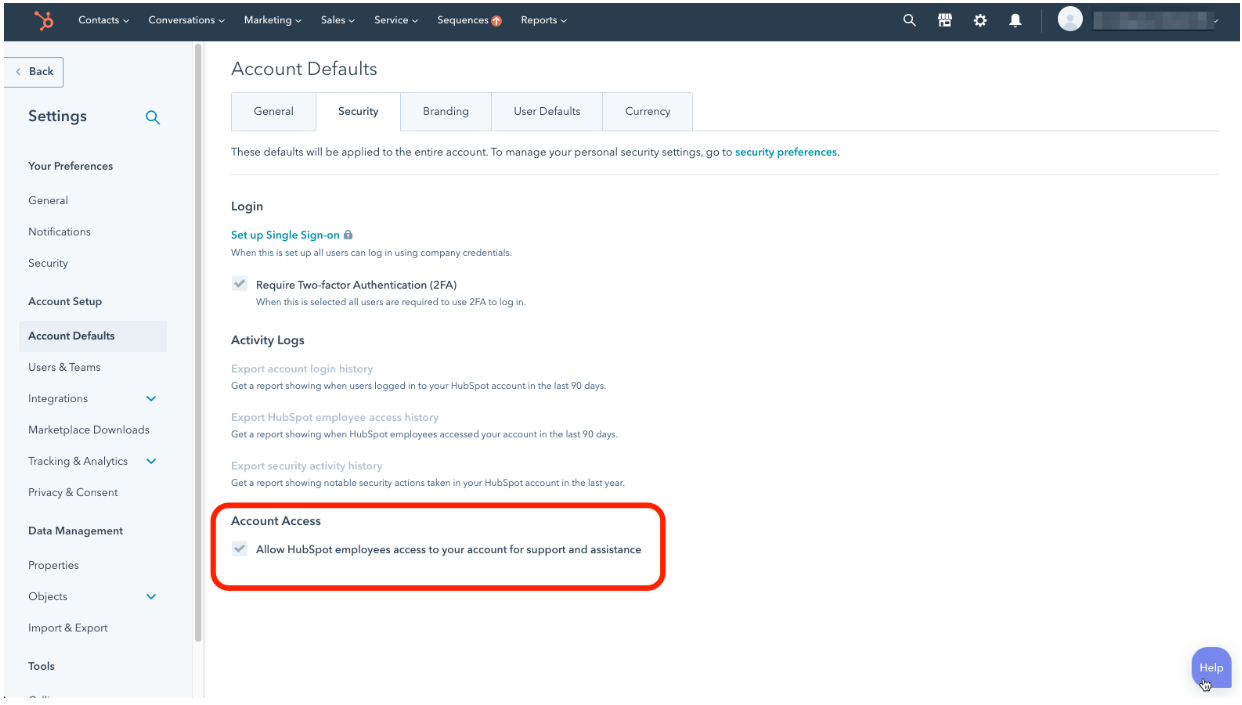

具体的にはHubSpotアカウントの従業員のアクセスコントロールに関する設定です(下図参照)。

この設定は常時無効にすることを推奨します。特別な支援が必要な場合にのみ有効化し、その際にはサービスコールの完了後すぐに無効にする必要があります。 図1. HubSpot設定画面

図1. HubSpot設定画面

同様の設定は他のSaaSアプリケーションにもあるため、同じように無効にした方がいいでしょう。

従業員のアクセスは通常監査ログに記録されているかと思いますので、監査ログは定期的に確認する必要があります。

Microsoft

3月22日、Microsoft SecurityはDEV-0537による攻撃に関連する情報を公開しました。

Microsoftはアカウントの侵害により、ソースコードが盗み出され、公開されてしまいました。

Microsoftは、LAPSUS$の攻撃によってユーザー情報が危険にさらされることはなく、また、盗まれたコードによる製品へのリスクはないと発表しています。

Microsoftは違反がどのように実行されたかについて具体的には公開していませんが、LAPSUS$がクレデンシャル情報を共有するために、テレコムや主要なソフトウェア開発者、コールセンター、その他の業界の従業員を積極的に採用していることを警告しました。

Microsoftは、これらの攻撃からプラットフォームを保護するために以下の方策を提供しています。

1. MFA実装の強化

アカウント侵害の要因としてブルートフォース攻撃などによりアカウントが乗っ取られてしまうリスクがあります。この対策としてMFAオプションを有効化し、AuthenticatorやFIDOトークンなどを使用して、SMSと電子メールを可能な限り制限する必要があります。

2. 健全で信頼できるエンドポイントの要求

企業は端末のセキュリティを継続的に評価する必要があります。

SaaSプラットフォームにアクセスする端末が、脆弱性リスクスコアの低い、安全な端末構成を適用することによりセキュリティポリシーに準拠していることを確認してください。

3. VPNの最新の認証オプションを活用する

VPN認証ではOAuthやSAMLなどの最新の認証オプションを活用する必要があります。

4. クラウドのセキュリティ体制を強化及び監視する

企業は少なくとも、ユーザーとセッションリスクの構成に条件付きアクセスを設定し、MFAを要求し、リスクの高いログインをブロックする必要があります。

Microsoftの推奨事項の完全なリストについては、リンクをご参照ください。

最後に

SaaSプラットフォームのセキュリティ保護は大きな課題であり、大手グローバル企業でさえセキュリティを常に把握する必要があります。

悪意のある攻撃者は攻撃方法を進化させ、改善し続けているため、企業は常に目を光らせ、SaaSセキュリティを優先する必要があります。

強力なパスワードとSSOソリューションだけではもはや十分ではありません。

企業はより強力なセキュリティ指標が必要となっており、例えば強力なMFA、IP許可リスト、必要でないサポートエンジニアのアクセスをブロックするなど、更なるセキュリティ対策を必要としています。

SaaS Security Posture Management (SSPM)のような自動化されたソリューションは、セキュリティチームがこれらの問題を常に把握するのに役立ちます。

もう一つのポイントは、SaaSにおける端末セキュリティです。

特権ユーザーが侵害された端末からSaaSアプリにアクセスすると、完全に保護されたSaaSプラットフォームであっても侵害される恐れがあります。

端末のセキュリティ体制とSaaSのセキュリティ体制を組み合わせたセキュリティソリューションを活用し、完全なエンドツーエンドの保護を実現していきましょう。

SaaSソリューションを保護するという課題は複雑であり、手動で完了するのは非常に困難です。

Adaptive ShieldのようなSSPM専用ソリューションは、設定管理、エンドポイントポスチャ管理、およびサードパーティアプリケーション制御を備えた、自動化されたSaaSセキュリティポスチャ管理を提供することができます。

▼SalesforceやZoomの設定を確認していますか?

SaaSアプリケーション設定のリスクと具体的な確認ポイント