マルウェア解析者が見る、攻撃と対策の現在と未来 (2022)

-

│

1. はじめに

2021年度も標的型攻撃、ランサムウェア、バラマキ型メールから感染するマルウェアとインシデントを多く支援・分析しました。年々全体の攻撃量は増加していると思いますが、俯瞰してみると量が増えた割に攻撃の質的には変化していないところがあります。

本記事では、これまでの攻撃年表に2021年度の攻撃を追加し、「APT10による標的型攻撃」「Emotetによるバラマキ型攻撃」「ランサムウェアによる攻撃」「攻撃グループLAPSUS$による攻撃」について、攻撃手法ならびになぜ感染してしまうかを振り返り、攻撃手法の中でも変化の少ない部分に着目した効果的な対策を紹介します。また、将来の情報システムトレンドに合わせて、将来にわたって効果の見込まれる対策の勘所を解説します。

目次

・2021-2022年度の攻撃動向と対策(1) 標的型攻撃

スピアフィッシングメールの動向

日本企業を狙う標的型攻撃キャンペーン「A41APT」の動向

・2021-2022年度の攻撃動向と対策(2) ランサムウェア・Emotet・攻撃グループLAPSUS$

・2022年、マルウェア対策の最適解とこれからの攻撃

・まとめ

2. 2021-2022年度の攻撃動向と対策(1) 標的型攻撃

2021年度に印象的だった攻撃として「APT10による標的型攻撃」「Emotetによるバラマキ型攻撃」「ランサムウェアによる攻撃」「攻撃グループLAPSUS$による攻撃」の4点があり、今後も継続的な発生が見込まれます。セキュリティ対策としては「XDR」「クラウド設定・クレデンシャル保護」「Attack Surface Management(ASM)」が注目されています。

社会情勢では、2021年は東京オリンピックがありましたが、一般企業に波及する攻撃はなかったと分析しています。2022年に入るとウクライナ情勢が悪化しましたが、これまでに日本への直接的な攻撃はありません。対中国については、台湾情勢などによって今後日本への攻撃が活発になる可能性もあるため、引き続き注視が必要です。

それでは、攻撃の分類別に、2021年度から2022年度にかけての動向を紹介します。まずは標的型攻撃です。スピアフィッシングメールの動向として、2種類の攻撃を紹介しましょう。その1つがLODEINFOマルウェアを使った攻撃です。メディア、シンクタンクが標的となり、2021年4月には製造業で観測されました。

初期侵入は、スピアフィッシングメールに添付されたマクロ付きWordファイルから行われます。ユーザーがマクロを有効にすると、LODEINFOマルウェアがディスクに書き込まれ実行されます。2022年5月には、攻撃者とメールをやりとりした後にファイルが添付されるLODEINFO v0.6.3が観測されるなど、細かいバージョンアップを繰り返し、機能が強化されています。

もう1つのスピアフィッシングメールによる攻撃パターンは、LODEINFOマルウェアとは別の攻撃で2022年4月から5月にかけて観測されました。メール本文のURLからダウンロードしたショートカット(.lnk)またはISOファイル(.iso)が攻撃の起点となります。このISOファイルに含まれるWordアイコンが二重拡張子となっており、実際はexeファイルです。実行するとGo言語で開発されたダウンローダーがサイドローディングされ、ダウンロードしたペイロードをExplorer.exeにインジェクションして、遠隔操作が実行されます。この攻撃は、2022年4月以降にMicrosoftがOfficeマクロをデフォルトで無効化したことを意識して、配送方法を変更していると考えられます。

続いて、日本企業を狙う標的型攻撃キャンペーン「A41APT」の動向を紹介しましょう。海外拠点や関係会社の公開システムの脆弱性を突いて初期侵入。ネットワークを探索し、RDPなどの空いているポートに接続します。その後、主にマルウェアSodaMasterをタスクスケジュールで設定して、長期の遠隔操作を開始します。

遠隔操作の特徴として、Mimikatzによるクレデンシャルダンプがあり、窃取したクレデンシャルを駆使して日本国内の本社に接続します。多くの場合、本社ネットワークにはマルウェアを設置せず、RDPによる遠隔操作でデータを探索し、RARで暗号圧縮して持ち去ります。

A41APT攻撃におけるマルウェアの実行フローを説明しましょう。正規実行ファイルからサイドローディングされるマルウェアSigLoaderのDLLファイルが、同じフォルダにあるDLLファイルのデジタル署名の最後に付加された、暗号化されたペイロードを読み、復号。メモリ上にShellcodeとSigLoaderを展開します。メモリ上のSigLoaderが、さらに別のファイルを読み、ペイロードを復号して実行します。複雑な流れですが、2019年から変わっておらず、2020年から2021年にかけてSigLoaderの検知率は上昇しています。

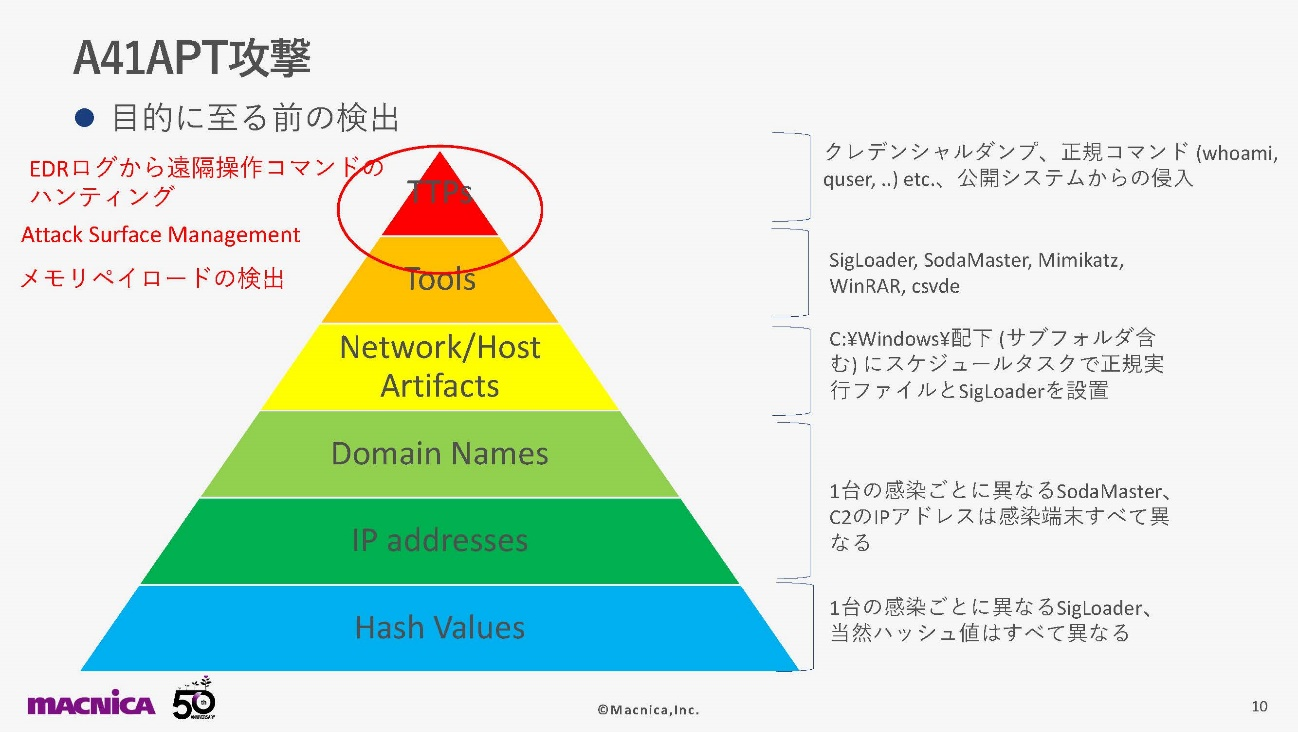

A41APT攻撃をピラミッドオブペインと呼ばれる概念モデルに落とし込んで見てみます。ピラミッドの下層ほど攻撃者の変更が容易で、上層ほど変更が困難です。そのため、より上位の層で検出すれば、検出率を向上できます。

A41APT攻撃の場合、下層のハッシュ値とIPアドレスは感染端末ごとに異なります。タスクスケジュールの設定では、Microsoft以外のサードパーティの正規実行ファイルをC:\Windows配下に設置する点が共通しています。ツールでは、SigLoader、SodaMaster、Mimikatzが使われることが特徴です。TTPではクレデンシャルダンプ、正規コマンドの遠隔実行、公開システムからの侵入といった特徴が共通で見られます。

検出には、ピラミッドの上位層で「EDRログから遠隔操作コマンドのハンティング」「ASMによる脆弱性や空きポートの洗い出し」「メモリに展開されるペイロードの検出」といった対策が有効です。一方、攻撃者は対策が未適用の海外拠点を狙って攻撃を仕掛けており、戦略的に優れていたと言えます。

3. 2021-2022年度の攻撃動向と対策(2) ランサムウェア・Emotet・攻撃グループLAPSUS$

次に、ランサムウェア攻撃の動向について紹介しましょう。2021年にランサムウェア攻撃によるインシデント対応を支援した事例では、その多くが公開システムの既知の脆弱性から初期侵入されています。

侵入後は、ネットワークを探索し、RDPなどの空いているサーバーOSに接続。遠隔操作ツールを設置して長期にデータを窃取するケースがある一方、盗んだクレデンシャルでドメインコントローラを侵害して、すぐにランサムウェアを配布するケースもありました。

2021年は公開システムに関する脆弱性が非常に多くあり、それらがすぐにランサムウェアの攻撃者に悪用されたのが1つの特徴でした。2021年3月、Microsoft Exchange ProxyLogonの脆弱性悪用が多く発生。8月にはProxyShellやAtlassian Confluenceの脆弱性が悪用されました。12月には、Apache Log 4jの脆弱性Log4Shellが悪用されています。

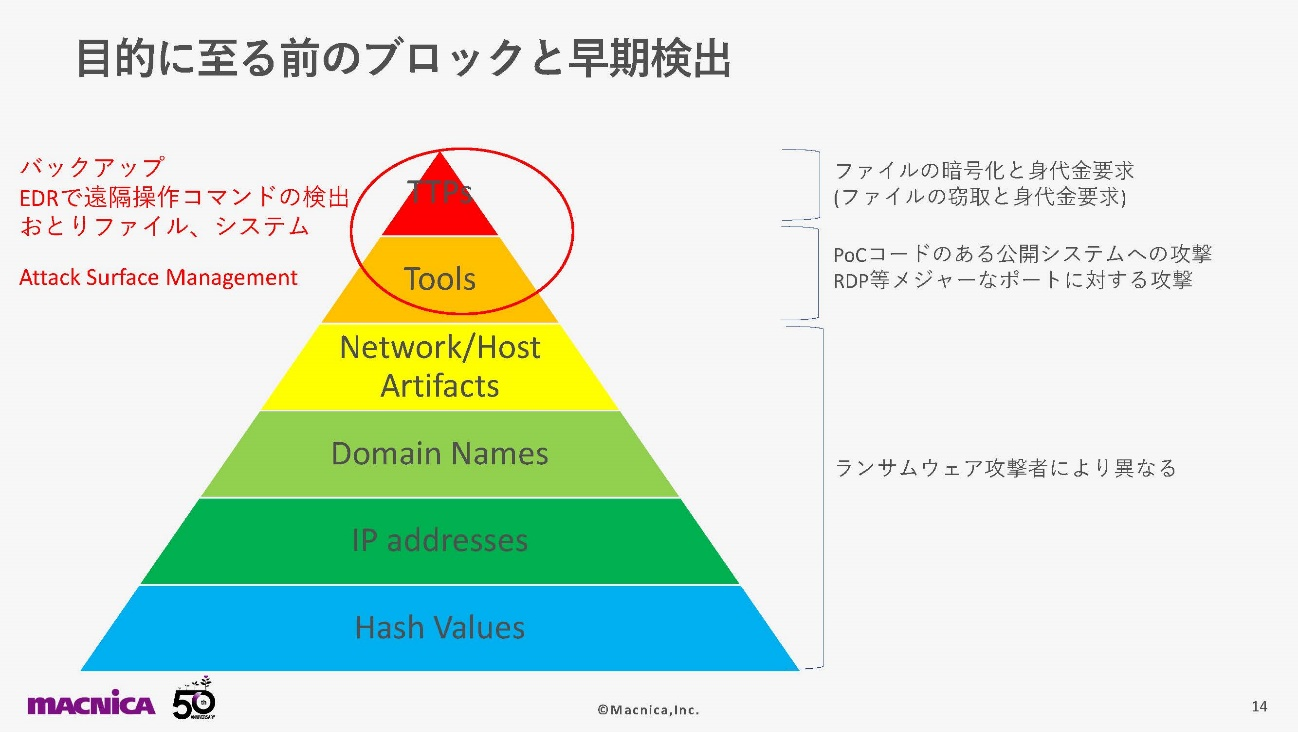

ランサムウェアについてもピラミッドオブペインの概念で考えてみましょう。ランサムウェアの種類も攻撃者グループも複数あるため、下層での検出は困難です。標的型攻撃と同様に、ピラミッドの上位での対策を念頭において、ASM活用やバックアップ、EDRでの操作コマンドの検出などが有効でしょう。ケースによっては、Cドライブ直下におとりファイルを設置し、アクセスがあったらアラートを出すといった方法も早期検出につながります。

バラマキ型攻撃Emotetは、2021年11月に活動を再開し、細かいアップデートがたびたび行われています。2022年4月には、64bit版へのアップデートやMicrosoftのマクロ対策に順応した配送手法への変更がありました。5月に入ると難読化コード、C2 Configコードが変更されています。

最近の感染フロー例では、メールで配送されるショートカット(.link)のコマンドにダウンロードを行うPowerShellが記載されており、ダウンロードしたファイルが正規のRegsvr32.exeで実行されています。

Emotetもピラミッドオブペインの概念に当てはめて対策を考えてみましょう。配送されるショートカットやマクロファイルには膨大な亜種があります。一方、Emotetのダウンロード先やEmotet C2サーバーは、セキュリティリサーチャーから早急に共有されるようになっています。

現在、Emotet自体は、正規のRegsvr32.exeとともに実行される点が共通した特徴となっています。また、コードの変更はありつつも、PowerShellなどのインタープリターのコマンドが実行されるケースが多くなっています。BOT化スパムメール、各種クレデンシャル窃取を目的とする点は、Emotetにおいて共通で見られる特徴です。

対策としては「C2ブラックリストとネットワークログの照合」「EDRログからRegsvr32.exeが実行中のままになる状態を検出」「JPCERTのEmotet感染確認ツールEmoCheckでの検知」「不審なPowerShellのブロック」などが有効です。

また最終的にEmotetが実行されてしまった場合、EDRを使ってクレデンシャル窃取の検出が可能です。Emotetは攻撃量も多く警戒が必要な一方、さまざまな領域で検出できるテクノロジーが存在していると言えるでしょう。

次に、攻撃グループLAPSUS$の動向です。LAPSUS$はランサムウェアを使わずに、ソースコードなどの情報を窃取し、身代金を要求するグループです。非常に強固なセキュリティ対策を実施している大手企業が被害に遭っています。LAPSUS$はあらゆる手段を使ってクレデンシャルを窃取し、公開システムから侵入します。時には、従業員を買収してクレデンシャルを窃取するケースもあると報告されています。

Microsoftからは、あらゆるシステムに対して、多要素認証だけでなく、FIDO認証の実装、ユーザー教育、クラウド設定の強化・監視などが推奨されています。クラウドを狙う新しいタイプの攻撃で、これから注視が必要です。

攻撃フローとしては、入手したクレデンシャルで公開システムから初期侵入。ソースコードリポジトリのJIRA、Git、Confluenceなどのサーバーに、窃取したクレデンシャルでアクセスや脆弱性攻撃を行い、情報を窃取します。またTeamsなどのチャットツールにアクセスして、企業のリソースやクレデンシャル情報といった機密情報を窃取することもあります。標的システムのクラウドに仮想マシンを新規構築して、長期の足場にするケースも報告されています。最終的に、窃取した情報を開示しないことに対する見返りとして、身代金を要求します。

4. 2022年、マルウェア対策の最適解とこれからの攻撃

2021年時点で、国内企業のインシデントであっても発生国が海外というケースが非常に増えています。国内の対策は進んでいる一方、対策が不十分な海外拠点からの侵入が被害につながっている傾向が見られます。

標的型攻撃、ランサムウェア、Emotetは、攻撃量が非常に増加し、誰もが標的になりうる状況です。一方、攻撃者の手法には本質的な変化がない部分も多く、現在のセキュリティ技術で検出が可能です。技術的には検出可能な攻撃でありながら、海外拠点や対策が弱い部分が狙われて、被害が大きくなっているのが実態です。

LAPSUS$によるクラウドへの攻撃は、現在はソフトウェアのソースコードに価値のある企業だけが標的となっていますが、将来的には拡大する可能性もあります。今後クラウド化が進むにつれて、より強固なログインクレデンシャル、クラウドの設定管理、アクセスログのレビューといった対策の強化が課題になると考えられます。

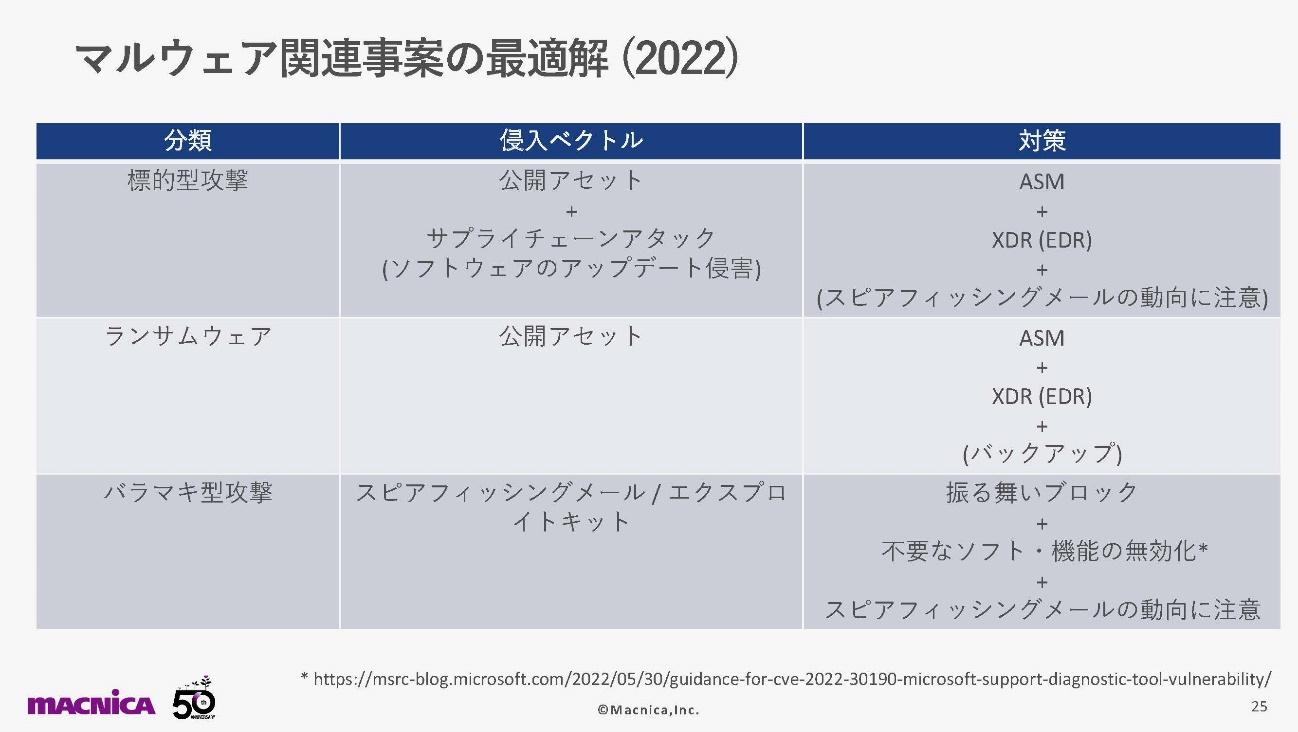

こうした動向を踏まえて、2022年度のマルウェア対策の「最適解」をご紹介しましょう。標的型攻撃は、侵入ベクトルとして、公開アセットとサプライチェーンアタックに警戒が必要です。対策は、ASMやXDRが有効です。スピアフィッシングメールの動向にも注意するべきです。

ランサムウェアには、標的型攻撃の対策に加えて、バックアップを行いましょう。バラマキ型攻撃は、スピアフィッシングメールで初期侵入されるため、PowerShellのような振る舞いブロック、不要なソフトウェアや機能の無効化が、効果的な対策と言えるでしょう。

まとめ

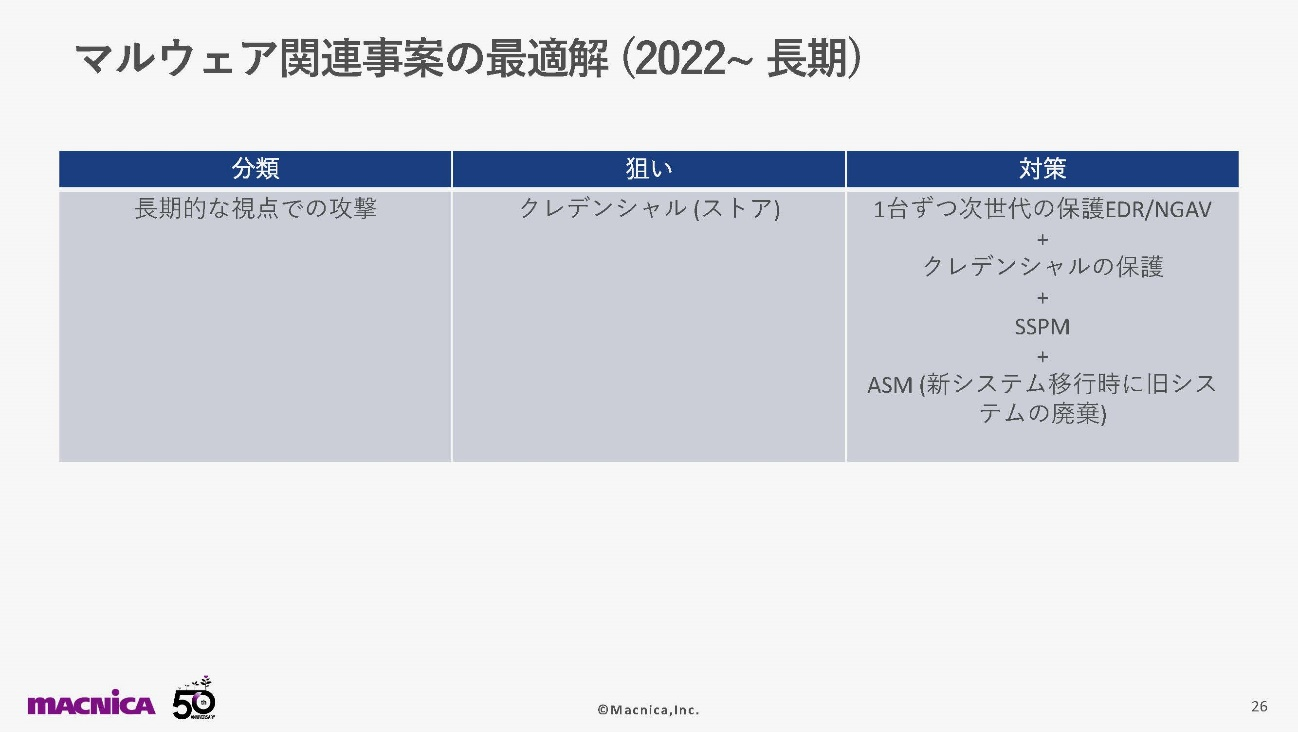

2021年度から2022年度にかけてのサイバー攻撃の動向と対策を紹介してきました。今後、長期的な視点で、常に攻撃者の狙いになるのがクレデンシャル窃取です。クラウドにシステムが移行する潮流の中、クラウド上にクレデンシャルが蓄積されるリポジトリがあれば、それが標的となります。EDR/NGAVといった次世代ソリューションでの保護、クレデンシャルの保護、SSPM(SaaS Security Posture Management)によるクラウド設定不備の可視化、ASMの活用といった対策が重要性を増すでしょう。

▼XDR関連資料『「 XDR」とは何か 』『XDRでセキュリティ運用の高度化が現実になる!?追われる運用から改善主体の攻めの運用へ 』

▼Attack Surface Management関連資料『攻撃対象領域を正確に把握するAttack Surface Managementの重要性』