3点防御で実現するゼロトラストネットワーク ~Okta/CrowdStrike/Netskopeによる安心のリファレンスアーキテクチャー~

-

│

3行でわかる本記事のサマリ

- ゼロトラストは、データ・リソースへのアクセスを厳格に検証し続けるセキュリティコンセプト。

- ゼロトラストでは、ユーザー、デバイス、アプリケーションの情報に基づいて通信を厳格に検証する。

- ソリューションとして、ユーザーはIDaaS(主にIAM)、デバイスはEDR/UEM、アプリケーションはSASEを活用する。

1. はじめに

ゼロトラストネットワークを実現する1つの構成例としてIDaaS, EDR, SASEの3つのソリューションを組み合わせた導入検討が昨今増えてきております。本ブログでは1つの推奨構成としてOkta, CrowdStrike, Netskopeの市場リーダー3社を組み合わせたゼロトラスト実装例・イメージをご紹介いたします

目次

- ゼロトラストとは?

- "3つ"の情報の信頼性に基づいて厳格に検証する

- ゼロトラストネットワーク=3点防御への変革

- ソリューション① ユーザー=IDaaS(主にIAM)

- ソリューション② デバイス=EDR/UEM

- ソリューション③ アプリケーション=SASE

- リーダー3社で実現する安心のリファレンスアーキテクチャー

- 連携例① Okta・Netskope連携による導入工数の簡素化

- 連携例② CrowdStrike連携によるデバイススコアに応じた認証・制御

2. ゼロトラストとは?

従来型の境界防御は、一旦境界内部に入ることが許可されると、その後通信の継続的なチェックが行われず、データ・リソースへ容易にアクセスがしやすいコンセプトでした。

一方ゼロトラストは、リソースへアクセスする際に「決して信頼せず必ず都度検証する」という原則に基づいて、アクセスを許可する範囲も最小限度にとどめ、アクセス許可後も継続的に通信元の信頼性を様々な角度で検証し続ける非常に厳格なセキュリティコンセプトです。

3. "3つ"の情報の信頼性に基づいて厳格に検証する

ゼロトラストでは、境界防御のように境界の内側/外側の「どこから来た通信か?」で判断するのではなく、「どんなユーザーで」「どんなデバイスを使って」「どんなアプリケーションにアクセスしようとしているのか?」といった様々な情報に基づいて通信の検証が厳格に行われます。信頼性を確認するための情報は様々なものがありますが、現在は、ユーザー・デバイス・アプリケーション(データ)の3つの情報に基づいてアクセス許可を行う実装事例が増えてきています。

4. ゼロトラストネットワーク=3点防御への変革

つまりゼロトラストネットワークとは、先に述べた"3つの情報"=ユーザー・デバイス・アプリケーションの信頼性に基づいて厳格にアクセス許可を行う「3点防御型のネットワーク」と言い換えることもできます。では3つの情報の信頼性を確認する代表的なソリューションにはどのようなものがあるでしょうか?

ソリューション① ユーザー=IDaaS(主にIAM)

①ユーザーの信頼性の確認はIDaaS、中でもIAMと呼ばれるアクセス管理ソリューションを活用します。"Identity is the new perimeter" という有名な言葉がありますが、IDを境界としたアクセス管理に変革していくことがゼロトラストの出発点となります。

このIAMでは、MFA:指紋など様々な要素で認証する多要素認証機能や、シングルサインオン:アプリケーションへの一元的な認証・認可を提供します。ここでユーザーの情報・状態に基づいたアプリケーションへの厳格な認証・認可を実現することが可能となります。

例えば、IAMの代表的なソリューションであるOktaは下記のような機能を提供しています。

ソリューション② デバイス=EDR/UEM

②デバイスの信頼性の確認は、統合的な端末管理を担うUEMや、端末の脅威状態をリアルタイムにチェックするEDRを活用します。これらのソリューションが常にデバイスの状態や脅威スコアを評価し、SASE/SSEやIDaaSに連携することで、デバイスの信頼性に基づいた動的な認証やアクセスを実現できます。例えば、会社支給の端末にしか接続させない、指定したバージョン以上のEDRが稼働している端末にしか接続させないといった、いわゆる動的なデバイストラストを実現することができます。

例えば、CrowdStrikeは端末脅威をリアルタイムにスコアリング評価する機能を提供しています。

ソリューション③ アプリケーション=SASE

③アプリケーション(データ)の信頼性の確認は、統合型のネットワークセキュリティゲートウェイであるSASE(Secure Access Service Edge)を採用することが現在主流です。あらゆるアプリケーション・データとのやり取りにSASEをインラインで必ず介在させることで、許可されたアプリケーション・データだけにセキュアにアクセスすることが可能です。例外的な経路や抜け道は一切許さず、全ての通信をSASEという共通の経路を通す設計にすることで、ゼロトラストに則したコンセプトを実現できます。

例えば、危険なSaaSにアクセスしようとしている場合はCASBの機能でブロックし、外部に持ち出しが禁止されているデータの漏洩はDLPでリアルタイムに検知して即時ブロックすることができます。

また、SASEはZTNAと呼ばれる社内アプリケーションへのアクセスを実現する機能も内蔵しています。ユーザーと内部アプリケーションの直結、より厳格な通信元の確認、継続的な通信状況の可視化など、ゼロトラストの原則に則った、よりセキュアなリモートアクセス機能で、これまでVPNが担っていた内部アクセスの機能を置き換える脱VPNが可能となります。

5. リーダー3社で実現する安心のリファレンスアーキテクチャー

上記の3つのソリューションの代表的な組み合わせ方にはどのようなものがあるでしょうか?様々なパターンが存在しますが、ここでは、各カテゴリの市場リーダーであるOkta, CrowdStrike, Netskopeの3社をマルチベンダーに組み合わせたリファレンスアーキテクチャーを紹介します。

相互接続性の不安からマルチベンダーによるゼロトラスト構成を敬遠されるお客様もいますが、ここで紹介する3社はテクノロジーパートナーとしてゼロトラストに関する強力な連携ソリューションを構築しています。よってお客様は相互接続検証に余計な時間を割くことなく、事前にベンダー間で動作保証がなされたお墨付きの構成でゼロトラストの導入を安心して進めることができます。

連携例① Okta・Netskope連携による導入工数の簡素化

まず最もイメージしやすいのが、IDaaSであるOktaが管理するユーザー・グループ情報を、SASEであるNetskopeへ同期・連携することです。SASEは、誰が?どこに?というアクセスコントロールを制御するソリューションですが、ポリシー作成に当たって送信元となるユーザー情報が必要です。OktaとNetskopeはSCIMと呼ばれるプロトコル等を通じてユーザー・グループ情報を連携することが可能なので、ポリシー設計時の工数を大幅に簡素化することができます。

またNetskopeは、導入に際して端末側に専用のエージェントをインストールすることが一般的ですが、UEM等の端末管理ツールが入っていれば一元的にサイレントインストールも可能です。しかし、そういったツールがない環境の場合、エージェントのインストールの展開に困るケースがあります。ここでOktaと連携することで、Netskopeエージェントの展開・エンロールメントを補助することができるので、UEMがない環境でも展開作業を簡素化することができます。

連携例② CrowdStrike連携によるデバイススコアに応じた認証・制御

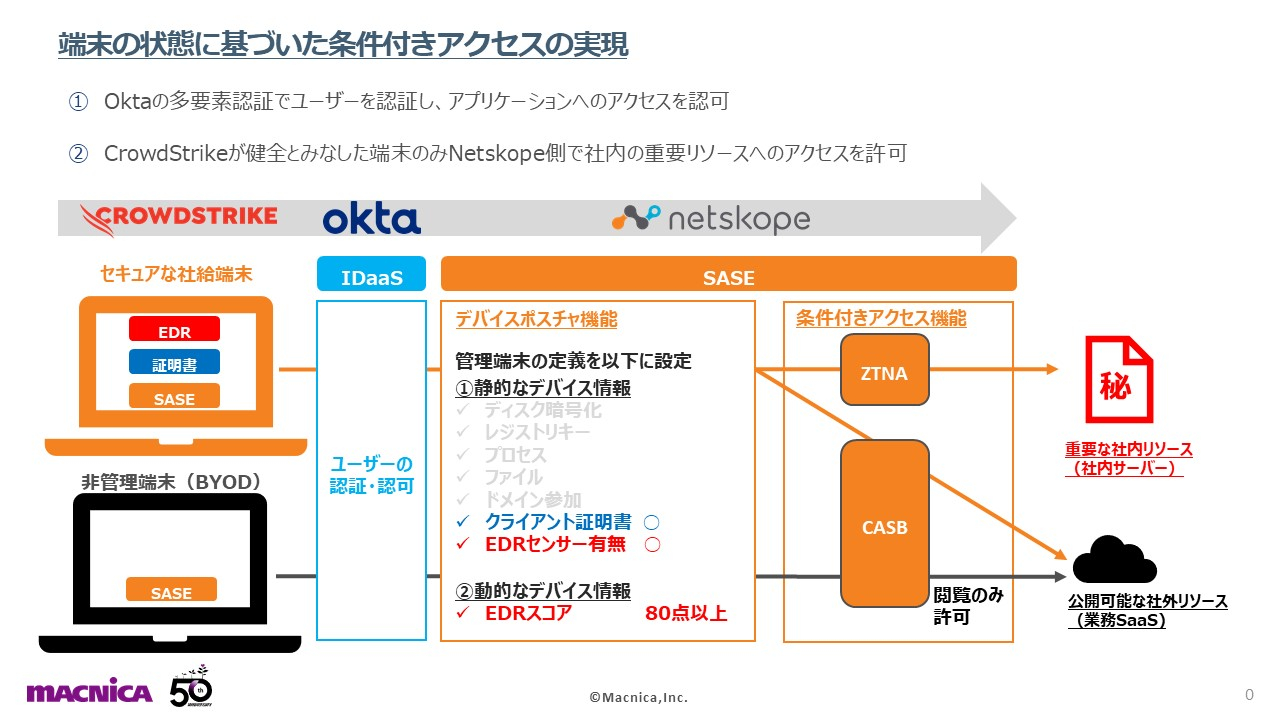

デバイスが抱える脅威や脆弱性について、IDaaSやSASEでは検証する術がありません。そこでEDRであるCrowdStrikeの出番です。CrowdStrikeはセンサーを端末毎に導入することで、端末の抱える脅威や脆弱性を検知するEDRの機能を持ちます。また新機能であるZTA:アセスメント・評価モジュールの機能を活用することで、端末の抱えるリスク・脅威を総合的に計算し、端末毎の健全性を点数化・スコアリングすることも可能です。この点数を連携することで、端末脅威に基づいたリスクスコアベース認証をOktaで実現する、あるいは端末の状態に基づいてアクセス先を柔軟に変更する条件付きアクセスをNetskopeで実現するといったことも可能となります。

より詳細な連携は是非弊社にお問合せください

本ブログではゼロトラストを実現する3点防御ソリューションの構成例としてOkta, CrowdStrike, Netskopeの3社を組み合わせたリファレンスアーキテクチャーを紹介しましたが、いかがだったでしょうか?弊社は、このリーダー3社を一次代理店として取り扱う国内唯一の販売代理店です。ここでは紹介しきれなかったその他の相互連携についても、豊富なテクニカルナレッジや導入実績があります。

近日中に3社に関する連携を深く解説するオンラインセミナーも開催予定ですので、是非こちらもご参加ください。

====================

【Netskope×CrowdStrike×Okta×Macnica 合同セミナー】

マクニカが描くベストオブブリード型ゼロトラストの未来とは?

「ベストオブブリード型」で構成するEDR・IDaaS・SASE/SSEの「具体的な連携」「実装手順」を徹底解説!

-ゼロトラストを実現する3点防御とは?

ー3社のソリューションの特徴・優位性について

ー3社連携の実装のイメージについて

ー3社連携のデモンストレーション