成功するゼロトラストプロジェクトの3つのポイントとは?

-

│

3行でわかる本記事のサマリ

- ゼロトラストプロジェクトの失敗例は大きく分けて5つに大別される。

- 成功の秘訣は、全体を俯瞰した計画や推進組織の確立にあり。

- 「ID特化のコンサルティング」や「運用体制の改革支援」等の外部サービスの活用も。

1. はじめに

多くの企業で取り組みが進められているゼロトラストですが、実際にはプロジェクトがうまく進んでいないケースが散見されています。今回は、日本企業においてゼロトラストのプロジェクトがうまくいかない具体的な5つのケースに触れながら、プロジェクトを成功させるために必要な3つのポイントに言及していきます。

目次

- ゼロトラストプロジェクトが足踏みするワケ

- 【実例1】推進するオーナー組織がいない

- 【実例2】機能の○×で製品比較をしてしまっている

- 【実例3】製品導入後の運用が考慮されていない

- 【実例4】ID基盤の統合が後回しになっている

- 【実例5】テレワーク対応がゴールになってしまっている

- ゼロトラスト成功に向けた3つのポイント

- 【ポイント1】ゼロトラスト推進オーナーの確立

- 【ポイント2】全体アーキテクチャーの策定

- 【ポイント3】導入計画・ロードマップの策定

- マクニカが手掛けるゼロトラスト支援

2. ゼロトラストプロジェクトが足踏みするワケ

新たな時代に求められるセキュリティモデルの1つとして注目されているゼロトラストですが、さまざまな課題から導入がうまく進んでいない企業も少なくないようです。そこで、多数の事例のなかでもよく見られる、うまくいかないゼロトラストプロジェクトのケースをご紹介します。

【実例1】推進するオーナー組織がいない

ゼロトラストがうまくいかないプロジェクトでよく見られるのが、「推進するオーナー組織が不在」というものです。ネットワークチームやセキュリティチームなど個々のチームそれぞれでゼロトラストを検討してしまっており、それらをリーダーとしてまとめるオーナーがいない状態が多く見られます。

実際に日本でよく見るケースがネットワークチームと認証チームのサイロ化による課題です。例えば、ネットワークチームが検討を進めていたSASEは海外製のIDaaSしか連携がサポートされていないにもかかわらず、その情報が認証チームにきちんと連携されておらず認証チーム側で国産のIDaaS製品の導入を決めてしまっていたというケースです。双方の想いが横断的に共有されておらず、それぞれの主張がぶつかってしまい、セクショナリズムが強いために起こった失敗例と言えるでしょう。

【実例2】機能の○×で製品比較をしてしまっている

ゼロトラストは、特定のソリューションだけで実現できるものではなく、実際には複数のソリューションを高度に組み合わせる必要があります。よって、従来のように単純な製品の比較だけで選定を行ってしまうと、外部連携面が考慮されず後で選定を後悔するといった事態に陥ります。

特に、複数の製品を組み合わせていくことを前提に考えると、IDaaSやEDR、SIEMといった外部との柔軟な連携をむしろ重視すべきで、製品そのものの機能ばかりを重視してしまったばっかりに、全体最適化されたゼロトラストへの道のりが遠ざかってしまった企業も少なくないのです。

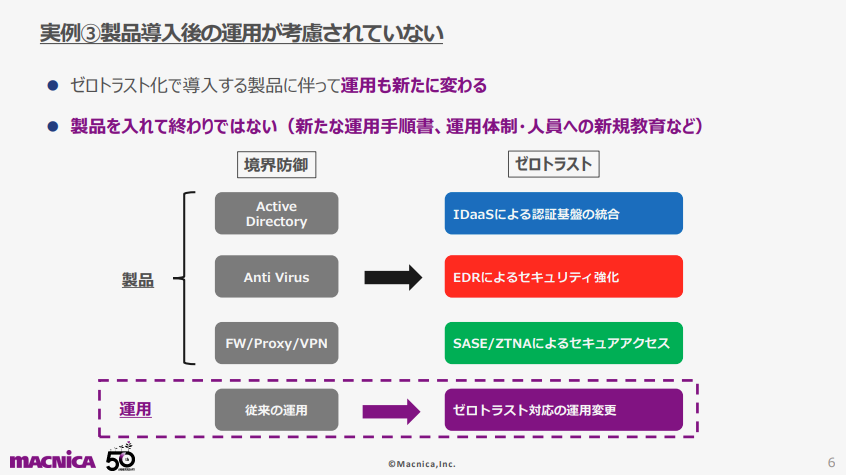

【実例3】製品導入後の運用が考慮されていない

ゼロラスト化に向けて、従来型のActive DirectoryからIDaaS型の認証基盤へ変更したり、アンチウイルスをEDRのような次世代型のエンドポイントセキュリティに切り替えたりなど、レガシーな製品からゼロトラスト対応の製品へリプレースを検討する企業が昨今少なくありません。その際に、境界防御型のセキュリティからゼロトラスト型への移行においてアーキテクチャーも大きく変わるため、当然ながら日々の運用の変更も発生します。この運用変更の視点を見落としてしまうケースがよく見受けられます。特に、SIEMにおいて統合的なアクセスログ運用を行っている場合、取得するログもこれまでのようなFW/Proxy/ルーターといった機器のログだけではなく、IDaaS/EDR/SASEといった新たに採用したソリューションからのログ取得とその可視化の手法も重要になってきます。 また、プロジェクトを進めるうえでは、製品やアーキテクチャーだけではなく、運用変更に伴って運用手順書や運用体制の変更、運用人員への新規教育などをきちんと並行して考えていくことも重要です。

また、プロジェクトを進めるうえでは、製品やアーキテクチャーだけではなく、運用変更に伴って運用手順書や運用体制の変更、運用人員への新規教育などをきちんと並行して考えていくことも重要です。

【実例4】ID基盤の統合が後回しになっている

ゼロトラストでは、IDベースで認証・認可を実現することが重要となるため、IDが新しい境界になるとよく言われています。ただし、多くの事例では、直面する課題に対して場当たり的な対応が少なくありません。例えば、新型コロナウイルス感染症の影響でテレワークが急増し、急遽ひっ迫するVPNを増強したり、ZTNAなどクラウド型のVPNに切り替えたりなど、リモートアクセスの強化を図った企業も多かったことでしょう。

また、製造業中心にランサムウェアが大流行した際には、EDRを急遽導入してエンドポイント対策の強化を進めた企業も少なくありません。その結果、ネットワークのアーキテクチャー変更やエンドポイント対策が優先されてしまい、ID基盤の統合が後回しになっている企業が多くなっているのが現状です。

ゼロトラストアーキテクチャーを考える場合は、ID基盤の統合を行ったうえで、VPN増強やZTNA採用を行い、EDRの導入でデバイスセキュリティの環境を整備していくことがベストプラクティスと言われています。しかし、日本の企業ではVPNの増強やEDR展開を急ピッチで行ったことで、いつまでたってもID基盤の統合が進まないケースが散見されているのです。

【実例5】テレワーク対応がゴールになってしまっている

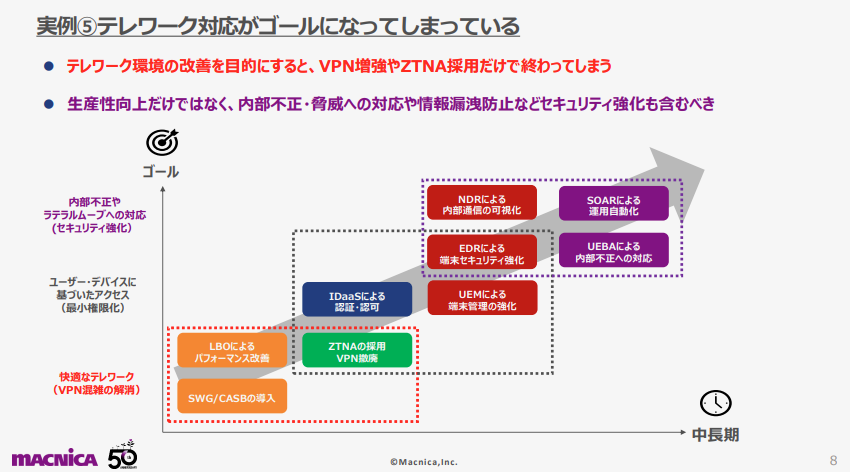

ゼロトラスト化の目的を企業の担当者にヒアリングすると、テレワーク対応がゴールになってしまっているケースが多く見受けられます。ゼロトラスト化のメリットの1つとして、快適なテレワーク環境を実現することが含まれていることは間違いありませんが、テレワーク環境の最適化だけを目指すのであれば、SWG/CASBの導入やVPNを撤廃してZTNAを導入することでデータセンターバックホールを解消し、快適なテレワーク環境を実現できます。実は、ここでプロジェクトが終わってしまう企業が多いことが大きな問題なのです。

最終的なゼロトラスト化のゴールは、生産性の向上だけではなく、内部不正、情報漏洩、ランサムウェアなど新たなセキュリティ脅威への対応であるはずです。その意味でも、中長期的なセキュリティ強化のゴールを見据えてゼロトラスト化のプロジェクトを継続することが求められるのです。単純にテレワーク環境の最適化・生産性の向上だけでプロジェクトが終わってしまっては、ゼロトラストの真のゴールは達成できません。

3. ゼロトラスト成功に向けた3つのポイント

前述した失敗例を考慮したうえで、どんなポイントをおさえればよいのでしょうか。大きく3つのポイントが、ゼロトラストのプロジェクトを成功させるために重要です。

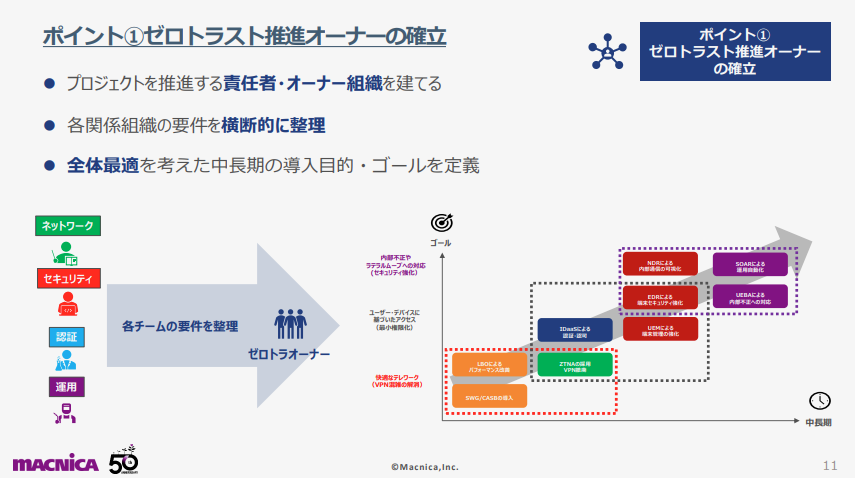

【ポイント1】ゼロトラスト推進オーナーの確立

最初におさえるべきは、「ゼロトラスト推進オーナーの確立」です。特に大企業では、ネットワークやセキュリティ、認証、運用など各領域に応じてチームが設置されています。それらのチームを横断的に動かすためにも、各チームの課題や要件を整理する役割を担う責任者やオーナー組織をきちんとアサインすべきです。この推進チームで、中長期的な視点でゼロトラスト化をどう進めていくのか、何を目的にプロジェクトを立ち上げ、ゴールをどう設定するのかを考えていくことが重要です。 このオーナー組織は、予算や計画における事前の握りといった経営層とコミットすることはもちろん、PoCも含めて現場の評価や使用感の確認などを継続的に行うために事業部を味方につけながら、ゼロトラストに精通したプロの支援を仰ぐべく外部エキスパート企業と協力体制を作っていくことが求められます。

このオーナー組織は、予算や計画における事前の握りといった経営層とコミットすることはもちろん、PoCも含めて現場の評価や使用感の確認などを継続的に行うために事業部を味方につけながら、ゼロトラストに精通したプロの支援を仰ぐべく外部エキスパート企業と協力体制を作っていくことが求められます。

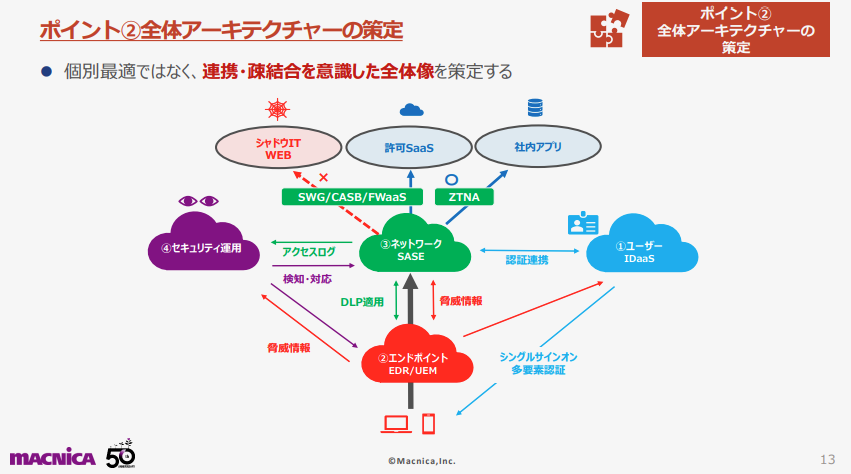

【ポイント2】全体アーキテクチャーの策定

続いて重要になってくるのが、「全体アーキテクチャーを策定」することです。ゼロトラストにおいては、単純な個別最適ではなく、ソリューション同士の連携や疎結合を意識しながら全体像をしっかりと考えておくことが重要です。各チームが自分たちの望むソリューションを独自に選択してしまうと、後で連携が困難になってしまうケースも実際に起こりえます。後で後悔しないよう、単独で製品を導入するのではなく、連携を考えた製品選定を進めていくべきです。

例えばSASEを中心に考えた場合、どういったIDaaSと連携させるのか、エンドポイントの情報をどう収集してくるのかといった観点で、SASEとEDRが相互にAPIで連携が取れているかどうかといった選定ポイントが出てきます。また、SASEが出力するログを可視化、解析できるセキュリティの運用プラットフォームが標準化できているかといった、全体的なアーキテクチャーを考えたうえで最適な製品を選択していくことが非常に大切です。 全体的なアーキテクチャーをどう組み上げていくのかという方針については、各カテゴリでリーダーとなる専業ベンダを採用し、"餅は餅屋"的な発想で構築していくベストオブブリード型の方向性が1つあります。一方で、1つの会社でIDからエンドポイント、運用含めてオールインワンで提供してくれるようなプラットフォームベンダーに一元化するという方向性もあります。

全体的なアーキテクチャーをどう組み上げていくのかという方針については、各カテゴリでリーダーとなる専業ベンダを採用し、"餅は餅屋"的な発想で構築していくベストオブブリード型の方向性が1つあります。一方で、1つの会社でIDからエンドポイント、運用含めてオールインワンで提供してくれるようなプラットフォームベンダーに一元化するという方向性もあります。

どちらの方向性がいいのかについては、企業の環境や求める要件によって変わってくるため一概には判断できませんが、ゼロトラストを検討する最初の段階でベスト・オブ・ブリード型の構成とするのか、プラットフォーム型の構成にするのか方針を決めておくことが大事であることは間違いありません。

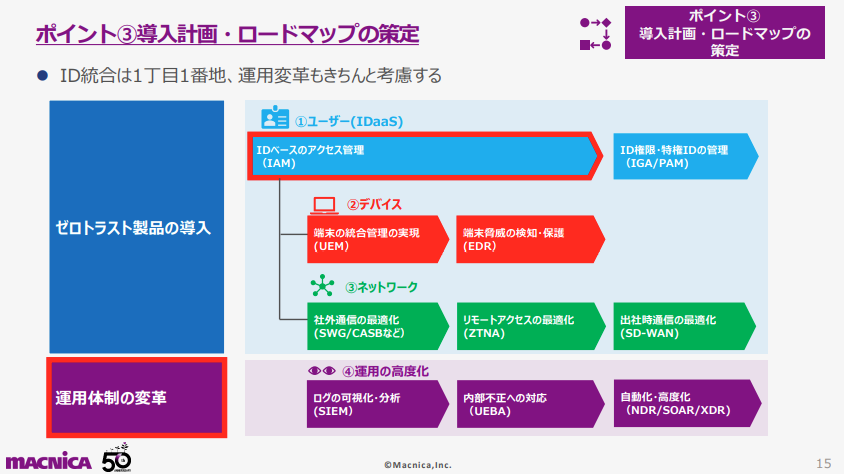

【ポイント3】導入計画・ロードマップの策定

全体のアーキテクチャー検討とともに行っておきたいのが、「導入計画やロードマップの策定」です。ゼロトラストの基本的なベストプラクティスでは、IDベースのアクセス管理となるIAMが一丁目一番地であり、認証基盤をクラウド上で統合した後に、ここで作られたユーザー情報やグループ情報を使ってアクセスコントロールを設計・構築していくことになります。もちろん、企業によって順番は変わってくる部分はありますが、ID基盤の統合からは目を背けることなく、最初の段階で決めておくべき重要なポイントになってきます。 また製品の切り替えと同時に、ゼロトラストにあった運用体制に切り替えておくことも考えておきたいところです。収集するログも、ファイアウォールなどレガシーな機器から収集するものだけではなく、認証ログやEDRが出力する端末ログ、SWGが出すアクセスログなど、ログの種類も当然変わってきます。だからこそ、アーキテクチャーの変更に伴って、運用側の体制や手順も合わせて考えていきましょう。

また製品の切り替えと同時に、ゼロトラストにあった運用体制に切り替えておくことも考えておきたいところです。収集するログも、ファイアウォールなどレガシーな機器から収集するものだけではなく、認証ログやEDRが出力する端末ログ、SWGが出すアクセスログなど、ログの種類も当然変わってきます。だからこそ、アーキテクチャーの変更に伴って、運用側の体制や手順も合わせて考えていきましょう。

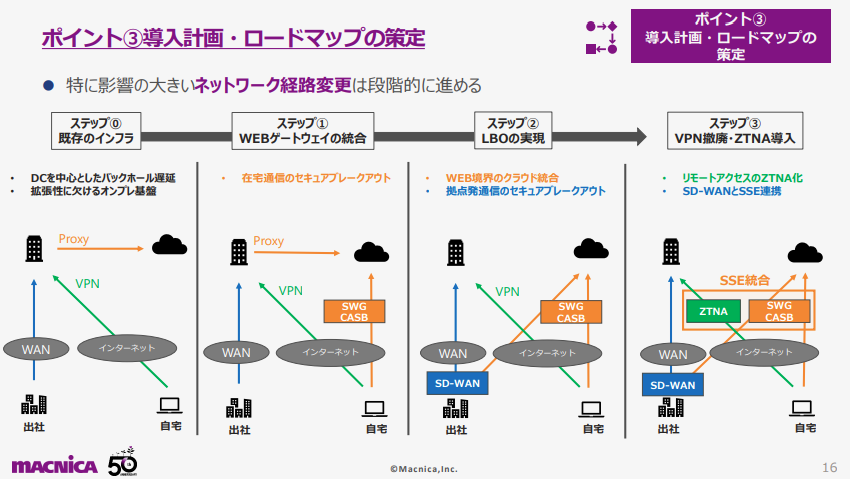

特にネットワーク周りの移行手順については、経路の変更も発生するためセンシティブな部分であり、できれば段階的に進めることを推奨しています。多くの企業はデータセンターを中心としたネットワークアーキテクチャーを採用している企業が多く見られますが、一気に切り替えるのではなく、例えばSaaSへのアクセスからスタートさせ、順次データセンターへの通信を減らしていき、ネットワークの通信経路をクラウドに切り替えていきます。最終的には、アウトバウンドのWebアクセスだけではなく、VPN通信などインバウンドの環境も含めてクラウド上に統合していくというマイルストーンを選択することで、利便性を落とすことなく移行することができるはずです。 導入計画については、古い環境とゼロトラストによる新しい環境が混在する期間も出てきます。例えばVDIを使ったシンクライアント端末から、ゼロトラスト型のセキュアファット端末への移行があれば、ネットワークの構成や移行ステップも含めたマイグレーションステップもきちんと検討しておくべきです。

導入計画については、古い環境とゼロトラストによる新しい環境が混在する期間も出てきます。例えばVDIを使ったシンクライアント端末から、ゼロトラスト型のセキュアファット端末への移行があれば、ネットワークの構成や移行ステップも含めたマイグレーションステップもきちんと検討しておくべきです。

4. マクニカが手掛けるゼロトラスト支援

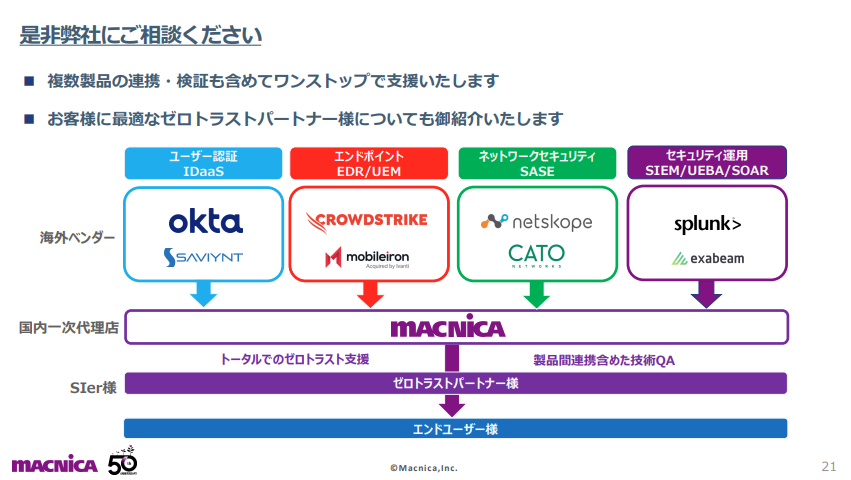

最後に、マクニカはゼロトラストプロジェクトを支援する各種サービスを提供しています。具体的には、ゼロトラスト移行計画を支援する「アドバイザー」サービスをはじめ、後回しにしてしまいがちな「ID特化のコンサルティング」サービス、連携も意識した最適な「SASE製品の選定支援」サービス、ゼロトラスト後の「運用体制の改革支援」サービスなど多彩な支援を行っています。また、サービスだけではなく、ゼロトラスト関連のソリューションも多数取り扱っているため、ぜひマクニカにご相談いただければと思います。

-------------------------

▼本ブログは、2022年8月に開催したMND2022にて行った講演の内容です。

講演動画をご覧になりたい方はこちらから!