結局、ゼロトラストのためのID環境ってどうあるべき? 具体的な構築モデルをご紹介!

-

│

3行でわかる本記事のサマリ

- トラディショナルなトラスト・アントラストのモデルでは限界が来ており、ゼロトラストが求められている。

- ゼロトラストの実現には、ID(IDaaS)が重要であり、判断基準や柔軟な連携のキーとなる。

- IDaaSはIDの認証だけでなく、多くの機能を持ち、ゼロトラストの実現に役立つが、IGAとPAMの拡張も重要。

1. はじめに

ゼロトラストに向けた環境整備のなかでも重要になってくるID環境ですが、結局のところどんな環境が最適なのでしょうか。その具体的な構築モデルについてご紹介します。

目次

- ゼロトラストが求められている背景

- IDが重要な3つのワケ

- 重要なID、だからこそIDaaSが果たすべき役割も大きい

- IDaaSだけで全てカバーできるの?注目すべき「IGA」「PAM」

- ID管理の理想形を考える

- ID環境の理想形を検討・導入するメリット

2. ゼロトラストが求められている背景

ゼロトラストにおける具体的な構築モデルについて考えていく前に、改めてゼロトラストが求められている背景について振り返ってみましょう。

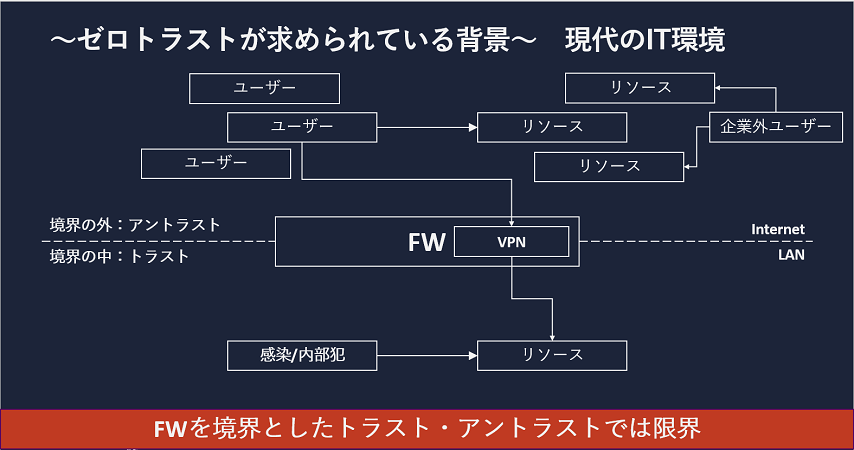

従来のIT環境では、ファイアウォール(FW)を境界として「トラスト」「アントラスト」を分けたうえで、それぞれのなかで安全かどうかを区別してきました。その結果、トラスト内のユーザーやデバイスは、同じく信頼されたトラスト内のリソースに対してアクセスすることが許可されます。一方で、FWの外側にあるアントラスト領域のデバイスやユーザーは危険なものとされ、通常であればFWによってアクセスが遮断されます。外部からトラスト内のリソースにアクセスするためには、VPNを経由してアクセスさせるといった方法がこれまで一般的だったことはご存じの通りでしょう。

しかし、昨今のクラウド化の潮流やテレワークの大幅な推進によって、インターネット側のアントラスト領域が拡大しているのです。ここが、ゼロトラストが求められる大きな背景です。場合によっては、全ての通信がアントラスト内部で完結してしまうためFWが機能しない状態が出てきます。仮にトラスト内であっても、感染した端末がトラスト内にいる場合、トラスト内のユーザーやデバイスが危険な状態にさらされてしまうわけです。

そんな状況を考えると、FWやUTMといった境界を軸にしたトラスト・アントラストの考え方は限界が来ていると言わざるを得ず、多くの方が実感していることでしょう。

そこで、FWに代わる境界として重要な位置づけにあるのが「ID」なのです。

3. IDが重要な3つのワケ

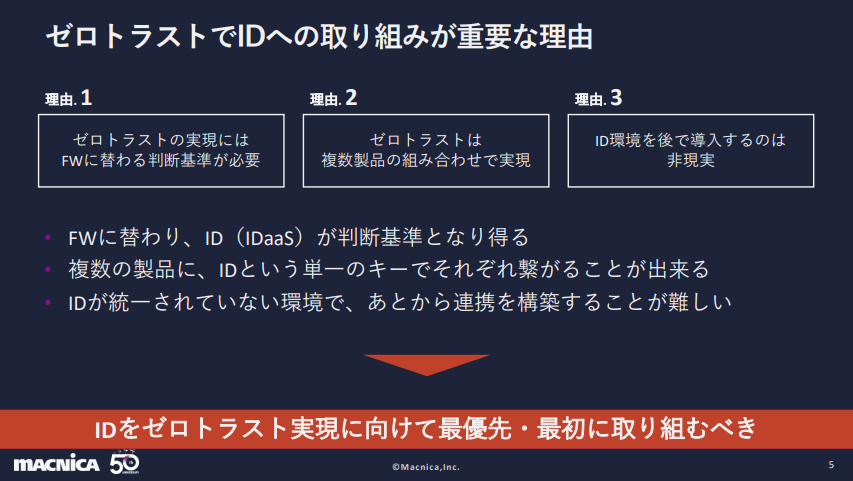

ではなぜ、ゼロトラストにおいて、IDへの取り組みが重要になってくるのでしょうか。理由は3つあります。1つ目が、ゼロトラストの実現には、FWに代わる判断基準が必要で、ID(IDaaS)がその判断基準となるためです。2つ目が、ゼロトラストは複数製品の組み合わせで実現していきますが、柔軟な連携に欠かせない単一のキーとしてIDが存在しているからです。そして3つ目は、複数製品を組み合わせていくゼロトラストに向けては、連携のキーとなるIDが統一されていない環境で、後から連携を構築することが難しいためです。

これらの理由を見れば、ゼロトラスト実現に向けてはIDを最優先かつ最初に取り組むべきだということがご理解いただけるかと思います。

4. 重要なID、だからこそIDaaSが果たすべき役割も大きい

ここで、IDの重要性について、IDaaSを中心に深堀していきます。

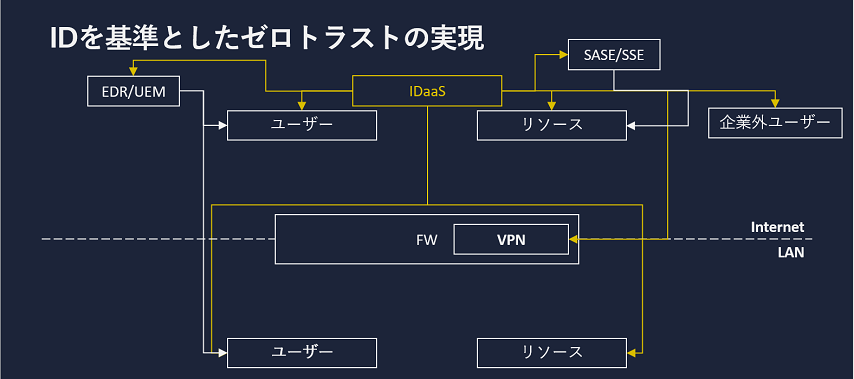

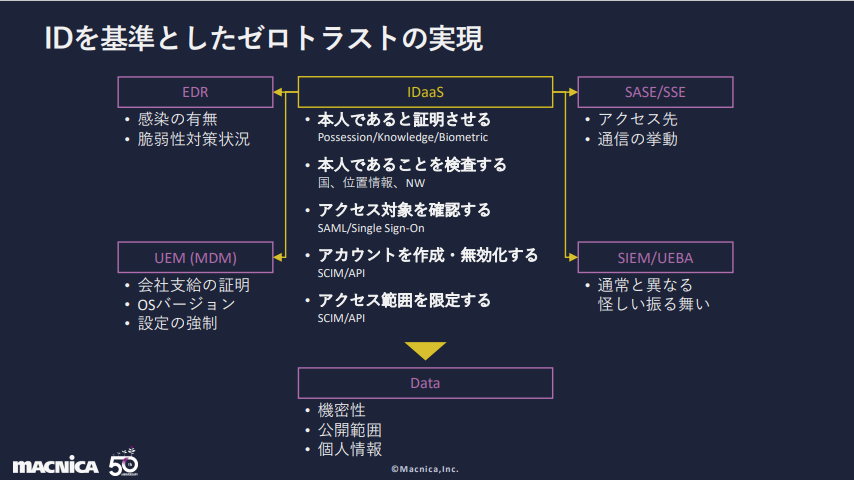

FWの外側にユーザーやデバイス、リソースが移動している今、IDaaSはさまざまな製品の認証をつかさどるだけでなく、各製品と融合していくことになります。そして、認証を担うIDaaSだからこそ、ユーザーとIDaaSをつなぎ、どこかにアクセスする際には必ずIDaaSを経由させるという構成が重要になるわけです。また、IDaaSはクラウドサービスなどのリソースに対してシングルサインオンを実現するため、リソースとも柔軟につながる存在です。さらに、IDaaSは認証するだけでなく、EDRなどエンドポイント管理製品などと連携してセキュリティを強化したり、ネットワーク製品であるSASE/SSEやVPNと連携してネットワークの接続時にも認証の形で入り口を作ったりといった役割を持っています。

なおIDaaSは、自社の従業員だけではなく、パートナーをはじめとした外部ユーザーについても管理していくことが求められてきます。

IDaaSが果たす役割や機能は、他にもあります。具体的には、アクセスしている人間が本人であると証明させる機能をはじめ、位置情報などを利用して本人であることを検査する機能、接続した人間ごとにアクセス対象を確認する機能、アカウント作成機能やアクセス範囲を限定する機能などです。つまりは、正しいユーザーが正しいアプリケーションに正しい権限でアクセスできるようにするのがIDaaSの役割となるわけです。

ただし、前述した機能があれば最小限のアクセスは可能ですが、IDを基準としたゼロトラストでは、さまざまな製品との連携が必要です。例えば、EDRと連携することでアクセスしてきたデバイスの感染状況や脆弱性対策状況をチェックする、UEM(MDM)と連携することで会社支給のデバイスかどうか証明するといったこともできます。SASE/SSEと連携してアクセス先や通信の挙動を可視化することも、SIEMやUEBAと組み合わせて通常と異なる怪しい振る舞いを判断基準として認証を行うことだってできるのです。もちろん、アクセスする先に対しては、リソースが持っているデータの重要性や公開範囲なども判断しながら、IDを起点として認証を許可していくことが必要になります。

5. IDaaSだけで全てカバーできるの?注目すべき「IGA」「PAM」

ここまでIDを基準としてIDaaSの重要性について見てきましたが、本当にIDaaSだけで全てがカバーできるのでしょうか。例えば、IDaaS上にIDを作る・登録する役割の確からしさをどう確保するのか、持たせる権限はどう担保するのか、IDを使わせるときにどう承認するのかといったことに対する疑問が出てくるはずです。

また、場合によっては、特権を持ったアカウントは通常と同じID管理でいいのか、IT部門だけでなく人事や総務など複数の部門にまたがって行われるID管理をどう効率的に実施するのか、ユーザーの異動や退職といった変化に対して定期的なIDの棚卸をどう行うのかといった観点も出てくることでしょう。

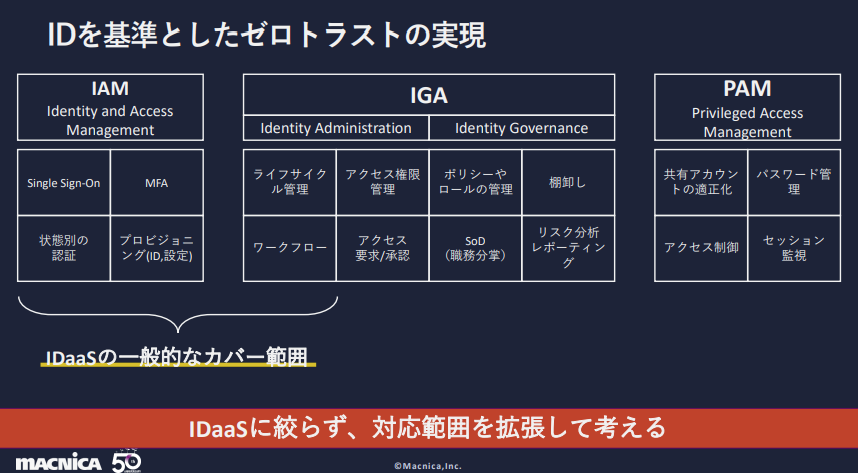

だからこそ、IDを基準としたゼロトラストを実現するためには、IDaaSだけに限定せず、対応範囲を拡張して考えていくことが重要になってきます。一般的なIDaaSは、シングルサインオンや状態別の認証、多要素認証(MFA)、プロビジョニング、IDのライフサイクル管理、そしてワークフローといった機能がカバー範囲となっています。しかし、これだけではIDを基準にゼロトラストを考えると不十分です。例えば、アクセス権限の管理やアクセス要求の受付や承認管理、職務分掌に応じた権限管理、IDの棚卸、特権アクセスの管理といったものも含めて考えていく必要があるのです。

つまり、IDaaSだけでなく、PAM(Privileged Access Management)やIGA(Identity Governance & Administration)といったソリューションへの拡張が必要になってくるわけです。

6. ID管理の理想形を考える

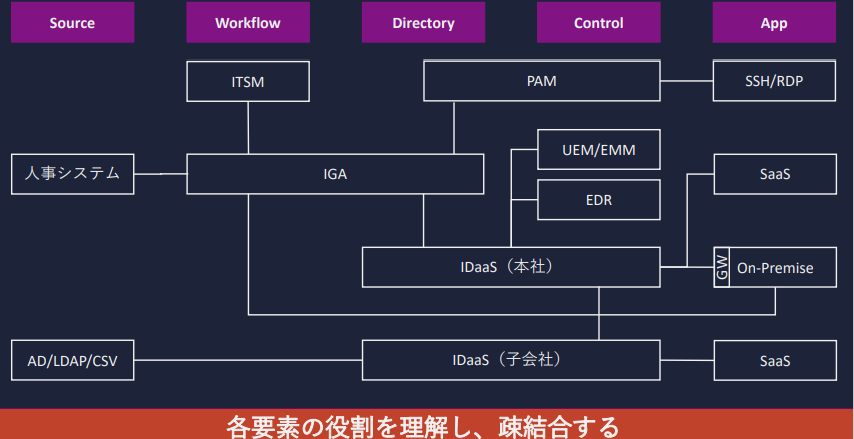

では、ID管理の理想形とはどんなものになってくるのでしょうか。理想を語るには、それぞれの要素ごとに考える必要があります。具体的には、認証における「Source」としては、人事システムやAD・LDAPといったものが挙げられます。IDの払い出しを無作為に実施するわけにはいかないため、「Workflow」としてITSM(IT Service Management)やIGAがその機能を持っています。そして、IDを管理するために必要な「Directory」には、ユースケースによって選択肢が異なりますが、IGAはもちろん、本社および子会社用にそれぞれIDaaSを選択しているケースもあるでしょう。そして、適正に管理していく「Control」については、IDaaS自身がその役割を持つ場合もあれば、PAMやEDR、UEM/EMMなどのソリューションが制御を行う場合もあります。最後の「App」については、オンプレミスはもちろん、SaaSや開発系で用いられるSSH/RDPなどが出てきます。

ここで大事になってくるのは、ID環境の理想形を考える際には、それぞれの製品を疎結合させたうえで、それぞれがどういう役割で動くのかを理解することです。

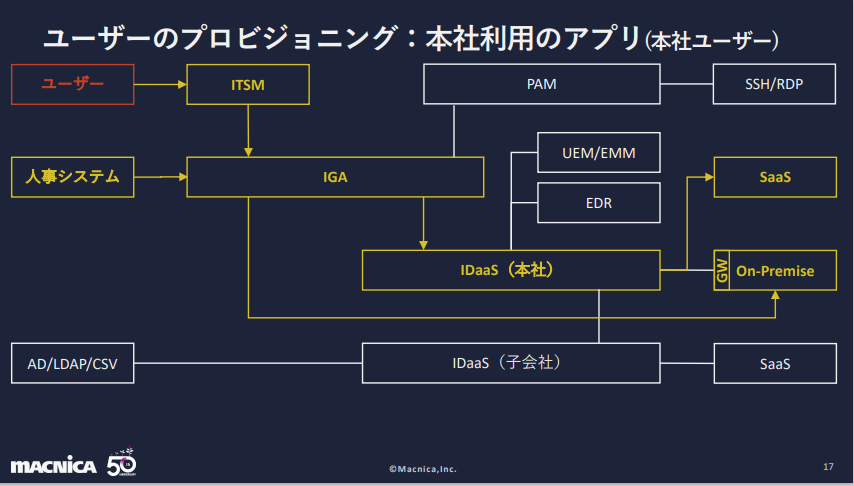

●アプリケーションへのアクセス:本社利用のアプリ

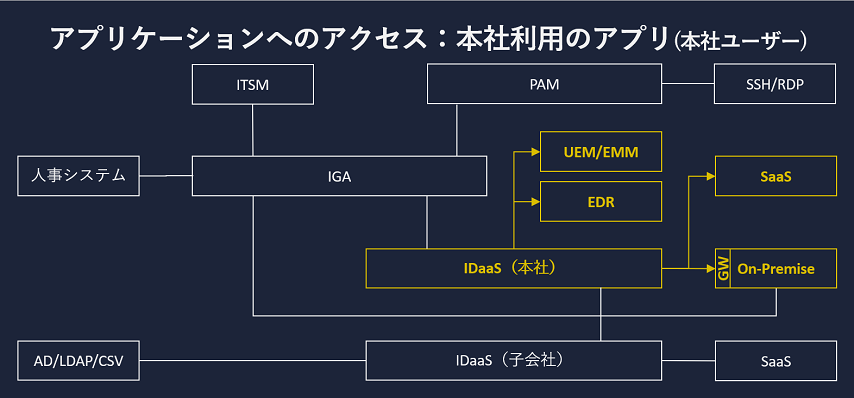

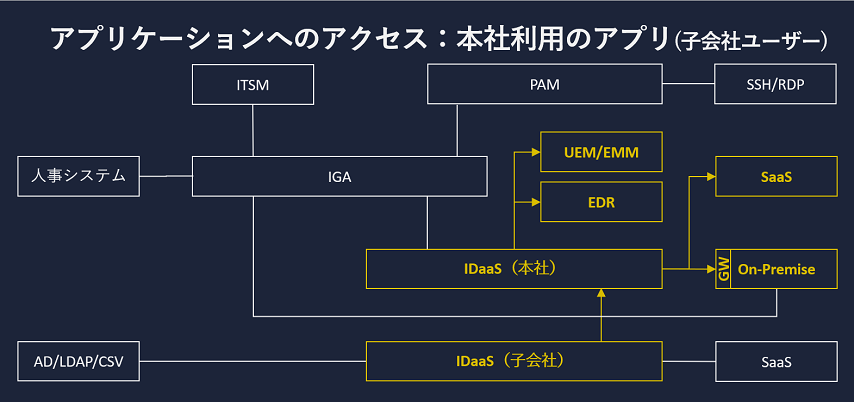

ここで、それぞれの要素がどのように連携することでゼロトラストを実現するのか、ユースケースを見ていきます。例として、本社が管理運用するSaaSやオンプレミス上に展開しているアプリケーションへのアクセスを前提に、本社ユーザーと子会社ユーザーの動きについて考えます。

本社ユーザーは、本社が管理するIDaaSへのアクセスを起点に、例えばEDRやUEMなどと連携して認証を実施します。多要素認証を用いて本人特定の厳格化を行うことやアクセスしてきたデバイス情報を判断し、情報漏えいのリスクを減らすといったことも考えられるでしょう。そのうえで、最終的にSaaSにアクセスしたり、オンプレミス上のアプリケーションにゲートウェイを通じてアクセスしたりといったことが理想的な動きになります。

子会社のユーザーが本社利用のアプリを利用する場合は、一般的には子会社にて運用しているIDaaSと本社管轄のIDaaSを連携させ、本社側のアクセスポリシーを適用させることが理想的。つまり、本社ユーザーでも子会社ユーザーでも、必ず本社側のIDaaSを経由させることが重要なのです。

なお、子会社利用のアプリについては、子会社権限のIDaaSに直接アクセスしたうえで、SaaSを利用するといったシンプルな動きになってきます。その環境が用意できれば、子会社側の利便性を損ねることなく、本社側のアプリケーションも本社のポリシーに準拠させることで柔軟に利用できるようになります。

●ユーザーのプロビジョニング:本社利用のアプリ

今度はアクセスするユーザーをどう作っていくのかというプロビジョニングのユースケースです。本社利用のアプリを本社ユーザーが使う場合は、理想的には人事システムを起点としてユーザー情報をIGAが取得したうえで、IDaaSに対してプロビジョニングを実施します。こうすることで、人事システムとIGA、IDaaSが1本の線でつながり、ユーザー情報の管理が煩雑化することもありません。

利用したいアプリケーションのプロビジョニングについては、組織やチーム、個人などユースケースによって異なるもの、基本はユーザーを起点としてITSMなどワークフローを通じてアプリケーション利用の申請を行います。この承認情報をもとに、IGAで権限などの付与を含めたユーザー情報を作成、IDaaSを経由してSaaSなどのアプリケーションをプロビジョニングしていきます。もちろん、基幹シスステムなどオンプレミスのアプリケーションなどはIGAが直接プロビジョニングするほうが、設定の深さや開発の難易度を低くすることができるはずです。

子会社ユーザーのプロビジョニングについては、本社側で子会社の人事システムを管理する人事部門と交渉していくのはおそらくハードルが高いため、子会社が独自で持っているADやLDAPなどシステムの認証ソースを生かしてあげることが効率的でしょう。そのため、子会社のIDaaSにはADやLDAP、CSVにてユーザー情報をインポートし、それを本社のIDaaSと同期してあげることが理想形となってきます。

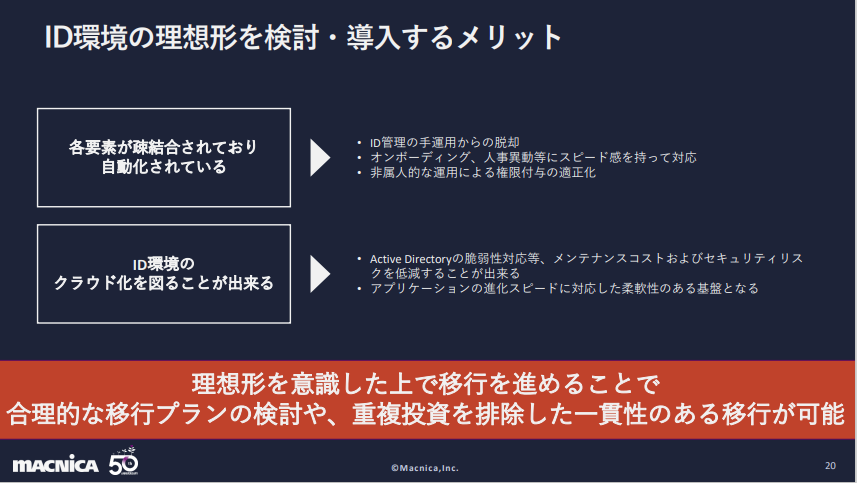

7. ID環境の理想形を検討・導入するメリット

前述してきたID環境の理想形を企業が検討・導入することで、大きく2つの観点からさまざまなメリットが得られます。まず、理想形は各要素が疎結合、つまりは自動化されているため、ID管理の手運用からの脱却が図れるようになり、入社や人事異動などオンボーティングにスピード感を持って対応できるようになることです。また、自動化されているため、属人的な運用を排することで、権限付与の適正化が可能になる点も大きなポイントです。

理想形では、IDaaSをはじめID環境のクラウド化を図っていくため、Active Directoryの脆弱性対応やメンテナンスコストおよびセキュリティリスクを低減することが可能になってきます。それ以外にも、さまざまなSaaSとの連携や拡張も含め、アプリケーションの進化スピードに対応した柔軟性のある基盤となる点も見逃せません。

理想形を意識しながら移行を進めることは、合理的な移行プランの検討が可能になるだけでなく、場当たり的な対応による重複投資などを排除した一貫性のある移行が可能になることに他ならないのです。

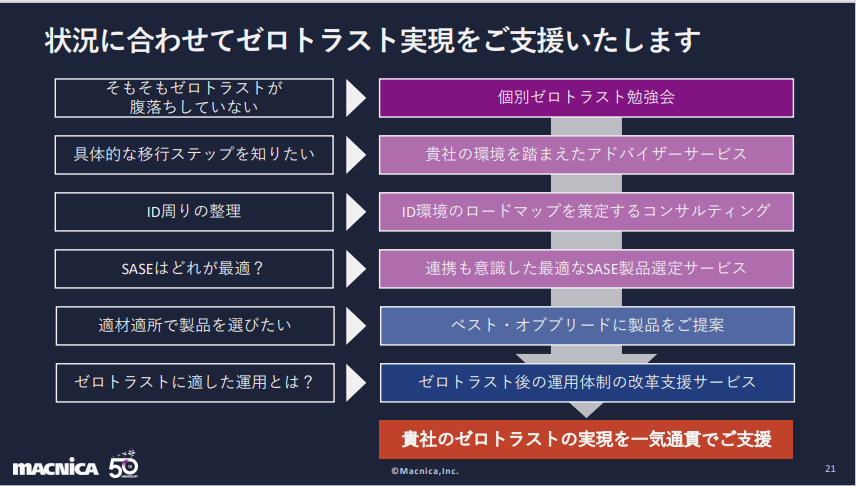

8. マクニカが提供するゼロトラスト支援

理想形については、現実的にはユーザーの置かれた状況によって選択肢分ける必要があり、決まった1つの解があるわけではありません。そこでマクニカでは、状況に合わせてゼロトラスト実現を支援するさまざまなサービスを展開しています。勉強会をはじめ、アドバイザーサービスやロードマップ策定を支援するコンサルティング、SASE選定サービス、そしてゼロトラスト後の運用体制の改革支援サービスまで、一気通貫でゼロトラストを支援する環境を提供しています。

自社におけるゼロトラスト実現に向けた課題や悩みがあれば、ぜひ一度ご相談いただければと思います。

-------------------------

▼本ブログは、2022年8月に開催したMND2022にて行った講演の内容です。

講演動画をご覧になりたい方はこちらから!