攻撃者視点で考える、こんなAD(Active Directory)は嫌だ!

-

│

本記事のサマリ

認証基盤であるActive Directoryは、多くの企業で活用されています。悪意のある攻撃者からすれば、ADを狙うことで自身の目的実行への近道となるため、企業側としてもADセキュリティへの対策を強化していくことが求められます。そこで今回は、ADセキュリティの重要性について改めて解説しながら、攻撃者に嫌がられるADセキュリティ実装のステップについて分かりやすく紹介していきます。

3行でわかる本記事のサマリ

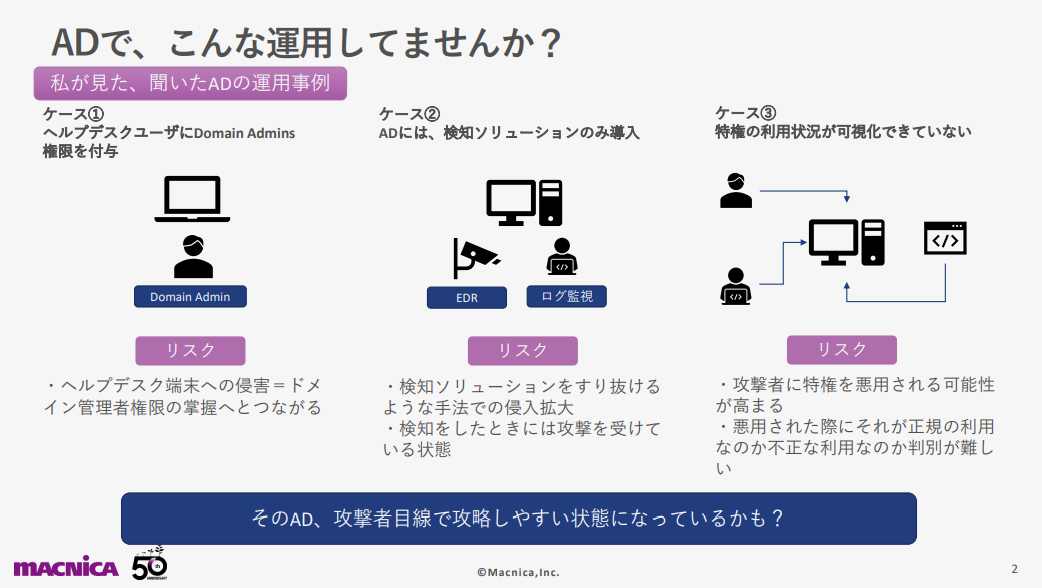

- ヘルプデスクユーザーにDomain Admins権限を付与することはリスクであり、ドメイン管理者権限が悪用される可能性がある。

- EDRやログ監視などの検知ソリューションだけを導入している場合、攻撃を検知する前にすり抜けられる可能性があり、セキュリティリスクが高まる。

- 管理者権限を使用するユーザーの動きや特権の利用状況が可視化できない場合、攻撃者にとって悪用しやすい環境となり、悪用された場合の判別が困難となる。

目次

- 何気なく行っているAD運用に潜むリスク例

- なぜ今、ADセキュリティを考える必要があるのか

- 攻撃者目線で考える、嫌なADにするための4ステップ

1. 何気なく行っているAD運用に潜むリスク例

多くの企業で利用されているADですが、実はセキュリティ的にリスクの高い状態で運用している事例がよく見受けられます。1つ目のケースとして、ヘルプデスクユーザーに対してDomain Admins権限を付与しまっているケースです。2つ目は、ADに対してEDRやログ監視といった検知ソリューションのみを導入しているケースです。そして3つ目は、管理者権限を使っているユーザーの動きなど、特権の利用状況が可視化できていないケースです。

当たり前のように運用しているこれらのケースには、実はリスクが潜んでいます。1つ目の場合、ヘルプデスク端末が侵害されてしまうと、ドメイン管理者権限が掌握されてしまう可能性をはらんでいます。2つ目の場合、実際に検知をすり抜ける手法による攻撃を受けてしまった場合、それを防止することができません。そもそも検知の段階で攻撃を受けている状態にあり、非常にリスクが高い状況にあると言えます。3つ目については、特権の利用状況が可視化できないため、攻撃者からすると悪用しやすい環境にあり、悪用された場合でもそれが正規の利用なのかの判別が難しい点も大きなリスクと言えます。

当たり前のように運用しているこれらのケースには、実はリスクが潜んでいます。1つ目の場合、ヘルプデスク端末が侵害されてしまうと、ドメイン管理者権限が掌握されてしまう可能性をはらんでいます。2つ目の場合、実際に検知をすり抜ける手法による攻撃を受けてしまった場合、それを防止することができません。そもそも検知の段階で攻撃を受けている状態にあり、非常にリスクが高い状況にあると言えます。3つ目については、特権の利用状況が可視化できないため、攻撃者からすると悪用しやすい環境にあり、悪用された場合でもそれが正規の利用なのかの判別が難しい点も大きなリスクと言えます。

これらの例からも分かる通り、普段何気なく行っている運用であっても、攻撃者にとっては、攻撃しやすい状況のまま放置されてしまっている可能性が潜んでいるのです。

2. なぜ今、ADセキュリティを考える必要があるのか

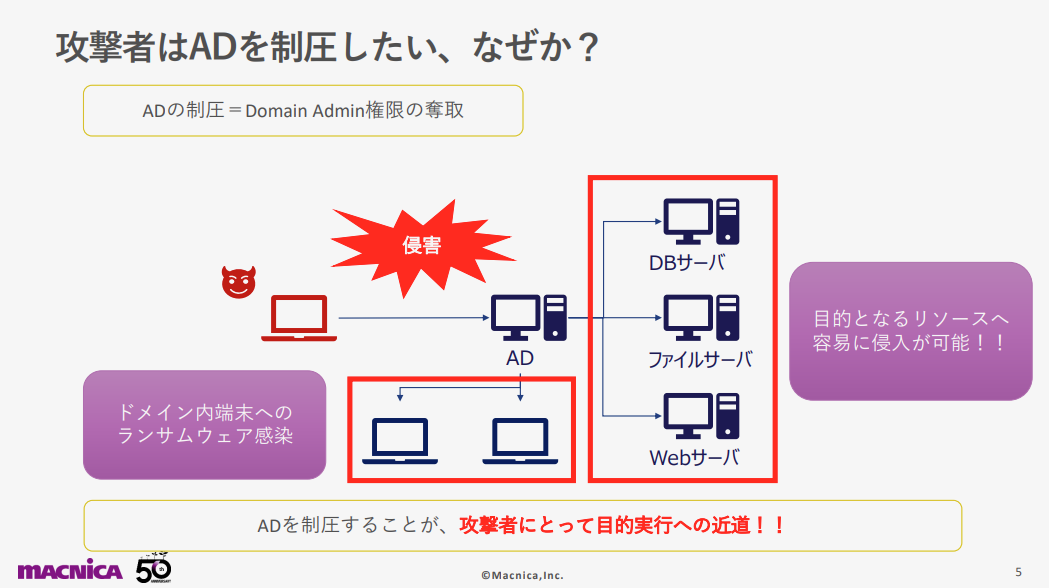

そもそもADとは、認証・認可が主な役割となり、企業において重要な機能を担っていることは間違いありません。それゆえ、攻撃者はDomain Admin権限の奪取に向けて、ADを制圧したいと考えることになります。Domain Admin権限の奪取が実現すれば、ドメイン内の端末に対してランサムウェアの感染が可能になるだけでなく、ドメイン配下のサーバーへ自由にアクセスができるため、目的となるリソースへの侵入が容易になってしまうのです。まさに、ADの制圧は攻撃者にとって目的実行の近道となるわけです。

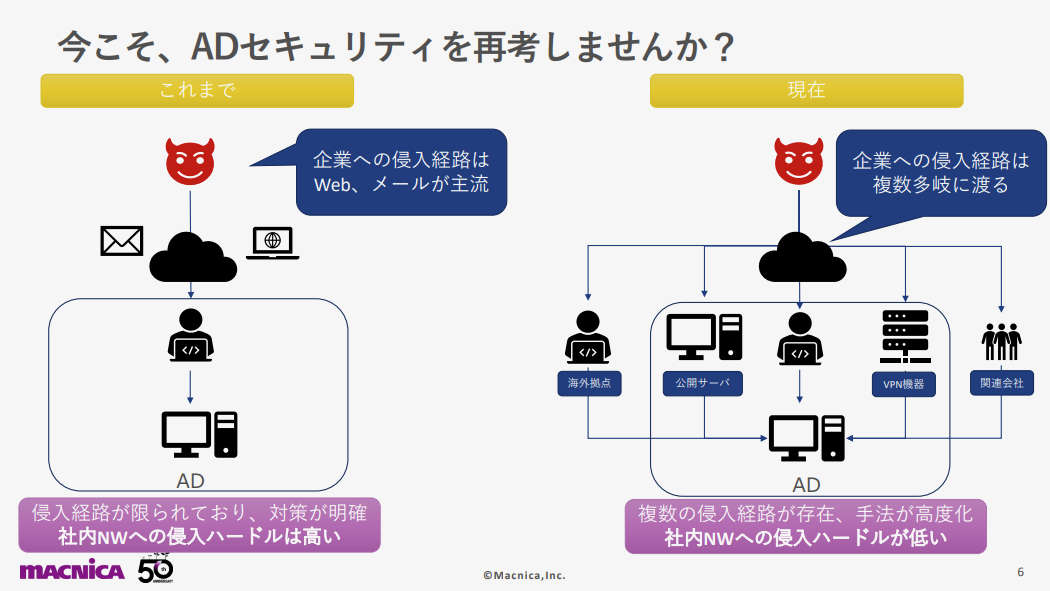

従来の攻撃手法では、ADは組織の内部にあるため、制圧するには組織内に侵入する必要がありました。侵入経路はメールやWebが中心で、社内ネットワークに侵入するハードルは高い状況にあったのです。しかし現在は、企業への侵入経路は、海外拠点や関連会社を経由したり、企業が公開しているサーバーやVPN装置を経由したりなど、侵入ルートも多岐にわたっています。また手法が高度化していることで、社内ネットワークへの侵入もハードルが低くなっているのです。従来は、侵入される可能性のある限定された経路に関して境界防御をしていればよかった環境が、今では侵入されることを前提に考えていかなければいけない時代になっているのです。

従来の攻撃手法では、ADは組織の内部にあるため、制圧するには組織内に侵入する必要がありました。侵入経路はメールやWebが中心で、社内ネットワークに侵入するハードルは高い状況にあったのです。しかし現在は、企業への侵入経路は、海外拠点や関連会社を経由したり、企業が公開しているサーバーやVPN装置を経由したりなど、侵入ルートも多岐にわたっています。また手法が高度化していることで、社内ネットワークへの侵入もハードルが低くなっているのです。従来は、侵入される可能性のある限定された経路に関して境界防御をしていればよかった環境が、今では侵入されることを前提に考えていかなければいけない時代になっているのです。

実際の事例では、ファイアウォールに存在していた脆弱性を突いて社内に侵入し、RDPを経由してADに侵入、結果として社内のリソースがランサムウェアに感染させられてしまうといったケースがあります。ファイアウォールのパッチが未適用だったことで脆弱性が悪用されたことが初期侵入のきっかけでしたが、推測可能なパスワードがADに設定されており、かつパッチが未適用となっており、そこを攻撃者は突くことができました。つまり、脆弱なAD環境が結果的に被害を大きくしてしまったことになるのです。

3. 攻撃者目線で考える、嫌なADにするための4ステップ

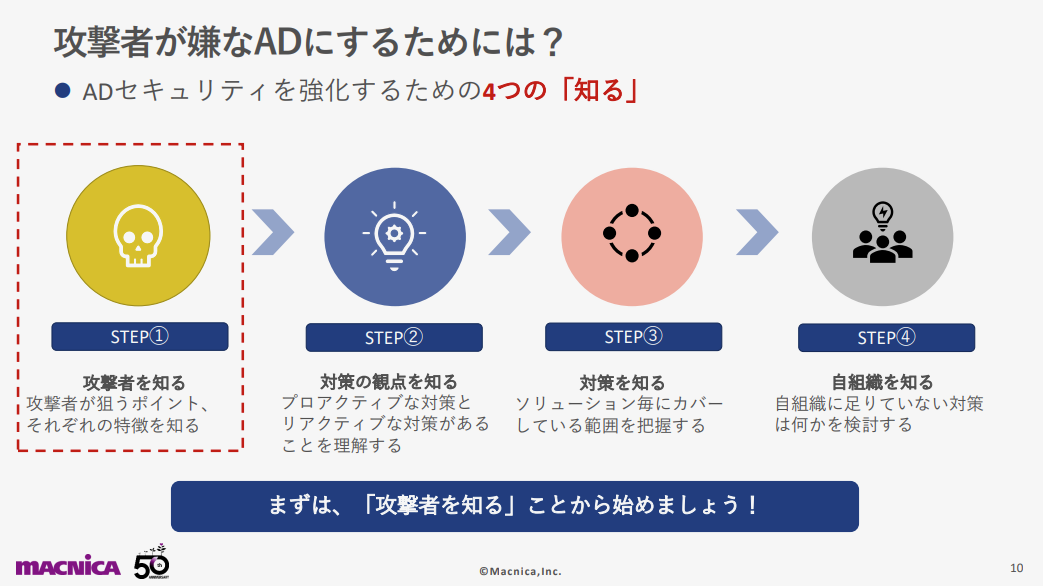

ではADセキュリティをどのように考えていくべきなのか、攻撃者目線で考えていきます。攻撃者にとって嫌なADにするためには、実は4つのことを知る必要があります。

ステップ1として挙げられるのが、攻撃者をしっかりと知ること、つまり、攻撃者がどんなところを狙うのか、どんなポイントを突いて攻撃してくるのかを理解することです。続いてステップ2では、どういう観点で対策すべきなのか、対策の観点を知ることです。そしてステップ3で、対策の観点を知ったうえでどんなソリューションがあるのか、具体的な対策を知ることです。そして最後のステップ4として、自組織を知ることです。

ステップ1:攻撃者を知る

自分が攻撃者だった場合、どんなADだったら攻撃しやすいのでしょうか。ここでは3つのケースが想定できます。1つは容易に利用できる脆弱性が放置されているケース。そして次に挙げられるのが、攻撃者が利用できる設定が存在するケース。そして最後に、特権管理が適切に行われていないケースです。

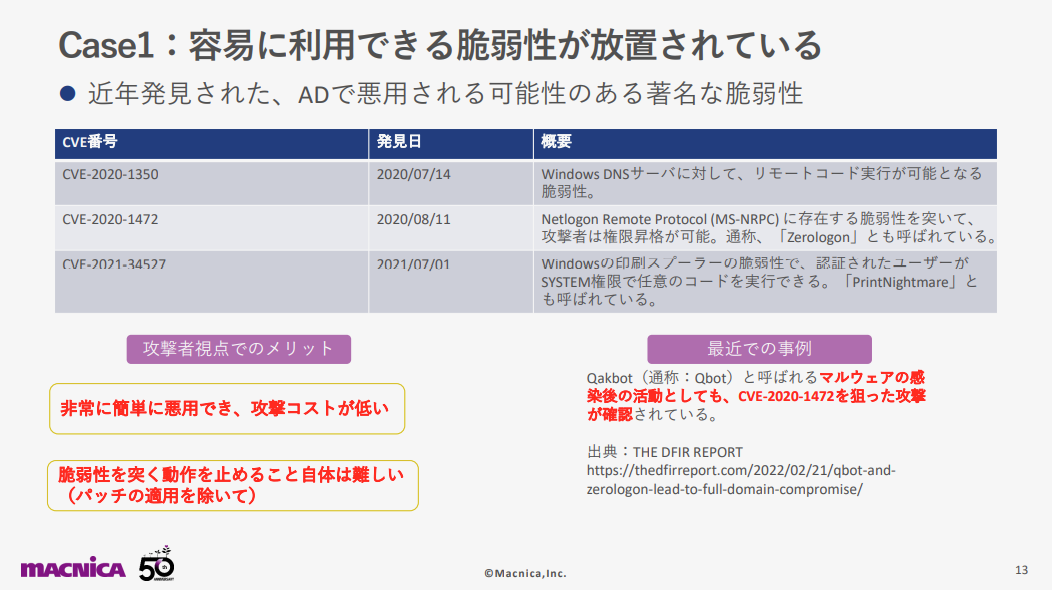

ADに関連した脆弱性は、最近は年に1つのペースで発見されており、悪用されてしまうと危険性の高いものが出てきています。攻撃者からすると、脆弱性を悪用すると攻撃しやすくなるため攻撃コストが低くなり、かつ脆弱性を突く動作はパッチの適用を除いて止めること自体が難しいなど、メリットも少なくありません。最近では、Qakbot(通称:Qbot)と呼ばれるマルウェアの感染後の活動として、通称「Zerologon」と呼ばれるCVE-2020-1472を狙った攻撃が確認されているほどです。

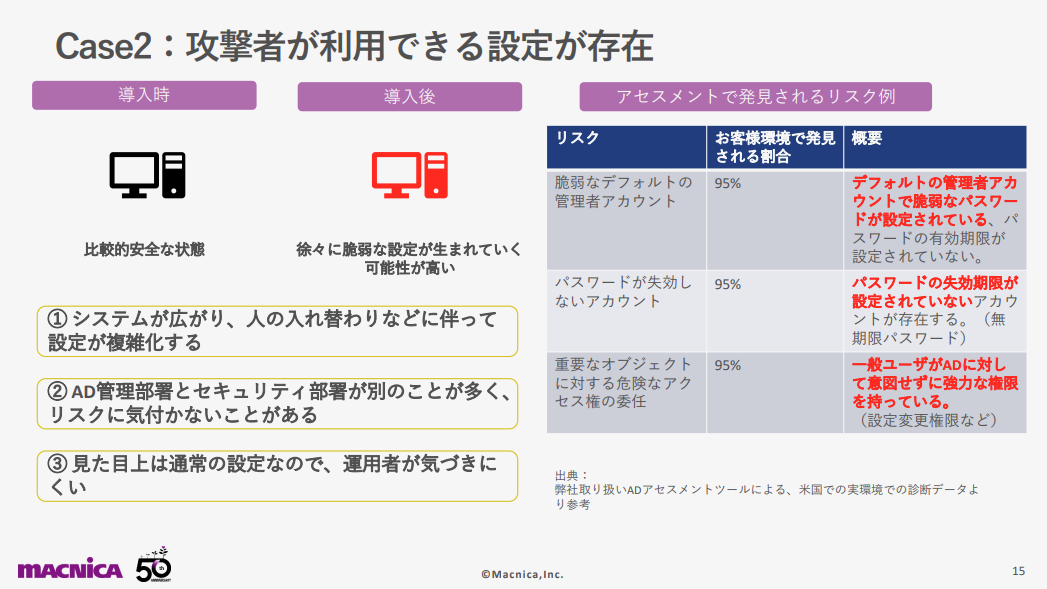

攻撃者が利用できる設定が存在してしまっているケースでは、導入時はADが比較的安全な状態になっているケースは多く見られますが、運用していくと徐々に脆弱な設定が生まれてしまう可能性があります。なぜなら、ADの特性上、利用ユーザーやシステムが増えるたびに設定が複雑化してしまう傾向にあるからです。またADを管理する部署とセキュリティを担当する部署が異なるケースが多く、リスクに気づかないこともあるようです。あくまで設定だけを見ても、運用していてリスクがあるかどうかが気づきにくいのが現実なのです。

実際にADのアセスメントツールを使ってみると、アカウント設定不備などが多くの企業で見つかることがございます。例えば、管理者アカウントがデフォルトの脆弱なパスワードのまま設定されている、パスワードの失効期限が設定されていない、一般ユーザーがADに対して、意図せずに強力な権限が付与されている...といったことが、かなりの確率で発見されているのです。実際の例では、たった数行のコマンドで総当たりログインを試行し、簡単に認証情報が窃取されてしまうというケースも起こり得るのです。

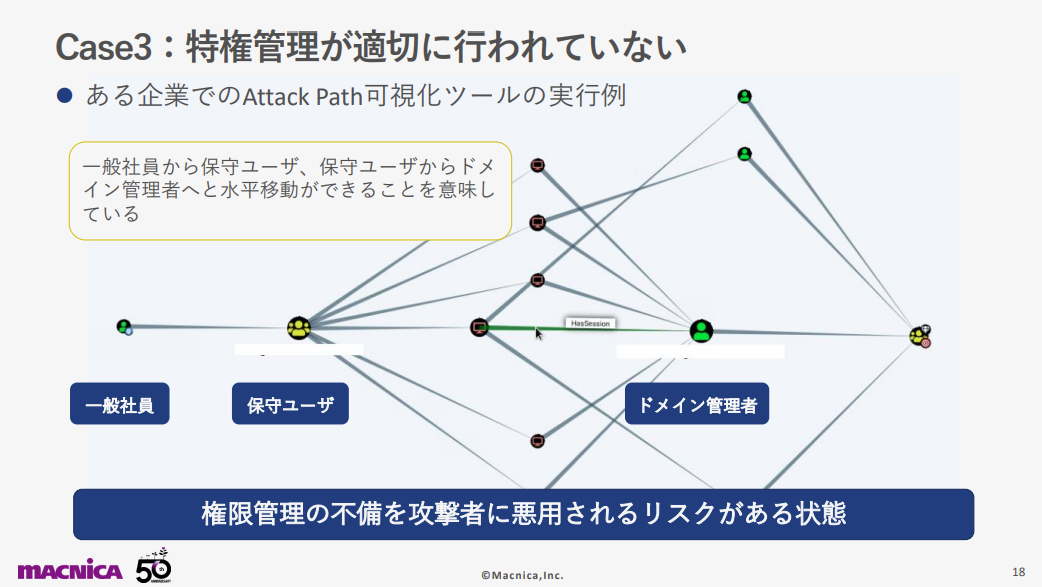

そして特権管理が適切に行われていないケースでは、よくあるのがユーザーに端末・サーバーの管理者権限を付与してしまっているパターンです。この場合、攻撃者はアンチウイルスの無効化や攻撃ツールのインストールなど、管理者権限を悪用することでさまざまな操作が実行できてしまいます。また、特権のパスワードハッシュが端末に残ってしまっているパターンもよく見受けられます。実はWindowsの仕様上、OS上にはログインしたユーザーのパスワードハッシュが残ってしまうため、このハッシュを抜き取ることで攻撃者に悪用されてしまうリスクをはらんでいるのです。

ステップ2:対策の観点を知る

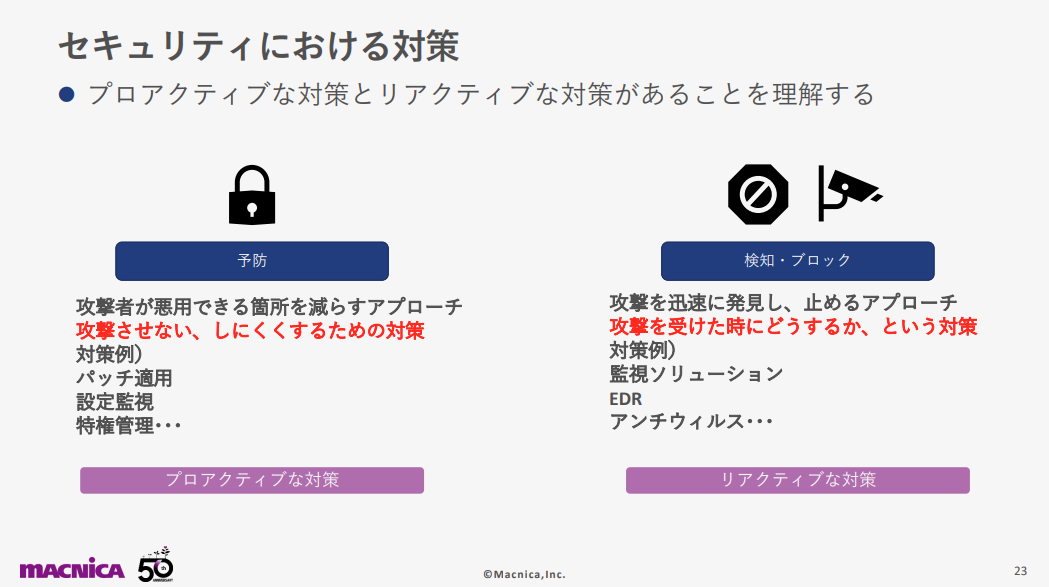

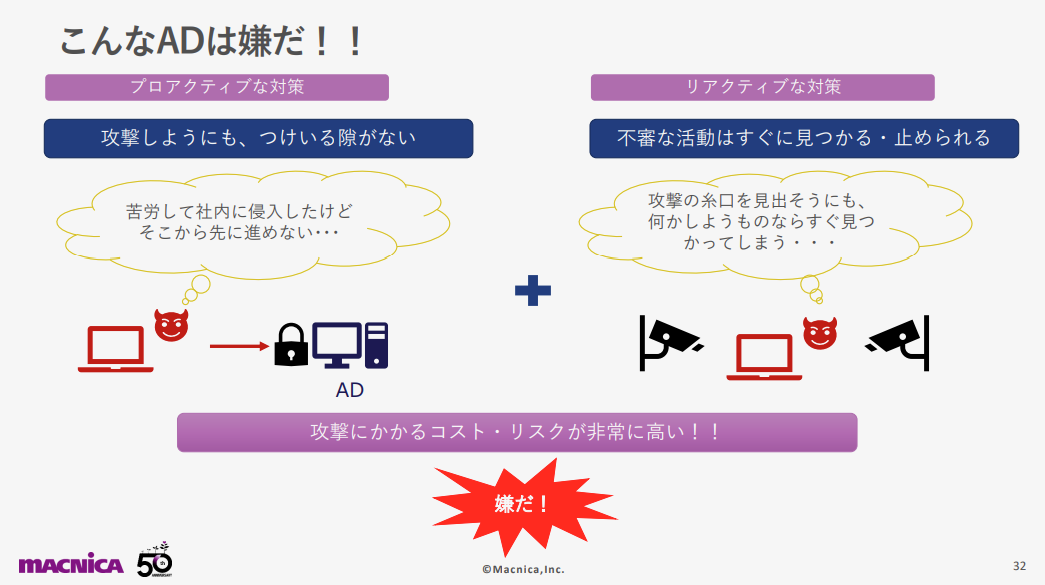

攻撃者を知ったところで、対策の観点について考えていきますが、主に2つが挙げられます。1つがプロアクティブな対策、もう1つがリアクティブな対策です。

現実のウイルス対策で考えると、手洗いやうがい、ワクチン接種といった感染しないための対策がプロアクティブな対策です。そして、治療薬や感染を確認するための検査といった感染後の対策が、いわゆるリアクティブな対策となってきます。

予防にあたるプロアクティブな対策としては、攻撃者が悪用できる部分を減らしていくアプローチで、パッチ適用や設定監視、特権管理といった、攻撃者に攻撃させない、あるいは攻撃しにくくするための対策が含まれます。そして検知・ブロックにあたるリアクティブな対策としては、攻撃を迅速に発見し、止めるためのアプローチです。監視ソリューションやEDR、アンチウイルスといった、攻撃を受けたときにいかに見つけるか、止めるのかという対策がその中心にあります。

ステップ3:対策を知る

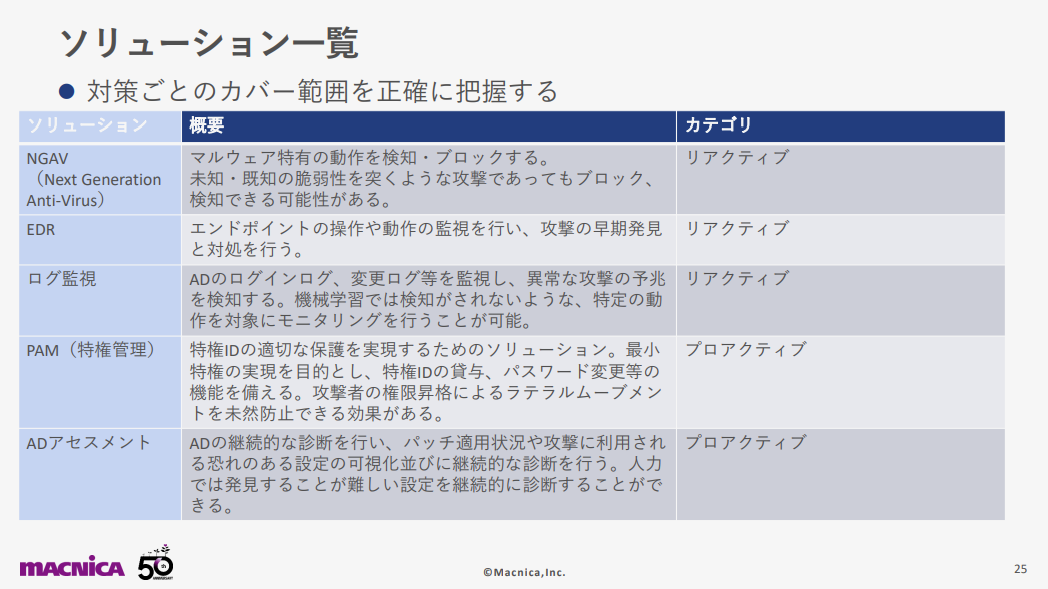

大きくプロアクティブとリアクティブという対策における2つの観点を理解したところで、具体的にどういう対策があるのかを考えていきます。実際のソリューションを見てみると、NGAV(Next Generation Anti-Virus)やEDR、ログ監視、PAM(特権管理:Privileged Access Management)、ADアセスメントなどが存在しており、それぞれプロアクティブなのかリアクティブなのかというカテゴリが異なっています。カバーしている範囲に違いがあることが分かるはずです。

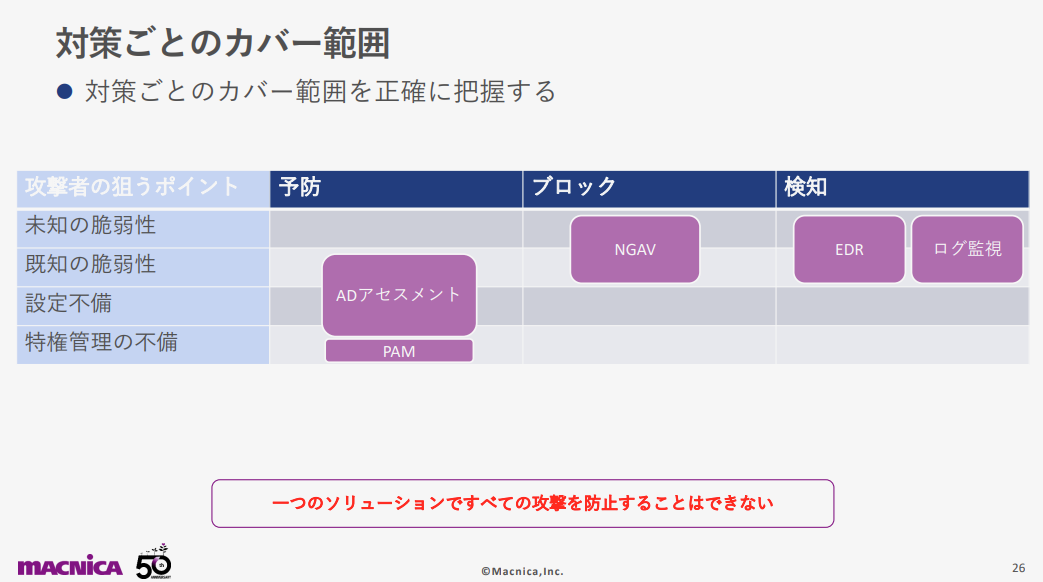

また、予防・ブロック・検知の各フェーズとともに、攻撃者の狙うポイントによっても有効なソリューションが分かれてきます。例えば予防というフェーズのなかで、既知の脆弱性や設定不備に対応するためにはADアクセスメントなどが有効ですし、特権管理への課題を解決するためにはPAMなどが有効になってきます。またブロックのフェーズに関しては、NGAV、そして検知に関してはEDRやログ監視ツールなどのソリューションを駆使することでセキュアな環境づくりが可能です。

いずれにせよ、カバー範囲がそれぞれ異なっているため、1つのソリューションで全ての攻撃を防止することはできないことを十分に理解しておきましょう。

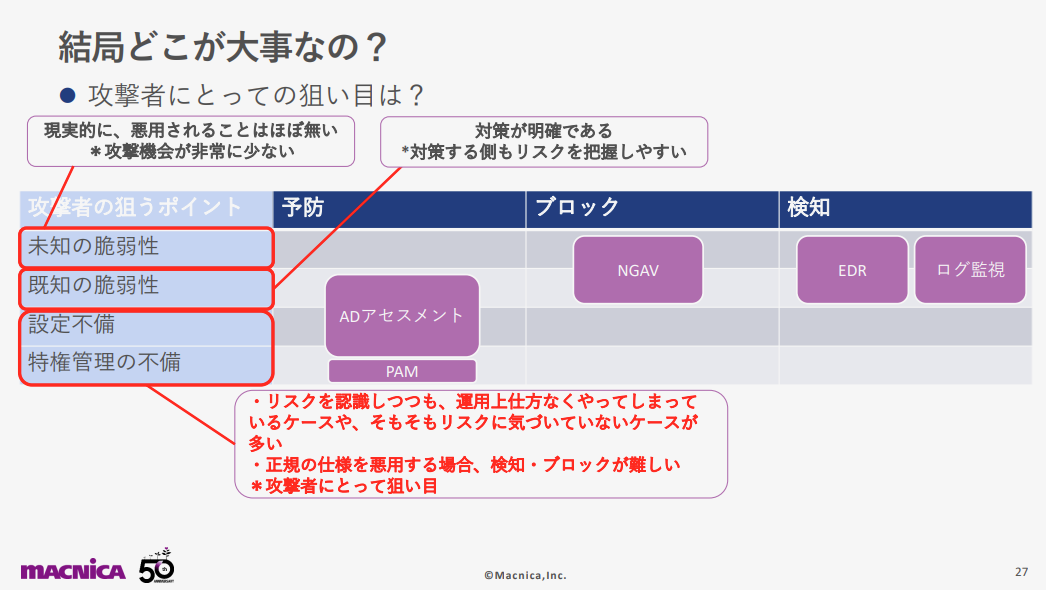

ここで重要になってくるのは、設定不備や特権管理の不備です。未知の脆弱性についてはほとんど悪用されるケースはなく、攻撃される機会が非常に少ないのが実態です。また既知の脆弱性については、対策が明確であるがゆえに、対策側にとってみてもリスクが把握しやすい傾向にあります。その意味では、設定不備や特権管理の不備を狙うケースが非常に多く見られます。その理由として、リスクを認識しながらも、運用上仕方なくやってしまっているケースだけでなく、そもそもリスクに気づいていないケースが多いため、攻撃者の狙い目としてターゲットになりやすいためです。

実際に企業向けのサイバー攻撃/防御演習をRed Teamとしてマクニカが参加した時には、いかに攻撃がブロック・検知されないかに苦労した経験があります。ブロックされないためには、設定不備を突く、そして特権管理の不備を突くというアプローチが実際に有効です。設定不備を突くような攻撃手法はあくまで正規の仕様を利用しているだけに過ぎないため、ブロックされることはほぼありません。また、特権管理の不備についても、正規の権限・資格情報を使ってアクセスをしているだけという意味で、ブロックされることがないのです。

この意味でも、ADのセキュリティを考える上では、設定不備や特権管理の不備を解消することに注力すべきなのです。

ステップ4:自組織を知る

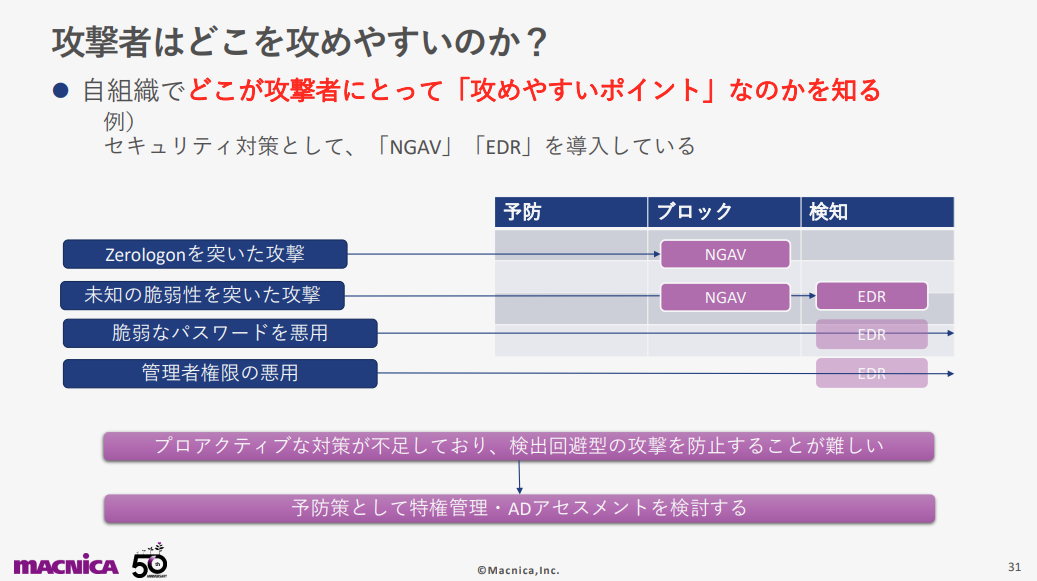

そして最後のステップとして、自組織を十分に知ることです。例えばセキュリティ対策としてNGAVやEDRを導入している企業では、ブロックや検知というフェーズにおけるソリューションは充実していると言えます。ただし、予防としてのプロアクティブな対策が不足しており、検出回避型の攻撃を防止することが難しい状況にあります。その場合、予防策として特権管理・ADアセスメントを検討することが重要になってきます。このように、自組織の状況をしっかり把握しておくことが大切なのです。

攻撃者にとって嫌なADとは、プロアクティブ・リアクティブな対策が取られている環境です。プロアクティブな対策によって、攻撃しようにもつけいる隙がなく、苦労して侵入したものの先に進めない状況を生み出す環境です。また、リアクティブな対策があることで、不審な活動はすぐに発見、ブロックされてしまい、攻撃の糸口を見いだそうと何かしようとしてもすぐに見つかってしまう状況に陥ります。

攻撃者にとって嫌なADとは、プロアクティブ・リアクティブな対策が取られている環境です。プロアクティブな対策によって、攻撃しようにもつけいる隙がなく、苦労して侵入したものの先に進めない状況を生み出す環境です。また、リアクティブな対策があることで、不審な活動はすぐに発見、ブロックされてしまい、攻撃の糸口を見いだそうと何かしようとしてもすぐに見つかってしまう状況に陥ります。

つまり、攻撃にかかるコストやリスクが非常に高い環境が作り出せるため、攻撃者にとって「こんなADは嫌だ!」となるわけです。

最後に、ADセキュリティを高めるためには、自組織の状況をしっかりと把握し、どこまで対策ができているのかを確認していくことが大切です。そして、攻撃者が狙うポイントに対して、補完するための適切なソリューションを検討していくことで、セキュアな環境づくりを前進させていけます。ぜひ自社の状況を知っていくことから始めてみてはいかがでしょうか。