IT部門だからできる! 工場セキュリティのベストプラクティス

-

│

3行でわかる!本記事のサマリ

はじめに

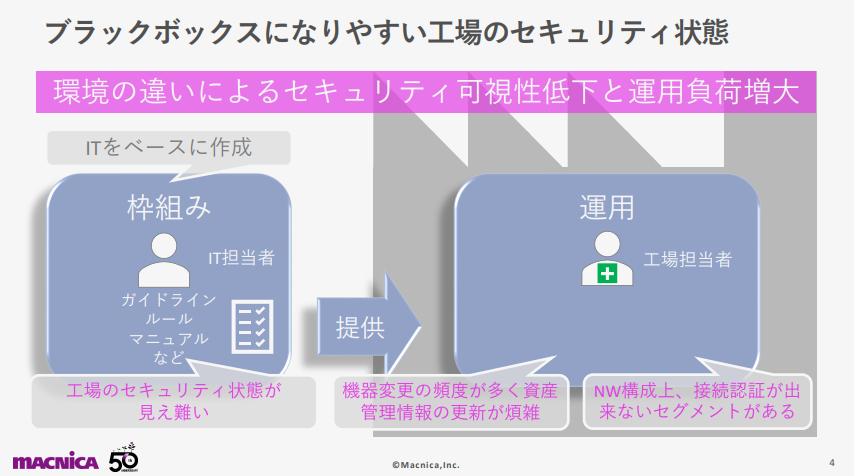

セキュリティ対策を主幹するIT部門と製造を担う工場部門では、当然ながらミッションや文化が異なるため、IT部門が考えるセキュリティのあるべき姿が、工場側になかなか浸透しないケースも少なくありません。そんな背景から、工場のセキュリティ対策に課題を持っている企業は意外と多いもの。そこで今回は、IT部門にとって取り組みやすく、工場部門にとって受け入れやすい工場セキュリティのあり方について紹介します。

工場の資産管理「自動化」で見えてくる、「今」のセキュリティリスク

メーカーが持つ工場から出荷される各種素材や部品、機器は、サプライチェーンのなかで加工や組み立てを経て、利用者に提供されています。社会基盤を支えるインフラをはじめ、生活に密接にかかわる利便性の高い製品やサービスの安定した提供において、工場はサプライチェーンにおいても重要な位置づけとなることは間違いありません。これは、DX化を進めている工場だけでなく、全ての工場に当てはまります。

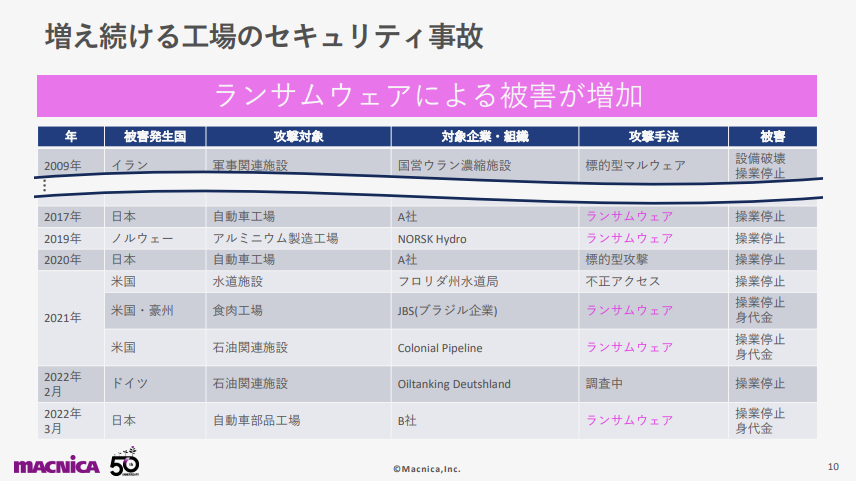

そんな工場で発生するセキュリティ事故は年々増加しており、工場におけるセキュリティ対策の必要性が高まる一方で、工場特有の環境による課題がセキュリティ対策を難しくしている現状があります。実際に工場へセキュリティ対策を実装するのは、ITセキュリティのノウハウを持っているIT部門です。しかし、IT環境をベースにした枠組みをそのまま工場に持ち込んでも、うまく運用に合わないケースが多々見られるのです。

例えば工場内で利用する機器を現場主導で入れ替えた場合、攻撃されてしまう穴を自らの手で作り出してしまうといった、セキュリティ視点での資産管理の課題が出てきます。また工場ネットワークの構成上、認証できないセグメントがあるため、管理外の端末であっても接続を許可しているケースも見受けられます。そのため、IT部門からすれば、工場のセキュリティ状態はブラックボックスになっているという声が多く寄せられているのです。

工場セキュリティ強化において重要な"自動化"

工場のセキュリティ強化を担うIT部門は、まずはブラックボックス化した工場のセキュリティ状態を可視化していく必要があります。工場部門の協力を得ながら、どのような方法であれば実現できるのでしょうか。実はそのポイントの1つとなるのが、自動化です。

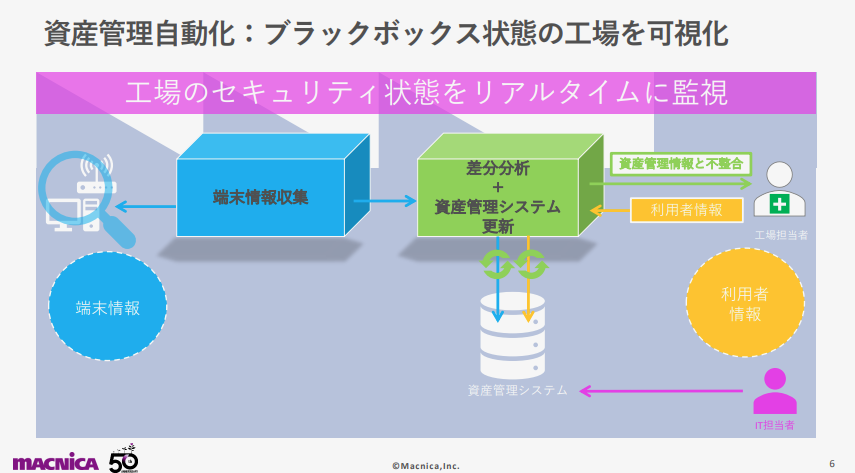

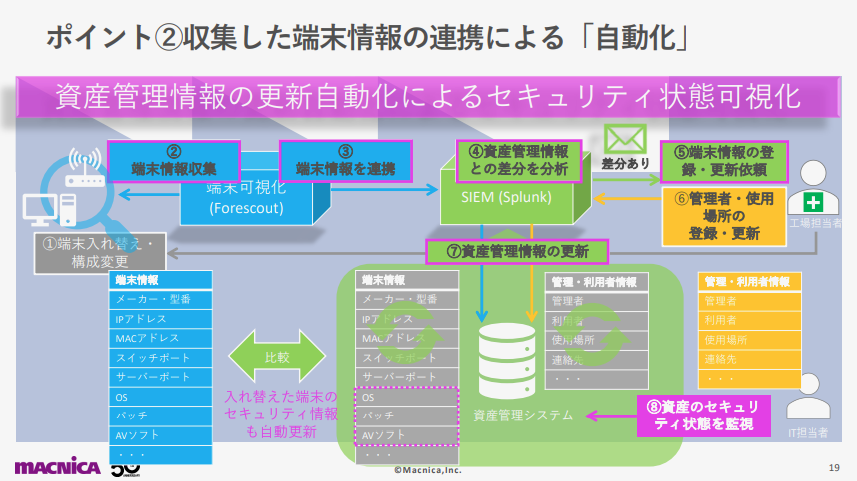

ここで、セキュリティ対策の基礎となる、可視化のための資産管理について見ていきます。資産管理を自動化するためには、ITツール同士を連携させることが必要です。工場内のネットワークに接続されているツールから端末情報を収集し、SIEMに対して情報を連携させることで、登録されている情報と差分がないかをチェック、差分が発生していれば管理者に対して情報の更新依頼が飛びます。そして管理者が利用者情報を更新した段階で、利用者情報と端末情報を資産管理システムに反映、結果として最新の資産情報が把握できるようになります。利用者情報の更新以外は全て自動化か可能な領域であり、IT部門の知見があれば自動化することはさほど難しいことではありません。もちろん、自動化によって工場担当者が行ってきた資産管理の負担を減らすことが可能になるため、工場部門の理解や協力も得られやすくなるはずです。 またもう1つの自動化は、接続制御における自動化です。資産管理の自動化によって資産管理情報の正確性が保たれるようになり、資産情報をベースとした接続制御の自動化が可能になります。具体的には、資産管理の自動化同様、端末情報収集ツールによって得られた端末情報をSIEMに連携し、差分分析を実施します。ここで、資産管理情報と一致しない端末があった場合、該当端末をネットワークから自動的に遮断することで、即座に隔離することができます。攻撃リスクのある端末がネットワーク上に露見する時間を最小化することで攻撃リスクを大幅に軽減、工場の安定稼働に貢献することになります。また端末隔離の緊急対応が不要となるため、工場担当者の負担を減らすことができるようになるのです。

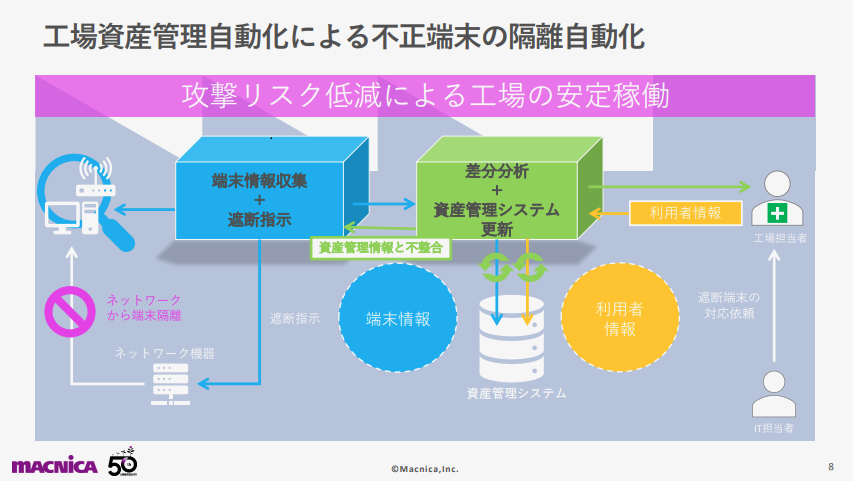

またもう1つの自動化は、接続制御における自動化です。資産管理の自動化によって資産管理情報の正確性が保たれるようになり、資産情報をベースとした接続制御の自動化が可能になります。具体的には、資産管理の自動化同様、端末情報収集ツールによって得られた端末情報をSIEMに連携し、差分分析を実施します。ここで、資産管理情報と一致しない端末があった場合、該当端末をネットワークから自動的に遮断することで、即座に隔離することができます。攻撃リスクのある端末がネットワーク上に露見する時間を最小化することで攻撃リスクを大幅に軽減、工場の安定稼働に貢献することになります。また端末隔離の緊急対応が不要となるため、工場担当者の負担を減らすことができるようになるのです。

ITの応用で実現する工場資産のリアルタイム可視化

次に、工場における動向を交えながら、資産管理の自動化について詳しく紹介します。

工場におけるセキュリティ事故は年々増加しており、サイバーセキュリティ攻撃によってランサムウェアを中心に被害が拡大しています。ランサムウェア対策として侵入されることを前提としたゼロトラストのアプローチに倣い、従来の境界防御に加え、PCなどへのEDR導入などエンドポイント対策が有効とされています。ただし、死活状態やバージョンなどしっかり管理されていることが重要です。 工場ではないものの、簡単に持ち込めるIoT機器などにより情報漏えいの被害が発生する事例もあります。野良端末と呼ばれるセキュリティ対策されていない管理外の端末が現場に持ち込まれたことが原因ですが、IoT化が進む工場でも同様のリスクを想定しておく必要があるのです。

工場ではないものの、簡単に持ち込めるIoT機器などにより情報漏えいの被害が発生する事例もあります。野良端末と呼ばれるセキュリティ対策されていない管理外の端末が現場に持ち込まれたことが原因ですが、IoT化が進む工場でも同様のリスクを想定しておく必要があるのです。

これらの被害に対しても、セキュリティ対策における資産管理は非常に重要なポイントの1つです。NISTが提唱しているサイバーセキュリティフレームワークでは、最初に資産管理の要件が定義されているほどで、資産管理が保護対象を定義するリスクアセスメントやリスクマネジメント戦略に影響することを意味しています。また、防御や検知の正当性や効果にも資産管理が影響してくるなど、資産管理はセキュリティ全体における基礎となってくるわけです。これはITだけでなく工場においても例外なく当てはまるのです。

工場における資産管理の実例

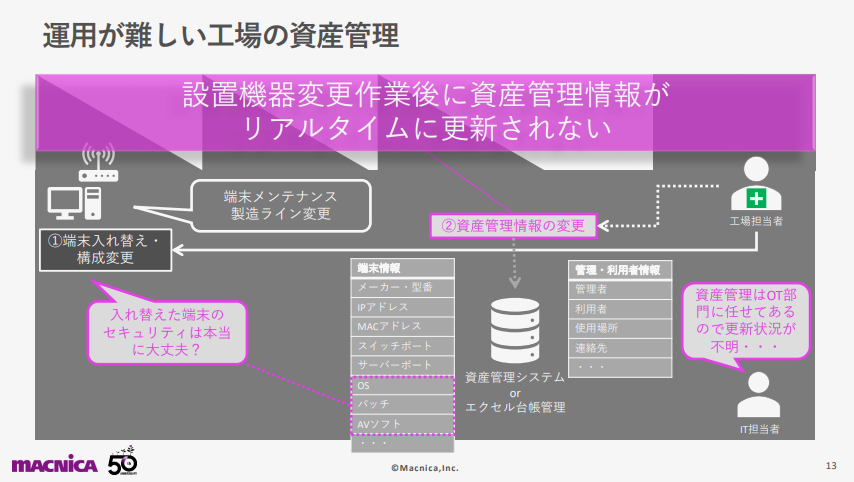

実際の工場における運用では、端末の入れ替えや構成変更は現場の判断で実施されますが、資産管理への情報更新は後回し、もしくは反映されないケースが多いのが現実です。資産管理という意味では、棚卸前までに資産情報の更新が実施できればいいと考えがちですが、セキュリティ視点ではすぐに攻撃を受けるリスクがあるため、リスクがある端末がネットワークにつながっていないかをタイムリーに把握する必要があるのです。 しかし実情は、タイムリーな資産情報の把握ができておらず、どうしても工場のセキュリティはブラックボックス化してしまう傾向にあるのは否めません。

しかし実情は、タイムリーな資産情報の把握ができておらず、どうしても工場のセキュリティはブラックボックス化してしまう傾向にあるのは否めません。

実際の事例でも、工場内に不明なSSIDを持つWi-Fiを偶然発見し、IT部門に報告したうえで工場を調査したところ、製造機器裏のTAPに繋がったアクセスポイントをようやく発見したという苦労話も実際に出てきています。実際の被害には至りませんでしたが、いつ誰が設置したのかなど詳細が把握できなかったのです。まさに野良アクセスポイントがアタックサーフェイスとなるリスクを目の当たりにした事例と言えるでしょう。資産管理外の端末がネットワークにつながってしまっていることを把握するすべがないことが大きな問題点として挙げられます。

他の事例では、日本の本社から資産管理のルールを海外の工場に指示しているものの、棚卸のたびに数が合わず、設置場所が違うなどの差異が多く発生しているなど、調査のための負担が大きくなっているケースも出てきています。これは棚卸のベースとなる資産管理情報に抜け漏れが多いことが原因です。この場合、現地の実情に応じて資産管理のあり方を見直したうえで、しっかりと運用していくことが求められます。

最適な形で資産管理が実施できれば、工場内に設置された端末の現時点でのセキュリティ状態が把握できるだけでなく、資産管理の工数も減らすことができるようになります。IT部門および工場部門双方のメリットになるわけです。

資産管理の自動化に向けた具体的なアプローチ

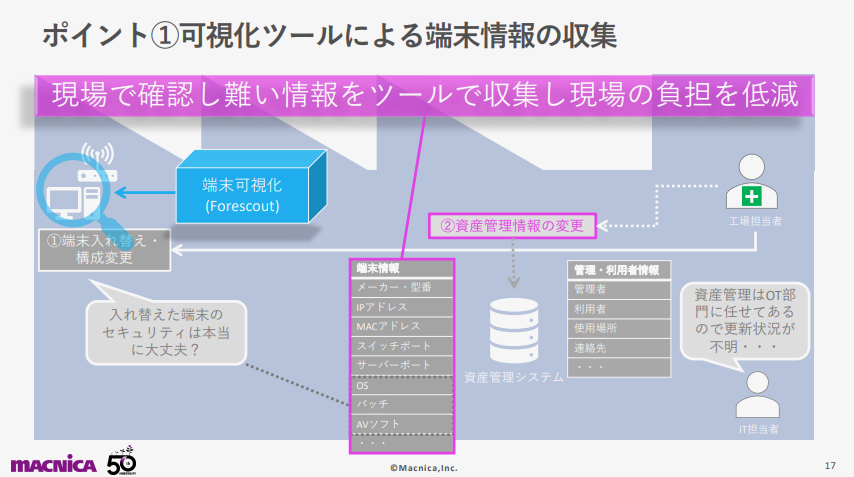

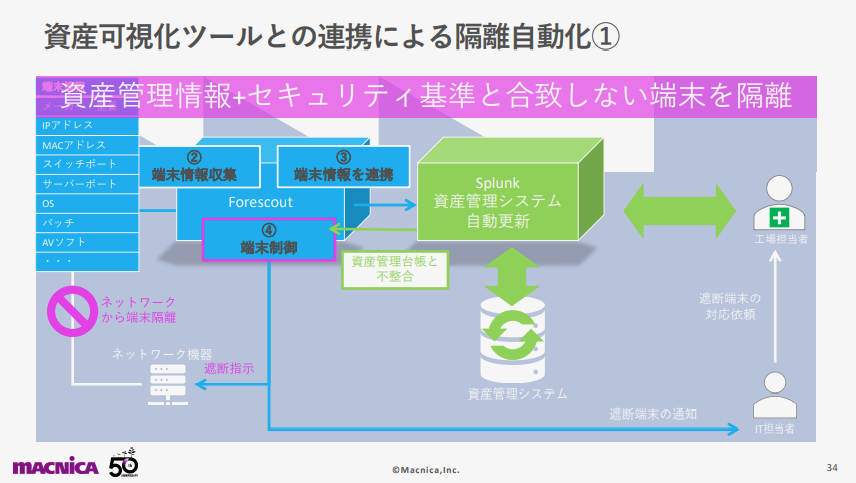

では具体的にどのような方法で自動化を進めていけばいいのでしょうか。資産管理における課題は、端末の入れ替えたタイミングから端末情報の更新までに時差があることです。そこで、これら端末の情報は、ITツールを駆使することで自動的に収集できるようになります。具体的には、エージェントレスにて端末の情報が収集できるForescoutと呼ばれるツールを活用する方法です。 また、Forescoutにて収集した端末情報が分析できるSIEMと連携することで、自動化がさらに進みます。SIEMは、Splunkと呼ばれる統合ログ管理基盤が活用できます。端末可視化ツールであるForescoutにて取得した端末情報をSplunkが提供するSIEMに連携し、資産管理システム内の情報との差分があれば、管理者や利用者情報の更新を工場担当者に依頼。実際に資産管理情報を更新することで、現場に展開する端末情報の資産管理が自動化できるようになり、工場内のネットワークにつながっている端末がセキュリティ上問題ないかどうか、リアルタイムに把握できるような環境が整備できます。

また、Forescoutにて収集した端末情報が分析できるSIEMと連携することで、自動化がさらに進みます。SIEMは、Splunkと呼ばれる統合ログ管理基盤が活用できます。端末可視化ツールであるForescoutにて取得した端末情報をSplunkが提供するSIEMに連携し、資産管理システム内の情報との差分があれば、管理者や利用者情報の更新を工場担当者に依頼。実際に資産管理情報を更新することで、現場に展開する端末情報の資産管理が自動化できるようになり、工場内のネットワークにつながっている端末がセキュリティ上問題ないかどうか、リアルタイムに把握できるような環境が整備できます。

端末可視化ツール「Forescout」の機能

ここで工場内の資産管理において重要な役割を果たす端末可視化ツールであるForescoutについて、端末情報を収集方法や収集できる情報の種類などについて見ていきましょう。

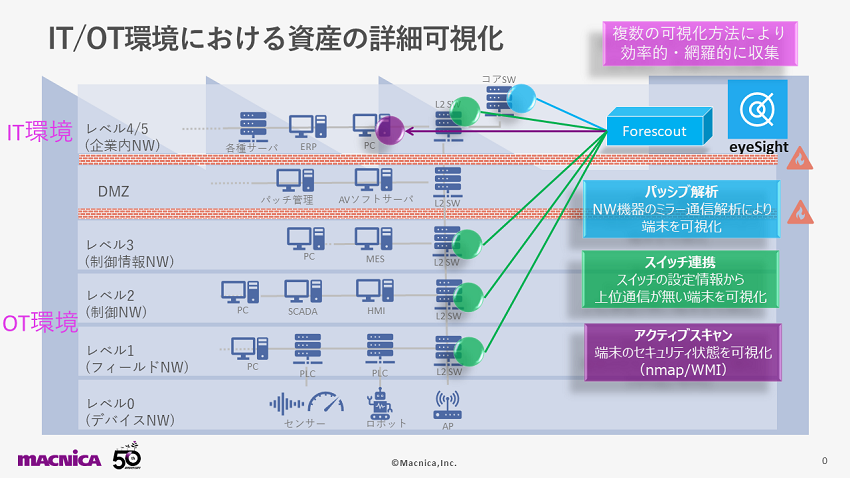

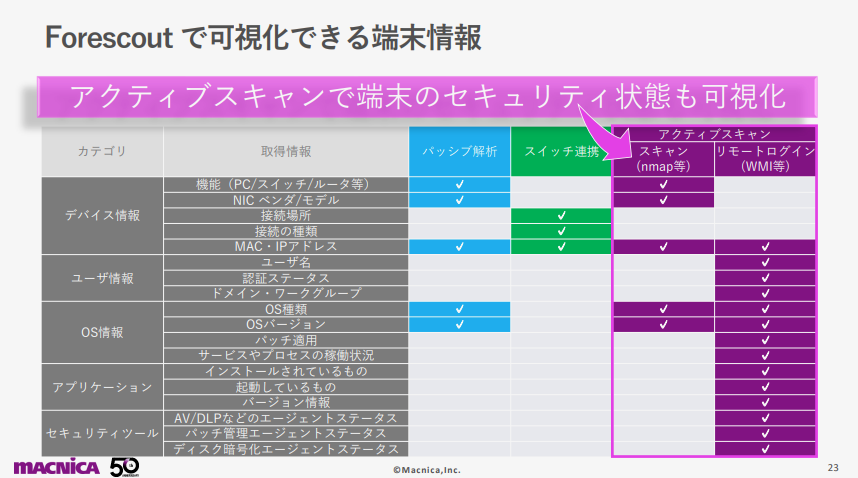

Forescoutはアプライアンスでの提供となるため、工場のIT環境などに設置することで情報が収集できます。具体的には、「パッシブ解析」「スイッチ連携」「アクティブスキャン」という3つの可視化方法が備わっています。

パッシブ解析では、コアスイッチのミラー通信を解析することで端末が可視化できます。またスイッチ連携では、下位にあるL2スイッチが持つIPテーブルやARPテーブルなどの設定情報をSNMPで吸い上げることで可視化。スイッチ連携によって、コアスイッチを経由しない端末情報が可視化できるのです。さらにアクティブスキャンでは、nmapやWMIへのアクセスによって端末のセキュリティ状態が可視化できます。

さまざまな可視化手法が備わっているForescoutによって、少ない台数で広い範囲の端末情報が可視化できるようになるわけです。 3つの可視化方法を駆使することで、基本的な端末情報の可視化が可能になりますが、アクティブスキャンを実施するとOSやパッチ情報、セキュリティツールの詳細まで把握できますが、端末側の付加を考慮し、アクティブキャンはPCに限定して実施されるケースが多いのが実態です。

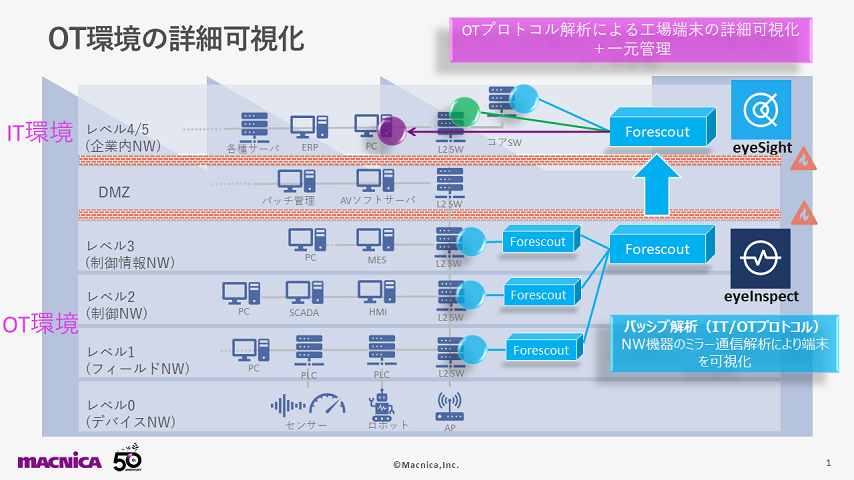

3つの可視化方法を駆使することで、基本的な端末情報の可視化が可能になりますが、アクティブスキャンを実施するとOSやパッチ情報、セキュリティツールの詳細まで把握できますが、端末側の付加を考慮し、アクティブキャンはPCに限定して実施されるケースが多いのが実態です。 またOT環境の端末をさらに可視化する方法もあります。OT環境に関しては、スイッチ連携による可視化となるため、工場端末の接続場所、接続の種類、MACアドレスやIPアドレスといった基本的な情報のみが収集できますが、工場にある端末のセキュリティ状態も含めた情報を可視化したいケースも出てくるでしょう。そこで、Forescoutが提供するOTプロトコル通信を解析できる別のソリューションを利用し、L2スイッチからOTプロトコルのミラー通信を解析することで、さらに多くの端末情報が可視化できるようになります。これらOT通信の詳細な情報をIT側と連携すれば、IT環境・OT環境の資産を一元管理することが可能になります。

またOT環境の端末をさらに可視化する方法もあります。OT環境に関しては、スイッチ連携による可視化となるため、工場端末の接続場所、接続の種類、MACアドレスやIPアドレスといった基本的な情報のみが収集できますが、工場にある端末のセキュリティ状態も含めた情報を可視化したいケースも出てくるでしょう。そこで、Forescoutが提供するOTプロトコル通信を解析できる別のソリューションを利用し、L2スイッチからOTプロトコルのミラー通信を解析することで、さらに多くの端末情報が可視化できるようになります。これらOT通信の詳細な情報をIT側と連携すれば、IT環境・OT環境の資産を一元管理することが可能になります。

OTプロトコルの通信解析によって、より詳細な情報が収集できます。例えばデバイス情報についてはPLCのメーカーや型番などが分かるため、その機器に関連する公開脆弱性情報も把握できるようになります。OS情報についても、OSバージョンなどセキュリティ状態に関する項目まで把握できるなど、攻撃リスクに直結するさまざまな情報が分かるだけでなく、ネットワーク構成図や階層図も自動的に生成することで、ネットワーク構成の正しさ確認も容易に実施できます。

なお、解析可能なOTプロトコルは100種類上に対応しており、独自プロトコルを追加するカスタム対応も可能です。また、資産管理とは領域が異なりますが、Forescoutには攻撃を検知する機能も備わっているため、OT環境における異常な通信を監視することも可能です。

工場の安定稼働につながるセキュリティ全体の「自動化」

ここまでは、資産管理の自動化について紹介してきましたが、資産情報の精度が上がることでその情報をベースにした接続制御の自動化も可能になります。

接続制御の自動化は、資産管理の自動化同様、ForescoutとSplunkを連携させることで実現可能です。Forescoutで吸い上げた情報をSplunkに連携し、資産管理情報との差分を分析する流れは資産管理の自動化と同じですが、差分があった場合は該当端末をネットワークから遮断させるための条件をForescoutに設定。IPやMACアドレスをはじめ、OSバージョンやパッチ状況など複数の項目を組み合わせることで条件設定することで、管理外端末やセキュリティ基準を満たしていない端末の即時隔離が可能になり、アタックサーフェイスの露見防止を実現します。攻撃リスクを低減することで工場の安定稼働につなげることができるのです。

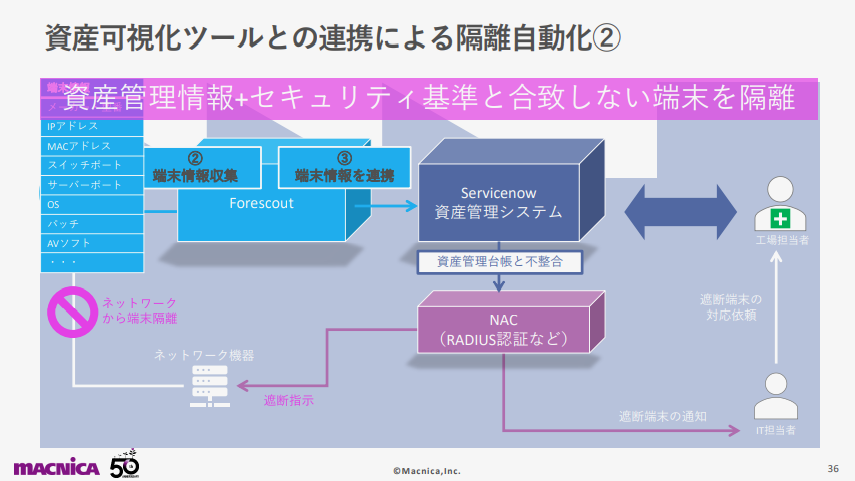

また異なるアプローチとして、Servicenowとの連携による接続制御も可能です。Servicenow自体が資産管理システムとなり、Forescoutで可視化した情報と差分を分析し、差分があれば既設のNACなどと連携することで端末を遮断することができます。

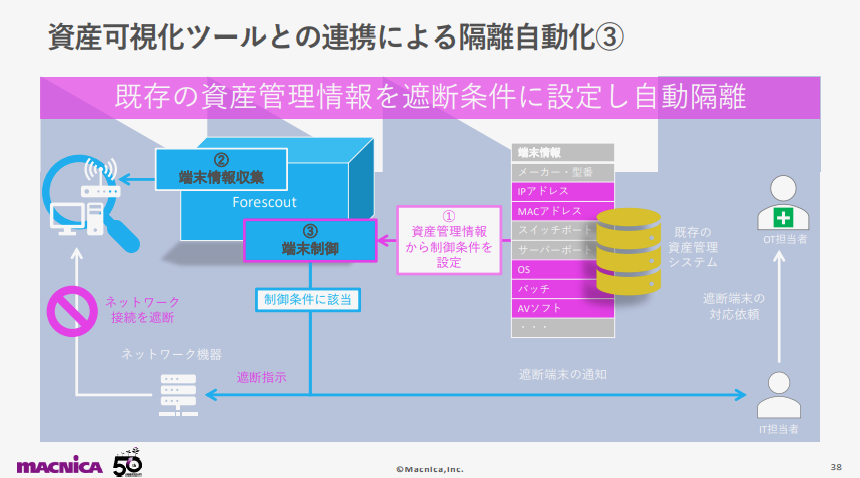

また異なるアプローチとして、Servicenowとの連携による接続制御も可能です。Servicenow自体が資産管理システムとなり、Forescoutで可視化した情報と差分を分析し、差分があれば既設のNACなどと連携することで端末を遮断することができます。 SIEMやServicenowが導入できない場合は、既存の資産管理システムとForescoutを組み合わせることで接続制御を自動化するアプローチも存在します。SIEMやServicenowの代わりに、端末の隔離条件をForescoutに登録する方法です。ただし、このアプローチは資産管理の運用が自動化できていないため、しっかりとした資産管理の運用が確立している場合に適用できる方法です。

SIEMやServicenowが導入できない場合は、既存の資産管理システムとForescoutを組み合わせることで接続制御を自動化するアプローチも存在します。SIEMやServicenowの代わりに、端末の隔離条件をForescoutに登録する方法です。ただし、このアプローチは資産管理の運用が自動化できていないため、しっかりとした資産管理の運用が確立している場合に適用できる方法です。

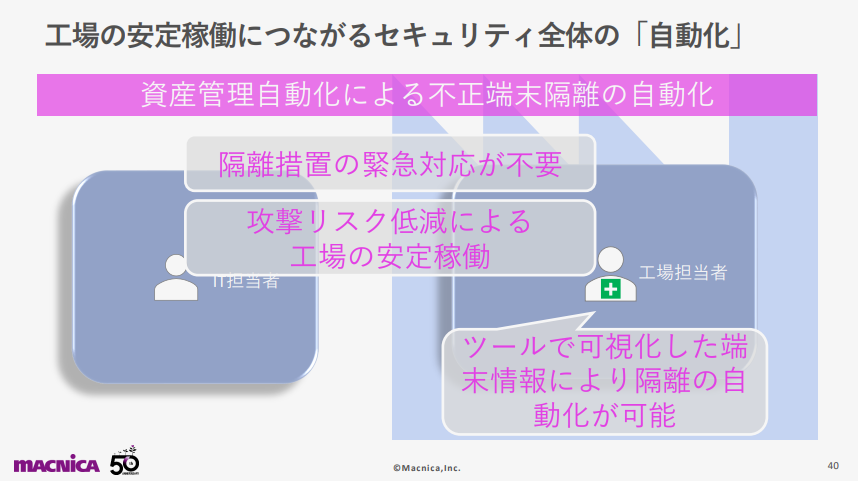

資産管理の自動化により、接続制御の自動化が可能になることで、管理外端末やセキュリティ基準を満たしていない端末の即時隔離ができるようになります。その結果、隔離措置の緊急対応が不要になり、工場担当者の負担が減らせるだけでなく、攻撃リスクの低減によって工場の安定稼働につなげることができます。つまり、ITツール連携による自動化はIT部門や工場部門双方にって最適解となってくるわけです。

今回紹介した工場セキュリティについては、多くの企業に導入してきたマクニカの知見を生かしたもの。工場セキュリティ対策について課題があれば、ぜひマクニカにご相談ください。