「サプライチェーン攻撃」に喝!情報に惑わされず正しく対策するためには?

-

│

本記事のサマリ

ここ数年、サイバー空間において大規模なサプライチェーン攻撃が観測されています。従来サイバーに関与されていた皆様であればご納得いただけるかと思います。一方で、「サプライチェーン攻撃」という言葉は、複数の攻撃パターンに紐付いており、三者三様のイメージを持たれることがあります。

本記事では、商業的な意図で発信されたサプライチェーン攻撃の一部について解説するのではなく、可能な限りさまざまなサプライチェーン攻撃の脅威・手法や影響を整理・分類し、皆様が組織内で対策を検討する際の参考としていただける内容を紹介します。

3行でわかる本記事のサマリ

- サプライチェーン攻撃とは、サプライヤーと顧客の両方が攻撃され、被害を受ける脅威のことです。攻撃者はサプライヤーを攻撃し、その後ネットワークの信頼関係や提供物を悪用して顧客に侵入し、データの窃取や暗号化などの攻撃を行います。

- サプライチェーン攻撃は、ソフトウェアの悪用、インフラの悪用、資格情報の悪用、個人情報の悪用の4つの攻撃手法に分類できます。特にソフトウェアの悪用が多く観測されています。

- サプライチェーン攻撃を対策すべき理由として、攻撃集団の増加、被害組織の拡大、サプライヤーへの過剰な信頼の3つの変化が挙げられます。これにより、攻撃の発生確率が高まり、リスクが無視できなくなっています。

目次

- サプライチェーン攻撃とは?サプライチェーン攻撃の4分類

- なぜ今サプライチェーン攻撃を対策すべきか?3つの変化とその影響

- サプライチェーン攻撃に備える、2つの対策セットのご提案

1. サプライチェーン攻撃とは?サプライチェーン攻撃の4分類

まず「サプライチェーン攻撃とは何か」を明確にしましょう。サプライチェーン攻撃とは、「サプライヤーと顧客の両方が攻撃され、被害を受ける脅威」のことです。攻撃者は、まずサプライヤーを何らかの方法で攻撃し、ソフトウェアやサービスなどの提供環境に侵入します。その後、ネットワークの信頼関係や提供物などを悪用して、ターゲットに侵入し、データの窃取や暗号化といった攻撃を行います。

一方、サプライヤーと顧客の両方が攻撃されていない脅威は、サプライチェーン攻撃ではありません。例えば「VPN装置の脆弱性による攻撃」や「NPMパッケージ名の類似性を悪用した攻撃」は、サプライヤーであるVPNベンダーやパッケージ開発者が攻撃されていないため、サプライチェーン攻撃とは言えません。外部メディア等で発信される記事によってはこのあたりが混同して紹介している例も散見されます。

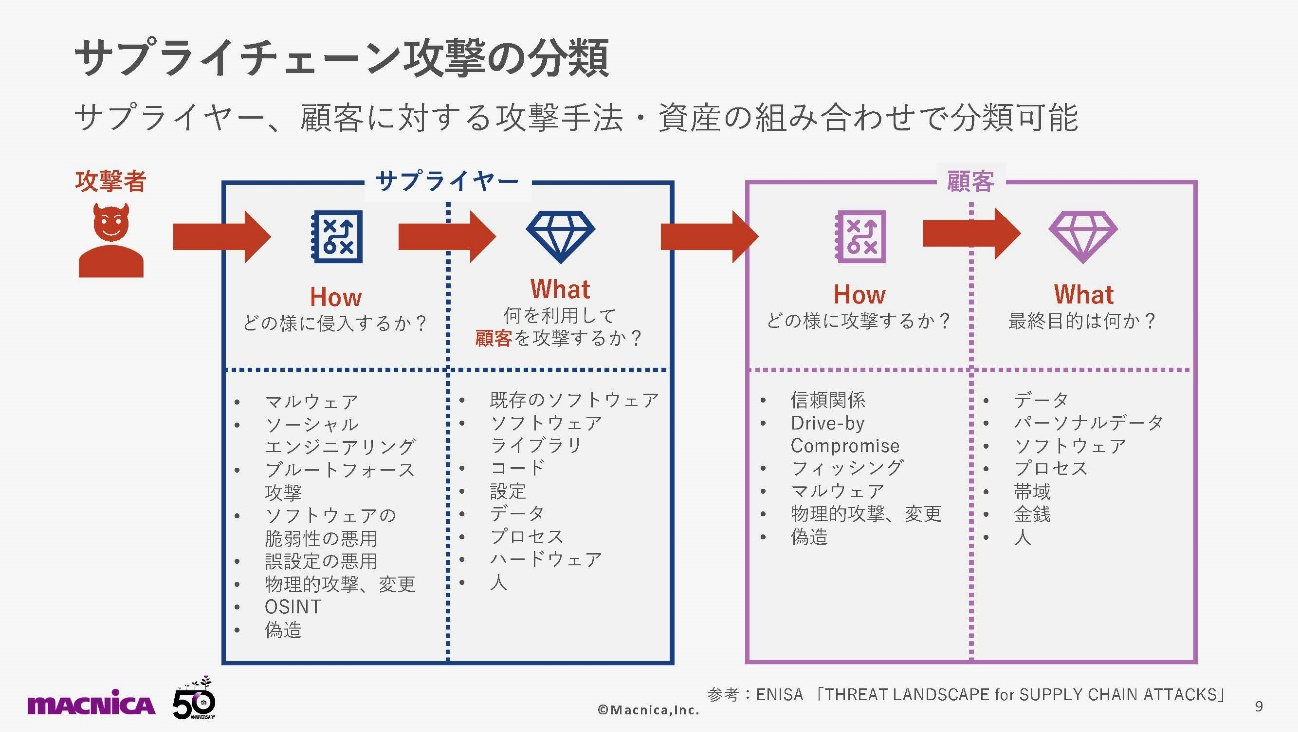

サプライチェーン攻撃は、サプライヤーと顧客それぞれに対する「攻撃手法(How)」と「資産(What)」で考えることができます。

(参考:ENISA「THREAT LANDSCAPE for SUPPLY CHAIN ATTACKS」)

(参考:ENISA「THREAT LANDSCAPE for SUPPLY CHAIN ATTACKS」)

例えば、サプライヤーであるソフトウェアベンダーに、マルウェア付きメールで攻撃を行い(How)、初期侵入します。開発しているソフトウェア(What)の中にマルウェア(How)を押し込み、顧客を感染させて、最終的に顧客のデータ(What)を窃取します。

顧客側としてのセキュリティ対策で重要なのは、サプライヤーの資産の「What」、つまり「攻撃者が何を利用して顧客を攻撃するか?」という点です。この部分について少し抽象度を高めることで、元々の8項目から次の4つに分類できます。

1つ目は「ソフトウェアの悪用」による攻撃です。ソフトウェアベンダーを侵害し、顧客に提供するソフトウェアにマルウェアを混入させて配布し、顧客のネットワークに侵入を試みます。

2つ目は「インフラの悪用」による攻撃です。監視サービスを提供しているベンダーを侵害し、監視基盤を経由して、顧客のネットワークに侵入を試みます。

3つ目は「資格情報の悪用」による攻撃です。システムの構築やメンテナンスを提供しているベンダーを侵害し、サプライヤーが管理・利用している顧客システムの資格情報やAPIキーなどを悪用して、侵入を試みます。

4つ目は「個人情報の悪用」による攻撃です。サプライヤーの個人情報を悪用し、ソーシャルエンジニアリングなどを通じて、顧客ネットワークへの侵入や目的実行を試みます。

実際の事例をいずれかに当てはめて分類することで、どのような攻撃が行われたのかを明確化でき、対策を検討しやすくなります。また、「ソフトウェアの悪用」は特に多く観測されています。

2020年以降サプライチェーン攻撃が頻発する中で、取引先の多い国内大手企業も、攻撃者の足がかりとして悪用されています。今やサプライチェーン攻撃はどの企業でも対岸の火事ではないこと、決して中小企業だけが狙われているわけではないことをご理解いただければと思います。

2. なぜ今サプライチェーン攻撃を対策すべきか?3つの変化とその影響

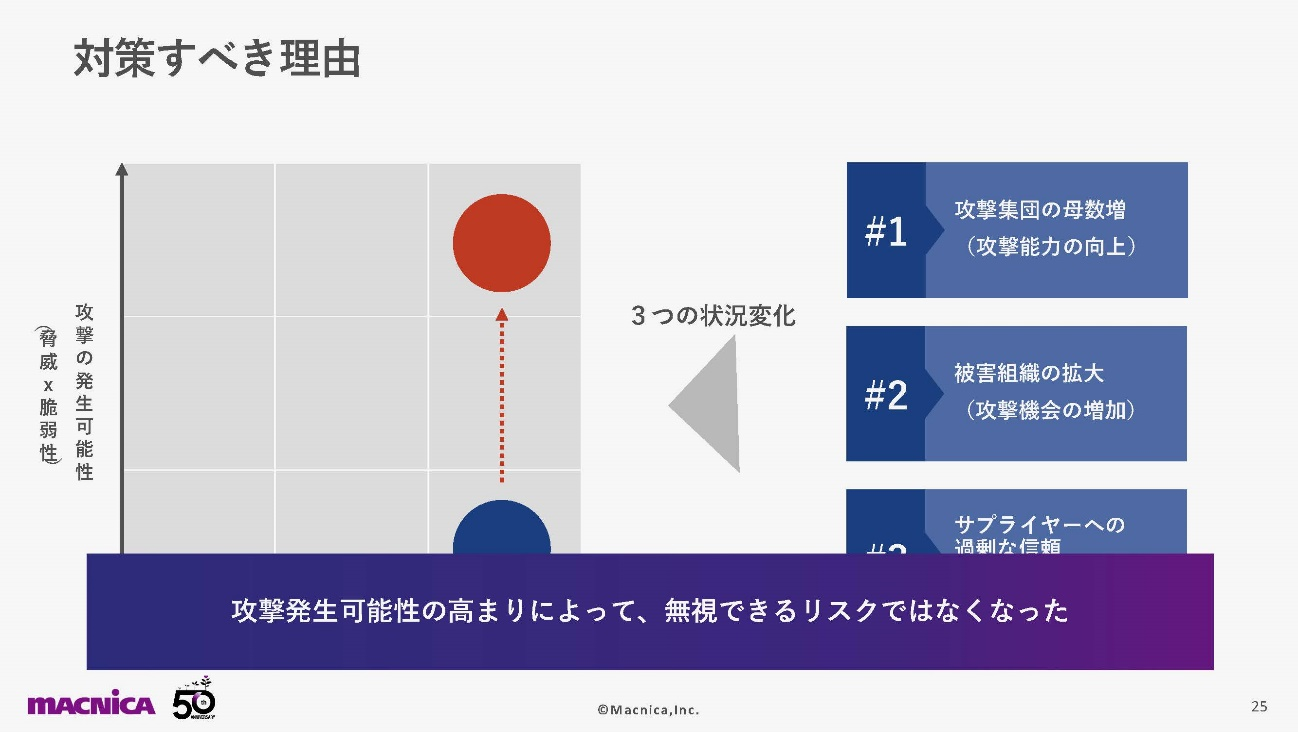

なぜ今サプライチェーン攻撃を対策すべきなのでしょうか。現在、サプライチェーン攻撃には「攻撃集団の母数増」「被害組織の拡大」「サプライヤーへの過剰な信頼」という3つの変化が起きています。

まず「攻撃集団の母数増」についてです。2020年の1年間で観測されたサプライチェーン攻撃は8件、そのうち攻撃者がわかっているものは5件でした。一方、2021年は、前期の半年間だけで16件のサプライチェーン攻撃が観測され、うち攻撃者がわかっているのは7件です。2020年から2021年にかけて、攻撃数と攻撃者数が増えていることがわかります。

また、昨今は国家の後ろ盾があるような標的型攻撃者だけでなく、ランサムウェアなどを悪用するサイバー犯罪者なども攻撃を実行するようになり、攻撃者の裾野が広がっています。サプライチェーン攻撃は、サプライヤーへの攻撃障壁さえ突破すれば、攻撃者にとって多くのメリットが得られます。例えば「一度に複数の顧客環境への足がかりを確保できる」「信頼関係を悪用するため、容易に顧客に侵入できる」「産業占有率が高いサプライヤーは標的につながっている可能性が高い」といった点が攻撃者にとってのメリットです。そのため、能力の高い攻撃者が、サプライチェーン攻撃を選択する傾向が強まっていると考えられます。

「被害組織の拡大」については、2018年・2021年にCrowdStrike社が行った調査の結果を紹介しましょう。この調査は、日本を含む、グローバルな組織のセキュリティ担当者に対して行われました。調査時からさかのぼって1年以内に一度でもサプライチェーン攻撃を観測した企業は、2018年には33%でしたが、2021年には45%にのぼります。約半数の組織が、直近1年で少なくとも一度はサプライチェーン攻撃の被害を受けていることになります。

さらに、過去に一度でもサプライチェーン攻撃を受けたことがある企業は、2018年は66%でしたが、2021年調査では77%と、約8割にものぼります。実に11ポイントも増加しており、被害組織が増えていることがわかります。

「サプライヤーへの過剰な信頼」についても、同じ調査内の別の設問を紹介したいと思います。はじめの「サプライヤーのセキュリティ対策を信頼しているか?」という設問については、93%の顧客が「全面的もしくは中程度信頼している」と答えています。これは非常に高い信頼度です。また「サプライヤーのサプライチェーンのセキュリティ対策を信頼しているか?」という設問には91%が「全面的もしくは中程度信頼している」と答えています。

しかし、先ほど紹介したように、過去に一度でもサプライチェーン攻撃を受けたことがある企業が約8割にのぼる状況を踏まえると、この信頼は過剰だと考えられます。マクニカが行った調査でも、旧東証一部から無作為に選択した50社のうち9割に、インターネット経由で確認できる「RDPの露出」「サポート切れOSの利用」「サポート切れソフトウェアの利用」のいずれかの攻撃対象面が確認できました。たとえ大企業であっても、無条件に信頼を寄せるのは危険だと言えるでしょう。

従来、サプライチェーン攻撃は発生時の影響が非常に大きい一方、発生確率は低いものとして理解されてきました。ところが、この「攻撃集団の母数増」「被害組織の拡大」「サプライヤーへの過剰な信頼」という3つの変化によって、攻撃が発生する可能性が高まっています。その結果、無視できるリスクではなくなり、何らかの対策が必要になっています。

3. サプライチェーン攻撃に備える、2つの対策セットのご提案

それでは、実際の対策について紹介します。顧客側での対策として「サプライヤーや提供サービスのセキュリティ対策を知る・測る」「侵入前提でセキュリティ強化を行う」という2つの対策セットが考えられます。

「サプライヤーや提供サービスのセキュリティ対策を知る・測る」ためには2つの手段があります。1つはアンケートの活用です。サプライヤーとの契約時のほか、何か大きなインシデントにつながりそうなことが起きた際にアンケートをとることも効果的です。例えば、最近「Apache Log4j」に大きな脆弱性「Log4Shell」が見つかりましたが、サプライヤーがLog4Shellの有無をどのように把握したのか、パッチの適用もしくは何らかの対策を打ったのかなどについてタイムリーにアンケートを実施できれば、サプライチェーンをセキュアに保つのに有効です。

もう1つは、インターネット上から見える範囲で対策を確認することです。インターネット上から確認できるサプライヤーの資産を見て、RDPなど公開すべきでないサービスが公開されていないか、サポート切れOSやリスクの高い脆弱性が放置されていないかなどをチェックします。

人手で行うのは大変なので、ツールやサービスの活用も検討すると良いでしょう。一例として、マクニカではSecurityScorecard社のソリューションを取り扱っています。企業のインターネット上に公開されている資産について、脆弱性やセキュアでないネットワークの設定、DNS設定といったセキュリティ状況を継続的に分析し、企業のセキュリティ態勢を定量化するサービスです。サプライヤーの脆弱度の調査、対応の迅速性の判断に役立ちます。

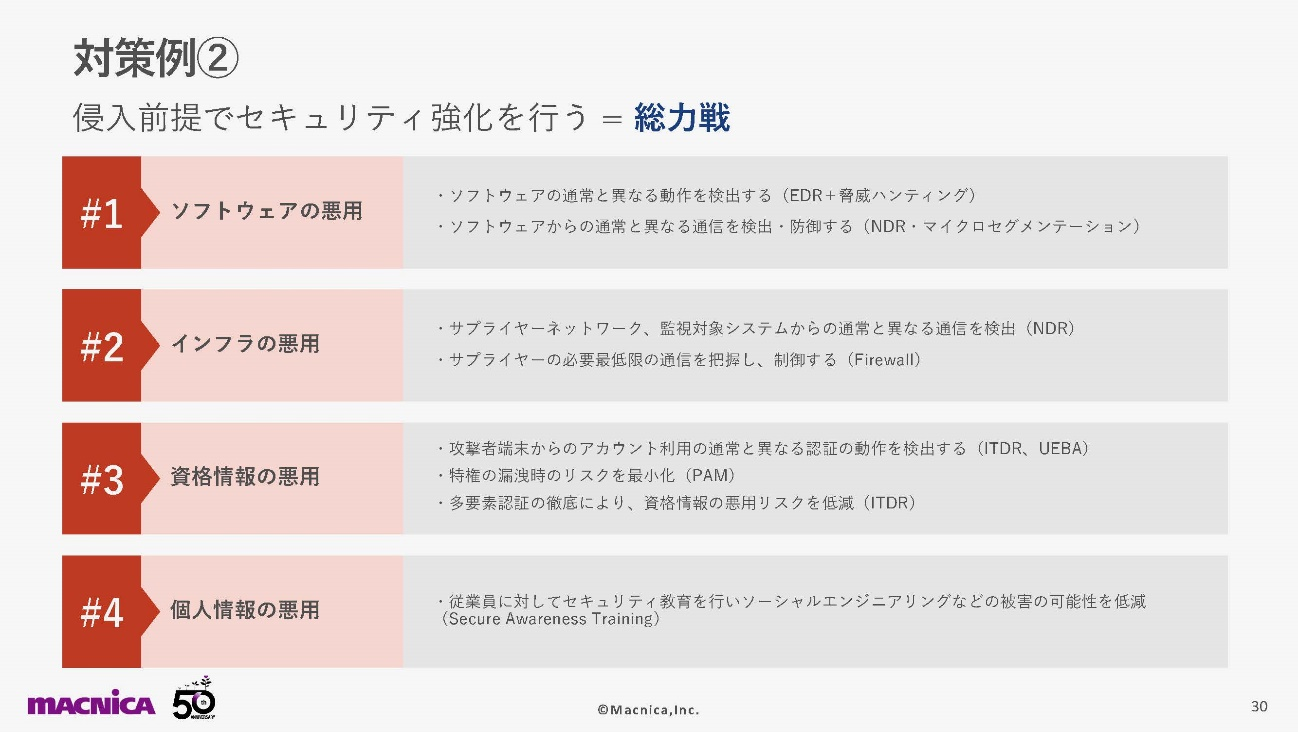

対策の2つ目「侵入前提でセキュリティ強化を行う」は、サイバーレジリエンスやゼロトラストのような概念です。さまざまな対策を組み合わせて総力戦で対抗します。

先に紹介したサプライチェーン攻撃の4分類に直結する対策を紹介すると、次のようになります。カッコ内は使用されるソリューションです。

「ソフトウェアの悪用」の対策としては、OSの動き、通信の動きなどを監視して、ソフトウェアの異常な動作を検出することが必要です。「インフラの悪用」に対しては、サプライヤーのネットワークやシステムからの異常な通信の検出や通信の制御を行います。「資格情報の悪用」には昨今注目が高まっており、アイデンティティ・セキュリティソリューションが多く登場しています。また特権管理や多要素認証も有効です。「個人情報の悪用」については、機械的な発見は難しいのが実情です。従業員の意識を高めるユーザー教育を行い、リスクの低減を図ります。

なお、今回は顧客側の対策2点に集約して紹介しましたが、サプライヤーの視点で考えると「顧客へ提供しているソフトウェアやアプリケーションへのマルウェアの混入」にも対策を行う必要があるでしょう。

まとめ

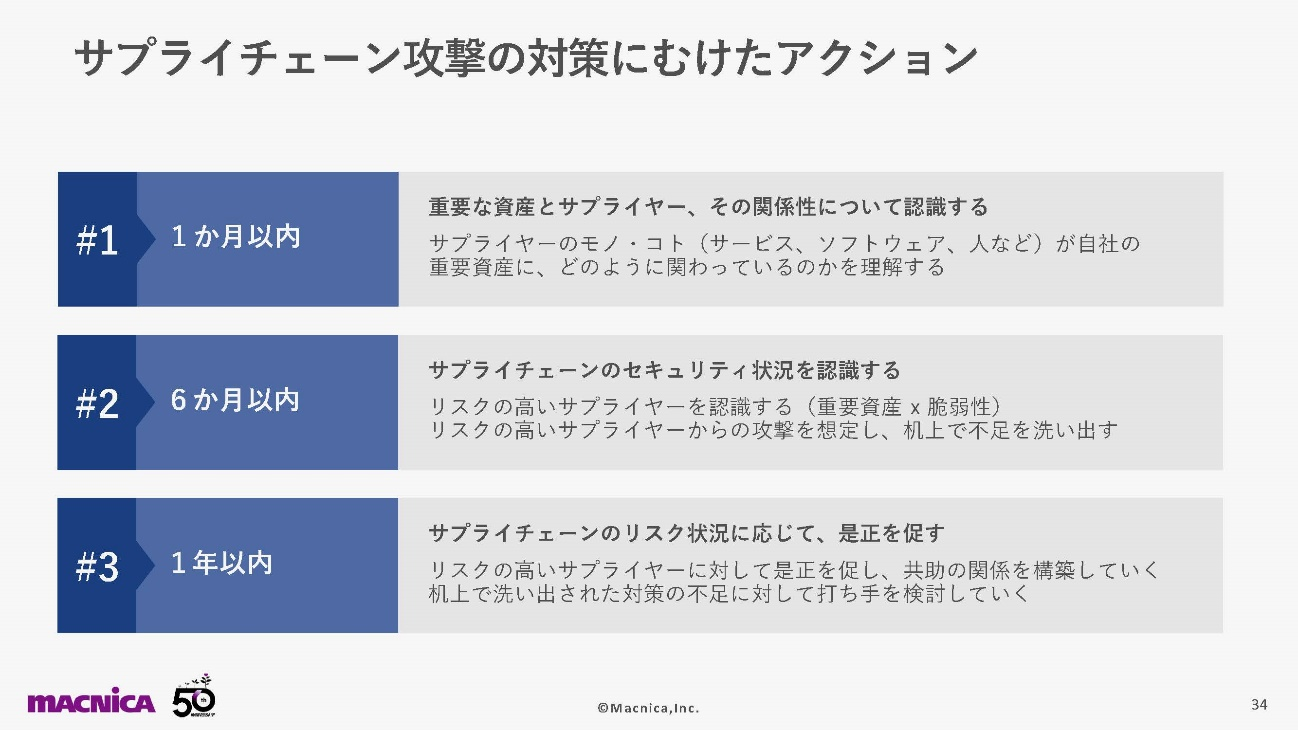

サプライチェーン攻撃の対策に向けてアクションをする場合、まず、重要な資産は何か、その資産に紐付くサプライヤーがどこかを可視化しましょう。次のステップとして、サプライチェーンのセキュリティ状況を把握します。最終的に、リスクの高いサプライヤーに対して、是正や対策を検討します。

これからサプライチェーン攻撃はますます増えていくと考えられます。今後も新しい攻撃手法が登場する可能性がありますので、そちらも注視して対策していただければ幸いです。