危機に強い「サイバーレジリエンス」を高めるために組織がすべきこと

-

│

本記事のサマリ

サイバー攻撃によるシステム障害により、事業活動が停止するほどのインシデントが多発しています。デジタルが事業に活用される昨今、サイバー攻撃を受けた場合も被害を最小限にとどめ、事業を継続させる「サイバーレジリエンス」の重要性が高まっています。

しかし、「サイバーレジリエンス」は抽象的な概念に留まっており、具体的に何取り組むべきか分かりにくいのが実態です。

本記事では、昨今のインシデントを分析して、今組織がレジリエンスを高めていくために、具体的に何をすべきかを分かりやすく解説します。

3行でわかる本記事のサマリ

- サイバーレジリエンスは、サイバー攻撃に対して柔軟に対応・回復する能力を指し、事業への影響を最小化する重要な考え方。

- サイバーレジリエンスは従来のサイバーセキュリティと異なり、事業活動停止による損害を重視し、重要な情報資産と事業に影響を与える脅威に焦点を当てている。

- サイバーレジリエンスを高めるためには、重要な情報資産を特定し、侵入経路を管理し、事業影響を把握して迅速に対処することが重要。

目次

- 「サイバーレジリエンス」の重要性

- 昨今のセキュリティインシデント分析

- レジリエンスを高めるために、企業が取り組むべき3つのこと

1. 「サイバーレジリエンス」の重要性

国内外で事業活動への影響が大きいインシデント事例が相次いでいます。2022年だけでも、衣料小売り大手のキャッシュレス決済システム停止、酒造メーカーの受発注/出荷システムの障害、映画制作会社の番組放送遅延や製作スケジュール遅延などが発生しています。

近年、事業活動でのデジタル活用が進み、サイバー攻撃による情報システムの停止が事業活動の停止に直結するようになりました。そこで重要になっているのが、サイバー攻撃を受けても事業への影響を最小にするための「サイバーレジリエンス」という考え方です。

サイバーレジリエンスとは、サイバー攻撃を含む変化やリスクに対して、柔軟に対応・回復する能力のことです。サイバーレジリエンスの目的は、NIST SP 800-165の中で「組織が最重要のミッションを完遂する能力を最大化すること」と定義されています。

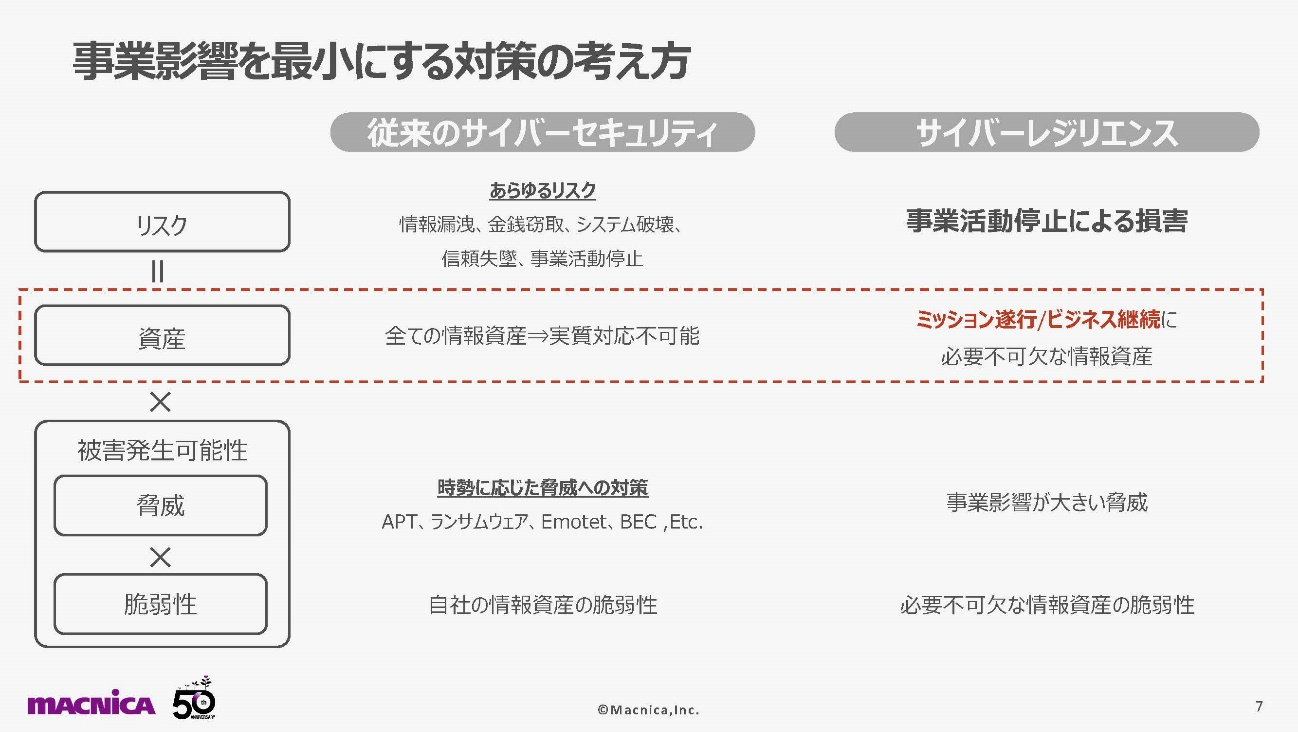

サイバーレジリエンスは、従来のサイバーセキュリティと何が違うのでしょうか。「リスクの大きさは、資産の重要性、脅威、脆弱性の掛け算で決まる」という考え方をもとに説明します。従来のサイバーセキュリティでは、攻撃によるあらゆるリスクを想定し、APT、Emotet、BEC、ランサムウェアなど、時勢に応じた脅威への対策を行っていました。また情報資産の考慮は非常に難しく、実質的に優先度の判定が困難になっていました。

一方、サイバーレジリエンスのリスクは「事業活動停止による損害」です。そのため、ミッション遂行やビジネス継続に必要不可欠な情報資産を特定し、事業影響が大きい脅威への対策を行います。情報資産の特定は、経営層、事業部門、情報システム部門で合意を取りながら進めることが重要です。

一方、サイバーレジリエンスのリスクは「事業活動停止による損害」です。そのため、ミッション遂行やビジネス継続に必要不可欠な情報資産を特定し、事業影響が大きい脅威への対策を行います。情報資産の特定は、経営層、事業部門、情報システム部門で合意を取りながら進めることが重要です。

2. 昨今のセキュリティインシデント分析

この考え方を念頭に置きながら、昨今のセキュリティインシデントを分析していきます。2022年に発生したセキュリティインシデントでは、どのようなシステムが停止したことで、事業への影響が大きくなったのでしょうか。業種を問わず影響が大きかったのは、業務システムや基幹システムの停止です。また、どの業種でも、主力事業で使われているシステムが停止したことで、主要な事業活動が停止し、影響が拡大しています。

昨今、事業影響の大きいセキュリティインシデントは、大半がランサムウェアによって引き起こされています。2017年ごろまでのランサムウェアはバラマキ型で、PCを暗号化して身代金を要求する手法が一般的でしたが、2019年ごろから特定の業種や企業を狙い、企業のネットワークを掌握して多数のサーバーや PC を一気に暗号化するようになります。これにより、事業影響が極めて大きいシステム障害を引き起こすようになりました。

なぜセキュリティ対策をしているのにランサムウェアが侵入できるのでしょうか。それは、侵入経路が従来のメールやWebから、外部の公開資産へと変化したためです。Coveware社の調査では、ランサムウェアの侵入経路の1位が「外部公開RDPの侵害」、3位が「VPNサーバーなどの脆弱性の悪用」となっています。国内でも、警察庁による2021年における脅威動向調査で、ランサムウェアの感染76件のうち、「VPN機器からの侵入」が54%、「RDPからの侵入」が20%となっています。

一般的に、Active Directoryや基幹システム、制御システムといった重要サーバーは、直接インターネットに接続されず、データセンターなどでセグメントが分離されています。それにも関わらず、昨今のランサムウェアは、侵入後、社内の重要サーバーセグメントまで到達しています。インシデントによっては閉域網を経由して制御システムなどの生産拠点まで到達しています。

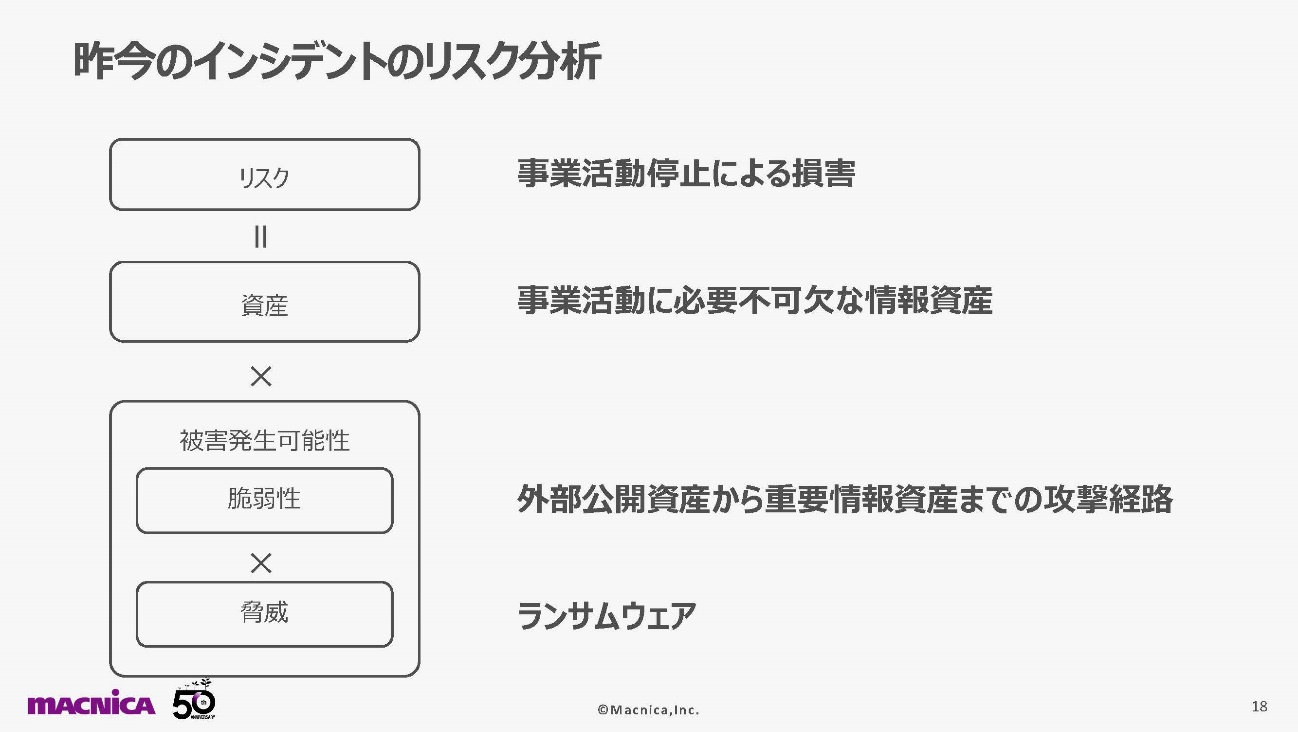

したがって、昨今のインシデントのリスクを分析すると次のような結果になります。リスクは「事業活動停止による損害」です。資産は「事業活動に必要不可欠な情報資産」つまり、Active Directoryや基幹システム、主力事業に使われている情報システムです。事業に影響を与える脅威は「ランサムウェア」がほとんどです。脆弱性は「外部公開資産から重要資産までの攻撃経路上」にあるということになります。

3. レジリエンスを高めるために、企業が取り組むべき3つのこと

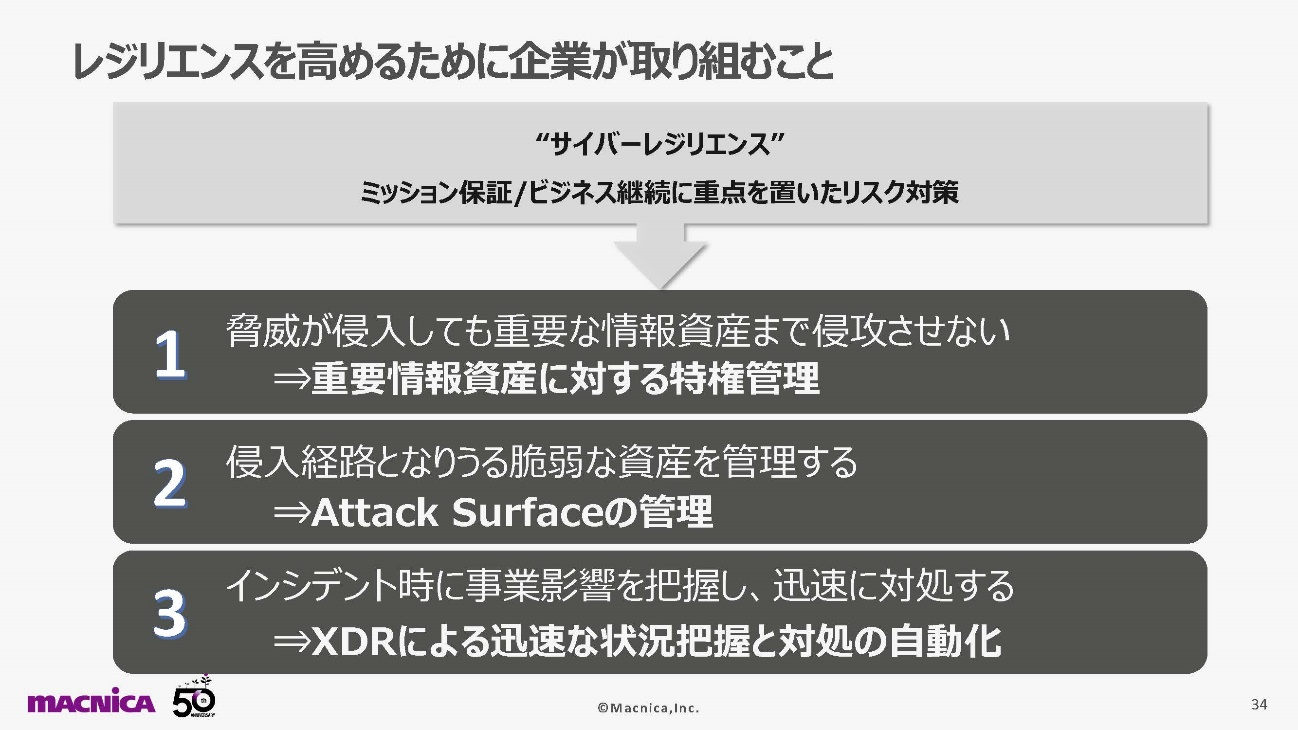

ここまでを踏まえて、サイバーレジリエンスを高めるために、企業が取り組むべきことは3点あります。1点目は「脅威が侵入しても重要な情報資産まで侵攻させない」、2点目は「侵入経路となりうる脆弱な情報資産を管理する」、3点目は「インシデント時に事業影響を把握し、迅速に対処する」ことです。

1点目「脅威が侵入しても重要な情報資産まで侵攻させない」ためには、まずは自社にとって重要な資産を特定する必要があります。一般的に、業績への影響や社会的影響が大きい事業が自社のミッションとなります。ミッションが何かを検討するタイミングでは、経営層とのすりあわせや合意が重要になります。

その後、該当の事業活動に必要なIT資産を特定します。事業部門の協力を得て、バリューチェーンを分解し、使われているシステムや連携機能を洗い出すことが重要です。

続いて、脅威を進行させないための対策を実施します。重要資産と位置づけた基幹システムや業務システムが、もしインターネットから直接到達できる場合は、セグメントの移管を検討します。また必ずバックアップを取りましょう。

重要なサーバーに対しては、特権管理を行います。必要最小限の権限を必要な時にだけ与えることで、権限を持たないユーザーからのアクセスを防ぐことができます。ただし、昨今のインシデントでは、横展開により権限保有者を探す動きが見られます。権限保有者の端末が侵害されないよう、必ずEDR(Endpoint Detection and Response)などのエンドポイント対策ソリューションを導入しましょう。

企業が取り組むべきことの2点目は「侵入経路となりうる脆弱な資産を管理する」ことです。特に国内の組織は、グローバル拠点の資産の脆弱性から侵入されることが多くなっています。

サイバー攻撃を受けうる領域をAttack Surfaceと言います。具体的には、脆弱な拠点やネットワーク、外部サーバーやネットワーク機器などの脆弱性を指します。Attack Surfaceを把握して対処する取り組みがAttack Surface Managementです。

Attack Surface Managementは、3つのステップで実践できます。最初は「アセットの発見」です。攻撃者視点で、インターネットから侵入可能な公開アセットを洗い出します。ポイントは、情報システム部門が把握できていないサーバーとグローバル拠点が管理しているアセットを把握することです。次に、サポートが終了したサーバー、ハイリスクの脆弱性、公開ポートといった脆弱なアセットに対して、パッチ適用、WAF導入などの「対処・是正」を行います。最後に、管理が不十分な拠点やシステムに対して、ガバナンス強化やガイドライン作成といった「対策検討」をします。

この中で、特に自社での対応が難しいのが「アセットの発見」です。把握できていないアセットを見つけるためには、脆弱な公開アセットを洗い出す外部サービスを利用すると良いでしょう。このようなAttack Surface Managementの実施により、侵入経路となりうる、脆弱な資産の管理が可能になります。

企業が取り組むべきことの3点目は「インシデント時に事業影響を把握し、迅速に対処する」ことです。インシデントが発生したタイミングで知りたいのは、事業への影響、被害範囲、原因、攻撃の継続有無です。この情報をもとに、システムを停止すべきか、ネットワーク隔離が必要か、すぐにシステム復旧が可能か、といった点を判断できます。

ところが、実際の現場では、インシデント発生後に関連ログの調査が始まるケースが非常に多くあります。その中でも典型的なのは、調査を進めるうちに海外拠点の調査が必要になり、結局、海外拠点のログが不十分だったというパターンです。その結果、インシデントの全体像を根拠に基づいて把握することができず、対処に時間がかかってしまいます。

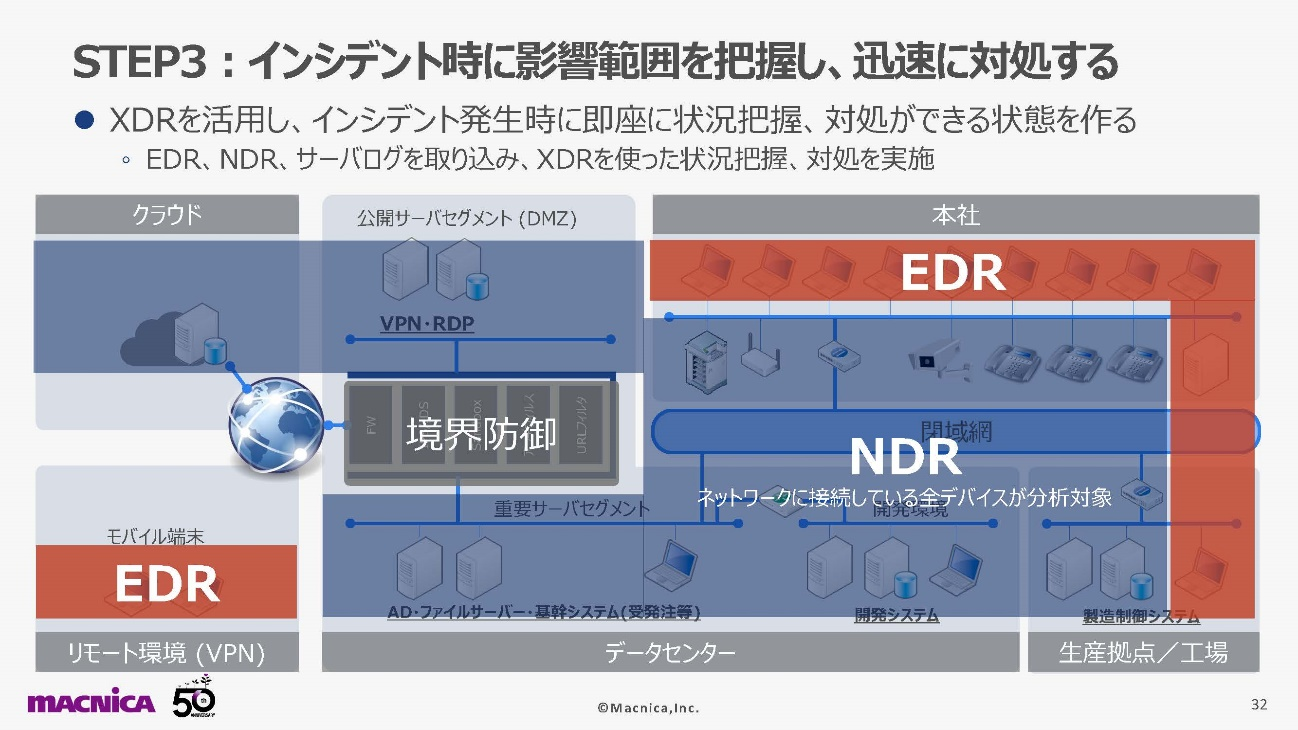

それでは、インシデントが発生したタイミングで全体像を把握するためにはどうすれば良いのでしょうか。これを可能にするのがXDR(eXtended Detection & Response)を使ったインシデント分析です。XDRは、AI、機械学習、自動化技術を活用した統合管理ソリューションで、複数のセキュリティ製品の情報を相関分析し、検知能力を向上させて運用負荷を軽減することが可能になります。XDRで適切なログを収集していれば、事業への影響、被害範囲、原因、攻撃の継続有無などを迅速に分析したうえで、対応の優先度を判断することが可能になります。

Attack Surfaceから重要システムまでの経路上のサーバーログをXDRに取り込むことで、効果的なインシデント調査が可能です。しかし、海外拠点を含む全てのログをXDRに取り込むのは現実的に難しいでしょう。そこで、インシデント発生時に役立つセキュリティセンサーをご紹介します。

エンドポイントには、ヒストリカルなログを蓄積してインシデントの分析ができるEDRの導入をお勧めします。ネットワーク経路上には、ネットワークトラフィックのメタデータを収集し、自動解析ができるNDR(Network Detection and Response)を導入しましょう。NDRを経路上に分散配置することで、ネットワークに接続している全デバイスを網羅的に分析することが可能になります。また、すでに多くの企業が導入している境界防御製品のログも重要です。

こうしたログをXDRに取り込むことで、ダッシュボード上で、1つのアラートに紐づくファイルやプロセス、デバイスのアクション、システム、ユーザーアカウントなどを一元的に可視化できます。XDRを活用することで、インシデント発生時に全体像や影響範囲を即座に把握し、対処することが可能になります。

まとめ

事業影響の大きいセキュリティインシデントが多発する中、重要性を増す「サイバーレジリエンス」について紹介しました。サイバーレジリエンスは、ミッション遂行やビジネス継続に重点を置いたリスク対策の考え方です。具体的には、重要情報資産の特定と特権管理、Attack Surface Management、XDRを活用した状況把握と対処などが有効です。

マクニカでは、サイバーレジリエンスを高めるための支援サービスやソリューションを提供しています。ご興味をお持ちの方は、ぜひお気軽にお問い合わせください。