内部不正対策最前線!UEBAが効果的なユースケース【後編】

-

│

本記事のサマリ

内部不正対策としてUEBAが注目され、実際にUEBAを活用した内部不正対策に取り組み企業が増えています。マクニカ調べでは、6か月間で多い企業では20件以上の内部不正インシデントが明らかになっています。本記事では、具体的に効果が出ているユースケースや運用例などを紹介していきます。

3行でわかる本記事のサマリ

- UEBA利用企業では内部不正インシデントを20件以上発見。

- UEBAは内部不正の各フェーズで必要なログソースを分析し、振る舞いを可視化。

- Webによる持ち出し、Emailによる持ち出し、USBデバイスによる持ち出しなど、UEBAは様々な不正行為を検知する。

目次

- UEBAが内部不正対策に効果的だったユースケース

‐ Webによる持ち出し

‐ Emailによる持ち出し

‐ USBデバイスによる持ち出し

‐ 退職者の監視

‐ 運用例 - 内部不正対策のベストプラクティス

UEBAが内部不正対策に効果的だったユースケース

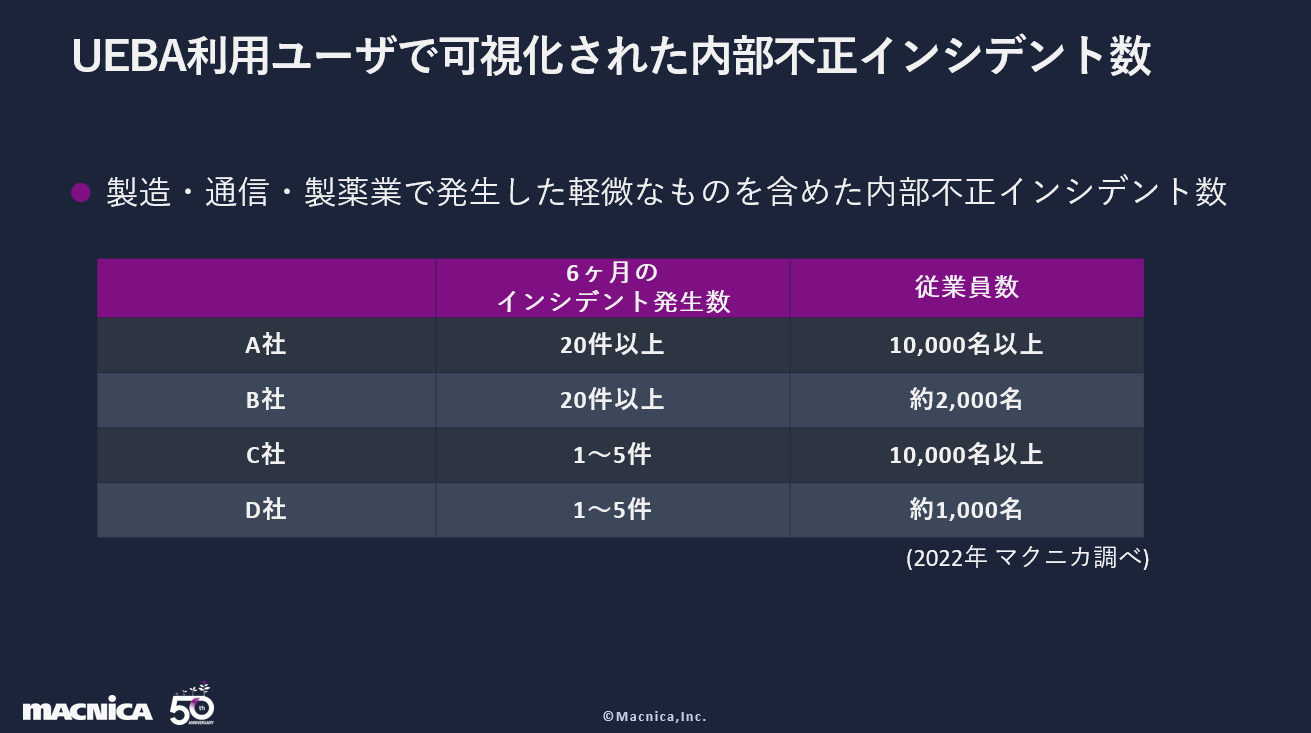

UEBAが内部不正の早期発見や早期対処に有効な例として、実際にUEBA利用ユーザーで可視化された内部不正インシデントの状況を見てみましょう。

2022年マクニカの調査によると、UEBAを利用して6か月間で多い企業では20件以上の内部不正インシデントが明らかになっています。各社件数の違いはあるものの、UEBAが内部不正を浮き彫りにしていることが分かります。

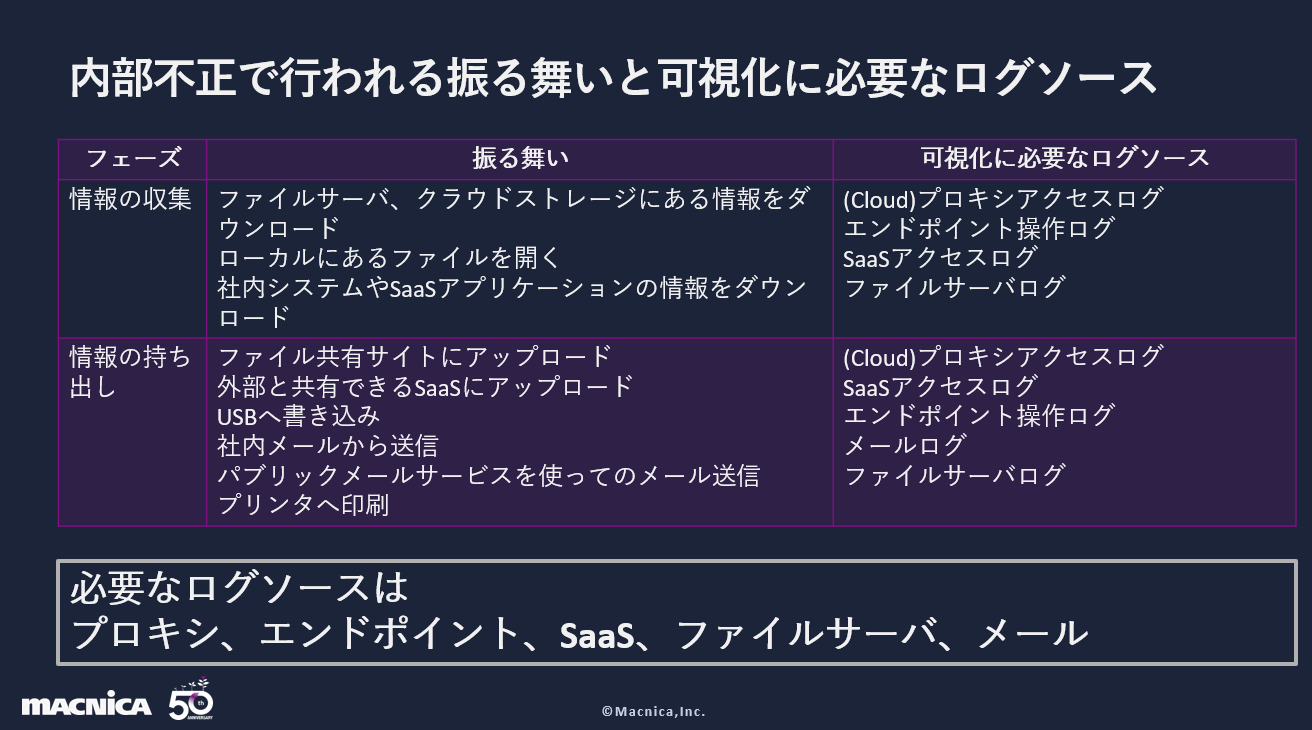

実際にUEBAによって効果が明らかになったユースケースを見ると、情報の収集や情報の持ち出しという内部不正の各フェーズで、分析のためのログソースがそれぞれ必要です。具体的に内部不正に関連した振る舞いに対して、その状態を可視化するために必要なログソースは、主にプロキシのログやエンドポイントの操作ログ、SaaSやファイルサーバーなどのアクセスログ、そしてメールサーバーのログが該当します。

ここからは、UEBAを活用し、どのようなログからどのようなふるまいが確認できるか、不正が起こりやすいふるまいごとに見ていきましょう。

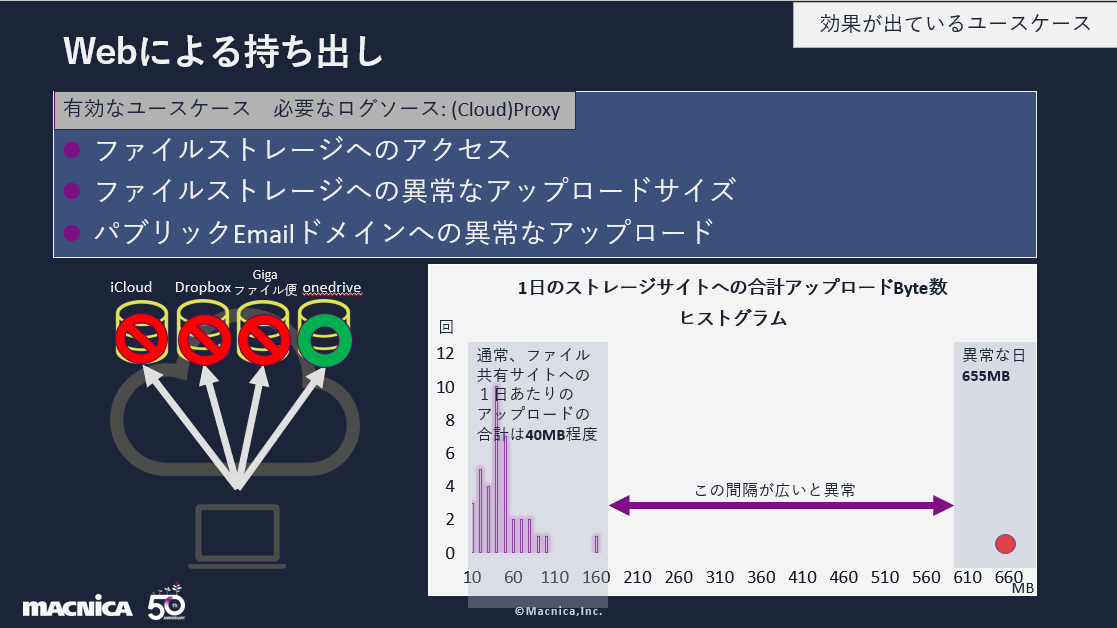

Webによる持ち出し

持ち出す際に一番多いのがWebによる持ち出しです。Webの振る舞いを可視化することが有効なユースケースの1つとなります。通常Webの場合、ルールや規則のなかで、クラウドストレージやGmailなどのパブリックメールサービスなどのサイトをプロキシでブロックしているケースが多く見られます。なかには、テレワークの浸透によって、CASBやクラウドプロキシで制御している企業も出てきています。しかし実際は業務上の必要性から一部のサイトをホワイトリストとして許可しているケースが増えており、抜け道が多く存在しているのが現実でしょう。

その状態を解消するために有効になってくるものの1つが、ファイルストレージへのアクセスです。単に1つのストレージサービスにアクセスするだけであれば正常かもしれませんが、iCloudやDropboxなど次々とストレージサービスがブロックされ、最終的に許可されたOne Driveにアクセスするような動きがあれば、何らかの情報を持ち出したいという行動の表れとなり、不正な情報持ち出しにつながる可能性があると判断できます。

また、UEBAではユーザーごとの普段の行動を学習していくことになりますが、例えばファイルストレージサイトへの1日あたりのアップロード量が40MBほどだったユーザーが655MBものアップロードを行った際には、通常は起こりえない振る舞いだと判断できます。

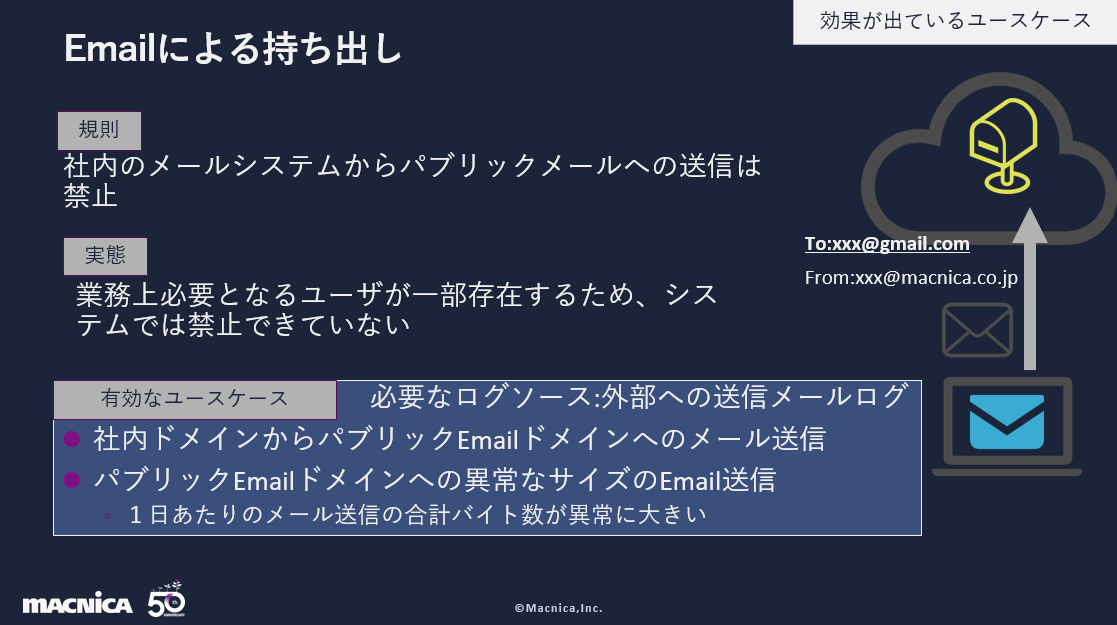

Emailによる持ち出し

Emailを使って情報を持ち出すケースでのユースケースでは、社内のメールシステムからパブリックメールへの送信を禁止するといった規則を設けているケースが一般的です。ただし、業務上必要となるユーザーが一部でも存在していると、システム側では禁止できないといった状態にあるケースも少なくありません。この場合でも、可視化していくことで早期の発見や対処が可能になってきます。

Emailの場合は、社内ドメインからパブリックメールのドメインへのメール送信が発生していないか、パブリックメールドメインへの異常なサイズのメール送信がないかどうかなどを可視化していくことで、しっかりとした検知が可能になってきます。

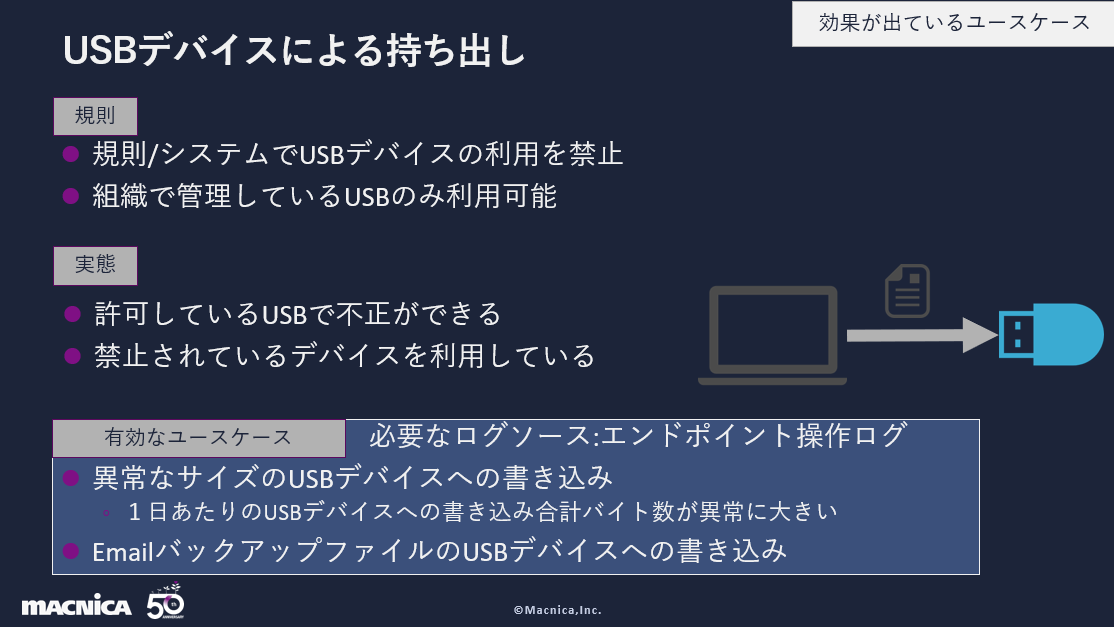

USBデバイスによる持ち出し

USBデバイスによる情報の持ち出しも増えていますが、規則上ではUSBデバイスの利用を禁止し、組織で管理しているUSBのみを許可するといったものがよく見られるケースです。ただし実態は、許可されたUSBを使うことで不正ができてしまうだけでなく、禁止されているデバイスを利用しているケースが後を絶ちません。

USBデバイスに対しては、異常なサイズの書き込みがUSBデバイスに行われていないか、そしてメールのバックアップファイルをUSBデバイスに書き込んでいないかということを可視化していくことで、不正を見つけることができるようになるわけです。

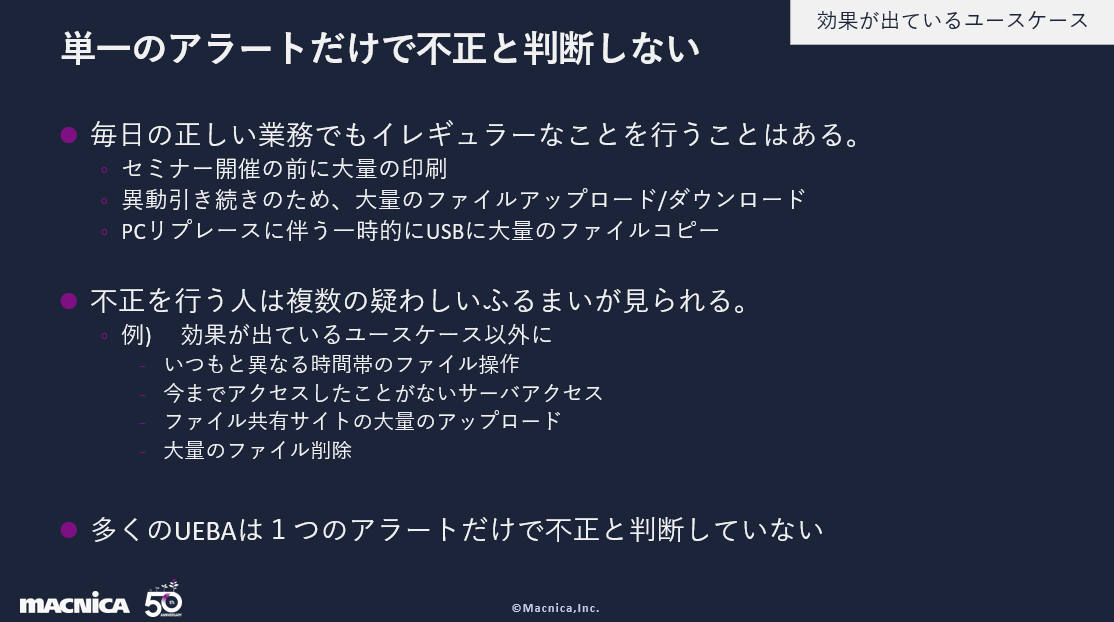

これまで効果が出ているユースケースを紹介してきましたが、重要なのは単一のアラートだけで不正とは判断しないということです。なぜなら、日々の正しい業務においても、イレギュラーな作業は発生しうるものです。例えばセミナー開催の前に大量の印刷を行ったり、異動の引継ぎのために大量のファイルをアップロード/ダウンロードしたりといったことも発生するからです。

また、不正をする人は複数の疑わしい振る舞いが見られるケースが多いもの。例えば、いつもと異なる時間帯にファイル操作を行い、普段アクセスすることのないサーバーへアクセス。ファイル共有サイトへ大量にデータをアップロードした後にファイルを大量に削除するなど、複数の怪しい振る舞いが見られるため、複数のソースから振る舞いを判断していくことが重要になってきます。

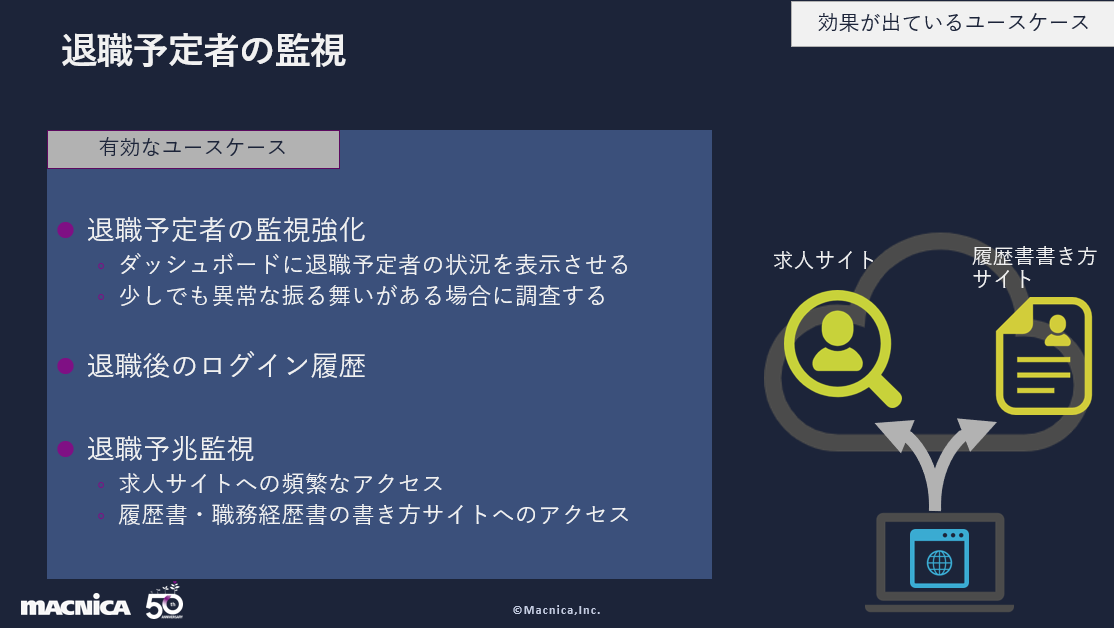

退職予定者の監視

他にも有効なユースケースの1つに、退職予定者の監視が挙げられます。この退職予定者の監視はIPAのガイドラインでも触れられていますが、実は中途退職者による漏えいが36.3%と増加傾向にあり、サイバー攻撃による情報漏えいを大きく上回っているのが現実です。その意味では、中途退職者の監視がとても重要になってきます。

具体的には、UEBAのダッシュボード上に退職予定者の状況を表示させ、少しでも異常な振る舞いがある場合に調査するといった退職予定者の監視強化が有効になってきます。また、退職後のログイン履歴がないかどうかといった観点や、求人サイトへの頻繁なアクセスなど退職予兆監視といったアプローチも有効です。

運用例

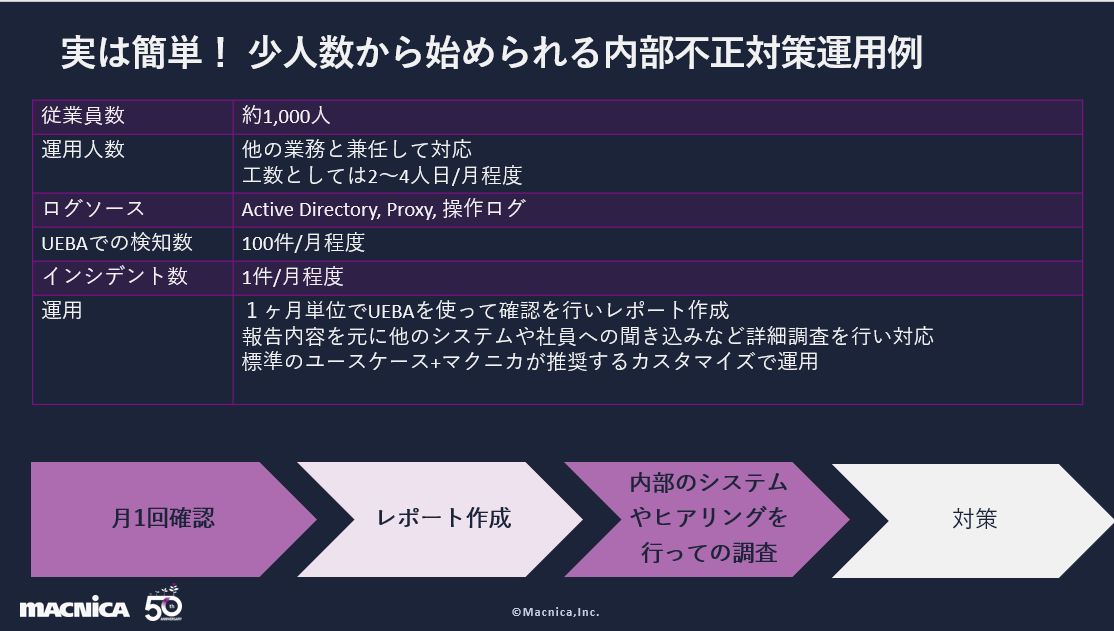

内部不正対策における運用例についても見ていきます。ここで紹介するのは、少人数が始めることが可能な内部不正対策運用例で、従業員規模が約1000名の企業において他の業務と兼任しながら対応できるような環境をイメージしています。ログのソースとしては、Active Directoryや プロキシ、操作ログなどを取り込んで解析していきます。UEBAでの検知数はおよそ月に100件程度、実際にインシデントは月に1件ほどを想定しています。

実際の運用では、毎日UEBAを使って監視するのではなく、月に1度UEBAを使って確認を実施し、レポートを作成する形となります。その報告内容をもとに、他のシステムで追加調査を実施したり、社員にヒアリングを行ったりしながら詳細調査を行い、もし不正が見つかった場合は、そこで対策を検討、実施していく流れです。この運用であれば大きな工数をかける必要がなく、UEBAに使うルールも標準のものを適用しながら、マクニカが推奨するカスタマイズで運用していくことができます。このような運用をイメージすることで、リスクの可視化やインシデントの発見も可能となるなど、ミニマムな運用でも効果は得られるのです。

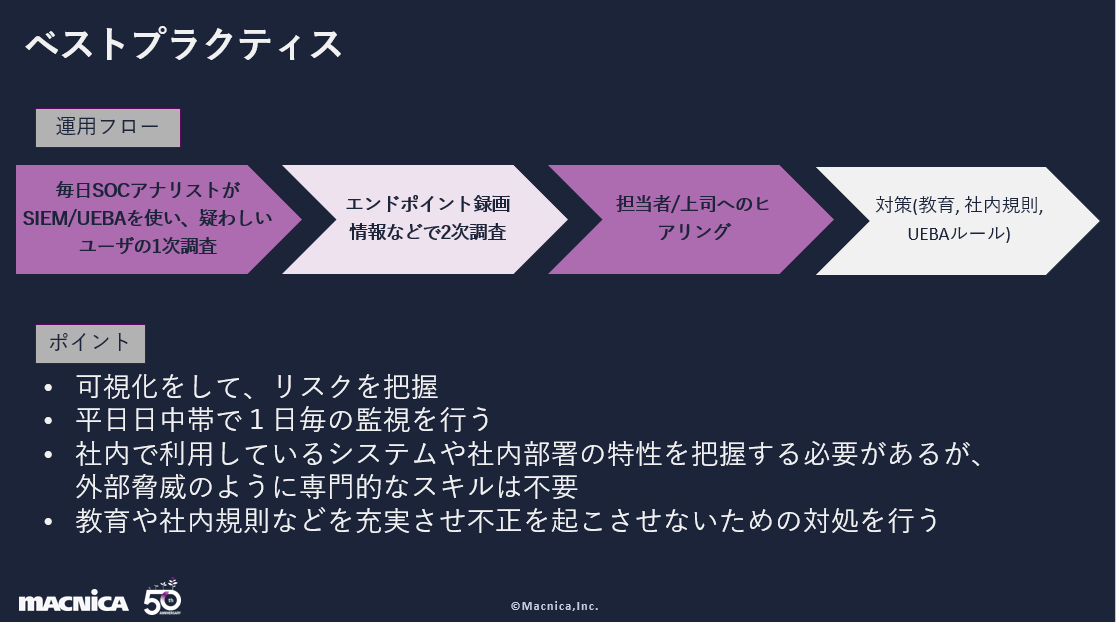

内部不正対策のベストプラクティス

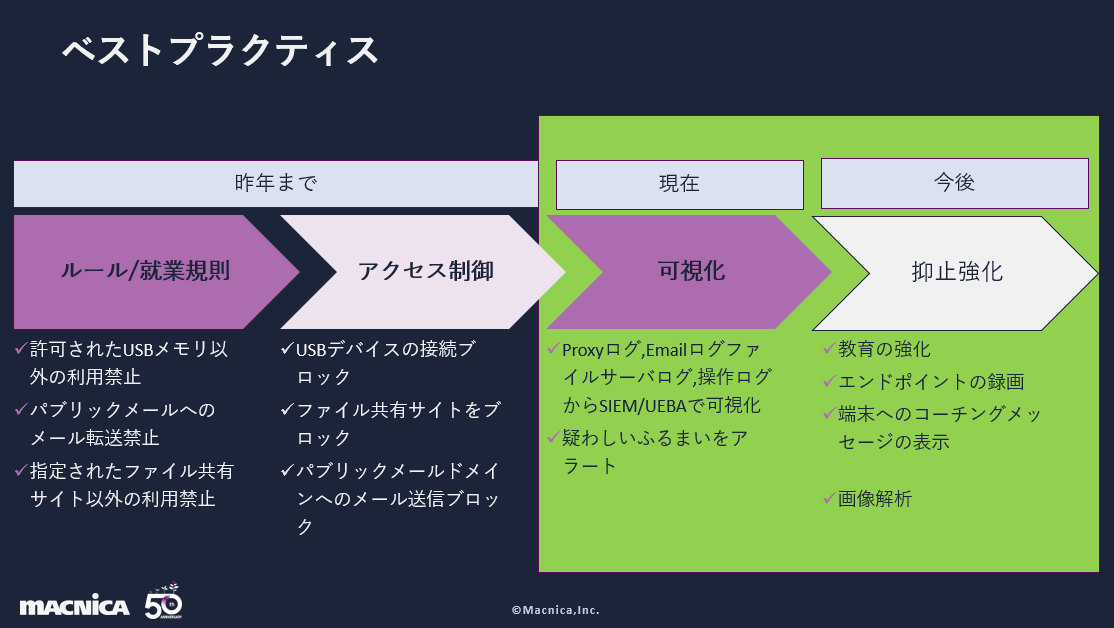

マクニカが推奨する内部不正対策のベストプラクティスとしては、冒頭で紹介した各フェーズに対して、可視化を進めながら抑止強化のフェーズについても取り組んでいくことです。従業員への教育強化やエンドポイントでの操作に関する録画、端末へのコーチングメッセージの表示といったアプローチもいずれは進めていくことをおススメします。

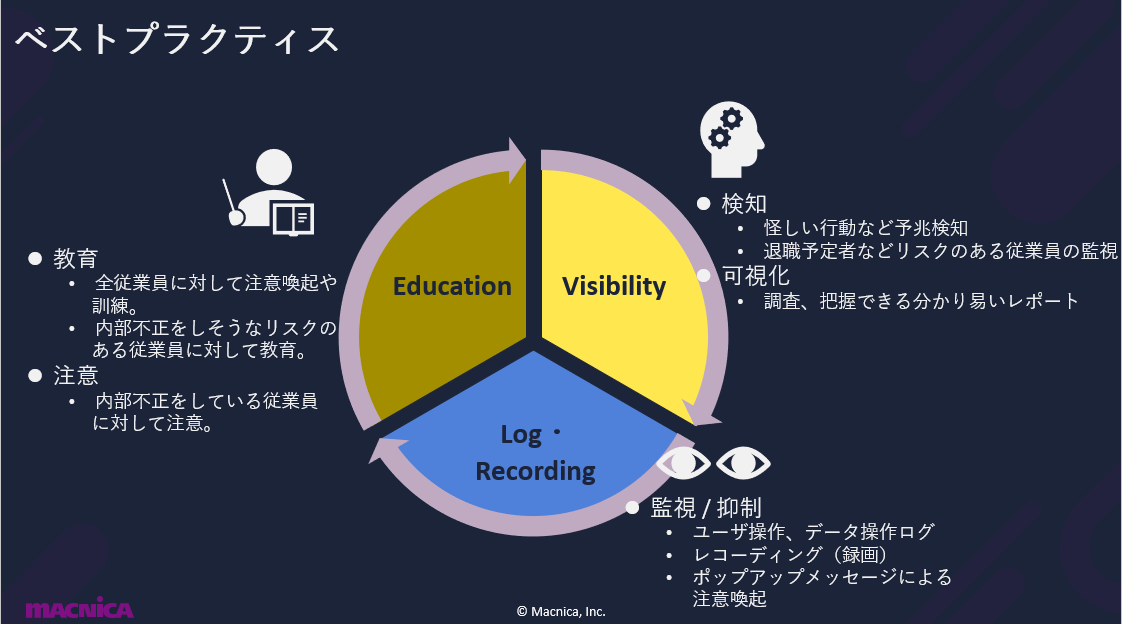

ここまで紹介してきたのは、可視化にあたる「Visibility」の領域が中心ですが、「Log・Recording」については、UEBAで検知した操作について端末の録画情報を使って2次調査を実施することや、社外秘のファイルにアクセスした場合にポップアップで注意喚起をするといったもの。そして「Education」は、全従業員に対して規則の徹底や過去の事例をもとにした注意喚起、訓練を実施します。また、内部不正をしそうなリスクのある従業員に対して教育することも含めて行うなど、この「Visibility」「Log・Recording」「Education」を回していくことがベストプラクティスであると考えています。

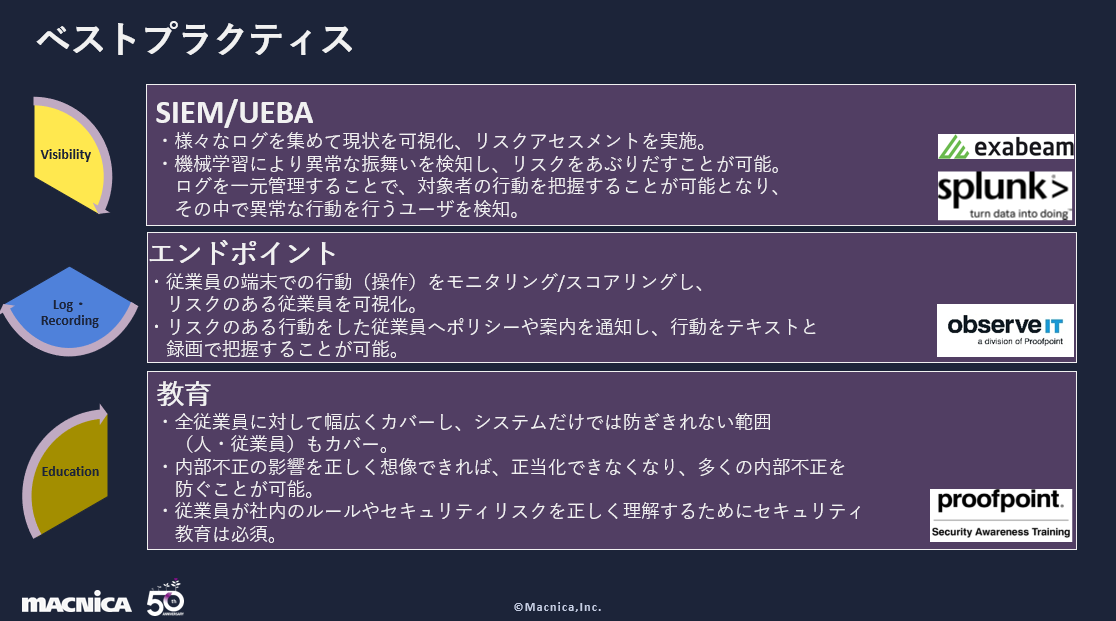

そんなベストプラクティスを実現するためには、可視化に向けたVisibility領域で活躍するExabeamやSplunkといったSIEMやUEBA製品が有効です。またLog・Recordingについては、振る舞いのモニタリングからユーザー操作の録画による内部不正の抑止効果を高めるObserveIT、そしてEducationでは、Proofpoint Security Awareness Trainingなどのツールを使ってユーザー教育を行うといったアプローチも検討可能です。

ベストプラクティスの運用では、週1回の確認から始めるミニマムな運用とは違い、アナリストが毎日SIEMやUEBAを使い、疑わしいユーザーの1次調査を実施していきます。その際に、外部脅威のように専門的なスキルは不要ですが、社内にどんなシステムがあるのか、部署ごとにどんな特性を持っているのかについてはしっかり把握しておきましょう。そして、エンドポイントの録画情報などで2次調査を実施し、疑わしい場合は担当者や上司へヒアリングを行い、最終的に教育や社内規則への反映などの対策を行っていくことが大切です。

ベストプラクティスの運用では、週1回の確認から始めるミニマムな運用とは違い、アナリストが毎日SIEMやUEBAを使い、疑わしいユーザーの1次調査を実施していきます。その際に、外部脅威のように専門的なスキルは不要ですが、社内にどんなシステムがあるのか、部署ごとにどんな特性を持っているのかについてはしっかり把握しておきましょう。そして、エンドポイントの録画情報などで2次調査を実施し、疑わしい場合は担当者や上司へヒアリングを行い、最終的に教育や社内規則への反映などの対策を行っていくことが大切です。

最後に

まとめとして、内部不正対策には「可視化」が重要であり、早期発見、早期対処を実現するためには「UEBA」が有効です。運用はミニマムスタートでも効果が見込めるため、重要なログソースであるエンドポイントやプロキシのログを活用しながら、ベストプラクティスである「Visibility」「Log・Recording」「Education」のプロセスをうまく回していくことが、内部不正対策成功の秘訣と言えるでしょう。